Caixas de ferro com dinheiro parado nas ruas da cidade não podem deixar de atrair a atenção dos amantes de lucros rápidos. E se métodos puramente físicos anteriores foram usados para esvaziar caixas eletrônicos, agora são usados mais e mais truques habilidosos conectados aos computadores. Agora, o mais relevante deles é a “caixa preta” com um microcomputador de placa única dentro. Vamos falar sobre como isso funciona neste artigo.

- Evolução do cartão ATM

- O primeiro conhecimento da "caixa preta"

- Análise de comunicações ATM

- De onde vêm as "caixas pretas"?

- "Last Mile" e um centro de processamento falso

O chefe da Associação Internacional de Fabricantes de Caixas Eletrônicos (ATMIA) identificou as caixas pretas como a ameaça mais perigosa para os caixas eletrônicos.

Um caixa eletrônico típico é um conjunto de componentes eletromecânicos prontos, localizados em um edifício. Os fabricantes de caixas eletrônicos constroem suas criações de ferro a partir de um dispensador de notas, leitor de cartão e outros componentes já desenvolvidos por terceiros. Uma espécie de designer LEGO para adultos. Os componentes acabados são colocados na caixa do ATM, que geralmente consiste em dois compartimentos: o compartimento superior (“gabinete” ou “área de serviço”) e o compartimento inferior (seguro). Todos os componentes eletromecânicos são conectados via portas USB e COM à unidade do sistema, que neste caso atua como host. Nos modelos ATM mais antigos, você também pode encontrar conexões através do barramento SDC.

A evolução do cartão ATM

Os caixas eletrônicos com grandes quantidades no interior atraem invariavelmente os cartões. A princípio, os cardeadores exploravam apenas deficiências físicas brutas na proteção dos caixas eletrônicos - usavam skimmers e shimmers para roubar dados de tiras magnéticas; pin pads falsos e câmeras com código PIN; e até caixas eletrônicos falsos.

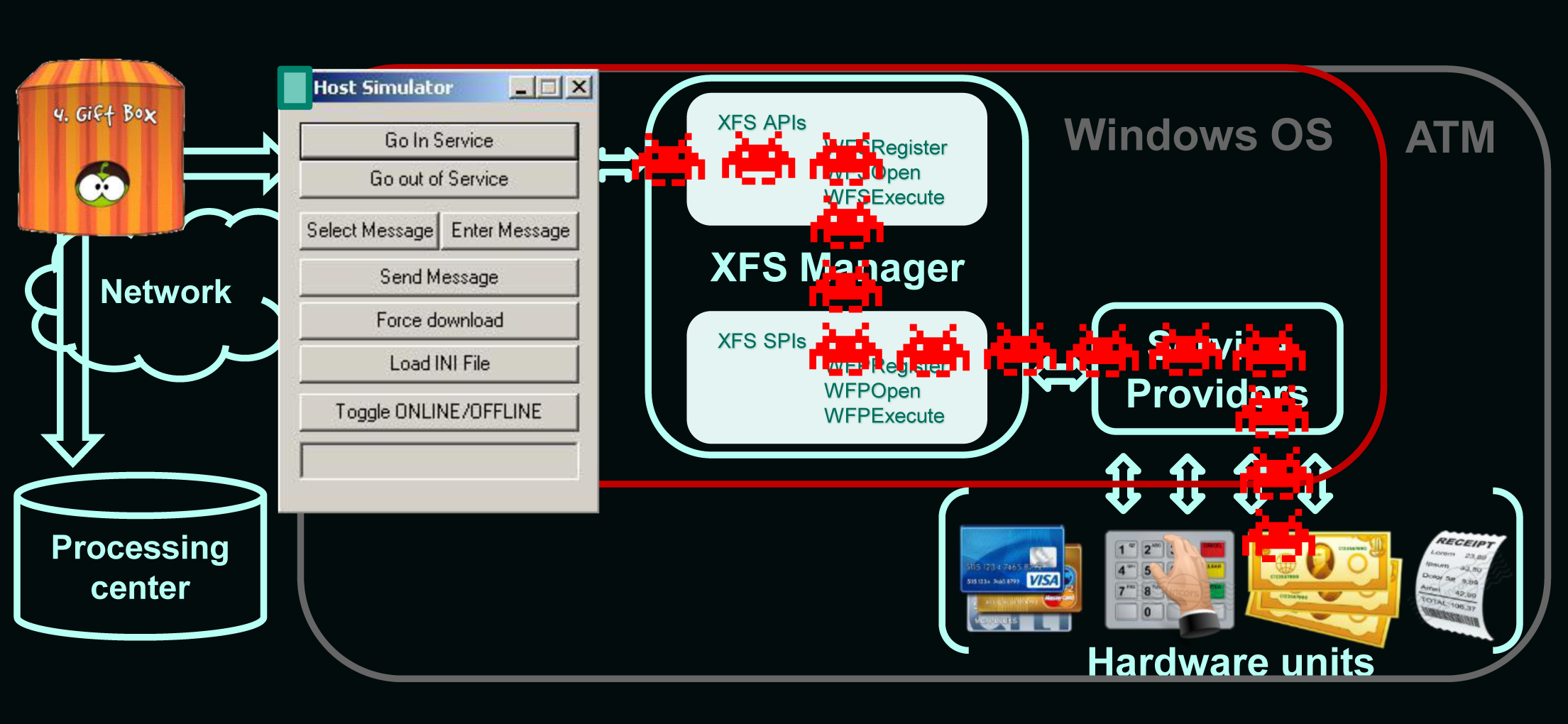

Então, quando os caixas eletrônicos começaram a ser equipados com um software unificado que trabalha de acordo com padrões comuns, como o XFS (eXtensions for Financial Services), os operadores de cartões começaram a atacar os caixas eletrônicos com vírus de computador.

Entre eles estão o Trojan.Skimmer, Backdoor.Win32.Skimer, Ploutus, ATMii e outros inúmeros malwares nomeados e sem nome que os cardeadores plantam no host ATM por meio de uma unidade flash USB inicializável ou por uma porta TCP de controle remoto.

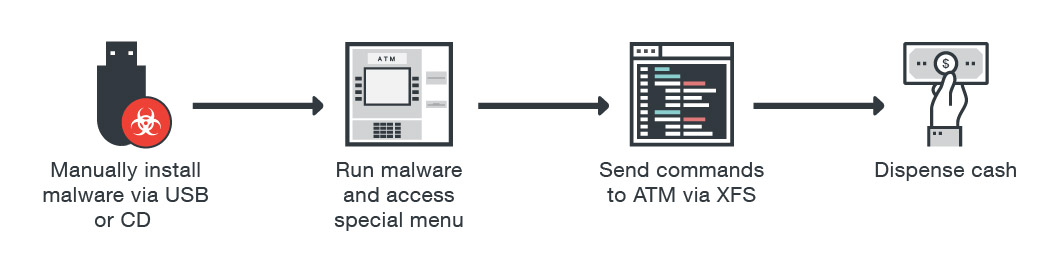

Processo de infecção por ATM

Depois de capturar o subsistema XFS, o malware pode emitir comandos para o distribuidor de notas sem autorização. Ou dê comandos ao leitor de cartão: leia / grave a tira magnética de um cartão bancário e até recupere o histórico de transações armazenado no chip do cartão EMV. Destaca-se o EPP (Encrypting PIN Pad; pinpad criptografado). É geralmente aceito que o código PIN inserido não pode ser interceptado. No entanto, o XFS permite que você use o pinpad do EPP em dois modos: 1) modo aberto (para inserir vários parâmetros numéricos, como o valor a ser descontado); 2) modo de segurança (o EPP muda para ele quando é necessário inserir um código PIN ou chave de criptografia). Esse recurso do XFS permite que o cardador realize um ataque MiTM: intercepte o comando de ativação do modo de segurança, enviado do host ao EPP e informe o pinpad do EPP de que o trabalho deve continuar no modo aberto. Em resposta a esta mensagem, o EPP envia pressionamentos de teclas em texto não criptografado.

O princípio de operação da "caixa preta"

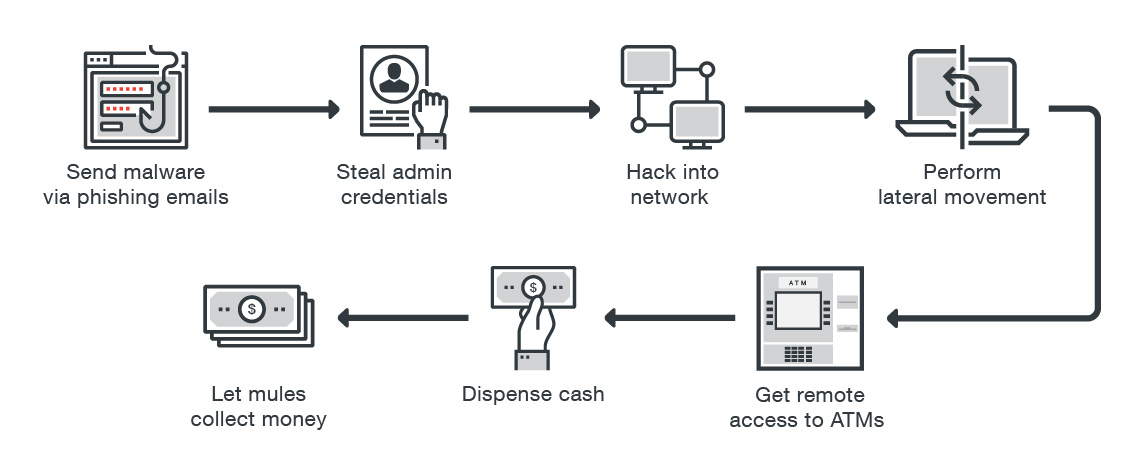

Nos últimos anos, de acordo com a Europol, o malware para caixas eletrônicos evoluiu acentuadamente. Os cardadores não precisam mais ter acesso físico a um caixa eletrônico para infectá-lo. Eles podem infectar caixas eletrônicos através de ataques à rede remota usando a rede corporativa do banco. Segundo o Grupo IB, em 2016 em mais de 10 países da Europa, os caixas eletrônicos foram submetidos a ataques remotos.

Ataque ATM via acesso remoto

Antivírus, bloqueio de atualização de firmware, bloqueio de porta USB e criptografia de disco rígido - protegem, em certa medida, o ATM contra ataques de vírus por carders. Mas e se a cardadora não atacar o host, mas se conectar diretamente à periferia (via RS232 ou USB) - a um leitor de cartão, pin pad ou caixa eletrônico?

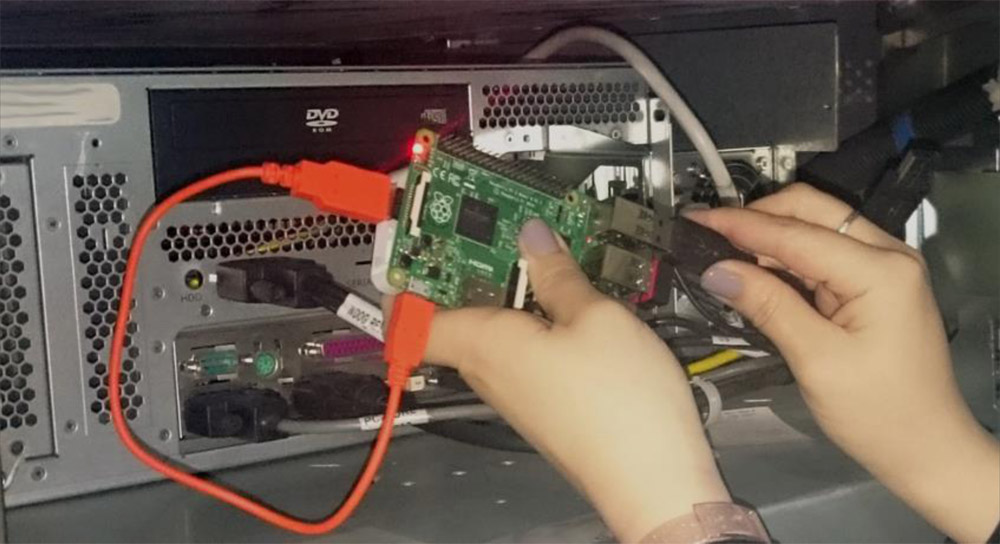

O primeiro conhecimento da "caixa preta"

Hoje, carders tecnicamente experientes fazem exatamente isso , usando o chamado. As "caixas pretas" são microcomputadores de placa única especificamente programados, como o Raspberry Pi. As "caixas pretas" esvaziam os caixas eletrônicos de maneira completa, mágica (do ponto de vista dos banqueiros). Os cardadores conectam seu dispositivo mágico diretamente ao distribuidor de notas; extrair dele todo o dinheiro disponível. Esse ataque ignora todos os softwares de proteção implantados no host ATM (antivírus, monitoramento de integridade, criptografia de disco completo etc.).

Caixa preta baseada em Raspberry Pi

Os maiores fabricantes de caixas eletrônicos e agências de inteligência do governo, confrontados com várias implementações de caixas-pretas, alertaram que esses computadores engenhosos levam os caixas eletrônicos a gastar todo o dinheiro disponível; 40 notas a cada 20 segundos. Além disso, os serviços especiais alertam que os operadores de cartão costumam direcionar caixas eletrônicos em farmácias e shopping centers; e também em caixas eletrônicos que atendem motoristas em movimento.

Ao mesmo tempo, para não brilhar na frente das câmeras, os cardeadores mais cuidadosos levam em auxílio de algum parceiro não muito valioso, uma mula. E para que ele não pudesse se apropriar da "caixa preta" para si, eles usam o seguinte esquema . A funcionalidade principal é removida da “caixa preta” e um smartphone é conectado a ela, que é usado como um canal para transmissão remota de comandos para a “caixa preta” truncada via protocolo IP.

Modificação da "caixa preta", com ativação via acesso remoto

Como é o ponto de vista dos banqueiros? O que acontece nas gravações das câmeras de vídeo: uma certa pessoa abre o compartimento superior (área de serviço), conecta uma “caixa mágica” ao caixa eletrônico, fecha o compartimento superior e sai. Um pouco mais tarde, várias pessoas, clientes aparentemente comuns, se aproximaram do caixa eletrônico e removeram enormes quantias de dinheiro. Em seguida, o cardador retorna e recupera seu pequeno dispositivo mágico do caixa eletrônico. Normalmente, o fato de um ataque de caixa eletrônico com uma "caixa preta" é detectado somente após alguns dias: quando um cofre vazio e um registro de retirada de dinheiro não coincidem. Como resultado, os funcionários do banco só podem coçar a cabeça .

Análise de Comunicação ATM

Como observado acima, a interação entre a unidade do sistema e os dispositivos periféricos é via USB, RS232 ou SDC. O cardador se conecta diretamente à porta do dispositivo periférico e envia comandos a ele - ignorando o host. É bem simples, porque as interfaces padrão não requerem drivers específicos. E os protocolos proprietários pelos quais os periféricos e o host interagem não precisam de autorização (afinal, o dispositivo está dentro da zona confiável); e, portanto, esses protocolos desprotegidos pelos quais os periféricos e o host interagem são facilmente explorados e são suscetíveis a um ataque de reprodução.

T.O. os cardadores podem usar um analisador de tráfego de software ou hardware, conectando-o diretamente à porta de um dispositivo periférico específico (por exemplo, a um leitor de cartão) - para coletar dados transmitidos. Usando um analisador de tráfego, o cardador descobrirá todos os detalhes técnicos da operação do ATM, incluindo as funções não documentadas de sua periferia (por exemplo, a função de alterar o firmware de um dispositivo periférico). Como resultado, o cardeador ganha controle total sobre o caixa eletrônico. Ao mesmo tempo, é bastante difícil detectar a presença de um analisador de tráfego.

O controle direto sobre o dispositivo emissor de notas significa que os cassetes ATM podem ser esvaziados sem nenhuma fixação nos logs que o software implantado no host normalmente traz. Para aqueles que não estão familiarizados com a arquitetura de hardware e software de um caixa eletrônico, é assim que a mágica pode parecer.

De onde vêm as "caixas pretas"?

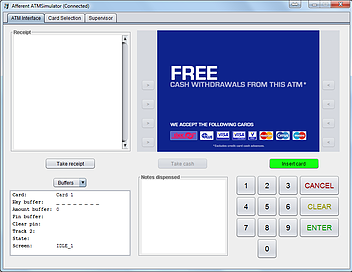

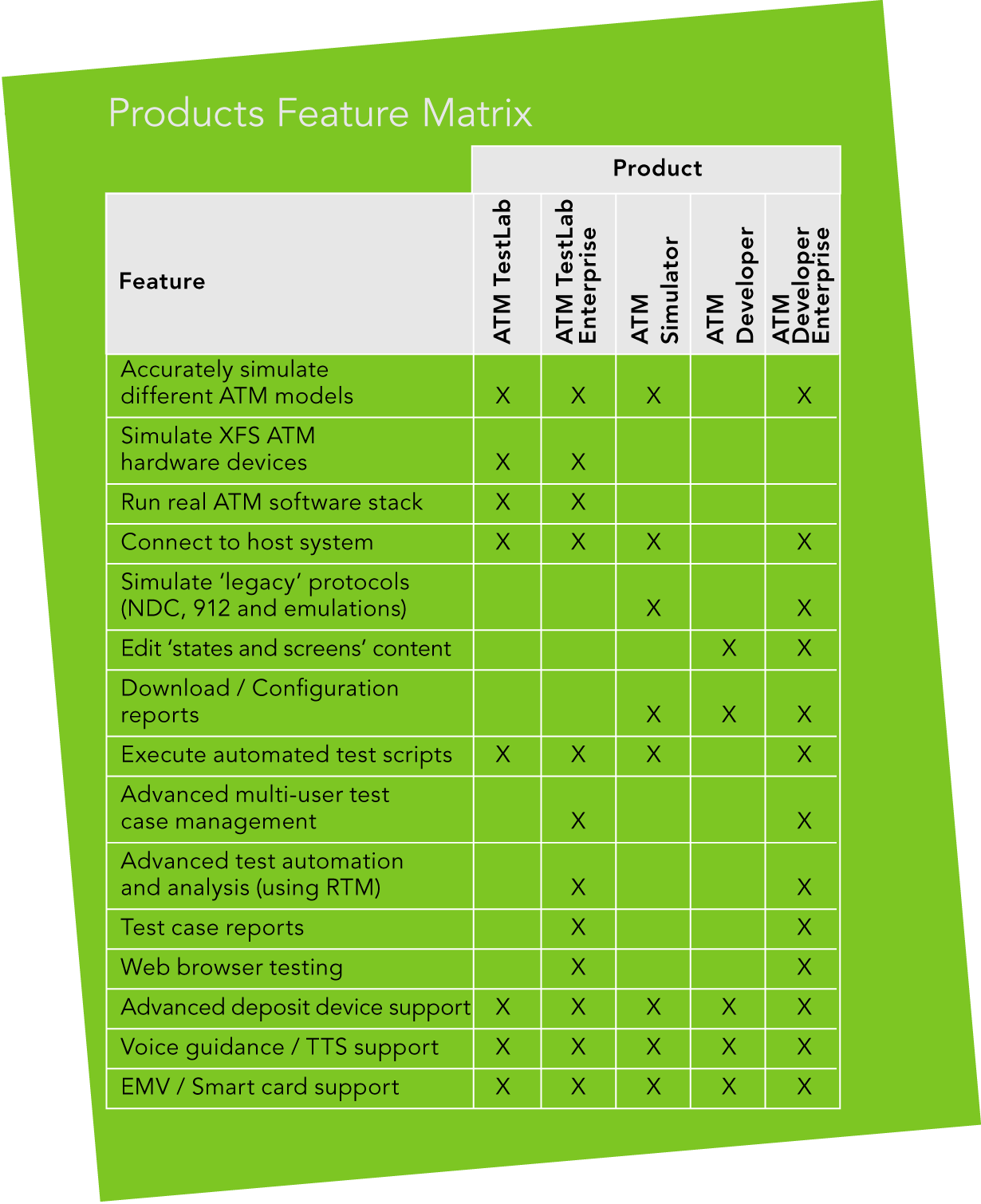

Os fornecedores e subcontratados de caixas eletrônicos estão desenvolvendo utilitários de depuração para diagnosticar o hardware do caixa eletrônico, incluindo a eletromecânica responsável pelas retiradas de dinheiro. Entre esses utilitários: ATMDesk , RapidFire ATM XFS . A figura abaixo mostra mais alguns desses utilitários de diagnóstico.

Painel de controle do ATMDesk

Painel de controle do RapidFire ATM XFS

Características comparativas de vários utilitários de diagnóstico

O acesso a esses utilitários normalmente é limitado a tokens personalizados; e eles trabalham apenas com a porta do cofre aberta. No entanto, apenas substituindo alguns bytes no código binário da concessionária, os cardadores podem "testar" as retiradas de dinheiro - ignorando as verificações fornecidas pelo fabricante da concessionária. Os instaladores de cartões instalam esses utilitários modificados em seus laptops ou microcomputadores de placa única, que são conectados diretamente ao distribuidor de notas, para retirada não autorizada de dinheiro.

Last Mile e um centro de processamento falso

A interação direta com periféricos, sem se comunicar com o host, é apenas um dos métodos eficazes de cardar. Outros truques se baseiam no fato de termos uma grande variedade de interfaces de rede através das quais o ATM se comunica com o mundo exterior. De X.25 a Ethernet e celular. Muitos caixas eletrônicos podem ser identificados e localizados através do serviço Shodan (as instruções mais concisas para seu uso são apresentadas aqui ), seguidas de um ataque que parasita uma configuração de segurança vulnerável, preguiça do administrador e comunicações vulneráveis entre diferentes departamentos do banco.

A "última milha" de comunicação entre um caixa eletrônico e um centro de processamento é rica em uma ampla variedade de tecnologias que podem servir como ponto de entrada para um cardador. A interação pode ser realizada através de um método de comunicação com fio (linha telefônica ou Ethernet) ou sem fio (Wi-Fi, celular: CDMA, GSM, UMTS, LTE). Os mecanismos de segurança podem incluir: 1) hardware ou software para suporte à VPN (padrão, incorporado ao sistema operacional e de terceiros); 2) SSL / TLS (ambos específicos para um modelo ATM específico e de fabricantes de terceiros); 3) criptografia; 4) autenticação de mensagem.

No entanto, parece que para os bancos as tecnologias listadas parecem ser muito complexas e, portanto, não se preocupam com a proteção de rede especial; ou implementá-lo com erros. Na melhor das hipóteses, o ATM se comunica com o servidor VPN e, já dentro da rede privada, se conecta ao centro de processamento. Além disso, mesmo que os bancos consigam implementar os mecanismos de proteção listados acima, o cardador já tem ataques eficazes contra eles. T.O. mesmo se a segurança estiver em conformidade com o padrão PCI DSS, os caixas eletrônicos ainda estarão vulneráveis.

Um dos requisitos básicos do PCI DSS é que todos os dados confidenciais, quando transmitidos por uma rede pública, devem ser criptografados. Afinal, nós realmente temos redes que foram originalmente projetadas para que os dados neles sejam completamente criptografados! Portanto, é tentador dizer: "Nossos dados são criptografados, porque usamos Wi-Fi e GSM". No entanto, muitas dessas redes não fornecem proteção suficiente. Redes celulares de todas as gerações são hackeadas. Finalmente e irrevogavelmente. E existem até fornecedores que oferecem dispositivos para interceptar os dados transmitidos através deles.

Portanto, seja em uma comunicação insegura ou em uma rede "privada", onde cada caixa eletrônico transmite para outros caixas eletrônicos sobre si mesmo, um "centro de processamento falso" de ataque MiTM pode ser iniciado, o que levará o cardeador a controlar os fluxos de dados transmitidos entre Caixa eletrônico e centro de processamento.

Milhares de caixas eletrônicos são potencialmente suscetíveis a esses ataques MiTM . A caminho de um genuíno centro de processamento - o cardrer insere o seu, falso. Este centro de processamento falso instrui o caixa eletrônico a emitir notas. Ao mesmo tempo, o cardador configura seu centro de processamento de forma que a distribuição de dinheiro ocorra independentemente de qual cartão esteja inserido no caixa eletrônico - mesmo que tenha expirado ou tenha saldo zero. O principal é que um centro de processamento falso “o reconhece”. Como um centro de processamento falso, pode haver um artesanato ou um simulador de centro de processamento, originalmente desenvolvido para depurar configurações de rede (outro presente do "fabricante" - carders).

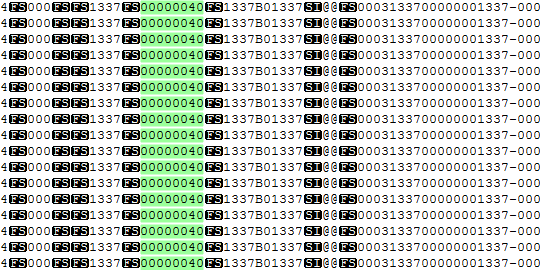

A figura a seguir mostra um dump de comandos para a emissão de 40 notas da quarta cassete, enviadas de um centro de processamento falso e armazenadas nos registros do software ATM. Eles parecem quase reais.

Despejo comanda centro de processamento falso