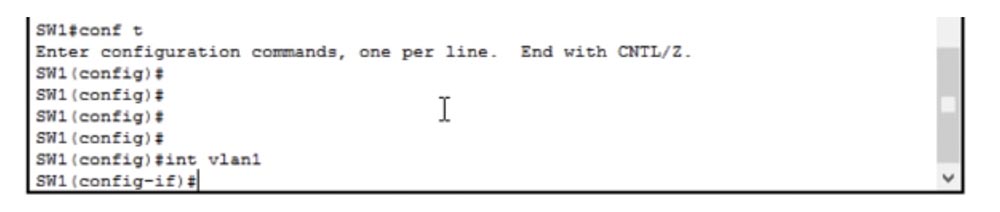

Então, vimos como configurar uma rede em um computador. Quanto ao comutador, deixe-me lembrá-lo de que é um dispositivo do segundo nível do modelo OSI, e devemos configurar o endereço IP, que pertence ao terceiro nível. Para fazer isso, usamos o gerenciamento de endereço IP e vamos para a interface VLAN1. Consideraremos a VLAN em detalhes em um dos seguintes tutoriais em vídeo, por enquanto, lembre-se de que o novo switch "pronto para uso" tem todas as portas configuradas para usar a VLAN1. Portanto, para atribuir o endereço IP 10.1.1.10 ao switch, passamos a essa interface.

Se quisermos atribuir o endereço IP do gateway padrão, devemos usar o comando ip default gateway 10.1.1.100.

Isso é necessário para que nosso switch possa se comunicar com outra rede. Se retornarmos à configuração funcional das interfaces do switch, veremos que existem linhas:

interface Vlan1

endereço IP 10.1.1.10 255.255.255.0

Isso significa que qualquer dispositivo com os três primeiros octetos do endereço IP é 10.1.1., Utilizará o endereço de gateway padrão 10.1.1.100 para conectar-se a outra rede. É assim que o endereço do gateway padrão é atribuído.

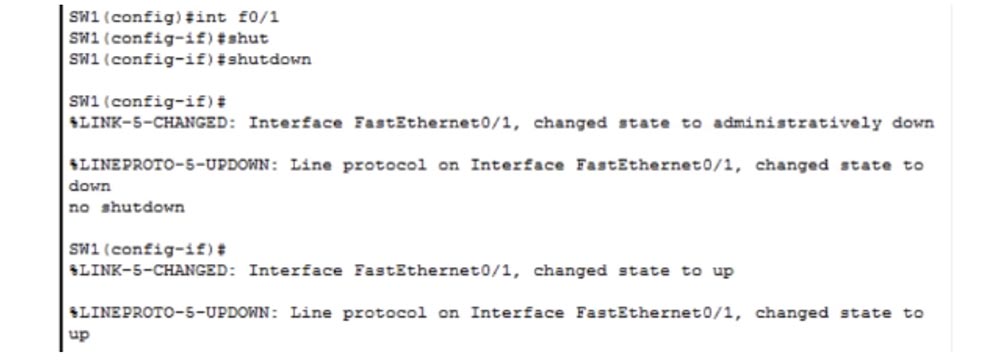

Vamos considerar como é possível desconectar qualquer porta de um switch. Agora cometi um erro e tentarei me beneficiar dele. Se tivermos um roteador, sua designação começará com f0 / 0 ou g0 / 0, e a designação do comutador sempre começará com f0 / 1 ou g0 / 1, dependendo se FastEthernet ou GigabitEthernet é usado. No nosso caso, esse é o FastEthernet, portanto usamos a designação de switch f0 / 1.

Como você sabe, os roteadores foram inventados pela Cisco e decidiu que os números dos roteadores sempre começam com f0 / 0. Portanto, se eu quiser desabilitar essa porta, basta digitar o comando shutdown e a porta FastEthernet 0/1 está fisicamente desabilitada. Se eu quiser ativar esta porta novamente, insiro o comando no shutdown. Como você pode ver, no primeiro caso, recebemos uma mensagem de que o estado da porta está "administrativamente inativo", no segundo caso - de que o estado da porta está "ativo".

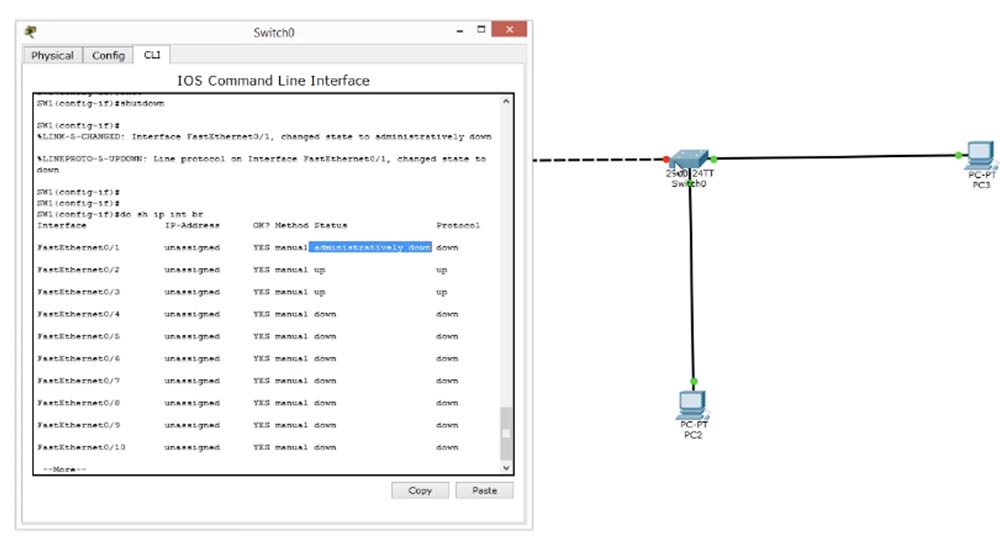

Agora vou desconectar a porta novamente e dar o comando do sh ip interface br - este é um dos meus comandos favoritos, o que possibilita visualizar rapidamente o estado atual de todas as interfaces do switch.

Vemos que a interface FastEthernet0 / 1 está desativada administrativamente. Administrativamente significa que essa interface foi desativada usando o comando shutdown. Na coluna da direita, vemos que o protocolo dessa interface também está desativado e está no estado inativo; no entanto, quando o tráfego aparece nessa porta, ele entra imediatamente no estado ativo.

O status da interface FastEthernet0 / 4 também é mostrado como inativo, ou seja, no momento em que está no estado aberto, mas não funciona. As interfaces FastEthernet0 / 2 e FastEthernet0 / 3 estão ativadas porque, se você observar a topologia lógica de nossa rede, poderá ver que PC2 e PC3 estão conectados a elas. Na figura, essas portas do switch são marcadas com pontos verdes e a porta desconectada administrativamente conectada ao hub é marcada com um ponto vermelho.

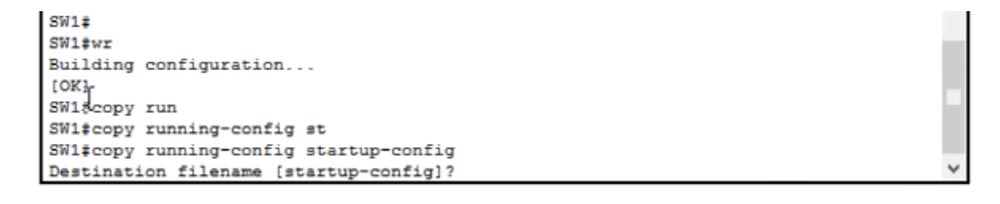

Agora vou inserir o comando no shutdown e você verá como, após alguns segundos, o ponto vermelho mudará de cor, indicando que a porta está ligada. Assim, fizemos as configurações de Shutdown and Negating Command. Ainda temos o último item de configurações - salvando a configuração do comutador Saving Configuration. Para fazer isso, inserimos o comando wr (wright) e salvamos as configurações. Em seguida, copiamos essas configurações no arquivo de configuração do comutador de inicialização.

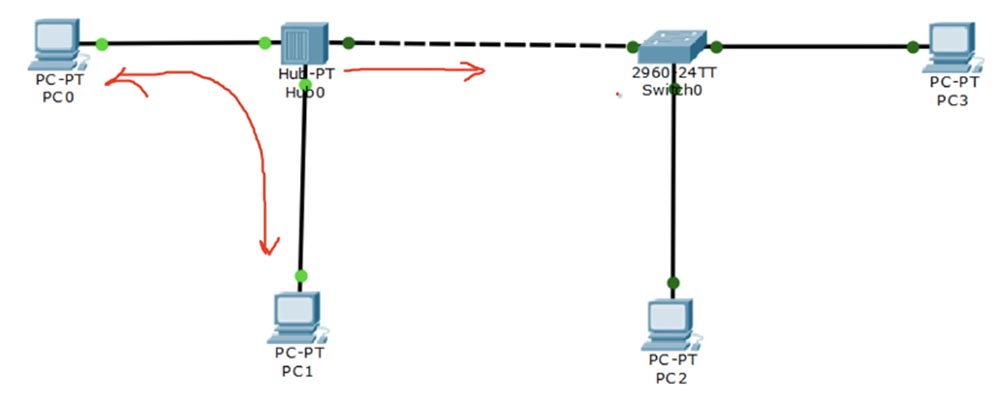

Agora vamos voltar ao nosso layout de rede, onde temos um grande problema. As pessoas que entendem de redes sabem a diferença entre um hub e um switch.

Se o PC2 estiver conectado ao switch ou se comunicar com o PC3, o tráfego fluirá apenas entre esses dois dispositivos - PC2 e PC3. Se o PC0 se comunicar com o hub ou o PC1 através do hub, o tráfego fluirá não apenas entre os dois computadores, porque o hub envia uma cópia desse tráfego ao switch.

Suponha que você seja um administrador de rede no PC1 e esteja tentando conectar-se ao switch usando o protocolo de acesso remoto ao terminal Telnet através do hub. No entanto, todo o tráfego que você direciona para o switch pode ser visualizado por um hacker sentado no PC0, porque o hub enviará uma cópia desse tráfego para o computador dele.

Como você usa um nome de usuário e senha para se conectar ao switch, o hacker pode usar o software Wireshark gratuito, que permite analisar o tráfego e obter suas credenciais. É por isso que tentamos não usar hubs ao criar redes modernas. Atualmente, quase todas as empresas substituíram os hubs por switches.

Uma maneira de impedir o vazamento de tráfego através do hub pode ser usar outra tecnologia de transmissão baseada no protocolo SSH, ou "shell seguro". Este protocolo é semelhante ao Telnet e faz o mesmo, mas de uma maneira mais segura, usando criptografia de tráfego.

Considere este exemplo. Quando o Ministério da Defesa quer transportar algum equipamento secreto para o outro lado do país, ele usa um caminhão para fazer isso. Este caminhão deve passar pelo portão com um guarda que pede documentos ao motorista. No nosso caso, esse é o nome de usuário e a senha. Assim que o guarda receber a senha correta, ela perderá o caminhão. É assim que o protocolo Telnet funciona, mas nosso caminhão transporta carga em um corpo aberto e, enquanto viaja para seu destino, qualquer um pode ver o que está nele. No entanto, não queremos que ninguém saiba que tipo de carga estamos transportando, precisamos que o caminhão seja fechado. Isso significa que quem o vê não será capaz de descobrir o que há nas costas. É isso que o SSH faz - protege o conteúdo do tráfego de pessoas de fora.

O Telnet é bom o suficiente para redes confiáveis; quando você entrar em contato com o destinatário que conhece, use a autorização para entrar na rede, para enviar e receber mensagens. Mas ele não pode proteger o conteúdo de suas mensagens de um hacker que consegue se infiltrar na sua rede. O SSH fornece essa conexão quando as mensagens podem ser descriptografadas por apenas duas pessoas - o remetente e o destinatário. Isso pode ser feito apenas pelos dispositivos aos quais esta mensagem se destina.

Portanto, se trocarmos mensagens entre o PC1 e o switch usando o protocolo SSH, o hub também o copiará para outros dispositivos, mas isso não ajudará o hacker no PC0, pois ele não poderá descriptografá-lo. Ou seja, ele vê nosso caminhão, mas não consegue descobrir que tipo de carga está em uma caixa fechada. Vamos ver o que é o protocolo SSH.

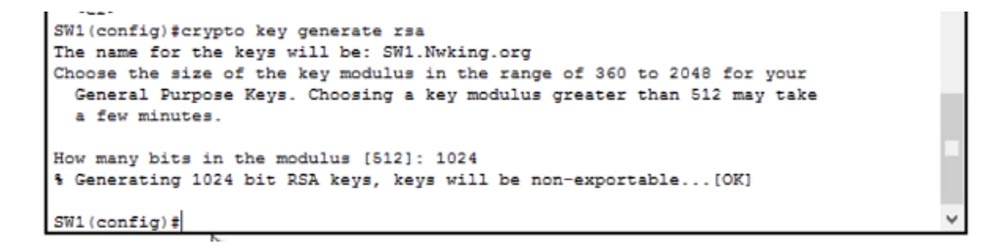

Para usar este protocolo, você precisa fazer 6 configurações. A primeira é a configuração do nome do host, mas como já o concluímos para a troca, você pode prosseguir imediatamente para a segunda configuração - definindo o nome do domínio. Para fazer isso, digite o comando ip domain-name Nwking.org na janela de comando switch, mas você pode usar qualquer outro nome. Em seguida, precisamos garantir a segurança da Chave segura, ou seja, habilitar a criptografia usando o comando crypto key e, em seguida, usar o comando crypto key generate para ativar a função de geração de chave de criptografia.

Falarei detalhadamente sobre a operação do protocolo SSH nos vídeos a seguir. Fique atento a coisas mais interessantes sobre segurança na Internet. Você vê que, depois que eu usei esse comando, a mensagem Gerar chaves RSA apareceu na linha, onde o RSA é um dos padrões de criptografia mais comuns no campo da rede.

Depois de pressionar “Enter”, uma mensagem apareceu na tela informando que você pode selecionar a duração da chave de criptografia da sessão de 360 a 2048 bits e que a criação de uma chave de 512 bits pode levar vários minutos. Vamos atribuir um tamanho de chave de 1024 bits, esta é uma chave bastante segura.

Quero observar que uma chave de 1024 bits é muitas vezes mais confiável que uma chave de 512 bits; portanto, não se confunda que seja apenas duas vezes maior. Este é apenas o número de bits de origem necessários para gerar uma chave de sessão; a própria chave terá um tamanho muitas vezes maior que esse número.

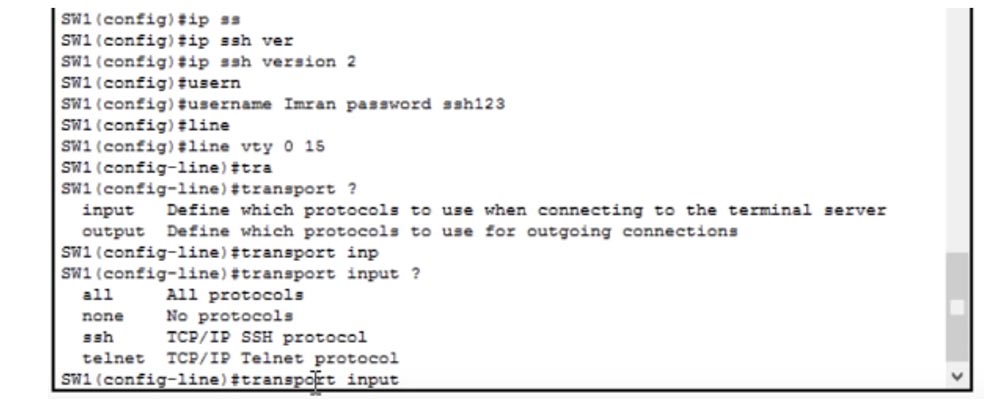

Portanto, temos o nome do host, o nome de domínio e a chave de criptografia, agora precisamos disponibilizar a função SSH versão 2, esta segunda versão do protocolo de segurança que não é compatível com a primeira versão do SSH. O comando ip ssh versão 2 é usado para isso, o que significa que todo o tráfego que chega via SSH usará a segunda versão.

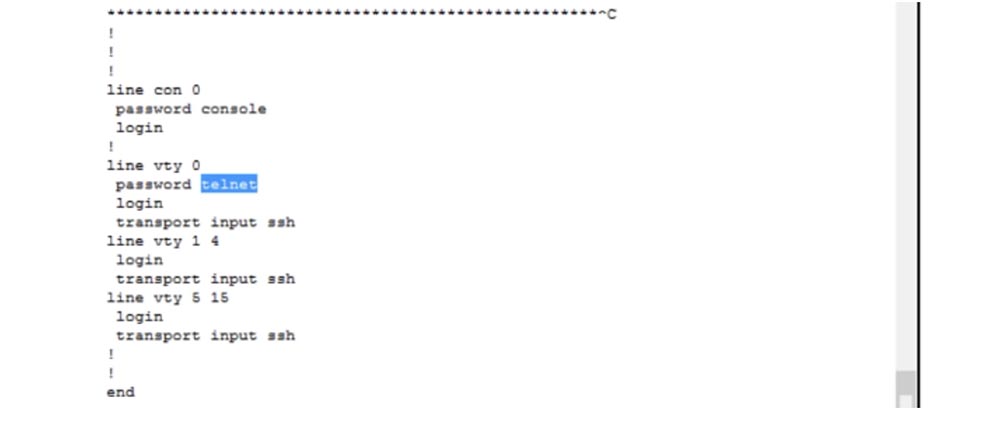

Em seguida, precisamos criar usuários - Criar usuários. Isso pode ser feito inserindo uma linha como esta: nome de usuário Imran password ssh123. Agora você precisa habilitar o switch para usar SSH. Sabemos que o SSH e o Telnet usam a linha vty, portanto, digitamos o comando line vty 0 15, porque queremos usar todas as 16 linhas de comunicação.

Para desabilitar os protocolos SSH ou Telnet para esse comutador, você precisa usar o comando transport input, após o qual o sistema exibirá uma dica de 4 opções possíveis:

tudo - a capacidade de usar os dois protocolos;

nenhum - desabilite os dois protocolos;

ssh - use o protocolo SSH TCP / IP;

telnet - use o protocolo Telnet TCP / IP.

Se você digitar o comando transport input none, qualquer tráfego via SSH e Telnet será negado e todas as linhas vty de 0 a 15 serão desativadas.

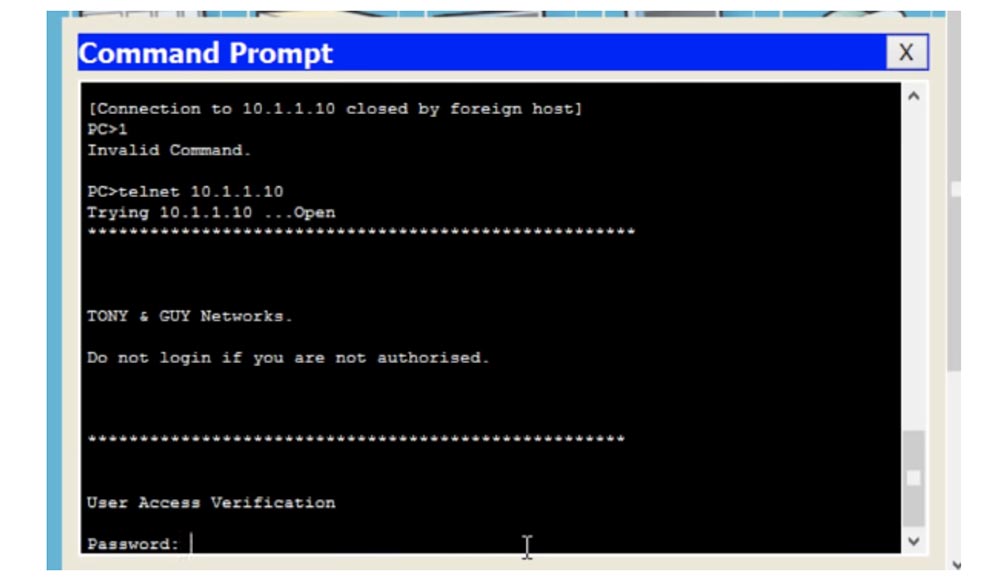

Se eu retornar ao terminal da linha de comando PC0 novamente, saia das configurações do comutador e tente conectar-se via Telnet, então verei que a conexão está fechada. O motivo é que banimos o uso de quaisquer protocolos de comunicação. Agora, se eu quiser usar o Telnet, inserirei o comando telnet de entrada de transporte na janela de configurações do switch.

Se após isso tentarmos novamente entrar em contato com o switch através do computador e digitar telnet 10.1.1.10 no terminal da linha de comando, a conexão será estabelecida e veremos um banner de boas-vindas e uma sugestão para inserir uma senha para verificação do usuário.

O que fizemos? Como medida de segurança, proibimos o uso do tráfego Telnet, permitindo o uso apenas do tráfego SSH. Se você agora inserir o comando transport input ssh nas configurações do comutador e tentar efetuar login através do computador, o sistema se recusará a fornecer acesso. Nesse caso, você precisa digitar ssh na janela do prompt de comando PC0 - isso significa que o usuário deseja estabelecer comunicação usando o protocolo SSH.

Depois disso, um modelo aparecerá na linha de comandos para o formato de dados que o usuário deve inserir: SSH - 1 nome de usuário alvo.

Tenho que inserir a versão do protocolo, o nome de usuário e o endereço IP do dispositivo com o qual quero me comunicar, digitando a seguinte linha:

ssh -1 Imran 10.1.1.10

Depois disso, uma mensagem Abrir é exibida, indicando que a interface do dispositivo de destino está aberta, solicitando que você digite a Senha da senha. Eu insiro a senha ssh123, mas por algum motivo ela não é aceita. O fato é que cometi um erro, e isso é bom, porque, graças a isso, posso concentrar sua atenção em outro passo necessário.

Vamos tentar descobrir o que aconteceu. Digitei a senha ssh123, que foi inserida anteriormente nas configurações do switch. Vamos examinar novamente a configuração atual do comutador, para entender que tipo de senha eu defini.

Vemos que temos uma conexão em execução na linha vty 0, e a senha dessa linha não é ssh123, mas telnet. Se eu inserir essa senha na linha de comando do computador, posso acessar as configurações do switch. Por que a senha ssh123 não é aceita? É tudo sobre o comando de login. Isso significa que você pode efetuar login apenas com a senha definida anteriormente, ou seja, você deve usar a palavra telnet acima como a senha. No entanto, se queremos usar a senha do usuário, em vez do comando login, devemos usar o comando local login.

Agora vemos que todas as nossas configurações que contêm o comando login foram alteradas para login local, o que significa: "use um nome de usuário e uma senha locais". E o nome de usuário e a senha locais estão na linha de nome de usuário Imran password ssh123. Quero verificar se o Packet Tracer suporta o comando local e ver o que ele suporta - esse comando significa verificar a senha local.

Nos tutoriais em vídeo a seguir sobre segurança na Internet, mostrarei que as configurações de login do usuário podem ser muito mais fáceis usando os protocolos especiais de controle de acesso da Cisco. Mesmo ao usar o ISE (Cisco Identity Services Engine), que não é usado para roteadores e comutadores e foi projetado para funcionar com outros dispositivos, devemos ter certeza de que esses dispositivos podem acessar o banco de dados central usando um nome de usuário e senha locais.

Portanto, no terminal da linha de comando do switch, usamos o comando login local, que informa ao sistema que é necessário usar um nome de usuário e senha locais. Agora, inserirei o comando Sair na linha de comando do computador e tentarei me reconectar ao switch usando a senha ssh123. Como você pode ver, agora funcionou.

Hoje, vimos como você pode usar o protocolo SSH na prática. Quero observar que cada um de vocês, quando começar a trabalhar em uma empresa, deve primeiro perguntar ao gerente se é possível colocar todos os dispositivos em modo de operação usando o protocolo SSH para proteger seu tráfego.

Penso que hoje consideramos material útil suficiente. Aconselho que você faça anotações para entender melhor os problemas em questão. Se você não entender algo do tutorial em vídeo de hoje sobre a topologia de rede física e lógica ou as configurações do switch, fique à vontade para fazer perguntas, inclusive no grupo do Facebook

www.facebook.com/NetworKingConsultant , e eu responderei.

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

Dell R730xd 2 vezes mais barato? Somente temos

2 TVs Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV a partir de US $ 199 na Holanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - a partir de US $ 99! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?