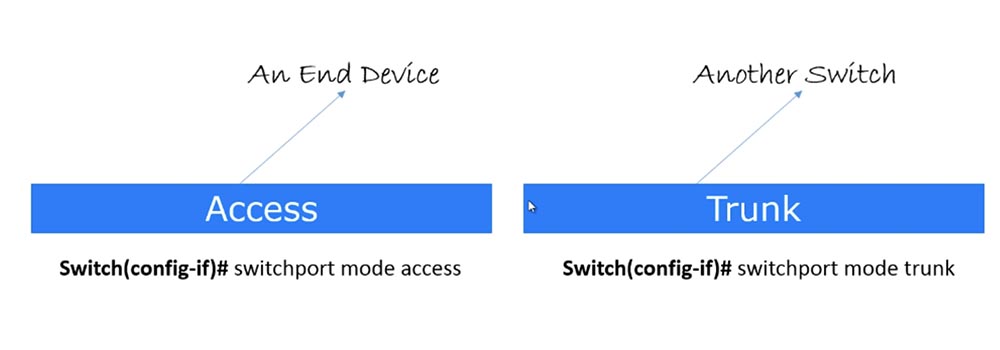

Hoje, veremos os modos da porta do switch e as funções do switch. O comutador possui dois modos de operação: acesso ou acesso estático e modo de tronco de túnel de tronco. O primeiro modo é usado quando você conecta qualquer dispositivo terminal à porta do switch. Se você conectar seu computador pessoal ou laptop ao switch, sua porta funcionará como uma porta de acesso. Para definir este modo, nas configurações do switch, você deve usar o comando switchport mode access. Nos nossos tutoriais em vídeo, você já sabe que quando a linha de comando tem o formato (config-if) #, isso significa que a interface do switch nesse caso é designada como f0 / 1 ou g0 / 1. Portanto, temos um subcomando da interface do switch e pode ser usado para qualquer outra porta.

Normalmente, quando você digita o comando switchport mode access, ele se refere à configuração da VLAN. No entanto, neste momento, você pode não se preocupar com VLANs, mas focar nos modos de porta. Portanto, esse modo é usado para conectar uma porta de switch específica ao dispositivo final do usuário.

O segundo modo é conhecido como porta de tronco ou porta de tronco. É usado para conectar a porta de um switch a outro switch ou roteador. Este termo foi cunhado pela Cisco, outros fabricantes de dispositivos de rede o chamam de maneira diferente. Quando discutirmos a VLAN, falaremos sobre o modo de tronco em mais detalhes; por enquanto, lembre-se de que o modo de tronco é usado ao conectar o switch a outro switch e o Access ao conectar ao dispositivo final. Observe que não estamos falando sobre modos de switch, mas sobre modos de porta específicos e qualquer porta de switch pode ser configurada para um desses modos.

Para colocar uma porta no modo de tronco, use o comando switchport mode trunk. Observo que, quando falamos de modos de porta, precisamos dizer sobre um protocolo especial para esses modos, chamado protocolo de entroncamento dinâmico, o DTP é um protocolo de entroncamento dinâmico. Este é um protocolo proprietário da Cisco, ou seja, não pode ser usado com outros comutadores que não sejam os produtos da Cisco. Existem outros fabricantes de equipamentos de rede que adotaram o conceito do protocolo Cisco DTP; no entanto, como essa série de tutoriais em vídeo é focada no Cisco CCNA, não consideraremos produtos de outros desenvolvedores.

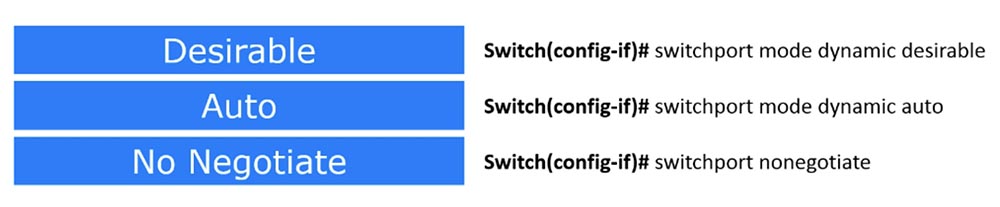

Existem três modos neste protocolo: dois modos de operação Dinâmico Desejável e Dinâmico Automático e o terceiro modo Sem Negociação simplesmente desativa o DTP.

Se a porta estiver no modo Desejável Dinâmico, ela imediatamente começará a enviar pacotes DTP, ou seja, ela se tornará uma porta de tronco. Segue-se do nome do protocolo que ele fornece uma conexão de tronco e, nesse caso, o nome do modo de protocolo desejável - "desejado" - significa que a porta "deseja" se tornar um tronco. Suponha que eu tenha uma porta de tronco e você tenha Telnet, e talvez eu queira que você se torne uma porta de tronco, mas você não quer!

Mas se, por outro lado, a porta do comutador também funcionar no modo Desejável Dinâmico, nossa porta que trabalha no modo Desejável Dinâmico se tornará uma porta de tronco. O mesmo acontece se nossa porta estiver no modo Dinâmico Automático e a próxima estiver no modo Dinâmico Desejável. Assim que nossa porta receber pacotes DTP dela, ela se tornará imediatamente uma porta de tronco.

Mas se os dois comutadores estiverem no modo Dinâmico Automático, surgirá um problema - nesse modo, os dois comutadores não farão nada, porque este é um modo de espera passiva, que não fornece nenhuma ação até que a porta receba um pacote DTP. Portanto, se os dois comutadores estiverem no modo Dinâmico Automático, nenhuma conexão de tronco de tronco ocorrerá.

Portanto, se você deseja que uma conexão de tronco seja criada automaticamente, pelo menos um dos comutadores, ou melhor, as portas do comutador, deve estar no modo Dinâmico Desejável.

No entanto, manter constantemente uma das opções no estado Dinâmico Desejável não é muito bom. Suponha que todos os comutadores da sua organização estejam no estado Dinâmico Automático ou Dinâmico Desejável. Se algum bandido pretender quebrar o seu switch e entrar no sistema, será muito fácil para ele fazer isso. Tudo o que ele precisa fazer é obter um comutador, uma das portas conectadas ao comutador do escritório, e configurá-lo para o modo Dinâmico Desejável. Assim que isso acontecer, o switch da empresa se tornará um tronco e dará ao invasor a oportunidade de interceptar todo o tráfego que passa por ele.

No modo de entroncamento, 2 ou 3 comutadores compartilham os mesmos dados. Isso é semelhante à expansão dos recursos do seu switch - se ele tiver 8 portas e estiver conectado por um tronco a outro switch de 8 portas, considere que você possui um switch de 16 portas. É assim que o entroncamento funciona por padrão, a menos que, é claro, você tome medidas especiais para impedir que um comutador envie seu tráfego para outro. Mas, geralmente, se você organizar um tronco entre dois comutadores de 8 portas, terá apenas um comutador de 16 portas.

Se um hacker obtiver acesso ao seu switch e criar um tronco, o switch da empresa começará a enviar todo o tráfego para o switch do atacante, que pode usar qualquer software para analisar o tráfego de toda a organização.

Para evitar essa situação, você pode usar o modo Sem negociação digitando o comando switchport nonegotiate. Portanto, certifique-se de usar este comando para desativar o protocolo DTP, se você não o estiver usando.

Se você usar o modo de porta do comutador de acesso, ele desativará o entroncamento. Como já dissemos, se você precisar de um modo estático de operação, configure o Access e, se precisar de um modo dinâmico de protocolo DTP, use o Trunk. Esse é o conceito de uso dos modos operacionais da porta do switch e espero que você tenha aprendido.

Agora nos voltamos para a consideração das funções da comunicação. Basicamente, um switch executa três funções: Aprendizagem de Endereços - armazenando endereços MAC, Decisão de Encaminhamento - tomando a decisão de enviar dados e Prevenção de Loop, ou impedindo loops fechados ou loops de rede.

Vamos começar lembrando os endereços. Já falamos sobre isso, mas como estamos falando de switches, deixe-me lembrá-lo novamente. Assim que o switch é conectado à rede, todos os dispositivos de rede são conectados a ele em 30 a 40 segundos e eles começam a "se comunicar". Eu digo que os computadores realmente gostam de se comunicar, transmitindo constantemente, dizendo: "ei, aqui está o meu endereço MAC!". Suponha que tenhamos cinco dispositivos de rede e cada um esteja transmitindo, por exemplo, esses podem ser pedidos ARP. Sempre que você liga o computador, ele informa o endereço MAC à rede. Se o switch receber uma mensagem de difusão do primeiro dispositivo conectado à porta nº 1, ele lerá o endereço MAC contido nessa mensagem e lembrará que sua primeira porta está conectada a esse endereço específico. Com base nessas informações, o switch cria uma entrada em sua tabela de endereços MAC. Essa tabela às vezes é chamada de tabela CAM ou tabela de memória associativa. Da mesma forma, ele atua em relação ao segundo, terceiro, quarto e quinto dispositivo de rede - assim que o switch recebe uma mensagem de difusão com um endereço MAC, ele imediatamente o coloca em sua tabela, criando o registro correspondente.

Se algum dispositivo de rede quiser entrar em contato com qualquer endereço MAC, o switch verificará se há um registro sobre esse endereço em sua tabela e, com base nessas informações, decide o envio de dados. Vamos dar uma olhada mais de perto neste processo.

Existem dois tipos de decisões de transferência de switch no segundo nível (canal) do modelo OSI - Cut Through, ou através de transferência, e Store & Forward, transferindo com armazenamento intermediário. Considere a diferença entre esses dois tipos de comutação.

Suponha que um dispositivo de rede esteja prestes a se comunicar com outro dispositivo. Para fazer isso, ele envia um quadro que contém seu endereço MAC, endereço MAC de destino e outras informações necessárias. Assim que o switch recebe esse quadro, ele primeiro examina o endereço MAC de destino, que está nos primeiros bytes do quadro, e transfere imediatamente esse quadro para a porta de destino. É disso que trata a comutação Cut Through.

Se o tipo de transferência Armazenar e encaminhar for usado, o comutador aguardará até receber o quadro inteiro. Em seguida, verifica o quadro recebido quanto a erros que possam ter ocorrido durante a transmissão. Se não houver erros, ele passa o quadro para a porta de destino.

Algumas pessoas pensam que Cut Through é suficiente, outras dizem: "não, nós definitivamente precisamos de verificação de erros!" Esta questão não tem uma solução definitiva, tudo depende da situação específica. Se você precisar de uma transferência rápida e desejar que o comutador encaminhe o tráfego o mais rápido possível, use o modo de comutação Cortar. Se você precisar de um tráfego testado e mais confiável, use o Store & Forward.

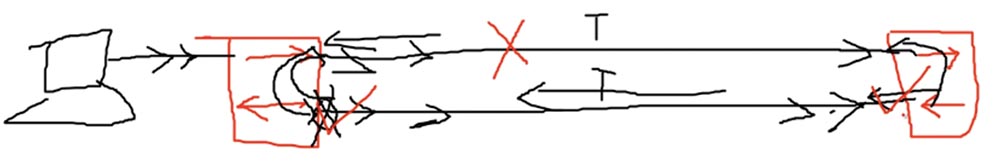

Agora, vamos dar uma olhada no Loop Avoidance. Como você se lembra, eu já disse em uma das minhas lições que quando um switch recebe uma mensagem de broadcast, ele a envia para todas as portas. Agora, puxei 2 interruptores e as setas vermelhas mostravam a recepção e a transmissão de dados. Normalmente, você conecta um switch a outro cabo, formando um tronco. No entanto, à medida que a rede cresce, você não fica mais satisfeito com um cabo pelo qual os dados são transmitidos, deseja acelerar o processo de troca de tráfego e conectar os dispositivos com um segundo cabo, criando outro tronco.

Obviamente, você pode desconectar fisicamente um cabo e deixar o segundo, e a conexão entre os comutadores não será interrompida; no entanto, a maioria dos administradores de rede prefere usar os dois troncos. Portanto, para conectar dois comutadores, não temos um, mas dois caminhos, e essa conexão pode levar a um problema de loop de pacotes. Ocorre quando há mais de um caminho na camada 2 do modelo OSI entre dois pontos de extremidade, por exemplo, quando dois comutadores têm várias conexões entre si ou duas portas de comutador são conectadas entre si.

Agora vou desenhar outro dispositivo à esquerda - um computador. Quando esse computador é transmitido, o switch recebe tráfego e o encaminha para todas as suas portas. No nosso caso, isso significa que o comutador esquerdo enviará tráfego nos cabos superior e inferior, conectados às suas duas portas. Quando o switch direito recebe tráfego no cabo superior, ele o envia para sua segunda porta, à qual o cabo inferior está conectado, e esse tráfego volta rapidamente ao switch esquerdo. Quando o tráfego do comutador esquerdo no cabo inferior chega ao comutador direito, o comutador direito o redireciona para sua primeira porta e, como se trata de uma transmissão de banda larga, envia-o no cabo superior para o comutador esquerdo.

Por sua vez, o switch esquerdo, tendo recebido o tráfego da direita, o redirecionará para sua outra porta e a enviará de volta, e fará isso nas duas portas às quais os cabos estão conectados. Este processo será repetido indefinidamente, ou seja, entre os dois switches, um loop fechado ou loop fechado do mesmo tráfego é formado.

É muito difícil detectar tráfego em loop no sistema. Não há indicadores que mostrem um loop de tráfego, diferente do modelo OSI nível 3, onde existem muitos mecanismos para impedir o loop. Isso ocorre porque no 2º nível do modelo OSI, os cabeçalhos não suportam o valor da vida útil do quadro TTL e, se o quadro for em loop, ele poderá viver para sempre.

Além disso, o filtro da tabela de endereços MAC do switch ficará confuso quanto à localização do dispositivo, porque o switch receberá um quadro de mais de um canal de comunicação e não poderá combiná-lo com nenhum dispositivo específico.

O Spanning-Tree Protocol, ou STP, que impede o aparecimento de loops de tráfego na topologia de rede, ajuda a resolver esse problema. Você pode aprender mais sobre esse protocolo no artigo da Wikipedia, por enquanto só precisa se familiarizar com o seu conceito. O STP verifica se temos uma conexão redundante. No nosso caso, temos 2 conexões entre os mesmos comutadores, ou seja, a redundância está presente. Nos tutoriais em vídeo a seguir, mostrarei em detalhes como o STP funciona, mas agora digo que ele age de acordo com suas próprias regras e desconecta logicamente o cabo extra. Fisicamente, os dois cabos permanecem conectados, mas logicamente um deles está desconectado. Portanto, as duas portas conectadas pelo cabo superior continuam a trocar tráfego, mas uma das portas conectadas pelo cabo inferior é desativada logicamente.

Suponha que a conexão no cabo superior seja interrompida por algum motivo. Nesse caso, o protocolo STP inclui imediatamente uma das portas conectadas pelo cabo inferior e a troca de dados continua sem interrupção.

Apresentei a você um conceito muito breve de STP: é um mecanismo que desconecta conexões redundantes. Neste slide, você vê a analogia do protocolo STP - uma árvore caída bloqueou a estrada e a estrada “parou”.

Nos tutoriais em vídeo a seguir, retornaremos a muitos tópicos que foram discutidos brevemente nos episódios anteriores. Portanto, digo aos meus alunos para não se preocuparem com a falta de algo importante: é como construir um prédio quando ninguém começa a pintar as paredes do primeiro andar até que o restante seja erguido. Não sei quantas aulas em vídeo serão em nosso curso, talvez 40 ou 50, porque se um tópico lhe interessar mais, dedicarei uma lição separada a ele. Apenas acredite que, com a minha ajuda, você adquirirá todo o conhecimento para obter um certificado CCNA e até aprenderá muito mais do que o necessário.

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

Dell R730xd 2 vezes mais barato? Somente temos

2 TVs Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV a partir de US $ 199 na Holanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - a partir de US $ 99! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?