Há várias décadas, os hackers tocam continuamente o alarme: nossa privacidade, privacidade, direito ao anonimato, direito à confidencialidade da correspondência estão sendo atacados e cada vez mais a cada ano. A era do controle total já está à beira, mas a maioria das pessoas não está preocupada - mesmo as revelações impressionantes de Snowden pelas massas são percebidas como um escândalo comum de um cara. O que resta para nós, cibersegurança? Informar. As conferências de segurança falam sobre ameaças cada vez mais sofisticadas. Selecionei dez relatórios dedicados às últimas tendências no campo da extra-sensorial móvel.

- O giroscópio que escuta

- A bateria que bate

"Diga-me quanta energia seu telefone consome ... e eu direi onde você está."

- wi-fi lê lábios

"Diga-me qual é o campo eletromagnético na sala ... e eu direi onde você está."

- Sinalizadores RFID na sua cueca

- Colusão ultra-sônica de seus aparelhos inteligentes

- Inimigo da geladeira (e da estante)

"Você tem um único microchip de RFID em sua casa e na bolsa?" - então você é um terrorista

- A vida secreta do seu cartão SIM

- É possível resistir à espionagem móvel

- Em vez de uma conclusão

O giroscópio que escuta

Os smartphones modernos estão equipados com muitos sensores que permitem implementar uma interface de usuário avançada. Embora geralmente úteis, às vezes podem inadvertidamente divulgar informações confidenciais. Embora os riscos de privacidade associados a sensores como microfone, câmera e GPS sejam óbvios e bem compreendidos, também existem riscos não óbvios. Em particular, acesso a sensores de movimento, como um giroscópio e acelerômetro. Qualquer programa - mesmo um applet Java em um site - pode medir e armazenar o desempenho desses sensores.

O que isso ameaça? O acesso ao giroscópio e ao acelerômetro permite: 1) identificar o usuário pelo seu padrão de caminhada (obtido no acelerômetro do smartphone); 2) ler os caracteres digitados no teclado, próximo ao qual está o smartphone; e até 3) ouça conversas sem acesso a um microfone real - usando um giroscópio como microfone áspero. Instruções detalhadas sobre como fazer tudo isso são de domínio público: [1]

A bateria que bate

Você já se perguntou como sua bateria de um telefone celular saberá quando parar de carregar, quando estiver conectada à rede, mas o telefone celular está desligado? Bateria moderna - possui um microcomputador integrado que se comunica com um carregador e um telefone celular. Uma bateria inteligente, ou melhor, o “sistema de gerenciamento de bateria inteligente” (SBS) incorporado nela, pode ser completamente reprogramado.

Inicialmente, esse recurso era fornecido para que o SBS pudesse medir com mais precisão os parâmetros da bateria e configurar de forma mais adaptável o algoritmo de carregamento (dependendo das características químicas e de outras características da bateria). Se um invasor puder alterar a operação de um microcomputador interno, isso poderá levar ao superaquecimento da bateria ou até a um incêndio. Além disso, um invasor que obteve acesso ao microcomputador de uma bateria inteligente pode monitorar operações confiáveis com o chip criptográfico do smartphone (já que a bateria se comunica com o sistema operacional por meio de um "canal confiável"). Instruções detalhadas sobre como fazer isso são de domínio público: [2]

Diga-me quanta energia seu telefone consome ... e eu direi onde você está

Plataformas móveis modernas, como o Android, permitem que os aplicativos leiam o consumo total de energia em um smartphone. Esta informação é considerada inofensiva e, portanto, sua leitura não requer direitos de usuário privilegiados.

O que isso ameaça? Apenas lendo o consumo total de energia do smartphone em alguns minutos, você pode determinar a localização do usuário deste smartphone. Os dados agregados de consumo de energia do telefone são extremamente barulhentos devido aos muitos componentes e aplicativos que consomem eletricidade ao mesmo tempo. No entanto, graças aos modernos algoritmos de aprendizado de máquina, eles podem ser eliminados e determinar com êxito a localização do smartphone. Instruções detalhadas sobre como fazer isso são de domínio público: [3]

Wifi lábios

Os sinais de Wi-Fi podem "ver" o movimento e a localização das pessoas e "ouvir" suas conversas - mesmo aquelas que não possuem nenhum material eletrônico. Isso é possível graças às técnicas avançadas de mapeamento de rádio: o mapeamento de rádio de granulação grossa permite "ver" e granularidade - até mesmo "ouvir" (e várias pessoas ao mesmo tempo).

O caso da visão Wi-Fi é mais ou menos óbvio e, portanto, não é tão interessante. Quanto à audição por Wi-Fi, o segredo aqui está no perfil do movimento da cavidade oral. Ao mesmo tempo, o sinal Wi-Fi captura não apenas a posição característica dos lábios, mas também a posição característica dos dentes e da língua. Além disso, como os sinais de rádio atravessam paredes e outras obstruções físicas, o Wi-Fi pode "ouvir" conversas mesmo atrás de uma parede. Para isso, o sinal Wi-Fi precisa apenas encontrar a boca da pessoa sem confundi-la com um olho piscando. Mas esse problema é completamente solucionável. Instruções detalhadas sobre como domar O Wi-Fi (usando aprendizado de máquina e transformadas de wavelet) é de domínio público: [4]

Diga-me qual é o campo eletromagnético na sala ... e eu direi onde você está

A localização em ambiente interno através da fixação do campo eletromagnético (impressões digitais eletromagnéticas) por um smartphone é uma tecnologia amplamente discutida nos últimos anos. Esta tecnologia é baseada no fato de que dentro de salas diferentes - o campo magnético é diferente. Difere de acordo com fatores naturais e artificiais: características de projeto de uma estrutura de aço ou concreto armado, características de projeto de uma rede elétrica, etc.

T.O. Cada quarto tem sua própria impressão digital eletromagnética. Os perfis de campo magnético correspondentes podem ser usados como impressões digitais para localização interna. A localização eletromagnética interna está substituindo gradualmente o mapeamento de rádio Wi-Fi, pois consome menos energia. De fato, para corrigir o campo eletromagnético, nada além de um smartphone é necessário. Mas você não precisa gerar esse campo - ele já existe. Enquanto o mapeamento de rádio Wi-Fi requer vários receptores e transmissores de sinal Wi-Fi. Instruções detalhadas sobre como fazer um localizador eletromagnético para ambientes internos são de domínio público: [5]

Sinalizadores RFID na sua cueca

Os profissionais de marketing do setor de varejo estão tentando apresentar faróis de RFID - esses pequenos chips de computador menores que um grão de areia que permitem rastrear o movimento de objetos - como um "código de barras aprimorado". No entanto, os beacons RFID diferem dos códigos de barras de três maneiras fundamentais:

1) Os produtos do mesmo modelo têm o mesmo código de barras. Considerando que, graças ao sinalizador RFID, cada instância do produto possui um identificador exclusivo. Esse identificador pode ser facilmente associado ao comprador. Por exemplo, para identificar um "comprador frequente" ao digitalizar seu cartão de crédito.

2) os chips RFID podem ser lidos à distância; diretamente através de suas roupas, carteira ou mochila - sem o seu conhecimento e consentimento. Como consumidores, não podemos saber quais produtos possuem esses chips e quais não. Os chips RFID podem estar bem escondidos. Por exemplo, elas podem ser costuradas nas costuras das roupas, localizadas entre as camadas de papelão, moldadas em plástico ou borracha, integradas ao design das embalagens dos consumidores. Além disso, a antena necessária para a operação desses chips agora pode ser simplesmente impressa com tintas condutoras, o que torna os chips RFID quase invisíveis. Algumas empresas estão até experimentando o design de embalagens, que por si só serão uma antena (e, portanto, uma antena especial não será necessária). Como resultado, em um futuro próximo, o consumidor não poderá descobrir se existe um farol de RFID no produto adquirido por ele ou não. Portanto, os beacons de RFID atualmente são colocados não apenas na etiqueta do produto, mas, no caso de etiquetas de roupas, são cada vez mais costurados diretamente nas roupas. Ao mesmo tempo, a pessoa interessada não terá problemas em percorrer a loja com um scanner RFID e um catálogo de produtos; e depois combine os faróis e as roupas RFID.

Como resultado, ele poderá, andando pela rua com um scanner RFID, descobrir o que uma pessoa está vestindo. Ao mesmo tempo, se você ainda acha que os sinalizadores RFID podem ser lidos apenas a uma distância de vários centímetros, está enganado. Com a ajuda de equipamentos especiais baratos, eles podem ser lidos a uma distância de 20 metros e até mais. [6]

Colusão ultra-sônica de seus gadgets inteligentes

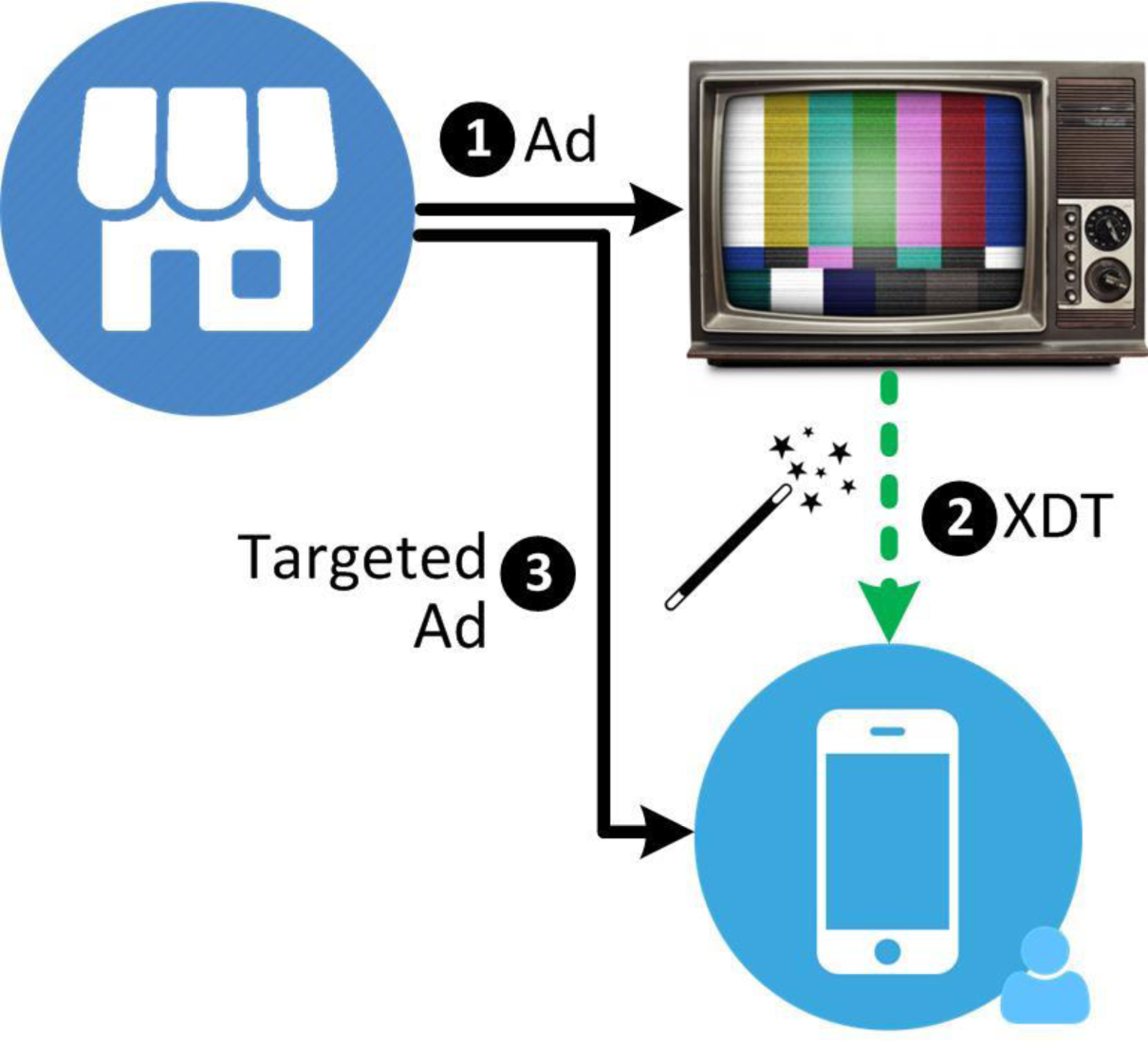

O ecossistema de rastreamento ultrassônico (uBeacons) é uma tecnologia relativamente nova que usa sinais de áudio fora da audição humana para rastrear usuários e dispositivos. Os uBeacons são beacons de áudio de alta frequência que podem ser emitidos e capturados pela maioria dos alto-falantes e microfones comerciais; e que são inaudíveis para as pessoas. Geralmente na faixa de 18-20 kHz. Esse ultrassom é o santo graal dos profissionais de marketing, porque permite rastrear ações do usuário em diferentes dispositivos.

Por exemplo, sabendo que o tio Vasya acabara de assistir a um anúncio na televisão; e agora ele está sentado na Internet a partir do smartphone (para encontrar um presente de aniversário) - o anunciante pode exibir publicidade contextual relevante. O uBeacons pode ser incorporado em sites ou anúncios de televisão e compilado com SDKs de publicidade incorporados em aplicativos para smartphones. A vantagem dos uBeacons que os profissionais de marketing apreciam particularmente é que essa tecnologia fornece uma segmentação de anúncios altamente precisa, sem exigir nenhuma ação do usuário. No entanto, para isso, é necessário que a estrutura do uXDT esteja instalada no dispositivo móvel do usuário. A essência do trabalho da estrutura do uXDT é que os beacons de áudio correspondentes são incorporados a aplicativos móveis: para acompanhar o que o usuário está fazendo.

Ao mesmo tempo, o desenvolvedor do aplicativo móvel pode nem saber que esse farol se escondeu em seu projeto. Isso pode acontecer, por exemplo, quando ele usou o "SDK livre" ao desenvolver software, onde o desenvolvedor deste SDK construiu um módulo ultrassônico em sua biblioteca para fins de lucro. Os anunciantes usam o uXDT para segmentar usuários da seguinte maneira.

1) Primeiro, o anunciante lança um anúncio com elementos de ultrassom: na TV ou no site.

2) Assim que o anúncio é exibido, uma sequência curta de tons de alta frequência (ou seja, ultrassônicos) é emitida pelo alto-falante do dispositivo. Esse tom de alta frequência é capturado imediatamente pela estrutura uXDT no smartphone do usuário.

3) Para fornecer essa funcionalidade, a estrutura do uXDT é executada em segundo plano e acessa periodicamente o microfone do dispositivo para ouvir sinais ultrassônicos.

Após a detecção desse sinal, a estrutura do uXDT extrai dele o identificador exclusivo do anúncio e informa o anunciante sobre ele, juntamente com os dados de identificação exclusivos do dispositivo e do usuário. O anunciante usa essas informações para identificar os interesses e as preferências do usuário e, de acordo com isso, faz dele uma oferta de publicidade individual: direciona a publicidade direcionada ao dispositivo do usuário. [7]

Inimigo da geladeira (e estante)

Em 1999, a Universidade de Massachusetts iniciou o projeto Auto-ID, que visa criar um "mundo fisicamente conectado" no qual todos os elementos do planeta são inventariados, catalogados e rastreados. Agora existem balizas RFID de 0,3 mm tão finas quanto o cabelo humano. Elas podem ser facilmente colocadas em notas, o que possibilita que serviços especiais monitorem o histórico de transações monetárias. Tal iniciativa elimina o anonimato das trocas de dinheiro.

"Geladeiras que reportam ao supermercado sobre seu conteúdo." "Televisão interativa que seleciona anúncios relevantes para você" (por exemplo, com base no conteúdo da sua geladeira). Tudo isso é a realidade de nossos dias. A identificação automática, em combinação com os scanners RFID instalados em estantes de livros (chamadas prateleiras inteligentes), pode fornecer um certo grau de onisciência sobre o comportamento de potenciais consumidores. Além disso, algumas vezes esses scanners RFID são instalados em itens de interior, mesmo sem o conhecimento do usuário final. [8]

Você tem um único microchip de RFID em sua casa e na bolsa? - então você é um terrorista

Hoje, as agências de inteligência do governo estão pensando seriamente, a fim de combater o terrorismo, digitalizar todas as atividades da vida de cada pessoa e monitorá-lo em tempo real. “A chave para derrotar terroristas é a capacidade de digitalizar absolutamente todas as pessoas e colocá-las em nosso campo de batalha digital. Ao identificar cada pessoa e rastrear seu movimento em tempo real, poderemos aprender imediatamente sobre sua atividade suspeita. E se uma pessoa não é digitalizada, ela é um terrorista em potencial. Você pode digitalizar uma população incorporando sinalizadores RFID: em documentos, em licenças de automóveis, bilhetes de biblioteca, certificados corporativos, passaportes, vistos, placas, etc. Depois de digitalizar completamente a população, saberemos quem é o dono do quê. Então, podemos processar todos esses dados em computadores poderosos, identificar atividades suspeitas. Podemos rastrear pessoas dentro dos veículos triangulando os faróis RFID (use a instalação de três scanners RFID colocados, por exemplo, em postes de luz). Todos os veículos que se deslocam entre cidades também devem ter sinalizadores RFID (na carteira de motorista, documentos). Quando esses veículos se aproximarem do scanner RFID embutido no asfalto da estrada, poderemos identificar o carro e seu motorista atual. T.O. seremos capazes de identificar qualitativamente atividades suspeitas da população. ” [9]

A vida secreta do seu cartão SIM

Um cartão SIM é um pequeno computador misterioso no seu bolso que está além do seu controle. Um cartão SIM pode fazer muito mais do que apenas mediar o processo de autorização no seu celular. Os aplicativos mais simples podem ser baixados e executados diretamente no cartão SIM - separadamente do telefone móvel, sem ao menos saber qual sistema operacional está no telefone móvel. Esses aplicativos podem: 1) navegar para URLs; 2) enviar SMS; 3) iniciar e receber chamadas; 4) conectar e usar serviços de informação; 5) execute comandos AT em um telefone celular. Os aplicativos no cartão SIM são baixados no "modo silencioso" - através da transferência de pacotes de dados via acesso remoto. Um operador móvel ou um invasor que finge ser um operador móvel (por exemplo, através de um interceptor IMSI ) podem atualizar aplicativos em um cartão SIM. Instruções detalhadas sobre como fazer isso são de domínio público: [10]

É possível resistir à espionagem móvel

Portanto, essas são 10 tecnologias modernas de percepção extra-sensorial móvel que permitem ao Big Brother e outras partes interessadas realizar vigilância total. Mas os truques da "velha escola", usando spyware secretamente implantado em dispositivos móveis, também são relevantes.

Existem várias dezenas de programas spyware que podem ser instalados remotamente em um telefone celular no "modo silencioso" e espionar seu proprietário sem revelar sua presença. Anteriormente, acreditava-se que aderindo ao chamado "Higiene de segurança cibernética", você pode se proteger com segurança de tais interferências em sua vida pessoal. No entanto, hoje mesmo aqueles que evitam comportamentos on-line de risco, que usam a proteção mais moderna e que usam a atualização mais recente do software podem se tornar vítimas de espionagem móvel.

Graças aos modernos recursos de segurança, alguns spywares podem ser rastreados. No entanto, para manter esses recursos de segurança atualizados, você precisa configurá-los. Afinal, invasores como a segurança não ficam parados e fazem esforços significativos para ocultar seus programas dos sistemas de defesa automatizados. Ao mesmo tempo, está se tornando cada vez mais difícil configurar a proteção ao longo do tempo, e realizar ataques bem-sucedidos é mais fácil. Inclusive porque, a pedido das agências de inteligência ocidentais, as mais modernas tecnologias da informação estão agora em domínio público. Como resultado dessa política de abertura, o risco de usar brinquedos de alta tecnologia - assistia a filmes sobre hackers pelos jovens; imprevisível e impulsivo.

O vazamento amplamente divulgado de brinquedos de alta tecnologia da CIA não é de forma alguma uma demarcação de Snowden e WikiLeaks - o que a mídia está tentando convencer um público inexperiente - mas um vazamento controlado de informações destinadas a enviar concorrentes para a "corrida armamentista" em uma direção que perde conscientemente; para que continuem investindo tempo e dinheiro em ferramentas que não fornecem mais uma vantagem competitiva. As operações cibernéticas e as guerras infocêntricas não são mais a chave para a vantagem competitiva. Hoje, a bola é governada por guerras centradas no conhecimento, cuja essência é que "os profissionais quebram pessoas, não carros".

T.O. hoje estamos testemunhando uma assimetria exponencial cada vez maior da cibersegurança: os agressores estão em condições mais favoráveis do que os defensores. O aumento anual de ameaças móveis é de 42%. Abaixo estão alguns exemplos de spyware que são distribuídos como legais - disfarçados como os chamados. "Sistemas de controle parental" e similares. Todos eles escondem suas ações do proprietário do telefone móvel.

Espião Neo-Call. Originalmente criado para celulares Symbian, agora também funciona em iPhone, Blackberry, Android e Windows Phones. Ele envia informações diretamente para outro telefone celular. Este programa é baseado no número IMEI, ou seja, . : SMS, , ; , . SMS-.

Mspy. . , SMS-, , GPS, , , , IM-; , -. , . – -, -.

FlexiSpy. , - ; , . . 130 , , Mspy. : , . Mspy – -, -.

Mobile Spy. FlexiSpy; , ; .

Higster Mobile. : , , … , , .

All-in-one Spy Software. , 2006 . . SMS. ; .

Spyera. – . (SMS, , , , , , IM, Facebook, Skype, ), ; -.

SpyMaster. . , . , .

Em vez de uma conclusão

, , , . , , (-, ). , , «», «».

« , ? , ( , , ), — , ? , ? , , , - … -».

« ? , ».

1. Yan Michalevsky. Gyrophone: Recognizing Speech From Gyroscope Signals // Black Hat. 2014.

2. Charlie Miller. Battery Firmware Hacking // Black Hat. 2011.

3. Yan Michalevsky (Stanford). PowerSpy: Location Tracking using Mobile Device Power Analysis // 24th USENIX Security Symposium. 2015. pp. 785-800.

4. Guanhua Wang. We Can Hear You with Wi-Fi! // IEEE Transactions on Mobile Computing. 15(11), 2016. pp. 2907-2920.

5. Jian Lu. A Reliability-Augmented Particle Filter for Magnetic Fingerprinting Based Indoor Localization on Smartphone // IEEE Transactions on Mobile Computing. 15(8), 2015. pp. 1877-1892.

6. Chris Paget. Extreme-range RFID tracking // BlackHat 2010.

7. Vasilios Mavroudis. Talking Behind Your Back Attacks & Countermeasures of Ultrasonic Cross-Device Tracking // BlackHat 2016.

8. Katherine Albrecht. Supermarket Cards: The tip of the retail surveillance Iceberg // Denver University Law Review. 79(4), 2002. pp. 534-539, 558-565.

9. Dr. Mitchel W. Eisenstein. Counterinsurgency Airpower // Air & Space Power Journal. 20(4), 2006. p. 16.

10. Eric Butler. The Secret Life of SIM Cards // DEFCON 21. 2013.