Na semana passada, Kommersant informou que "as bases de clientes do Street Beat e do Sony Center estavam disponíveis ao público", mas, na verdade, tudo é muito pior do que o que está escrito no artigo.

Eu já fiz uma análise técnica detalhada desse vazamento no meu canal Telegram , portanto, abordaremos apenas os pontos principais.

: . . , .

O próximo servidor Elasticsearch com índices acabou sendo de acesso gratuito:

- graylog2_0

- leia-me

- unauth_text

- http:

- graylog2_1

Graylog2_0 continha logs de 16/11/2018 a março de 2019 e graylog2_1 continha logs de março de 2019 a 06/04/2019 . Até o fechamento do acesso ao Elasticsearch, o número de entradas no graylog2_1 aumentou.

De acordo com o mecanismo de pesquisa Shodan, esse Elasticsearch está em domínio público desde 12/11/2018 (neste caso, como descrito acima, as primeiras entradas de log são 16/11/2018).

Nos logs, o campo gl2_remote_ip indicava os endereços IP 185.156.178.58 e 185.156.178.62, com os nomes DNS srv2.inventive.ru e srv3.inventive.ru :

Notifiquei o Inventive Retail Group ( www.inventive.ru ) sobre o problema em 06/04/2019 às 18:25 (GMT) e às 22:30 o servidor "silenciosamente" desapareceu do acesso gratuito.

Ele estava contido nos logs (todos os dados são estimados, duplicatas dos cálculos não foram excluídas, portanto, a quantidade de informações reais vazadas provavelmente é menor):

- Mais de 3 milhões de endereços de e-mail para Re Shoppers: Store, Samsung, Street Beat e Lego

- mais de 7 milhões de telefones de compradores das lojas re: Store, Sony, Nike, Street Beat e Lego

- mais de 21 mil pares de login / senha de contas pessoais de compradores das lojas Sony e Street Beat.

- a maioria dos registros de telefone e e-mail também continha nomes completos (geralmente em letras latinas) e números de cartões de fidelidade.

Exemplo do log relacionado ao cliente da loja Nike (todos os dados confidenciais foram substituídos por caracteres "X"):

"message": "{\"MESSAGE\":\"[URI] /personal/profile/[ ] contact[ POST] Array\\n(\\n [contact[phone]] => +7985026XXXX\\n [contact[email]] => XXX@mail.ru\\n [contact[channel]] => \\n [contact[subscription]] => 0\\n)\\n[ GET] Array\\n(\\n [digital_id] => 27008290\\n [brand] => NIKE\\n)\\n[ ] - 200[ ] stdClass Object\\n(\\n [result] => success\\n [contact] => stdClass Object\\n (\\n [phone] => +7985026XXXX\\n [email] => XXX@mail.ru\\n [channel] => 0\\n [subscription] => 0\\n )\\n\\n)\\n\",\"DATE\":\"31.03.2019 12:52:51\"}",

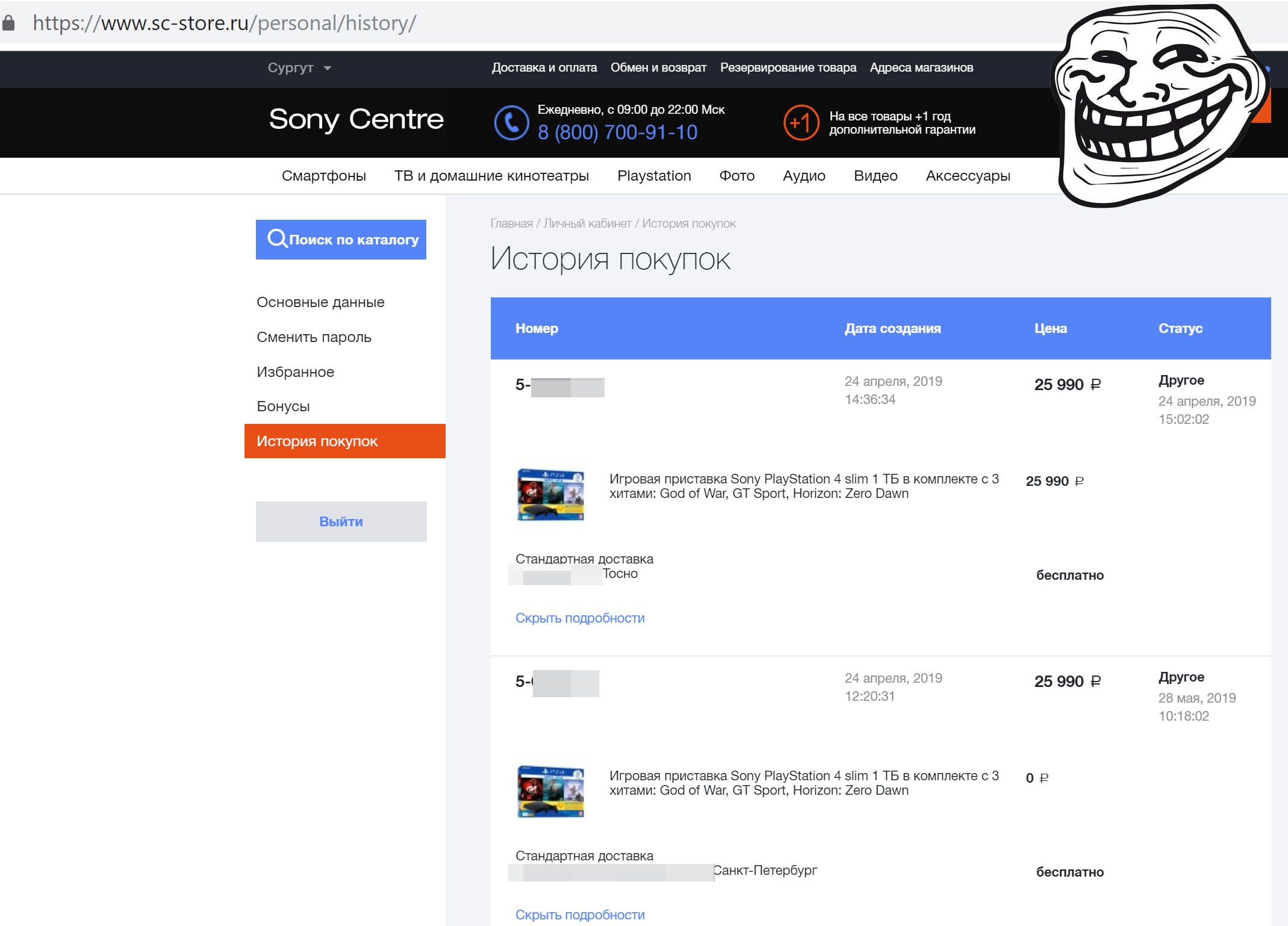

Aqui está um exemplo de como logins e senhas foram armazenados nos logs de contas pessoais de clientes nos sites sc-store.ru e street-beat.ru :

"message":"{\"MESSAGE\":\"[URI]/action.php?a=login&sessid=93164e2632d9bd47baa4e51d23ac0260&login=XXX%40gmail.com&password=XXX&remember=Y[ ] personal[ GET] Array\\n(\\n [digital_id] => 26725117\\n [brand]=> SONY\\n)\\n[ ] - [ ] \",\"DATE\":\"22.04.2019 21:29:09\"}"

A declaração oficial do IRG sobre este incidente pode ser lida aqui , com trecho:

Não foi possível deixar esse momento sem supervisão e alteramos as senhas dos painéis pessoais dos clientes para temporárias, a fim de evitar o possível uso de dados dos painéis pessoais para fins fraudulentos. A empresa não confirma o vazamento de dados pessoais dos clientes street-beat.ru. Todos os projetos do Inventive Retail Group foram prontamente verificados adicionalmente. Não foram encontradas ameaças aos dados pessoais dos clientes.

É ruim que o IRG não consiga descobrir o que vazou e o que não vazou. Aqui está um exemplo do log relacionado a um cliente da loja Street Beat:

"message": "{\"MESSAGE\":\"'DATA' => ['URI' => /local/components/multisite/order/ajax.php,' ' = contact,' POST' = Array\\n(\\n [contact[phone]] => 7915545XXXX\\n)\\n,' GET' =\\n\\t\\tArray\\n(\\n [digital_id] => 27016686\\n [brand] => STREETBEAT\\n)\\n,' ' = ' - '200,'RESPONCE' = stdClass Object\\n(\\n [result] => success\\n [contact] => stdClass Object\\n (\\n [phone] => +7915545XXXX\\n [email] => XXX@gmail.com\",\"\":\"01.04.2019 08:33:48\"}",

No entanto, abordamos as más notícias e explicamos por que esse é precisamente o vazamento de dados pessoais dos clientes do IRG.

Se você olhar atentamente para os índices desta Elasticsearch disponível gratuitamente, você notará dois nomes neles: readme e unluth_text . Esse é um recurso característico de um dos muitos scripts de ransomware. Eles atingiram mais de 4 mil servidores Elasticsearch em todo o mundo. O conteúdo leia-me fica assim:

"ALL YOUR INDEX AND ELASTICSEARCH DATA HAVE BEEN BACKED UP AT OUR SERVERS, TO RESTORE SEND 0.1 BTC TO THIS BITCOIN ADDRESS 14ARsVT9vbK4uJzi78cSWh1NKyiA2fFJf3 THEN SEND AN EMAIL WITH YOUR SERVER IP, DO NOT WORRY, WE CAN NEGOCIATE IF CAN NOT PAY"

Enquanto o servidor com os logs do IRG estava em domínio público, o script de ransomware definitivamente teve acesso às informações do cliente e, se você acredita na mensagem deixada, os dados foram baixados.

Além disso, não tenho dúvidas de que esse banco de dados foi encontrado antes de mim e já foi baixado. Eu diria até que tenho certeza disso. Não há segredo de que tais bases abertas são propositalmente pesquisadas e bombeadas.

Notícias sobre vazamentos de informações e informações privilegiadas sempre podem ser encontradas no meu canal do Telegram, “ Vazamentos de informações ”: https://t.me/dataleak .