A cada seis meses, um jornalista americano

publica uma nota de conspiração de que a Cisco está prestes a comprar o Splunk e entrar no segmento SIEM, pois é exatamente isso que nos falta para a conquista final do mercado global de segurança da informação (embora já tenhamos foi nomeado fornecedor número 1 em março). No entanto, os jornalistas que escrevem geralmente esquecem que a Cisco já desenvolveu o SIEM, que ele chamou de

OpenSOC e deu para desenvolvimento na Apache Foundation (onde o OpenSOC já está desenvolvendo sob o nome Apache Metron). Mas isso é uma piada, mas na verdade a razão é diferente. Não há nenhum fornecedor no mundo que possua um amplo portfólio de produtos para segurança da informação e, ao mesmo tempo, possa oferecer suporte à solução de múltiplos fornecedores da SIEM. Tentativas raras desse tipo levam ao fato de que o fornecedor não pode criar uma solução normal de monitoramento independente do fornecedor e começa a perder para nichos (Splunk, IBM, Micro Focus, Elastic, LogRhytm etc.), concentrando-se apenas no desenvolvimento de seu principal produto ou ao fato de o SIEM se transformar em um console comum para seus próprios produtos sem um subsistema de controle e resposta normal (todas as forças são lançadas no monitoramento). A Cisco, que entrou no rio duas vezes com o nome "SIEM" (a primeira vez com o CiscoWorks SIMS e a segunda com o Cisco MARS), hoje se concentra em uma solução ligeiramente diferente, a saber, o

Cisco Threat Response , que é uma plataforma de busca de ameaças. e que, a longo prazo, deve se tornar o link para todas as soluções de segurança cibernética da Cisco.

Em comunicação com os clientes, eles geralmente descrevem as mesmas tarefas, que são as seguintes:

- vemos milhões de eventos de diferentes soluções, mas não temos certeza se eles não estão perdendo algo direcionado e direcionado especificamente contra nós

- temos muitos eventos de IB brutos e gostaríamos de enriquecê-los com dados de inteligência de ameaças

- recebemos boletins informativos da GosSOPKI, FinCERT e empresas comerciais, mas não sabemos o que fazer com elas e como verificar se os indicadores de compromisso descritos nelas não ocorrem e, se o fizerem, entendam imediatamente onde exatamente

- gostaríamos de visualizar a relação entre vários artefatos e indicadores de comprometimento em relação à nossa infraestrutura e entender a escala do desastre

- gostaríamos de encontrar uma ameaça para bloqueá-la rapidamente da melhor maneira

- gostaríamos de capturar a imagem do IB em diferentes pontos no tempo para acompanhar a dinâmica

- gostaríamos de compartilhar os resultados da investigação com nossas subsidiárias ou como parte de um grupo de empresas

- precisamos de algo mais simples e de preferência em uma solução barata.

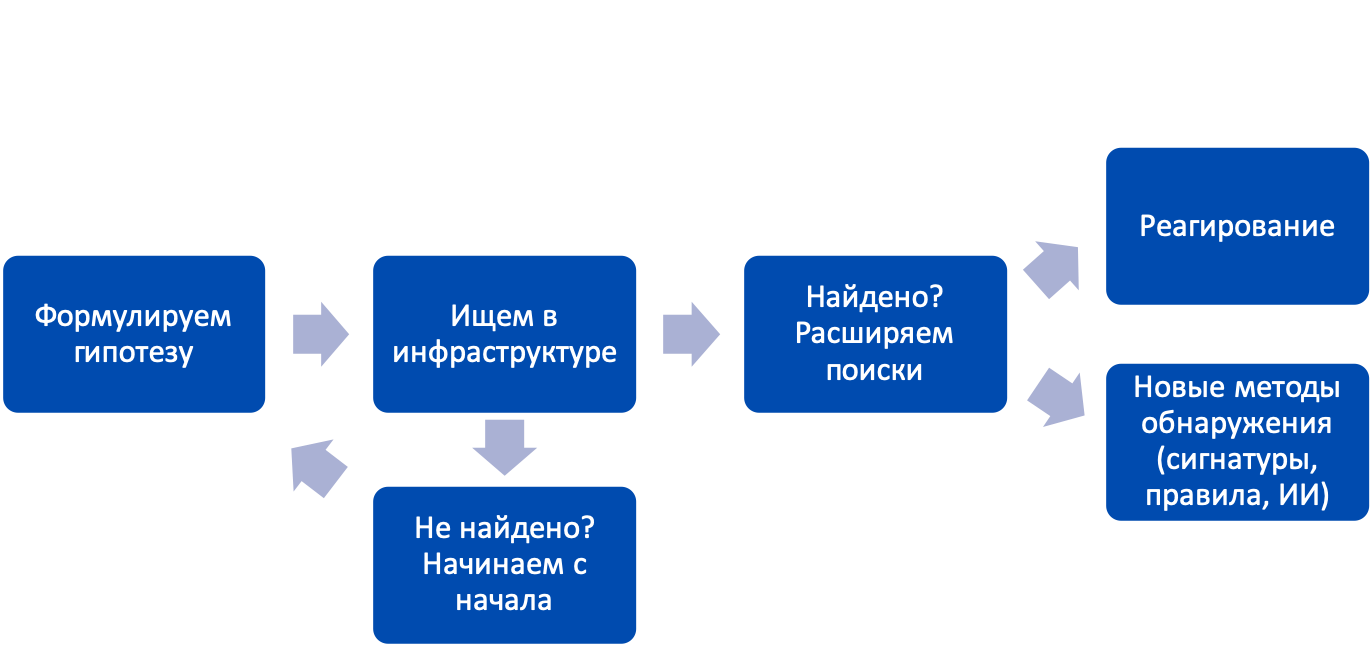

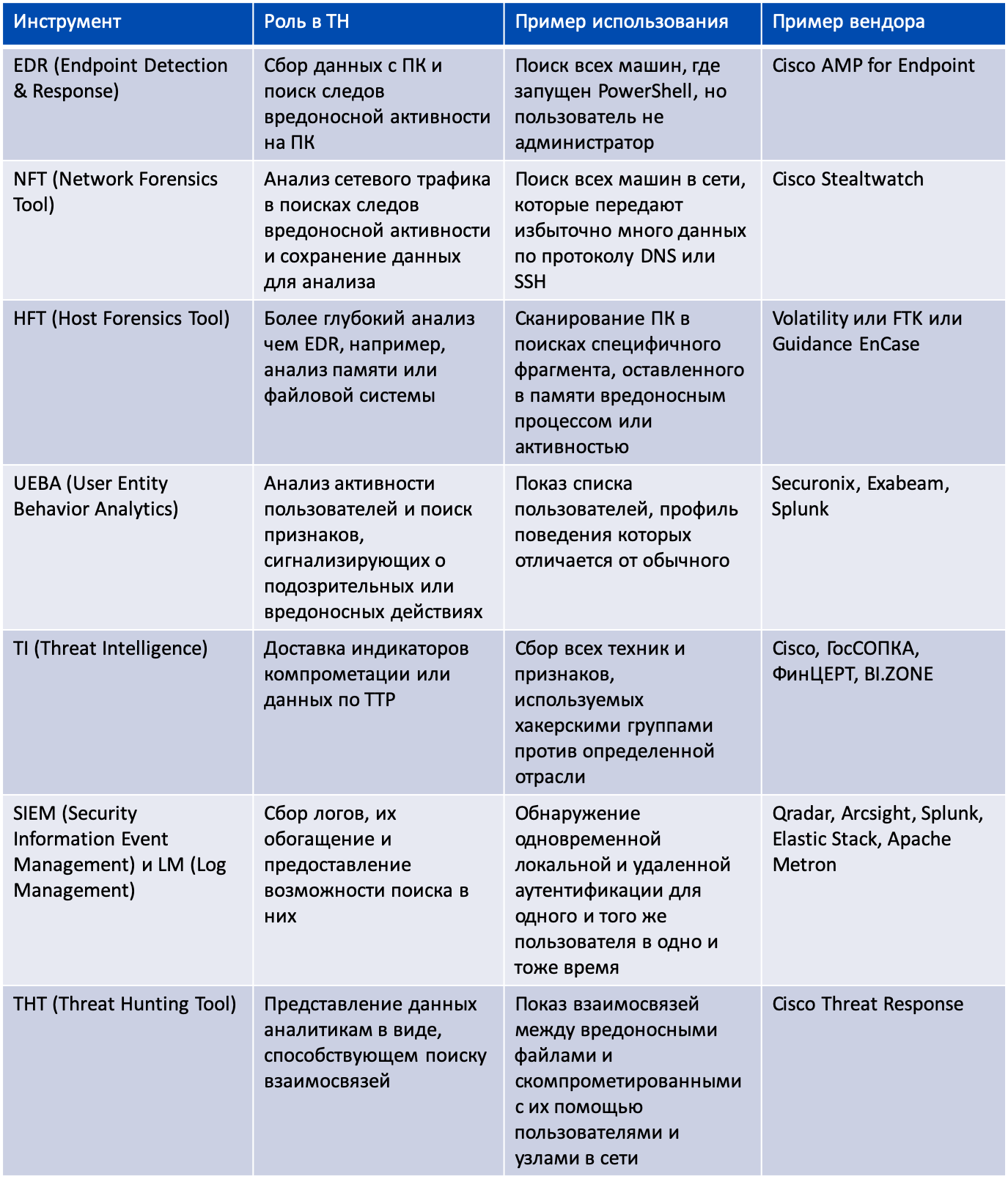

Se não fosse o último desejo, poderia-se oferecer uma gama completa de soluções diferentes de Caça a Ameaças, cada uma das quais resolve seu próprio problema. Ou você pode oferecer um "harvester" baseado em alguma solução SIEM ou SOAR, que, no entanto, é como uma nave espacial. Decidimos facilitar com o desenvolvimento da plataforma Cisco Threat Response, leve e gratuita, que, como um intermediário entre o SIEM / SOAR e as ferramentas de segurança, permite tirar o máximo proveito do uso das soluções Cisco, combinando-as em um único sistema de segurança cibernética.

Há um ano, quando acabamos de lançar esta plataforma (que também era chamada

Cisco Visibility ), ela podia receber dados de apenas três soluções da Cisco - AMP para Endpoints, Threat Grid e Umbrella (bem como de uma fonte externa VirusTotal). No ano passado, expandimos significativamente os recursos da CTR, integrando-a ao Cisco Email Security e Cisco Firepower. Agora, temos a oportunidade de analisar os eventos de segurança recebidos não apenas no nível dos dispositivos de terminal, mas também no nível de segurança de email e rede.

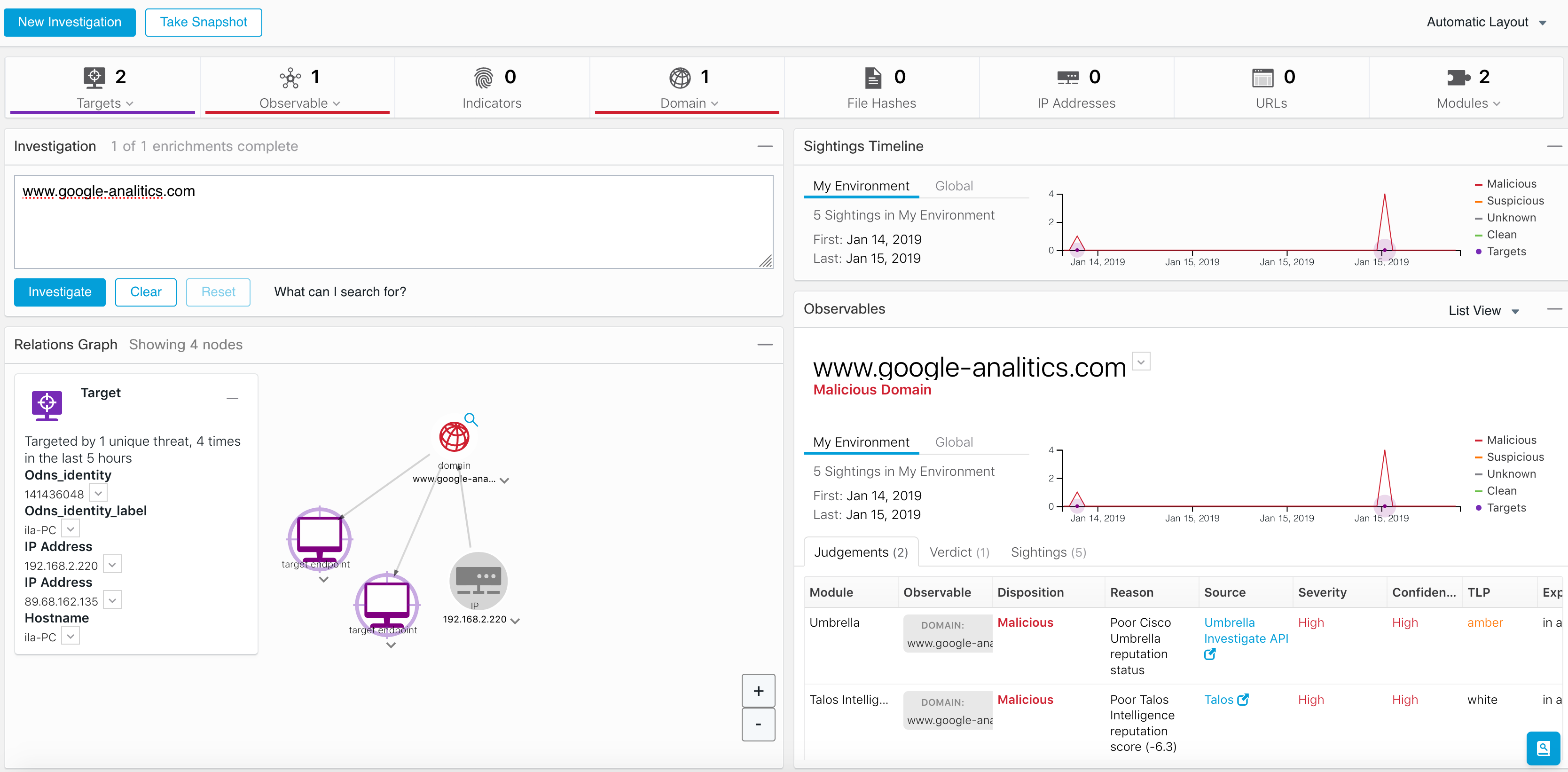

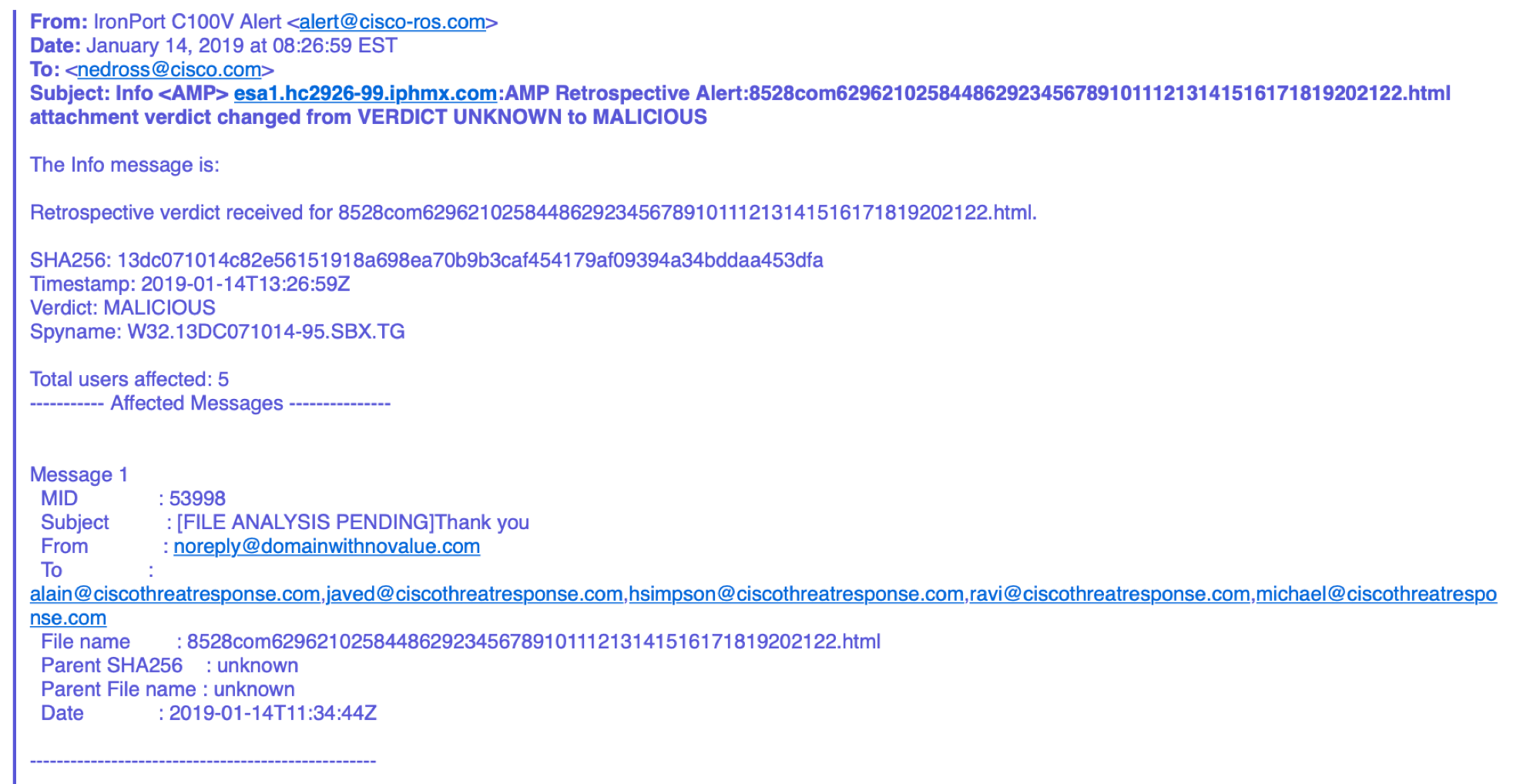

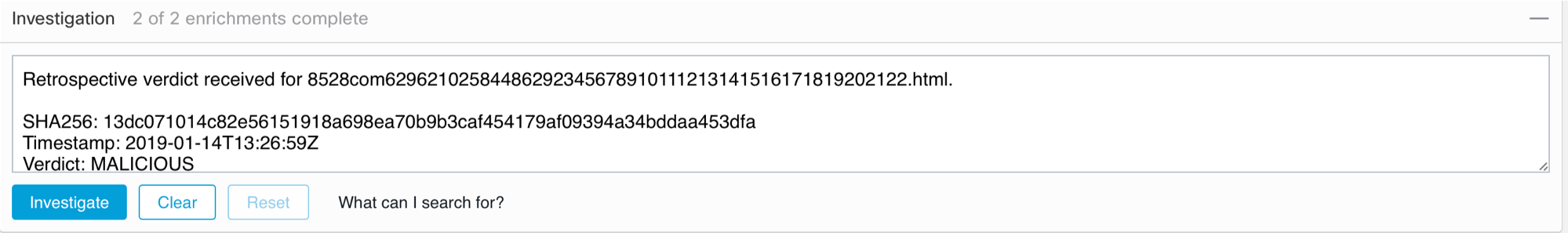

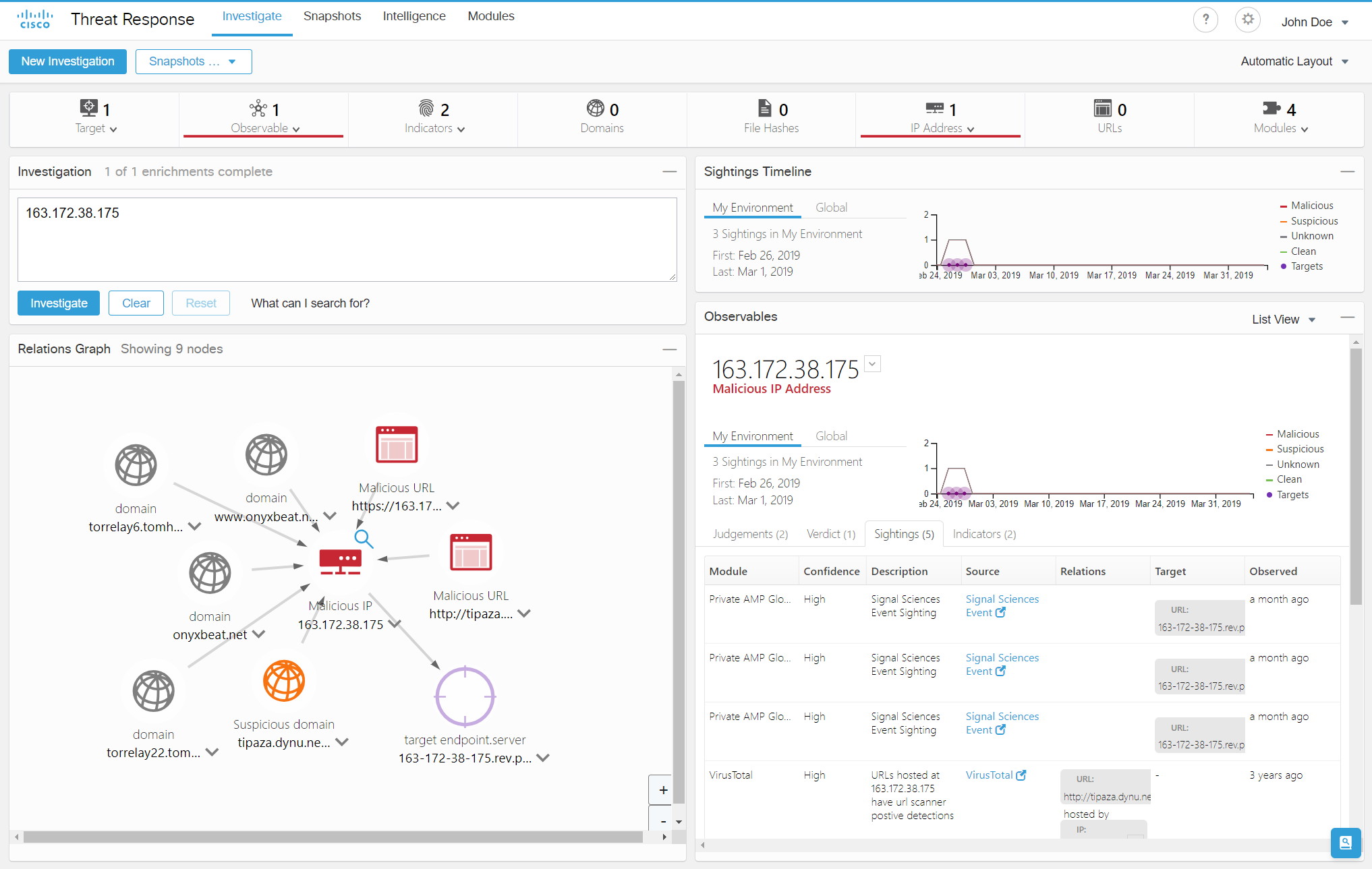

Vamos ver como a integração da CTR com o Cisco Email Security (ESA) funciona. Suponha que você receba uma notificação por email do Cisco ESA sobre um anexo malicioso detectado em uma das mensagens de email. Observe que não se trata de detectar uma ameaça em tempo real, mas de uma análise retrospectiva, que possibilitou tirar uma conclusão sobre sua nocividade algum tempo depois de receber uma carta com um anexo desconhecido. Agora, somos confrontados com a tarefa de entender quem “caiu na distribuição” e se algum dos destinatários conseguiu abrir o anexo e infectar seu computador, dando origem à disseminação de código malicioso na rede corporativa ou departamental.

Os indicadores resultantes (neste caso, um hash de anexo) que colocamos na janela CTR inicial. Podemos copiar todo o texto da carta recebida da Cisco ESA - a própria CTR retirará dela todos os indicadores de comprometimento.

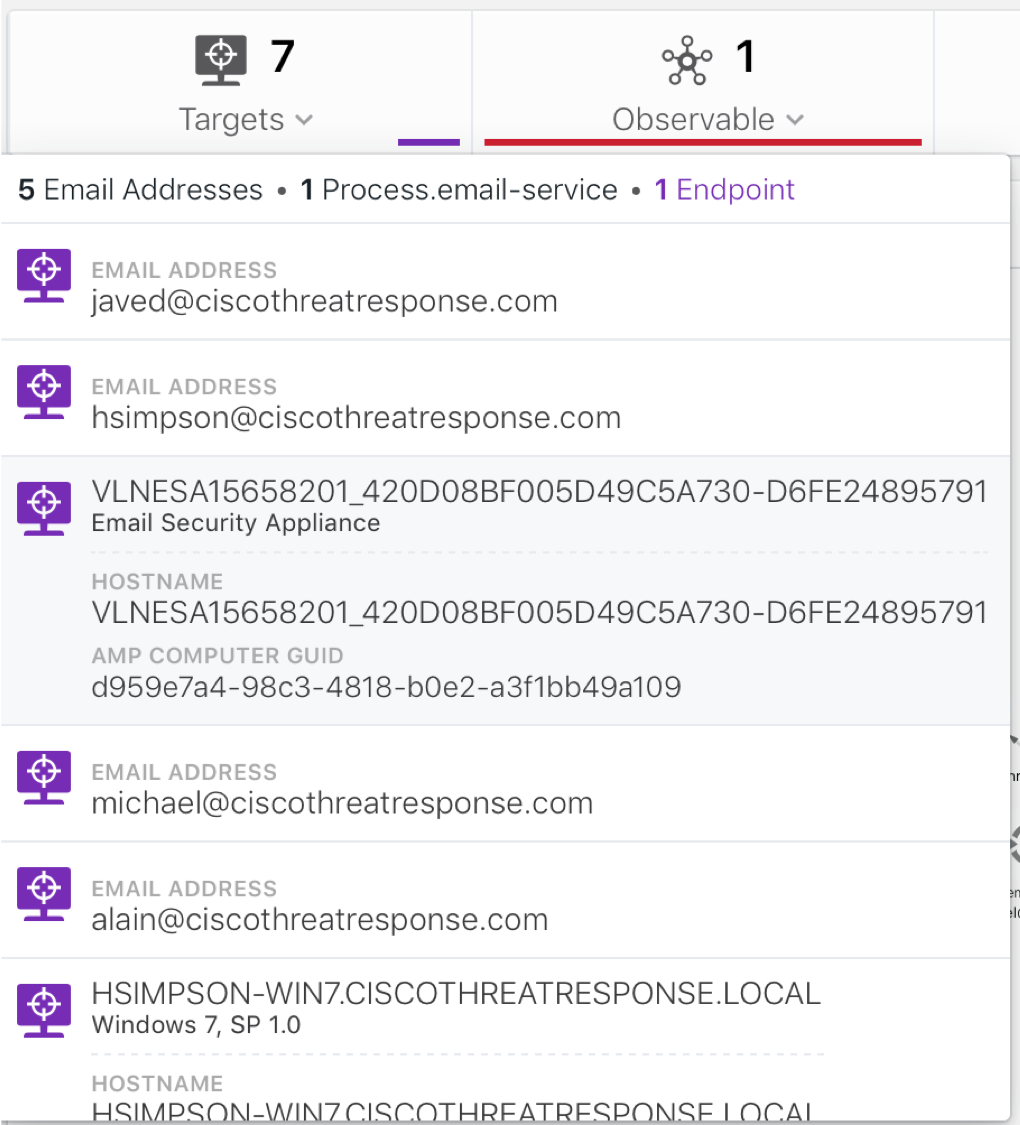

Além disso, a CTR inicia seu trabalho e revela que esse anexo caiu em cinco caixas de correio. Além disso, esse arquivo foi encontrado em um dos nós internos da empresa.

Talvez o usuário já tenha conseguido abrir este anexo ou salvá-lo em seu computador. Talvez o usuário tenha recebido esse arquivo de outra maneira (por exemplo, em uma unidade flash USB ou baixando de um site na Internet). Nesse caso, provavelmente estamos lidando com a primeira opção, pois o nome do computador comprometido é semelhante ao nome de uma das caixas de correio que receberam o anexo mal-intencionado.

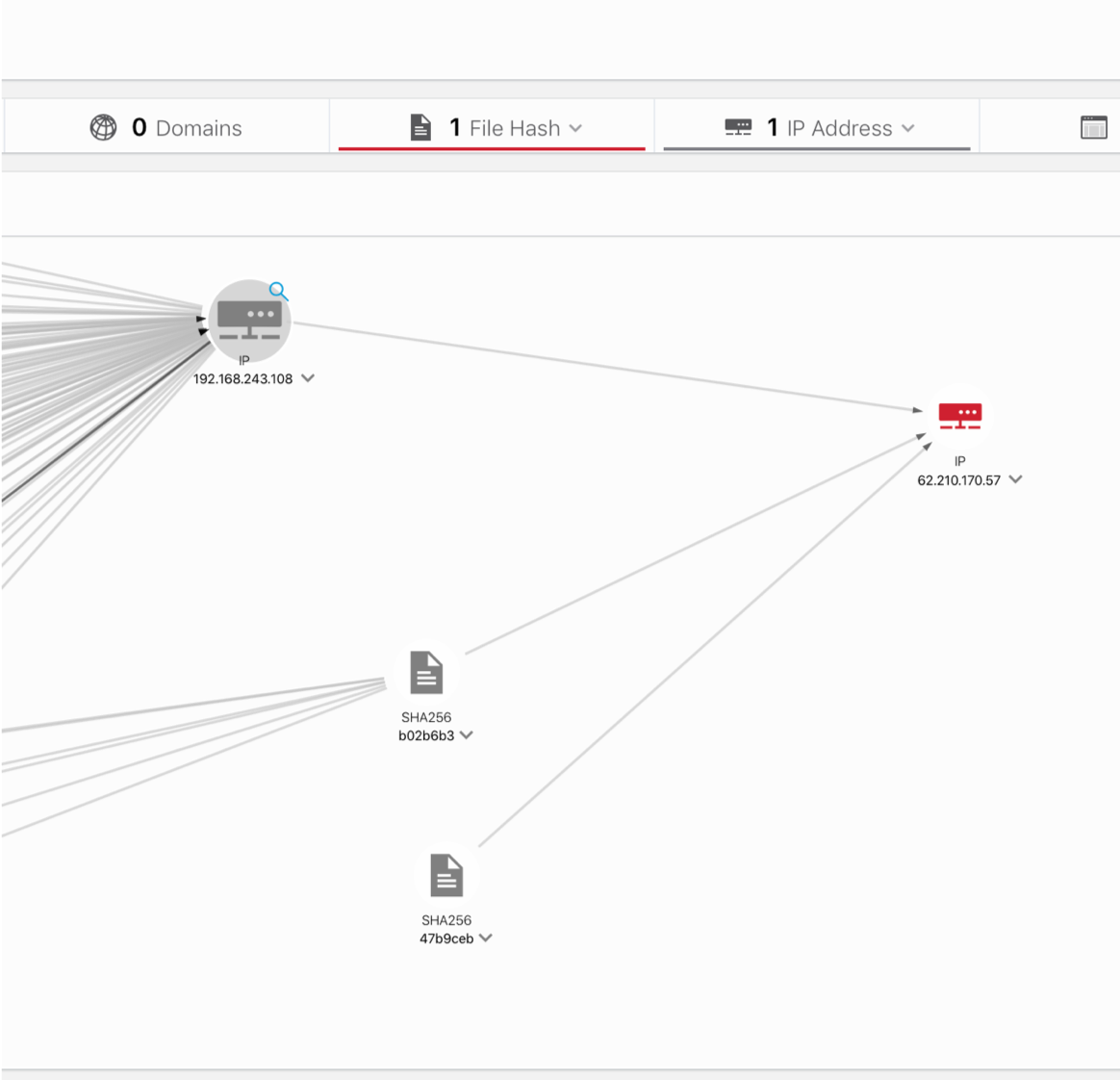

Parece que o problema foi resolvido e podemos bloquear esta ameaça usando o Cisco AMP for Endpoints sem sair da CTR. Mas, como parte da investigação, também estamos interessados em saber se esse PC com o endereço 192.168.243.108 se tornou um trampolim para o desenvolvimento do ataque ou está conectado a um servidor de comando externo?

Nossas suspeitas foram justificadas - o computador da vítima está conectado a um host externo e mal-intencionado com o endereço 62.210.170.57, que por sua vez está associado a mais dois arquivos cujo veredicto ainda não é conhecido e que, após investigação, podemos entrar na lista negra do AMP for Endpoints ou em outros meios de proteção.

A propósito, observe que, como indicadores de comprometimento, você pode usar não apenas os dados de hash que são verificados pelo Cisco Email Security, mas também os nomes dos remetentes / destinatários das mensagens de email, assim como o assunto e outros campos de cabeçalho de email. Esse recurso permite transformar a CTR em uma ferramenta para analisar não apenas atividades maliciosas, mas também outros aspectos da organização. Atrevo-me a chamar o visualizador CTR para DLP, que é incorporado ao Cisco ESA.

Em geral, a integração da CTR com o Cisco ESA permite que os analistas de SI respondam às seguintes perguntas:

- Quais mensagens de email contêm um arquivo com esse nome ou hash?

- Quais mensagens de email contêm esse assunto?

- Quais mensagens de email foram enviadas por esse remetente?

- Quais mensagens de email estão associadas a esse domínio de IP ou remetente?

- Quais são os detalhes de uma mensagem com esse ID de mensagem?

No Cisco Live, realizado no início de junho em San Diego, anunciamos a integração do CTR com nossa principal ferramenta de segurança, a solução de segurança multifuncional Cisco Firepower. Seus firewalls de última geração e os subsistemas de detecção de intrusão podem "enviar" para os eventos de segurança CTR associados a atividades maliciosas originadas de um IP ou URL. Essas informações são exibidas na CTR e associadas a outros dados recebidos do dispositivo terminal ou e-mail. Além disso, por meio da CTR, IPs ou URLs maliciosos podem ser bloqueados no Cisco Firepower.

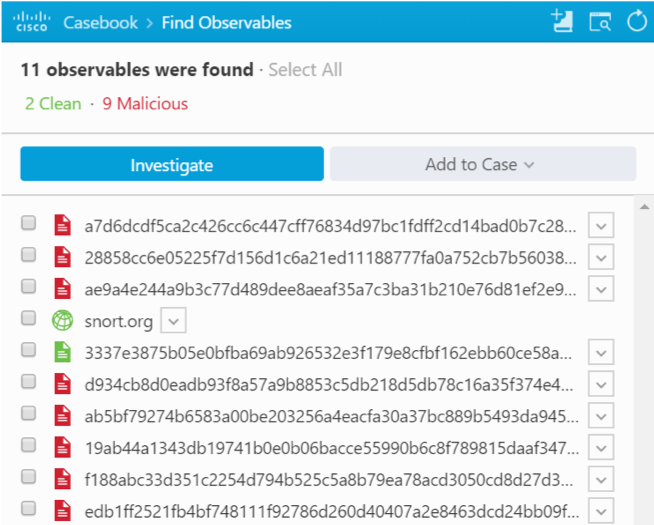

Outra inovação na CTR foi o plug-in do navegador Chrome e Firefox, que permite analisar a página da Web atual e retirar todos os indicadores de comprometimento "com um clique" (por exemplo, no blog de uma empresa ou pesquisador de segurança da informação). Além de automatizar o processo de captura de indicadores de comprometimento e reduzir o número de erros ao copiá-los, este plug-in permite marcar imediatamente seu status (limpo ou mal-intencionado) para cada COI, além de incluir os indicadores necessários no ticket correspondente (chamado Casebook), com o qual você poderá trabalhar posteriormente. em CTR.

Um dos recursos, cuja falta levantou questões de nossos clientes, foi a incapacidade de enriquecer endereços IP ou hashes de arquivos de fontes externas da Threat Intelligence. No momento do lançamento, o Cisco Threat Response suportava apenas fontes de TI da Cisco (Cisco Talos, Cisco AMP Global, Cisco Threat Grid e Cisco Umbrella) e de fontes externas apenas o VirusTotal. Mas agora tudo mudou - abrimos uma API que permite conectar outras fontes de TI, por exemplo, GosSOPKU ou FinCERT, BI.ZONE, Group-IB, Kaspersky Lab ou serviços estrangeiros. Usando a API, você também pode automatizar o processo de resposta a incidentes detectados por meio de soluções de terceiros. Se sua infraestrutura usa soluções de segurança Cisco IB, os recursos de resposta já estão integrados no Cisco Threat Response:

- bloquear um arquivo com um hash apropriado ou colocar um arquivo / processo em quarentena por meio do Cisco AMP for Endpoints

- bloqueio de domínio através do Cisco Umbrella

- Quarentena de email através do Cisco Email Security (em versões futuras)

- Bloqueio de IP e URL através do Cisco NGFW / NGIPS (em versões futuras)

- Bloqueio de URL através do Cisco Web Security / SIG (em versões futuras)

- Coloque em quarentena um host interno através do Cisco ISE (em versões futuras).

Em um

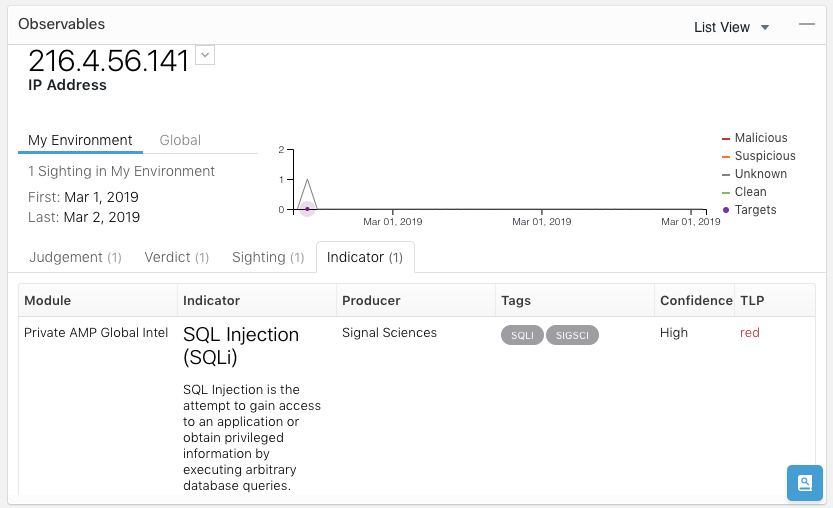

artigo anterior sobre o Cisco Visibility, perguntaram-me se podemos integrar não apenas às soluções da Cisco, mas também às soluções de terceiros. Então respondi afirmativamente, e hoje posso até mostrar um exemplo dessa integração. Em fevereiro, a Signal Science entrou em contato conosco, conhecida mundialmente por sua próxima geração WAF. Esta empresa queria integrar sua solução à CTR. Demos acesso a documentação e exemplos de código e, após 10 dias (dez dias no total), foi mostrada uma integração de trabalho que nos permitiu enviar dados sobre eventos registrados pela WAF para a CTR, incluindo dados sobre IP, indicadores de comprometimento e metadados relacionados a ataque.

Se o analista precisar passar para uma visualização mais detalhada do incidente, você poderá abrir a interface WAF da Signal Science diretamente da interface CTR.

Usando a API, os usuários das soluções Cisco e Signal Science puderam:

- analisar e correlacionar dados de diferentes soluções de segurança da informação que se complementam

- combinar indicadores de comprometimento de diferentes soluções em um único ticket

- Reaja de forma cruzada às ameaças detectadas pela Signal Science com as soluções da Cisco.

Espero que minha declaração sobre a CTR gratuita tenha chamado sua atenção? Sim, é verdade. Mas para acessá-lo, você deve ter implantado uma das seguintes soluções da Cisco - Cisco AMP para Endpoints, Cisco Threat Grid, Cisco Umbrella, Cisco Email Security e Cisco NGFW / NGIPS (e outras soluções no futuro). Se você é o orgulhoso proprietário de um desses produtos, pode facilmente testar e começar a usar ativamente a plataforma de análise de ameaças do Cisco Threat Response. Se você é um desenvolvedor e deseja integrar suas soluções de segurança da informação à CTR, pode fazer isso facilmente após passar um pouco de treinamento e estudar exemplos de código na plataforma da comunidade

Cisco DevNet Cisco para desenvolvedores.