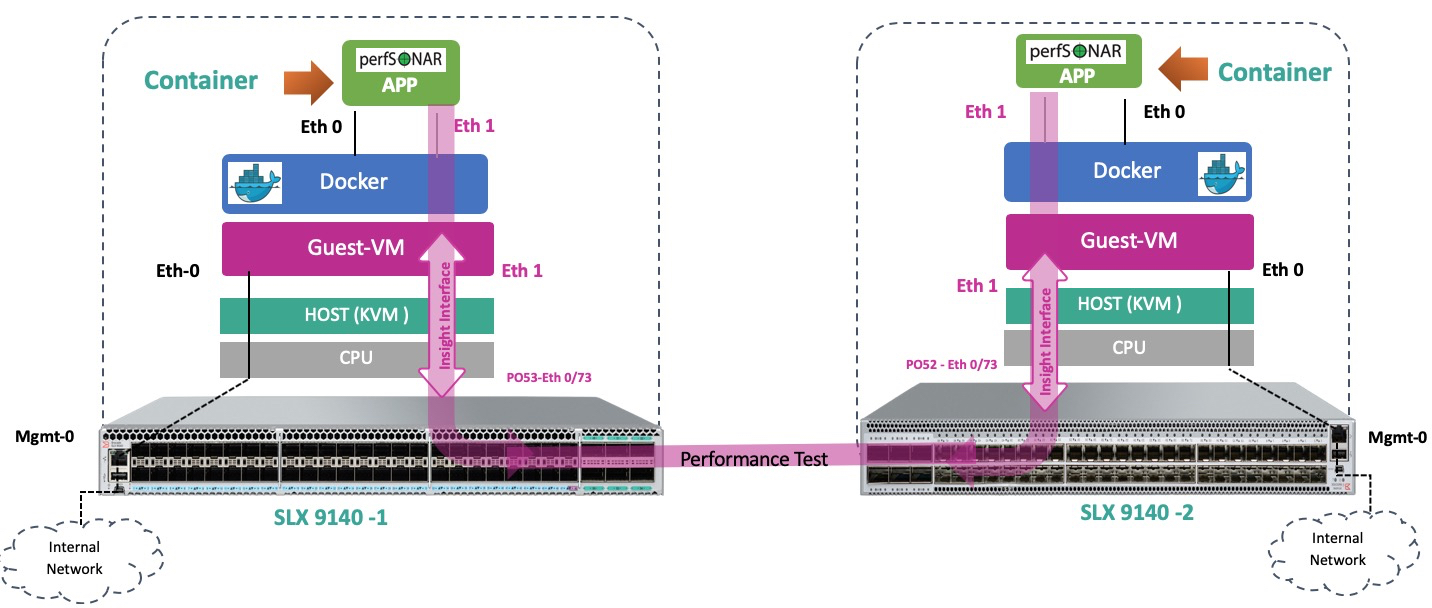

As gamas de switches SLX, VSP e EXOS da Extreme Networks incluem modelos com uma arquitetura de hardware especial, denominada coletivamente “Insight”. Diferentemente da versão padrão, quando o Contol e o Data Plane do comutador são conectados apenas pelo barramento PCIe (com todas as limitações de largura de banda resultantes), os comutadores "Insight" têm várias interfaces do Data Plane conectadas diretamente às máquinas virtuais implantadas no Control Plane. Considere como ele funciona e quais recursos são utilizados:

As interfaces "Insight" são geralmente vários links 10GE dedicados que são conectados a partir do ASIC por meio do multiplexador ao Plano de Controle. Lá, eles são montados como interfaces Ethernet de uma máquina virtual isolada do Ubuntu Linux 16.04, chamada brevemente TPVM (Máquina Virtual de Terceiros). Essa separação física permite transferir grandes quantidades de tráfego com um atraso mínimo, sem causar degradação no desempenho do controle ou do plano de dados. A virtualização em si é construída com base no KVM. Juntos, isso possibilita a execução de ferramentas e serviços como tcpdump, p0f, snort, DPI distribuído ou análises, além de muitos outros serviços diretamente no dispositivo, sem a implantação de infraestrutura de rede adicional. Para acelerar a implantação do próprio TVPM, a imagem possui muitos pacotes necessários predefinidos:

- essencial

- checkinstall

- iperf

- mtools

- netperf

- qemu-guest-agent

- tshark

- valgrind

- vim-gnome

- wireshark

- xterm

A bordo dos comutadores “Insight”, a CPU Intel XEON x86, o aumento da RAM e da unidade SSD estão instalados, o que permite alocar recursos em caso de implantação de várias VMs. Os próprios recursos são dedicados e isolados para não interromper o SO do próprio switch.

Para usar o TPVM para a finalidade pretendida, você precisa executar apenas quatro etapas:

- Baixe e instale o TVPM

- Configurar interfaces do Insight

- Adicione ACLs ou espelhamento de tráfego a essas interfaces

- Iniciar aplicativos TPVM

Abaixo, na verdade, está um pequeno exemplo de como tudo se desenrola e funciona. Após o download da imagem TPVM via scp2, é necessário executar vários comandos para instalar a VM:

slx# show tpvm status TPVM is not installed slx# tpvm install Installation starts. To check the status use 'show tpvm status' command slx# show tpvm status TPVM is being installed now

Quando o TPVM já foi inicializado, existem várias maneiras de acessá-lo. Por padrão, a VM tenta obter o endereço via DCHP ou pode atribuir um endereço IPv6 local do link, após o qual será possível obter acesso SSH. Há também uma conexão de console ao TPVM via TTY.

slx# show tpvm ip-address IPv4: eth0 192.168.2.249 docker0 172.17.0.1 IPv6:2a02:0000:c000:0:da80:00ff:f00b:8800 eth0: fe80::da80:00ff:f00b:8800 slx# ssh 192.168.2.249 -l admin vrf mgmt-vrf admin@192.168.2.249's password: Welcome to Ubuntu 16.04.4 LTS (GNU/Linux 4.4.0–128-generic x86_64) Last login: Tue Apr 2 12:12:46 2019 admin@TPVM:~$ sudo -s [sudo] password for admin: root@TPVM:~# id uid=0(root) gid=0(root) groups=0(root)

A interface eth0 é nosso gerenciamento, e eth1 é o “Insight” que precisamos configurar.

root@TPVM:~# ip -4 link 1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN mode DEFAULT group default qlen 1 link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP mode DEFAULT group default qlen 1000 link/ether d8:00:00:00:00:04 brd ff:ff:ff:ff:ff:ff 3: eth1: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc mq state UP mode DEFAULT group default qlen 1000 link/ether d8:00:00:00:00:02 brd ff:ff:ff:ff:ff:ff 4: docker0: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc noqueue state DOWN mode DEFAULT group default link/ether 02:42:28:2d:60:b9 brd ff:ff:ff:ff:ff:ff

Por analogia com a tecnologia de empilhamento, as últimas portas no painel frontal do comutador têm um duplo objetivo e precisamos transferi-las para o modo Insight, após o qual a transferência de dados através deles será temporariamente impossível.

slx# conf t slx(config)# hardware slx(config-hardware)#connector 0/48 slx(config-connector-0/48)# no breakout slx(config-connector-0/48)# insight mode

O sistema criará uma interface 0/125 que usaremos

slx(config)# interface Port-channel 22 slx(config-Port-channel-22)# insight enable slx(config-Port-channel-22)# no shutdown slx(config)# interface Ethernet 0/125 slx(conf-if-eth-0/125)# channel-group 22 mode on type standard slx(conf-if-eth-0/125)# no shutdown

Verifique as interfaces no switch:

slx(conf-if-eth-0/125)# do show interface ethernet 0/125 Ethernet 0/125 is up, line protocol is up (connected) slx(conf-if-eth-0/125)# do show interface port-channel 22 Port-channel 22 is up, line protocol is up

e no TPVM

root@TPVM:~#dmesg [ 2172.748418] ixgbe 0000:00:09.0 eth1: NIC Link is Up 10 Gbps [ 2172.748508] IPv6: eth1: link becomes ready

Agora você pode desligar as ACLs no Insight, configurar uma VLAN (ou várias) e inspecionar o tráfego.

root@TPVM:~# tcpdump -i eth1 -n -v tcpdump: listening on eth1, link-type EN10MB (Ethernet), capture size 262144 bytes 02:38:38.107923 IP6 fe80::8802 > ff02::16: HBH ICMP6, multicast listener report v2, 1 group record(s), length 28 02:38:39.059939 IP6 fe80::8802 > ff02::16: HBH ICMP6, multicast listener report v2, 1 group record(s), length 28 02:38:39.119922 LLDP, length 111: slx 02:38:40.120076 LLDP, length 111: slx

O uso adicional é limitado apenas pelos requisitos ou pela imaginação do cliente. Os engenheiros, parceiros e clientes da Extreme Networks testaram muitas aplicações diferentes, como:

- Servidor VNC

- Servidor DHCP

- Servidor AAA (Radius e TACACS)

- Servidor DNS

- Ostinato - fabricante de pacotes Ostinato, gerador de tráfego de rede e analisador com GUI.

- Receptor de armadilha SNMP

- Surricata - Detecção de intrusão em tempo real (IDS), prevenção de intrusão em linha (IPS), monitoramento de segurança de rede (NSM) e processamento offline de PCAP.

- Servidor syslog

- Google-chrome e cURL

- Arpsponge

- Perfsonar

- Fantoche

- Logstash

- Docker-Container (versão suportada: docker-1.13.0)

Se você tiver alguma dúvida, entre em contato com o representante local da

Extreme Networks.