Atualmente, os scanners de aplicativos da Web são uma categoria bastante popular de software. Existem scanners pagos, outros gratuitos. Cada um deles tem seu próprio conjunto de parâmetros e vulnerabilidades que são possíveis de detectar. Alguns são limitados apenas aos publicados no Top Ten da OWASP (Projeto de Segurança de Aplicativos da Web Abertos), outros vão muito além em seus testes de caixa preta.

Neste post, coletamos oito scanners populares, os examinamos com mais detalhes e os testamos. Pontos independentes em duas plataformas (.NET e php) foram selecionados como alvos de treinamento:

premium.pgabank.com e

php.testsparker.com .

OWASP ZAP

Como o nome sugere, a organização

OWASP mencionada na introdução é responsável pelo lançamento do

OWASP ZAP . Esta é uma ferramenta gratuita para testes de penetração e para encontrar vulnerabilidades em aplicativos da web.

Principais recursos do OWASP ZAP:

- Proxy man-in-the-middle

- Aranhas tradicionais e AJAX

- Scanner automatizado

- Scanner passivo

- Navegação forçada

- Fuzzer

Recursos adicionais- Certificados SSL dinâmicos

- Suporte para Smartcard e Certificados Digitais de Cliente

- Suporte de soquetes da Web

- Suporte para uma ampla variedade de linguagens de script

- Suporte Plug-n-hack

- Suporte de autenticação e sessão

- API poderosa baseada em REST

- Opção de atualização automática

- Mercado integrado e crescente de complementos

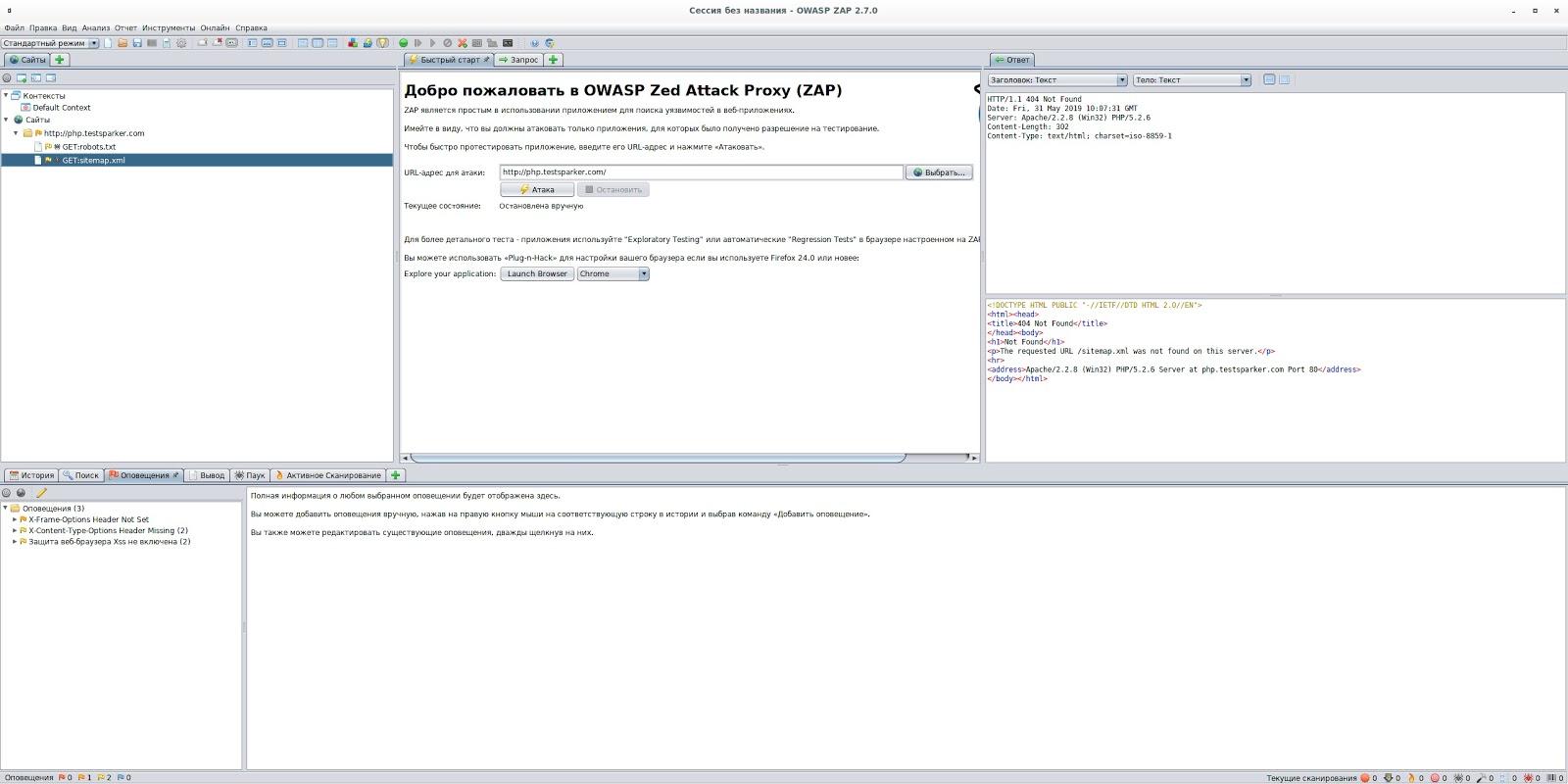

A interface do programa foi traduzida para o russo, o que será conveniente para alguns usuários. O espaço de trabalho OWASP ZAP é composto por várias janelas. Na parte inferior, há guias com as tarefas atuais e o processo de implementação, à esquerda - uma árvore de sites, além disso, você pode exibir na parte direita da janela de solicitação e resposta.

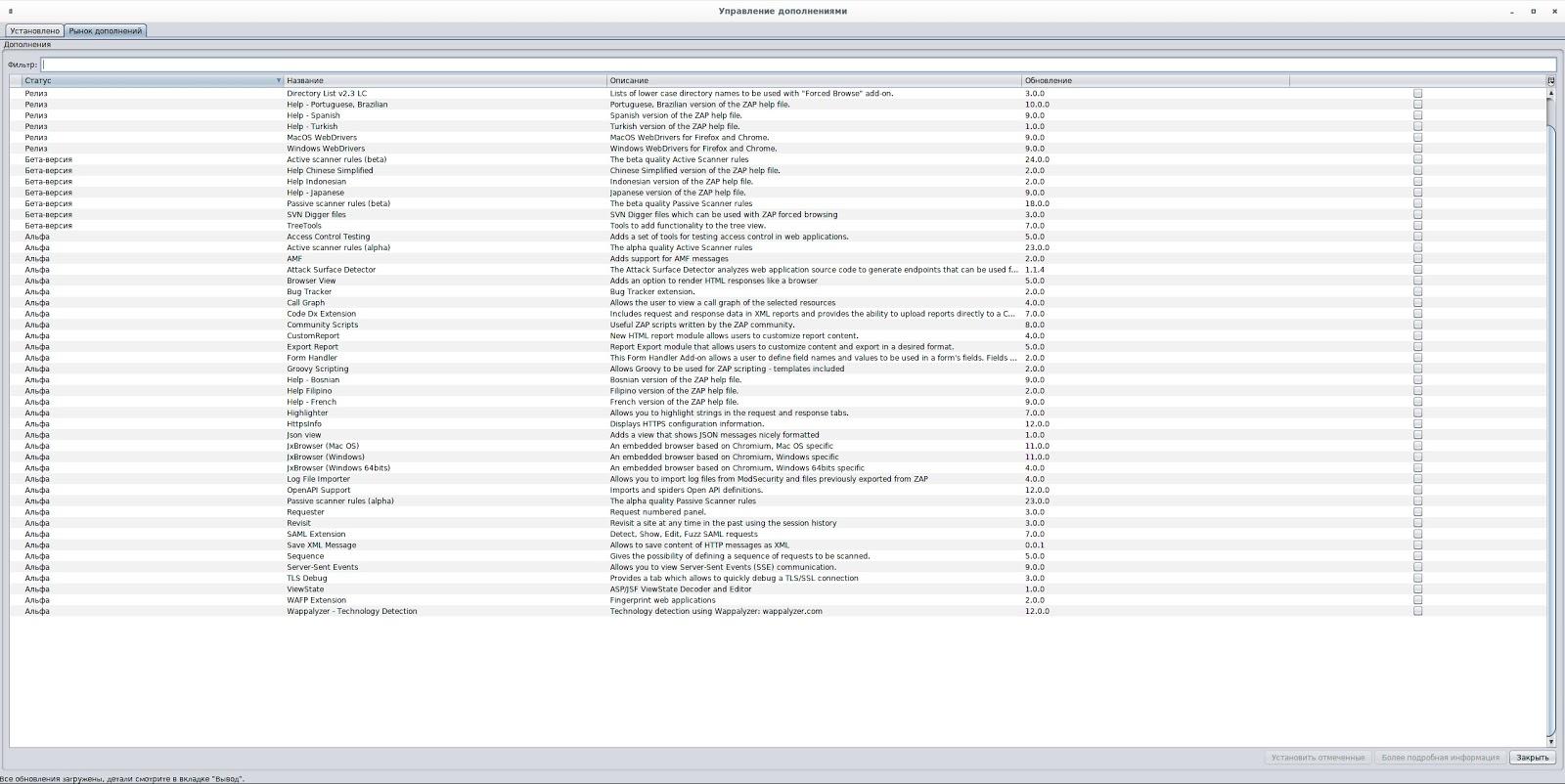

Usando o mercado, você pode expandir um pouco a funcionalidade do scanner.

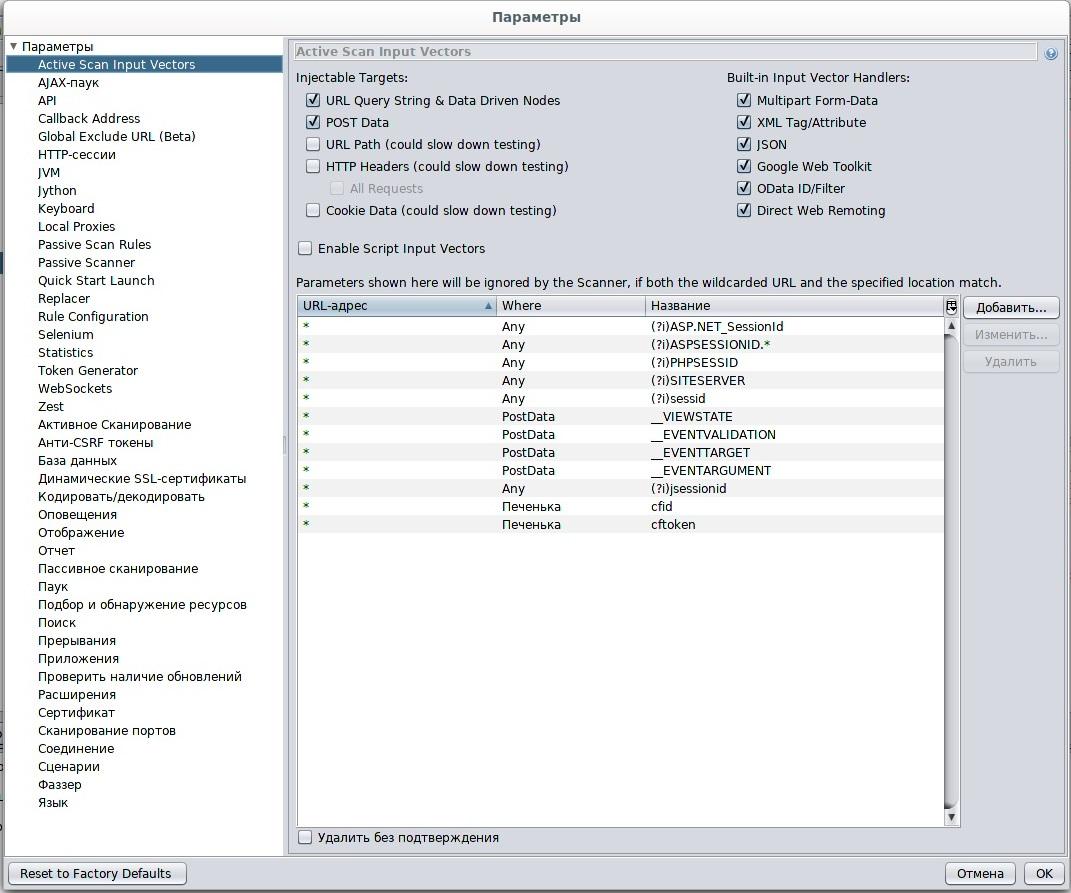

Cada componente do programa possui muitos parâmetros personalizáveis. Por exemplo, podemos configurar os vetores recebidos para varredura ativa, gerar certificados SSL dinâmicos, adicionar identificadores de sessão HTTP, etc.

Vamos passar para os testes. Ao digitalizar um site

php.testsparker.com , foi encontrada uma injeção cega de SQL. É aqui que as vulnerabilidades críticas terminam.

OWASP ZAP resultados completos em php.testsparker.comH: Injeção SQL avançada - AND cego baseado em booleano - cláusula WHERE ou HAVING

M: cabeçalho X-Frame-Options não definido

L: cabeçalho X-Content-Type-Options ausente

L: A proteção xss do navegador da Web não está ativada

No

premium.bgabank.com , vemos resultados mais interessantes: os recursos de inclusão do servidor (SSI) e de script entre sites refletidos foram encontrados.

Resultados completos do OWASP ZAP em premium.bgabank.comH: Inclusão do lado do servidor

H: Script refletido entre sites

M: cabeçalho X-Frame-Options não definido

M: Divulgação de erro no aplicativo

M: Navegação no diretório

M: As páginas seguras incluem conteúdo misto (incluindo scripts)

L: cabeçalho X-Content-Type-Options ausente

L: A proteção xss do navegador da Web não está ativada

L: Inclusão de arquivo de origem JavaScript entre domínios

L: Conjunto de cabeçalhos HTTP incompleto ou sem controle de cache e Pragma

L: Cookie sem sinalizador HttpOnly

L: Cookie sem sinalização segura

L: cabeçalho de tipo de conteúdo ausente

L: divulgação de IP privado

I: Imagem expõe dados de localização ou privacidade

Todos os resultados da verificação podem ser exportados para um relatório (* .pdf, * .html, * .xml, * .json são suportados). O relatório descreve detalhadamente vulnerabilidades, vetores encontrados, bem como métodos para "fechar" vulnerabilidades.

Em geral, gostamos de trabalhar com o OWASP ZAP. Existem todas as ferramentas necessárias para o aplicativo Web Pentest, uma interface simples e intuitiva, verificação rápida com um clique. E, ao mesmo tempo, configurações flexíveis e profundas para uma verificação mais detalhada, que pode servir como ponto de partida para mais pesquisas manuais de vulnerabilidades. A seguir, falaremos também sobre o scanner Burp Suite Pro, que tem muito em comum com o OWASP ZAP. Pelo número e qualidade das vulnerabilidades encontradas, o primeiro scanner que examinamos mostrou um resultado muito bom.

Recomendado para uso no trabalho.W9scan

O W9scan é um

scanner de vulnerabilidades de console gratuito para o site com mais de

1200 plug-ins integrados que podem detectar impressões digitais de páginas da Web, portas, analisar a estrutura do site, encontrar várias vulnerabilidades populares, procurar Injeção de SQL, XSS, etc.

Uma lista mais completa dos recursos do W9scan- detecção de impressões digitais

- Pode identificar impressões digitais comuns do site CMS (mais de 300)

- Quadro de site comum reconhecível

- Identificar impressões digitais de serviço de porta comum

- Detectar a linguagem de script do site

- Detectar o tipo de sistema operacional

- Firewall do site de detecção (WAF)

- Parâmetro de ataque

- Injeção de SQL (com base em rastreadores)

- Injeção de XSS (baseada em répteis)

- Um grande número de varreduras de parâmetros do Fuzz

- Vulnerabilidade do CVE

- coleção de vulnerabilidades struts (incluindo detecção automática)

- Teste cgi do Shellshock

- batimento cardíaco coração sangrando

- Vulnerabilidade de análise do IIS

- Vulnerabilidade de colocação do IIS

- Rachaduras violentas

- Arquivos e diretórios de backup (com base em rastreadores)

- Arquivos e diretórios de backup (com base no nome do domínio)

- Diretório comum

- Arquivo comum

- Análise de violência de subdomínios

- Enumeração fckeditorPath

- Enumeração comum do mdbdatabase

- identificação de vazamento git svn

- TOMCAT web.xml cedam

- Coletar mensagem

- Emails (baseados em répteis)

- IP privado (baseado em répteis)

- Email (baseado em répteis)

- Detectando avisos, erro fatal, ...

- Identificação da versão do PHP

- Divulgação de informações do IIS

- Atribuição de endereço IP

- Script de reconhecimento integrado do Wappalyzer

- Análise robots.txt

- Detectando cabeçalhos não seguros em cabeçalhos

- Detectando fatores inseguros em cookies

O W9scan gera automaticamente relatórios dos resultados da verificação no formato HTML. Para iniciar uma verificação, você só precisa especificar o URL do site e os plug-ins que serão usados. Você pode selecionar tudo de uma vez adicionando "todos".

Ao verificar o

php.testsparker.com, o W9scan encontrou svn e possíveis caminhos de download de carga útil. Do menos crítico, determinei as versões dos serviços utilizados, possíveis vetores para a realização de ataques XXE, XXS, encontrei os arquivos de configuração do servidor e procurei por subdomínios.

Nada crítico foi encontrado no

premium.bgabank.com . Mas o scanner identificou possíveis vetores de ataque, versões de serviço definidas, diretórios e subdomínios.

Com base nos resultados da verificação, o W9scan gera automaticamente um arquivo de relatório HTML.

O scanner W9scan é adequado para inicialização rápida em um único comando e

recomendamos usá-lo como uma ferramenta auxiliar para determinar versões de serviço, bem como possíveis vetores de ataque.

Wapiti

Outro bom

scanner de console. Assim como o W9scan, ele está pronto para iniciar em um comando, enquanto possui mais configurações de verificação diferentes.

O Wapiti procura pelas seguintes vulnerabilidades:

- Divulgação de arquivos (local / remoto inclui / requer, abre, lê arquivo)

- Injeção de banco de dados (injeções de PHP / JSP / ASP SQL e injeções de XPath)

- Injeção de XSS (Cross Site Scripting) (refletida e permanente)

- Detecção de execução de comando (eval (), system (), passtru () ...)

- Injeção de CRLF (divisão da resposta HTTP, fixação da sessão ...)

- Injeção XXE (XML External Entity)

- SSRF (falsificação de solicitação do lado do servidor)

- Uso de arquivos potencialmente perigosos conhecidos

- Configurações fracas de .htaccess que podem ser ignoradas

- Presença de arquivos de backup que fornecem informações confidenciais

- Shellshock

Além do acima exposto, há suporte para proxies (HTTP, HTTPs e SOCKS5), vários métodos de autenticação (Básico, Digest, Kerberos, NTLM), suporte para certificados SSL, a capacidade de adicionar vários cabeçalhos HTTP ou configurações de agente do usuário.

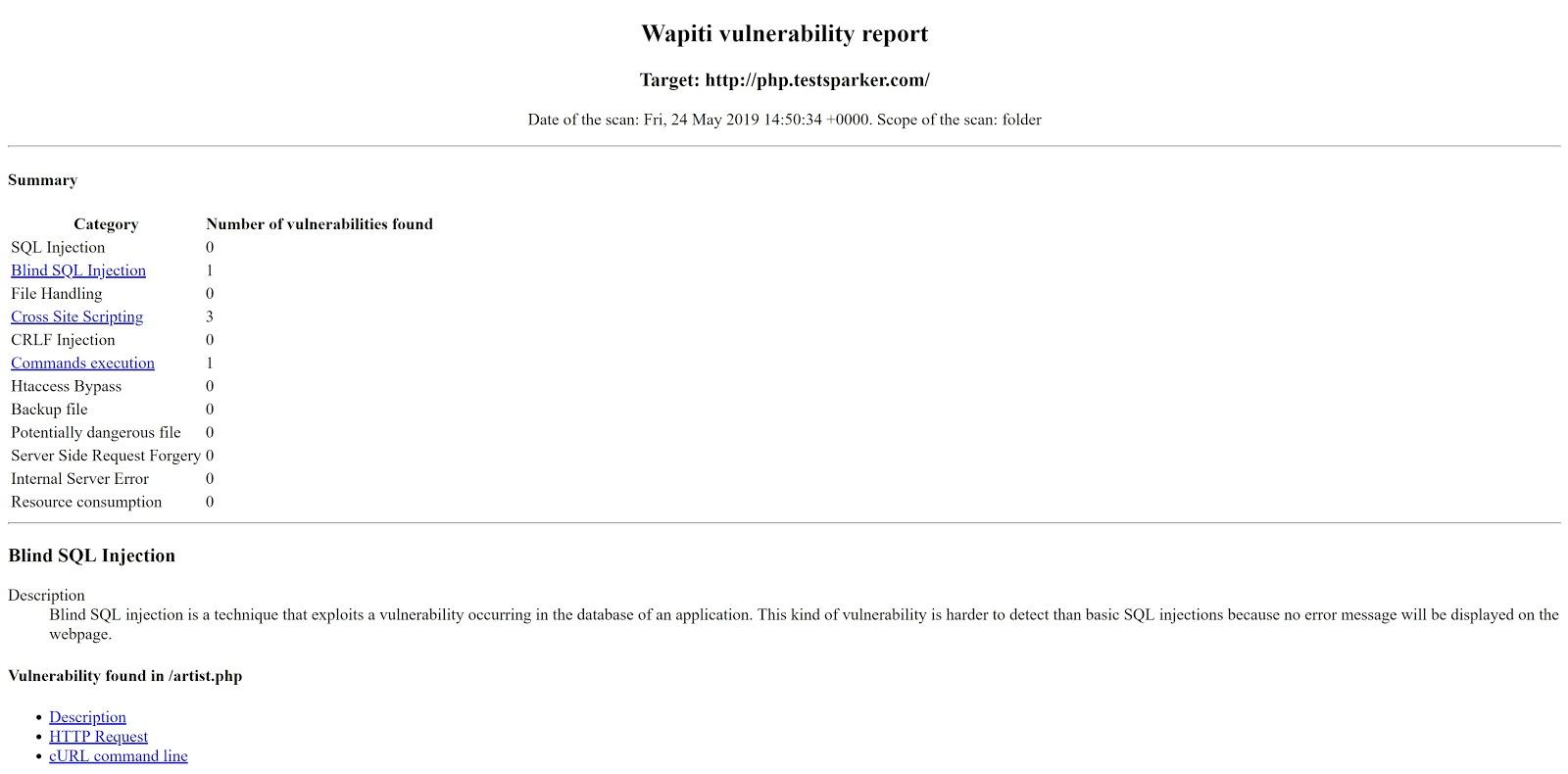

Ao verificar o site

php.testsparker.com , foram encontradas as vulnerabilidades

Execução de injeção cega de SQL, Cross Site Scripting, Execução de comandos. No

premium.bgabank.com, o Wapiti, em comparação com outros scanners, não mostra resultados tão impressionantes: apenas o Cross Site Scripting foi detectado.

Com base nos resultados do trabalho do scanner, também é gerado um relatório HTML que contém as categorias e o número de vulnerabilidades encontradas, suas descrições, solicitações, comandos para curl e dicas sobre como fechar as brechas de segurança encontradas.

Como esperado, o

Wapiti não atinge o nível do OWASP ZAP. No entanto, funcionou melhor que o W9scan , embora não tenha pesquisado diretórios, subdomínios e determinado a versão dos serviços.

Arachni

Um poderoso processador gratuito para testar a segurança de aplicativos da web e a pesquisa de vulnerabilidades. Possui uma interface gráfica e enorme funcionalidade, que podem ser encontradas em mais detalhes no

site oficial .

Teste ativo:

- Injeção SQL - Detecção baseada em erro

- Injeção cega de SQL usando análise diferencial

- Injeção cega de SQL usando ataques de tempo

- Injeção NoSQL - detecção de vulnerabilidades baseada em erro

- Injeção cega de NoSQL usando análise diferencial

Lista completa de recursos para testes ativos- Detecção de CSRF

- Injeção de código

- Injeção de código cego usando ataques de tempo

- Injeção de LDAP

- Percurso de caminho

- Inclusão de arquivo

- Divisão de resposta

- Injeção de comando do SO

- Injeção de comando do sistema cego usando ataques de temporização

- Inclusão remota de arquivo

- Redirecionamentos não validados

- Redirecionamentos DOM não validados

- Injeção XPath

- Xss

- Caminho xss

- XSS em atributos de evento de elementos HTML

- XSS em tags HTML

- XSS no contexto do script

- DOM XSS

- Contexto do script DOM XSS

- Divulgação do código fonte

- Entidade externa XML

Teste passivo:

- Métodos HTTP permitidos

- Arquivos de backup

- Diretórios de backup

- Interfaces de administração comuns

- Diretórios comuns

- Arquivos comuns

Lista completa de recursos de teste passivo- HTTP PUT

- Proteção insuficiente da camada de transporte para formulários de senha

- Detecção de WebDAV (webdav).

- Detecção de HTTP TRACE

- Divulgação do número do cartão de crédito

- Divulgação do usuário do CVS / SVN

- Divulgação de endereço IP privado

- Backdoors comuns

- Configuração incorreta de .htaccess LIMIT

- Respostas interessantes

- Grepper de objeto HTML

- Divulgação do endereço de e-mail

- Divulgação do número de segurança social nos EUA

- Listagem de diretório forte

- Recurso / script misto

- Cookies não seguros

- Cookies HttpOnly

- Preenchimento automático para campos de formulário de senha.

- Bypass de restrição de acesso falsificado de origem

- Upload baseado em formulário

- localstart.asp

- Conjunto de cookies para o domínio pai

- Cabeçalhos de segurança de transporte restrito ausentes para sites HTTPS

- Cabeçalhos x-frame-options ausentes

- Política insegura de CORS

- Política insegura entre domínios

- Política insegura entre domínios

- Política de acesso inseguro ao cliente

Impressionante, não é? Mas isso não é tudo. Um monte de plug-ins também estão envolvidos na Web, por exemplo, Proxy Passivo, invasor de Dicionário para Autenticação HTTP, Coletor de Biscoitos, Detector WAF etc.

O scanner possui uma interface web agradável e concisa:

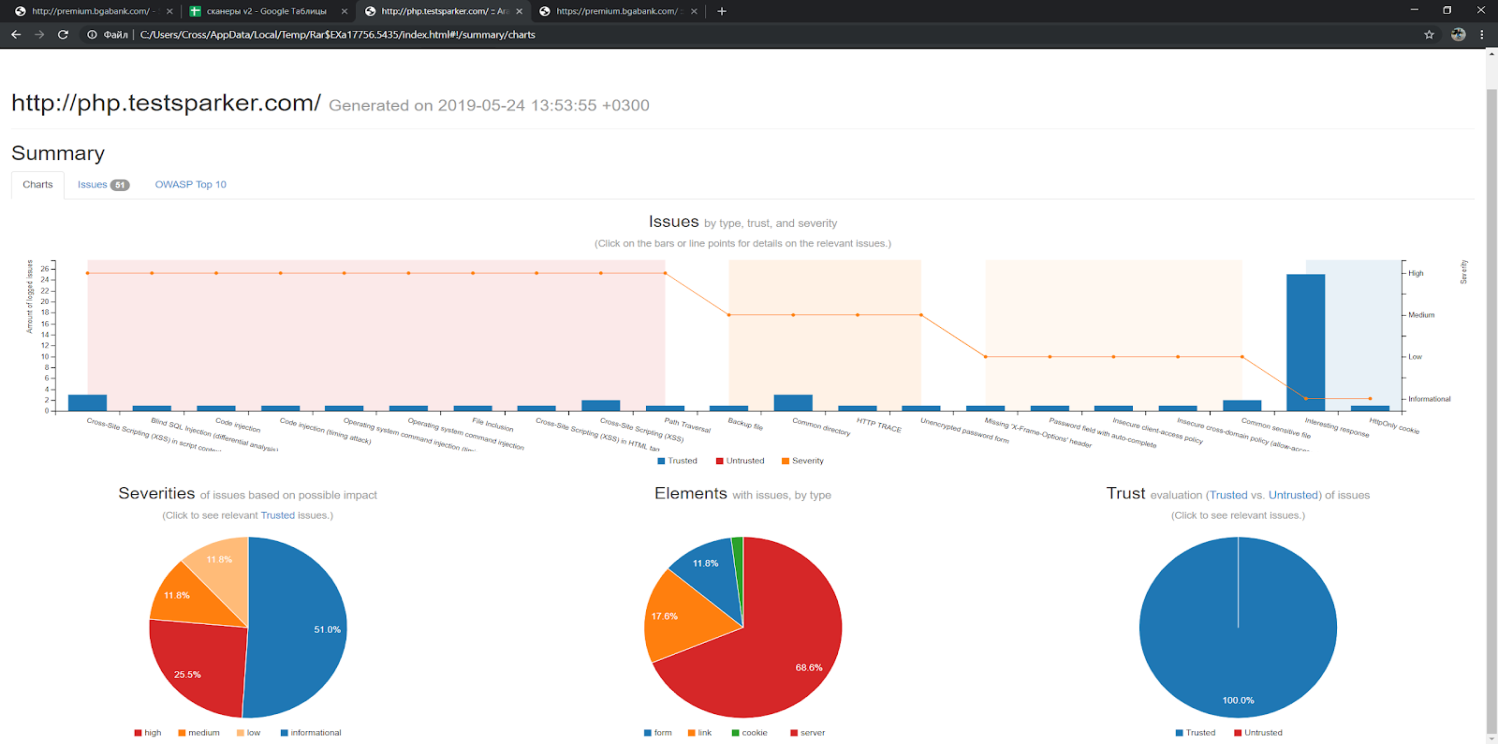

E foi isso que Arachni encontrou em nossos locais de teste.

Php.testsparker.com :

- Script entre sites (XSS) no contexto de script

- Injeção cega de SQL (análise diferencial)

- Injeção de código

- Injeção de código (ataque por tempo)

- Injeção de comando do sistema operacional (ataque por tempo)

- Injeção de comando do sistema operacional

Outras vulnerabilidades em php.testsparker.comH: Inclusão de arquivo

H: script entre sites (XSS) na tag HTML

H: Script entre Sites (XSS)

H: Traversal do caminho

M: arquivo de backup

M: Diretório comum

M: Rastreamento HTTP

L: Cabeçalho 'X-Frame-Options' ausente

L: campo de senha com preenchimento automático

L: Política de acesso ao cliente insegura

L: Política insegura entre domínios (permitir acesso a partir de)

L: arquivo sensível comum

No

premium.bgabank.com , apenas a possibilidade de falsificação de solicitação entre sites (CSRF) foi descoberta a partir da crítica.

Arachni resultados completos em premium.bgabank.comH: falsificação de solicitação entre sites

M: Recurso Misto

M: Rastreamento HTTP

M: Diretório comum

M: Cabeçalho 'Strict-Transport-Security' ausente

L: divulgação de endereço IP privado

Separadamente, notamos que relatórios legais Arachni nos fornece. Muitos formatos são suportados - HTML, XML, texto, JSON, Marshal, YAML, AFR.

Em geral, Arachni deixa apenas impressões positivas após o trabalho. Nossa opinião: este é um

"must have" no arsenal de qualquer especialista que se preze .

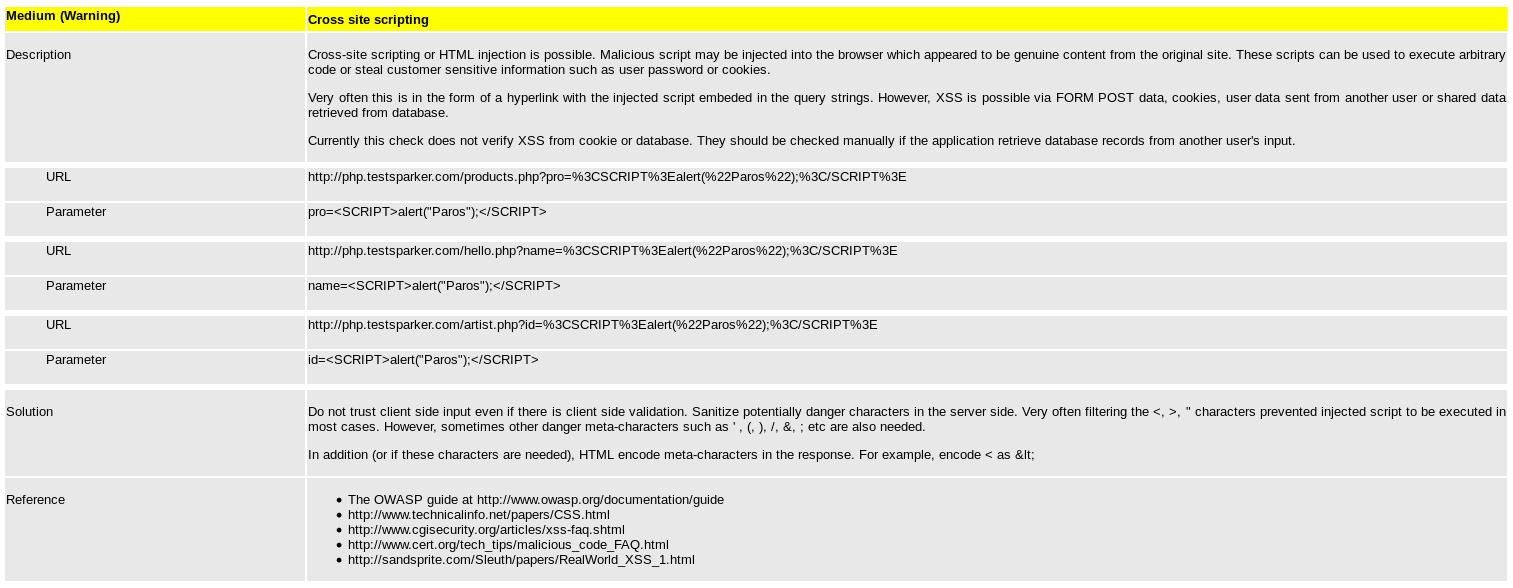

Paros

Outro

scanner de vulnerabilidades da Web da GUI. Por padrão, ele está incluído na distribuição do Kali Linux e é instalado localmente. Ele possui um proxy interno por meio do qual os sites para análise são adicionados, um web spider interno que pode analisar o site e criar um mapa de consulta.

Para verificar a conta pessoal de um usuário, é necessário fazer login no navegador com o redirecionamento de tráfego ativado por meio do proxy Paros. O scanner usará cookies autorizados durante o processo de digitalização. O relatório de atividades pode ser exportado para HTML. Ele é salvo no arquivo root / paros / session / LatestScannedReport.htm e é substituído posteriormente. Se você deseja salvar o resultado da verificação anterior, antes de iniciar a próxima verificação, é necessário criar uma cópia do arquivo existente.

Principais recursos (de olho no OWASP TOP 10 2017):

- A1: Injeção - SQLinjection, SQLinjection Fingerprint (locais onde o SQLinj poderia estar potencialmente)

- A6: Configuração incorreta de segurança - Navegação no diretório, arquivo padrão ISS, divulgação do arquivo de origem Tomcat, arquivos padrão do IBM WebSphere e alguns outros arquivos padrão ou obsoletos (arquivo obsoleto) que contêm código-fonte e muito mais.

- A7: XSS

Recursos adicionais:

- Procure o preenchimento automático ativado para formulários de senha. Além disso, se o campo de entrada tiver um tipo de atributo = "senha", um falso positivo é obtido.

- Injeção de CRLF

- Cache seguro do navegador de páginas (cache de páginas em um navegador com informações importantes)

- Capacidade de digitalizar uma área protegida de um usuário (conta pessoal)

- Capacidade de verificar aplicativos da Web em uma rede local

No relatório final para cada tipo de vulnerabilidade, há informações mais detalhadas e algumas recomendações sobre como corrigi-lo.

Em nossos testes, Paros mostrou resultados bastante fracos. Em

php.testsparker.com foram encontrados:

H: injeção de SQLM: XSSM: arquivos de origem obsoletosM: Uso do preenchimento automático em formulários com informações importantes (senhas etc.).L: Divulgação de IP internoNo

premium.bgabank.com e muito menos:

M: Navegação no diretórioM: Uso do preenchimento automático em formulários com informações importantes (senhas etc.).Como resultado, embora o scanner Paros seja simples e bastante conveniente, os resultados ruins da digitalização

o abandonam .

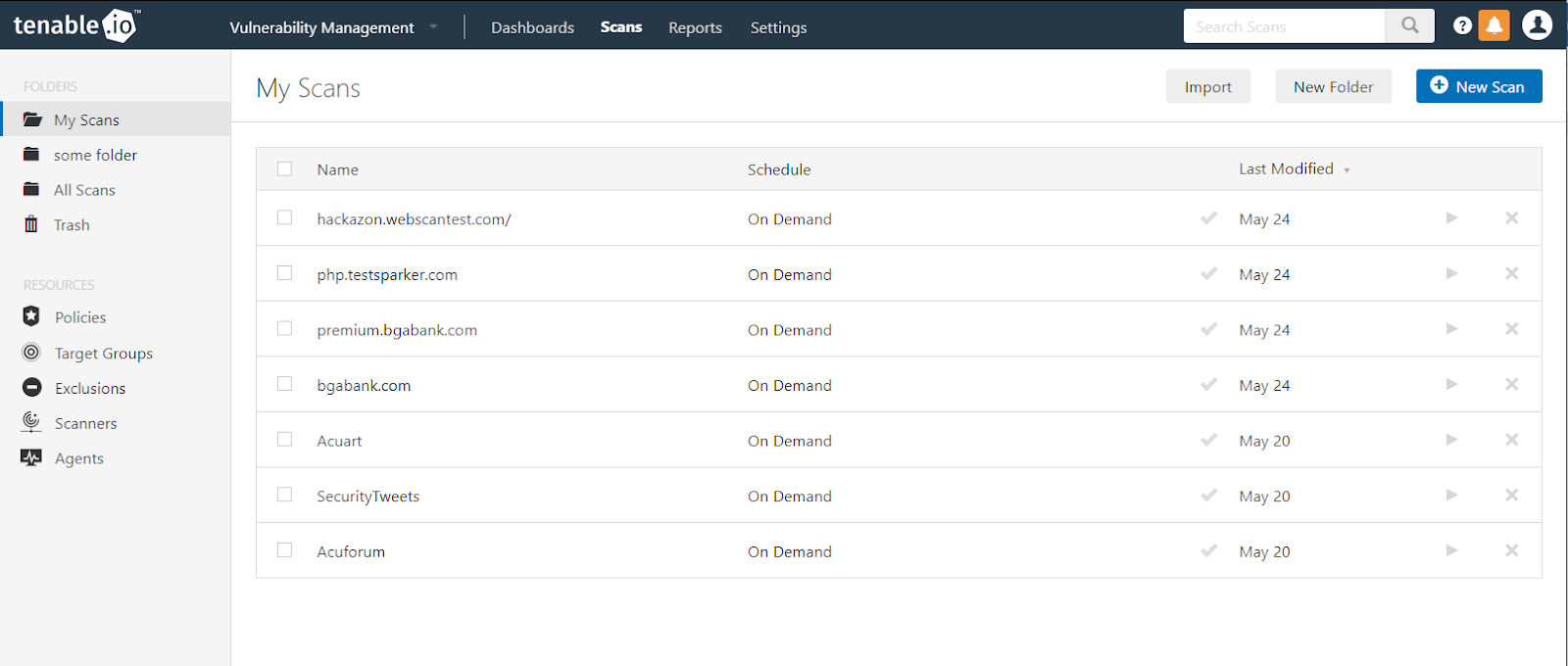

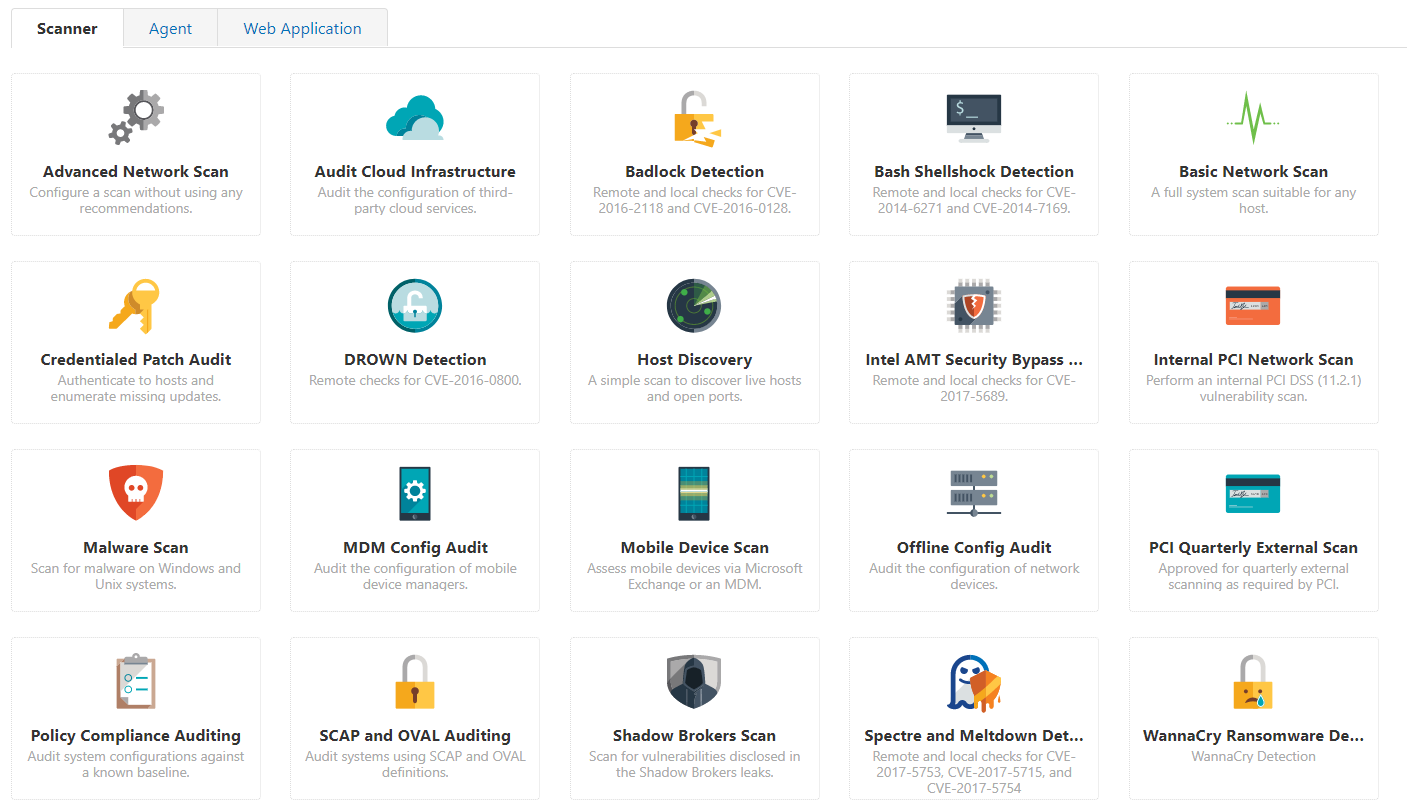

Tenable.io

Scanner de nuvem multifuncional pago que pode detectar um grande número de vulnerabilidades da web e cobre quase completamente o OWASP TOP 10 2017.

O serviço possui uma web spider incorporada. Se você especificar dados de autorização (solicitação de autorização, login e senha, cookies autorizados) nas configurações de digitalização, o scanner também verificará sua conta pessoal (zona do usuário autorizado).

Além de verificar aplicativos da Web, o Tenable.io pode verificar a rede - tanto em busca de vulnerabilidades conhecidas quanto em busca de hosts. É possível conectar agentes para verificar a rede interna. É possível exportar o relatório em vários formatos: * .nessus, * .csv, * .db, * .pdf.

Na captura de tela, todos os domínios são "test"

Na captura de tela, todos os domínios são "test" Perfis de verificação adicionais. Este artigo não é afetado

Perfis de verificação adicionais. Este artigo não é afetadoApós a varredura, as estatísticas e a priorização das vulnerabilidades encontradas se tornam disponíveis - informações críticas, altas, médias e baixas.

O cartão de vulnerabilidade fornece informações adicionais sobre ele e algumas recomendações para sua eliminação.

Verifique

php.testsparker.com . Vulnerabilidades de alta prioridade:

H: Vulnerabilidades de componentes- versão fora de suporte do PHP- versão fora de suporte do ApacheH: Injeção de códigoH: SQLinjH: XSSH: LFIH: Traversal do caminhoVulnerabilidades médias e baixasM: Divulgação de dados valiosos - o caminho completo, backups

M: Divulgação de IP interno

M: Cookie sem sinalizador HTTPOnly

M: Enviar senha por HTTP

L: Usando o preenchimento automático em formulários com informações importantes

L: Resposta do servidor para solicitações TRACE

L: Os cabeçalhos de controle de cache, opções de tipo de conteúdo X, opções de quadro X e proteção X-XSS não estão instalados.

Agora

premium.bgabank.com . Vulnerabilidades de alta prioridade:

H: Vulnerabilidades de componentes

- fora da versão de suporte do PHP

- Vulnerabilidades do Apache

- Vulnerabilidades de inicialização

- vulnerabilidades do jQuery

Vulnerabilidades médias e baixasM: servidor web phpinfo ()

M: Compartilhando HTTP e HTTPS

M: Falta de redirecionamento de HTTP para HTTPS

M: Navegação no diretório

M: Arquivos de backup encontrados

M: Usando uma versão insegura do SSL

M: Expiração de certificado SSL / TLS

L: Divulgação de IP interno

L: Cookie sem sinalizador HTTPOnly

L: Resposta do servidor para solicitações TRACE

L: Os cabeçalhos de segurança restrita de transporte, controle de cache, opções de tipo de conteúdo X, opções de quadro X, opções de proteção X-XSS não estão instalados.

O scanner Tenable.io teve um

bom desempenho

, encontrou muitas vulnerabilidades . O trabalho com ele é simplificado por uma interface gráfica conveniente e apresentação de dados. Outra vantagem é a presença de perfis de verificação adicionais, nos quais decidimos até agora não enterrar. Um recurso importante é a estrutura de serviço em nuvem. Por um lado, o serviço não usa recursos de computação local de um computador em funcionamento. Por outro lado, não poderá verificar aplicativos da Web na rede local.

Burp suite pro

O Burp Suite é uma

solução completa de revisão de aplicativos da web. Inclui uma variedade de utilitários para melhorar e acelerar a pesquisa de vulnerabilidades em aplicativos da web.

O Burp Suite possui os seguintes utilitários:

- Proxy - um servidor proxy que intercepta o tráfego que passa pelo protocolo HTTP (S) no modo man-in-the-middle. Entre o navegador e o aplicativo Web de destino, esse utilitário permite interceptar, examinar e alterar o tráfego nas duas direções.

- Spider é uma web spider que coleta automaticamente informações sobre o conteúdo e a funcionalidade de um aplicativo (recurso da web).

- Scanner (apenas no Burp Suite Pro) - um scanner para procurar automaticamente vulnerabilidades em aplicativos da web.

- Intruso - um utilitário flexível que permite realizar ataques de vários tipos automaticamente. Por exemplo, enumerando identificadores, coletando informações importantes e muito mais.

- O Repeater é uma ferramenta para modificar e reenviar manualmente solicitações HTTP individuais, bem como para analisar respostas de aplicativos.

- O Sequencer é um utilitário para analisar dados de aplicativos aleatórios, com a capacidade de prever o algoritmo para gerá-los.

- O decodificador é um utilitário para codificar ou decodificar manualmente ou automaticamente os dados do aplicativo.

- O Comparer é uma ferramenta para encontrar diferenças visuais entre duas variações de dados.

- Extender - uma ferramenta para adicionar extensões ao Burp Suite

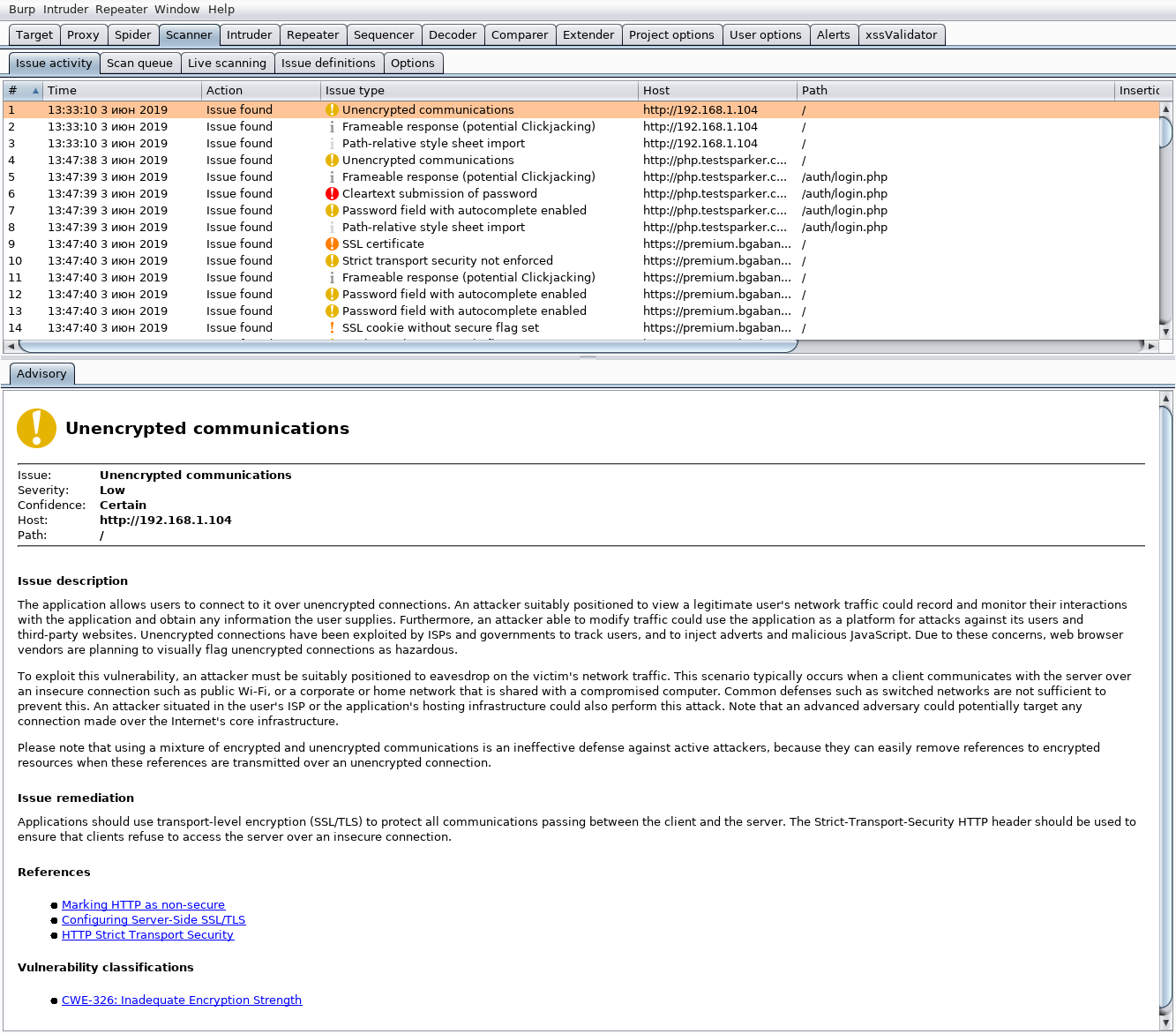

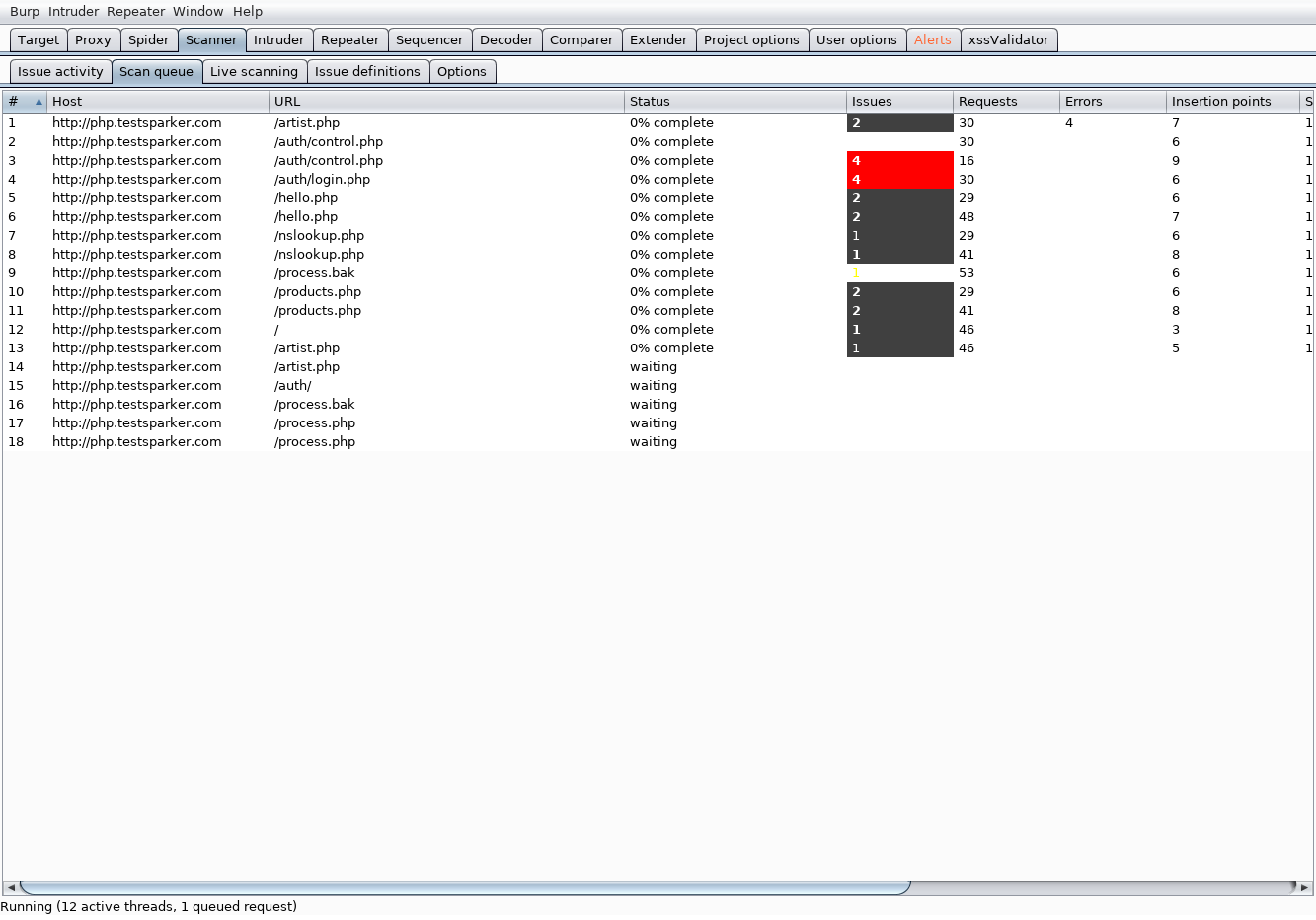

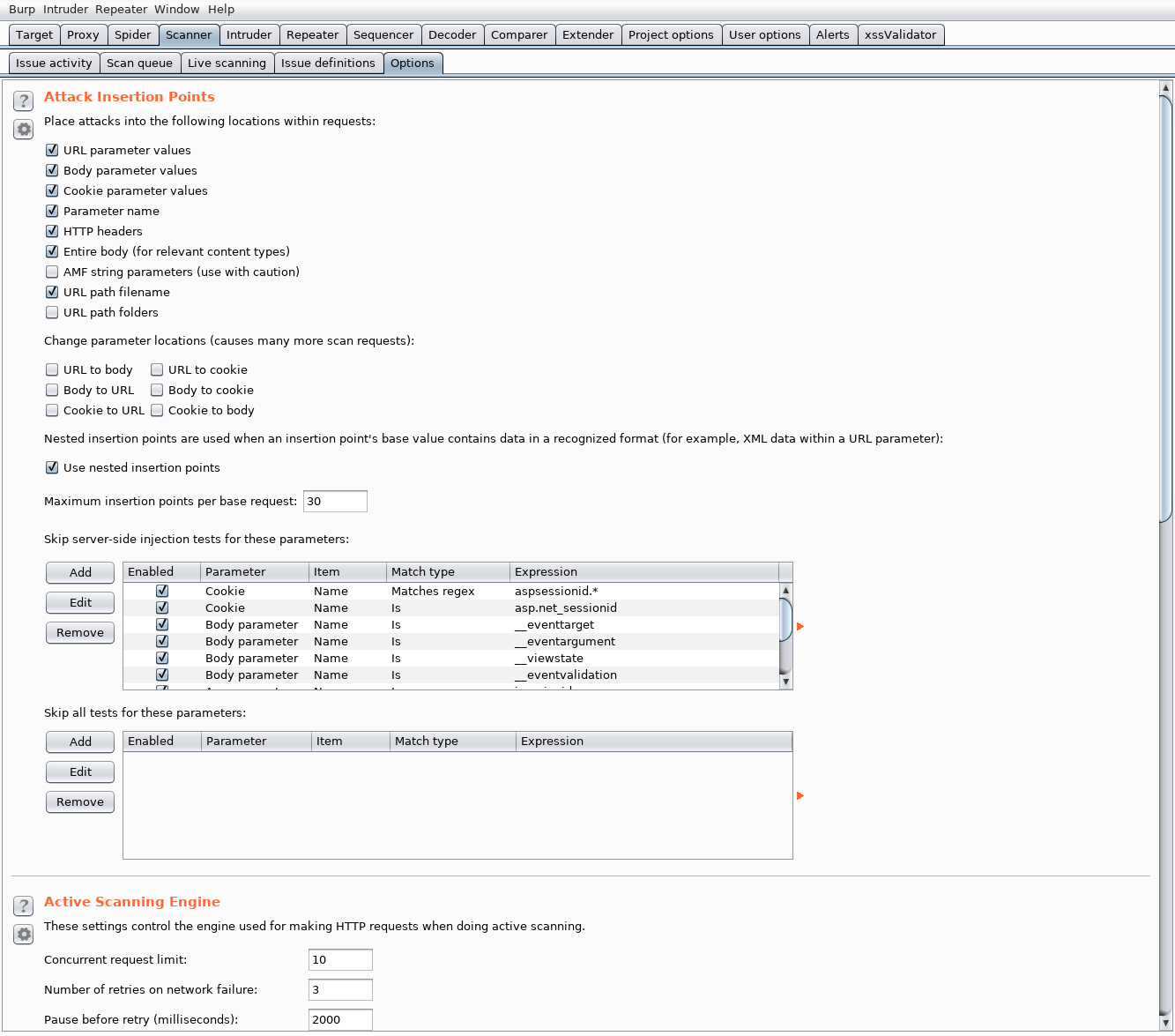

O utilitário Scanner é apresentado na guia de mesmo nome da janela principal do programa Burp Suite. A interface é de língua inglesa, mas quem pode assustar agora?

A guia Definição de problema fornece uma lista completa de todas as vulnerabilidades que esse scanner pode identificar. Note-se que a lista é muito impressionante.

Todas as vulnerabilidades são divididas em 3 categorias: alta, média e baixa. Há também uma categoria de informações, que inclui mecanismos para coletar várias informações úteis sobre o recurso digitalizado.

Ao iniciar uma varredura na janela da fila de Varredura, podemos observar o progresso em estágios. "Diferenciação de cores das calças" está presente.

Na guia Opções, as configurações básicas da digitalização são definidas.

Por conveniência, as opções são divididas em categorias. Se necessário, você pode obter ajuda para cada categoria diretamente na janela de configurações.

Em geral, o Burp Suite Pro mostrou um bom resultado. Ao verificar o

php.testsparker.com , foram encontradas e classificadas vulnerabilidades suficientes para obter controle total sobre o aplicativo Web e seus dados - são injeção de comando do SO, SSTI e passagem de caminho do arquivo.

Burp Suite Pro - resultados completos em php.testsparker.comInjeção de comando H: OS

H: Percurso do caminho do arquivo

H: Carga de recurso fora de banda (HTTP)

H: Injeção de modelo do lado do servidor

H: Script entre sites (refletido)

H: Política entre domínios do Flash

H: Política de domínio cruzado do Silverlight

H: Envio de senha em texto não criptografado

H: Interação de serviço externo (DNS)

H: interação de serviço externo (HTTP)

M: certificado SSL (não confiável ou expirado)

L: campo de senha com o preenchimento automático ativado

L: seqüestro de ação de formulário (refletido)

L: Comunicações não criptografadas

L: segurança estrita de transporte não imposta

O

seguinte foi encontrado em

premium.bgabank.com :

H: Script entre sites (refletido)M: cookie SSL sem sinalizador seguro definido

M: certificado SSL (não confiável ou expirado)L: Cookie sem sinalizador HttpOnly definido

L: campo de senha com o preenchimento automático ativado

L: segurança estrita de transporte não impostaSe você costuma usar o Burp Suite para o teste da web , gosta do seu ecossistema, mas deseja automatizar o processo de busca de vulnerabilidades de alguma forma,

esse utilitário se encaixa perfeitamente no seu arsenal .

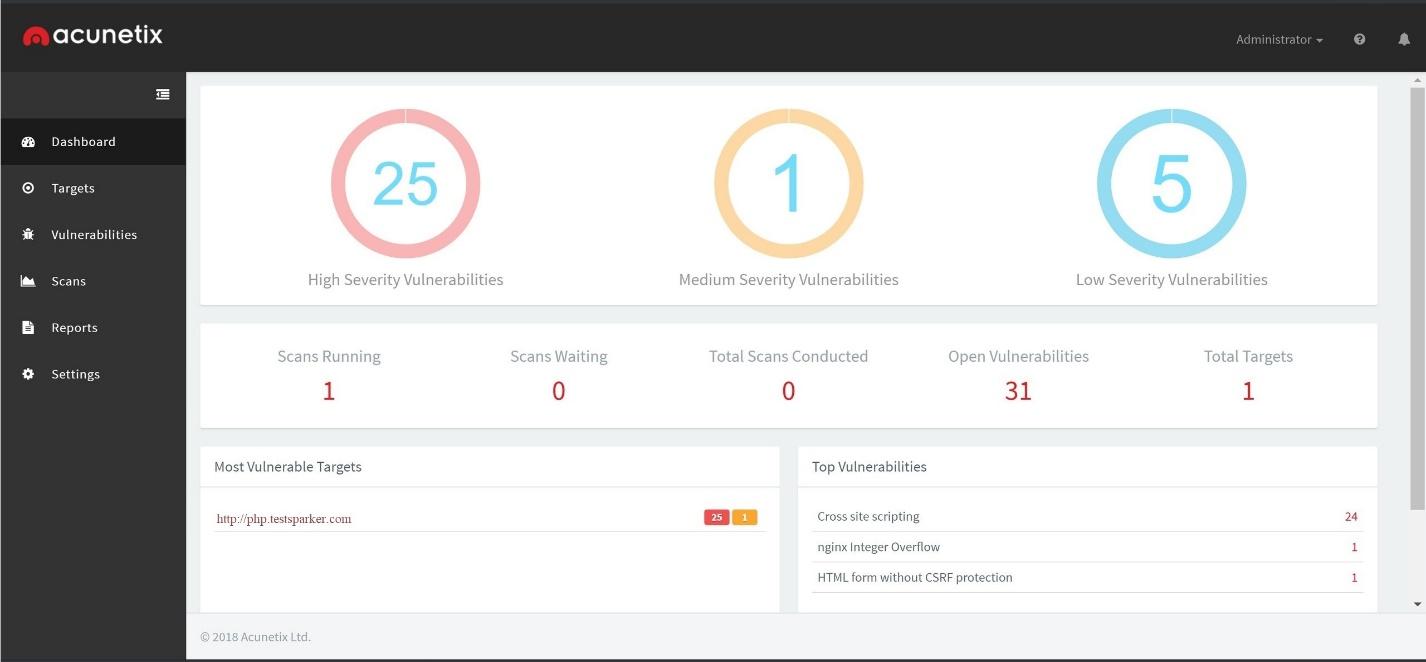

Acunetix

Em conclusão - outro

scanner comercial muito bom. É promovido de maneira muito ativa por meio da publicidade, mas o Acutenix não teria sido bem-sucedido sem sua ampla funcionalidade. Entre as vulnerabilidades disponíveis para ele para detecção estão todos os tipos de injeção de SQL, scripts entre sites, injeção de CRLF e outros prazeres do pentester de aplicativos da Web. É importante notar que, para digitalização de alta qualidade, você precisa selecionar o perfil correto.

A interface do painel é boa:

Todas as vulnerabilidades identificadas são tradicionalmente divididas em quatro categorias: Alta, Média, Baixa. Bem, e onde sem a categoria Informações, que inclui todos os dados interessantes, de acordo com o scanner.

Na guia Verificações, podemos observar o progresso da verificação e outras informações de diagnóstico.

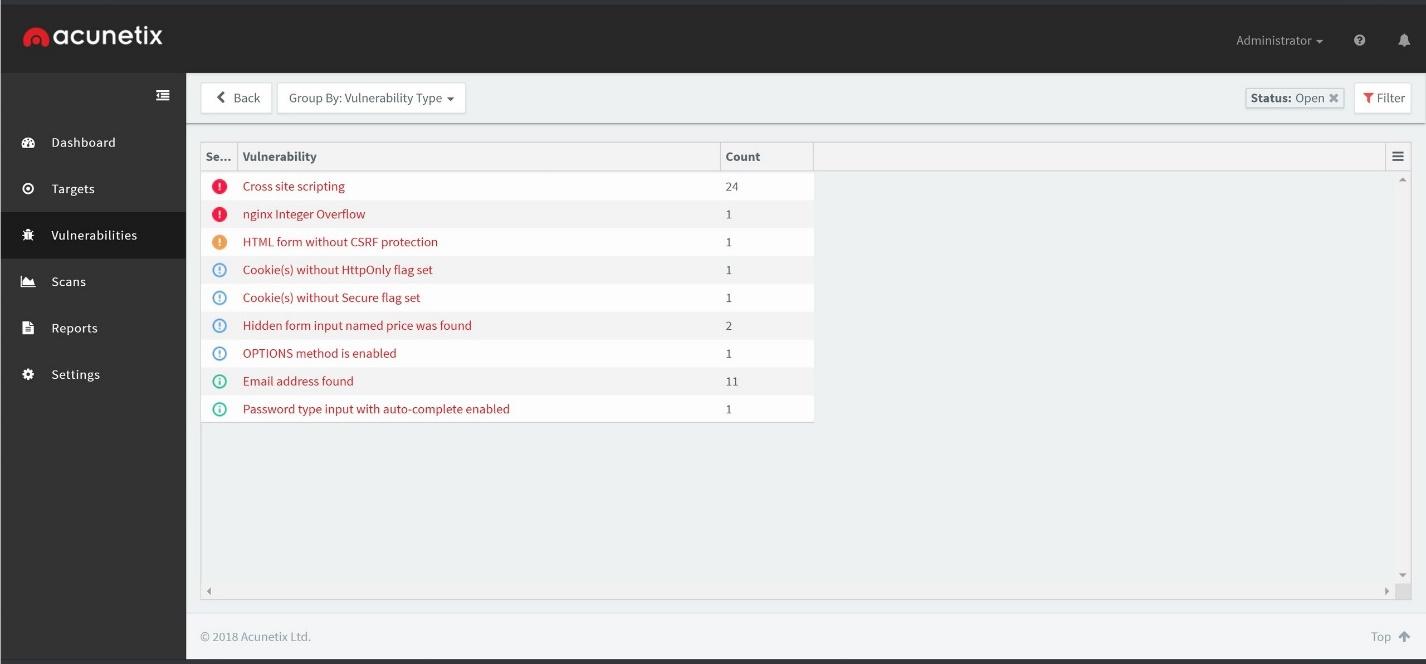

Após a conclusão da verificação, na guia Vulnerabilidades, podemos nos familiarizar com o que e em que quantidade foi encontrada. Diferenciação de cores no local.

No teste em

php.testsparker.com, o scanner mostrou um bom resultado, mas com

premium.bgabank.com, francamente,

nos decepcionou .

Resultados completos de Acunetixphp.testsparker.com:

H: Apache 2.2.14 mod_isapi Ponteiro pendente

H: Injeção cega de SQL

H: Script entre sites

H: Script entre sites (verificado)

H: Passagem do diretório

H: inclusão de arquivo

H: injeção de código PHP

H: Injeção de modelo do lado do servidor

H: repositório SVN encontrado

H: origem de script controlável pelo usuário

M: banco de dados de acesso encontrado

M: versão Apache 2.x anterior à 2.2.9

M: negação de serviço remota httpd do Apache

M: Apache httpOnly divulgação de cookies

M: Mensagem de erro do aplicativo

M: arquivos de backup

M: Listagem de diretórios

M: formulário HTML sem proteção CSRF

M: Arquivo clientaccesspolicy.xml inseguro

M: origem de script controlável pelo usuário parcial

M: PHP trava na análise de seqüências específicas como número de ponto flutuante

M: preg_replace PHP usado na entrada do usuário

M: divulgação do código-fonte

M: credenciais do usuário são enviadas em texto não criptografado

L: versão Apache 2.x anterior à 2.2.10

L: nome do arquivo mod_negotiation do Apache bruteforcing

L: Clickjacking: cabeçalho X-Frame-Options ausente

L: ataque de adivinhação de senha da página de login

L: Possível substituição do caminho relativo

L: Possíveis diretórios confidenciais

L: possíveis arquivos confidenciais

O método L: TRACE está ativado

premium.bgabank.com:

L: Clickjacking: cabeçalho X-Frame-Options ausente

O Acunetix possui ótimos recursos e é

adequado se você estiver procurando por uma solução independente . A interface da Web é simples e clara, os infográficos e os relatórios parecem bastante digeríveis. , , : « . . ».

.

- OWASP ZAP . .

- W9scan , .

- Wapiti OWASP ZAP , W9scan.

- Arachni — «-».

- Paros , .

- Tenable.io , . , .

- Burp Suite Pro , Burp Suite, .

- Acunetix , stand-alone .