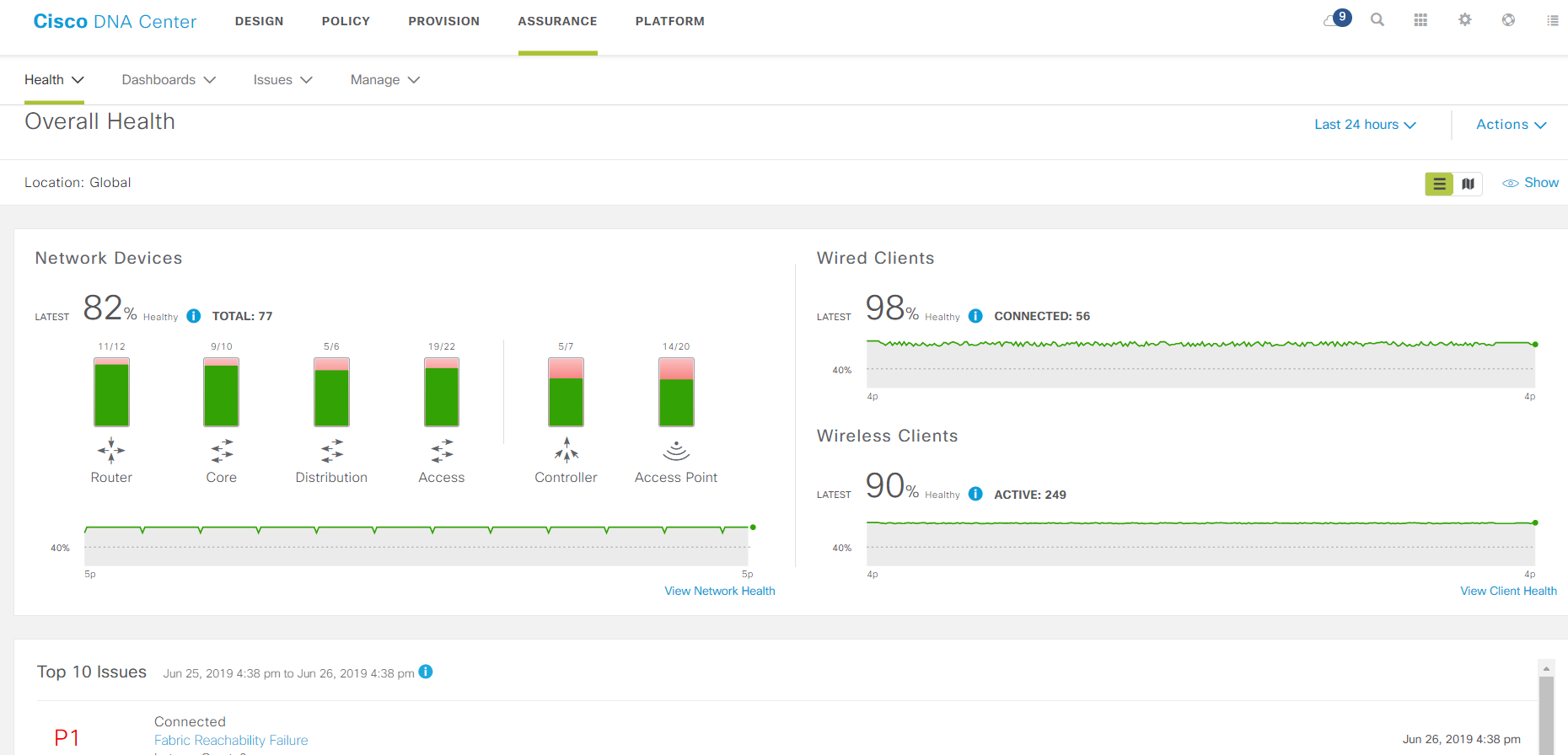

A página principal de monitoramento.

A página principal de monitoramento.O SD-Access é uma implementação de uma nova abordagem para a construção de redes locais da Cisco. Os dispositivos de rede são combinados em uma fábrica, uma sobreposição é construída sobre ela e tudo isso é controlado pelo componente central - DNA Center. Tudo isso cresceu a partir de sistemas de monitoramento de rede, só que agora um sistema de monitoramento modificado não apenas monitora, mas coleta a telemetria detalhada, configura toda a rede como um único dispositivo, encontra problemas nela, oferece problemas, oferece soluções para elas e, além disso, aplica políticas de segurança.

No futuro, direi que a solução é bastante complicada e, no momento, não é trivial em termos de desenvolvimento, mas quanto maior a rede e mais importante a segurança, mais lucrativa é a mudança: simplifica bastante o gerenciamento e a solução de problemas.

Antecedentes - como decidimos sobre isso?

O cliente mudou-se para um novo escritório recém-adquirido de um escritório alugado. Eles planejavam fazer a rede local de acordo com o esquema tradicional: comutadores de kernel, comutadores de acesso, além de algum monitoramento familiar. No momento, acabamos de implantar um estande com o SD-Access em nosso laboratório e conseguimos descobrir uma pequena solução e receber treinamento com um especialista do escritório francês da Cisco que visitou Moscou muito oportunamente.

Depois de conversar com o fornecedor, nós e o cliente decidimos construir a rede de uma nova maneira. Vimos essas vantagens:

- O SD-Access deve simplificar a rotina operacional - configurando portas e direitos de acesso para conectar usuários. Na nova solução, essas configurações são feitas usando assistentes e os parâmetros da porta são definidos de forma óbvia em relação aos grupos Administradores, Contabilidade, Impressoras e não às VLANs e sub-redes IP. É mais fácil entender, é mais difícil cometer um erro. Para o cliente, essa simplificação é importante porque seu centro de competência em TI está localizado na Sibéria e o escritório que criamos está localizado em Moscou. O Centro está sobrecarregado com tarefas complexas e trabalha em seu próprio fuso horário; portanto, quanto mais tarefas de manutenção de rede os especialistas puderem resolver no local, mais tempo o Centro terá para um trabalho especializado.

- Graças à nova arquitetura, algumas tarefas de rede no local com as quais o Centro lidou anteriormente também poderão ser executadas por especialistas no local. Para isso, são fornecidos seus próprios assistentes e dados de telemetria e caminhos de tráfego através da rede de forma compreensível. Se você tiver problemas complexos, ainda terá que se aprofundar em depurações, mas problemas menores são resolvidos com muito mais frequência "no local" com menos conhecimento.

- É importante que o cliente garanta segurança: a ideologia do SD-Access envolve uma clara separação de usuários e dispositivos em grupos e a definição de políticas de interação entre eles, autorização para qualquer conexão do cliente à rede e garantia de "direitos de acesso" em toda a rede. O departamento de TI está se acostumando a planejar e manter a rede no espírito dessa ideologia. De outra maneira, será inconveniente administrar o sistema, mas se você seguir as abordagens corretas, a administração se tornará mais fácil. Na rede tradicional, pelo contrário, as configurações cresceram e se tornaram mais complicadas, e ficou mais difícil mantê-las.

- O cliente terá que atualizar outros escritórios espalhados por todo o país. Se você introduzir o SD-Access lá, a força dos dois pontos anteriores aumentará apenas.

- O processo de inicialização de novos escritórios também é simplificado graças aos agentes Plug-and-Play nos comutadores. Você não precisa correr pela encruzilhada com o console ou até mesmo ir ao objeto.

Vimos as falhas apenas mais tarde.

Planejamento

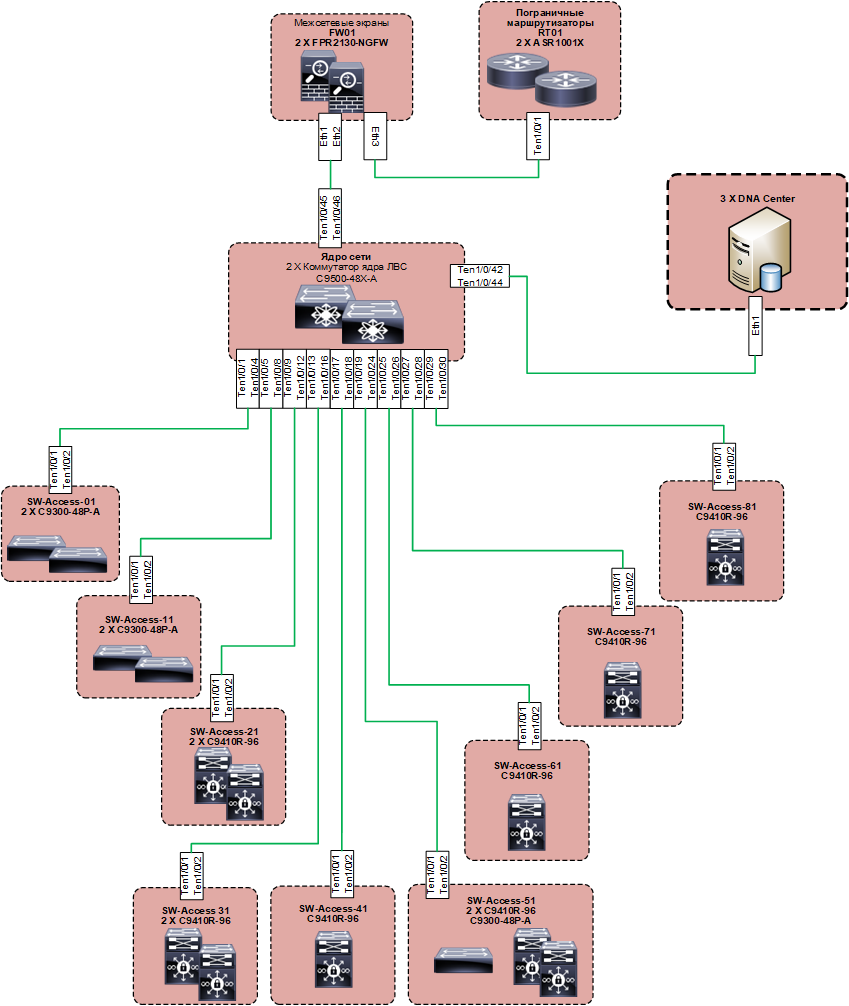

Estimado o design de nível superior. A arquitetura planejada começou a ficar assim:

Abaixo disso, há uma base construída em protocolos familiares (a base é IS-IS), mas a idéia da solução é tal que não devemos nos interessar pelas sutilezas de seu trabalho. A sobreposição é feita no LISP e VXLAN. A lógica da solução implica o uso preferencial da autenticação 802.1x nas portas de acesso. No entanto, o cliente pretendia usá-lo sem falhas para todos inicialmente. Você pode ficar sem o 802.1x e configurar a rede quase “da maneira antiga”, depois precisa configurar os pools de endereços IP manualmente e, novamente, com as mãos em cada porta, especificar a qual pool IP pertence e fazer Copy-Paste, como antes na linha de comando, não funciona, tudo é apenas através da web. Com essa abordagem, os profissionais da solução se transformam em menos gordura. Esse esquema pode ser aplicado apenas onde for inevitável, mas não em toda a rede. O uso dos direitos de acesso é garantido pelas etiquetas SGT.

Pedimos equipamentos e software e, enquanto tudo estava se movendo, eles começaram a "pousar" o design para entender o que íamos configurar. Aqui eles enfrentaram a primeira dificuldade: se antes era necessário coordenar sub-redes IP e um conjunto de números de VLAN com o cliente para que ele fosse integrado aos esquemas adotados por ele, agora tudo isso não nos interessava: era necessário entender quais grupos e dispositivos de usuários são usados. rede, como eles interagem entre si e quais serviços de rede eles usam. Incomum para nós e para o cliente. Obter essas informações foi mais difícil. À primeira vista, foi a partir desses dados que sempre foi necessário começar do design das redes, mas, na prática, o conjunto de VLAN padrão quase sempre foi estabelecido e, em seguida, a realidade foi introduzida durante a operação pelas mãos calejadas dos administradores. Não há escolha no paradigma SD-Access: a rede é construída "para negócios".

O tempo estava diminuindo, o equipamento parado. Foi necessário configurar.

Como implementamos

O processo de implementação de rede difere dos esquemas antigos ainda mais do que o processo de planejamento. Anteriormente, um engenheiro conectava dispositivos um ao outro, os configurava um após o outro e recebia um após o outro os segmentos de rede em funcionamento. Com o SD-Access, o processo de implementação é o seguinte:

- Conecte todos os comutadores de rede juntos.

- Levante todos os controladores do DNA Center.

- Integre-os com o ISE (toda a autorização ocorre através dele).

- Com o DNA Center, transforme os comutadores de rede em uma fábrica.

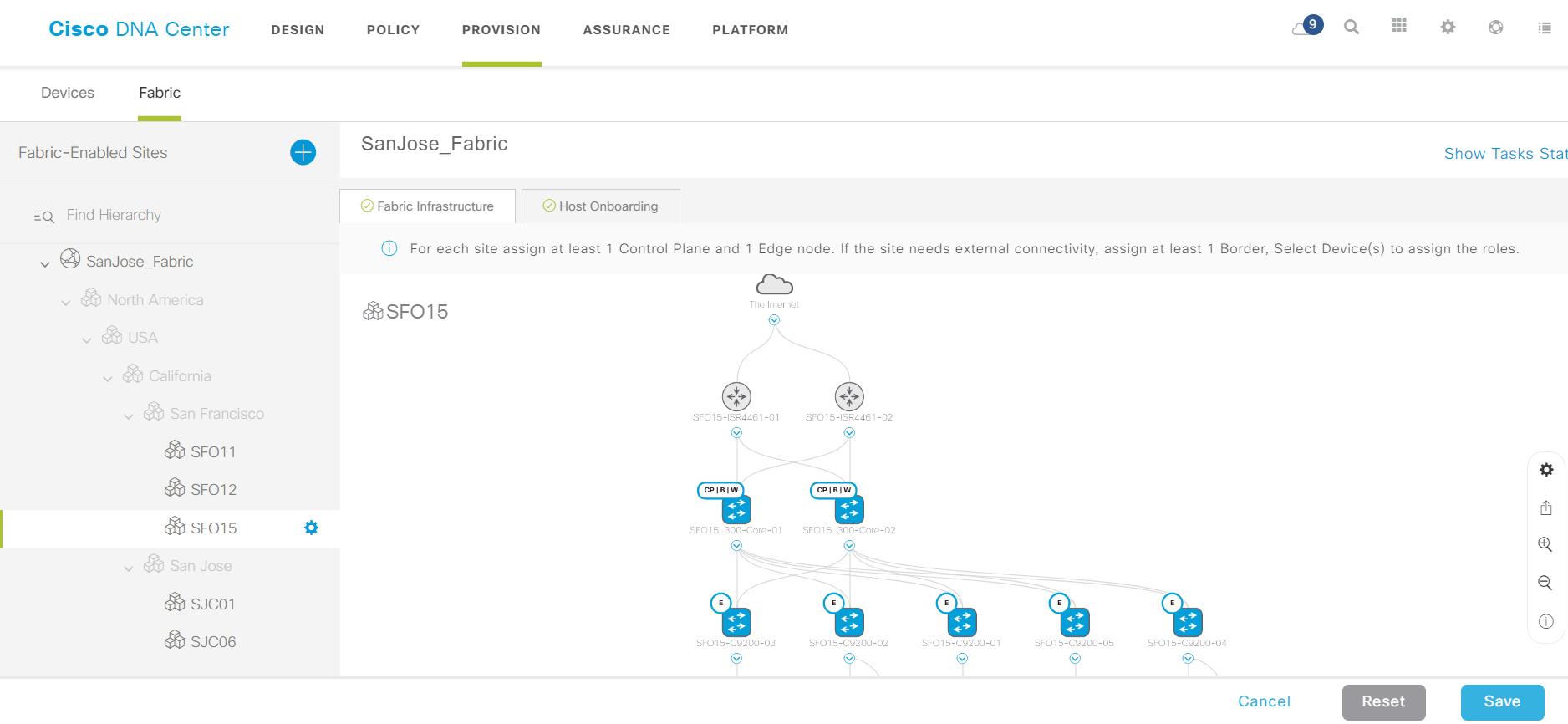

- Descreva as funções do comutador na fábrica (Nó de Borda, Nó de Controle, Nó de Borda).

- Configure redes de terminais e grupos de usuários e redes virtuais no DNA Center.

- Configure regras para interação entre eles.

- Grupos de dispositivos e regras de falha na fábrica.

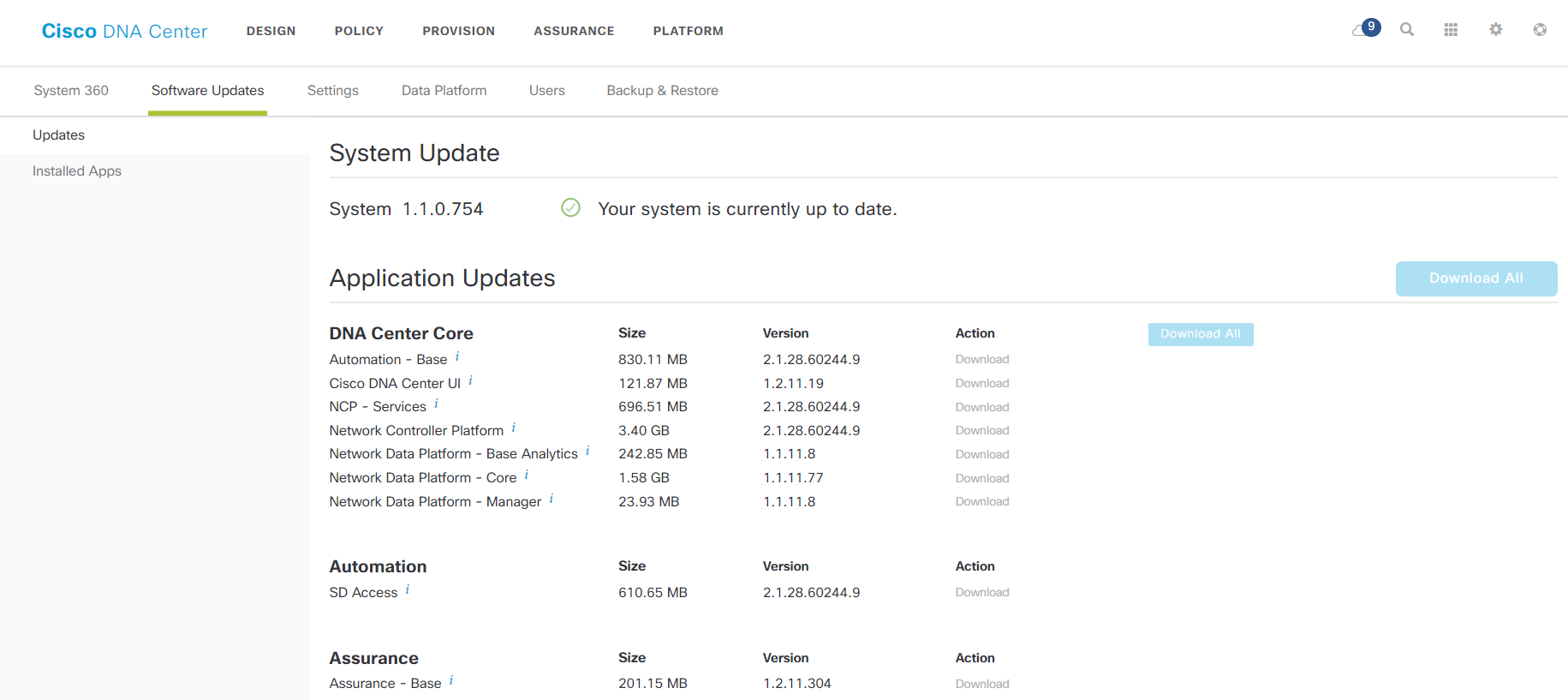

É a primeira vez Além disso, o DNA Center para implantação inicial requer DNS, NTP e acesso à nuvem da Cisco para baixar atualizações (com uma conta inteligente). Em nossa implementação, verificou-se que o DNA Center gosta muito de atualizar durante a instalação inicial: demorou cerca de dois dias para trazer todos os seus componentes para as versões mais recentes, embora isso tenha acontecido principalmente sem a nossa participação.

Um exemplo de uma fábrica montada.

Um exemplo de uma fábrica montada.Quando o DNA Center já está trabalhando para criar um novo escritório, basta repetir as etapas 1, 4, 5 e 8. Graças ao agente Plug-and-Play, os novos comutadores recebem endereços do DNA Center via DHCP (opção), fazem configurações preliminares a partir daí e ficam visíveis em Interface de gerenciamento do DNA Center. Resta pintar seus papéis (Egde / Control / Border), e a nova fábrica está pronta. Grupos de dispositivos e políticas nele podem usar os antigos.

Obviamente, quando se depara com esse processo pela primeira vez, é difícil entender de que lado se deve abordá-lo. Além disso, juntamente com o paradigma SD-Access e produtos relacionados, a Cisco gerou tantos termos e definições novos que possibilitará que até o experiente CCIE se sinta jovem novamente. Aqui estão os principais:

- Grupo escalável - grupos de dispositivos com direitos de acesso semelhantes aos recursos da rede: os mesmos "Administradores", "Contabilidade", "Impressoras" etc.

- Rede virtual - um segmento L2-L3 isolado, que inclui grupos de dispositivos. Essencialmente VRF. Supõe-se que a comunicação entre esses segmentos ocorra através de um firewall. Faz sentido dividir grupos nessas redes virtuais nos casos em que o controle de acesso máximo é necessário, por exemplo, você pode selecionar três redes virtuais diferentes para um sistema de vigilância por vídeo, funcionários de escritório e seus convidados.

- Contrato de controle de acesso - regras para interação de rede entre grupos.

- Plano de Controle / Borda / Borda / Nó Intermediário - diferentes tipos de comutadores na fábrica do DNA Center, dependendo de suas funções: Nó de Borda - conectando usuários; Nó do Plano de Controle - fornecendo monitoramento das conexões do cliente, o trabalho do LISP Map-Server e Map-Resolve; Nó de Fronteira - comunicação com redes externas; Nó Intermediário - comutadores intermediários, um análogo do nível de Distribuição nas redes tradicionais.

- A função do dispositivo na rede (função do dispositivo) é como o DNA Center imagina a função do dispositivo, dependendo de quais conexões ele vê: acesso, distribuição, núcleo, roteador de borda ou desconhecido. Este atributo pode ser útil, por exemplo, ao determinar a versão recomendada do IOS: você pode atribuir diferentes versões recomendadas para comutadores de acesso e comutadores de kernel se a série de comutadores for a mesma.

Em geral, os conceitos devem ser adequadamente ensinados, tanto para quem os implementa quanto para quem os explorará. Por ignorância, os implementadores prolongam o tempo e os administradores descartam o KPI. Então você pode ficar sem bônus. Bem, a desconfiança da liderança do cliente na solução escolhida geralmente é um problema para todos.

Com a introdução, devido ao fato de o cliente precisar ligar para um novo escritório, seguimos o seguinte esquema:

- Criamos um grupo e uma rede virtual para todos no modo OpenAuth sem autorização forçada, apenas logs de conexão.

- Os administradores conectaram estações de trabalho, impressoras etc. à rede, os usuários foram para um novo escritório e começaram a trabalhar.

- Em seguida, um usuário foi selecionado, que logicamente deveria pertencer a outro grupo.

- Montamos esse grupo e as políticas de sua interação com outros grupos no DNA Center.

- Movemos o usuário para esse novo grupo e ativamos o ClosedAuth com autorização para ele.

- Juntamente com os especialistas do cliente, eles identificaram problemas de acesso que um usuário tinha e ajustaram as configurações do contrato (políticas para interação de seu grupo com outros).

- Quando eles tiveram certeza de que o usuário estava trabalhando sem problemas, eles moveram o restante dos usuários que deveriam pertencer ao grupo dela para o grupo dele e observaram o que estava acontecendo.

Em seguida, os itens 3 a 7 precisavam ser repetidos para novos grupos até que todos os usuários e dispositivos conectados à rede estivessem em seus grupos. Ao trabalhar no modo OpenAuth, o dispositivo cliente tenta efetuar login. Se o resultado da porta à qual ele está conectado for bem-sucedido, as configurações correspondentes ao grupo ao qual este dispositivo pertence serão aplicadas e, se falhar, ele cai no pool de IP pré-configurado na porta do switch - uma espécie de reversão para o modo tradicional de operação da rede local.

Obviamente, como em qualquer novo produto, passamos muitas horas atualizando o software e identificando bugs. Felizmente, o Cisco TAC ajudou com isso rapidamente. Uma manhã, indo à interface da web do DNA Center, descobrimos que toda a rede estava mentindo. Ao mesmo tempo, nenhuma reclamação dos usuários: o escritório funciona enquanto toma café da manhã. Vasculhou os logs e verificou-se que havia um problema com o SNMP, pelo qual o DNA Center recebe informações sobre o estado da fábrica. A rede não está visível, mas é. A exceção de parte do OID da pesquisa ajudou.

Página com versões de componentes.

Página com versões de componentes.Como explorá-lo?

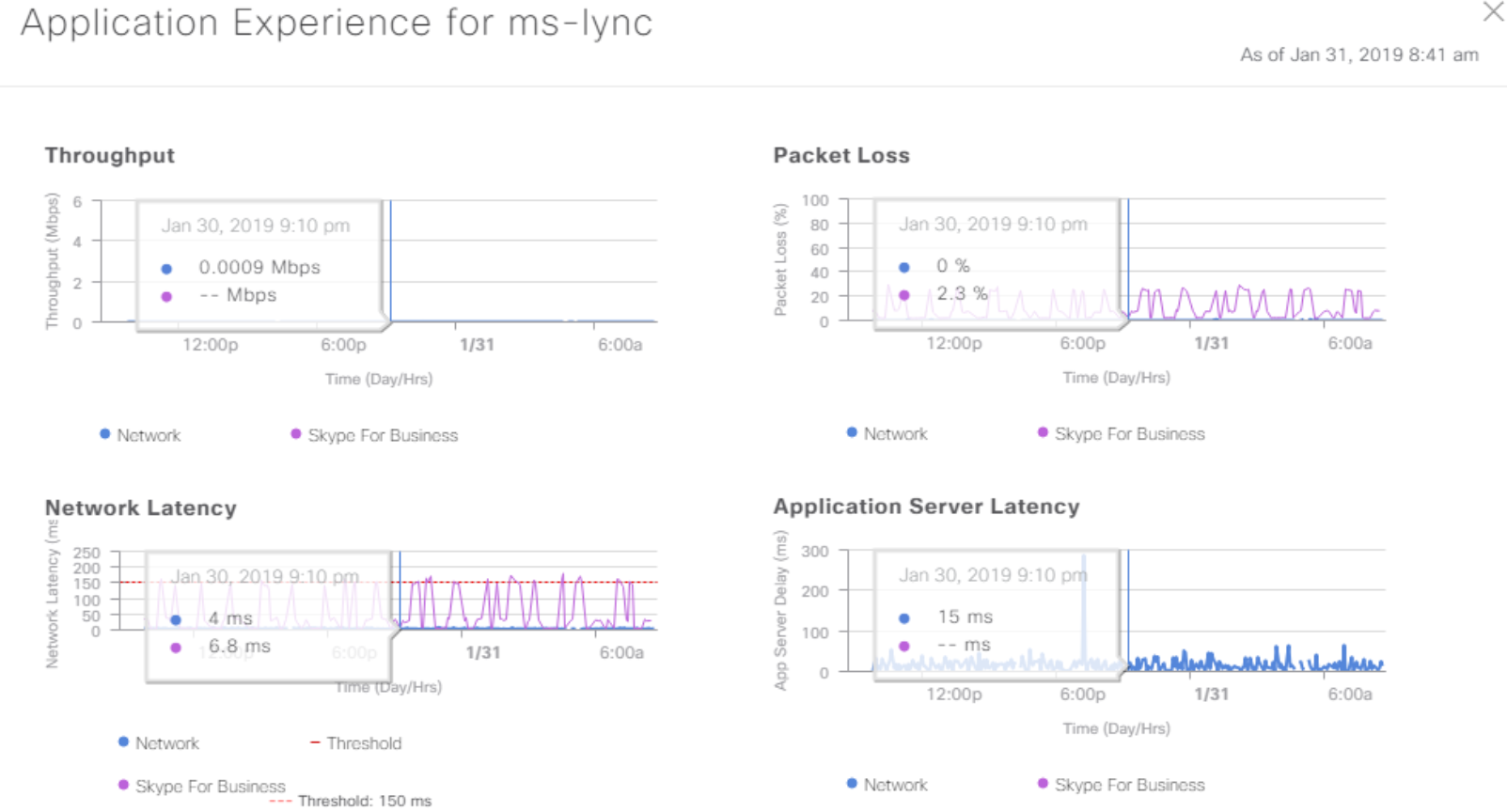

O DNA Center coleta muitos dados úteis do SNMP, Netflow e Syslog da fábrica e sabe como apresentá-los de maneira compreensível. Isso é especialmente útil na solução de problemas flutuantes como "algo ontem, muitas ligações caíram, embora agora pareça normal". Você pode rastrear os dados do Application Experience e tentar entender o que estava acontecendo. Portanto, há uma chance de corrigir o problema antes que ele "voe" na próxima vez. Ou para provar que a rede não tinha nada a ver com isso.

Dados de desempenho do aplicativo.

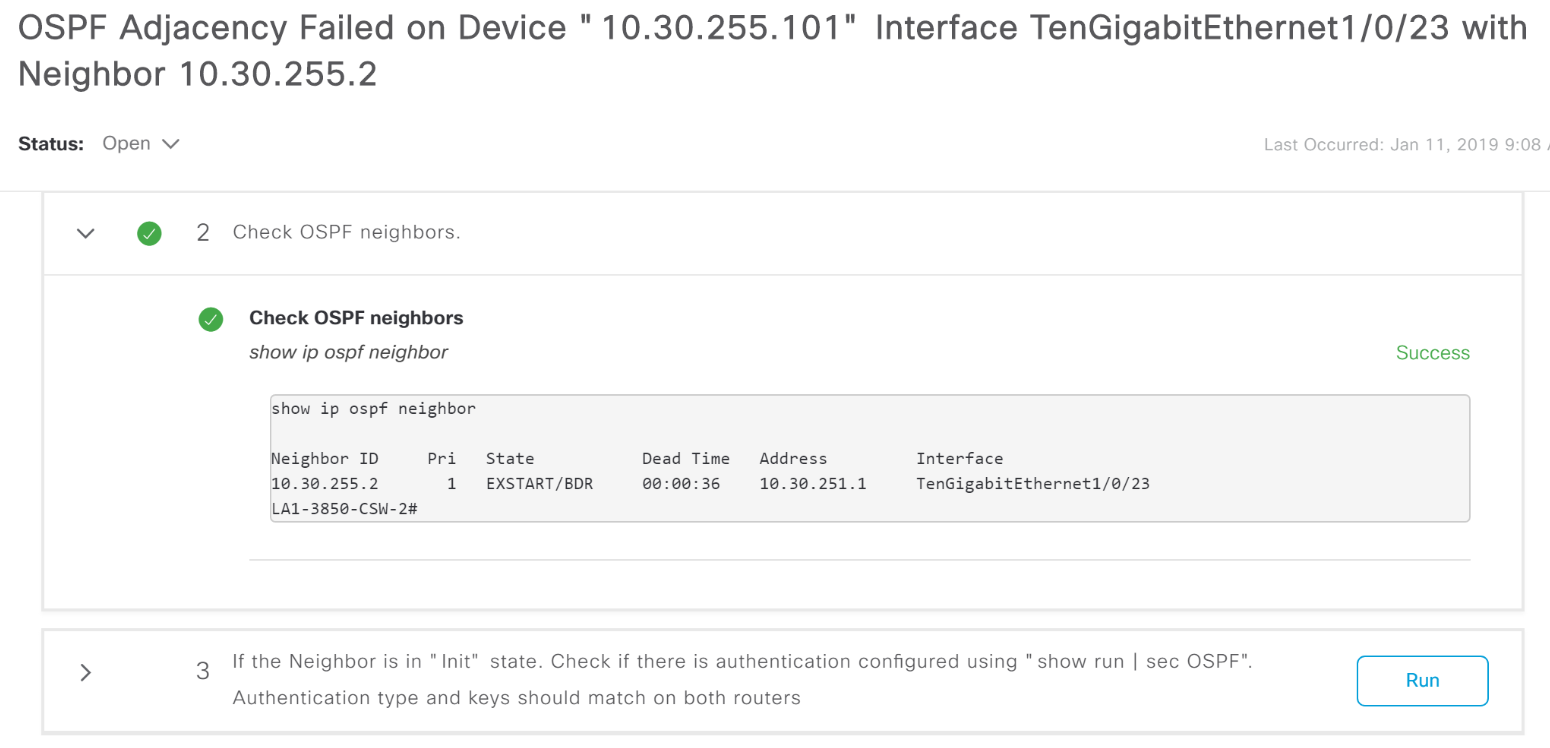

Dados de desempenho do aplicativo.Para muitos dos problemas que o DNA Center mostra como alarme, ele indica onde cavar.

Exemplo de relatório de falha na adjacência do OSFP com uma dica sobre o que fazer.

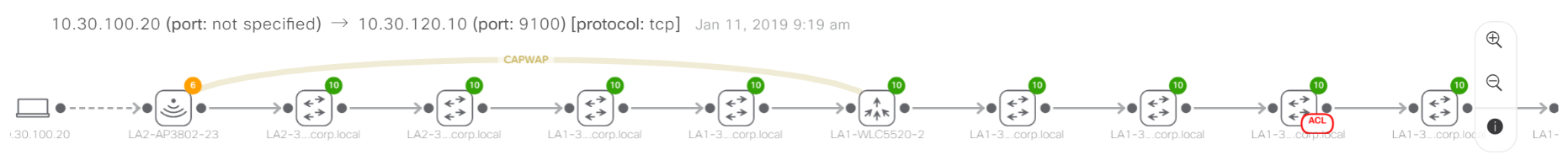

Exemplo de relatório de falha na adjacência do OSFP com uma dica sobre o que fazer.A análise de rotina tornou-se mais fácil. Por exemplo, se necessário, você pode rastrear rapidamente o caminho do tráfego na rede sem escalar os dispositivos um por um. Com autorização pelo ISE, o DNA Center atende e exibe os nomes dos clientes, inclusive em uma rede com fio: não há necessidade de subir em busca de um endereço IP.

Um exemplo de rastreamento de um caminho de tráfego através de uma rede Uma marca vermelha em um dos dispositivos indica que o tráfego está bloqueado por uma lista de controle de acesso.

Um exemplo de rastreamento de um caminho de tráfego através de uma rede Uma marca vermelha em um dos dispositivos indica que o tráfego está bloqueado por uma lista de controle de acesso.Você pode ver rapidamente qual segmento de rede é afetado pelo problema (os comutadores no DNA Center são divididos por local, local e piso).

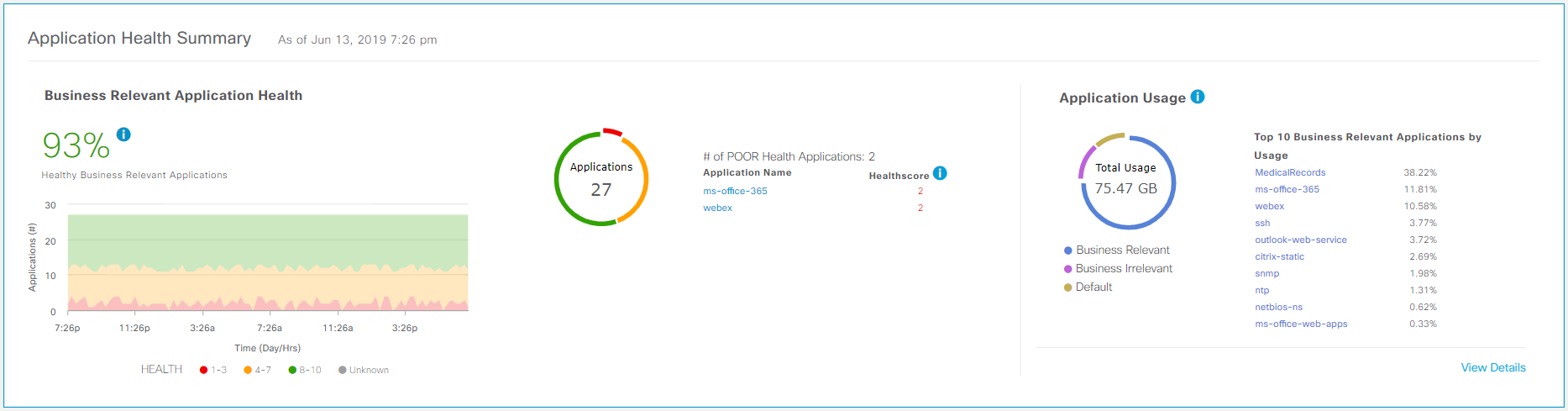

Um indicador "gamificado" da qualidade de vida dos aplicativos na rede como uma porcentagem permite avaliar superficialmente o estado da rede e ver se ela piora com o tempo.

Um indicador da qualidade de vida das aplicações.

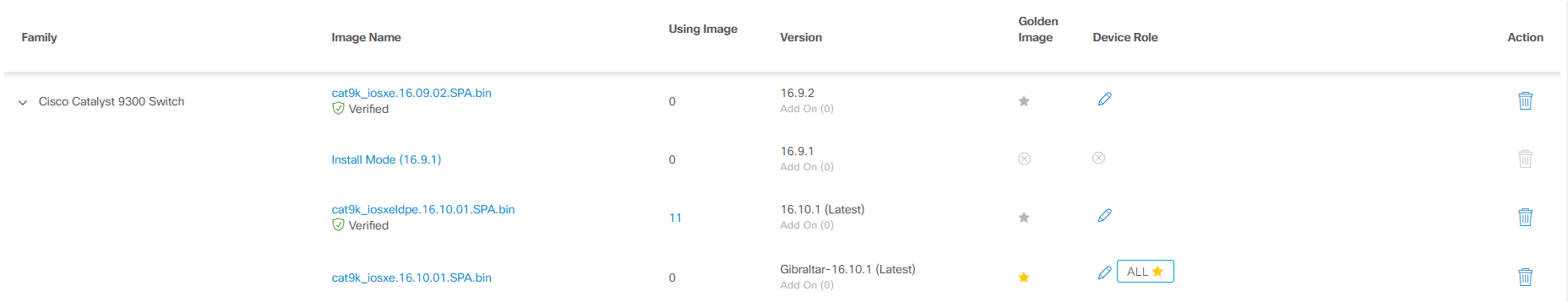

Um indicador da qualidade de vida das aplicações.Como antes, a Prime Infrastructure também fornece controle de versão de software em dispositivos de rede. O DNA Center mantém seu próprio repositório, no qual as imagens podem ser carregadas manualmente ou automaticamente do Cisco.com e depois implantadas nos dispositivos. Nesse caso, você pode programar e executar scripts para verificar o funcionamento correto da rede antes e depois da atualização. Um script de pré-verificação padrão, por exemplo, inclui a verificação da disponibilidade de espaço livre em um flash, o status do confi-register, se a configuração está salva. A aplicação de patches de software também é suportada para dispositivos que podem fazer isso.

Repositório de software no DNA Center.

Repositório de software no DNA Center.E, é claro, ainda há acesso à linha de comando das glândulas de rede.

Sumário

O produto é novo, mas novas abordagens podem ser introduzidas com cuidado. Devido à novidade do código, há erros no trabalho, mas o suporte técnico da Cisco responde prontamente e os desenvolvedores lançam atualizações regularmente. Devido à novidade da abordagem de gerenciamento de rede, a probabilidade de erros nos estágios iniciais da operação é bastante alta, mas gradualmente os administradores se acostumam e há menos erros do que com o suporte de uma LAN tradicional. Vale a pena pensar com antecedência sobre como testar e executar tudo em partes de usuários e depois distribuí-lo para todos (embora com experiência você entenda que isso é útil na implementação de qualquer solução de TI, mesmo a mais compreensível e comprovada).

Para que serve? Automação, aceleração de operações padrão, redução do tempo de inatividade devido a erros de configuração, aumentando a confiabilidade da rede devido ao fato de que as causas de uma falha na rede são conhecidas instantaneamente. Segundo a Cisco, o administrador de TI economizará 90 dias por ano. Separadamente, segurança: com a abordagem Zero Trust, pode-se evitar um problema épico com um golpe subsequente na imprensa, mas isso, por razões óbvias, poucas pessoas apreciam.