Olá pessoal!

Hoje, quero falar sobre a solução em nuvem para pesquisar e analisar vulnerabilidades Qualys Vulnerability Management, na qual um de nossos

serviços é construído .

Abaixo, mostrarei como a verificação em si é organizada e quais informações sobre vulnerabilidades podem ser encontradas pelos resultados.

O que pode ser digitalizado

Serviços externos. Para verificar serviços com acesso à Internet, o cliente nos fornece seus endereços IP e credenciais (se você precisar de uma verificação com autenticação). Analisamos serviços usando a nuvem Qualys e, como resultado, enviamos um relatório.

Serviços Internos

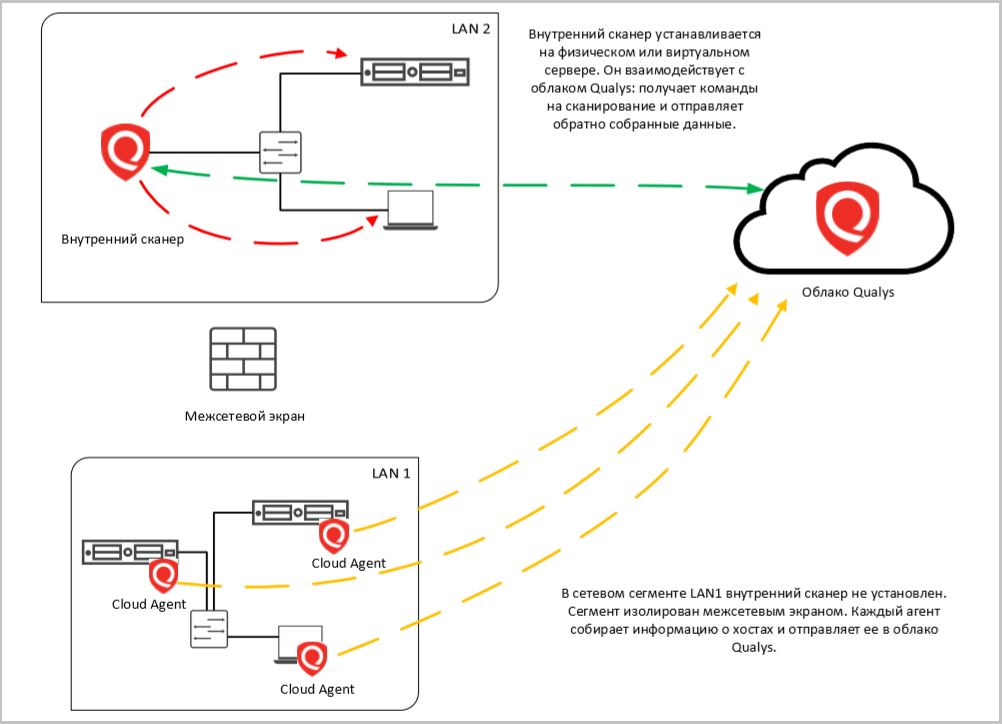

Serviços Internos Nesse caso, o scanner procura vulnerabilidades em servidores internos e na infraestrutura de rede. Usando essa varredura, você pode fazer um inventário das versões do sistema operacional, aplicativos, portas abertas e os serviços por trás deles.

Para digitalizar dentro da infraestrutura do cliente, um scanner Qualys está instalado. A nuvem Qualys aqui serve como o centro de comando para esse scanner.

Além do servidor back-end com Qualys, você pode instalar os Cloud Agents nos objetos de verificação. Eles coletam informações sobre o sistema localmente, praticamente não criam uma carga na rede e nos hosts nos quais trabalham. As informações recebidas são enviadas para a nuvem.

Existem três pontos importantes: autenticação e seleção de objetos para verificação.

- Usando autenticação Alguns clientes solicitam uma verificação de caixa preta, especialmente para serviços externos: eles nos fornecem um intervalo de endereços IP sem especificar um sistema e dizem "seja como um hacker". Mas os hackers raramente agem cegamente. Quando se trata de ataque (não de inteligência), eles sabem que estão invadindo.

Cegamente, a Qualys pode tropeçar em banners misturados e digitalizá-los em vez do sistema de destino. E sem entender exatamente o que será digitalizado, é fácil perder as configurações do scanner e "anexar" o serviço que está sendo verificado.

A digitalização será mais útil se você executar verificações de autenticação antes dos sistemas digitalizados (caixa branca). Portanto, o scanner entenderá de onde veio e você receberá dados completos sobre as vulnerabilidades do sistema de destino.

Qualys tem muitas opções de autenticação. - Ativos do grupo . Se você começar a digitalizar tudo de uma vez e indiscriminadamente, será longo e criará uma carga extra no sistema. É melhor agrupar hosts e serviços em grupos de acordo com a importância, localização, versão do SO, infraestrutura crítica e outros recursos (no Qualys, eles são chamados de Grupos de Ativos e Tags de Ativos) e selecionar um grupo específico durante a verificação.

- Selecione uma janela técnica para digitalização. Mesmo se você tiver planejado e preparado tudo, a digitalização cria uma carga adicional no sistema. Isso não causa necessariamente a degradação do serviço, mas é melhor escolher um determinado período para ele, como para atualizações de backup ou reversão.

O que pode ser aprendido com os relatórios?

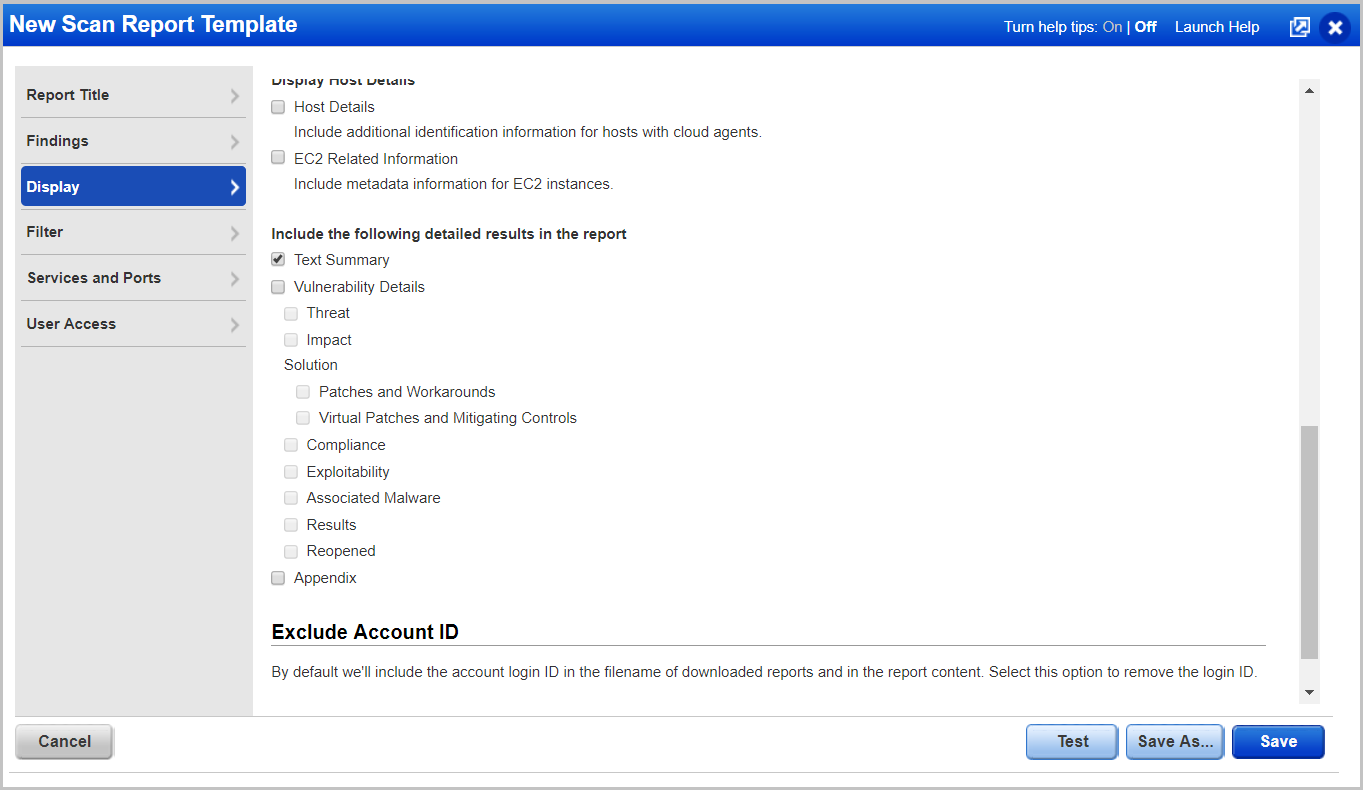

Com base nos resultados da verificação, o cliente recebe um relatório no qual haverá não apenas uma lista de todas as vulnerabilidades encontradas, mas também recomendações básicas para sua eliminação: atualizações, patches etc. O Qualys possui muitos relatórios: existem modelos padrão e você pode criar o seu. Para não se confundir com toda a diversidade, é melhor primeiro decidir por si mesmo nos seguintes pontos:

- Quem assistirá este relatório: gerente ou especialista técnico?

- quais informações você deseja receber de acordo com os resultados da verificação. Por exemplo, se você deseja descobrir se todos os patches necessários estão instalados e como o trabalho está sendo feito para eliminar vulnerabilidades encontradas anteriormente, este é um relatório. Se você só precisa fazer um inventário de todos os hosts, então outro.

Se você tiver uma tarefa para mostrar uma imagem breve, mas clara, para a gerência, poderá criar um

Relatório Executivo . Todas as vulnerabilidades serão dispostas em prateleiras, níveis de gravidade, gráficos e tabelas. Por exemplo, as 10 principais vulnerabilidades mais críticas ou as mais comuns.

Para o técnico, há um

relatório técnico com todos os detalhes e detalhes. Você pode gerar os seguintes relatórios:

Relatório de Host . Uma coisa útil quando você precisa fazer um inventário da infraestrutura e obter uma imagem completa das vulnerabilidades dos hosts.

Aqui está uma lista de hosts analisados com uma indicação dos sistemas operacionais em execução neles.

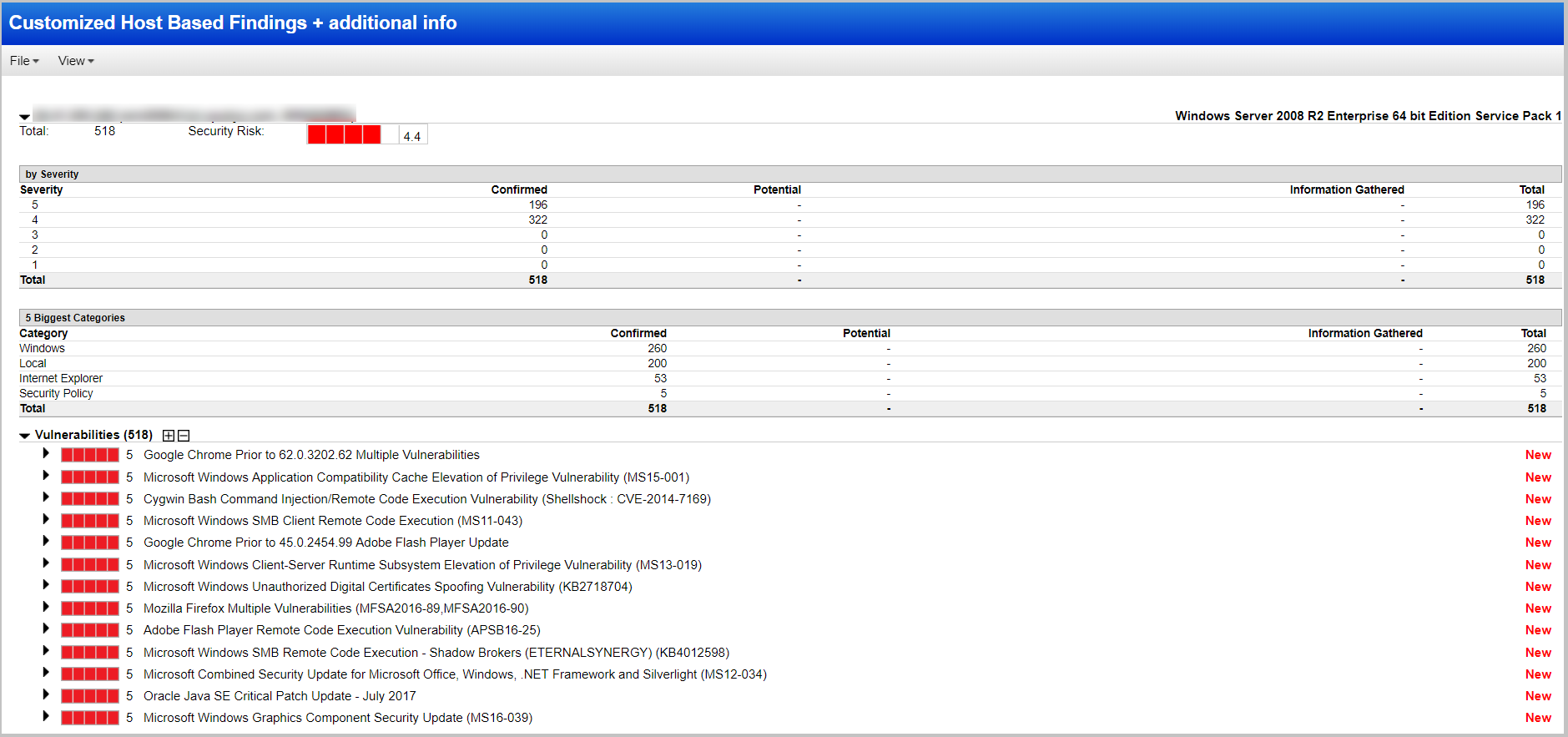

Vamos abrir o host de interesse e ver uma lista de 219 vulnerabilidades encontradas, começando no quinto nível mais crítico:

Além disso, você pode ver os detalhes de cada vulnerabilidade. Aqui vemos:

- quando a vulnerabilidade foi corrigida pela primeira e pela última vez,

- Números de vulnerabilidade

- patch para corrigir a vulnerabilidade

- Existem problemas com a conformidade com o padrão PCI DSS, NIST, etc.,

- existe uma exploração e malware para esta vulnerabilidade

- É detectada uma vulnerabilidade ao verificar com / sem autenticação no sistema etc.

Se essa não é a primeira varredura - sim, você precisa varrê-la regularmente :) -, usando o

Trend Report, você pode acompanhar a dinâmica de trabalhar com vulnerabilidades. O status das vulnerabilidades será mostrado em comparação com a verificação anterior: as vulnerabilidades encontradas anteriormente e fechadas serão marcadas como fixas, abertas - ativas, novas - novas.

Relatório de vulnerabilidade. Neste relatório, a Qualys criará uma lista de vulnerabilidades, começando pela mais crítica, indicando em qual host capturar essa vulnerabilidade. O relatório é útil se você decidir lidar com o momento, por exemplo, com todas as vulnerabilidades do quinto nível.

Você também pode fazer um relatório separado apenas sobre vulnerabilidades do quarto e quinto níveis.

Relatório de correção.

Relatório de correção. Aqui está uma lista completa dos patches que precisam ser instalados para eliminar as vulnerabilidades encontradas. Para cada patch, há explicações sobre quais vulnerabilidades são tratadas, em qual host / sistema você precisa instalar e um link de download direto.

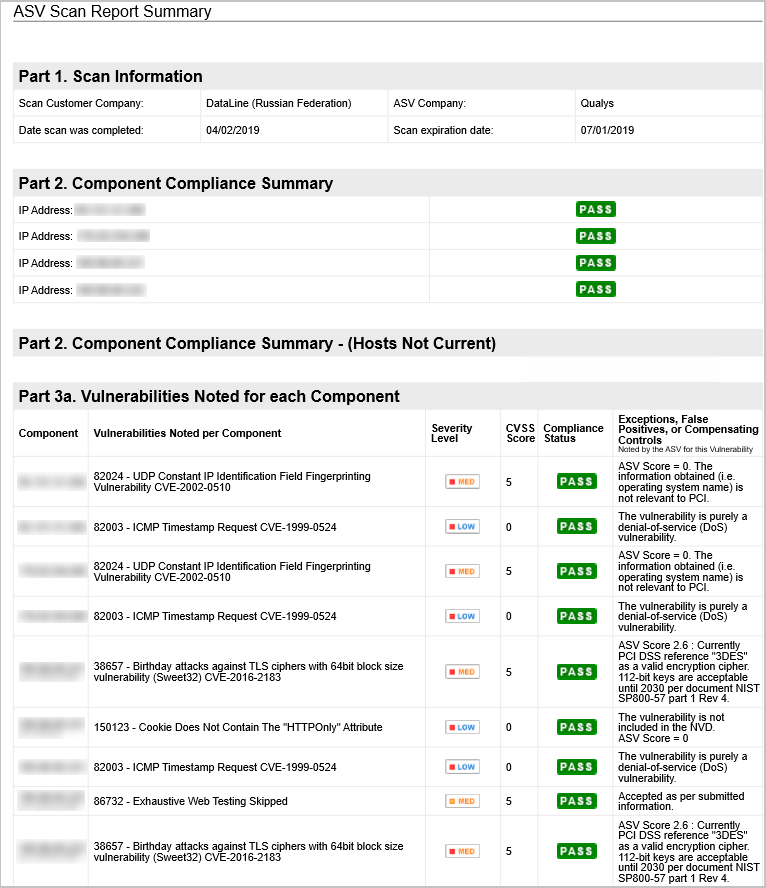

Relatório de conformidade com o PCI DSS

Relatório de conformidade com o PCI DSS . O padrão PCI DSS requer a digitalização de sistemas de informações e aplicativos acessíveis a partir da Internet a cada 90 dias. Após a varredura, você pode gerar um relatório que mostre que a infraestrutura não atende aos requisitos do padrão.

Relatórios de correção de vulnerabilidade

Relatórios de correção de vulnerabilidade . O Qualys pode ser integrado ao service desk e todas as vulnerabilidades encontradas serão automaticamente convertidas em tickets. Com a ajuda deste relatório, apenas será possível rastrear o progresso de tickets concluídos e vulnerabilidades corrigidas.

Relatórios de porta aberta . Aqui você pode obter informações sobre portas e serviços abertos trabalhando neles:

ou gere um relatório de vulnerabilidade em cada porta:

Estes são apenas modelos de relatório padrão. Você pode criar o seu próprio para tarefas específicas, por exemplo, mostrar apenas vulnerabilidades não inferiores ao quinto nível de criticidade. Todos os relatórios estão disponíveis. Formato do relatório: CSV, XML, HTML, PDF e docx.

E lembre-se: a

E lembre-se: a segurança não é um resultado, mas um processo. Uma única varredura ajuda a ver os problemas no momento, mas esse não é um processo completo para gerenciar vulnerabilidades.

Para facilitar a decisão sobre esse trabalho regular, fizemos um serviço baseado no Qualys Vulnerability Management.

Existe uma oferta especial para todos os leitores Habr: ao solicitar um serviço de digitalização por um ano, dois meses de digitalizações são gratuitos. As inscrições podem ser deixadas

aqui , no campo "Comentário", escreva Habr.