Bom dia a todos. Hoje, gostaríamos de discutir a segurança da informação nas regiões e falar sobre o oitavo Fórum anual “Questões reais de segurança da informação”, realizado de 19 a 20 de junho, que tradicionalmente realizamos desde 2009 com base na Administração do Território de Primorsky em Vladivostok.

Não foi em vão que eu disse que haverá uma discussão sobre questões urgentes de SI, não quero publicar um comunicado de imprensa seco sobre o evento em Habré, mas quem precisa, pode lê-lo

aqui . Também é possível fazer o download de apresentações de palestrantes, entre os quais representantes de reguladores, além de fornecedores e integradores.

Sob o corte, muitas fotos, lamentos e um raio de otimismo.

Primeiro dia

Desempenho dos reguladores

FSB

Um dos primeiros oradores foi o representante do Serviço Federal de Segurança da Rússia no Território de Primorsky. O tópico são os requisitos do Serviço de Segurança Federal da Rússia para o uso de recursos de proteção de informações criptográficas (doravante - CIPF).

No geral, não houve novas mudanças revolucionárias nesse discurso em comparação aos anos anteriores. Lembramos que o tratamento da proteção de informações criptográficas é regulamentado pela

PKZ-2005 ,

152 pela ordem da FAPSI e pela

378ª ordem da FSB .

Também fomos lembrados que:

- O CIPF deve ser certificado;

- a classe da ferramenta de proteção de informações criptográficas deve neutralizar as ameaças estabelecidas (mais sobre a seleção da classe de proteção de informações criptográficas pode ser encontrada aqui );

- O CIPF deve ser adquirido de licenciados do FSB da Rússia;

- Ferramentas de distribuição, formas e regras de uso devem estar disponíveis no local de operação do CIPF;

- Os CIPFs devem ser contabilizados de acordo com os números de conta atribuídos pelo FSB da Rússia;

- os usuários de proteção de informações criptográficas devem ser treinados nas regras para trabalhar com notas no diário de usuário de segurança de informações criptográficas;

- o armazenamento de documentação e proteção de informações criptográficas deve ser organizado, com exceção da possibilidade de acesso não autorizado;

- durante a operação do sistema de proteção de informações criptográficas, é necessário considerar cuidadosamente o cumprimento dos requisitos e condições especificados na forma e nos termos de uso.

O mais divertido, talvez, foi o slide com as estatísticas dos cheques.

Um aumento na identificação de violações em 2018 em comparação com períodos anteriores é atribuído pelo representante do FSB a uma abordagem mais completa dos inspetores.

Pessoalmente, esperava algumas informações sobre a substituição do FAPSI-152, que há rumores, mas não esperei.

FSTEC da Rússia

Alexey Alexandrovich Baranov, representante do Escritório do FSTEC da Rússia para o Distrito Federal do Extremo Oriente, falou sobre as alterações feitas nos atos legais regulamentares emitidos no campo da proteção de objetos críticos de infraestrutura de informações (doravante, KII).

Todo mundo que segue o tópico da KII sabe que recentemente houve uma mudança ativa na legislação nessa área - tanto o Decreto do Governo da Federação Russa nº 127 quanto as ordens do FSTEC. Não vou recontar o relatório. Na

apresentação, tudo é bastante claro e compreensível.

Foi indicado aqui que a principal tarefa dos sujeitos do KII é enviar informações ao FSTEC antes de 1 de setembro de 2019. Ao mesmo tempo, foi anunciado que muitos indivíduos do KII que já enviaram essas informações não o fazem de forma aprovada com informações excessivas ou insuficientes.

Além disso, um representante da administração central do FSTEC da Rússia, Anatoly Vasilyevich Marchenko, também falou. Ele falou sobre o problema da falta de pessoal qualificado em segurança da informação.

Eu acho que muitos estarão interessados em um slide com estatísticas sobre o número de especialistas em segurança da informação em vários setores. É claro que tudo isso é retirado dos dados que as organizações enviam ao FSTEC; portanto, não existem organizações comerciais que não se cruzem com o FSTEC de nenhuma maneira, mas ainda são curiosas.

Ok, esse número - 22 mil pessoas, em geral, muito. E a qualidade? E com qualidade, tudo é bastante triste. Nenhum comentário aqui, apenas assista o slide.

Ao mesmo tempo, em termos de número de especialistas em SI, um grande número de vagas não é fechado em cada setor; faltam cerca de 2-3 mil especialistas.

Aqui, como líder e empregador de pessoal no campo da segurança da informação, eu também queria acrescentar um pouco da qualidade da educação atual nesse campo. Recentemente, eu tinha um questionário na mesa sobre a qualidade da educação de Ibshnikov, tive que colocar notas baixas e é por isso.

Primeiro uma história da minha vida. Quando entrei na universidade em 2000, eu realmente queria me inscrever em uma especialidade nova e promissora da época, "Segurança da Informação", mas não entendi os pontos e fui estudar em física. Os guardas de segurança eram o nosso grupo paralelo, e três dos cinco anos que passamos com eles quase nas mesmas palestras. Ou seja, as pessoas de segurança na maioria das vezes estudavam física e matemática conosco.

A partir de conversas com os graduados atuais, percebi que desde então nada mudou. Agora, temos muitos rapazes e garotas talentosos em nossa equipe. Mas o fato de que eles basicamente lidam bem com as tarefas definidas não é o mérito das universidades, mas o próprio (a capacidade de entender rapidamente novos materiais e aprender).

Como resultado, os graduados da direção "Segurança da informação" conhecem física, matemática (incluindo criptografia), conhecem tecnologia da informação em geral e são treinados em graus variados em programação.

E aqui está o que eles não sabem e não sabem como:

- Não conhece a legislação atual sobre proteção de informações;

- eles não sabem escrever documentos sobre segurança da informação; eles não sabem quais documentos são necessários;

- eles não sabem como construir um sistema de segurança da informação em uma empresa mais ou menos grande;

- Eles não conhecem os meios de proteção de informações (estrangeiros, domésticos), respectivamente, não sabem como trabalhar com eles, configurá-los etc.

- Eles não conhecem as ferramentas para os mais exigentes (até mesmo o scanner de vulnerabilidades comum), eles não sabem como usá-los

- Não sabe ler e interpretar relatórios sobre vulnerabilidades encontradas, não sabe o que fazer com os dados recebidos;

- e muito mais

Esta é a minha experiência pessoal na cidade de Vladivostok. Talvez em algum lugar a situação seja muito melhor. Mas temos graduados universitários na especialidade "Segurança da informação". Infelizmente, logo após receber o cobiçado diploma, eles não podem realizar as tarefas de "papel" ou segurança prática da informação. E isso é triste.

Mas para não ficar completamente triste, mantenha uma foto da nossa equipe de profissionais! =)

Integradores

Então, de fato, o integrador agiu apenas um - somos nós. O primeiro orador foi nosso CEO, Statsenko Pavel Sergeevich.

O relatório foi dedicado ao monitoramento centralizado de eventos de segurança da informação. Dizia-se que garantir a segurança das informações é um processo contínuo e rastrear eventos suspeitos no sistema é parte integrante.

Infelizmente, muitas vezes nos deparamos, especialmente em agências governamentais, com a abordagem "recebemos um certificado de conformidade e esquecemos a segurança da informação por 5 anos". O problema aqui é que a certificação de um sistema de informações para requisitos de segurança é um processo de confirmação da conformidade deste sistema com um ou outro requisito. O certificado de conformidade em si não fornece segurança e não oferece nenhuma garantia (especialmente se, após receber o certificado, remover todos os equipamentos de proteção, sim).

Nosso centro de monitoramento ainda é jovem e pequeno, especialmente em comparação com os gigantes dessa direção, mas, segundo nossos dados, os números são bastante reveladores.

Em geral, o monitoramento de eventos de segurança da informação é importante e não muito caro.

Eu fiz um discurso.

Decidi levantar tópicos sobre os quais frequentemente falamos, mas que ainda são ignorados por muitos. Estes são principalmente problemas na cabeça.

A primeira coisa que lembraram foi o Eternal Blue. Porque Recentemente, ele completou 2 anos. E porque, de acordo com nossas estatísticas, nos objetos em que trabalhamos, ainda existe um grande número de nós expostos a essa vulnerabilidade. Parece que já - em um caso tão raro, eles até superaram a vulnerabilidade nos canais federais. Provavelmente todos correram, atualizados. Não importa como, a realidade é muito mais triste. E estamos falando de uma vulnerabilidade há 2 anos. O que vem a seguir? As novas vulnerabilidades também serão eliminadas por anos?

Ele também abordou o problema da negligência da segurança "papel". Tudo parece estar claro aqui, não vou lhe dizer de forma mais concisa que o Sr. Fry.

Ele mencionou casualmente mais um problema que causou um grande problema - culpar os problemas de SI dos especialistas em TI. Resta apenas transmitir aos líderes das organizações que o SI é uma área ampla e separada do conhecimento e, em geral, o IT + IS em uma pessoa também é um conflito de interesses. Afinal, a TI precisa de tudo para trabalhar de forma rápida e confiável, e as soluções de IB, de qualquer forma, consomem uma certa quantidade de recursos do sistema.

Lembrei-me de publicações sobre Habré sobre fraude com assinaturas eletrônicas. Porque E aqui é fácil traçar uma analogia de centros de certificação com centros de certificação. O problema é o mesmo - o cliente quer mais rápido e sem burocracia, alguns licenciados fazem a busca pelo cliente, como resultado de "certificação na fotografia" e outras comodidades. Mas falaremos sobre serviços de baixa qualidade dos licenciados da FSTEC.

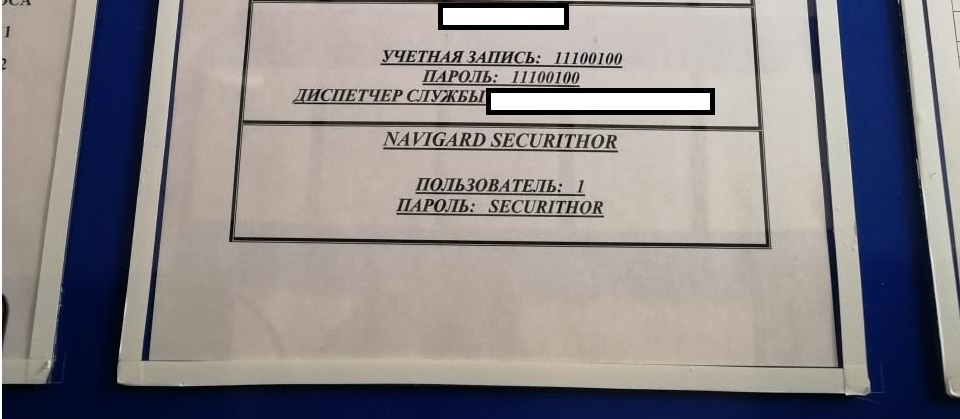

O próximo problema é o problema do desenvolvimento de baixa qualidade dos componentes dos sistemas de informação. O problema é especialmente relevante para o setor público. E em parte por causa do sistema de compras públicas. Aqui, a agência estatal anuncia uma licitação para o desenvolvimento de um portal. O vencedor é quem ofereceu um preço mais baixo. Onde o preço é mais baixo, há pior qualidade (geralmente). Os termos de referência para a competição, como regra, não são prescritos com muitos detalhes; portanto, você não solicitará posteriormente a artistas negligentes. Como resultado, temos doenças infantis: XSS, SQLi, senhas padrão e outras "alegrias".

E a última coisa - o tempo necessário para o desempenho é o problema dos datacenters em nuvem certificados. Para um lembrete desta questão premente, obrigado ao autor desta

postagem . O problema é relativamente novo e sério. Isso está relacionado ao fato de que às vezes é difícil descobrir o que e como o provedor é realmente certificado e, mesmo que tudo esteja bem, geralmente não há mecanismos para garantir que o servidor virtual esteja realmente executando em um cluster certificado.

Ao mesmo tempo, não exijo de modo algum olhar para os datacenters em nuvem certificados em geral. Mas preste atenção à reação do provedor às solicitações para mostrar um certificado e, possivelmente, o próprio site é necessário. Também é necessário especificar a responsabilidade desse fornecedor nos contratos de serviço em nuvem.

Fornecedores

Como nosso evento é gratuito para visitantes, como resultado, havia muitos fornecedores nele. Para o crédito deste último, vale dizer que não havia tanta publicidade direta em seus discursos. Quase todos os oradores dos fornecedores tentaram dizer ao público algo interessante e útil, embora também mencionassem seus produtos.

Eu acho que não vale a pena recontar os discursos em detalhes, quem quer se familiarizar - você pode fazer o download das apresentações no link no início do artigo.

Suportes

Além das apresentações, foram apresentados estandes de demonstração no lobby da Administração de Primorsky Krai. Live mostrou o trabalho de scanners de vulnerabilidade, sistemas SIEM, soluções IDS / IPS.

Segundo dia

O segundo dia do fórum foi realizado em um local diferente e em um formato diferente. Local - Teatro Pushkin. O formato é de mesas redondas.

Na entrada, os visitantes foram recebidos por um segurança medieval.

Bancas de demonstração também foram localizadas no lobby.

O formato das mesas redondas é interessante, pois é um formato para discussões animadas. Por exemplo, o chefe do nosso centro de monitoramento, Alexei Isikhara, repreendeu os fornecedores dizendo que eles não atualizam assinaturas para suas soluções IDS / IPS muito rapidamente. Para o qual ele recebeu a resposta: "Vamos tentar!".

Ao discutir o tópico "Certificação de objetos de informatização", iniciou-se uma discussão sobre o tópico de serviços de baixa qualidade fornecidos por licenciados do FSTEC da Rússia. Um dos visitantes do fórum contou sua história. A licitação para a prestação de serviços para o design de um sistema de segurança da informação foi vencida por um dos licenciados, que nem queria vir trabalhar na instalação. Depois que este licenciado foi forçado a realizar o trabalho diretamente nas instalações, o resultado foi ruim.

A singularidade dessa situação é que, nesse caso, o cliente dos serviços revelou sua baixa qualidade antes de assinar o certificado de conclusão. Infelizmente, muito mais frequentemente os problemas são identificados após o fechamento do contrato. Aqui não posso deixar de dizer novamente sobre a importância de aumentar a conscientização dos funcionários no campo da segurança da informação. Mesmo que toda a segurança da informação deva ser realizada por organizações de terceiros, deve haver alguém que possa avaliar a qualidade do trabalho realizado.

Um representante do FSTEC da Rússia também esteve presente no salão e respondeu à pergunta sobre o impacto do regulador nesses licenciados inescrupulosos. Alexey Baranov disse que essas violações devem ser suprimidas como parte do FSTEC da Rússia que monitora as atividades licenciadas. No caso de violações pelo regulador ou após o recebimento de reclamações contra o licenciado, será emitida uma ordem para eliminar as violações. Em caso de repetidas violações ou reclamações, o licenciado pode ser revogado.

Sumário

Prometi um raio de otimismo neste artigo. E aqui está ele.

Realizamos o fórum desde 2009. E embora, ano após ano, discutamos principalmente os

problemas de SI e suas possíveis soluções, há uma dinâmica positiva. E consiste no fato de que hoje já estamos discutindo problemas completamente diferentes de um nível completamente diferente. E os próprios problemas sempre serão. É improvável que um evento de segurança da informação seja realizado, onde os palestrantes dirão que, no ano passado, nenhuma nova vulnerabilidade foi identificada, ninguém foi hackeado e nenhum dado pessoal vazou.

Quanto ao nível de problemas, veja por si mesmo.

Em 2009, conversamos sobre o fato de que na organização pelo menos alguém precisa ter a responsabilidade de garantir a segurança da informação. Em 2019, já estamos falando sobre quantos guardas de segurança completos faltam nas organizações.

Em 2009, conversamos sobre a necessidade de introduzir pelo menos alguns meios de proteção de informações e proteger dados pessoais. Em 2019, falamos sobre a necessidade de coletar logs desses remédios, criar correlações e rastrear eventos de segurança das informações.

Em 2009, trazemos informações sobre quais sistemas de informação devem ser certificados. Em 2019, a segurança da informação não termina com a emissão de um certificado de conformidade.

Portanto, apesar de todo meu pessimismo e dos problemas indicados, algo está lenta mas seguramente mudando. O principal é ter alguém empurrando esta locomotiva chamada "IB".

PSNosso fórum acabou de terminar e já estamos pensando em como melhorar nosso próximo evento.

Anote quais foram suas impressões positivas ou negativas nos eventos de segurança da informação. Quais eventos são realizados em sua região? Qual formato é melhor para você? Quais tópicos você considera muito burros e que são privados de atenção?

PPSFotógrafo:

Elena Berezova