Na semana passada, a Administração de Alimentos e Medicamentos dos EUA (FDA) emitiu um aviso aos usuários de bombas de insulina Medtronic MiniMed (

notícias ,

lista de dispositivos vulneráveis no site da FDA). O fabricante lançou um programa para substituir as bombas por modelos seguros: em sete dos 11 dispositivos, o problema não pode ser resolvido com a atualização do software.

As bombas de

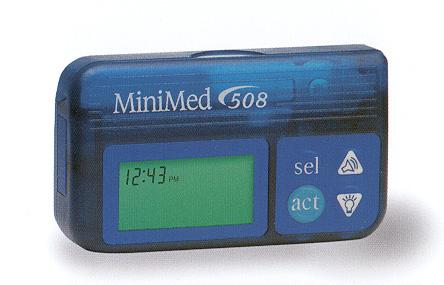

insulina são usadas no tratamento do diabetes mellitus e consistem em um dispositivo de controle, um reservatório removível para insulina e um kit para administração subcutânea. As duas séries de bombas mencionadas no relatório da FDA (MiniMed 508 e MiniMed Paradigm) têm a capacidade de conectar-se sem fio a um dispositivo de controle que, em condições normais, é usado pelo médico assistente ou pelo próprio paciente para alterar os parâmetros operacionais. Como se viu, qualquer pessoa pode assumir o controle, basta estar dentro do alcance do transmissor de rádio. Essas vulnerabilidades estão longe de serem descobertas pela primeira vez, mas pela primeira vez, os serviços do fabricante e do governo tentam resolver o problema de maneira coordenada. A velocidade da reação é digna de nota: passaram 570 dias entre os primeiros relatos dos pesquisadores e o recall oficial.

Por razões óbvias, os pesquisadores que descobriram o problema não revelam os detalhes da vulnerabilidade, mas alguns podem ser entendidos a partir de breves descrições dos problemas. Em março do ano passado, uma prova de conceito foi desenvolvida para o MiniMed 508 e Paradigm, correspondendo à lista divulgada na semana passada pelo FDA. Em agosto de 2018, de acordo com os resultados do estudo, o fabricante

emitiu um aviso, mas naquele momento o problema era classificado como menos grave. Foram encontrados dois tipos de vulnerabilidades: primeiro, a transferência de dados entre a bomba e os acessórios sem fio (por exemplo,

um medidor de glicemia) foi realizada em texto simples. Nesse caso, havia um risco de vazamento de informações privadas.

Em segundo lugar, ao interagir com o dispositivo de controle, a autorização parece ter ocorrido, mas o complexo do controlador e da bomba foi submetido ao chamado ataque de repetição. Por outras palavras, foi possível reproduzir a sequência de dados transmitida pelo controlador e causar, por exemplo, a re-administração de insulina. No entanto, em meados do ano passado, o risco de vulnerabilidade foi classificado como "médio" (4,8 e 5,3 pontos usando o método CVSS v3), pois o ataque de repetição era relevante para os recursos da bomba que foram desativados por padrão.

O que mudou no ano passado? Quase a mesma lista de dispositivos (na imagem acima) foi reconhecida como vulnerável, não em determinadas configurações, mas geralmente em todos os casos. Essa nova vulnerabilidade (

CVE-2019-10964 ) recebeu uma classificação "perigosa" de 7,3 pontos na escala CVSS, embora, do ponto de vista do pesquisador de segurança, esse possa muito bem ser o problema "antigo", mas com novas consequências. Devido à falta de um sistema de autorização adequado para dispositivos que interagem com as bombas Medtronic, não é apenas possível um ataque de repetição. Você pode transferir informações arbitrárias para a bomba, alterar configurações e geralmente controlar o processo de entrada de insulina, causando overdose e falta de medicação. Ambas as opções podem ser muito perigosas para a saúde.

Um dos acessórios mencionados no aviso do FDA é o dispositivo USB Carelink. Na verdade, este é um adaptador sem fio que permite baixar informações sobre a operação da bomba e visualizá-las no software proprietário do computador. Esses dispositivos médicos facilitam a vida das pessoas e a conectividade sem fio as torna ainda mais convenientes. Mas, neste caso, era necessário proteger o máximo possível a transferência de dados: quando se trata de saúde, o vazamento de dados usual também é um problema, e ainda mais se um dispositivo projetado para melhorar a qualidade de vida começar a ameaçá-lo.

A Medtronic fornece uma lista de dicas para quem precisa usar uma bomba vulnerável (devido à inacessibilidade de modelos seguros na região ou por outros motivos). É recomendável que você mantenha o dispositivo com você o tempo todo e não compartilhe seu número de série com ninguém (isso sugere um esquema simples de autorização e / ou criptografia usando o número de série, mas, a julgar pelas citações dos pesquisadores, você não precisa conhecer o serial para quebrar). Além disso, você deve cancelar imediatamente qualquer injeção que não seja iniciada pelo proprietário, monitorar constantemente o nível de glicose no sangue. Além disso, recomenda-se que o CareLink USB seja desconectado do computador quando não estiver em uso.

Em resumo, um dispositivo médico conveniente está se tornando um pouco menos conveniente. Segundo o fabricante, não houve casos de exploração intencional da vulnerabilidade. É uma boa notícia, mas é mais provável devido à falta de motivação dos cibercriminosos. Mas e se ela aparecer?

Outra notícia na semana passada foi a

descoberta de um novo ataque a dispositivos IoT com senhas padrão (por exemplo, roteadores ou câmeras de vídeo IP). Um script malicioso, conhecido como Silex, destruiu o sistema de arquivos dos dispositivos, tornando-os inoperantes. Aparentemente, para alguém, a motivação monetária não era de interesse, e os dispositivos (cerca de 4.000 sofridos) foram montados em tijolos simplesmente pelo amor à arte. A perda da Internet e a falha da rede local são um problema sério, mas esse ataque à IoT vital na medicina é muito pior.

Isenção de responsabilidade: as opiniões expressas neste resumo podem não coincidir com a posição oficial da Kaspersky Lab. Caros editores, geralmente recomendam tratar qualquer opinião com ceticismo saudável.