Antes de começarmos o básico da VLAN, eu pediria a todos que pausassem este vídeo, clique no ícone no canto inferior esquerdo, onde se lê consultor de redes, acesse nossa página no Facebook e curta. Volte ao vídeo e clique no ícone King no canto inferior direito para se inscrever no nosso canal oficial do YouTube. Estamos constantemente adicionando novas séries, agora isso diz respeito ao curso CCNA, e planejamos iniciar o curso de vídeo tutorial CCNA Security, Network +, PMP, ITIL, Prince2 e publicar essas maravilhosas séries em nosso canal.

Então, hoje falaremos sobre o básico da VLAN e responderemos a três perguntas: o que é VLAN, por que precisamos da VLAN e como configurá-la. Espero que, depois de assistir a este tutorial em vídeo, você possa responder às três perguntas.

O que é uma VLAN? VLAN é uma abreviação do nome "rede local virtual". Mais adiante, no decorrer de nossa lição, veremos por que essa rede é virtual, mas antes de passarmos para a VLAN, precisamos entender como o switch funciona. Mais uma vez, repetiremos algumas das questões discutidas nas lições anteriores.

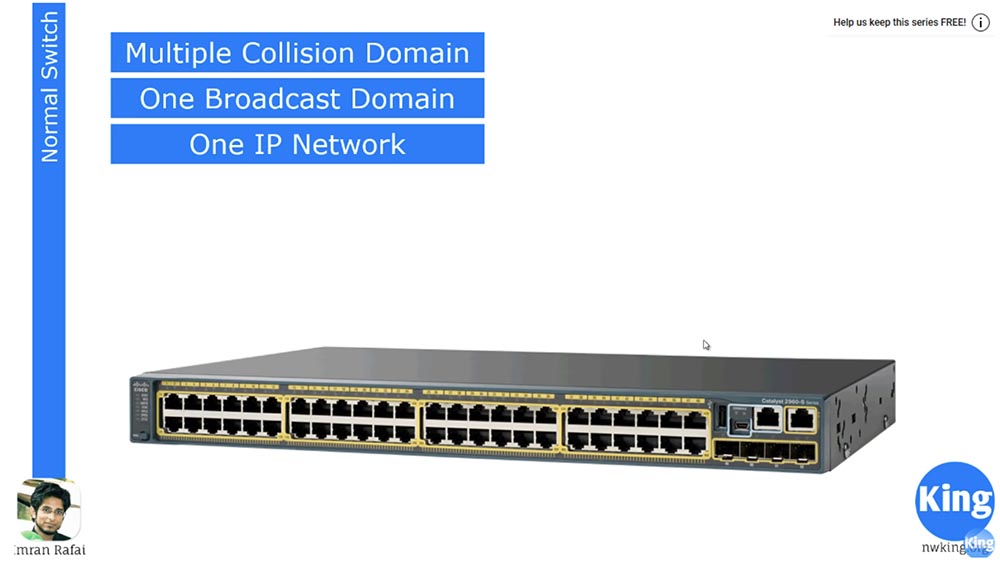

Primeiro, vamos discutir o que é um domínio de colisão múltipla, ou domínio de colisão. Sabemos que esse switch de 48 portas possui 48 domínios de colisão. Isso significa que cada uma dessas portas ou dispositivos conectados a essas portas podem interagir com outro dispositivo na outra porta independentemente, sem afetar um ao outro.

Todas as 48 portas deste switch fazem parte do mesmo domínio de transmissão. Isso significa que, se vários dispositivos estiverem conectados a várias portas, e um deles for transmitido, ele aparecerá em todas as portas às quais outros dispositivos estão conectados. É assim que o switch funciona.

É como se as pessoas estivessem sentadas em uma sala perto uma da outra, e quando uma delas diz algo em voz alta, todo mundo ouve. No entanto, isso é completamente ineficaz - quanto mais pessoas aparecerem na sala, mais barulhento se tornará e os presentes deixarão de se ouvir. Uma situação semelhante ocorre com os computadores - quanto mais dispositivos estiverem conectados à mesma rede, maior o "volume" de transmissão, o que não permite estabelecer uma conexão efetiva.

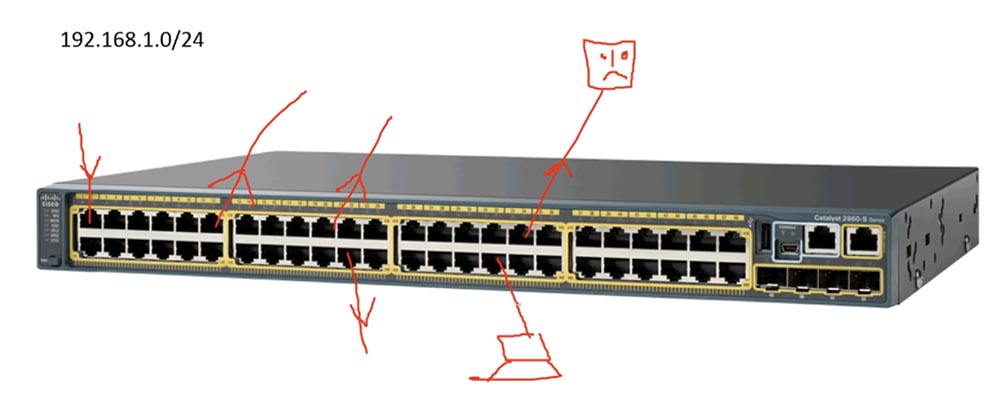

Sabemos que, se um desses dispositivos estiver conectado a uma rede 192.168.1.0/24, todos os outros dispositivos farão parte da mesma rede. O switch também deve estar conectado à rede com o mesmo endereço IP. Mas aqui um switch pode ter um problema como um dispositivo OSI nível 2. Se dois dispositivos estiverem conectados à mesma rede, eles poderão se comunicar facilmente com os computadores um do outro. Suponha que a nossa empresa tenha um "bandido", um hacker que eu vou chamar no topo. Abaixo de mim está o meu computador. Portanto, é muito fácil para esse hacker penetrar no meu computador, porque nossos computadores fazem parte da mesma rede. Esse é o problema.

Se eu pertenço à liderança administrativa e esse novo cara conseguir acessar os arquivos no meu computador, não será nada bom. Obviamente, no meu computador há um firewall que protege contra muitas ameaças, mas não será difícil para um hacker ignorá-lo.

O segundo perigo que existe para todos os membros desse domínio de transmissão é que, se alguém tiver problemas de transmissão, essa interferência afetará outros dispositivos na rede. Embora todas as 48 portas possam ser conectadas a hosts diferentes, uma falha em um host afetará os 47 restantes, o que é completamente desnecessário para nós.

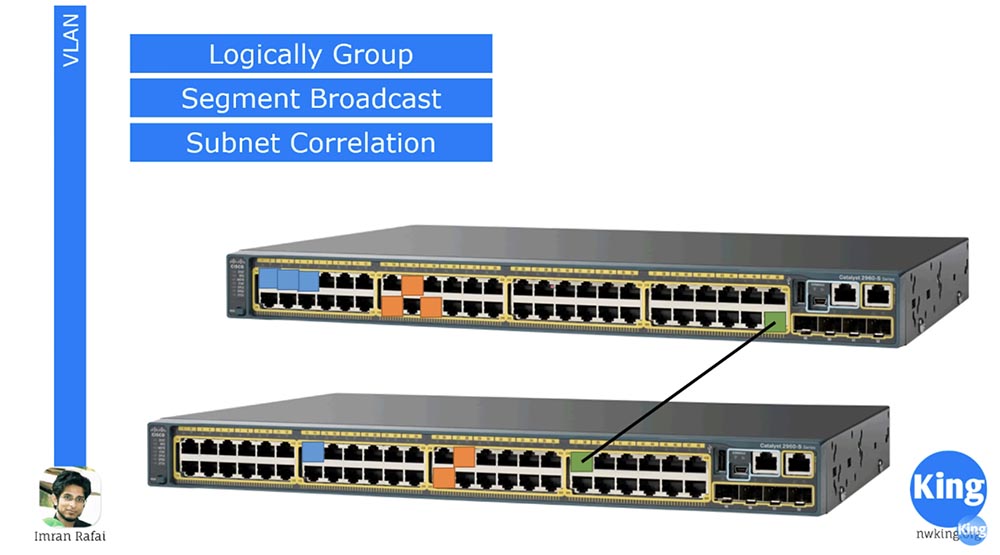

Para resolver esse problema, usamos o conceito de VLAN, ou rede local virtual. Funciona de maneira muito simples, dividindo esse grande switch de 48 portas em vários switches menores.

Sabemos que as sub-redes dividem uma rede grande em várias redes pequenas, e a VLAN funciona de maneira semelhante. Ele divide o comutador de 48 portas, por exemplo, em 4 comutadores de 12 portas, cada um dos quais faz parte de uma nova rede conectada. Ao mesmo tempo, podemos usar 12 portas para gerenciamento, 12 portas para telefonia IP e assim por diante, ou seja, para dividir o switch não fisicamente, mas logicamente, virtualmente.

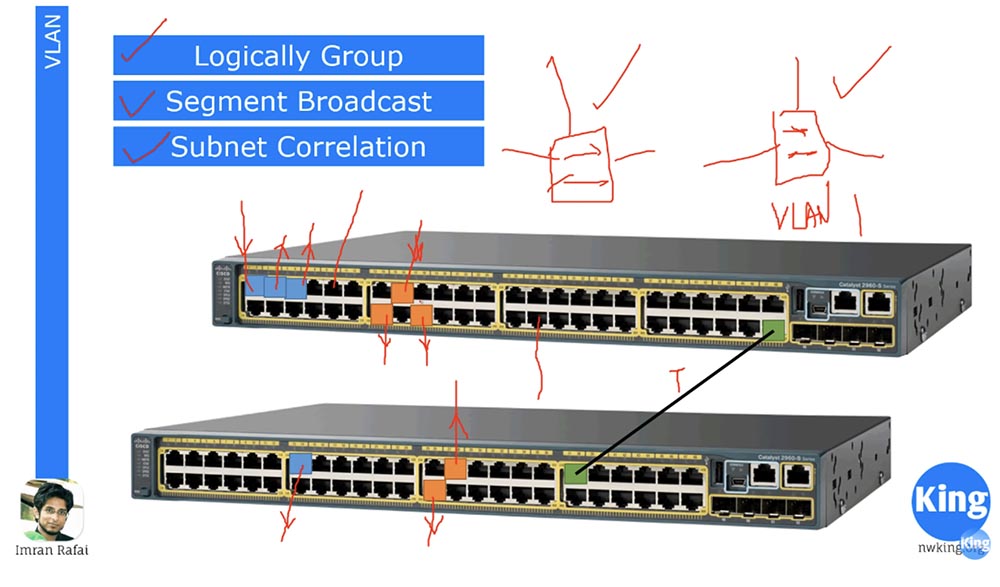

Eu aloquei três portas do switch superior, marcadas em azul, para a rede VLAN10 “azul” e designei três portas laranja para a VLAN20. Portanto, qualquer tráfego de uma dessas portas azuis irá apenas para as outras portas azuis, sem afetar as outras portas desse comutador. Da mesma forma, o tráfego das portas laranja será distribuído, ou seja, supostamente estamos usando dois comutadores físicos diferentes. Assim, a VLAN é uma maneira de dividir um switch em vários switches para redes diferentes.

Eu desenhei dois comutadores no topo, aqui temos uma situação em que apenas as portas azuis de uma rede estão envolvidas no comutador esquerdo e apenas as portas laranja da outra rede no comutador direito, e esses comutadores não estão conectados um ao outro.

Digamos que você use mais portas. Imagine que temos dois edifícios, cada um com sua própria equipe de gerenciamento, e duas portas laranja do switch inferior são usadas para gerenciamento. Portanto, precisamos que essas portas estejam conectadas a todas as portas laranja de outros comutadores. Uma situação semelhante com portas azuis - todas as portas azuis do switch superior devem ser conectadas com outras portas da mesma cor. Para fazer isso, precisamos conectar fisicamente esses dois comutadores em edifícios diferentes com uma linha de comunicação separada. Na figura, essa é a linha entre as duas portas verdes. Como sabemos, se dois comutadores estão fisicamente conectados, formamos um tronco ou tronco.

Qual é a diferença entre um switch comum e um VLAN? Esta não é uma grande diferença. Quando você compra um novo switch, por padrão, todas as portas são configuradas para o modo VLAN e fazem parte da mesma rede, conhecida como VLAN1. É por isso que, quando conectamos um dispositivo a uma porta, ele fica conectado a todas as outras portas, porque todas as 48 portas pertencem à mesma rede virtual VLAN1. Mas se configurarmos as portas azuis para funcionarem na rede VLAN10, as laranja na rede VLAN20 e as verdes - VLAN1, obteremos três comutadores diferentes. Assim, o uso do modo de rede virtual nos permite agrupar logicamente portas para redes específicas, dividir a transmissão em partes e criar sub-redes. Além disso, cada uma das portas de uma cor específica pertence a uma rede separada. Se as portas azuis funcionarão na rede 192.168.1.0 e as portas laranja funcionarão na rede 192.168.1.0, apesar do mesmo endereço IP, elas não serão conectadas umas às outras, porque pertencerão logicamente a diferentes comutadores. E, como sabemos, diferentes switches físicos não se comunicam se não estiverem conectados por uma linha de comunicação comum. Assim, criamos sub-redes diferentes para diferentes VLANs.

Quero chamar sua atenção para o fato de que o conceito de VLAN se aplica apenas a comutadores. Qualquer pessoa familiarizada com protocolos de encapsulamento, como .1Q ou ISL, sabe que nem roteadores nem computadores possuem VLANs. Quando você conecta o computador, por exemplo, a uma das portas azuis, não altera nada no computador, todas as alterações ocorrem apenas no segundo nível OSI, o nível do comutador. Quando configuramos as portas para funcionarem com uma rede VLAN10 ou VLAN20 específica, o switch cria um banco de dados da VLAN. Ele “grava” em sua memória que as portas 1,3 e 5 pertencem à VLAN10, 14,15 e 18 portas fazem parte da VLAN20 e as outras portas envolvidas fazem parte da VLAN1. Portanto, se algum tráfego vier da porta azul 1, ele chegará apenas às portas 3 e 5 da mesma rede VLAN10. O switch "examina" seu banco de dados e vê que, se o tráfego vier de uma das portas laranja, ele deve ir apenas para as portas laranja da rede VLAN20.

No entanto, o computador não sabe nada sobre essas VLANs. Quando conectamos 2 switches, um tronco se forma entre as portas verdes. O termo "tronco" é relevante apenas para dispositivos Cisco, enquanto outros fabricantes de dispositivos de rede, como Juniper, usam o termo porta Tag ou "porta etiquetada". Eu acho o nome Tag port mais adequado. Quando o tráfego vem dessa rede, o tronco o envia para todas as portas do próximo switch, ou seja, conectamos dois switches de 48 portas e obtivemos um switch de 96 portas. Ao mesmo tempo, quando enviamos tráfego da VLAN10, ele é etiquetado, ou seja, é fornecido com uma etiqueta que indica que é destinado apenas às portas da rede VLAN10. O segundo comutador, após receber esse tráfego, lê a tag e entende que é tráfego para a rede VLAN10 e deve apenas ir para as portas azuis. Da mesma forma, o tráfego “laranja” da VLAN20 é marcado com uma etiqueta que indica que tem como alvo as portas VLAN20 do segundo switch.

Também mencionamos o encapsulamento, e existem dois métodos de encapsulamento. O primeiro é .1Q, ou seja, quando organizamos o tronco, precisamos fornecer o encapsulamento. O protocolo de encapsulamento .1Q é um padrão aberto que descreve o procedimento para marcar tráfego. Há outro protocolo chamado ISL, um link entre comutadores desenvolvido pela Cisco, que indica que o tráfego pertence a uma VLAN específica. Todos os comutadores modernos funcionam com o protocolo .1Q; portanto, quando você obtém um novo comutador imediatamente, não precisa usar nenhum comando de encapsulamento, porque, por padrão, ele é implementado pelo protocolo .1Q. Assim, depois de criar o tronco, o encapsulamento de tráfego ocorre automaticamente, o que permite a leitura de tags.

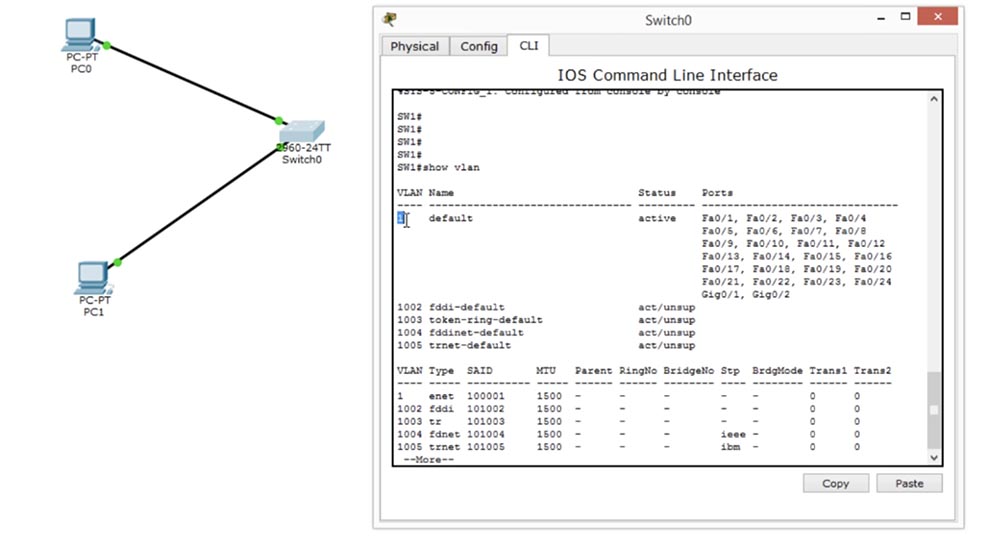

Agora vamos começar a configurar uma VLAN. Vamos criar uma rede na qual haverá 2 switches e dois dispositivos finais - computadores PC1 e PC2, aos quais iremos conectar o cabo ao switch 0. Vamos começar com as configurações básicas do switch de configuração básica.

Para fazer isso, clique no comutador, acesse a interface da linha de comandos e defina o nome do host, nomeando esse comutador sw1. Agora, vamos às configurações do primeiro computador e defina o endereço IP estático 192.168.1.1 e a máscara de sub-rede 255.255. 255,0. O endereço de gateway padrão não é necessário, porque todos os nossos dispositivos estão na mesma rede. A seguir, faremos o mesmo no segundo computador, atribuindo a ele o endereço IP 192.168.1.2.

Agora, volte ao primeiro computador para executar ping no segundo computador. Como você pode ver, o ping foi bem-sucedido porque esses dois computadores estão conectados ao mesmo switch e fazem parte da mesma VLAN1 de rede padrão. Se observarmos as interfaces do switch agora, veremos que todas as portas FastEthernet de 1 a 24 e duas portas GigabitEthernet estão configuradas na VLAN # 1. No entanto, essa acessibilidade excessiva não é necessária; portanto, entramos nas configurações do switch e inserimos o comando show vlan para examinar o banco de dados de redes virtuais.

Você vê aqui o nome da rede VLAN1 e o fato de todas as portas do switch pertencerem a essa rede. Isso significa que você pode se conectar a qualquer porta e todos eles poderão "se comunicar" entre si, porque fazem parte da mesma rede.

Vamos mudar essa situação, para isso, primeiro criamos duas redes virtuais, ou seja, adicionamos a VLAN10. Para criar uma rede virtual, é usado um comando no formato "número da rede vlan".

Como você pode ver, ao tentar criar uma rede, o sistema emitiu uma mensagem com uma lista de comandos de configuração da VLAN que precisam ser usados para esta ação:

exit - aplique as alterações e saia das configurações;

nome - digite o nome de usuário da VLAN;

no - cancele o comando ou defina-o como padrão.

Isso significa que, antes de inserir o comando create VLAN, é necessário inserir o comando name, que ativa o modo de gerenciamento de nomes e, em seguida, prossiga para criar uma nova rede. Ao mesmo tempo, o sistema dá uma dica de que o número da VLAN pode ser atribuído no intervalo de 1 a 1005.

Portanto, agora inserimos o comando para criar uma VLAN com o número 20 - vlan 20 e, em seguida, atribuímos um nome ao usuário, que mostra que tipo de rede é. No nosso caso, usamos o nome equipe de funcionários ou uma rede para funcionários da empresa.

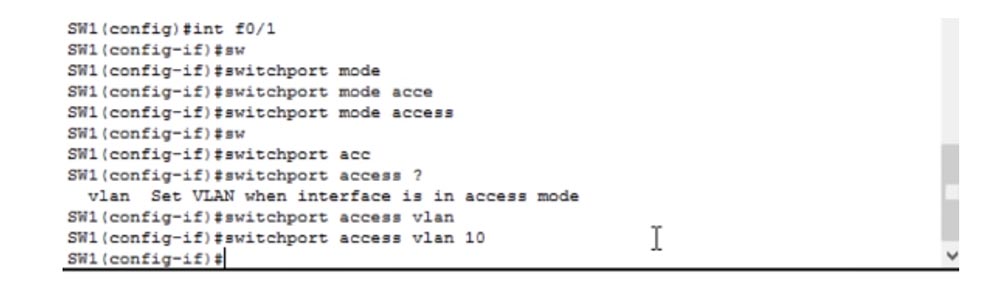

Agora precisamos atribuir uma porta específica para esta VLAN. Entramos no modo de configurações do switch int f0 / 1, depois alternamos manualmente a porta para o modo Access com o comando switchport mode access e especificamos qual porta deve ser comutada para esse modo - essa é a porta da rede VLAN10.

Vemos que, depois disso, a cor do ponto de conexão do PC0 e o comutador, a cor da porta, mudaram de verde para laranja. Ele ficará verde novamente assim que as alterações na configuração entrarem em vigor. Vamos tentar executar ping em um segundo computador. Não fizemos nenhuma alteração nas configurações de rede dos computadores, eles ainda têm os endereços IP 192.168.1.1 e 192.168.1.2. Mas se tentarmos executar o ping do PC1 do PC0, não teremos êxito, porque agora esses computadores pertencem a redes diferentes: a primeira na VLAN10, a segunda na VLAN1 nativa.

Vamos voltar à interface do switch e configurar a segunda porta. Para fazer isso, insiro o comando int f0 / 2 e repito as mesmas etapas para a VLAN 20 que ao configurar a rede virtual anterior.

Vimos que agora a porta inferior do comutador, à qual o segundo computador está conectado, também mudou de cor de verde para laranja - deve levar alguns segundos para que as alterações nas configurações entrem em vigor e elas voltem a ficar verdes. Se começarmos a executar ping no segundo computador novamente, não teremos êxito, porque os computadores ainda pertencem a redes diferentes, apenas o PC1 agora faz parte da VLAN20 e não da VLAN1.

Assim, você dividiu um comutador físico em dois comutadores lógicos diferentes. Você vê que agora a cor da porta mudou de laranja para verde, a porta ganhou, mas ainda não responde, porque pertence a outra rede.

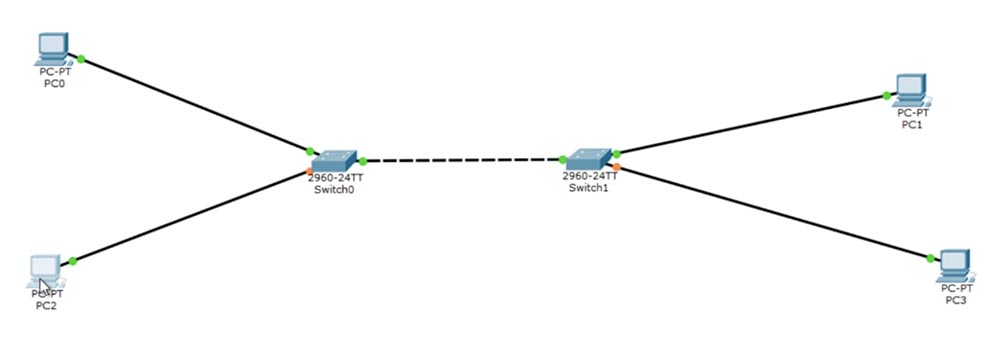

Faremos alterações em nosso esquema - desconecte o computador PC1 do primeiro comutador e conecte-o ao segundo comutador, e conecte os comutadores por cabo.

Para estabelecer uma conexão entre eles, irei às configurações do segundo comutador e criarei a VLAN10, atribuindo-lhe o nome Gerenciamento, ou seja, a rede de gerenciamento. Então, ative o modo de acesso e indique que esse modo é para a VLAN10. Agora, a cor das portas pelas quais os comutadores estão conectados mudou de laranja para verde, porque ambos estão configurados na VLAN10. Agora precisamos criar um tronco entre os dois switches. Ambas as portas são Fa0 / 2, portanto, você precisa criar um tronco para a porta Fa0 / 2 do primeiro switch usando o comando switchport mode trunk. O mesmo precisa ser feito para o segundo comutador, após o qual um tronco é formado entre essas duas portas.

Agora, se eu quiser executar o ping do computador PC1 no primeiro computador, tudo funcionará, porque a conexão entre PC0 e o switch # 0 é VLAN10, entre o switch # 1 e PC1 também é VLAN10 e os dois switches são conectados por tronco.

Portanto, se os dispositivos estiverem localizados em VLANs diferentes, eles não estarão conectados um ao outro, mas se estiverem na mesma rede, você poderá trocar livremente o tráfego entre eles. Vamos tentar adicionar mais um dispositivo a cada switch.

Nas configurações de rede do computador PC2 adicionado, irei definir o endereço IP 192.168.2.1 e nas configurações do PC3 irei definir o endereço 192.168.2.2. Nesse caso, as portas às quais esses dois PCs estão conectados receberão a designação Fa0 / 3. Nas configurações do switch # 0, definiremos o modo de acesso e indicamos que essa porta é para a VLAN20 e faremos o mesmo para o switch # 1.

Se eu usar o comando switchport access vlan 20 e a rede VLAN20 ainda não tiver sido criada, o sistema gerará um erro como "O acesso à VLAN não existe", porque os switches estão configurados para funcionar apenas com a VLAN10.

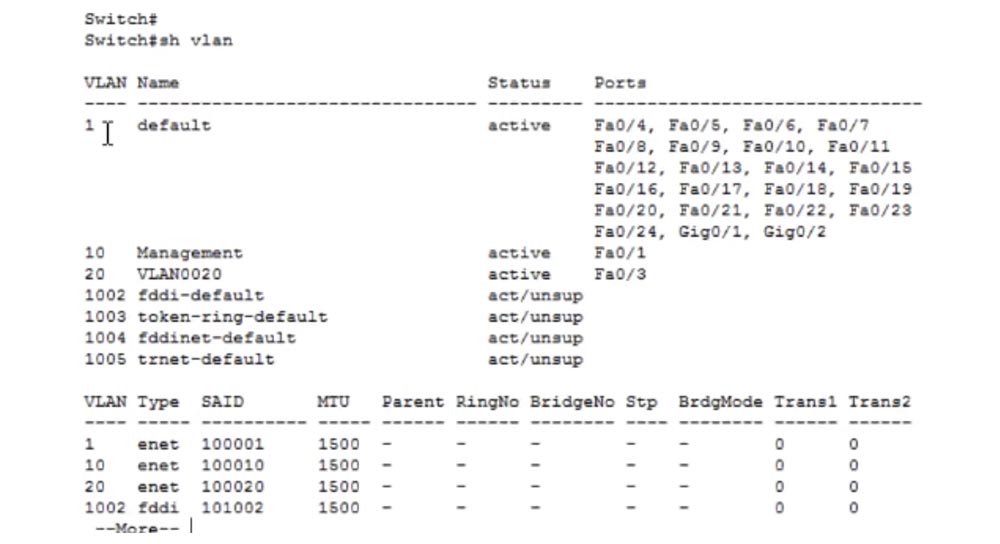

Vamos criar uma VLAN20. Eu uso o comando show VLAN para visualizar o banco de dados da rede virtual.

Você pode ver que a rede padrão é VLAN1, à qual as portas Fa0 / 4 a Fa0 / 24 e Gig0 / 1, Gig0 / 2 estão conectadas. O número da rede virtual 10 com o nome Management está conectado à porta Fa0 / 1 e o número da VLAN 20 com o nome padrão VLAN0020 está conectado à porta Fa0 / 3.

Em princípio, o nome da rede não importa, o principal é que não se repita para redes diferentes. Se quiser substituir o nome da rede que o sistema atribui por padrão, use o comando vlan 20 e nomeie Employees. Posso mudar esse nome para outro, por exemplo, IPphones, e se efetuarmos ping no endereço IP 192.168.2.2, veremos que o nome da VLAN não importa.

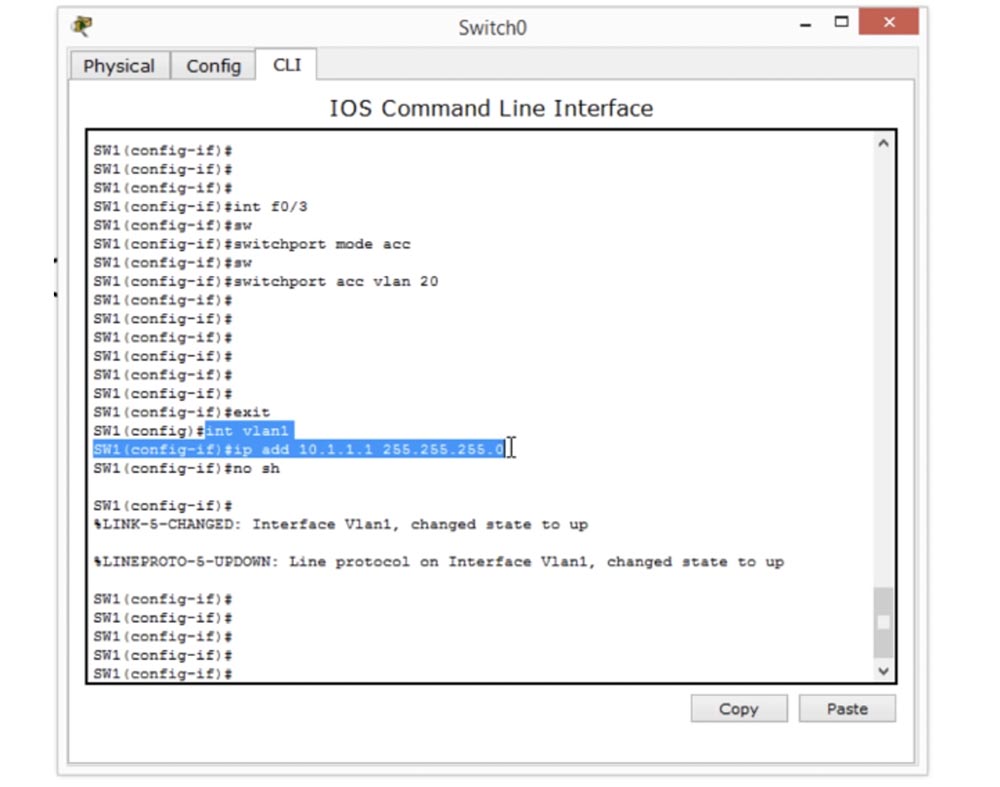

A última coisa que quero mencionar é a nomeação do Management IP, sobre o qual falamos na última lição. Para fazer isso, usamos o comando int vlan1 e inserimos o endereço IP 10.1.1.1 e a máscara de sub-rede 255.255.255.0 e, em seguida, adicionamos o comando no shutdown. Não atribuímos o IP de gerenciamento para o switch inteiro, mas apenas para as portas VLAN1, ou seja, atribuímos o endereço IP a partir do qual a VLAN1 é gerenciada. Se queremos gerenciar a VLAN2, precisamos criar uma interface apropriada para a VLAN2. No nosso caso, existem portas VLAN10 azuis e portas VLAN20 laranja, que correspondem aos endereços 192.168.1.0 e 192.168.2.0.

A VLAN10 deve ter endereços localizados no mesmo intervalo para que os dispositivos apropriados possam se conectar a ela. Uma configuração semelhante deve ser feita para a VLAN20.

Essa janela de comando do switch mostra as configurações de interface da VLAN1, ou seja, da VLAN nativa.

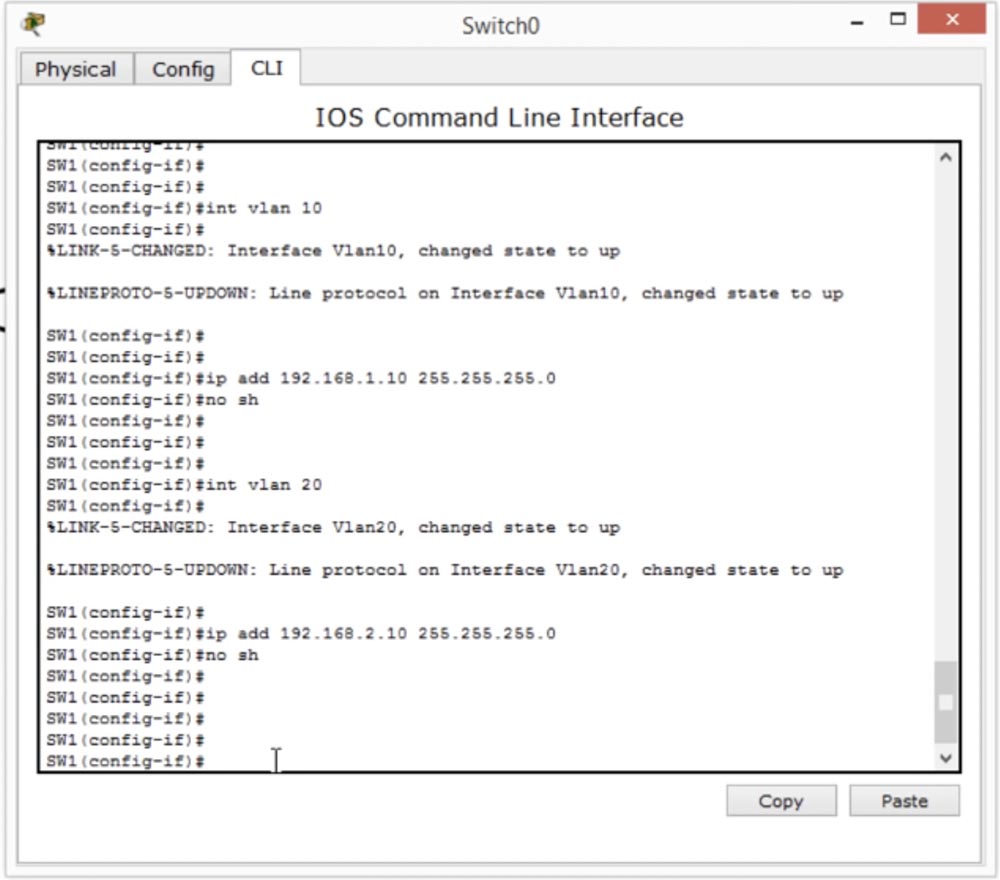

Para configurar o IP de gerenciamento da VLAN10, precisamos criar uma interface int vlan 10 e, em seguida, adicionar o endereço IP 192.168.1.10 e a máscara de sub-rede 255.255.255.0.

Para configurar a VLAN20, precisamos criar uma interface int vlan 20 e, em seguida, adicionar o endereço IP 192.168.2.10 e a máscara de sub-rede 255.255.255.0.

Por que isso é necessário? Se o computador PC0 e a porta superior esquerda do comutador # 0 pertencerem à rede 192.168.1.0, o PC2 pertencerá à rede 192.168.2.0 e será conectado à porta VLAN1 nativa, pertencente à rede 10.1.1.1, então o PC0 não poderá se comunicar com esse comutador usando o protocolo SSH porque eles pertencem a redes diferentes. Portanto, para que o PC0 se comunique com o switch via SSH ou Telnet, devemos fornecer acesso a ele. É por isso que precisamos de gerenciamento de rede.

Deveríamos conseguir conectar o PC0 usando SSH ou Telnet com o endereço IP da interface VLAN20 e fazer as alterações necessárias através do SSH. Portanto, o IP de gerenciamento é necessário especificamente para a configuração da VLAN, porque cada rede virtual deve ter seu próprio controle de acesso.No vídeo de hoje, discutimos muitos problemas: configurações básicas do switch, criação de VLANs, atribuição de portas VLAN, atribuição de IP de gerenciamento para VLANs e configuração de troncos. Não o incomode se você não entende alguma coisa, isso é natural, porque a VLAN é um tópico muito complexo e extenso, ao qual retornaremos nas próximas lições. Garanto que, com a minha ajuda, você pode se tornar "mestre" da VLAN, mas o objetivo desta lição foi explicar três perguntas para você: o que são VLANs, por que precisamos delas e como configurá-las.Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

Dell R730xd 2 vezes mais barato? Somente temos

2 TVs Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV a partir de US $ 199 na Holanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - a partir de US $ 99! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?