A lição de hoje será dedicada ao aprendizado avançado de VLAN. Antes de começar, lembro novamente para que você não se esqueça de compartilhar esses vídeos com amigos e curtir nosso canal e grupo do YouTube no Facebook. Hoje, exploraremos três tópicos: VLAN nativa, VTP (VLAN Trunk Protocol) e poda de VTP. Primeiro, lembre-se do que é entroncamento e toque nos tópicos dos dois últimos tutoriais em vídeo.

Portanto, um tronco é uma conexão que usamos para conectar um switch a outro. A VLAN é uma tecnologia aplicável apenas a comutadores, mas qualquer dispositivo que fale o idioma do encapsulamento e esteja associado a um comutador usando o protocolo .1Q entende tudo sobre a VLAN. Os computadores não sabem nada sobre essa tecnologia.

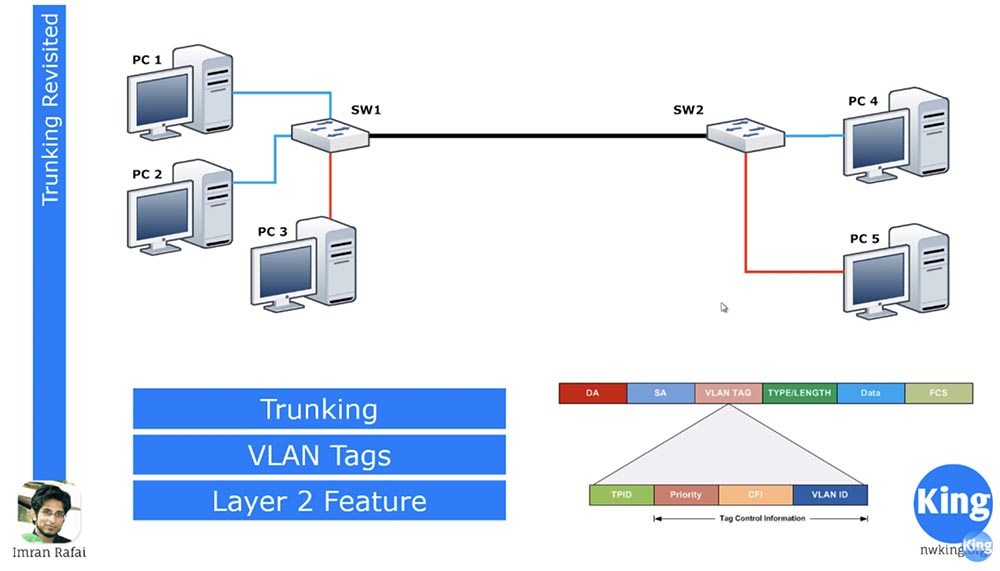

Na figura acima, PC1, PC2 e PC4 fazem parte da VLAN azul, como você se lembra da lição anterior, essa é a VLAN10. A linha em si, indicada em azul, não tem nada a ver com a VLAN, porque a VLAN toca apenas na porta do switch. Assim, ambas as portas do switch esquerdo pertencem à VLAN10 e qualquer tráfego de entrada ou saída é associado apenas a esta rede. O switch sabe que o tráfego nessas portas azuis não tem nada a ver com a porta vermelha, porque essas são duas linhas virtuais diferentes.

VLAN é um conceito para comutadores, portanto cada comutador suporta a criação e o armazenamento de um banco de dados de redes virtuais. Esta é uma tabela que indica qual porta corresponde a uma VLAN específica. Assim, se o switch receber tráfego para PC1, ele verifica se esse tráfego faz parte da VLAN10 e o encaminha para o computador. Se o tráfego do PC1 for para PC4, o switch o roteará através do tronco SW1-SW2. Assim que o tráfego entra na porta de tronco do primeiro comutador, ele fornece ao quadro o cabeçalho VLAN TAG, que contém o ID da VLAN, no nosso caso é 10. Depois de receber esse tráfego, o segundo comutador lê as informações do quadro, vê que é o tráfego VLAN10 e as encaminha. à porta azul para PC4.

Assim, o entroncamento é o processo de transferência de tráfego entre dois comutadores, e os VLAN TAGS são cabeçalhos de quadro que identificam uma rede virtual específica e indicam para qual rede esse tráfego deve ser direcionado. Se por engano o tráfego azul chegar ao computador pela linha vermelha, ele nem saberá como lê-lo. É como se alguém estivesse falando uma língua estrangeira com uma pessoa que não a conhece. Portanto, o computador é completamente incapaz de reconhecer tags VLAN. O computador PC3 está conectado ao switch através da porta de acesso, e o tráfego que mencionamos pode ser enviado apenas pela porta de tronco.

Todos esses são recursos do 2º nível do modelo OSI ao qual os switches pertencem. Para entender melhor a essência da VLAN e das tags, precisamos pensar como um switch. Suponha que um switch seja uma sala com 5 pessoas e você seja o proprietário dessa sala. Três pessoas com os números 1,2 e 4 pertencem ao mesmo grupo e duas com os números 3 e 5 pertencem ao outro, e seu dever é garantir que apenas as pessoas pertencentes ao mesmo grupo possam conversar entre si.

Continuamos a discussão do conceito de VLAN nativa. Como já mencionado, cada porta do switch está associada a uma VLAN específica.

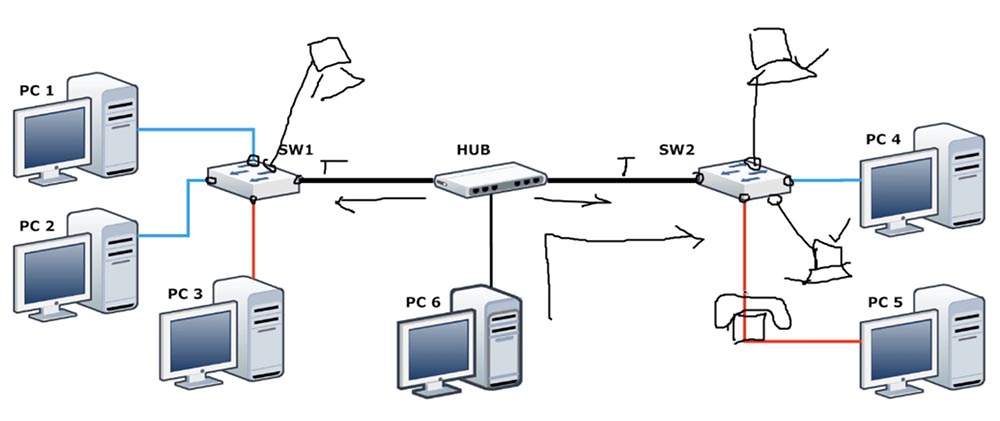

Por exemplo, duas portas do primeiro switch estão conectadas à VLAN10, uma terceira porta de acesso está com a VLAN20 e a quarta é uma porta de tronco. Da mesma forma, o SW2 é conectado ao PC4 através da porta VLAN10, ao PC5 através da porta de acesso VLAN20 e ao hub através da porta de tronco. No entanto, temos um problema: os switches são caros; portanto, um esquema é frequentemente usado no qual dois switches são conectados entre si através de um hub. Dois comutadores são conectados ao hub usando troncos, mas o próprio hub não sabe nada sobre o conceito de VLAN, simplesmente copia o sinal. Como já dissemos, se o tráfego da VLAN for enviado diretamente ao computador, ele será descartado, porque não entende o que é. Como lidamos com um computador PC6 conectado diretamente ao hub se ele deseja estabelecer uma conexão com o computador PC4?

O PC6 envia o tráfego que vai para o comutador SW2. Depois de receber esse tráfego, o switch vê que o quadro não possui uma etiqueta VLAN e não sabe para qual rede enviá-lo - VLAN10 ou VLAN20. Nesse caso, a Cisco criou uma tecnologia chamada VLAN nativa e, por padrão, a VLAN1 é a VLAN nativa.

Suponha que tenhamos outro computador, desenhá-lo-ei sobre o switch SW2 e este PC está conectado ao switch pela porta VLAN1. O mesmo computador está localizado acima do SW1 e também está conectado a ele via VLAN1. Vou desenhar outro computador sob o botão direito.

Dois computadores conectados ao switch SW2 via VLAN1 podem se comunicar, mas não conseguem se comunicar com outros computadores. Quando um switch recebe tráfego não marcado por meio de um tronco, considera que esse tráfego é endereçado à VLAN1 ou VLAN nativa e o encaminha para computadores conectados às portas da VLAN1. Da mesma forma, quando um switch recebe tráfego PC6 não marcado, ele endereça sua rede VLAN1.

O que acontece se tivermos um telefone IP da Cisco na linha vermelha da VLAN20 conectada ao PC5 e ao comutador SW2? Esse é um layout típico de equipamento de rede para escritório. Nesse caso, o conceito de VLAN nativo também é usado. Como eu disse, o computador não sabe o que é VLAN e o telefone sabe. A questão é se podemos enviar dados e voz pela mesma VLAN. Essa é uma situação muito perigosa, porque se o computador estiver na mesma linha de comunicação com o telefone IP, o hacker poderá se conectar facilmente a esse canal de comunicação e usar o Wireshark para interceptar pacotes de voz. Em seguida, ele pode converter esses pacotes de voz em um arquivo de áudio e escutar qualquer conversa telefônica. Portanto, na prática, o tráfego de voz e dados nunca é transmitido pela mesma VLAN. Como isso pode ser configurado?

Transformamos a porta na qual o telefone IP está conectado a uma porta de tronco e acreditamos que qualquer tráfego que passe por essa porta seja de voz VLAN30. Qualquer telefone IP da Cisco usa o protocolo de encapsulamento 802.1q, geralmente chamado de .1Q ou Dot 1Q. Assim, quando o tráfego do telefone cai na porta correspondente, o switch entende que esse é o tráfego de voz da VLAN30. Precisamos ter outro telefone conectado ao comutador SW, que também faz parte da VLAN30.

O que acontece nesse caso com um computador PC4 conectado ao switch através da porta de acesso? Afinal, todo o tráfego que este computador troca com o switch pertence à VLAN10 azul. No entanto, o PC5 está conectado ao switch por meio de um tronco e, para o tronco, não configuramos nenhuma VLAN! Nesse caso, a porta opera no modo de tronco, não no modo de acesso, portanto, não podemos usar o comando switchport access VLAN #. Ele usa o mesmo conceito que no caso do PC6 - se o switch receber tráfego não marcado, ele o roteará para a porta VLAN nativa; por padrão, é VLAN1.

A questão é se a VLAN nativa pode ser alterada. A resposta é sim, você pode fazer isso, por exemplo, no caso da linha vermelha, pode alterar a VLAN nativa para VLAN20 e, em seguida, o switch redirecionará o tráfego do PC5 para a rede VLAN20. Como os dois comutadores são conectados por tronco, o comutador SW2, após receber o tráfego da VLAN20, considerará o tráfego nativo da VLAN e enviará o comutador SW1 como não marcado.

Após receber esse tráfego, o switch SW1 o reconhece como tráfego nativo não marcado e, como sua VLAN nativa é VLAN1, ele envia esse tráfego para esta rede. Se alterarmos a VLAN nativa, devemos fazer isso com cuidado para garantir que todas as VLANs nativas em todos os comutadores tenham sido alteradas corretamente, caso contrário, isso pode causar muitos problemas.

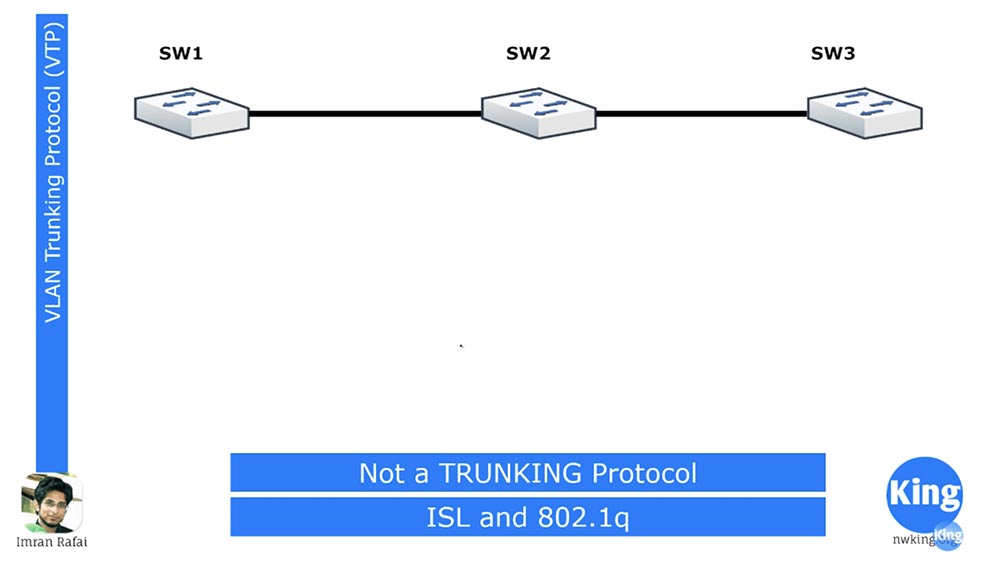

Esta foi uma breve visão geral da VLAN nativa, e agora passaremos para o VTP Trunking Protocol (VLAN) proprietário. Antes de tudo, lembre-se de que, apesar do nome, o VTP não é um protocolo de entroncamento.

Das lições anteriores, sabemos que existem apenas dois protocolos de entroncamento: o protocolo Cisco proprietário chamado ISL e o protocolo 802.1q geralmente aceito.

O VTP também é o protocolo proprietário da Cisco, mas não faz o entroncamento no sentido de criar conexões de tronco. Suponha que tenhamos criado a VLAN10 na porta do primeiro switch ao qual o computador está conectado. Além disso, temos o tronco SW1-SW2 e o tronco SW2-SW3. Quando a porta de tronco SW1 recebe tráfego de computador, sabe que é tráfego VLAN10 e o encaminha para o segundo comutador. No entanto, o segundo switch não sabe o que é a VLAN10, porque nada, exceto o tronco, está conectado a ele; portanto, para receber esse tráfego e enviá-lo ainda mais, ele cria VLAN10 em suas portas. O switch 3 fará o mesmo - após receber tráfego no tronco, ele criará a VLAN10.

Você pode criar duas portas de acesso no SW3, e ambas serão VLAN10. Suponha que em todos os três comutadores eu queira criar outra rede - VLAN20. Isso só será possível depois que as portas da VLAN20 forem criadas. Quanto mais dispositivos, computadores e comutadores são adicionados à sua rede, mais difícil fica a criação de novas VLANs, e é por isso que a Cisco automatizou esse processo criando VTP.

Se criarmos uma nova VLAN, vamos chamá-la de VLAN30, em um dos comutadores, e em todos os outros comutadores conectados por um tronco, a mesma rede VLAN30 será criada automaticamente.

O banco de dados VLAN atualizado e atualizado é simplesmente enviado a todos os comutadores, após o qual você apenas precisa criar uma porta de acesso para o computador. Sem esse protocolo, você precisará reconfigurar manualmente todos os comutadores. A desvantagem do VTP é que, se você fizer alterações no banco de dados da VLAN, ele altera o número da revisão - o número da revisão. Geralmente, quando você usa um comutador imediatamente, todas as configurações têm um número de revisão zero. Quando você adiciona uma nova VLAN, como a décima, o banco de dados SW1 recebe o número de revisão nº 1. Nesse caso, o segundo comutador diz: "ok, você tem a revisão 1 e eu tenho a revisão 0, então tenho que alterar meu número de revisão para 1 e copiar todos os dados da sua tabela VLAN para a minha tabela". A terceira opção faz o mesmo.

Suponha que agora 2 switches adicionem VLAN20 e alterem o número da revisão para 2; então, o primeiro e o terceiro switches devem fazer o mesmo. Cada vez que você altera o número da revisão, o protocolo verifica quem tem esse número mais alto e altera todos os outros números de revisão para esse número, enquanto atualiza sua tabela VLAN. Além disso, o VTP confia incondicionalmente no switch com o maior número de revisão.

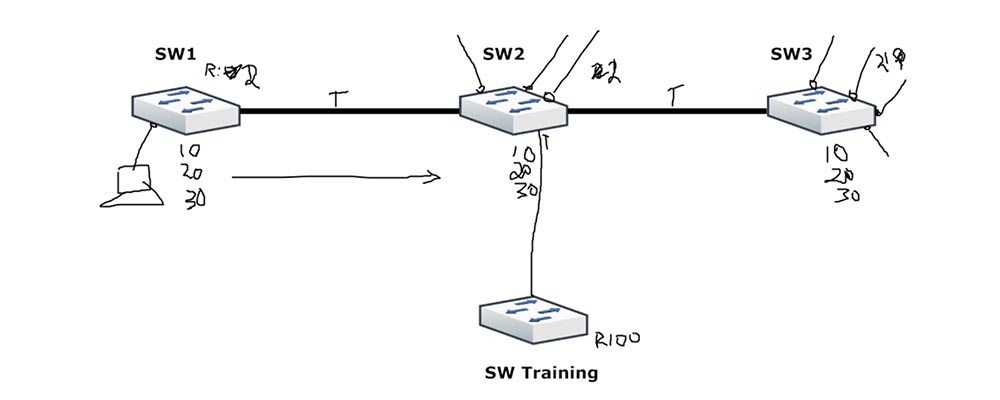

Imagine essa situação. Um novo funcionário chega à empresa e descobre em algum lugar no canto um interruptor que é usado para treinar funcionários. Ele não sabe nada sobre isso, vê que esse switch parece mais novo e decide conectá-lo a uma rede compartilhada. Ele configura esse comutador, conecta-o, por exemplo, ao comutador SW2 e cria um tronco. E assim que liga, toda a sua rede cai! Tudo para de funcionar, porque a conexão entre computadores e switches desaparece completamente.

Por que isso aconteceu? O número máximo de revisões da empresa do switch é 50, porque a empresa possui apenas 5 VLANs - 10,20,30,40,50. O novo switch foi usado para treinamento, mais redes foram conectadas a ele, muitas alterações foram feitas nas configurações, como resultado do número de revisão para 100. Ao mesmo tempo, ele possui apenas uma rede no número 105 no banco de dados da VLAN.

Após o SW Training conectar-se ao SW2 por meio de um tronco, o segundo comutador viu que o iniciante tinha um número de revisão mais alto e decidiu mudar seu número para um número mais alto. Ao mesmo tempo, ele copiou para si mesmo a tabela VLAN do novo switch, excluindo automaticamente todas as suas redes VLAN10,20,30 existentes ...., substituindo-as por uma VLAN105, que não existia na rede existente antes. O primeiro e o terceiro comutadores fizeram o mesmo, alterando o número de revisão de 50 para 100 e excluindo as redes antigas do banco de dados, porque não estavam contidas na tabela VLAN do comutador SW Training.

O switch SW1 criou portas de acesso para a rede VLAN10, mas após atualizar a revisão, essa rede desapareceu. Os comutadores são organizados de forma que, se a porta de acesso estiver configurada para funcionar com uma rede que não esteja no banco de dados da VLAN, essa porta será desativada programaticamente. O mesmo aconteceu com as redes VLAN20 e VLAN30 - os comutadores não os encontraram no banco de dados atualizado das redes virtuais e simplesmente desativaram as portas de acesso correspondentes, após as quais a rede local existente da empresa falhou.

Garanto-lhe que isso geralmente acontece na prática. Pessoalmente, testemunhei duas vezes um evento quando a rede parou de funcionar devido ao fato de alguém ter conectado um novo switch. Portanto, tenha cuidado, porque o VTP é uma coisa muito poderosa. A Cisco acredita que, devido ao potencial para esse tipo de problema, é melhor evitar o VTP.

Existe um mecanismo para evitar falhas na rede causadas por um erro de uso do VTP. Este é o mecanismo dos domínios VTP, funcionando da seguinte maneira: se o domínio de um dos comutadores da rede diferir do domínio de outros comutadores executando o protocolo VTP, esse comutador não será replicado no banco de dados da VLAN. No entanto, apesar desse mecanismo, a Cisco não recomenda o uso deste protocolo sem necessidade especial.

No entanto, se você tiver certeza de que o VTP o ajudará na criação de uma rede e de que você pode abordar com responsabilidade a configuração dos comutadores, tente usá-lo. O VTP possui 3 modos: Servidor, Cliente e Transparente.

O modo Servidor VTP permite fazer alterações na rede, isto é, criar, excluir e modificar VLANs na linha de comando do switch. Por padrão, esse modo é definido em todos os comutadores Cisco.

Desenhei três opções, a primeira delas no modo Servidor e as outras duas no modo Cliente. Você pode criar uma nova VLAN apenas no primeiro comutador, após o qual o banco de dados será replicado no segundo e terceiro comutadores. Se você tentar fazer isso com a segunda opção, obterá a resposta: "Eu não sou um servidor, portanto você não pode fazer essas alterações nas minhas configurações". Este é o mecanismo que impede alterações. Assim, você pode selecionar um dos comutadores pelo servidor, fazer alterações nas configurações e eles serão repetidos nos comutadores - clientes. No entanto, e se você não pretende usar o VTP?

Para abandonar completamente o uso deste protocolo, você precisa colocar o comutador no modo Transparente. Ao mesmo tempo, você não desativa o modo VTP, apenas o switch não gera mais anúncios VTP, não atualiza os bancos de dados VLAN e sempre usa o número de revisão de configuração 0.

Digamos que usamos o modo Transparente para o segundo comutador. Após o recebimento das informações do VTP, ele verá que esse protocolo não se aplica a ele e simplesmente transfere essas informações para o próximo comutador, que está no modo Cliente, sem atualizar nada em suas próprias configurações. Assim, o modo transparente significa recusar-se a usar o VTP com um comutador específico.

Portanto, lembre-se de que o modo Servidor permite que você faça alterações, o modo Cliente permite receber essas alterações e o modo Transparente impede que as alterações sejam aplicadas no protocolo VTP, transferindo-as ainda mais pela rede.

Agora vamos falar sobre um conceito chamado VTP Pruning. Suponha que no comutador SW1 existam duas redes VLAN30, uma rede VLAN20 vermelha e duas redes VLAN10 azuis.

O switch SW2 não tem uma porta para VLAN30. No entanto, por padrão, o SW1 transmite o tráfego marcado como VLAN10,20 e 30 pelo tronco. Como administrador de rede, você sabe que o switch SW2 não possui VLAN30; no entanto, você deve garantir a transferência correta de qualquer tráfego. Para fazer isso, use informações adicionais para o tráfego originado no SW1 usando a Poda de VTP. Você configura o primeiro switch de forma que ele possa transmitir apenas o tráfego das redes VLAN10 e VLAN20 por um tronco, excluindo a possibilidade de transmitir o tráfego da rede VLAN30 por um tronco. É disso que trata o conceito de Poda de VTP. No próximo vídeo tutorial, veremos como fazer as configurações sobre as quais falei hoje.

Então, discutimos três conceitos: VLAN nativa, VTP e poda de VTP. Espero que você entenda tudo, desde o que ouviu. Se não for esse o caso, reveja a lição quantas vezes achar conveniente e fique à vontade para me fazer perguntas por e-mail ou nos comentários deste vídeo.

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

Dell R730xd 2 vezes mais barato? Somente temos

2 TVs Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV a partir de US $ 199 na Holanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - a partir de US $ 99! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?