1. Introdução

1. IntroduçãoEste artigo é sobre o produto Cisco StealthWatch Network Monitoring.

A Cisco Systems está promovendo-o ativamente como um produto para melhorar a segurança da rede, então vamos acertar.

Já existe

um artigo sobre esse tópico no blog TS Solution. Nesta série de artigos, focarei na configuração e implantação do produto. No entanto, para aqueles que ouviram falar do StealthWatch pela primeira vez, definimos conceitos básicos.

"O sistema

Stealthwatch fornece recursos de monitoramento de rede e análise de segurança

líderes do setor para acelerar e detectar com mais precisão ameaças, responder a incidentes e conduzir investigações", diz a Cisco e lista cerca de 50 histórias de sucesso que você pode encontrar

aqui. .

Com base nos dados de telemetria de sua infraestrutura, o StealthWatch permite:

· Detectar uma variedade de ataques cibernéticos (APTs, DDoS, 0 dias, vazamento de dados, botnet)

· Monitorar a conformidade com políticas de segurança

· Detectar anormalidades no comportamento de usuários e equipamentos

· Realizar auditoria criptográfica de tráfego (tecnologia ETA)

No coração do StealthWatch está a coleção do NetFlow e IPFIX de roteadores, comutadores e outros dispositivos de rede. Como resultado, a rede se torna um sensor sensível e permite que o administrador veja onde os métodos tradicionais de proteção da rede, como o NGFW, não podem alcançar. Os seguintes protocolos podem coletar o StealthWatch: NetFlow (a partir da versão 5), sFlow, jFlow, cFlow, Netstream, nvzFlow, IPFIX, Packeteer-2 e outros aprimoramentos personalizados.

2. Quais ferramentas esse software usa para análise?Em primeiro lugar, modelagem comportamental e assinaturas comportamentais, em outras palavras, monitoramento constante de cada dispositivo na rede e a capacidade de determinar os indicadores básicos de comportamento normal e anormal. Para cada host, seja um usuário, servidor ou roteador, sua própria linha de base é criada (um modelo de comportamento ideal), divergindo do qual vemos todas as anomalias em relação a esse host.

Como exemplo: um usuário de repente começou a baixar grandes quantidades de dados, embora nunca o fizesse - o StealthWatch quase instantaneamente detecta isso.

Em segundo lugar, análise global de ameaças. Isso se refere à integração com o conhecido Cisco Talos - um enorme banco de dados de assinaturas de ataques conhecidos, atualizado mundialmente em tempo real.

Terceiro, o bom e velho aprendizado de máquina, no caso da Cisco, com base na tecnologia de Inteligência Cognitiva.

A tecnologia também é subjacente à solução ETA - Encrypted Traffic Analytics, que permite determinar se uma conexão criptografada está ruim sem descriptografá-la (ataque, tráfego indesejado e comunicações C&C).

3. Uma breve introdução à interfacePara que você entenda a aparência e não tenha imagens bonitas, quero mostrar algumas capturas de tela do trabalho de laboratório da Cisco que podem ser feitas por todos no

dcloud .

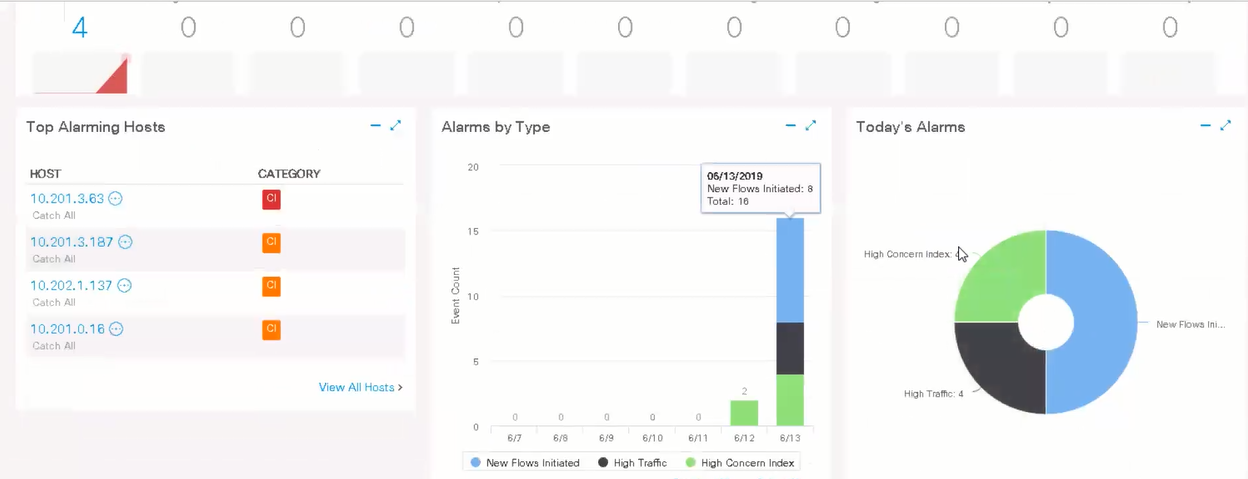

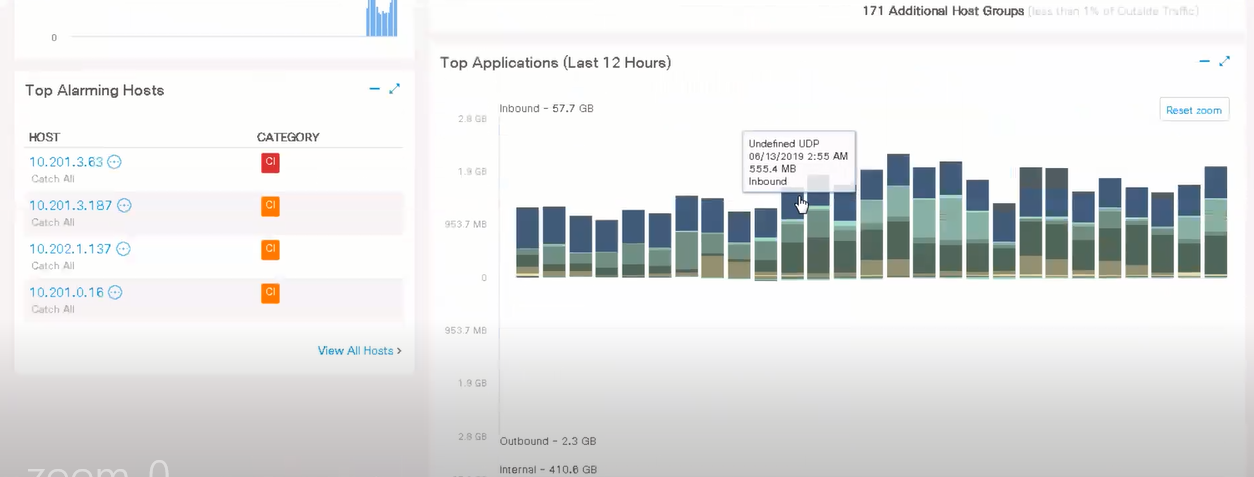

Tabelas e gráficos bastante convenientes no painel mostram estatísticas gerais da rede: alarmes, de quem e quando eram, tráfego de protocolos de rede, aplicativos e incidentes de segurança.

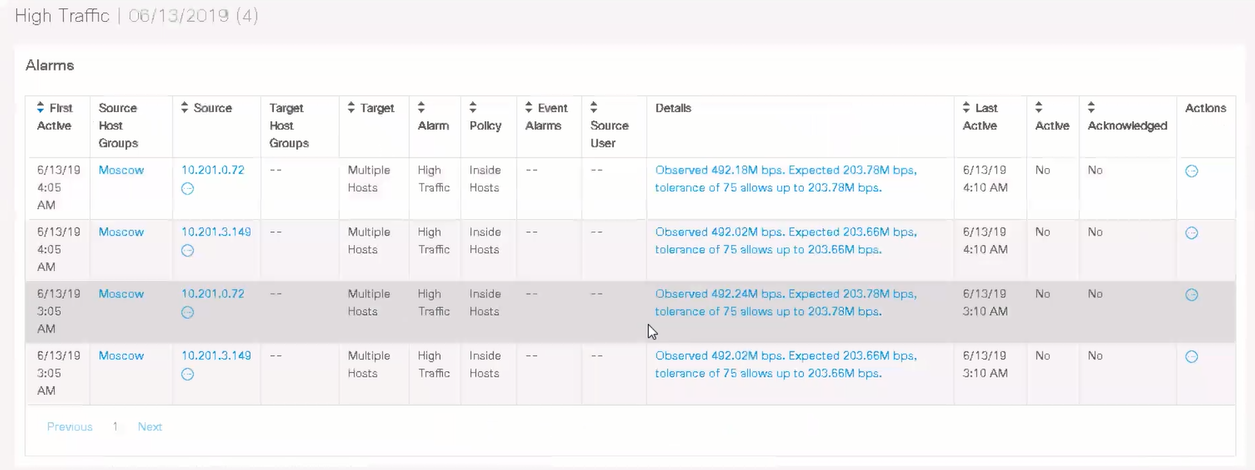

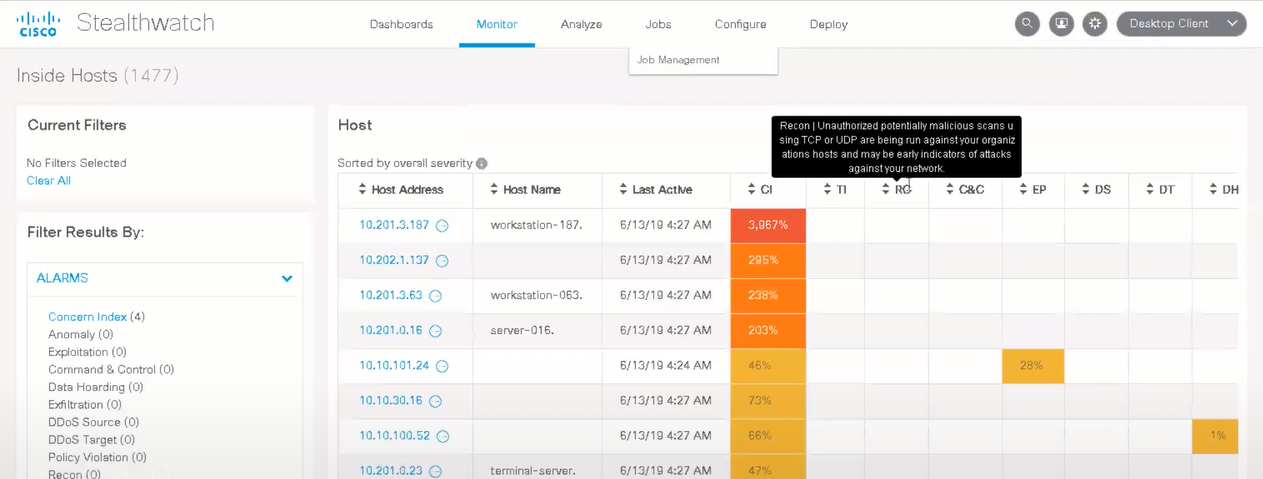

Na guia monitor, ocorre uma lista mais detalhada de hosts suspeitos e uma tabela cujos valores são responsáveis por comportamentos suspeitos e ataques a um host específico.

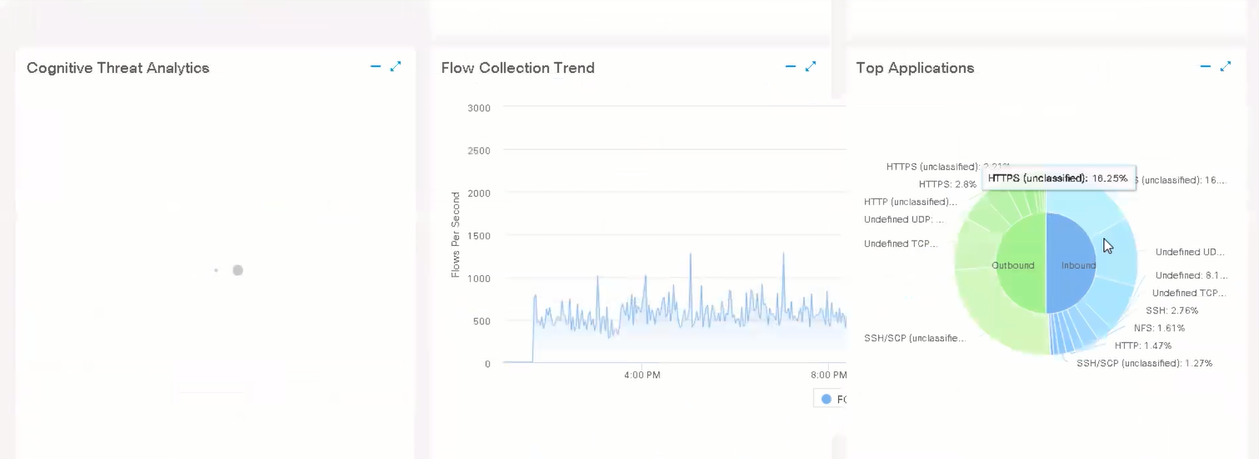

Em seguida, você pode observar o tráfego do aplicativo, dividido por protocolos. Obviamente, o período muda, você pode entrar para dentro, destacando a seção necessária (no Flow no painel, você também pode "entrar").

Todas as configurações e imersão completa na interface, você verá nos seguintes artigos.

4. Arquitetura

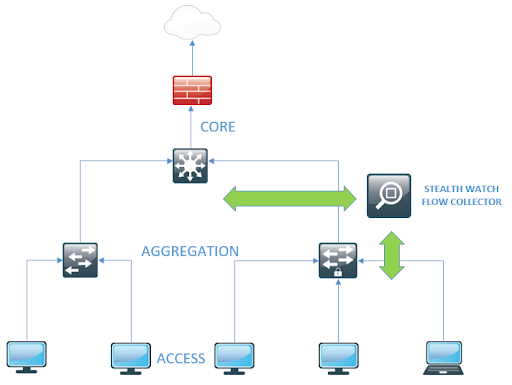

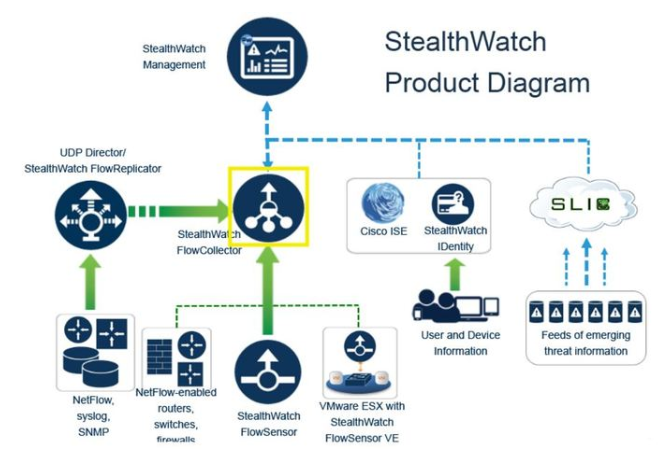

A arquitetura do StealthWatch é, por um lado, um pouco mais complicada do que a de seus concorrentes, mas, por outro lado, é mais granular e permite mais personalização. Os componentes necessários são o Flow Collector (FC) e o StealthWatch Management Console (SMC).

O FlowCollector é um dispositivo físico ou virtual que coleta dados do NetFlow e dados de aplicativos via NBAR de switches, roteadores e firewalls.

O SMC é um dispositivo físico ou virtual que combina, organiza e representa graficamente os dados coletados dos FCs. A integração com o AD e o Cisco ISE é possível.

Como dispositivos opcionais, mas não menos interessantes, destaco o FlowSensor (FS) e o UDP-Director (UDP-D).

O primeiro pode ser um dispositivo físico ou virtual e é uma solução para gerar o NetFlow a partir de dispositivos herdados ou quando você usa comutadores de nível de acesso baratos. O FlowSensor pode fornecer a formação de registros NetFlow para todo o tráfego que chega usando os protocolos SPAN, RSPAN.

Além disso, na maioria dos casos, é necessário o FlowSensor para usar a tecnologia ETA (detecção de software malicioso no tráfego criptografado); no entanto, a partir das séries ISR e ASR, os roteadores podem trabalhar com o ETA sem o sensor de fluxo.

O UDP-D é um dispositivo físico que coleta dados do NetFlow e os direciona como um fluxo único e compactado para um FlowCollector. Como exemplo, ele pode exportar um fluxo ao mesmo tempo para o StealthWatch, SolarWinds e algo mais. Também reduz a carga no Flow Collector e otimiza o desempenho da rede. Na verdade, é necessário apenas exportar um fluxo para plataformas diferentes. Como resultado, o componente mais caro da arquitetura StealthWatch não é tão necessário.

A arquitetura se parece com isso em uma versão simplificada:

E em uma versão mais completa (complexa e incompreensível):

5. Requisitos mínimos do sistema

5. Requisitos mínimos do sistemaAgora você pode mudar para "você" com o StealthWatch, então vamos ver os recursos mínimos para implantá-lo na rede.

Para o StealthWatch Management Console:RAM 16 GB (24 GB recomendado), 3 CPUs, unidades de 125 GB

Para FlowCollector:RAM 16 GB, 2 CPU, 200 GB de disco

* Suporta <250 exportadores, <125000 hosts, <4500 fps

E se queremos uma arquitetura completa, que continuaremos a considerar, os recursos também devem ser alocados para FlowSensor e UDP-Director.

Para FlowSensor:RAM 4 GB, 1 CPU, disco de 60 GB

Para o diretor UDP:RAM de 4 GB, 1 CPU, 60 GB de disco

* O SSD é preferível para todas as VMs, mas o NetFlow "voa" para o FlowCollector; portanto, os recursos devem ser alocados para o FC primeiro

Uma ressalva importante é que as imagens para essas máquinas virtuais estão disponíveis apenas para VMware (ESXi) e KVM. Requisitos para eles.

VMware (ESXi):Versão 6.0 ou 6.5.

Migração ao vivo e instantâneos não são suportados.

KVM:Usando qualquer distribuição Linux compatível.

As versões do host KVM são libvirt 3.0.0, qemu-KVM 2.8.0, Open vSwitch 2.6.1 e Linux Kernel 4.4.38. Podem ser outros, mas os engenheiros da Cisco executaram testes e confirmam sua operacionalidade.

Se você estiver interessado em examinar a segurança da sua rede de um ângulo diferente, entre em contato conosco pelo sales@tssolution.ru e realizaremos uma demonstração ou pilotarei o StealthWatch na sua rede gratuitamente.

Por enquanto é tudo. No próximo

artigo, prosseguiremos diretamente para a implantação do StealthWatch e falaremos mais sobre as nuances desse processo.