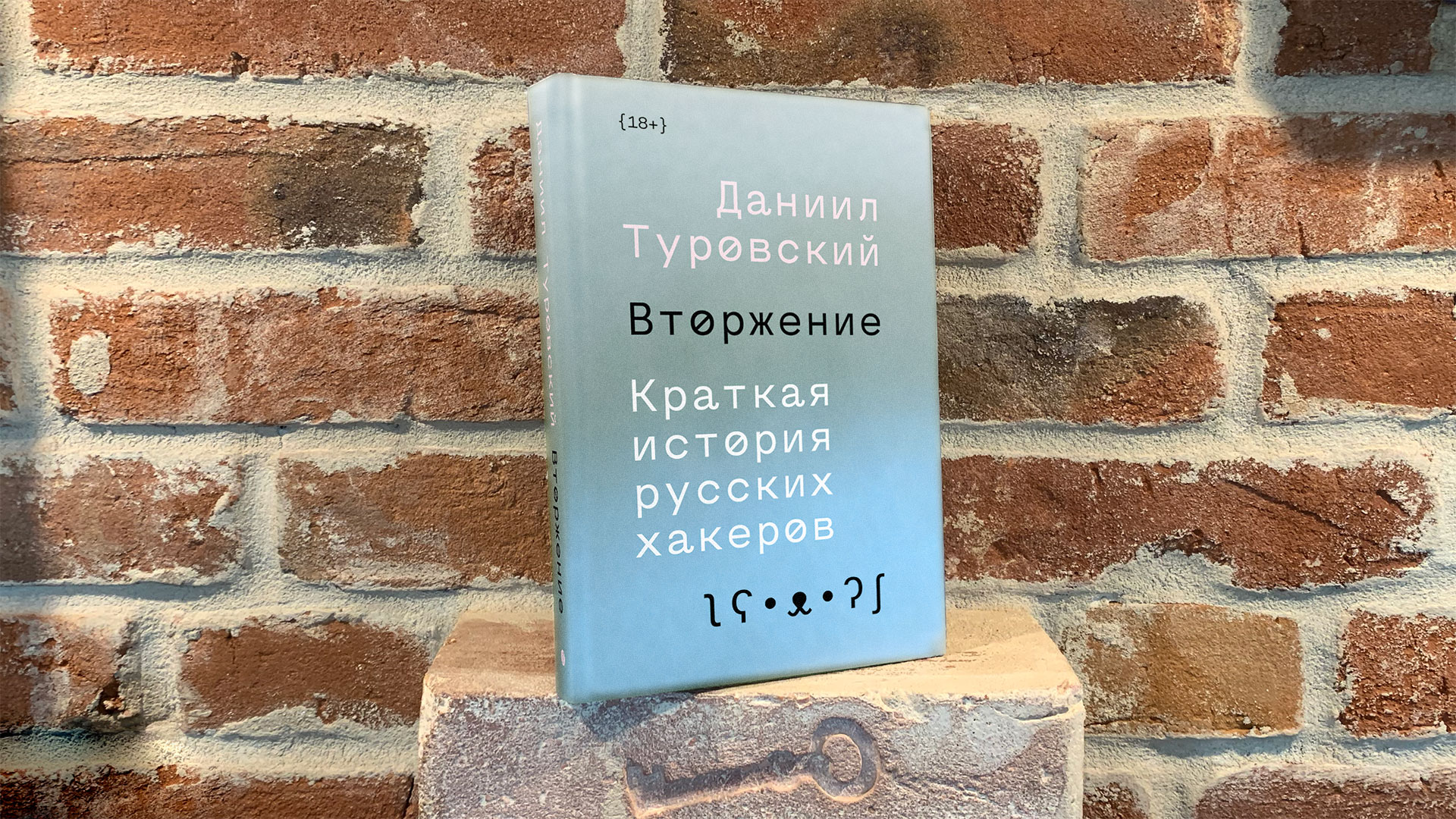

Trecho do livro “Invasão. Uma Breve História dos Hackers Russos

Em maio deste ano

, o livro do jornalista Daniil Turovsky, “Invasão. Uma breve história dos hackers russos ". Ele contém histórias do lado sombrio da indústria de TI russa - sobre os caras que se apaixonaram por computadores e aprenderam não apenas a programar, mas a roubar pessoas. O livro está em desenvolvimento, como o próprio fenômeno - de hooliganismo adolescente e festas no fórum a operações de poder e escândalos internacionais.

Daniel coletou materiais por vários anos, algumas histórias

apareceram na Medusa e

, pela recontagem de artigos de Daniel Andrew Kramer do New York Times em 2017, recebeu o Prêmio Pulitzer.

Mas hackers - como qualquer crime - é um tópico muito fechado. Histórias reais só são passadas entre bocas. E o livro deixa a impressão de inflar insanamente a curiosidade da incompletude - como se um volume de três volumes de "como realmente era" possa ser composto sobre cada um de seus heróis.

Com a permissão do editor, estamos publicando um pequeno trecho sobre o grupo Lurk, que saqueou bancos russos em 2015-16.

No verão de 2015, o Banco Central da Rússia estabeleceu o Fincert, um centro para monitorar e responder a incidentes com computadores no setor financeiro e de crédito. Por meio dele, os bancos trocam informações sobre ataques de computador, analisam-nos e recebem recomendações sobre proteção contra serviços especiais. Existem muitos desses ataques: em junho de 2016, o Sberbank

estimou as perdas da economia russa do crime cibernético em 600 bilhões de rublos - ao mesmo tempo em que o banco possuía uma subsidiária Bizon, que atua na segurança das informações da empresa.

O primeiro

relatório sobre os resultados do trabalho da Fincert (de outubro de 2015 a março de 2016) descreve 21 ataques direcionados à infraestrutura de bancos; Como resultado desses eventos, foram instaurados 12 processos criminais. A maioria desses ataques foi obra de um grupo, chamado Lurk, em homenagem ao vírus de mesmo nome desenvolvido por hackers: com sua ajuda, o dinheiro foi roubado de empresas e bancos comerciais.

Especialistas da polícia e da cibersegurança procuram membros do grupo desde 2011. Por um longo tempo, a pesquisa não teve êxito - em 2016, o grupo havia roubado cerca de três bilhões de rublos de bancos russos, mais do que qualquer outro hacker.

O vírus Lurk era diferente do que os investigadores haviam visto antes. Quando o programa foi executado no laboratório para o teste, ele não fez nada (é por isso que foi chamado Lurk - do inglês “esconder”). Mais tarde

, descobriu-se que o Lurk foi projetado como um sistema modular: o programa carrega gradualmente blocos adicionais com várias funcionalidades - desde a interceptação de caracteres, logins e senhas inseridos no teclado até a capacidade de gravar um fluxo de vídeo na tela de um computador infectado.

Para espalhar o vírus, o grupo invadiu sites visitados por funcionários do banco: da mídia on-line (por exemplo, RIA Novosti e Gazeta.ru) a fóruns de contabilidade. Os hackers exploraram uma vulnerabilidade em um sistema de troca de banners de anúncios e distribuíram malware através deles. Em alguns sites, os hackers criaram um link para o vírus por um curto período de tempo: no fórum de uma das revistas para contadores, ele apareceu durante a semana durante o almoço por duas horas, mas durante esse período, Lurk encontrou várias vítimas adequadas.

Ao clicar no banner, o usuário foi levado à página de exploração, após a qual a coleta de informações começou no computador atacado - principalmente os hackers estavam interessados no programa de serviço bancário remoto. Os detalhes das ordens de pagamento bancário foram substituídos pelos necessários e as transferências não autorizadas foram enviadas para as contas das empresas associadas ao agrupamento. Segundo Sergei Golovanov, da Kaspersky Lab, geralmente nesses casos, os grupos usam empresas de um dia que "não se importam com o que transferir e sacar": eles sacam o dinheiro lá, colocam em sacos e deixam marcadores nos parques da cidade, onde os hackers os pegam . Os membros do grupo ocultaram cuidadosamente suas ações: criptografaram todas as correspondências diárias, domínios registrados para usuários falsos. “Os invasores usam uma VPN tripla, Thor, bate-papos secretos, mas o problema é que mesmo um mecanismo que funciona bem falha”, explica Golovanov. - Se a VPN cair, o bate-papo secreto não será tão secreto, e o outro, em vez de ligar via Telegram, apenas chamado pelo telefone. Este é um fator humano. E quando você coleciona um banco de dados há anos, precisa procurar por esses acidentes. Depois disso, os agentes da lei podem entrar em contato com os fornecedores para descobrir quem foi a um endereço IP e a que horas. E então o caso é construído. "

A detenção de hackers Lurk

parecia um filme de ação. Oficiais do EMERCOM cortaram fechaduras em casas de campo e apartamentos de hackers em diferentes partes de Ecaterimburgo, após o que os oficiais do FSB gritaram lá dentro, agarraram os hackers e os jogaram no chão, revistaram as instalações. Depois disso, os suspeitos foram colocados em um ônibus, levados ao aeroporto, levados ao longo da pista e levados a um avião de carga que voou para Moscou.

Nas garagens de hackers, eles encontraram carros - modelos caros da Audi, Cadillacs e Mercedes. Também encontrou um relógio incrustado com 272 diamantes.

Eles apreenderam jóias no

valor de 12 milhões de rublos e armas. No total, a polícia realizou cerca de 80 buscas em 15 regiões e deteve cerca de 50 pessoas.

Em particular, todos os especialistas técnicos do grupo foram presos. Ruslan Stoyanov, funcionário da Kaspersky Lab, envolvido na investigação de crimes de Lurk, juntamente com serviços especiais, disse que muitos deles procuravam gerenciamento em locais regulares para selecionar pessoal para trabalho remoto. O fato de o trabalho ser ilegal não foi mencionado nos anúncios, e Lurk ofereceu um salário superior ao salário de mercado, e era possível trabalhar em casa.

"Todas as manhãs, exceto nos fins de semana, em diferentes partes da Rússia e da Ucrânia, as pessoas iam ao computador e começaram a trabalhar", descreveu Stoyanov. “Os programadores distorceram as funções da próxima versão do [vírus], os testadores verificaram e, em seguida, a pessoa responsável pela botnet enviou tudo para o servidor de comando, após o que houve uma atualização automática nos computadores bot.”

A consideração do caso do grupo em juízo começou no outono de 2017 e continuou no início de 2019 - devido ao volume do caso, no qual cerca de seiscentos volumes. Um advogado de hackers que estava escondendo seu nome

afirmou que nenhum dos suspeitos faria um acordo com a investigação, mas alguns admitiram parte das acusações. "Nossos clientes trabalharam no desenvolvimento de várias partes do vírus Lurk, mas muitos simplesmente não sabiam que se tratava de um Trojan", explicou. "Alguém fez parte dos algoritmos que poderiam funcionar com sucesso nos mecanismos de pesquisa."

O caso de um dos hackers do grupo foi levado para uma produção separada e ele recebeu 5 anos, inclusive por quebrar a rede de aeroportos de Ecaterimburgo.

Nas últimas décadas, na Rússia, serviços especiais conseguiram derrotar a maioria dos grandes grupos de hackers que violavam a regra principal - "Não trabalhe por ru": Carberp (roubou cerca de meio bilhão de rublos das contas dos bancos russos), Anunak (roubou mais de um bilhão de rublos das contas dos bancos russos), Paunch (criou plataformas para ataques através dos quais até metade das infecções em todo o mundo passaram) e assim por diante. A renda de tais grupos é comparável à renda dos traficantes de armas, e dezenas de pessoas estão além dos próprios hackers - guardas de segurança, motoristas, trabalhadores de caixa, proprietários de sites nos quais novas explorações aparecem, e assim por diante.