Os desenvolvedores do scanner IoT Inspector periodicamente realizam verificações de rotina de firmware de diferentes fabricantes. Às vezes, eles encontram vulnerabilidades nos dispositivos da Internet das coisas. Mas a

última descoberta é especialmente surpreendente. No firmware do roteador Cisco SG250, o scanner encontrou

vários certificados e a chave secreta correspondente de um funcionário da Futurewei Technologies, uma subsidiária americana da Huawei Technologies, chamada Harry Wu com o endereço de email

gary.wu1@huawei.com .

Mas como eles entraram no firmware do roteador Cisco?

Também era estranho a localização dos arquivos em questão (/root/.ssh/). Esse diretório geralmente é para chaves SSH, não para certificados.

Os desenvolvedores verificaram manualmente os resultados do scanner automático. Eles eram confiáveis, a análise manual confirmou os resultados automatizados.

Dado o debate político em torno da Huawei, os funcionários não quiseram especular sobre esse tópico e imediatamente transmitiram informações à Cisco. Lá, o departamento de segurança confirmou os resultados e iniciou uma investigação interna. Levou apenas alguns dias para descobrir os motivos e compartilhar os detalhes.

Como se viu, os certificados e a chave privada em questão faziam parte do pacote gratuito

OpenDaylight GitHub , usado em alguns produtos da Cisco. O problema afetou todos os roteadores da série Cisco 250/350 / 350X / 550X. Os desenvolvedores usaram os certificados para testar a função

Cisco FindIT para gerenciar proativamente a rede de roteadores com a descoberta automática de todos os dispositivos na rede, a configuração por meio de uma única interface etc. Os certificados estavam no firmware dos produtos devido a uma simples supervisão.

A Cisco lançou imediatamente o firmware sem esses certificados e em 3 de julho publicou

recomendações de segurança . Além disso, a Cisco corrigiu outros problemas detectados pelo scanner: hashes de senha vazios, dependências desnecessárias e várias vulnerabilidades de dependência.

Não havia ameaça à segurança aqui. Sobre o mítico "backdoors da Huawei" está fora de questão. De acordo com a Cisco, nenhum vetor de ataque foi identificado, pois os certificados não são realmente usados nas versões finais do firmware.

Mas ainda há dois problemas.

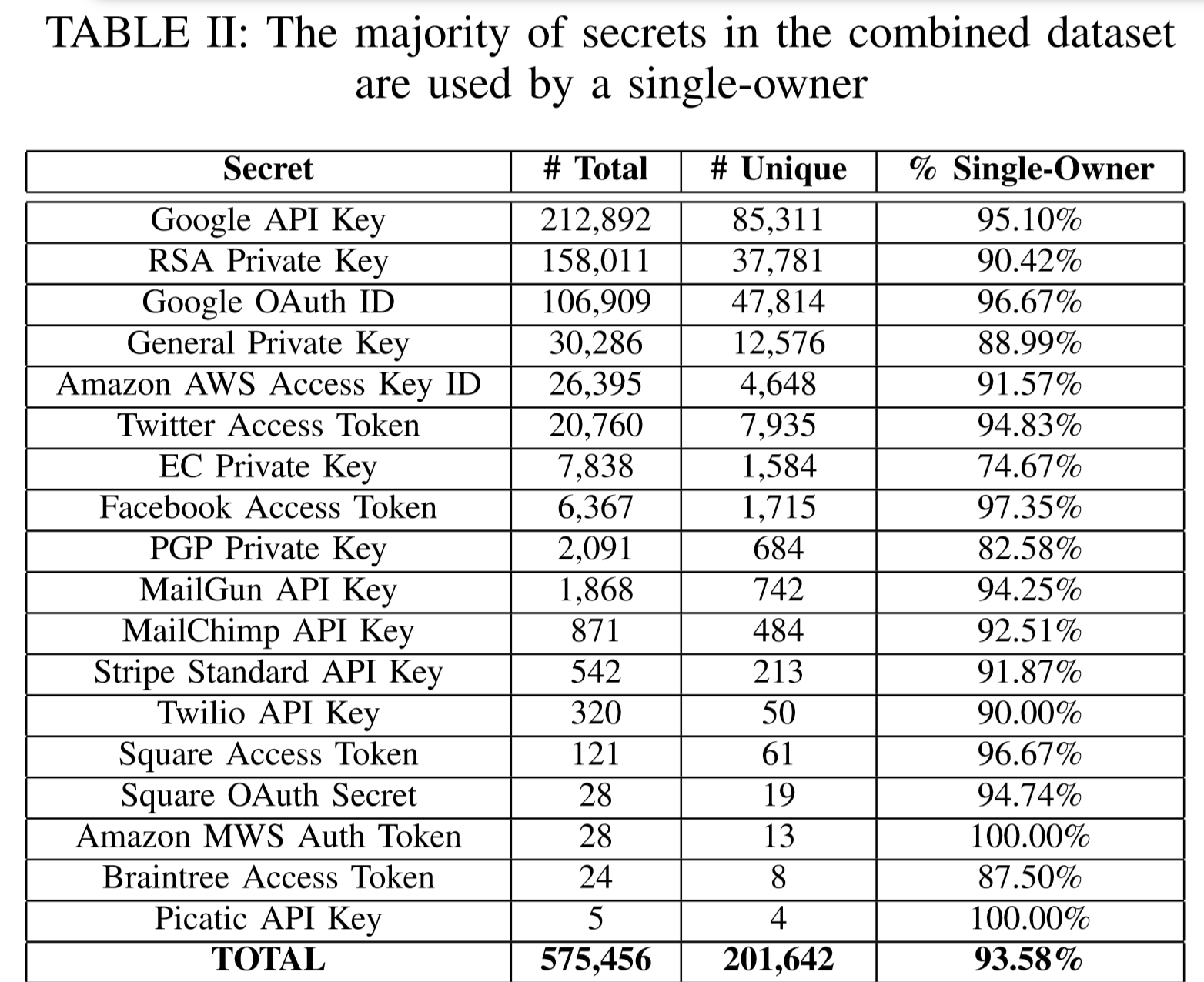

Primeiro, os desenvolvedores frequentemente, por conveniência ou inadvertidamente, colocam informações confidenciais no código do programa, que é então apresentado em domínio público. Por exemplo, em março de 2019, pesquisadores da Universidade da Carolina do Norte examinaram um GitHub e descobriram que mais de 100.000 repositórios continham chaves de API, tokens e chaves criptográficas. Além disso, milhares de novos "segredos" exclusivos chegam ao GitHub todos os dias. As estatísticas gerais sobre os objetos secretos encontrados mostram que as chaves da API do Google geralmente entram no domínio público. Chaves privadas RSA e identificadores do Google OAuth também são comuns.

O estudo mostrou que um invasor, mesmo com recursos mínimos, poderia comprometer muitos usuários do GitHub e encontrar muitas chaves secretas. Para combater esse problema, o GitHub desenvolveu um recurso de verificação de token de verificação de token que verifica repositórios, procura por tokens e notifica os provedores de serviços sobre vazamento de informações.

O segundo problema é que os programas estão cada vez mais conectando projetos no mesmo GitHub das dependências externas do Open Source, sem verificá-los adequadamente. Acontece que os desenvolvedores confiam cegamente no código de outra pessoa, que ninguém pode seguir. O problema é descrito, por exemplo, no artigo de Russ Cox "Nosso problema com os vícios", cuja

tradução está em Habré.