Qual a diferença entre um bom segurança e TI? Não, não pelo fato de que a qualquer momento ele lembrará de memória o número de mensagens que o gerente Igor enviou ontem ao colega de Maria. Um bom guarda de segurança tenta identificar possíveis violações com antecedência e detectá-las em tempo real, fazendo todos os esforços para que não ocorra a continuação do incidente. Os sistemas de gerenciamento de eventos de segurança (SIEM, em Informações de segurança e gerenciamento de eventos) simplificam bastante a tarefa de registrar e bloquear rapidamente qualquer tentativa de violação.

Qual a diferença entre um bom segurança e TI? Não, não pelo fato de que a qualquer momento ele lembrará de memória o número de mensagens que o gerente Igor enviou ontem ao colega de Maria. Um bom guarda de segurança tenta identificar possíveis violações com antecedência e detectá-las em tempo real, fazendo todos os esforços para que não ocorra a continuação do incidente. Os sistemas de gerenciamento de eventos de segurança (SIEM, em Informações de segurança e gerenciamento de eventos) simplificam bastante a tarefa de registrar e bloquear rapidamente qualquer tentativa de violação.Tradicionalmente, os sistemas SIEM combinam um sistema de gerenciamento de segurança da informação e um sistema de gerenciamento de eventos de segurança. Uma característica importante dos sistemas é a análise de eventos de segurança em tempo real, que lhes permite responder a danos existentes.

As principais tarefas dos sistemas SIEM:- Coleta e normalização de dados

- Correlação de dados

- Alerta

- Painéis de visualização

- Organização de armazenamento de dados

- Pesquisa e análise de dados

- Relatórios

Razões para alta demanda por sistemas SIEM

Recentemente, a complexidade e a coordenação de ataques a sistemas de informação aumentaram bastante. Ao mesmo tempo, o complexo de ferramentas de proteção de informações utilizadas está se tornando mais complicado - sistemas de detecção de intrusão de rede e host, sistemas DLP, sistemas antivírus e firewalls, scanners de vulnerabilidades e muito mais. Cada meio de proteção gera um fluxo de eventos com detalhes diferentes e, geralmente, um ataque pode ser visto apenas pela sobreposição de eventos de diferentes sistemas.

Muito foi

escrito sobre todos os tipos de sistemas SIEM comerciais, mas oferecemos uma breve visão geral de sistemas SIEM de código aberto gratuitos e completos que não têm limites artificiais no número de usuários ou nos volumes de dados recebidos / armazenados e também são facilmente escaláveis e suportados. Esperamos que isso ajude a avaliar o potencial de tais sistemas e a decidir se deseja integrar essas soluções nos processos de negócios da empresa.

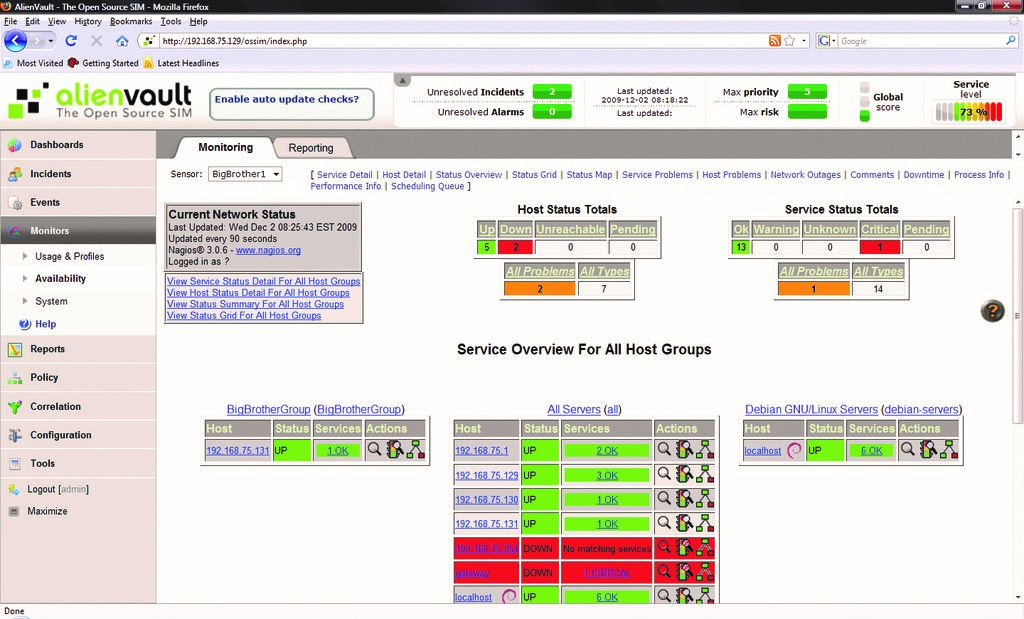

AlienVault OSSIM

O AlienVault OSSIM é uma versão de código aberto do AlienVault USM, um dos principais sistemas SIEM comerciais. O OSSIM é uma estrutura que consiste em vários projetos de código aberto, incluindo o sistema de rede de detecção de intrusão Snort, o sistema de monitoramento de rede e host Nagios, o sistema de detecção de intrusão de host OSSEC e o scanner de vulnerabilidades OpenVAS.

Para dispositivos de monitoramento, o AlienVault Agent é usado, que envia logs do host no formato syslog para a plataforma GELF ou pode ser usado por um plug-in para integração com serviços de terceiros, como o serviço de proxy reverso do site Cloudflare ou o sistema de autenticação multifator Okta.

A versão do USM difere do OSSIM em termos de gerenciamento aprimorado de logs, monitoramento de infraestrutura em nuvem, automação e informações atualizadas sobre ameaças e visualização.

Os benefícios- Construído em projetos de código aberto comprovados;

- Uma grande comunidade de usuários e desenvolvedores.

Desvantagens- Não oferece suporte ao monitoramento de plataformas em nuvem (por exemplo, AWS ou Azure);

- Não há gerenciamento, visualização, automação e integração de logs com serviços de terceiros.

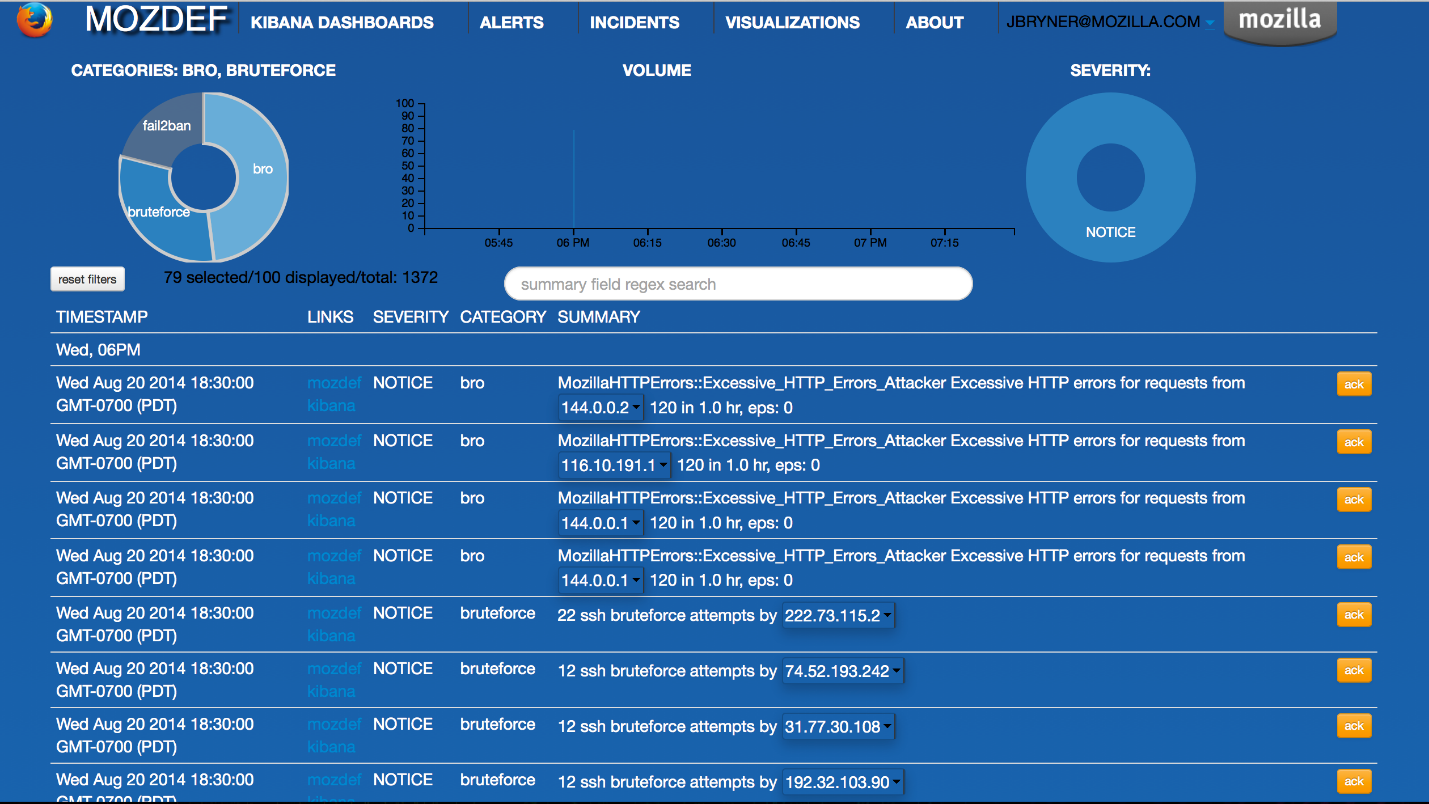

FonteMozDef (Plataforma de Defesa Mozilla)

O sistema MozDef SIEM da Mozilla é usado para automatizar o tratamento de incidentes de segurança. O sistema foi projetado desde o início para obter desempenho máximo, escalabilidade e tolerância a falhas, com uma arquitetura de microsserviço - cada serviço é executado em um contêiner Docker.

Como o OSSIM, o MozDef é desenvolvido em projetos de código aberto testados pelo tempo, incluindo o módulo de registro e indexação de pesquisa Elasticsearch, a plataforma Meteor para criar uma interface da web flexível e o plug-in Kibana para visualização e gráficos.

A correlação e a notificação de eventos são executadas usando a solicitação Elasticsearch, que permite escrever suas próprias regras para o processamento de eventos e alertas usando Python. Segundo a Mozilla, o MozDef pode lidar com mais de 300 milhões de eventos por dia. O MozDef aceita apenas eventos no formato JSON, mas há integração com serviços de terceiros.

Os benefícios- Ele não usa agentes - funciona com logs JSON padrão;

- Fácil de dimensionar graças à arquitetura de microsserviços;

- Oferece suporte a fontes de dados de serviço em nuvem, incluindo AWS CloudTrail e GuardDuty.

Desvantagens- Sistema novo e menos estabelecido.

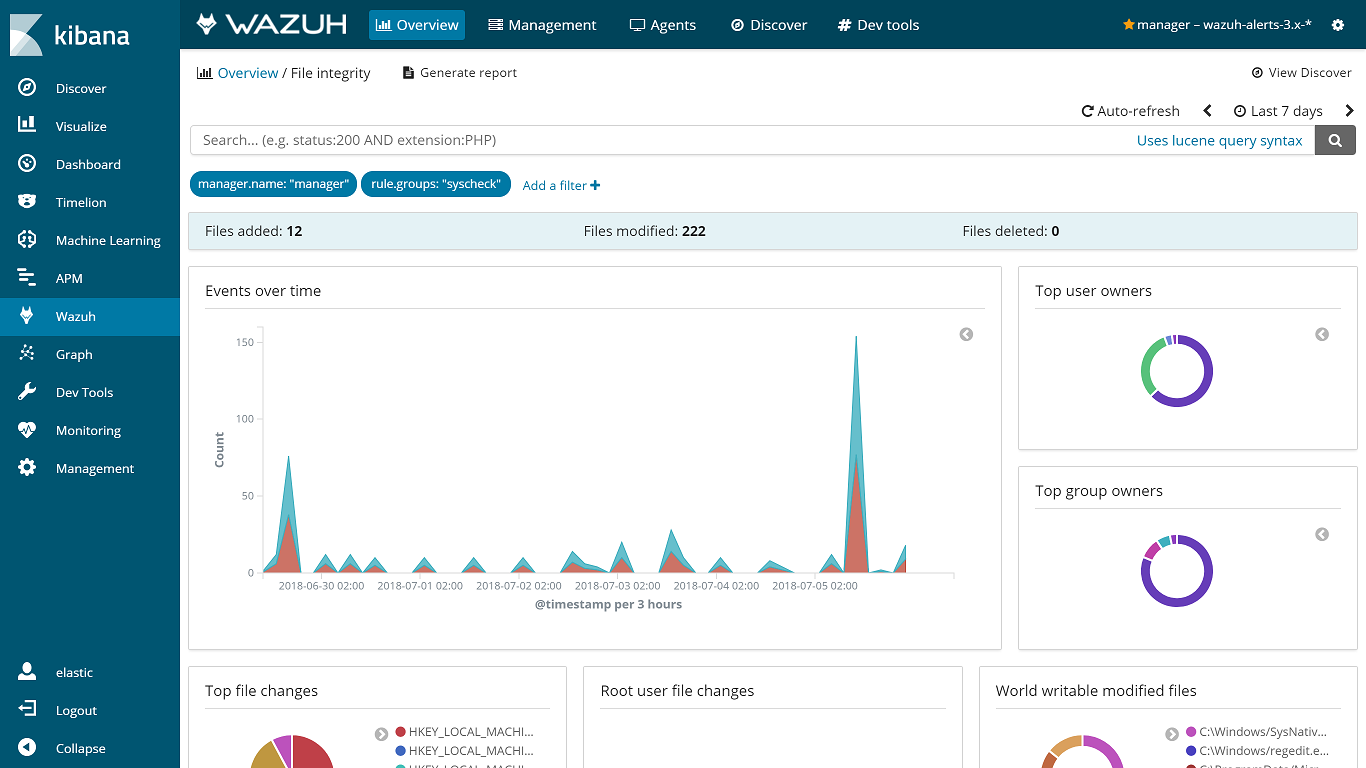

FonteWazuh

O Wazuh começou a evoluir como um fork do OSSEC, um dos SIEMs de código aberto mais populares. E agora esta é sua própria solução exclusiva com novas funcionalidades, correções de bugs e arquitetura otimizada.

O sistema é construído na pilha ElasticStack (Elasticsearch, Logstash, Kibana) e suporta a coleta de dados baseada em agente e a recepção de logs do sistema. Isso o torna eficaz para monitorar dispositivos que geram logs, mas não oferecem suporte à instalação de agentes - dispositivos de rede, impressoras e periféricos.

O Wazuh suporta agentes OSSEC existentes e até fornece orientação sobre a migração do OSSEC para o Wazuh. Embora o OSSEC ainda seja suportado ativamente, o Wazuh é visto como uma continuação do OSSEC devido à adição de uma nova interface da web, API REST, um conjunto de regras mais completo e muitas outras melhorias.

Os benefícios- Fundada e compatível com o popular SIEM OSSEC;

- Suporta várias opções de instalação: Docker, Puppet, Chef, Ansible;

- Oferece suporte ao monitoramento de serviços em nuvem, incluindo AWS e Azure;

- Ele inclui um conjunto abrangente de regras para detectar muitos tipos de ataques e permite combiná-los de acordo com o PCI DSS v3.1 e CIS.

- Integra-se ao sistema de armazenamento e análise de log do Splunk para visualização de eventos e suporte à API.

Desvantagens- Arquitetura sofisticada - requer a implantação completa do Elastic Stack, além dos componentes do servidor Wazuh.

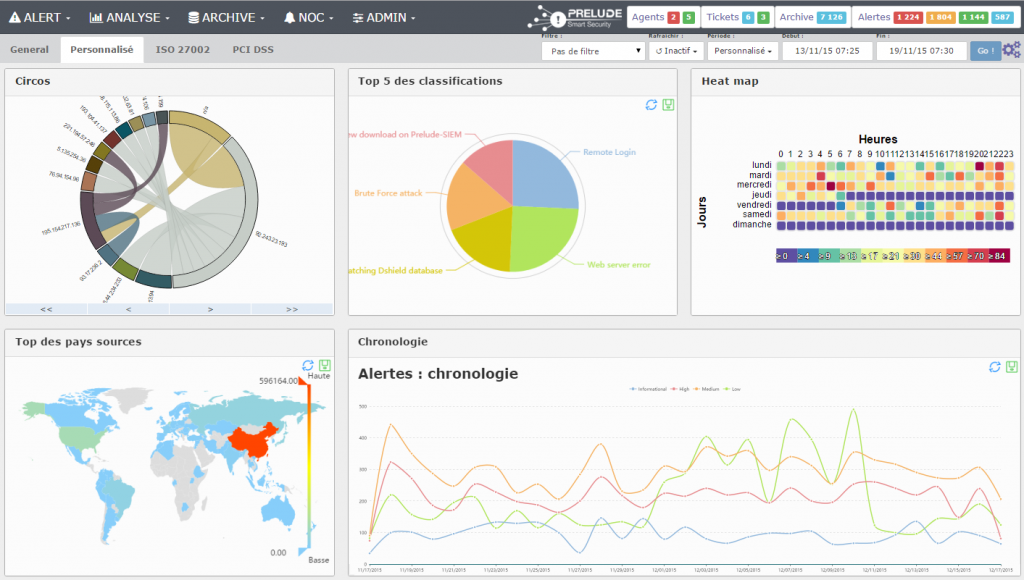

FontePrelude OSS

Prelude OSS é uma versão de código aberto do comercial Prelude SIEM, desenvolvido pela empresa francesa CS. A solução é um sistema SIEM modular flexível que suporta muitos formatos de log, integração com ferramentas de terceiros, como o sistema de detecção de rede OSSEC, Snort e Suricata.

Cada evento é normalizado para uma mensagem no formato IDMEF, o que simplifica a troca de dados com outros sistemas. Mas há uma mosca na pomada - o Prelude OSS é muito limitado em desempenho e funcionalidade em comparação com a versão comercial do Prelude SIEM, e destina-se mais a pequenos projetos ou ao estudo de soluções SIEM e à avaliação do Prelude SIEM.

Os benefícios- Um sistema testado pelo tempo desenvolvido desde 1998;

- Suporta muitos formatos de log diferentes;

- Normaliza os dados para o formato IMDEF, o que facilita a transferência de dados para outros sistemas de segurança.

Desvantagens- Significativamente limitado em funcionalidade e desempenho em comparação com outros sistemas SIEM de código aberto.

FonteSagan

Sagan é um SIEM de alto desempenho que enfatiza a compatibilidade do Snort. Além de suportar regras escritas para o Snort, o Sagan pode gravar no banco de dados do Snort e pode até ser usado com a interface Shuil. Essencialmente, é uma solução leve e multiencadeada que oferece novos recursos e permanece amigável ao Snort.

Os benefícios- Totalmente compatível com o banco de dados Snort, regras e interface do usuário;

- A arquitetura multithread fornece alto desempenho.

Desvantagens- Um projeto relativamente jovem com uma pequena comunidade;

- Um processo de instalação complexo, incluindo a montagem de todo o SIEM a partir da fonte.

FonteConclusão

Cada um dos sistemas SIEM descritos tem suas próprias características e limitações; portanto, eles não podem ser chamados de solução universal para nenhuma organização. No entanto, essas soluções possuem código-fonte aberto, o que permite implantar, testar e avaliá-las sem custos indevidos.

O que mais é interessante para ler no blog Cloud4Y→

VNIITE do planeta como um todo: como na URSS eles criaram um sistema de “casa inteligente”→

Como as interfaces neurais ajudam a humanidade→

Seguro cibernético no mercado russo→

Luz, câmera ... nuvem: como as nuvens mudam a indústria cinematográfica→

Futebol nas nuvens - moda ou uma necessidade?Assine o nosso canal

Telegram para não perder outro artigo! Escrevemos não mais do que duas vezes por semana e apenas a negócios.