Imagem: Medium.com

Imagem: Medium.comPesquisador de segurança

descobriu a vulnerabilidade de software de teleconferência Zoom Ao usar o programa em computadores Mac, qualquer site aberto pelo usuário pode ativar a câmera no dispositivo sem solicitar permissão para esta ação. Você pode fazer isso mesmo se o Zoom já tiver sido removido do computador.

Qual é o problema

O pesquisador Jonathan Leitschuh publicou detalhes da vulnerabilidade crítica CVE-2019-13450. Combinado com outro bug de segurança, pode permitir que os invasores espionem remotamente usuários de Mac.

Leich informou a equipe Zoom sobre a vulnerabilidade mais de 90 dias antes da publicação das informações, mas um patch que cobria o erro

foi lançado após a publicação no blog do pesquisador. Assim, todos os 4 milhões de usuários do projeto estão em risco. O Zoom é um dos aplicativos em nuvem mais populares para conferências de tele e áudio, webinars e eventos de treinamento.

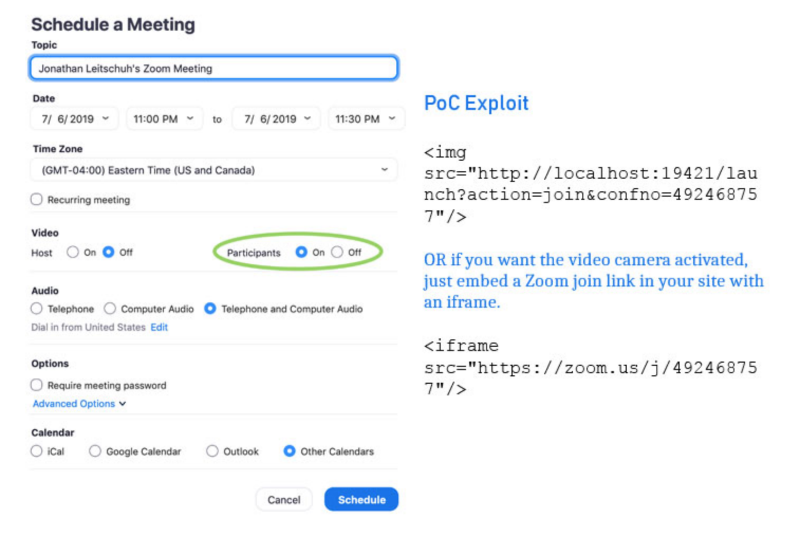

A vulnerabilidade está na operação incorreta da função clique para ingressar - ela foi criada para ativar automaticamente o cliente Zoom instalado no computador. Com ele, os participantes podem se conectar instantaneamente à conferência usando um navegador. Para isso, basta clicar no link de convite do formulário

zoom.us/j/492468757 .

O pesquisador descobriu que, para ativar esta função, o Zoom inicia um servidor web local em execução na porta 19421 no computador, que recebe comandos via parâmetros HTTPS GET de uma “maneira insegura” e qualquer site aberto no navegador pode interagir com ele.

Para explorar um erro de segurança, o invasor precisa criar um link de convite no Zoom e incorporá-lo em um site externo como uma tag de imagem ou via iFrame. Então você precisa convencer a vítima a ir ao site para poder ativar a webcam em seu computador Mac.

Além de espionar a vítima, a vulnerabilidade pode ser usada para realizar um ataque de negação de serviço no computador de destino. Para fazer isso, envie um grande número de solicitações GET ao servidor da web local.

Como se proteger

A simples remoção do Zoom não ajuda a proteger contra o problema descrito. Segundo o pesquisador, a função clique para ingressar suporta um comando para reinstalar automaticamente o Zoom sem a permissão do usuário.

Segundo Leich, os especialistas em Zoom lançaram um patch que proíbe os atacantes de ativar uma câmera de vídeo no dispositivo da vítima. Ao mesmo tempo, a capacidade de conectar secretamente os usuários a uma conferência on-line usando links maliciosos de Zoom ainda permanece.

Hoje, muitos serviços operam com base em algoritmos de análise de dados. Como mostra a prática, os riscos estão ocultos não apenas na funcionalidade vulnerável, mas também nos próprios dados, com base nos quais o sistema toma decisões.

Com o advento de novos algoritmos de aprendizado de máquina, o escopo de sua aplicação se expandiu. Há vários anos, o aprendizado de máquina no campo da segurança da informação tem sido usado não apenas para detectar ataques, mas também para conduzi-los.

Os pesquisadores estão estudando ativamente o aprendizado de máquina malicioso (ataque adversário). No entanto, na tentativa de ultrapassar os atacantes e prever o próximo passo, eles esquecem as oportunidades que os atacantes estão usando agora: roubo de modelo, vulnerabilidades na estrutura, falsificação de dados de treinamento, vulnerabilidades lógicas.

Na quinta-feira, 11 de julho, às 14:00 , os especialistas da Positive Technologies, Arseniy Reutov e Alexandra Murzina, realizarão um webinar sobre o tópico "Riscos de segurança do uso de técnicas de inteligência artificial". Falaremos sobre os riscos do uso de técnicas de aprendizado de máquina em aplicativos modernos.

A participação no webinar é gratuita, é necessária a inscrição .