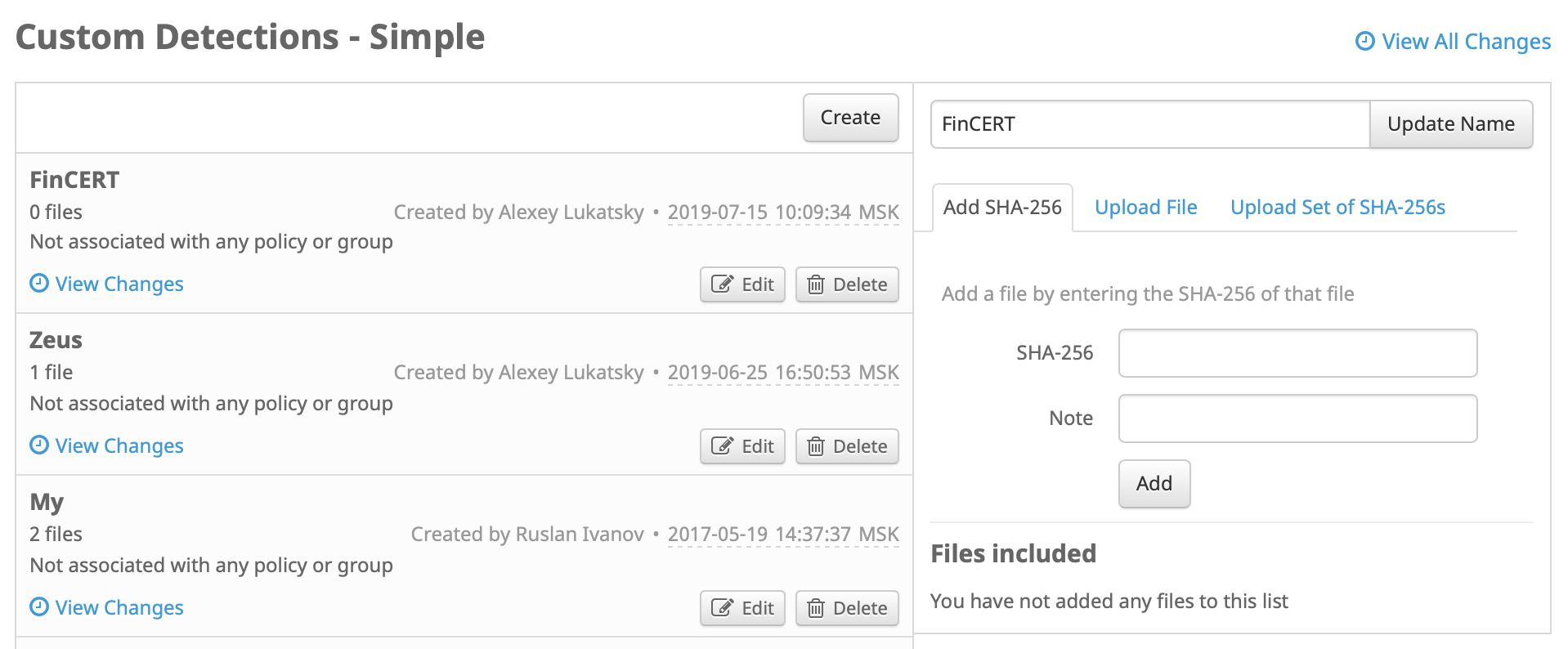

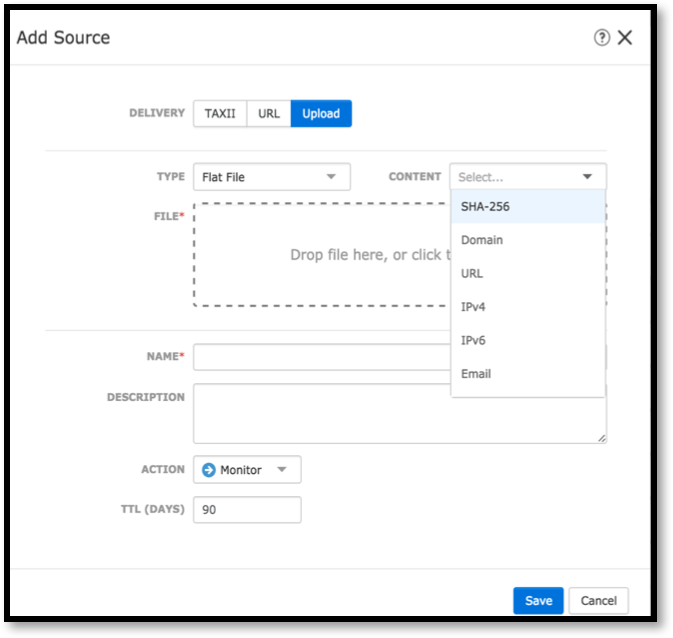

Uma postagem anterior sobre nossa plataforma de pesquisa de ameaças do Cisco Threat Response me levou a fazer algumas perguntas sobre como integrar a CTR aos serviços governamentais SOSOPKA e FinCERT? Por isso, decidi escrever outra pequena nota e mostrar como você pode tirar o máximo proveito dos indicadores de compromisso enviados a você pelo FSB e pelo Banco Central. De fato, não há nada sobrenatural e complicado nessa integração - nossos reguladores usam formatos padronizados e legíveis por máquina de indicadores de comprometimento em todo o mundo (tenho medo de imaginar o que acontecerá se hashes para amostras maliciosas forem enviadas de acordo com GOST R 34.11-2012 e não MD5 / SHA1 / SHA256), mas ainda não fornecem uma API para automatizar o trabalho com eles. De qualquer forma, eles não são tão difíceis de usar no Cisco Threat Response. Para não fazer uma captura de tela deste procedimento, mas para mostrá-lo dinamicamente, gravei um pequeno vídeo que demonstra o uso de um exemplo da vida real com um ataque ao

protocolo RDP vulnerável, como é fácil organizar a interação da Administração de Segurança e Comunicações do Estado com as soluções de segurança da Cisco.

Exatamente o mesmo procedimento pode ser feito com qualquer outra fonte de Threat Intelligence - BI.ZONE, Kaspersky Lab, Grupo-IB, Anomali, Cisco Talos, etc. Aqui está um pequeno vídeo animado sobre como fazer isso com o US-CERT.

Depois de conduzir uma investigação e identificar vestígios de atividade não autorizada em nossa rede, somos confrontados com a tarefa de bloqueá-la rapidamente, para a qual é necessário introduzir regras apropriadas no equipamento de proteção que trabalha nos nós, nas fronteiras, nas nuvens. O Cisco Threat Response também pode fazer isso.

Mas qual é o benefício de usar o Cisco Threat Response para investigar incidentes? Não é mais fácil usar as mesmas soluções com as quais a CTR trabalha - AMP para terminais, dispositivo de segurança para email, Cisco Firepower, etc., mas sem a CTR? Por que precisamos de outro sistema adicional? Tentei conduzir um procedimento de investigação sobre cada uma dessas decisões e obtive números interessantes que falam por si.

Para o AMP para pontos de extremidade, uma investigação semelhante à CTR leva pelo menos 30 segundos. Durante esse período, posso criar a política de que preciso e inserir os indicadores de compromisso necessários, após o qual inicio a pesquisa nos resultados do Cisco AMP4E.

De fato, levará um pouco mais de tempo, pois depende do número de indicadores de comprometimento que preciso definir na interface do console de gerenciamento (ou preciso preparar previamente um arquivo com indicadores que acabo de carregar no sistema).

No caso do Cisco Firepowe NGIPS, um procedimento semelhante leva pelo menos 40 segundos (dependendo do número de indicadores de comprometimento que estou procurando).

Por fim, no caso da solução Cisco E-mail Security recentemente integrada à CTR, a pesquisa de indicadores de comprometimento nas mensagens de email por meio do Cisco SMA (Security Management Appliance) leva pelo menos 11 segundos se eu definir manualmente os valores de hash maliciosos ou suspeitos. acessórios

e pelo menos 18 segundos se eu indicar a fonte dos indicadores de comprometimento, de onde os dados serão carregados automaticamente.

Em geral, não há muito para cada solução, mas se eu conduzir uma investigação abrangente de vários produtos e indicadores de tipos diferentes ao mesmo tempo, precisarei de pelo menos 120 segundos. Se você assistir ao vídeo novamente, verá que, no caso de usar o Cisco Threat Respone, a investigação leva apenas 10 segundos. E esse tempo é quase independente do número de indicadores procurados. Doze vezes o ganho de tempo e a falta de problemas com a preparação de indicadores de comprometimento para o upload no sistema - basta copiar tudo o que precisamos na área de transferência (ou no plug-in do navegador do Casebook) e colá-lo na CTR. Portanto, se você tiver a tarefa de investigar imediatamente os incidentes, o Cisco Threat Respone gratuito permitirá que você resolva isso com mais eficiência.

Este é apenas um exemplo de integração de soluções da Cisco com sistemas governamentais de inteligência contra ameaças. De fato, há mais. Por exemplo, podemos automatizar não apenas o processo de investigação de incidentes, mas também bloquear automaticamente os artefatos que recebemos do Serviço de Seguridade Social do Estado ou do FinCERT - basta usar as APIs que estão, por exemplo, no Cisco AMP for Endpoints ou Cisco Firepower. Verdade, faça isso (bloqueie automaticamente) com cuidado.