Já faz um longo tempo que a matriz

MITRE ATT & CK (táticas adversas, técnicas e conhecimentos comuns) tem sido discutida em vários locais, incluindo uma série de artigos

aqui sobre o próprio Habré. Podemos dizer que a comunidade adotou esse modelo; além disso, muitos começaram a usá-lo. Hoje, compilamos para você uma pequena visão geral de vários projetos que se destinam a:

- Melhorar a percepção e a conveniência de trabalhar com a matriz;

- Combine análises com ATT & CK;

- Realização de verificações para vários ataques descritos na matriz.

Concordaremos em terra: as concessionárias monitoradas não foram exaustivamente testadas, é melhor consultar a fonte para obter detalhes.

Conteúdo

Entrada

O primeiro modelo ATT & CK foi criado em setembro de 2013 e focado principalmente no Windows. Desde então, a ATT & CK evoluiu significativamente graças às contribuições da comunidade de segurança cibernética. Além disso, foi criada uma base de conhecimento adicional de PRE-ATT & CK que descreve a preparação para o ataque e o ATT & CK para dispositivos móveis.

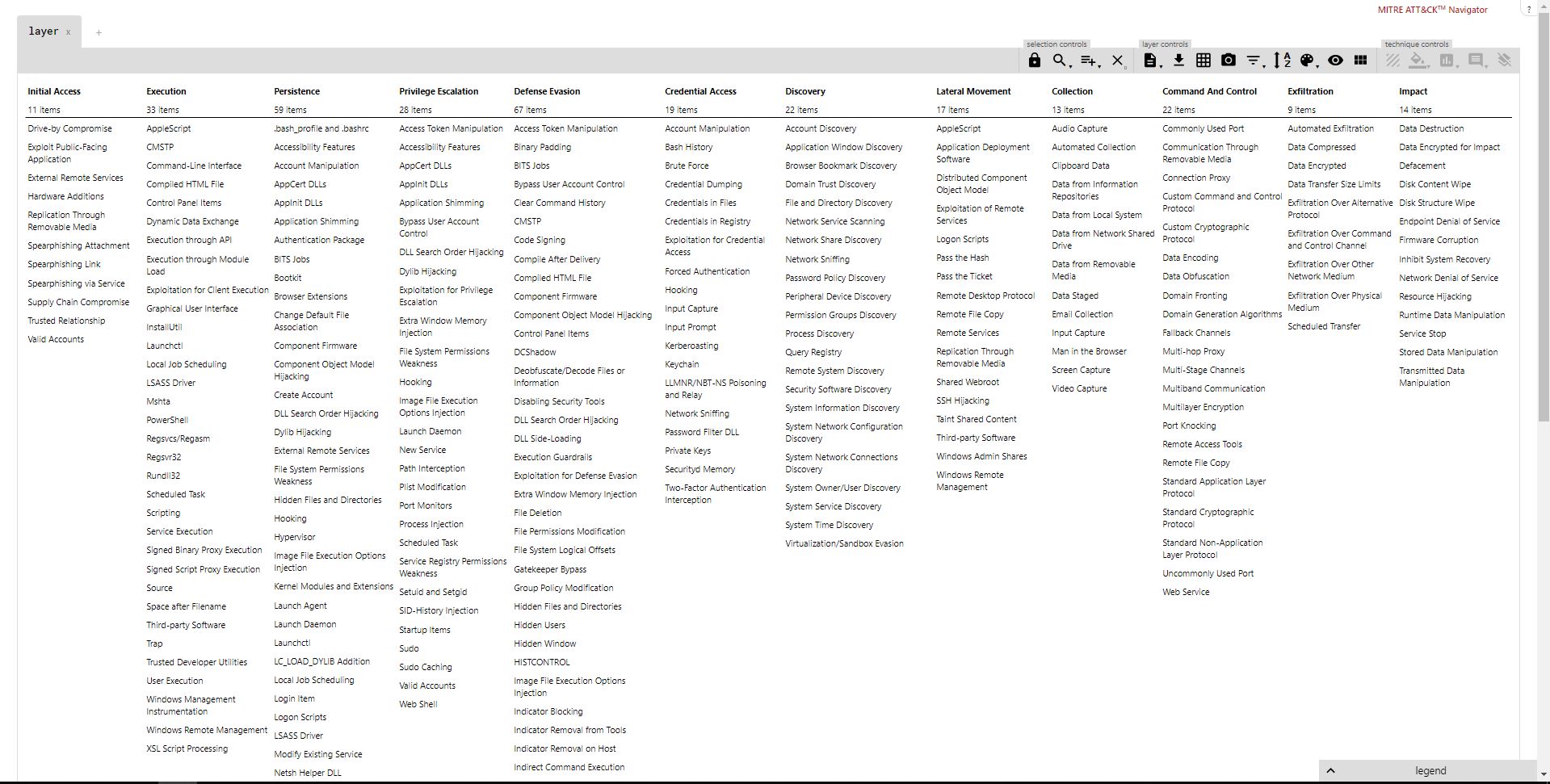

Em julho de 2019, o Enterprise ATT & CK inclui 314 métodos de ataque para Windows, Linux e Mac. A estrutura da matriz consiste em 11 táticas: do acesso inicial ao controle através de C&C e exfiltração de dados. Cada fase do ciclo de vida do ataque consiste em muitas técnicas que foram usadas com sucesso por vários grupos de cibercriminosos para comprometer a rede da organização. Ao testar a segurança, o RedTeam faz o mesmo, portanto, não usar essa base de conhecimento seria uma grande omissão.

Neste artigo, não abordaremos a própria matriz ATT & CK, todos os detalhes podem ser encontrados no

site dos desenvolvedores. O uso e a aplicabilidade dessa base de conhecimento são indicados pelo uso frequente de grandes e poucos fornecedores: quase todas as soluções de detecção e busca de ameaças já possuem uma correlação de eventos com essa matriz.

Navegação matricial, apresentação de dados

Navegador ATT & CK

→

Página do projetoUm aplicativo da web de código aberto que fornece navegação básica e anotações de todas as matrizes da plataforma. Apesar de sua simplicidade, o aplicativo simplifica bastante o trabalho com a matriz, permite criar camadas sobre a matriz principal. Uma camada específica pode demonstrar técnicas de um determinado agrupamento ou vice-versa, visualizar um revestimento protetor. O Navigator ajudará você a planejar o trabalho do seu RedTeam ou BlueTeam. De fato, o aplicativo simplesmente permite que você manipule células na matriz: código de cores, adição de um comentário, atribuição de um valor numérico etc.

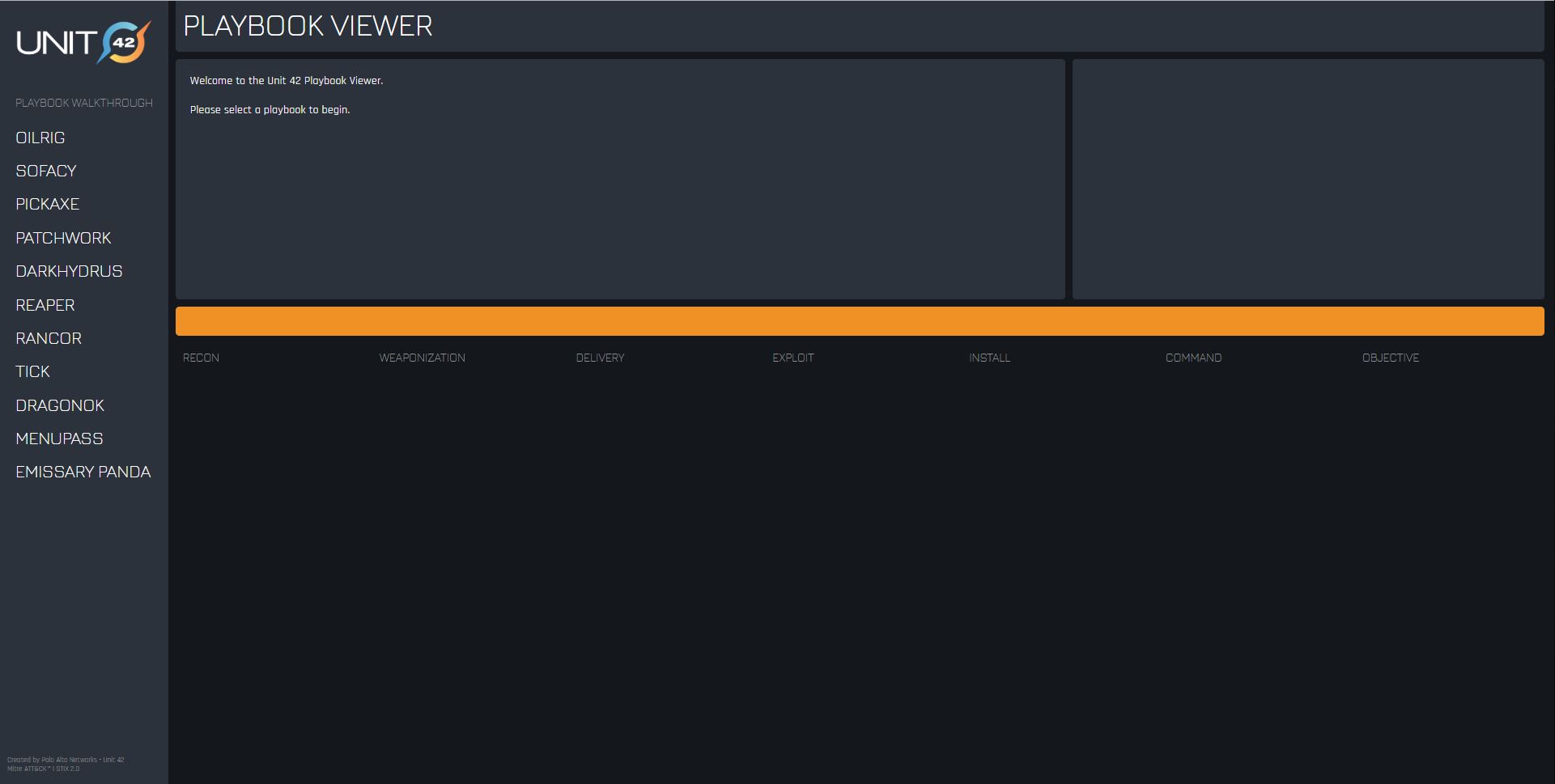

Manual do visualizador

→

Página do projeto→

Página do projeto no githubO Viewer Playbook é um sistema de análise de conteúdo STIX2 que contém técnicas adversas. O objetivo do Manual é otimizar as ferramentas, métodos e procedimentos que um adversário usa em um formato estruturado que pode ser compartilhado com outros. A infraestrutura do MITRE ATT & CK fornece nomes, descrições e links para exemplos de como os oponentes usam táticas durante uma operação, bem como métodos usados pelo adversário para alcançá-las.

Para BlueTeam

Repositório do Cyber Analytics (CAR) e Ferramenta de Exploração do CAR (CARET), sem restrições

→

Unfetter Project Page→

Remover a página do projeto no github→

Página do projeto CAR→

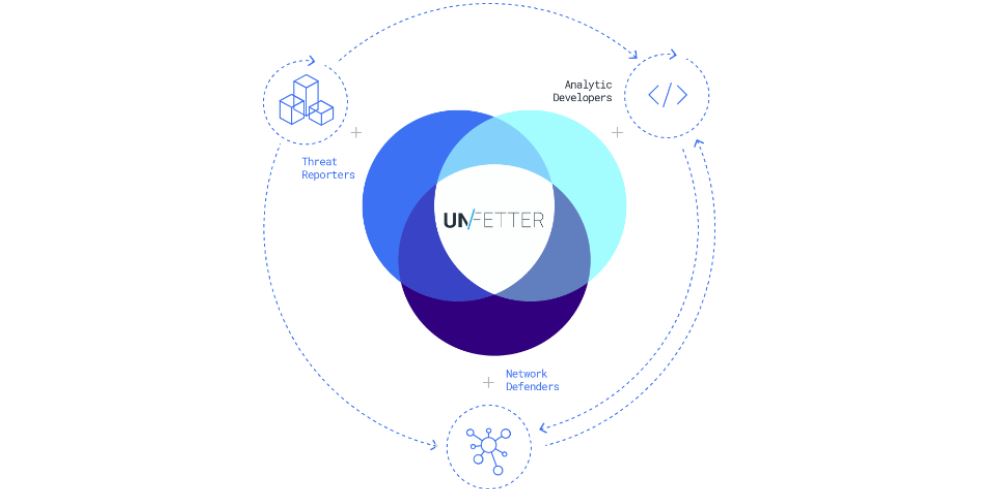

Página do Projeto CARETA organização do MITRE decidiu não se concentrar apenas na matriz ATT & CK e desenvolver a idéia ainda mais: foi criado o registro de métodos para detectar o comportamento do invasor com base no repositório do ATT & CK Cyber Analytics. Por conveniência, adicionamos uma GUI a ele - resultou no CAR Exploration Tool (CARET). Mas mesmo isso não parecia suficiente, então o projeto Unfetter foi criado em conjunto com a Agência de Segurança Nacional dos EUA. Este projeto amplia os recursos do CARET para ajudar os profissionais de segurança cibernética a identificar e analisar falhas de segurança. Existem 2 projetos no Unfetter:

- O Unfetter Discover permite que analistas e engenheiros de segurança de rede criem e compartilhem dados sofisticados de Inteligência em Ameaças Cibernéticas (CTI) entre seus pares, usando os dados ATT e CK recebidos do MITRE no formato STIX .

- O Unfetter Analytic permite mapear a análise para os métodos ATT e CK que você precisa descobrir.

Cascade

→

Página do projetoEste é um projeto de pesquisa do MITRE cujo objetivo é automatizar a maior parte do trabalho da BlueTeam para determinar a extensão e a gravidade do comportamento suspeito na rede usando dados do host. O protótipo do servidor CASCADE pode processar a autenticação do usuário, analisar dados armazenados no Splunk ou ElasticSearch e gerar alertas. Os alertas acionam um processo de investigação recursiva quando várias consultas subsequentes coletam eventos relacionados que incluem processos pai e filho (árvores de processo), conexões de rede e atividade de arquivo. O servidor gera automaticamente um gráfico desses eventos, mostrando o relacionamento entre eles, e marca o gráfico com informações da matriz ATT & CK.

Cobertura de Ameaças Atômicas

→

Página do projetoEsta é uma ferramenta que gera automaticamente análises projetadas para combater ameaças baseadas no ATT e CK. Com ele, é possível criar e manter seu próprio repositório analítico, importar análises de outros projetos (como Sigma, Atomic Red Team e ramificações privadas desses projetos com suas próprias análises) e exportar para wikis legíveis em duas plataformas:

- Páginas da Confluência Atlassiana

- Próprias páginas de estilo wiki geradas automaticamente

Em essência, ele permite que você crie seu portal de informações internas para detectar e responder a ataques.

Cliente ATT e CK Python

→

Página do projetoScript Python para acessar o conteúdo da matriz ATT & CK no formato STIX através do servidor público TAXII. Este projeto usa as classes e funções das bibliotecas Python cti-python-stix2 e cti-taxii-client desenvolvidas pela MITRE. O principal objetivo do projeto é fornecer uma maneira fácil de acessar e interagir com os novos dados da ATT e CK.

Para RedTeam

Caldera

→

Página do projetoO CALDERA é um sistema automatizado para emular as ações dos atacantes, construído na plataforma MITRE ATT & CK. Seu principal objetivo é testar as soluções de segurança de terminais e avaliar o status de segurança da rede. De acordo com os termos do Gartner, esse sistema pode ser atribuído a produtos de violação e simulação de ataque (BAS). O CALDERA usa o modelo ATT & CK para identificar e replicar o comportamento do adversário como se uma intrusão real estivesse ocorrendo. Isso evitará o trabalho de rotina e proporcionará mais tempo e recursos para resolver problemas complexos.

Uma atualização recente do sistema mudou sua estrutura: se anteriormente consistia em um servidor, agente e arquivo executável para emular um adversário, agora a arquitetura do plug-in é usada. Eles conectam novos recursos e comportamento ao sistema base. O CALDERA agora vem com vários padrões de adversários pré-projetados usando o plug-in Stockpile, mas adicionar o seu próprio é bastante fácil.

Equipe atômica vermelha

→

Página do projeto→

Página do projeto no github→

Página do blog Canárias VermelhasÉ talvez o projeto mais popular relacionado à matriz ATT & CK. A Red Canary criou uma biblioteca de testes simples mapeados para o MITRE ATT & CK Framework. Estes são testes pequenos e facilmente portáteis para detectar ataques; cada teste é projetado para comparar com uma tática específica. Os testes são definidos em um formato estruturado com a expectativa de seu uso em ambientes de automação, o que oferece aos defensores uma maneira eficaz de começar imediatamente a testar sua defesa contra uma ampla variedade de ataques.

Ferramentas ATT e CK

→

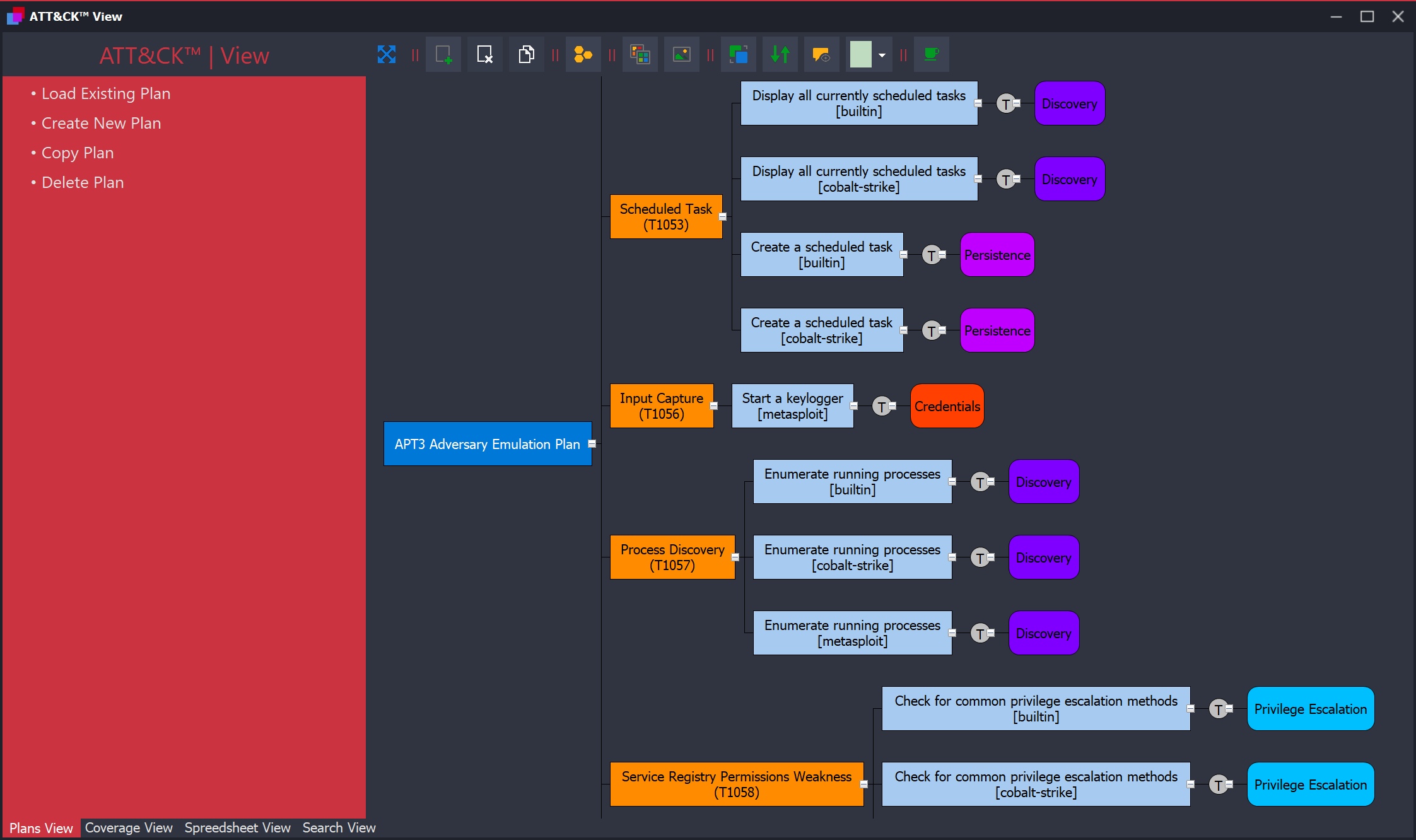

Página do projetoO repositório contém o seguinte:

- ATT & CK View: ferramenta de planejamento de emulação inimiga;

- Modelo de dados ATT e CK: modelo de dados relacional.

O View foi desenvolvido para ajudar os defensores a desenvolver planos de emulação de adversários com base na estrutura ATT & CK. Como um bom exemplo, existe um plano completo de emulação de inimigos para o APT3, desenvolvido pelo MITRE. Isso ajudará você a começar o projeto mais rapidamente.

O principal objetivo do modelo de dados é simplificar a integração do ATT & CK em novos projetos. O banco de dados é baseado no SQLite para simplicidade e mobilidade; exemplos de consultas podem ser encontrados na página do projeto.

Equipe roxa ATT & CK Automation

→

Página do projetoProjeto da Praetorian, que implementa táticas, técnicas e métodos da matriz MITRE ATT & CK como pós-módulos do Metasploit Framework. O projeto foi desenvolvido para emular automaticamente as táticas inimigas.

Automação de equipe vermelha (RTA)

→

Página do projetoO RTA é um conjunto de 38 scripts e arquivos executáveis de suporte que tentam executar atividades maliciosas de acordo com os métodos da matriz ATT & CK. Atualmente, o RTA oferece cobertura para 50 táticas. Sempre que possível, o RTA tenta realizar as atividades maliciosas descritas pelos scripts; em outros casos, ele será imitado.

Script de teste EDR

→

Página do projetoEste repositório contém um script simples para testar soluções EDR com base nas plataformas Mitre ATT e CK / LOLBAS / Invoke-CradleCrafter. Na verdade, é difícil verificar quantos ataques maliciosos diferentes são corretamente identificados e impedidos pelo EDR. Este script foi criado para esse fim, execute-o e observe quais mensagens chegam ao console do EDR. A maioria dos testes simplesmente executa o calc.exe, mas eles podem ser facilmente alterados (por exemplo, tente baixar e executar o Mimikatz). Esse script funciona apenas no Windows e deve funcionar com a maioria das soluções EDR.

O projeto está agora em sua infância.

Aplicativos para Splunk

Splunk é um sistema de armazenamento e análise de logs; Possui uma interface web e a capacidade de criar painéis (painéis) - seu próprio aplicativo Splunk.

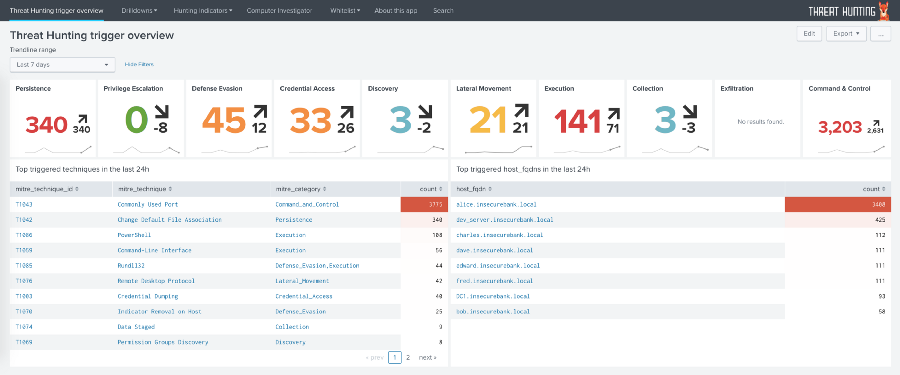

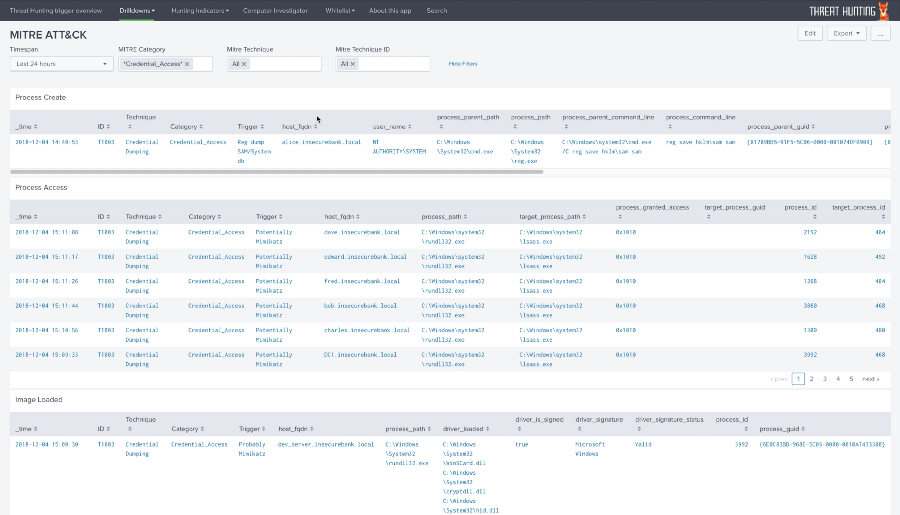

Threathunting

→

Página do projetoO ThreatHunting é um aplicativo Splunk projetado para monitorar ameaças de acordo com a matriz ATT & CK. O aplicativo é baseado nos dados do Sysmon - é uma poderosa ferramenta de rastreamento no nível do host gratuita que usa um driver de dispositivo e um serviço que é executado em segundo plano e é carregado muito cedo durante o processo de inicialização. Este serviço também permite configurar o que será registrado. Ao abrir o aplicativo ThreatHunting, você será direcionado para a página de visão geral com uma contagem de todos os gatilhos para cada categoria ATT e CK nas últimas 24 horas, e também verá as técnicas com o maior número de detecções e os hosts mais vulneráveis. O aplicativo permite rastrear eventos relacionados ao ATT & CK, criar uma árvore de eventos com base nos dados e compilar um relatório. Para mais informações, consulte o

blog do autor.

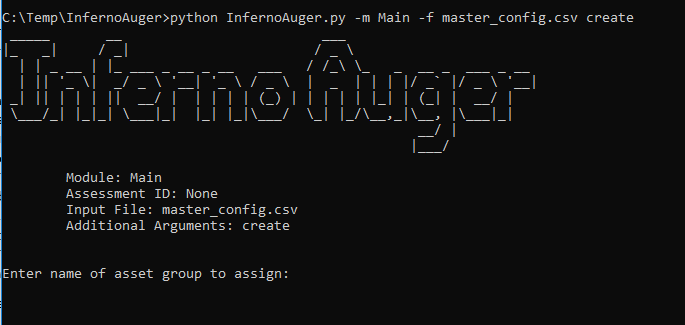

DarkFalcon, InfernoAuger

→

Página do Projeto DarkFalcon→

Página do Projeto InfernoAugerO DarkFalcon é um sistema de painel que ajuda você a trabalhar com o ATT & CK Framework no seu Splunk. Há também uma versão atualizada do InfernoAuger - um DarkFalcon reconstruído que pode automatizar muitos componentes no aplicativo FireDrill e enviar relatórios ao Splunk. O FireDrill fornece uma biblioteca de ataques personalizáveis que ajudam a determinar se seus sistemas de segurança podem pará-los ou detectá-los. Os scripts desta biblioteca são colocados em conjuntos de testes personalizados ("avaliações"), com os quais os módulos InfernoAuger já interagem. Atualmente, existem cinco módulos:

- Principal - um módulo que pode criar ou atualizar um conjunto de testes com base no arquivo de configuração da montagem principal;

- Detecção - o módulo coloca os resultados da avaliação no Splunk para posterior correlação ou análise;

- Status - verifica o status da execução atual ou anterior da suíte de testes e fornece estatísticas básicas sobre os resultados;

- Cenários - extrai uma lista de todos os scripts MITRE ATT e CK no FireDrill e exibe informações sobre eles;

- Atualização - verifica se há novos scripts MITRE ATT e CK desde o lançamento anterior e envia um email com os encontrados.

Diversos

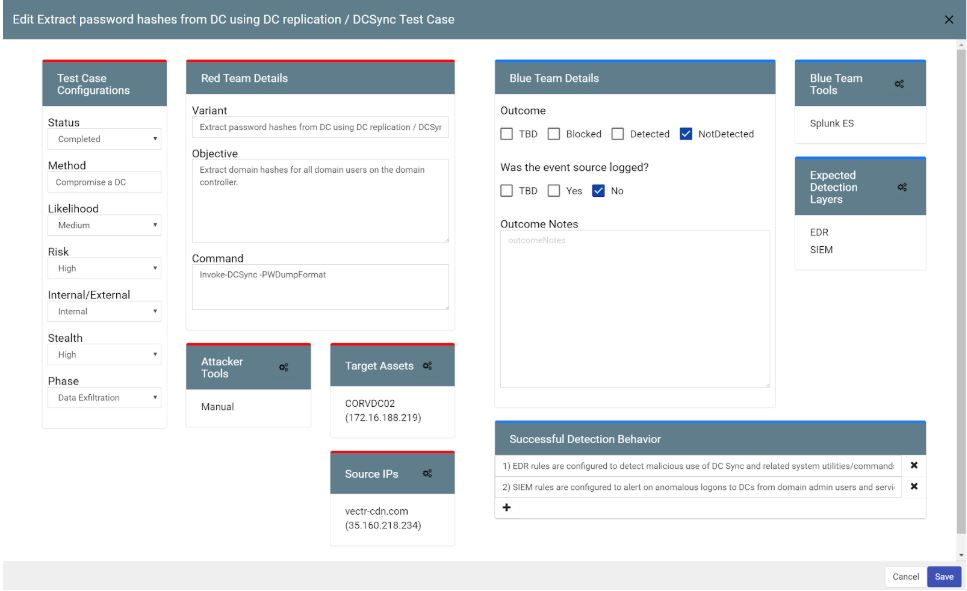

VECTR

→

Página do projeto no github→

Página do projetoEsse é um painel centralizado que facilita o rastreamento das atividades de teste do RedTeam e BlueTeam para medir a capacidade de detectar e impedir ataques em diferentes cenários, de acordo com os dados da matriz MITRE ATT & CK. Inclui os seguintes recursos:

- Rastreamento de testes em tempo real;

- Medir o progresso dos testes realizados;

- Centralização de métodos RedTeam e recursos BlueTeam;

- Adicionando scripts de teste personalizados;

- Crie relatórios de teste detalhados.

O VECTR documenta as tarefas e ferramentas do RedTeam, o primeiro e o segundo níveis de detecção do BlueTeam, critérios para detecção e resultados de testes bem-sucedidos. Com base nos resultados obtidos, são fornecidas recomendações sobre indicadores gerais e configurações específicas de caixas de ferramentas que podem ser usadas para melhorar ainda mais os recursos de detecção e resposta.

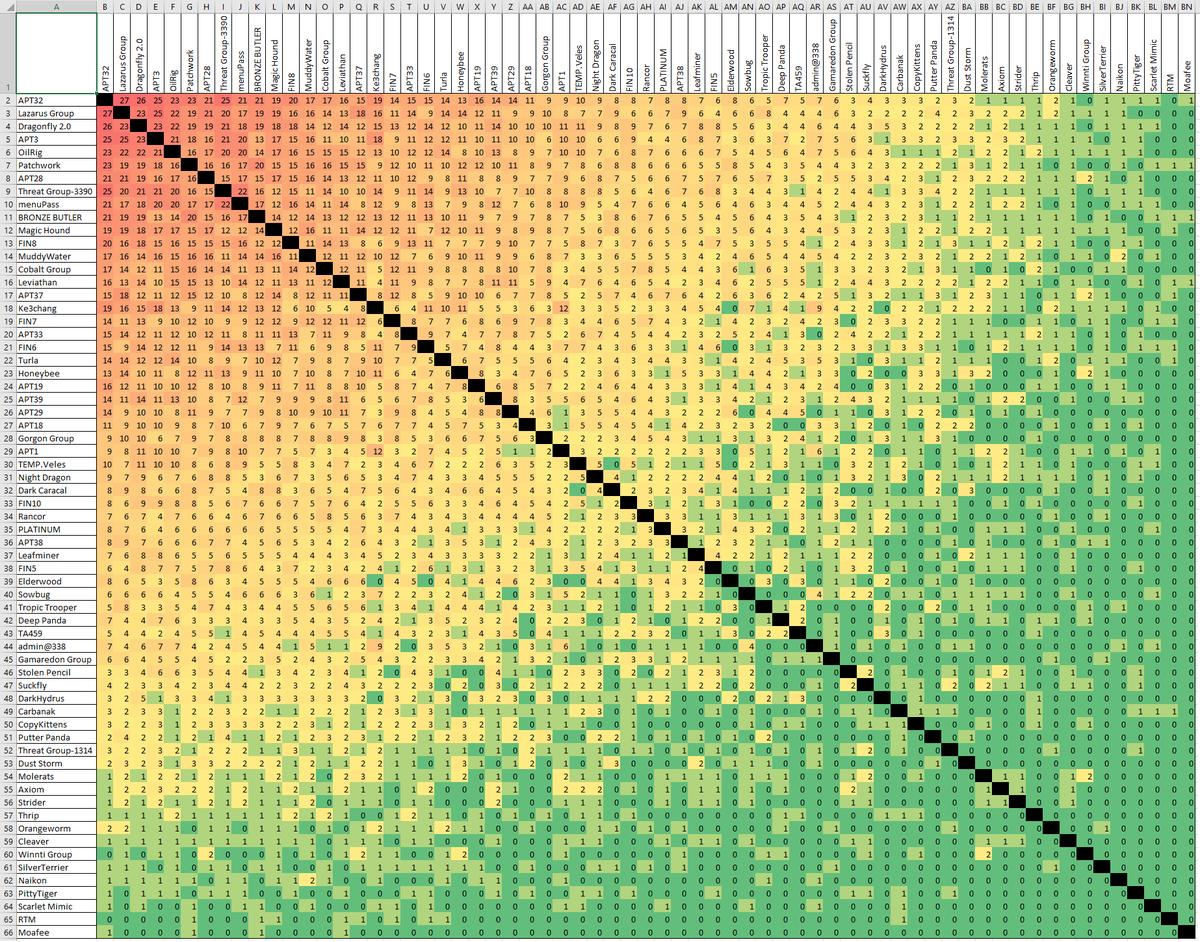

ATT-CK_Analysis

→

Página do projetoRepositório científico e analítico contendo análise de dados de MITRE ATT & CK. Analistas independentes estão procurando respostas para várias perguntas, por exemplo:

- Existem relacionamentos anteriormente desconhecidos entre grupos que usam uma grande proporção dos métodos?

- O número de métodos usados por cada grupo é um indicador razoável de quão avançadas são as capacidades desses grupos?

- Se é possível estabelecer alguma hierarquia de possibilidades, diretamente de um conjunto de dados ou de fontes externas, há evidências de que certos grupos evitam (e não apenas não usam) certos métodos?

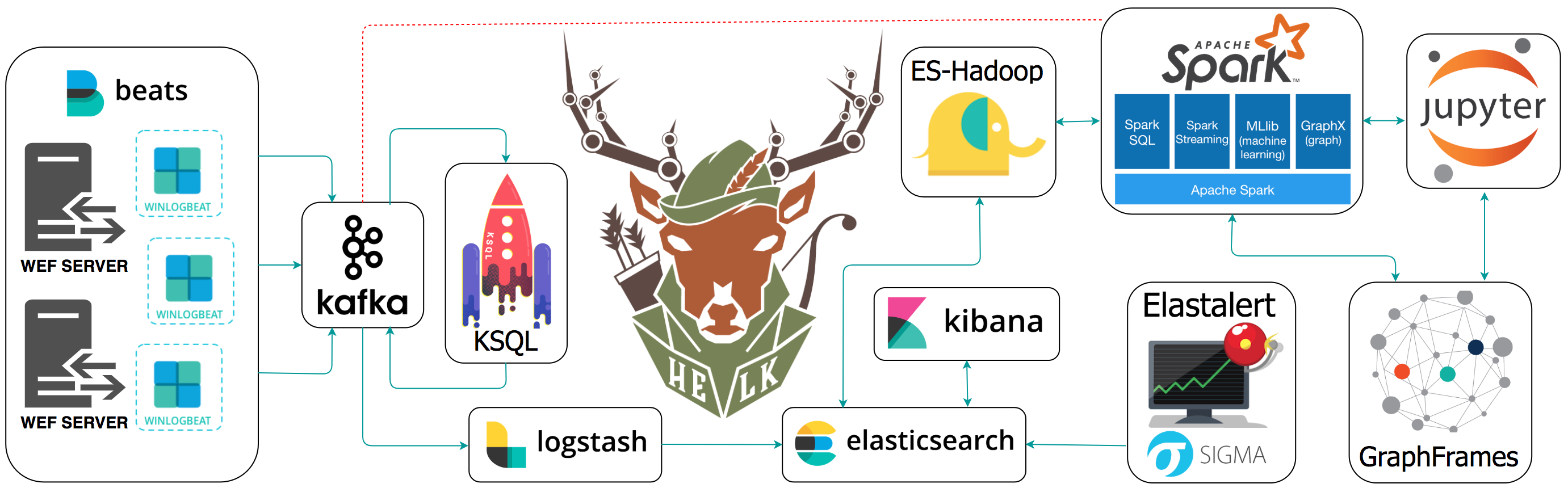

The Hunting ELK (HELK)

→

Página do projetoNovo projeto Hunting ELK (Elasticsearch, Logstash, Kibana). Este é um ecossistema de várias plataformas de código aberto que trabalham em conjunto com o objetivo principal de expandir a capacidade dos agentes de detectar ameaças, os recursos da pilha

Elastic ELK . Os recursos de pesquisa analítica são fornecidos pela implementação das tecnologias Spark & Graphframes. Este é um dos primeiros assemblies disponíveis ao público que permite usar gratuitamente as funções de processamento de dados na pilha ELK. Além disso, um Jupyter Notebook é integrado ao projeto de prototipagem usando big data e / ou aprendizado de máquina. Essa pilha fornece um mecanismo de pesquisa de texto completo combinado com visualizações, consultas gráficas relacionais e análises avançadas. O projeto está na fase de desenvolvimento, o código e a funcionalidade serão alterados. Em um futuro próximo, adicionando painéis com dados da ATT & CK. Você pode ler mais sobre o projeto no

blog do autor.

Conclusão

O número de projetos que usam ativamente a matriz MITRE ATT & CK continua a crescer. Note-se que esta é uma boa base de conhecimento para analistas, uma nova visão do modelo de ameaças à segurança da informação. No entanto, alguns pesquisadores observaram algumas das deficiências da matriz. Por exemplo, há casos de uma descrição muito vaga de técnicas, o que complica muito o trabalho com elas.

A principal coisa que você não deve esquecer: essa matriz é construída com base em ataques bem-sucedidos. I.e. em geral, essa é uma referência histórica sobre quais técnicas e métodos foram usados. Sem dúvida, esta é uma boa base de conhecimento, conveniente em operação, mas ainda assim nunca descreverá completamente todas as técnicas possíveis do inimigo.