Os estados estão interferindo cada vez mais no campo de informação que antes era nerd e estão definindo as regras por lá. Uma das instituições de regulação estatal no espaço de informações é o mecanismo de "assinatura eletrônica qualificada", um identificador confiável condicionalmente não forjado de uma

entidade com a qual pode certificar vários tipos de transações em formato eletrônico em seu nome no espaço de informações. De fato, a idéia de EP não é nova e vem se desenvolvendo há muito tempo, mas na Rússia, em algum momento, algo deu um pouco de errado. Este artigo é uma extensa discussão subjetiva sobre o tema do instituto de assinatura eletrônica na Rússia, sem imersão indevida nos equipamentos tecnológicos. Bem, um pouco de chapéu, como sem ele.

CC-BY-SA, Vadim Rybalko

CC-BY-SA, Vadim Rybalko Achtung! Este é o Longrid e pode levar um pedaço da sua vida!

Achtung! Este é o Longrid e pode levar um pedaço da sua vida!

Isenção de responsabilidade

Eu tentei não machucar ninguém, mesmo quando queria. De qualquer forma, se alguém estiver pronto para se ofender: cuide da sua psique e leia uma publicação com uma visão geral da próxima hospedagem em nuvem ou sobre o docker, por exemplo. Sinta-se melhor. Se você estiver pronto para discutir ou tiver algo a acrescentar - escreva com segurança nos comentários ou pessoalmente.

Primeiro, um pouco de equipamento legal abstrato

O que é um acordo? Na Rússia, como na maioria dos países desenvolvidos e não muito, existe toda uma pilha de leis e estatutos, uma espécie de “árvore” de atos jurídicos (NLAs) que regulam a vida cotidiana de cidadãos e associações. Descartando os detalhes: temos a lei básica do país - a Constituição da Federação Russa; através do nível dele - muitas leis federais, que incluem códigos (no contexto de nossa discussão - o Código Civil da Federação Russa, Código Civil da Federação Russa) e várias leis e regulamentos que afetam assinaturas eletrônicas (das quais a principal é a Lei Federal “

Sobre Assinatura Eletrônica” ”De 6 de abril de 2011, nº 63-FZ).

O conceito de “transação” é regulado pelo Código Civil da Federação Russa: no caso geral, são ações de pessoas para estabelecer relações entre si, implicando o surgimento de direitos e obrigações civis. Há um número incrível de tipos de transações, em geral, elas estão unidas pelo fato de a parte na transação a certificar com sua própria assinatura manuscrita (mas nem sempre), como um sinal de que a participação da parte nessa transação corresponde ao seu livre arbítrio.

Agora, a assinatura eletrônica. No início do surgimento de assinaturas eletrônicas na Rússia, era chamado de "assinatura digital eletrônica" (EDS), aparentemente como um papel vegetal de uma assinatura digital em inglês. Então a palavra digital foi digerida e dissolvida, permaneceu uma “assinatura eletrônica”. Em geral, de acordo com a legislação atual, qualquer coisa pode ser chamada de assinatura eletrônica, mesmo que uma verificação de uma assinatura manuscrita, portanto, conceitos detalhados tenham sido introduzidos. A lei definiu três conceitos de EP:

- Assinatura eletrônica simples - quaisquer códigos, senhas, verificações, verificação por SMS. O reconhecimento legal é limitado, incluindo apenas se as partes no contrato concordaram previamente em usar esse tipo de assinatura e determinaram os parâmetros para uso.

- Assinatura eletrônica não qualificada aprimorada - uma assinatura feita usando qualquer meio criptográfico de segurança da informação, com a participação de uma chave eletrônica. Ao reconhecer essa assinatura, é importante que essa assinatura possa ser usada para estabelecer o signatário e garantir a força criptográfica do documento assinado (a fim de detectar o fato de fazer alterações no documento após a assinatura).

- Assinatura Eletrônica Qualificada Aprimorada (UKEP) - corresponde às características de uma assinatura eletrônica não qualificada aprimorada, mas com a condição de que a chave de assinatura da parte assinante seja certificada pela autoridade estadual através da cadeia de confiança (centro de certificação autorizado).

Além disso, discutiremos exclusivamente a assinatura eletrônica qualificada aprimorada, UKEP - esse tipo de assinatura é usada no gerenciamento de documentos eletrônicos legalmente significativo na Rússia.

O princípio generalizado de operação de dispositivos eletrônicos

Se você tentar explicar com clareza o que é uma assinatura eletrônica e como diabos ela funciona, você obtém algo como esta descrição da tese.

Há um grupo de algoritmos criptográficos de chave pública assimétricos. O proprietário forma um par interconectado de duas chaves: uma chave privada e uma pública. A chave privada ou privada é estritamente mantida pelo proprietário e é um segredo.

Uma chave pública ou pública é inalienável de uma privada e pode ser transferida livremente para qualquer pessoa. Usando a chave pública, você pode criptografar determinadas informações para que apenas o proprietário da chave privada possa descriptografá-la e mais ninguém (mesmo quem criptografou os dados).

Usando a chave privada, você pode gerar uma assinatura das informações de origem. Ao transferir esse arquivo junto com a assinatura, o destinatário, tendo a chave pública do proprietário com antecedência, pode calcular que o arquivo não foi modificado no processo e foi assinado pela pessoa que possui a chave privada.

CC-BY-SA , Ilustração dos processos de assinatura e verificação usando criptografia assimétrica, Wikipedia.Obviamente, o ponto de confiança - o proprietário passou sua chave pública mais cedo ou quem mais? Para não estabelecer um relacionamento de confiança ponto a ponto com cada um, foi inventada a

PKI (Infraestrutura de Chave Pública, Infraestrutura de Chave Pública).

Para que a chave pública do remetente, o proprietário da chave ES, seja o destinatário confiável padrão sem estabelecer um relacionamento, ela pode ser assinada por um participante comum de confiança de ambas as partes. É chamado de "Autoridade de Certificação", CA. Tecnicamente, a CA adiciona um conjunto de propriedades adicionais à chave pública do proprietário (como regra: data de validade, descrição em texto do proprietário, conjunto de identificadores de serviço), após o qual esse sanduíche já está assinado com sua chave privada. O arquivo resultante é chamado de certificado ES. Possuindo antecipadamente a chave pública da CA, o arquivo e o ES do remetente, o destinatário da assinatura pode calcular se o arquivo sofreu alterações após a assinatura.

A chave pública da CA também pode ser autenticada pela chave pública de outra CA (às vezes várias, é chamada de assinatura cruzada). Assim, o destinatário pode não ter a chave pública diretamente para a CA do remetente, mas pode ter a chave pública de uma CA superior, que por sua vez assinou a chave pública do remetente. A cadeia de verificação será estendida, mas ainda será possível construir uma cadeia de confiança.

Além disso, ao formar uma assinatura eletrônica para um documento, um ingrediente importante é adicionado a esse sanduíche - um carimbo de data e hora. Este é um rótulo em tempo real de uma fonte confiável, também assinada pelo EP do servidor de tempo exato. É exclusivo e é criado para um documento específico. Isso permite garantir que a assinatura seja formada em um ponto específico no tempo e não permite que você gere novamente a assinatura "retroativamente".

É assim que a PKI (leia-se: assinatura eletrônica) funciona em todo o mundo em várias implementações: HTTPS para sites, autenticação corporativa em VPN e Wi-Fi, registro de cartões SIM na rede, cartões bancários com chip e sem contato, DNSSec e RPKI, validação de passaportes, assinaturas eletrônicas na Rússia e análogos no exterior, etc.

Vale ressaltar que a chave privada da assinatura eletrônica é um elemento-chave do sistema, pois seu comprometimento permitirá a criação não autorizada de assinatura eletrônica sem o conhecimento do proprietário. A chave é guardada por algoritmos reconhecidos industrialmente; muitos foram desenvolvidos ao longo da história da criptografia aplicada. O algoritmo de chave mais comum é o

RSA , que existe há 40 anos. Possui um aparato matemático de carvalho, e ainda é confiável devido à simplicidade e elegância da solução, como um machado (se usado corretamente). Algoritmos mais novos e mais promissores são baseados na matemática das curvas elípticas, das quais a

ECDSA (e toda uma série de "

curvas " sob o capô), prometendo

ED25519 , ambos os nossos

GOSTs (antigos, 2001 e novos, a partir de 2012). Tudo isso protege a chave privada de sua "recuperação" com base no público. A proteção contra cópia direta da chave privada é fornecida pelos modernos mecanismos de

cartão inteligente : a chave privada é gerada dentro do chip criptográfico e nunca sai de seus limites, inclusive durante as operações com ele; e mecanismos especiais de autodestruição tornam quase impossível o craqueamento mecânico de um microcircuito.

Como eles estão?

Em vários países civilizados, uma chave eletrônica é emitida para os cidadãos, juntamente com um identificador plástico para a pessoa. Como o ID é emitido pela autoridade do estado, a chave eletrônica no ID também é emitida pelo estado e é igual ao período de validade do próprio certificado. Na maioria dos casos, para aqueles que desejam usar uma assinatura eletrônica, basta comprar um leitor de cartão inteligente de um centavo e colocar um pacote de software no computador para interagir com a chave e trabalhar com a assinatura eletrônica. Esses certificados usam parâmetros padronizados industrialmente, uma vez que o organismo internacional de padronização da

OACI “cuida” de sua emissão. A ICAO não está realmente preparada para padronizar as carteiras de identidade, uma vez que na verdade é a Organização da Aviação Civil Internacional, que padroniza tudo na aviação. Mas aconteceu que o controle da migração dos cidadãos é uma parte considerável dos deveres das transportadoras aéreas e dos serviços aéreos terrestres, então a ICAO adotou a padronização dos documentos de viagem, incluindo passaportes de todos os tipos e cartões de identificação, emitindo uma série de normas 9303 em

12 partes . E como a maioria dos estados começou a introduzir assinaturas eletrônicas como um aplicativo adicional em um cartão inteligente de cartões de identificação pessoal, isso garantiu pelo menos alguma compatibilidade do componente eletrônico dessas identificações de país para país, inclusive em termos de algoritmos de assinatura eletrônica.

Atributos principais de um cartão de identificação compatível com ICAO. Exemplo de documento de um grande fabricante de cartões plásticos OberthurPor outro lado, os principais sistemas operacionais contêm implementações de software embarcadas de algoritmos criptográficos reconhecidos internacionalmente, o que possibilita a troca de documentos assinados e a verificação da assinatura eletrônica entre contrapartes de diferentes países.

E quanto a nós?

Existem vários padrões na Rússia que descrevem algoritmos nacionais de ES reconhecidos por nossa legislação. Atualmente, dois deles (GOST R 34.10-94 e GOST R 34.10-2001) não estão operacionais (desde 2001, eles têm efeito limitado no modo legado), o que está funcionando é o

GOST R 34.10-2012 . Todo o UKEP deve usar o algoritmo GOST R 34.10-2012 ou GOST R 34.10-2001 para ser considerado legalmente reconhecido. Em geral, nossos algoritmos são considerados bastante bons, construídos apenas com base em curvas elípticas (sem contar completamente desatualizados a partir de 94 anos). No entanto, por várias razões, eles não se tornaram padrões internacionais universalmente reconhecidos. O mais interessante é que o GOST R 34.10-2001 conseguiu infiltrar-se no padrão DNSSec, mas não conseguiu obter sucesso e nenhum compartilhamento tangível. Mas eles dominaram a escrita de uma

RFC como parte da

IETF - para isso, além de karma.

Em algum momento, nossos legisladores começaram a pregar o UKEP com unhas em diferentes segmentos das relações civis na Rússia. Começamos, é claro, com um dos grupos de entidades mais roubados - entidades legais. Em geral, a idéia é sólida: traduzir o fluxo de trabalho em formato eletrônico, remover linhas de vários escritórios de controle, novamente prejudicar os negócios das fábricas de celulose e preservar a natureza, reduzindo o volume de papel. Mas, como as leis são adotadas, inclusive sem elaboração e exame adequados (e às vezes até no interesse de um certo círculo de pessoas, de acordo com os sentimentos), então tudo em algum momento deu errado. O estado obriga os empresários a receber e renovar uma assinatura eletrônica todos os anos (a validade de uma chave comum é de 12 a 15 meses), enquanto se retira do processo de emitir um atributo tão importante como uma chave eletrônica, entregando-a às organizações comerciais - centros de certificação autorizados no momento

445 com credenciamento atual, sem contar filiais e escritórios de representação. Além disso, além do fato de a emissão da chave UKEP não ser gratuita em si, foi escolhida uma solução muito estranha de software e hardware. Foi decidido substituir a mídia criptográfica segura normal pela chave privada por outras mais baratas, permitindo copiar a chave (na verdade, não tão barata). Como essas mídias não sabem trabalhar com a chave e, de fato, são drives flash com senha, os comerciantes de software que vendem camadas de software para sistemas operacionais que manipulam a chave privada da cópia eletrônica, copiando-a na memória de acesso aleatório do computador (SIC!) ao mesmo tempo, eles custam dinheiro constantemente.

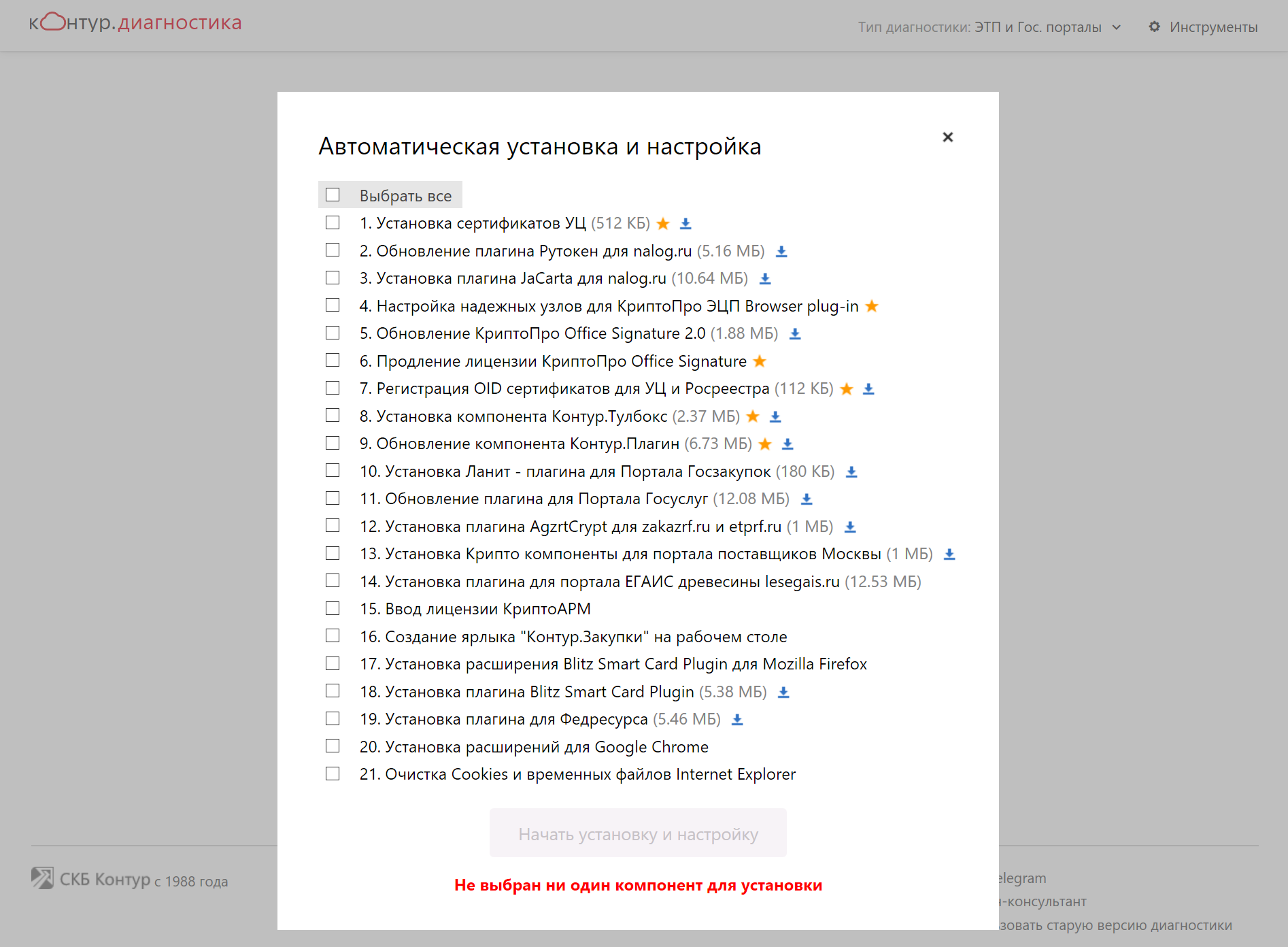

A picada foi adicionada pela total ignorância de usuários forçados voluntariamente da assinatura eletrônica e pela enormidade de soluções de software para trabalhar com ela. Por exemplo, para configurar um computador operacional para que um usuário comum do ES trabalhe com portais de contabilidade de todas as faixas e plataformas eletrônicas de negociação, é necessário executar cerca de 20 operações: faça o download / instale um monte de softwares diversos de qualidade duvidosa, certificados CA, faça configurações específicas para que tudo interaja e pelo menos algo funcionou. Nem vale a pena mencionar que esse monte de govnokod funciona com mais ou menos confiança apenas no ambiente Windows (e nem sempre nas versões mais recentes), funciona de maneira extremamente estreita e com muletas terríveis em alguns sites "estaduais do Linux" e absolutamente não funciona no MacOS. Por exemplo, um site fiscal há menos de um ano foi desaprendido a funcionar apenas com o Internet Explorer! E este é o Federal Tax Service - um departamento que é considerado relativamente avançado em TI e o operador de uma grande solução de big data do estado.

A média de casos de uso com o UKEP na empresa: alguém (um mensageiro ou enikeyshchik) recebe uma chave por procuração do chefe da organização na CA, passa para a tia condicional Mane para o contador, que "assina" os documentos em nome do chefe. Deve-se entender que a essência do UKEP é um análogo de uma assinatura manuscrita, não uma assinatura de Vasya condicional. Ou seja, o uso neste formulário já passou por mutações significativas. Não devemos esquecer que, embora a chave tenha sido emitida para as organizações por trabalhar com relatórios eletrônicos, ela também contém os valores e dados qualificados do gerente individual, em cujo nome a chave foi criada. Isso permite um vetor de ataque contra um determinado indivíduo, cujo único fator limitante é o subdesenvolvimento de serviços eletrônicos com assinaturas eletrônicas para indivíduos. E mesmo o controle físico sobre o token com a chave é uma ficção, já que qualquer pessoa (o mesmo contador) pode, relativamente silenciosamente, simplesmente copiar a chave para si mesma “no registro”, porque “é mais conveniente”. E isso sem mencionar os códigos PIN padrão no formato 12345678. Escuridão e decadência.

Também devemos escrever sobre a assinatura eletrônica para pregões. Para realizar transações com estruturas orçamentárias e quase orçamentárias: para vender algo ou prestar serviços, é necessário passar pelo mecanismo de

licitação . O concurso é realizado em plataformas eletrônicas de negociação (ETP): sites especiais onde são feitos pedidos, algo como um leilão. Existem muitos sites, como regra, seus proprietários são grandes

organizações ambientais. Para ser um participante credenciado do ETP, você deve ter uma assinatura eletrônica, mas apenas o UKEP, qualquer que seja oficial e reconhecido pelo estado, não funcionará. Não, a conversa não é sobre confiar no UKEP, apenas os proprietários dos pregões ganham dinheiro com isso. Tecnicamente, a assinatura eletrônica dos sites é o mesmo UKEP, mas o certificado inclui adicionalmente identificadores adicionais,

OIDs , que dão o direito de usar essa chave UKEP em um site específico. Isso foi feito para obter muito mais dinheiro com a emissão dessa assinatura eletrônica do que com a emissão regular de um UKEP. Chega a um cenário absurdo: para vender algo para a Russian Railways, você precisa passar por um concurso para o qual precisa obter uma chave de assinatura eletrônica de uma CA específica, e não de nenhuma. As Ferrovias Russas podem comprar não apenas vagões e pontes de ferro fundido, mas também bens razoavelmente baratos ou solicitar serviços em pequenos volumes. Tecnicamente, é possível realizar uma transação barata sem licitação, mas os representantes da Russian Railways têm medo de fazê-lo, pois podem bater no boné. Portanto, eles oferecem um potencial fornecedor para se registrar em sua própria

plataforma de negociação de bolso e responder a um pedido especialmente preparado para o fornecedor. Naturalmente, esse esquema em princípio cheira a uma violação dos princípios da licitação, mas o principal para os funcionários das empresas é observar os regulamentos burocráticos. Naturalmente, a plataforma de negociação da Russian Railways funciona apenas para aqueles que possuem uma chave de assinatura eletrônica, mas diferentemente das trocas eletrônicas maiores, eles cooperam com apenas quatro

CAs credenciadas , das quais não há uma com uma extensa rede de escritórios na Rússia e uma simplesmente é uma operadora (proprietária ) do próprio site. Mas se os representantes da Russian Railways realmente precisam de um serviço exclusivo e é mais fácil para o fornecedor recusar esse circo de sua plataforma de negociação eletrônica, às vezes eles podem cuspir em suas regras de licitação e solicitar o negócio diretamente (com base na história real). Acontece que o UKEP parece normal, por um lado, mas não é adequado para várias ações para as quais é necessário obter essencialmente o mesmo UKEP de outra CA com um conjunto diferente de atributos adicionais. Como resultado, um monte de fichas difíceis de seguir e que devem ser renovadas anualmente, passando na busca com confirmação de autoridade.

Geralmente, várias CAs autorizadas são suspeitas de negligenciar a verificação dos dados pessoais do sujeito ao emitir o UKEP. Isso deveria ter acontecido, dado o número de CAs que implementaram suas atividades em todo o país. Espera-se que esses casos descrevam apenas o fato de desatenção, e não ações intencionais. E sim, se alguém tentar obter o UKEP com sucesso de documentos fraudulentos em meu nome, eu nem vou saber! Além disso, eu possuo meu UKEP pessoal, ou seja, uma chave dupla aparecerá. Não é possível descobrir no registro consolidado que o UKEP foi emitido para uma determinada pessoa, cada CA possui seu próprio registro e procedimentos para acessá-lo.

. , ,

PaulZi ,

.

, , , . , - . , , ,

,

( , ), , . , , , .

,

, : , . , , . , , . .

, . - . , , : , , . , .

, SIM-.

russian silovik «» - . , , «» .

'?

. , , :

34.101.45-2013 ( ), —

4145-2002 .

NeverWalkAloner . IETF RFC,

. , , .

«» . — . —

. , PKI , .

. , , , ( , , ). . , . , PKI, .

«

». , «», - : ( ) . , , . , , « ». - . , , .

, , .

Blockchain? , PKI, transparency log . , Blockchain — , . , , blockchain , - .

.

?

. , — . , . , . , . : , , , . — , , ( ID- , ). , , . , . . ,

opensource .

, .

. ( ), , - (SIC!) —

.

,

. ID-, , , ICAO, (- ) .

( )!

: , -, ( ) , .