Desde 2016, estamos pegando eles, coletando estatísticas e foi o que aconteceu no final. Não fornecemos previsões, mas apenas declaramos quanto aumentaram os riscos nesse ambiente.

Nossos analistas prepararam uma pesquisa que apresenta ameaças comuns a dispositivos inteligentes e à Internet das Coisas (IoT) em geral. Um grande número de dispositivos, como TVs inteligentes, câmeras de CFTV, relógios e brinquedos inteligentes, geladeiras, carros, rastreadores de fitness e DVRs, são registrados diariamente na World Wide Web. A maioria deles está mal protegida contra ataques e até completamente vulnerável.

1. Introdução

Agora, a World Wide Web inclui não apenas computadores, smartphones, tablets e roteadores, mas também TVs inteligentes, câmeras de CFTV, relógios inteligentes, geladeiras, carros, rastreadores de fitness, gravadores de vídeo e até brinquedos para crianças. O número de dispositivos IoT já excede vários bilhões e seu número está aumentando a cada ano.

Muitos deles são fracos ou completamente desprotegidos contra ataques. Por exemplo, para conectar-se a eles, é possível usar pares de login e senha simples ou conhecidos, instalados por padrão em centenas de milhares de modelos. Seus proprietários ou não pensam em alterar as configurações definidas na fábrica ou não podem fazer isso devido às limitações dos próprios fabricantes. Os invasores são relativamente fáceis de acessar esses dispositivos usando combinações de correspondência de dicionário (o chamado força bruta - método de força bruta). Além disso, eles podem explorar as vulnerabilidades dos sistemas operacionais instalados neles.

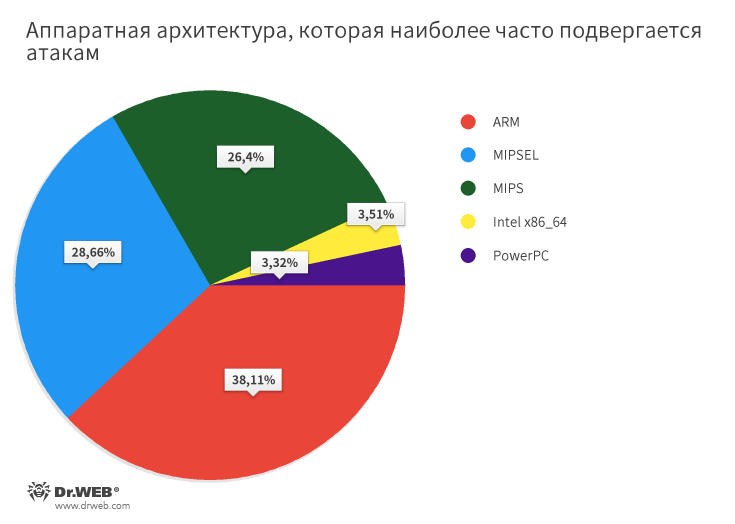

Desde 2016, o Doctor Web acompanha de perto as ameaças ao segmento Internet das Coisas. Para isso, nossos especialistas implantaram uma rede de iscas especializadas - khanipot (da palavra honeypot - um pote de mel). Essas armadilhas imitam vários tipos de dispositivos eletrônicos "inteligentes" e registram tentativas de infectá-los. Hanipots cobrem várias plataformas de hardware de uma só vez, incluindo ARM, MIPS, MIPSEL, PowerPC e Intel x86_64. Eles permitem rastrear vetores de ataque, detectar e pesquisar novas amostras de malware, melhorar seus mecanismos de detecção e lidar com eles de forma mais eficaz.

Este artigo fornece informações sobre ataques detectados em dispositivos inteligentes, bem como as ameaças mais comuns à Internet.

Estatísticas

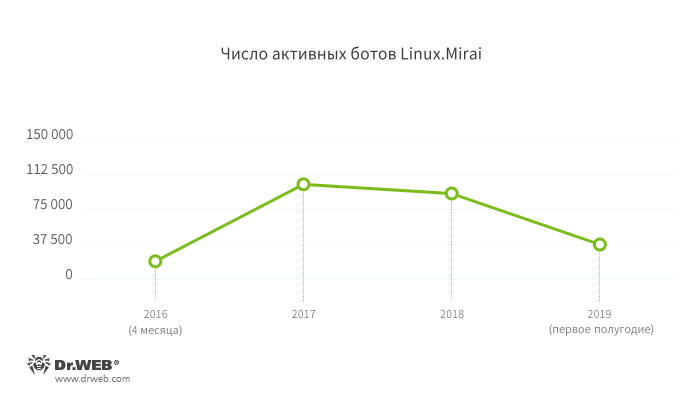

No início da observação, os analistas de vírus registraram uma atividade relativamente baixa de malware direcionado à Internet de dispositivos comuns. Nos quatro meses de 2016, os especialistas do Doctor Web detectaram 729.590 ataques, mas em apenas um ano - 32 vezes mais, 23.741.581. Em outros 12 meses já havia 99.199.434. Quanto ao ano atual, apenas no primeiro seis meses, 73 513 303 ataques foram realizados - quase o mesmo que em todo o ano de 2018.

A dinâmica da detecção de ataques de ataque é mostrada no gráfico:

Em menos de três anos, o número de tentativas de hackear e infectar dispositivos da Internet das Coisas aumentou 13.497%.

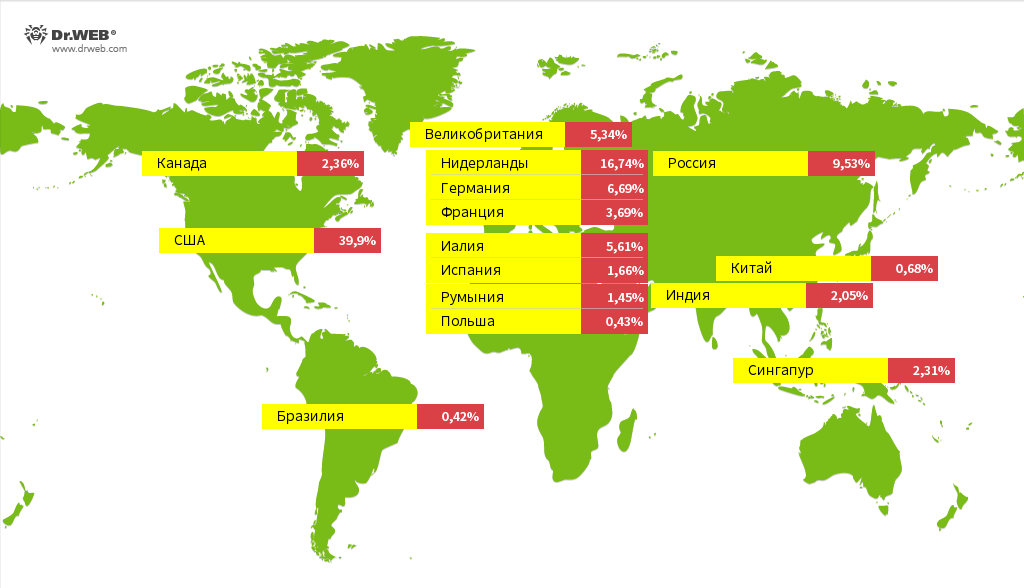

Ataques em dispositivos inteligentes foram realizados a partir de endereços IP localizados em mais de 50 países. Na maioria das vezes eram EUA, Holanda, Rússia, Alemanha, Itália, Reino Unido, França, Canadá, Cingapura, Índia, Espanha, Romênia, China, Polônia e Brasil.

A distribuição geográfica das fontes de ataque e sua porcentagem são mostradas no gráfico a seguir:

Após comprometer os dispositivos com êxito, os invasores podem carregar um ou mais cavalos de Troia neles. No total, o número de arquivos maliciosos detectados por nossas armadilhas durante o período de observação foi de 131.412. A dinâmica de sua detecção é mostrada abaixo.

Os dispositivos inteligentes são executados em várias arquiteturas de processador e muitos programas maliciosos têm versões para várias plataformas de hardware ao mesmo tempo. Entre os que imitam nossos hanipots, os dispositivos mais comumente atacados são aqueles com processadores ARM, MIPSEL e MIPS. Isso é claramente visto no diagrama:

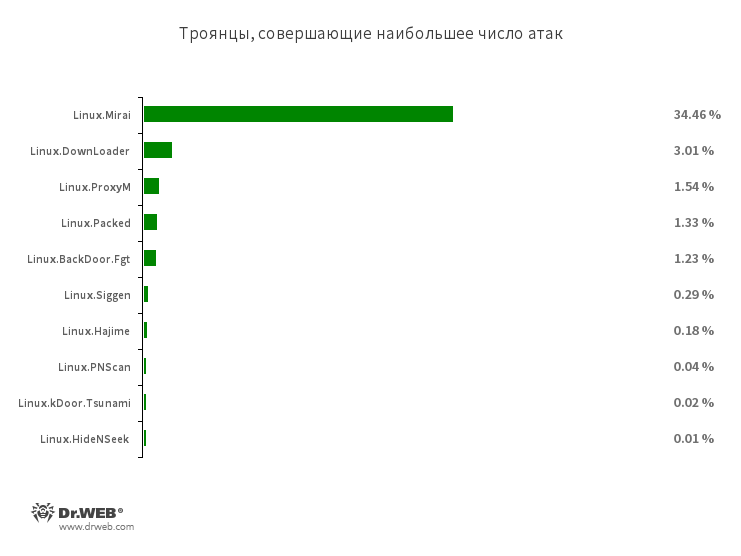

De acordo com as estatísticas recebidas pelos chanipots, os programas maliciosos mais ativos são representantes da família Linux.Mirai , que representam mais de 34% dos ataques. Eles são seguidos pelos gerenciadores de inicialização Linux.DownLoader (3% dos ataques) e pelos cavalos de Troia Linux.ProxyM (1,5% dos ataques). Os dez principais também incluem aplicativos maliciosos Linux.Hajime , Linux.BackDoor.Fgt , Linux.PNScan, Linux.BackDoor.Tsunami e Linux.HideNSeek. A porcentagem dos cavalos de Troia mais ativos é apresentada na ilustração a seguir:

Programas maliciosos que atacam dispositivos inteligentes podem ser divididos em várias categorias básicas, de acordo com suas principais funções:

- Trojans para ataques DDoS (exemplo: Linux.Mirai);

- Trojans que distribuem, baixam e instalam outros aplicativos maliciosos e componentes auxiliares (exemplo: Linux.DownLoader, Linux.MulDrop);

- Trojans que permitem controlar remotamente dispositivos infectados (exemplo: Linux.BackDoor);

- Trojans que transformam dispositivos em servidores proxy (exemplo: Linux.ProxyM, Linux.Ellipsis.1, Linux.LuaBot);

- Trojans de mineração de criptomoeda (exemplo: Linux.BtcMine);

- outros.

No entanto, a maioria dos programas maliciosos modernos são ameaças multifuncionais, pois muitos deles podem combinar várias funções ao mesmo tempo.

Tendências de ameaças para dispositivos inteligentes

- Devido à disponibilidade de códigos-fonte de cavalos de Troia, como Linux.Mirai, Linux.BackDoor.Fgt, Linux.BackDoor.Tsunami e outros, o número de novos programas maliciosos está aumentando.

- O surgimento de um número crescente de aplicativos maliciosos escritos em linguagens de programação "não padrão", como Go e Rust.

- Informações sobre muitas vulnerabilidades estão disponíveis para os atacantes, cuja exploração ajuda a infectar dispositivos inteligentes.

- A popularidade dos mineradores que mineram criptomoedas (principalmente Monero) em dispositivos da Internet das coisas permanece.

Abaixo estão informações sobre os cavalos de Troia mais comuns e dignos de nota para a Internet das Coisas.

Mais sobre ameaças à Internet das Coisas

Linux.MiraiO Linux.Mirai é um dos cavalos de Troia mais ativos que atacam os dispositivos IoT . A primeira versão deste aplicativo malicioso apareceu em maio de 2016. Mais tarde, seus códigos-fonte foram publicados em domínio público, então ele rapidamente obteve um grande número de modificações criadas por vários criadores de vírus. Agora, o Linux.Mirai é o Trojan para Linux mais comum, executado em uma variedade de arquiteturas de processadores, como x86, ARM, MIPS, SPARC, SH-4, M68K, etc.

Após infectar o dispositivo de destino, o Linux.Mirai se conecta ao servidor de gerenciamento e aguarda mais comandos dele. A principal função deste Trojan é realizar ataques DDoS.

O gráfico a seguir mostra a dinâmica da detecção de cópias ativas desse aplicativo mal-intencionado pelos chanipotas:

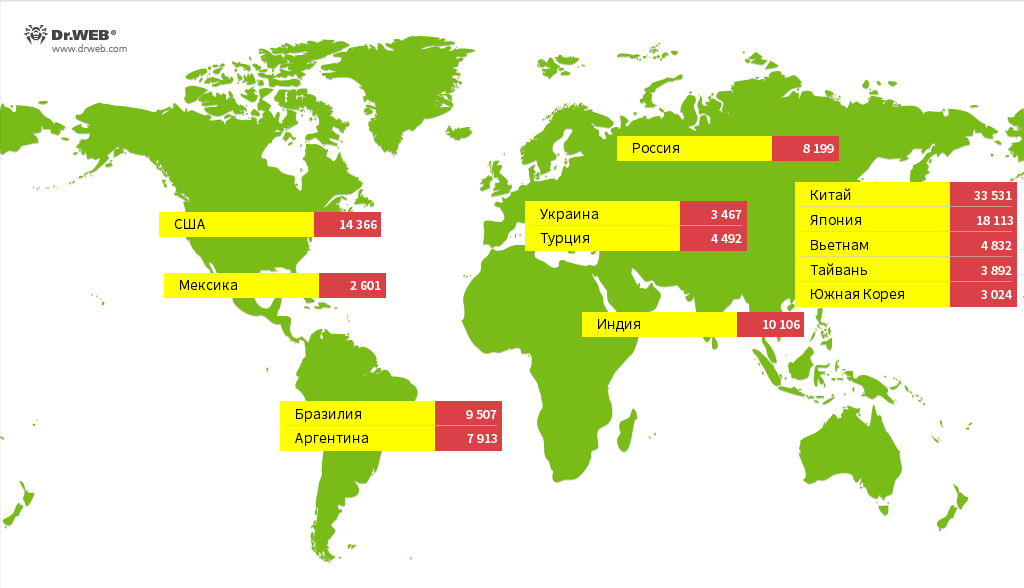

Várias modificações do Linux.Mirai são mais ativas na China, Japão, EUA, Índia e Brasil. Abaixo estão os países onde, durante o período de observação, foi registrado o número máximo de bots dessa família.

Linux.Hajime

Linux.HajimeOutro malware perigoso que infecta dispositivos inteligentes é o Linux.Hajime . Este Trojan é conhecido pelos analistas de vírus desde o final de 2016. Ele funciona nas arquiteturas ARM, MIPS e MIPSEL e implementa a função de um worm de rede, espalhando-se usando o protocolo Telnet. Os dispositivos infectados são incluídos em uma botnet P2P descentralizada e são usados para infectar ainda mais os objetos disponíveis na Web. Um programa malicioso bloqueia o acesso de outros programas maliciosos a dispositivos atacados com êxito, bloqueando as portas 23, 7547, 5555 e 5358 neles.

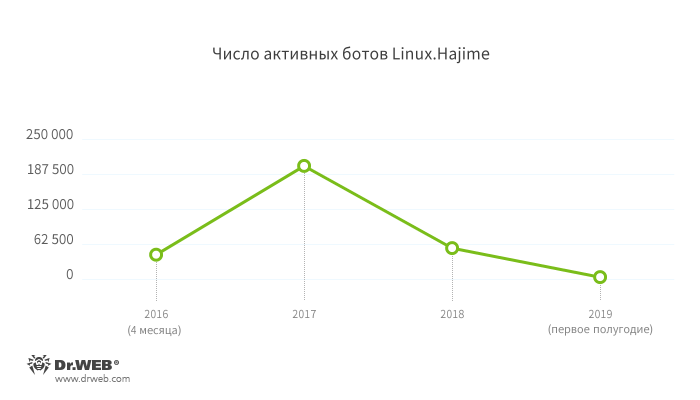

O pico da atividade Linux.Hajime ocorreu no final de 2016 - início de 2017, quando o número máximo de cópias simultaneamente ativas de Trojans dessa família excedeu 43.000. Depois disso, a atividade de malware caiu e continua a diminuir gradualmente. Atualmente, o número de bots Linux.Hajime ativos não excede várias centenas.

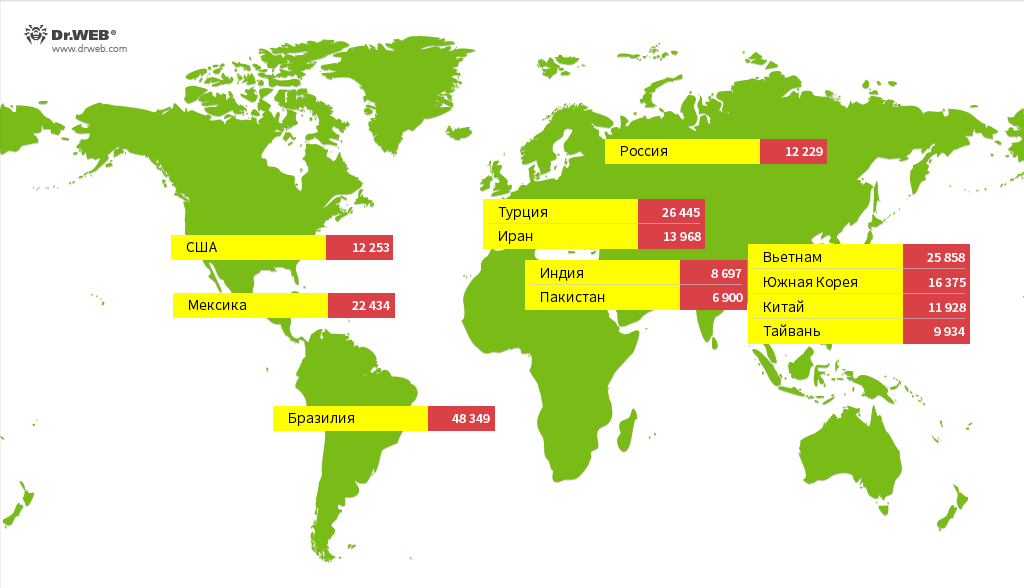

Esses cavalos de Troia são mais comuns no Brasil, Turquia, Vietnã, México e Coréia do Sul. O mapa mostra os países com o número máximo de cavalos de Troia Linux.Hajime ativos que foram registrados durante todo o período de observação.

Linux.BackDoor.Fgt

Os cinco principais cavalos de Troia projetados para infectar os dispositivos da Internet das Coisas incluem o Linux.BackDoor.Fgt , distribuído desde o outono de 2015. Várias versões desse suporte malicioso de aplicativo funcionam no MIPS, SPARC e outras arquiteturas e funcionam no ambiente Linux OS. O código fonte do Linux.BackDoor.Fgt está disponível publicamente, e é por isso que é tão popular entre os criadores de vírus.

Essas backdoors são distribuídas usando os protocolos Telnet e SSH, escolhendo logins e senhas para acesso aos objetos atacados. O principal objetivo desses cavalos de Troia é realizar ataques DDoS e controle remoto de dispositivos infectados.

Linux.ProxyM

O Trojan Linux.ProxyM é um dos programas maliciosos que os cibercriminosos usam para garantir seu próprio anonimato na Internet. Ele lança um servidor proxy SOCKS em dispositivos Linux infectados, através dos quais os cibercriminosos passam o tráfego de rede. Os especialistas da Doctor Web descobriram as primeiras versões do Linux.ProxyM em fevereiro de 2017, e esse Trojan ainda está ativo.

Linux.Ellipsis.1

O Linux.Ellipsis.1 é outro Trojan projetado para transformar dispositivos e computadores da IoT do Linux em servidores proxy. Ele foi pego pelos analistas da Doctor Web em 2015. Após o início, ele exclui os arquivos de log e bloqueia sua recriação, exclui alguns utilitários do sistema e também proíbe o dispositivo de se comunicar com endereços IP específicos. Se o cavalo de Tróia detectar tráfego suspeito de um dos endereços, ele também estará na lista negra desse IP. Além disso, sob o comando do servidor de gerenciamento Linux.Ellipsis.1 , os aplicativos que se conectam aos endereços proibidos param de funcionar.

Linux.LuaBot

O Doctor Web descobriu as primeiras versões da família de cavalos de Troia Linux.LuaBot em 2016. Esses aplicativos maliciosos são escritos na linguagem de script Lua e suportam dispositivos com arquitetura Intel x86_64), MIPS, MIPSEL, Power PC, ARM, SPARC, SH4 e M68k. Eles consistem em várias dezenas de módulos de script, cada um dos quais executa uma tarefa específica. Os cavalos de Troia podem receber atualizações desses módulos do servidor de gerenciamento, bem como baixar novos. Linux.LuaBot - aplicativos de malware ricos. Dependendo da modificação de aplicativos maliciosos e de um conjunto de scripts, os invasores podem usá-los para controlar remotamente os dispositivos infectados, bem como criar servidores proxy para anonimização na Web.

Linux.BtcMine.174

Para os invasores, a mineração (mineração) de criptomoedas é uma das principais causas de infecção da Internet dos dispositivos de coisas. Os cavalos de Troia da família Linux.BtcMine, bem como outros aplicativos maliciosos, os ajudam nisso. Um deles - Linux.BtcMine.174 - foi encontrado por especialistas da Doctor Web no final de 2018. Destina-se à mineração Monero (XMR). Linux.BtcMine.174 é um script escrito na linguagem sh shell. Se não foi executado como root, o Trojan tenta aumentar seus privilégios com várias explorações.

O Linux.BtcMine.174 pesquisa os processos dos programas antivírus e tenta finalizá-los, além de excluir os arquivos desses programas do dispositivo. Em seguida, ele baixa e lança vários componentes adicionais, incluindo um módulo backdoor e rootkit, após o qual lança um programa mineiro no sistema.

O Trojan é registrado no carregamento automático, portanto, não tem medo de reiniciar um dispositivo infectado. Além disso, verifica periodicamente se o processo do minerador está ativo. Se necessário, ele o inicia novamente, garantindo a continuidade da mineração de criptomoedas.

Linux.MulDrop.14

Os Trojans da família Linux.MulDrop são usados para distribuir e instalar outros aplicativos maliciosos. Eles trabalham em muitas arquiteturas de hardware e tipos de dispositivos, no entanto, em 2017, os analistas de vírus da Doctor Web descobriram o Trojan Linux.MulDrop.14 , que tinha como alvo os computadores Raspberry Pi. Esse conta-gotas é um script no corpo do qual está armazenado um programa criptografado - um minerador de criptomoedas. Após o lançamento, o Trojan descompacta e inicia o minerador, após o qual tenta infectar outros dispositivos disponíveis no ambiente de rede. Para impedir que "concorrentes" acessem os recursos do dispositivo infectado, o Linux.MulDrop.14 bloqueia a porta de rede 22.

Linux.HideNSeek

O malware Linux.HideNSeek infecta dispositivos inteligentes, computadores e servidores executando o Linux, combinando-os em uma botnet descentralizada. Para distribuição, esse Trojan gera endereços IP e tenta se conectar a eles usando um dicionário de nomes de usuário e senhas, bem como uma lista de combinações conhecidas de dados de autenticação. Além disso, é capaz de explorar várias vulnerabilidades de equipamentos. O Linux.HideNSeek pode ser usado para controlar remotamente dispositivos infectados - executar comandos de criminosos cibernéticos, copiar arquivos etc.

Linux.BrickBot

Ao contrário da maioria dos outros malwares, os cavalos de Troia Linux.BrickBot não foram projetados para tirar vantagem. Estes são vândalos projetados para desativar computadores e dispositivos inteligentes, eles são conhecidos desde 2017.

Os cavalos de Troia Linux.BrickBot estão tentando infectar dispositivos através do protocolo Telnet, escolhendo nomes de usuário e senhas para eles. Em seguida, eles tentam apagar os dados de seus módulos de memória somente leitura, redefinir as configurações de rede, bloquear todas as conexões e executar uma reinicialização. Como resultado, para restaurar os objetos danificados, eles precisarão ser atualizados ou mesmo substituídos. Esses cavalos de Troia são raros, mas são extremamente perigosos.

No final de junho de 2019, o Trojan Linux.BrickBot.37, também conhecido como Silex, se espalhou. Ele agia de maneira semelhante a outros representantes da família Linux.BirckBot - apagava dados das unidades de dispositivos, excluía suas configurações de rede e reiniciava, após o que eles não podiam mais ligar e funcionar corretamente. Nossas armadilhas registraram mais de 2600 ataques deste Trojan.

Conclusão

Milhões de dispositivos de alta tecnologia, cada vez mais utilizados na vida cotidiana, são na verdade pequenos computadores com suas desvantagens inerentes. Eles são suscetíveis a ataques e vulnerabilidades semelhantes, embora, devido às peculiaridades e limitações do design, protegê-los possa ser muito mais difícil ou até impossível. Além disso, muitos usuários não estão totalmente cientes dos riscos potenciais e ainda percebem os dispositivos "inteligentes" como "brinquedos" seguros e convenientes.

O mercado da Internet das coisas está se desenvolvendo ativamente e, em muitos aspectos, repete a situação com o início da distribuição em massa de computadores pessoais, quando os mecanismos de combate às ameaças a eles apenas tomaram forma e melhoraram. Enquanto os fabricantes de equipamentos e os proprietários de dispositivos inteligentes estão se adaptando a novas realidades, os atacantes têm enormes oportunidades de ataques. Portanto, em um futuro próximo, devemos esperar o surgimento de novos malwares para a Internet das coisas.

O Doctor Web continua a monitorar a situação com a disseminação de cavalos de Troia e outras ameaças a dispositivos inteligentes e informará nossos usuários sobre todos os eventos interessantes nessa área. Os produtos antivírus Dr.Web detectam e removem com sucesso os programas maliciosos mencionados na revisão. Por exemplo, ele executa com êxito

o recurso de verificação remota de varredura remota que fizemos para a IoT.