Os cibercriminosos inventaram muitas opções para ataques cibernéticos, diferindo na complexidade da implementação técnica e na eficácia. Entre eles, um local especial é ocupado por um ataque, que é surpreendente em sua simplicidade e eficácia técnica - Business Email Compromise (BEC), ou um ataque usando correspondência comercial comprometida. Não requer profundo conhecimento técnico, possui a mais alta eficiência, é quase impossível se defender com meios tradicionais. Segundo o FBI, os

danos de tais ataques em 2018 chegaram a mais de 1,2 bilhão de dólares .

Padre Bob Stack, da Paróquia de St. Ambrose, em Brunswick, pc. Ohio, ficou desagradável quando o empreiteiro Marous Brothers Construction telefonou para ele, realizou reparos e restauração do edifício da igreja e perguntou por que o pagamento contratual não havia sido recebido por dois meses. Como o pai Bob sabia que o dinheiro estava sendo transferido, ele especificou os detalhes do destinatário e descobriu que os pagamentos não eram para o contratado, mas para golpistas desconhecidos. Há dois meses, eles enviaram uma carta sobre a mudança de detalhes em nome da Marous Brothers Construction. Os funcionários da ala ajustaram o número da conta do destinatário e enviaram o pagamento pela obra em dois meses.

A quantia de dano foi de US $ 1,75 milhão .

O padre Bob Stack voltou-se para o FBI. Durante a investigação, descobriu-se que hackers desconhecidos, pouco antes do ataque, pegaram senhas para as caixas de correio de dois funcionários da ala, estudaram sua correspondência com prestadores de serviços e depois compuseram uma carta convincente do maior deles, a Marous Brothers Construction. O design, o endereço de retorno e todos os outros atributos foram copiados da correspondência antiga, para que não houvesse dúvida sobre sua autenticidade. Como resultado, o dinheiro fluiu em uma direção desconhecida e eles foram enviados por funcionários inocentes.

A chegada do pai de Bob e ele próprio se tornou vítima de um ataque do BEC.

Como o ataque do BEC funciona

O BEC é uma farsa focada principalmente em empresas que trabalham com fornecedores estrangeiros, bem como empresas que realizam regularmente pagamentos não em dinheiro.

O ataque começa com a coleta de informações sobre a empresa: informações sobre gerentes e contadores que efetuam pagamentos, endereços de email de funcionários e dados sobre contratados. Usando phishing ou malware, os criminosos comprometem as contas de email dos gerentes, financiadores e contadores e estudam a correspondência com as contrapartes. Sua tarefa é descobrir como ocorrem as transações financeiras, quem solicita a transferência, quem a confirma e quem a realiza diretamente.

Quando as informações necessárias são coletadas, os fraudadores agem de acordo com um dos seguintes esquemas.

Faturas fictícias

Após verificar os detalhes do relacionamento da empresa com os fornecedores, os fraudadores enviam uma carta com o nome de um deles sobre a alteração de detalhes. Os contadores corrigem as informações nos documentos financeiros e enviam dinheiro aos criminosos. A vítima deste esquema foi a paróquia de St. Ambrose.

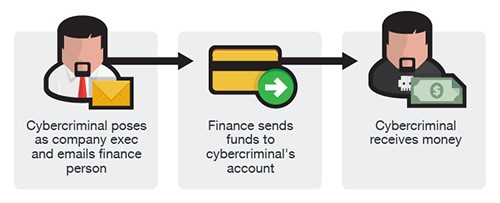

Ordem executiva falsa

Usando uma caixa de correio comprometida, os fraudadores enviam uma carta ao departamento financeiro em nome do CEO ou de outro gerente autorizado a realizar operações monetárias. A mensagem contém uma solicitação para transferir dinheiro com urgência para a conta especificada, sob qualquer desculpa convincente.

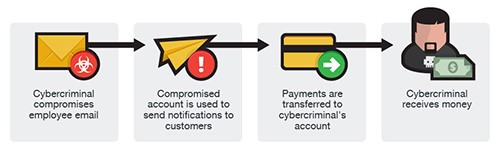

Cartas do falso contador

Os fraudadores enviam cartas às contrapartes da empresa sobre a alteração de detalhes de um email comprometido para um funcionário da unidade financeira. Ao receber a mensagem, as contrapartes fazem correções e começam a transferir dinheiro para os golpistas.

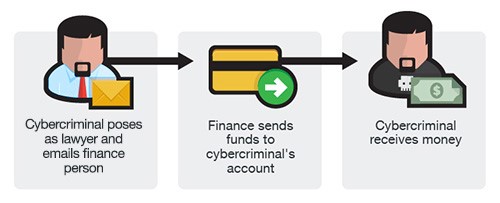

Advogado falso

O cibercriminoso entra em contato com o departamento financeiro ou o CEO por email ou telefone e se apresenta como funcionário de um escritório de advocacia que lida com questões confidenciais e urgentes. Tendo relatado qualquer ameaça fictícia, mas convincente, o fraudador oferece a transferência secreta de fundos para ele para resolver urgentemente o problema. Como regra, uma “ameaça” é detectada no final da semana de trabalho, alguns minutos antes do final do dia útil ou às vésperas das férias, quando os funcionários estão se preparando para descansar e não estão dispostos a avaliar a situação de maneira crítica.

Razões para a eficácia dos ataques BEC

- Engenharia Social . As cartas são enviadas no final do dia útil ou na véspera dos feriados, quando os funcionários correm para casa. Os textos das cartas são elaborados levando em consideração as peculiaridades da relação entre o remetente e o destinatário.

- Aparência legítima . Os fraudadores usam as informações coletadas para desenvolver uma carta única, que em estilo e design será indistinguível da correspondência com contrapartes familiares dos funcionários. Por exemplo, um contador pode receber uma instrução do CEO para transferir fundos que se parecem exatamente com pedidos semelhantes.

- Diferentemente dos golpes de phishing, os emails usados pelo BEC são enviados em uma única cópia de caixas de correio legítimas e não acabam em spam .

- Nenhum conteúdo malicioso . Os e-mails fraudulentos do BEC não contêm links e anexos; portanto, eles são facilmente transmitidos por antivírus e outras soluções de proteção.

- Nenhuma penetração no sistema . Os funcionários transferem dinheiro por vontade própria, porque têm certeza de que estão fazendo tudo certo. Os fraudadores não precisam estudar sistemas de pagamento e obter acesso a eles. Mesmo que o banco faça uma pergunta sobre os novos detalhes, as vítimas darão as explicações necessárias e até se esforçarão para efetuar o pagamento o mais rápido possível e, se necessário - com confiança.

- Urgência e outros amplificadores manipulativos . A necessidade de resolver urgentemente um problema sob a ameaça de conseqüências sérias e inevitáveis desativa o pensamento crítico dos funcionários e eles realizam ações que os cibercriminosos os pressionam.

Combate a ataques BEC

A paróquia de St. Ambrose não exigiu danos de seus funcionários, mas nem todas as empresas que se tornaram vítimas do BEC são tão brandas. Por exemplo, uma empresa de mídia da Escócia

entrou com uma ação no valor de 108.000 libras para seu ex-funcionário que executou transferências de dinheiro para golpistas do BEC por ignorar um aviso do banco sobre a natureza fraudulenta da transferência.

No entanto, a intimidação do pessoal dificilmente pode ser seriamente considerada uma medida eficaz de proteção contra ataques de BEC. Uma combinação verdadeiramente eficaz de medidas organizacionais e técnicas.

Atividades organizacionais

- Para treinar os funcionários a verificar cuidadosamente cada letra, no que se refere a transferências de dinheiro ou outros pedidos significativos da gerência sênior. Preste atenção especial às cartas urgentes e confidenciais.

- Treine funcionários para reconhecer ataques BEC . Os departamentos de segurança da informação devem ensinar a cada funcionário os princípios de identificação de cartas comprometidas.

- É obrigatório verificar todas as cartas e solicitações de natureza financeira . Se o fornecedor enviou um aviso sobre a mudança de detalhes, ligue de volta para ele e verifique se o documento é real e use o número de telefone do site oficial da empresa ou do contrato, e não da carta recebida.

Atividades Técnicas

Como as letras BEC não contêm links, anexos e, como regra, não apresentam sinais típicos de letras maliciosas, as soluções de proteção tradicionais não conseguem lidar com sua detecção. A proteção abrangente de e-mail usando inteligência artificial e aprendizado de máquina pode ajudar aqui.

Na Trend Micro, usamos uma ferramenta de IA chamada Sistema Especialista. Ele imita o processo de tomada de decisão de um especialista em segurança. Para fazer isso, o sistema avalia o provedor do qual a carta foi enviada e compara o endereço de email do remetente com o endereço real da organização. Se a carta veio do chefe da organização, a presença desse chefe na lista de funcionários é verificada, assim como sua disponibilidade por informações de contato.

Na próxima etapa, o sistema especialista realiza uma análise de conteúdo do conteúdo do e-mail, revelando as intenções do remetente em relação aos fatores específicos das cartas do BEC - urgência, importância e requisitos para a realização de ações financeiras. Os resultados da análise são transmitidos ao sistema de aprendizado de máquina.

Identificação do autor da carta entre os executivos da Enron

Identificação do autor da carta entre os executivos da EnronSe nada suspeito for encontrado na carta, o sistema de análise de estilo de texto - Writing Style DNA ("estilo de escrita DNA") entra em jogo. Esse desenvolvimento da Trend Micro usa um sistema de aprendizado de máquina para comparar a mensagem de um líder ou contraparte com as mensagens anteriores. Estilo de escrita O DNA usa mais de 7.000 características de mensagem para identificar um estilo único de remetente. Isso inclui o uso de letras maiúsculas em palavras e sinais de pontuação, o comprimento das frases, palavras e frases favoritas e muito mais.

Para criar um modelo de estilo, a inteligência artificial precisa analisar de 300 a 500 cartas enviadas anteriormente. Um ponto importante: para proteger a confidencialidade, a IA recupera apenas metadados que caracterizam o estilo do remetente, mas não o próprio texto.

Qual é o resultado

O comprometimento da correspondência comercial difere dos ataques comuns por uma eficácia tecnológica mínima. O sucesso dos ataques BEC depende diretamente da qualidade das informações coletadas e do trabalho dos engenheiros sociais. De fato, esses ataques estão mais próximos da fraude "offline" usual, o que dificulta combatê-los usando soluções técnicas tradicionais.

O uso de sistemas de defesa baseados em aprendizado de máquina e inteligência artificial em combinação com treinamento de funcionários e outras medidas organizacionais pode detectar e bloquear com êxito ataques de BEC.