Segurança A palavra significa a segurança de uma pessoa ou organização de algo / alguém. Na era da

segurança cibernética, estamos cada vez mais pensando não tanto em como nos proteger fisicamente, mas em como nos proteger de ameaças externas (

ameaças cibernéticas ).

Hoje, falaremos sobre como você pode penetrar em uma rede corporativa moderna, protegida no perímetro por vários meios, até muito bons, de segurança de rede e, o mais importante, falaremos sobre como lidar com isso.

Vejamos uma rede moderna que utiliza a mais recente tecnologia no campo da segurança.

Você tem um perímetro protegido, existem vários firewalls, firewalls de última geração e muitas outras ferramentas de segurança de perímetro.

Quais são as opções para penetrar na sua rede corporativa e em quais casos o seu firewall de próxima geração não o ajudará?Pense por um momento. Tente responder a essa pergunta, mas eu gostaria de dar alguns exemplos que demonstram que, por mais poderosos, legais e amplamente divulgados, estejam nos melhores quadrados, círculos, curvas do Gartner, da floresta e assim por diante, os produtos que você não usou de qualquer maneira Existe a possibilidade de atacantes atacarem sua rede corporativa ou departamental e, portanto, você precisa parecer um pouco mais amplo que a defesa de perímetro.

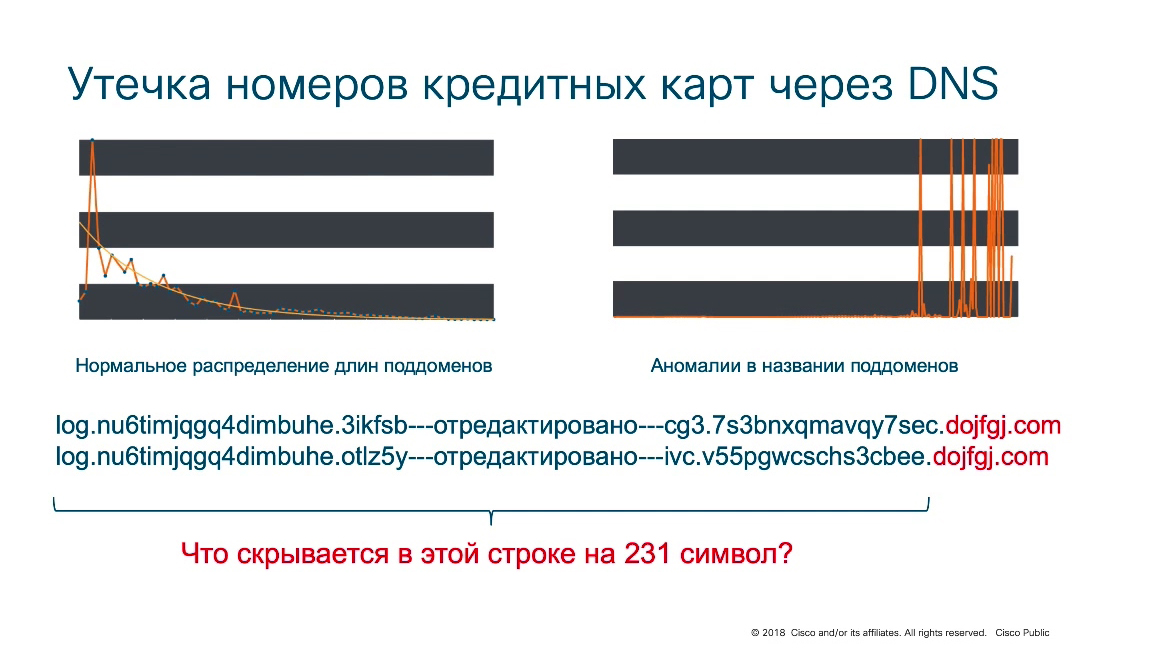

Portanto, um dos exemplos que a Cisco encontrou é o

uso do protocolo DNS para roubar informações .

Geralmente, os cibercriminosos usam o protocolo DNS para carregar alguns novos módulos ou o DNS como uma interação entre os módulos já instalados dentro de uma rede corporativa / departamental em computadores infectados com alguns "servidores de comando". Nesse caso, o protocolo DNS foi usado para vazar informações no nome de domínio. De acordo com as estatísticas, na maioria dos domínios, os nomes de domínio de terceiro nível não contêm mais que 25 a 30 caracteres; no entanto, vemos que no gráfico à direita, nossos comprimentos de domínio são de 200 a 230 caracteres.

Uma pessoa não é capaz de criar esse tipo de domínio. Ele também não é capaz de se lembrar dele. Na sua forma pura, é um tipo de

"anomalia" que pode nos dizer que os domínios são usados para alguns fins de marketing, mas geralmente esses longos nem sequer são usados para fins de marketing, ou são as ações dos atacantes. E, nesse caso, um dos servidores DNS que atendem a esse domínio malicioso foi usado para garantir que os nomes de domínio contendo seqüências de texto suficientemente longas (

231 caracteres) fossem descriptografados e os números de cartão de crédito roubados fossem revelados neles. Como entendemos, como o DNS é o padrão de fato para as redes modernas da Internet, corporativas ou departamentais, não

podemos bloquear o DNS e nem mesmo inspecionar o DNS no Firewall sempre nos ajuda, porque nesse caso, os invasores usavam um padrão não padrão. abordagem para contornar a proteção do perímetro.

Outro exemplo

Outro exemploEsta é uma ilustração de um sistema de monitoramento de rede sem fio da Cisco. Você vê no mapa do edifício os locais dos pontos de acesso legalmente instalados (

círculos verdes ), mas observe que aqui existem pontos de acesso sem fio não autorizados (

círculos vermelhos ), bem como clientes estrangeiros sem fio e não autorizados que estão tentando se conectar a uma rede sem fio corporativa (

retângulos cinza ). É claro que esse método de conexão também ignora o perímetro, também não passa pelos Firewalls corporativos e, se os pontos de acesso não estiverem protegidos, os invasores podem penetrar na rede corporativa ignorando o perímetro, ignorando os Firewalls da NG que estão nesse mesmo perímetro. . Além disso, se um invasor pode criar um ponto de acesso falso, o cliente que se conectou ao ponto de acesso pode nem saber disso, enquanto o invasor pode interceptar os dados transmitidos pelo cliente. Pode ser um smartphone, pode ser um tablet, laptop ou mesmo um computador estacionário conectado a um ponto de acesso falso não autorizado, alienígena e, nesse caso, infelizmente, os Firewalls também não nos ajudaram.

Outro exemploApós esse incidente, a Cisco mudou significativamente a arquitetura de segurança dos equipamentos de rede. Foram adicionados componentes de hardware e software que permitem rastrear marcadores no equipamento, além de impedir o aparecimento desses marcadores, mas no início dos anos 2000 havia esses exemplos.

Conseguimos corrigir vários deles e, nesse caso, estamos diante de uma situação em que, como parte de uma determinada entrega, o cliente recebe equipamentos com um código malicioso pré-instalado. Como ele inicialmente confia no fornecedor, ele não pensa na necessidade de verificar o equipamento de rede. A verificação pode ser feita através de software que o cliente pode baixar no site oficial. Isso é necessário para garantir que o equipamento não tenha nenhum marcador e que não roube informações transmitidas pelo dispositivo de rede. Também houve vários casos em que os administradores, sem um contrato de suporte técnico para o equipamento adquirido, foram forçados a baixar o novo firmware de sites de terceiros. Isso também levou ao fato de que esse firmware continha código malicioso que "espelhava" todo o tráfego e o enviava a um invasor. Ou seja, nesse caso, também entendemos que as ferramentas clássicas de segurança de perímetro não podem fazer nada sobre isso, porque os indicadores estão no equipamento

voltado para os firewalls.

Você pode se lembrar de um

exemplo mais recente quando a Cisco (sua divisão da Cisco Talos) descobriu uma ameaça chamada VPN-Filter, quando os invasores infectaram vários dispositivos de rede de vários fabricantes (D-Link, Asus etc.) e instalaram o código malicioso correspondente, que também roubar tráfego e redirecioná-lo para atacantes. Ou seja, subestimar esse problema leva ao fato de que nosso nível mais baixo de infraestrutura de rede permanece completamente desprotegido e, é claro, nenhum Firewall ajuda aqui, já que os dispositivos de rede estão localizados

antes dos Firewalls, eles podem transmitir todo o tráfego, especialmente se não estiver criptografado, para invasores.

Outro exemplo

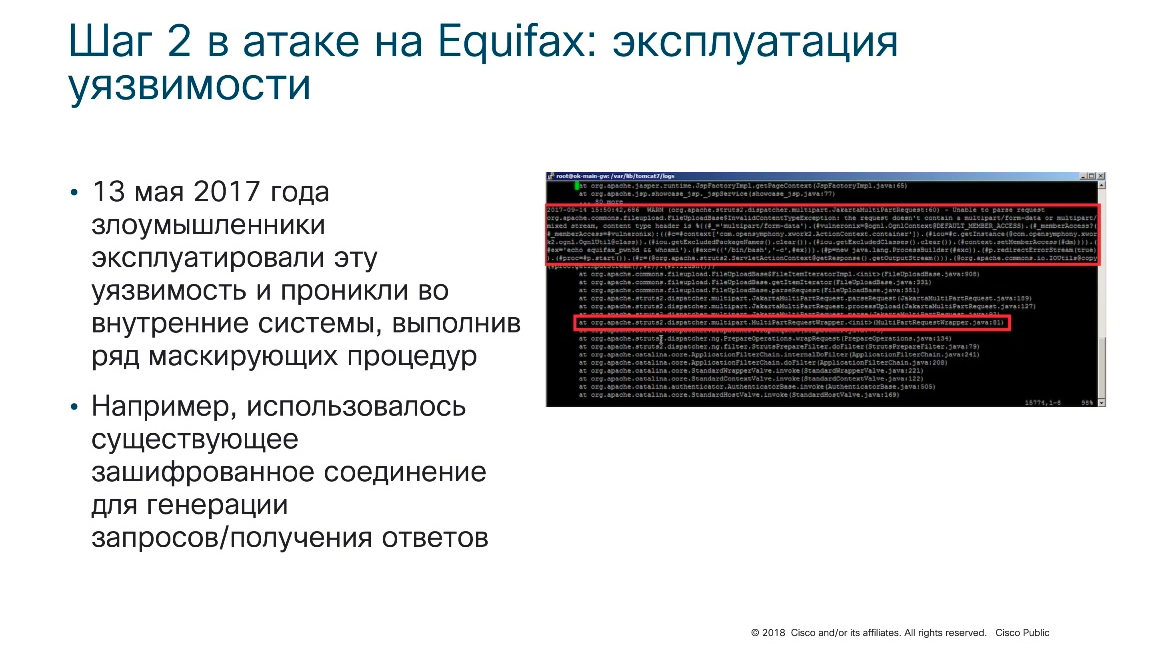

Outro exemploHá dois anos (em 2017), os invasores encontraram uma vulnerabilidade no portal da web de uma das maiores agências de crédito Equifax. Essa vulnerabilidade permitiu acessar o portal da Web e executar alguns comandos nele. Após identificar a vulnerabilidade, os atacantes iniciaram uma exploração e obtiveram acesso ao sistema com direitos administrativos. Nenhum dado foi roubado naquele momento. Ou seja, os invasores apenas testaram a possibilidade de trabalhar no portal da Web com direitos administrativos. Mas, depois de dois meses, uma vulnerabilidade que, por algum motivo não foi resolvida, foi explorada.

Os invasores entraram nos sistemas internos da agência de crédito e disfarçaram suas atividades da segurança da rede. Primeiro, devido ao relacionamento de confiança entre o portal da Web e os servidores internos, incluindo servidores de banco de dados, o sistema de segurança não controlava os dados da conexão de forma alguma e permitia que o invasor entrasse na rede corporativa. Além disso, os invasores usaram uma conexão criptografada e ela permaneceu descontrolada em termos de segurança da rede. Por vários meses, os atacantes conseguiram roubar informações, como resultado dos quais

mais de 140 milhões de cidadãos dos EUA, Grã-Bretanha e alguns outros países foram afetados cujos dados foram roubados como resultado desse ataque, apesar da disponibilidade de proteção de perímetro, que, infelizmente, neste caso não ajudou.

Outro exemplo

Outro exemploOutro exemplo que ocorreu no último ano de 2018, quando, no período de duas semanas entre 21 de agosto e 5 de setembro, um grupo de hackers chamado Magic Art invadiu os servidores da British Airways e roubou

380.000 dados de

clientes , incluindo dados pessoais e informações de cartão de crédito. Segundo a British Airways, cerca de

meio milhão de clientes sofreram em

duas semanas .

O mais interessante é que os invasores nem tentaram penetrar na rede corporativa! Eles invadiram o site da companhia aérea, substituíram o script que coletava dados do cliente e os encaminharam para um recurso malicioso controlado por criminosos cibernéticos. Além disso, em uma versão deste incidente, considera-se que os invasores não invadiram o site principal da British Airways, mas sua cópia em cache (CDN, usada pelos provedores de comunicação para armazenar recursos populares em cache). Assim, a defesa de perímetro não ajudou a se defender contra esse ataque.

Outro ataque

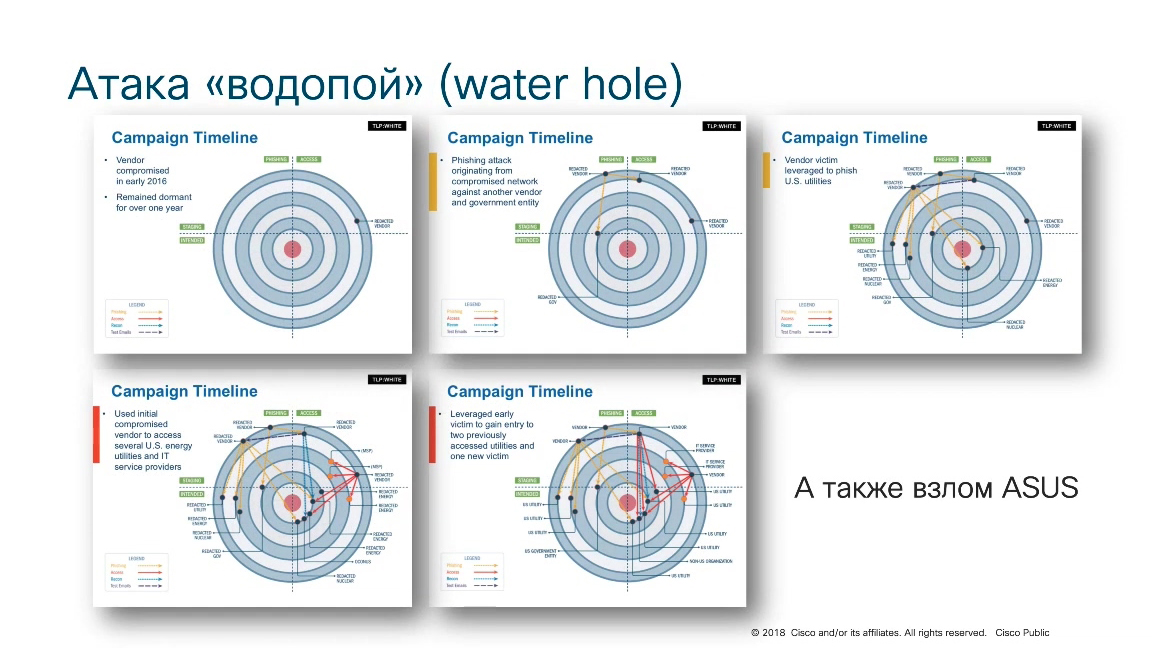

Outro ataque , chamado de "poço de água", registrado há algum tempo pelas agências policiais americanas. Foram registrados ataques contra várias empresas de energia nos Estados Unidos da América, e um esquema não convencional foi identificado como parte da investigação, que, no entanto, se tornou bastante popular.

Por que é chamado de local de rega?

Se recordarmos a vida dos animais (especialmente os africanos), durante uma seca, muitos animais chegam a locais de rega raros que não secam durante uma seca, e a natureza faz com que os animais não se agredam durante a rega, mas a coisa é que, no caminho para o local de rega, os predadores muitas vezes esperam os animais e os comem para se alimentar e a seus orgulho. Então, os atacantes usaram exatamente a mesma estratégia.

Em vez de prejudicar as empresas vítimas às quais eles concentram seus esforços, e pode haver muitas empresas (unidades, dezenas ou até centenas), às vezes é suficiente invadir apenas um fabricante de software, de cujo site todos começam a baixar atualizações de software software (novo firmware, patches, atualizações ou novas versões de software). Se o fabricante foi hackeado, juntamente com essas atualizações baixadas do site dele, é possível colocar código malicioso na rede da empresa vítima, o que facilita para os hackers o desenvolvimento de uma ponte dentro da rede já comprometida da vítima. Ou seja, de maneira indireta, mas os hackers alcançaram seu objetivo. Esse tipo de ataque foi registrado em 2016 nos Estados Unidos da América. Depois disso, houve vários cenários semelhantes. Recentemente (no final de 2018), um ataque foi gravado na Asus, que distribuiu atualizações maliciosas em seu site. O mesmo foi feito na Avast, que distribuiu um programa infectado para desfragmentar e otimizar a operação de um sistema Windows chamado CCleaner. Esta campanha maliciosa foi detectada e descoberta pelo Cisco Talos em 2017.

Todos esses são exemplos de casos em que nem sempre é necessário quebrar a própria empresa vítima. Você pode invadir as organizações que a servem e, devido a algumas relações de confiança entre a empresa vítima e a empresa invadida, todas as comunicações entre elas estão sujeitas a menos controle e os atacantes estão usando isso ativamente.

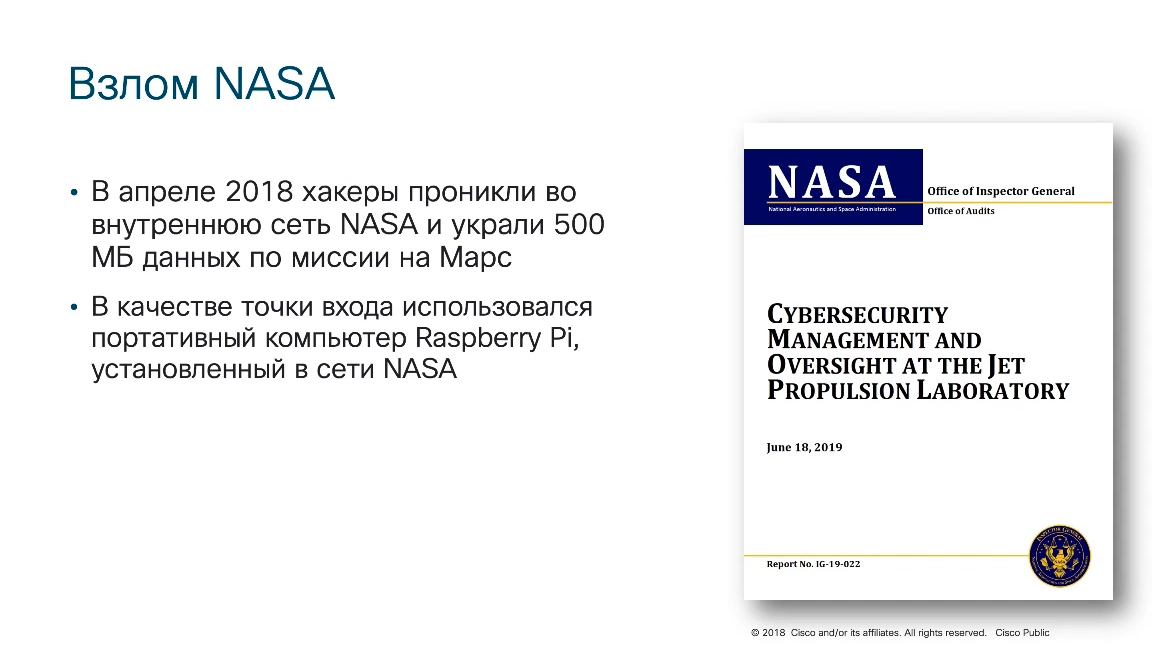

Finalmente, o último e um dos exemplos mais recentes.

Finalmente, o último e um dos exemplos mais recentes.Em 18 de junho de 2019, a agência aeroespacial da NASA registrou e anunciou que os hackers já haviam entrado na rede interna de uma de suas unidades (um de seus laboratórios) em abril de 2018. Ou seja, durante muito tempo passaram despercebidos e conseguiram roubar mais de 500 MB de dados da missão a Marte. A coisa mais interessante que aconteceu foi devido à introdução do computador portátil com hardware Raspberry Pi, instalado na rede da NASA e que roubou informações e as transmitiu para fora.

Todos esses exemplos demonstram muito bem que mesmo a presença de sistemas de defesa de perímetro muito poderosos, bem projetados e bem projetados não garante que os invasores não penetrem.

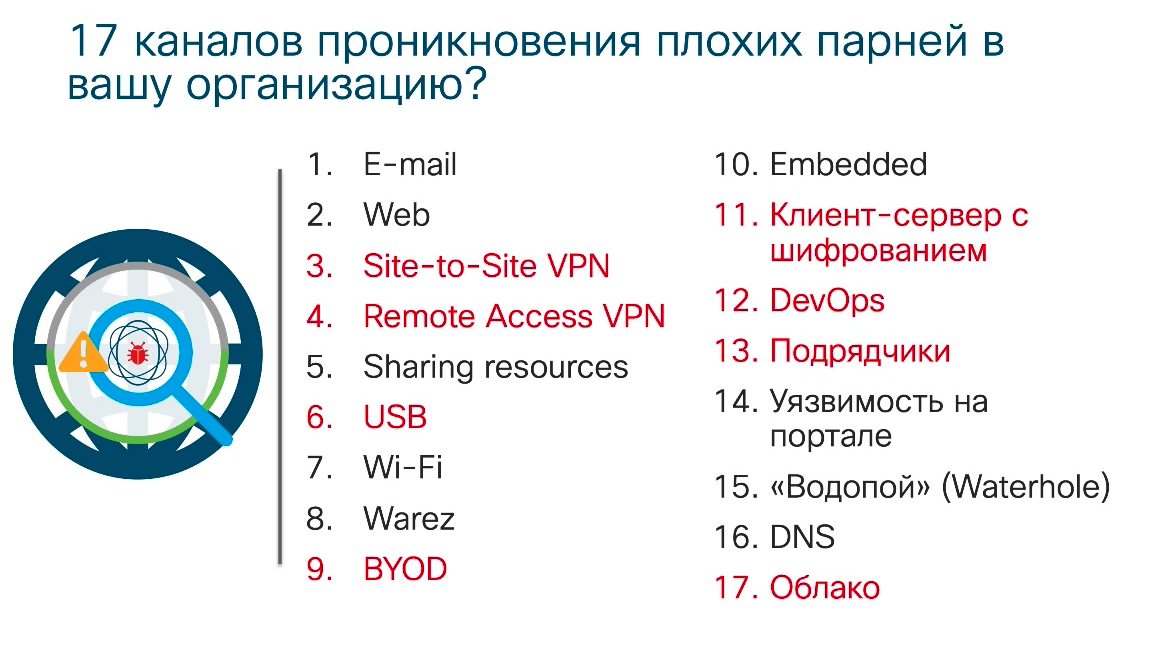

Isso se deve ao fato de terem

17 canais de penetração em nossa organização , alguns dos quais já assistimos.

Existem alguns canais que estão além do escopo da revisão (por exemplo, uma conexão VPN normal ou uma VPN site a site com sites remotos ou VPN de acesso remoto com usuários remotos), mas se houver uma conexão segura sobre ela, além de tráfego completamente legal , pode penetrar e se infiltrar na rede interna da empresa. As unidades flash USB instaladas no estacionamento em frente à entrada da organização também são uma ferramenta favorita que os cibercriminosos usam para contornar os meios de segurança de informações corporativas ou de segurança departamental, porque essa unidade flash USB, conectando-a a um computador, ignora todos os meios de perímetro proteção. Só podemos esperar que algo mais moderno esteja instalado no computador do que o antivírus desatualizado na ideologia, que não vê nenhum ataque direcionado destinado a se organizar.

Outro exemplo que a Cisco encontrou há dois anos.

O CEO de uma grande empresa russa de energia "infectou" em seu laptop doméstico o código malicioso WannaCry. Isso aconteceu na noite de sexta-feira, quando o WannaCry começou a se espalhar pelo mundo. Na manhã de sábado, o diretor trouxe um laptop infectado para trabalhar. Bem, onde mais para trazê-lo? Não há especialistas em TI em casa, mas eles estão no trabalho.

Enquanto esses especialistas, chamados urgentemente pelo CEO, estavam dirigindo para o trabalho, o código malicioso conseguiu se espalhar pela rede corporativa, porque o CEO conectou esse laptop à rede corporativa. Ele se conectou automaticamente, após o qual até a rede corporativa isolada do mundo externo sofreu com o WannaCry.

É claro que a Cisco pode ter muitos outros exemplos quando um funcionário, gerente, gerente intermediário ou sênior de alto escalão ou autorizado coloca um dispositivo doméstico em funcionamento, que por algum motivo pode estar infectado. Pode até não ser apenas um funcionário. Pode ser um auditor. Pode ser um contratado que traga esse tipo de dispositivo como parte de certa manutenção de rotina no site protegido. Por exemplo, em 2003, foi por causa do contratado que conectou seu laptop à rede interna da usina nuclear de Davis-Besse nos Estados Unidos da América que a usina nuclear foi infectada pelo worm Conficker, que levou o reator a desligar e a um apagão em toda a costa leste dos Estados Unidos. .

Outro exemplo em que os métodos de proteção de perímetro não funcionam são os desenvolvedores envolvidos no DevOps, que, em regra, têm suas próprias "regras do jogo", que gostam de trabalhar não em computadores emitidos pela empresa, mas em seus laptops com seu software, no qual nem sempre é possível colocar alguns meios de proteção, e esse é um tipo de "ponto de entrada" na rede corporativa ou a introdução de indicadores no software desenvolvido na organização.

Finalmente, não devemos esquecer as nuvens.

Se sua organização usa nuvens extensivamente, nenhuma proteção de perímetro corporativo ajudará. É necessário expandir o sistema de segurança além do perímetro e monitorar a infraestrutura interna.

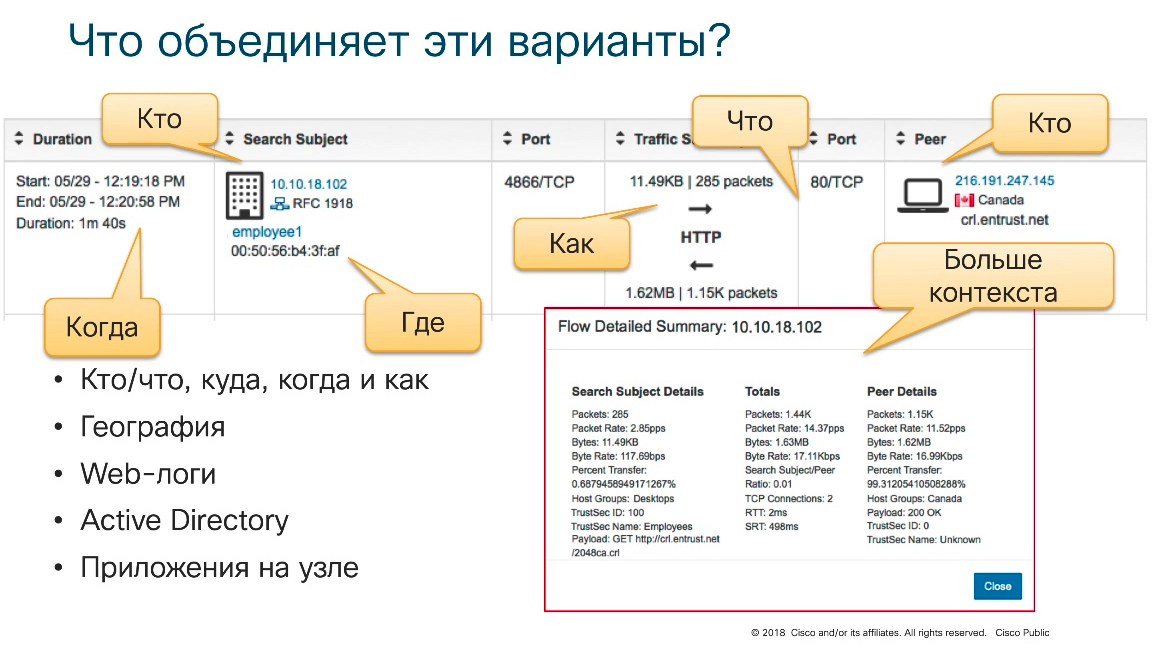

O protocolo NetFlow, desenvolvido originalmente para a solução de problemas, para analisar as estatísticas de tráfego da rede, ajudará nisso, mas devido a seus recursos, principalmente devido aos recursos avançados existentes na nona versão do protocolo NetFlow ou na versão padronizada do IPFIX, é possível responder a perguntas. que são de interesse dos engenheiros do ponto de vista da segurança da informação (quem?, o quê?, quando ?, como ?, em que volume? realizou determinadas interações). Depois de impor algoritmos de tomada de decisão apropriados, torna-se possível tirar conclusões sobre a presença de uma ameaça específica, uma ou outra anomalia, que pode ser interessante no contexto da segurança da informação.

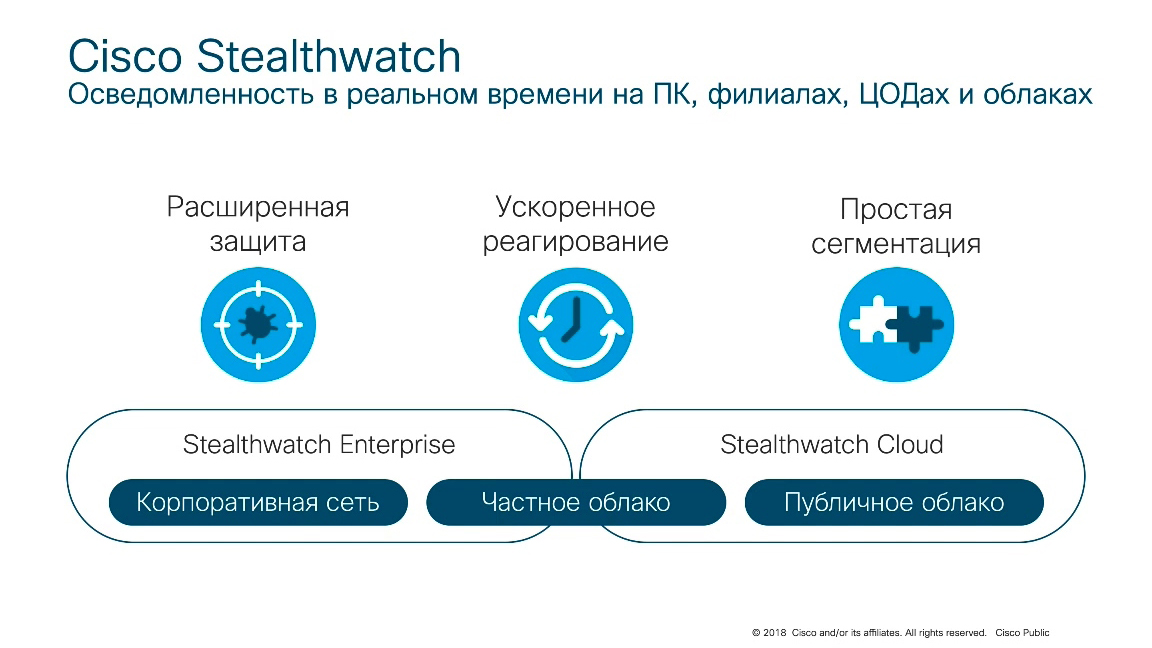

Um exemplo de solução que usa esse design específico para fins de segurança da informação é a

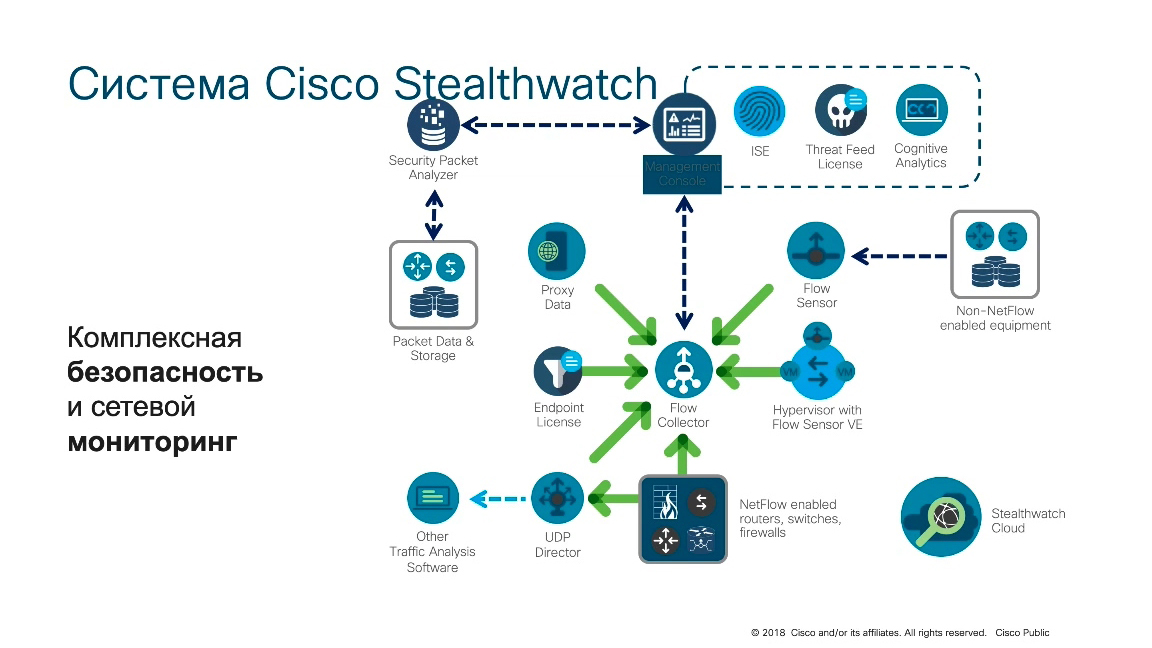

solução Cisco Stealthwatch .

Esta é uma solução que analisa os protocolos de fluxo (não apenas o NetFlow). Pode ser sFlow, Jflow, IPFIX, NetStream - isso não importa.

Ou seja, esta solução funcionará não apenas na infraestrutura da Cisco, mas também na infraestrutura de outros fornecedores (inclusive fabricantes russos que suportam o protocolo com Flow) ou quando for possível transferir tráfego via PAN ou Airspan para a solução Cisco Stealthwatch e às custas de Na análise da infraestrutura existente, é possível identificar certas anomalias, certas ameaças na rede corporativa ou departamental.Uma das principais diferenças entre essa abordagem e a proteção de perímetro é que o administrador não precisa instalar sensores separados, toques separados nos pontos de controle da rede nos pontos de controle. A Cisco está transformando a infraestrutura de rede existente nesse tipo de sistema de monitoramento distribuído. No mínimo, a solução stealthwatch da Cisco consiste em dois componentes: o Flow Collector, que coleta dados de dispositivos compatíveis com os protocolos de fluxo, e o console de gerenciamento, responsável por gerenciar, visualizar, gerar relatórios e assim por diante. Nos casos em que, por algum motivo, o dispositivo não suporta o Flow, ou o suporte para habilitar o Flow leva a uma carga significativa do processador, os chamados "sensores de fluxo" podem ser usados. Essa é uma solução virtual ou de hardware que passa o tráfego de rede por si próprio, transmite-o para o NetFlow e o transfere para o Flow Collector. Portanto, é possível conectar alguns equipamentos ao sensor de fluxo do que conectar a porta de extensão que inicialmente não suporta o protocolo Flow e fornecer visibilidade total e maior da rede interna, não apenas de seu perímetro.Além dos sensores de fluxo, também existe um componente como o UDP Direcrot, que permite processar dados de sites remotos com eficiência. Quando existe um canal fraco da Internet entre o site remoto e a sede, mas os dados do NetFlow precisam ser transmitidos, o UDP Direcrot otimiza a transmissão desse tráfego.Além disso, a Cisco desenvolveu um protocolo especial nvzFlow, que permite integrar o componente de rede ao host e, por meio do módulo Network Visibility, o módulo incorporado ao AnyConnect (este é um cliente de segurança de software que é instalado no Windows, Linux, Mac OS, iOS, Android e assim por diante). ) Graças a isso, tornou-se possível converter o comportamento do nó, o comportamento do aplicativo do usuário em um protocolo semelhante ao NetFlow e correlacionar automaticamente os eventos que ocorrem nos nós com os eventos que ocorrem no nível da rede, melhorando o estado do monitoramento da segurança das informações em uma rede corporativa ou departamental.Outro elemento que pode enviar dados ao Flow Collector é um servidor proxy e, portanto, você pode correlacionar os dados da camada de rede que são obtidos após a análise do NetFlow ou outros protocolos de Flow e a camada de aplicativo que recebemos de vários servidores proxy, tornando possível registre o trabalho dos criptografadores, interação com os servidores de comando, operação da rede pela rede Tor e assim por diante.Para coletar evidências de atividades ilegais, para armazená-las, conduzir uma investigação ou transferi-las para a aplicação da lei, as soluções Cisco Stealthwatch se integram ao componente Cisco Security Packet Analyzer, que apenas armazena todas as informações necessárias para investigações e interações com as agências policiais.O mais interessante é que essa solução funciona não apenas dentro da rede corporativa / departamental, não apenas dentro do data center, não apenas dentro do local industrial (por exemplo, no sistema de controle de processo automatizado), mas também pode funcionar em várias plataformas na nuvem, assim uma única solução permite que você veja áreas diferentes rede corporativa ou departamental. Ver anomalias neles, ver uma ameaça e sinalizar de acordo e, se necessário, bloquear essas ameaças, contando não apenas com o que passa pelo perímetro corporativo. Se você observar algum tipo de unidade flash, Wi-Fi desprotegido, solte o Raspberry Pi na rede corporativa e assim por diante, o perímetro não verá isso. Isso verá um Stealthwatch que monitora adequadamente tudo o que passa pela infraestrutura de rede.Não importa o disfarce de um invasor, ele sempre passará pelos switches e roteadores que localizamos na rede corporativa ou departamental. Ele não pode ignorá-los em princípio e, nesse caso, o Stealthwatch funciona, que vê todo o tráfego de rede e, devido à imposição de um grande número de algoritmos diferentes, pode detectar várias anomalias ou ameaças.Parece o seguinte.

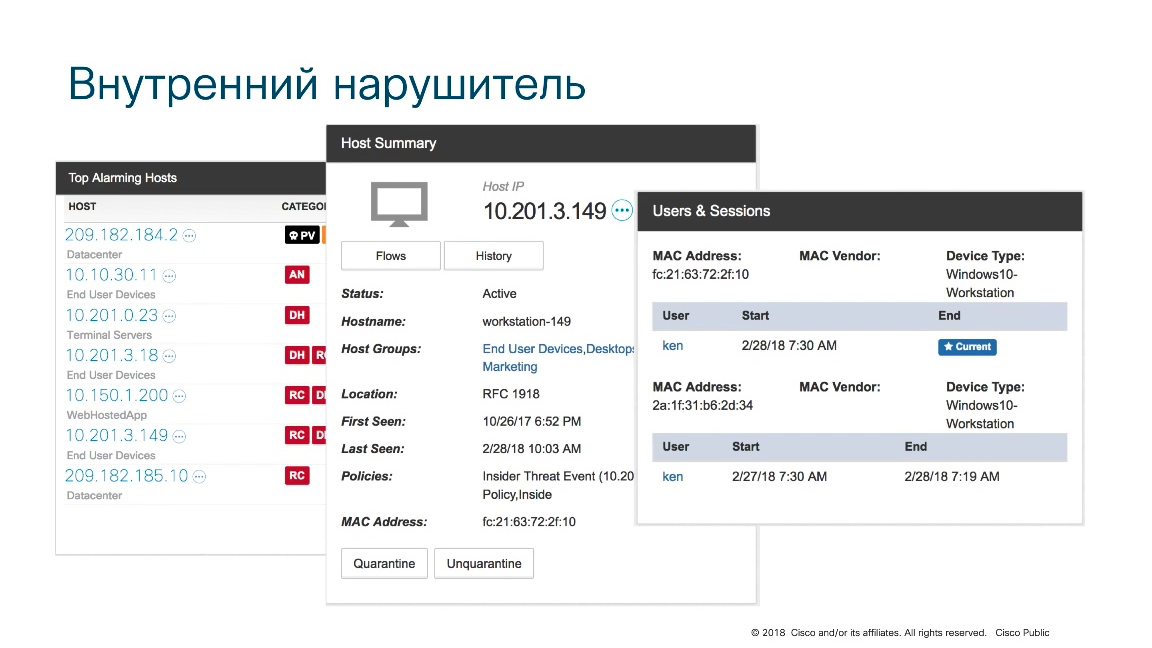

No mínimo, a solução stealthwatch da Cisco consiste em dois componentes: o Flow Collector, que coleta dados de dispositivos compatíveis com os protocolos de fluxo, e o console de gerenciamento, responsável por gerenciar, visualizar, gerar relatórios e assim por diante. Nos casos em que, por algum motivo, o dispositivo não suporta o Flow, ou o suporte para habilitar o Flow leva a uma carga significativa do processador, os chamados "sensores de fluxo" podem ser usados. Essa é uma solução virtual ou de hardware que passa o tráfego de rede por si próprio, transmite-o para o NetFlow e o transfere para o Flow Collector. Portanto, é possível conectar alguns equipamentos ao sensor de fluxo do que conectar a porta de extensão que inicialmente não suporta o protocolo Flow e fornecer visibilidade total e maior da rede interna, não apenas de seu perímetro.Além dos sensores de fluxo, também existe um componente como o UDP Direcrot, que permite processar dados de sites remotos com eficiência. Quando existe um canal fraco da Internet entre o site remoto e a sede, mas os dados do NetFlow precisam ser transmitidos, o UDP Direcrot otimiza a transmissão desse tráfego.Além disso, a Cisco desenvolveu um protocolo especial nvzFlow, que permite integrar o componente de rede ao host e, por meio do módulo Network Visibility, o módulo incorporado ao AnyConnect (este é um cliente de segurança de software que é instalado no Windows, Linux, Mac OS, iOS, Android e assim por diante). ) Graças a isso, tornou-se possível converter o comportamento do nó, o comportamento do aplicativo do usuário em um protocolo semelhante ao NetFlow e correlacionar automaticamente os eventos que ocorrem nos nós com os eventos que ocorrem no nível da rede, melhorando o estado do monitoramento da segurança das informações em uma rede corporativa ou departamental.Outro elemento que pode enviar dados ao Flow Collector é um servidor proxy e, portanto, você pode correlacionar os dados da camada de rede que são obtidos após a análise do NetFlow ou outros protocolos de Flow e a camada de aplicativo que recebemos de vários servidores proxy, tornando possível registre o trabalho dos criptografadores, interação com os servidores de comando, operação da rede pela rede Tor e assim por diante.Para coletar evidências de atividades ilegais, para armazená-las, conduzir uma investigação ou transferi-las para a aplicação da lei, as soluções Cisco Stealthwatch se integram ao componente Cisco Security Packet Analyzer, que apenas armazena todas as informações necessárias para investigações e interações com as agências policiais.O mais interessante é que essa solução funciona não apenas dentro da rede corporativa / departamental, não apenas dentro do data center, não apenas dentro do local industrial (por exemplo, no sistema de controle de processo automatizado), mas também pode funcionar em várias plataformas na nuvem, assim uma única solução permite que você veja áreas diferentes rede corporativa ou departamental. Ver anomalias neles, ver uma ameaça e sinalizar de acordo e, se necessário, bloquear essas ameaças, contando não apenas com o que passa pelo perímetro corporativo. Se você observar algum tipo de unidade flash, Wi-Fi desprotegido, solte o Raspberry Pi na rede corporativa e assim por diante, o perímetro não verá isso. Isso verá um Stealthwatch que monitora adequadamente tudo o que passa pela infraestrutura de rede.Não importa o disfarce de um invasor, ele sempre passará pelos switches e roteadores que localizamos na rede corporativa ou departamental. Ele não pode ignorá-los em princípio e, nesse caso, o Stealthwatch funciona, que vê todo o tráfego de rede e, devido à imposição de um grande número de algoritmos diferentes, pode detectar várias anomalias ou ameaças.Parece o seguinte. A imagem mostra os principais nós que são corrigidos por um determinado intervalo de tempo. Um desses nós tem o endereço 10.201.3.149. Esta é uma estação de trabalho. Está no grupo de dispositivos do usuário. Pode ser visto quando e qual atividade ocorreu neste nó. Você pode ver quais políticas são aplicadas a este nó. Pode-se ver que tipo de usuário está trabalhando neste nó, por exemplo, devido à integração com o Active Directory. Assim, conhecemos um usuário específico, um funcionário específico da organização, que trabalha em um determinado momento em um determinado host e isso permite uma investigação mais eficiente dos incidentes.Mas isso está longe de tudo o que pode ser visto.

A imagem mostra os principais nós que são corrigidos por um determinado intervalo de tempo. Um desses nós tem o endereço 10.201.3.149. Esta é uma estação de trabalho. Está no grupo de dispositivos do usuário. Pode ser visto quando e qual atividade ocorreu neste nó. Você pode ver quais políticas são aplicadas a este nó. Pode-se ver que tipo de usuário está trabalhando neste nó, por exemplo, devido à integração com o Active Directory. Assim, conhecemos um usuário específico, um funcionário específico da organização, que trabalha em um determinado momento em um determinado host e isso permite uma investigação mais eficiente dos incidentes.Mas isso está longe de tudo o que pode ser visto. Suponha que vejamos eventos com um nível muito alto de suspeita, o chamado Índice de Preocupação, e desejemos obter informações mais detalhadas sobre o que está oculto por trás desse evento. Queremos obter todas as conexões associadas associadas a esta ameaça de vazamento de informações.

Suponha que vejamos eventos com um nível muito alto de suspeita, o chamado Índice de Preocupação, e desejemos obter informações mais detalhadas sobre o que está oculto por trás desse evento. Queremos obter todas as conexões associadas associadas a esta ameaça de vazamento de informações. Feito isso, descobriu-se que o invasor usa o protocolo SSH para capturar dados da rede corporativa interna. Observe que, embora apenas um gigabyte de dados tenha sido enviado do site do invasor, mais de 160 GB foram recebidos. É possível que estejamos falando de um invasor que está tentando capturar dados que ele consegue "alcançar" e fazer o download para seu computador.

Feito isso, descobriu-se que o invasor usa o protocolo SSH para capturar dados da rede corporativa interna. Observe que, embora apenas um gigabyte de dados tenha sido enviado do site do invasor, mais de 160 GB foram recebidos. É possível que estejamos falando de um invasor que está tentando capturar dados que ele consegue "alcançar" e fazer o download para seu computador. Para que?

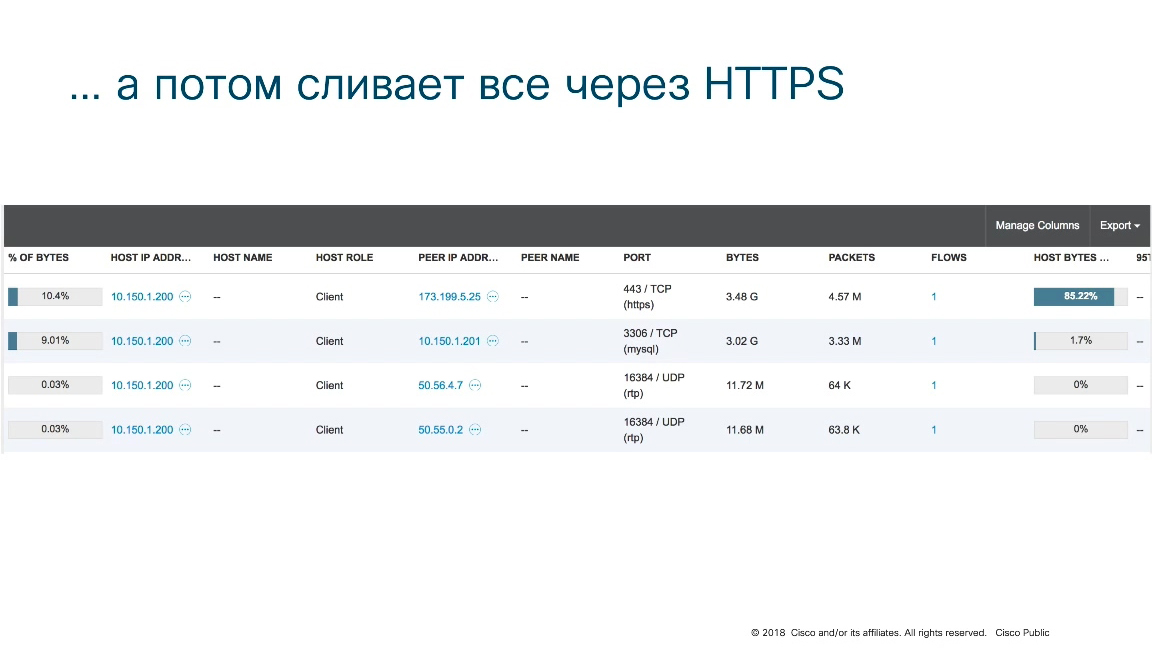

Aqui o Stealthwatch também ajuda.Nesse caso, pode ser visto que o hacker "mescla" os dados por meio de uma conexão HTTPS em algum lugar com um host externo. Ou seja, talvez seja realmente um invasor que, como se lembrasse a história de Snowden, no início copiou para si mesmo todos os dados que ele poderia alcançar e depois tenta transferi-los para fora da empresa. No caso de Snowden, ele fez isso na mídia externa, levando-o para fora do posto de controle. Nesse caso, o invasor está tentando "mesclar" os dados por meio de HTTPS para algum servidor de comando, para a nuvem ou em outro lugar.

Aqui o Stealthwatch também ajuda.Nesse caso, pode ser visto que o hacker "mescla" os dados por meio de uma conexão HTTPS em algum lugar com um host externo. Ou seja, talvez seja realmente um invasor que, como se lembrasse a história de Snowden, no início copiou para si mesmo todos os dados que ele poderia alcançar e depois tenta transferi-los para fora da empresa. No caso de Snowden, ele fez isso na mídia externa, levando-o para fora do posto de controle. Nesse caso, o invasor está tentando "mesclar" os dados por meio de HTTPS para algum servidor de comando, para a nuvem ou em outro lugar. Outro exemplo de como o Cisco Stealthwatch pode ajudar. Por exemplo, a disseminação de worms ou códigos maliciosos na rede corporativa.Geralmente, para corrigir isso, você precisa ter um agente / agentes no host. Pode haver um antivírus. Pode ser uma decisão de classe e um EDR (detecção e resposta do terminal). Pode ser outra coisa que, analisando a atividade no nó, detecte as ações do código malicioso. Mas o que devemos fazer se não conseguirmos instalar agentes nos nós (por exemplo, esses agentes também "consomem" a energia do processador, aumentam a carga nele ou "consomem" a RAM)? O computador fica mais lento e, portanto, não deseja colocar nenhum agente de proteção (por exemplo, no data center). Ou este é um segmento no qual você não pode colocar nenhum agente de proteção. Pode ser um segmento industrial (ACS TP), pode ser um segmento com sistemas operacionais para os quais os agentes de proteção não foram desenvolvidos. Pode haver muitas razões. Em outras palavrasna ausência de proteções ao hospedeiro, os engenheiros permanecem cegos. Eles têm a única fonte de dados para detectar atividades maliciosas - esse é o tráfego da rede e o Stealthwatch ajuda novamente aqui, que nesse caso registrou as ações do código malicioso. Os eventos de verificação de nó são visíveis e, nos detalhes deste evento, você pode ver que essa atividade é inerente à propagação de worms pela rede.Isso pode ser visualizado.

Outro exemplo de como o Cisco Stealthwatch pode ajudar. Por exemplo, a disseminação de worms ou códigos maliciosos na rede corporativa.Geralmente, para corrigir isso, você precisa ter um agente / agentes no host. Pode haver um antivírus. Pode ser uma decisão de classe e um EDR (detecção e resposta do terminal). Pode ser outra coisa que, analisando a atividade no nó, detecte as ações do código malicioso. Mas o que devemos fazer se não conseguirmos instalar agentes nos nós (por exemplo, esses agentes também "consomem" a energia do processador, aumentam a carga nele ou "consomem" a RAM)? O computador fica mais lento e, portanto, não deseja colocar nenhum agente de proteção (por exemplo, no data center). Ou este é um segmento no qual você não pode colocar nenhum agente de proteção. Pode ser um segmento industrial (ACS TP), pode ser um segmento com sistemas operacionais para os quais os agentes de proteção não foram desenvolvidos. Pode haver muitas razões. Em outras palavrasna ausência de proteções ao hospedeiro, os engenheiros permanecem cegos. Eles têm a única fonte de dados para detectar atividades maliciosas - esse é o tráfego da rede e o Stealthwatch ajuda novamente aqui, que nesse caso registrou as ações do código malicioso. Os eventos de verificação de nó são visíveis e, nos detalhes deste evento, você pode ver que essa atividade é inerente à propagação de worms pela rede.Isso pode ser visualizado. Vizit neste formulário.A visualização está ocorrendo e podemos entender onde estava o ponto de partida, quem ficou mais abaixo da distribuição e localizou rapidamente o problema, impedindo que ele se desenvolvesse em nossa rede, impedindo o invasor de expandir a "ponte" em nossa rede corporativa ou departamental. E o que fazer nas situações em que os invasores começam a usar criptografia ativamente, como por exemplo no caso do Equifax?

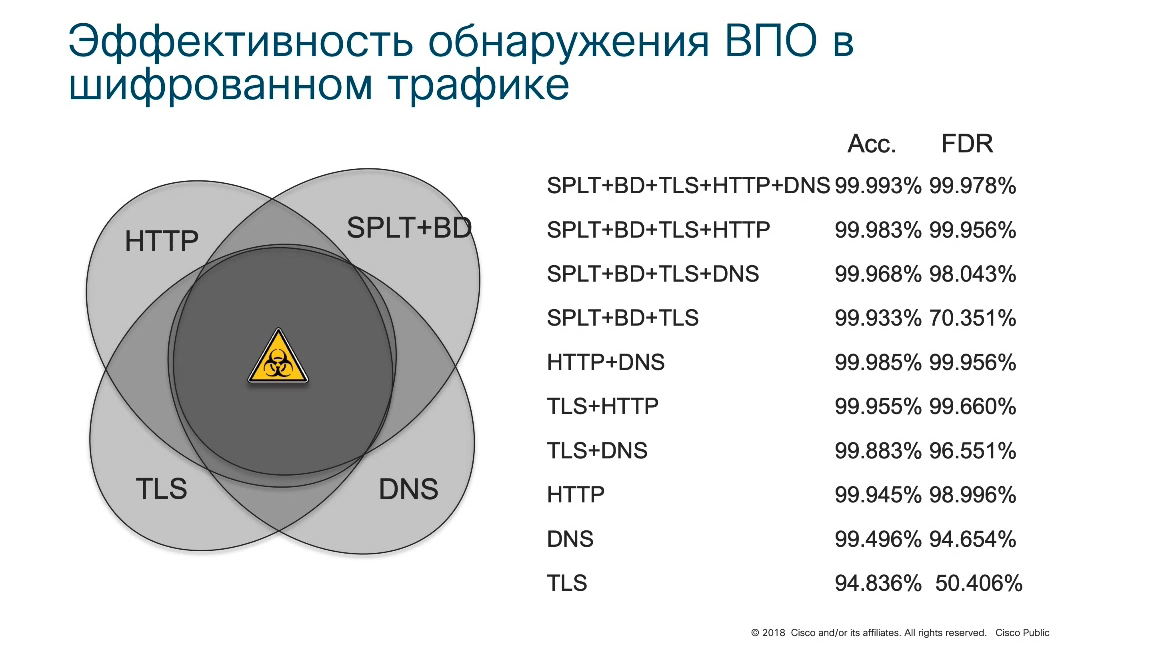

Vizit neste formulário.A visualização está ocorrendo e podemos entender onde estava o ponto de partida, quem ficou mais abaixo da distribuição e localizou rapidamente o problema, impedindo que ele se desenvolvesse em nossa rede, impedindo o invasor de expandir a "ponte" em nossa rede corporativa ou departamental. E o que fazer nas situações em que os invasores começam a usar criptografia ativamente, como por exemplo no caso do Equifax? Infelizmente, de acordo com as estatísticas da Cisco, os cibercriminosos no ano passado aumentaram 3 vezes o número de programas maliciosos que eles usam para suas atividades, ou melhor, para ocultá-lo - a criptografia. É sabido pela teoria que o algoritmo de criptografia "correto" não pode ser invadido. Para entender o que está oculto no tráfego criptografado, você deve descriptografá-lo conhecendo a chave ou tentar descriptografá-lo com vários truques, hackeando-o na testa ou usando algumas vulnerabilidades em protocolos criptográficos.De fato, descobriu-se que, na prática, existem outros métodos de analisar o tráfego criptografado sem descriptografá-lo. Este método é chamado simplesmente de "aprendizado de máquina". Verificou-se que, se uma quantidade muito grande de tráfego usado por criminosos cibernéticos fosse aplicada à entrada de um classificador especial e treinada para classificar esse tipo de ação maliciosa, mesmo dentro de tráfego criptografado que não podemos descriptografar ou descriptografar, o sistema pode detectar com um alto grau de probabilidade código malicioso dentro do tráfego criptografado.

Infelizmente, de acordo com as estatísticas da Cisco, os cibercriminosos no ano passado aumentaram 3 vezes o número de programas maliciosos que eles usam para suas atividades, ou melhor, para ocultá-lo - a criptografia. É sabido pela teoria que o algoritmo de criptografia "correto" não pode ser invadido. Para entender o que está oculto no tráfego criptografado, você deve descriptografá-lo conhecendo a chave ou tentar descriptografá-lo com vários truques, hackeando-o na testa ou usando algumas vulnerabilidades em protocolos criptográficos.De fato, descobriu-se que, na prática, existem outros métodos de analisar o tráfego criptografado sem descriptografá-lo. Este método é chamado simplesmente de "aprendizado de máquina". Verificou-se que, se uma quantidade muito grande de tráfego usado por criminosos cibernéticos fosse aplicada à entrada de um classificador especial e treinada para classificar esse tipo de ação maliciosa, mesmo dentro de tráfego criptografado que não podemos descriptografar ou descriptografar, o sistema pode detectar com um alto grau de probabilidade código malicioso dentro do tráfego criptografado. Observe que a precisão da detecção é 99,99%. Os falsos positivos são centésimos de um por cento. Ou seja, com base na análise de telemetria que a Cisco recebe de equipamentos de rede, mesmo sem transformações criptográficas, pode-se dizer que atividades maliciosas estão ocultas dentro deste ou daquele tráfego criptografado e isso permite um monitoramento mais eficiente da infraestrutura interna.Hoje, muitas empresas, muitos aplicativos de serviço estão migrando para o protocolo TLS 1.3.que não pode ser descriptografado inicialmente. Ou seja, ele é especialmente projetado para que seja impossível fazer o homem do meio legal. Isso é feito para garantir a privacidade dos dados do usuário. Infelizmente, essa privacidade do usuário não afeta as mãos, mas contra os serviços de segurança corporativa, que anteriormente (antes do TLS 1.3) ainda podiam descriptografar o tráfego no perímetro usando vários SCAffolders, agora, infelizmente, já o fazem impossível. Mas a tecnologia incorporada no Cisco Stealthwatch chamada Encrypted Traffic Analytics permite sem descriptografia de tráfegoentender o que está dentro. Claro, ninguém vai entender o que está escrito lá. Isto não é possível. A criptografia funciona aqui. Mas você pode entender o tipo desse tráfego e, se for malicioso, tome as decisões apropriadas.

Observe que a precisão da detecção é 99,99%. Os falsos positivos são centésimos de um por cento. Ou seja, com base na análise de telemetria que a Cisco recebe de equipamentos de rede, mesmo sem transformações criptográficas, pode-se dizer que atividades maliciosas estão ocultas dentro deste ou daquele tráfego criptografado e isso permite um monitoramento mais eficiente da infraestrutura interna.Hoje, muitas empresas, muitos aplicativos de serviço estão migrando para o protocolo TLS 1.3.que não pode ser descriptografado inicialmente. Ou seja, ele é especialmente projetado para que seja impossível fazer o homem do meio legal. Isso é feito para garantir a privacidade dos dados do usuário. Infelizmente, essa privacidade do usuário não afeta as mãos, mas contra os serviços de segurança corporativa, que anteriormente (antes do TLS 1.3) ainda podiam descriptografar o tráfego no perímetro usando vários SCAffolders, agora, infelizmente, já o fazem impossível. Mas a tecnologia incorporada no Cisco Stealthwatch chamada Encrypted Traffic Analytics permite sem descriptografia de tráfegoentender o que está dentro. Claro, ninguém vai entender o que está escrito lá. Isto não é possível. A criptografia funciona aqui. Mas você pode entender o tipo desse tráfego e, se for malicioso, tome as decisões apropriadas. Aqui está a aparência da tecnologia Encrypted Traffic Analytics.Pode-se observar que as informações estão sendo vazadas (inscrição “Exfiltração” - vazamento de dados) de um nó específico, no qual um usuário com o nome de Roland Torsiello está trabalhando e a marca “Criptografado” está visível. Isso significa que o tráfego é criptografado. Ou seja, apesar da presença de criptografia, ainda é possível registrar o fato de vazamento de informações, ou seja, danos ao recurso corporativo.

Aqui está a aparência da tecnologia Encrypted Traffic Analytics.Pode-se observar que as informações estão sendo vazadas (inscrição “Exfiltração” - vazamento de dados) de um nó específico, no qual um usuário com o nome de Roland Torsiello está trabalhando e a marca “Criptografado” está visível. Isso significa que o tráfego é criptografado. Ou seja, apesar da presença de criptografia, ainda é possível registrar o fato de vazamento de informações, ou seja, danos ao recurso corporativo. Quero observar que a solução Cisco Stealthwatch possui vários recursos muito importantes. Benefícios importantes.

Quero observar que a solução Cisco Stealthwatch possui vários recursos muito importantes. Benefícios importantes.- -, , .

- -, . Cisco , , Cisco .

- . , , . Flow .

- E o mais interessante. Apesar do fato de a solução Cisco Stealthwatch ter sido desenvolvida e oferecida pela Cisco, que deve ser protegida no coração da rede, pode haver não apenas a infraestrutura da Cisco , mas também as estruturas de vários outros fabricantes. Nesse caso, Cisco Vendor Agnostic (sistema de segurança do fabricante). Não importa o que "jaz" na base. Pode ser Cisco, pode ser Huawei, pode ser Juniper, 3com, Hewlett, pode ser fabricantes russos como Polygon, Rusteletech, Zelax, Natex e assim por diante. Qualquer infraestrutura de rede que suporte os protocolos Flow ou SPAN / RSPAN pode ser transformada em um sistema de detecção de ataques distribuídos.

Após o registro de alguma atividade maliciosa, surge a pergunta: "Como bloqueá-la?".

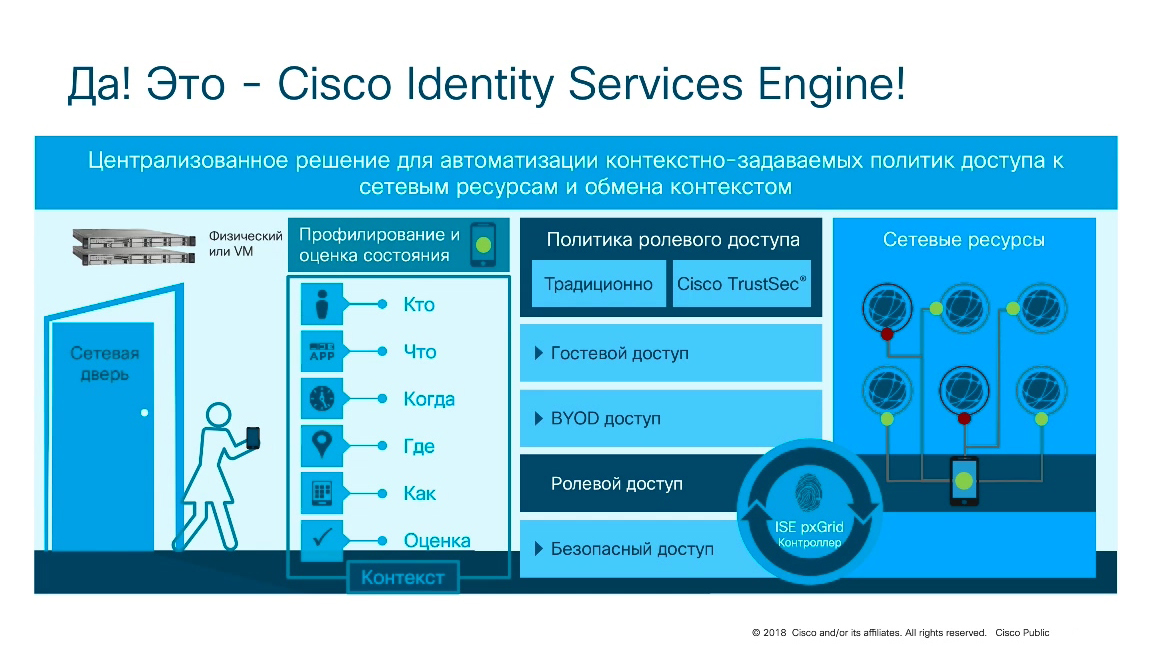

Nesse caso, a

solução Cisco ISE (Identity Services Engine) é muito adequada, que transforma uma infraestrutura de rede que já se transformou em um sistema de detecção de ataques distribuídos; o Cisco ISE a transforma em um

firewall distribuído . É quando cada switch, cada roteador, cada ponto de acesso é usado como ponto de decisão - “iniciar ou não iniciar?”, “Iniciar o usuário?”, “Iniciar o dispositivo?”, “Iniciar o aplicativo?” para o recurso solicitado. O Cisco ISE transforma a infraestrutura existente (e não apenas a origem da Cisco, isso pode ser feito em outros fornecedores) em um firewall distribuído. Se os firewalls NG (por exemplo, Cisco FirePower) e NGIPS (por exemplo, Cisco Firepower IPS) forem geralmente usados no perímetro, você poderá usar os pacotes Cisco Stealthwatch e Cisco ISE na rede interna.

Juntos, eles permitem monitorar e controlar o acesso à infraestrutura interna, reduzindo significativamente a área de ataque e, o mais importante, que eles podem ser integrados às ferramentas de defesa de perímetro e que possuem uma única política de segurança de ponta a ponta. Caso a solução da Cisco não esteja no perímetro, devido ao Cisco ISE, você poderá criar uma única política de segurança de ponta a ponta, aumentando assim a segurança dos recursos corporativos / departamentais a partir das ações de invasores que aprenderam a contornar o sistema de proteção de perímetro de diferentes maneiras.

Apresentação em vídeo:

Apresentação em áudio:

Por todas as informações fornecidas, muito obrigado à Cisco e

Alexey Lukatsky