Investigando casos envolvendo phishing, redes de bots, transações fraudulentas e grupos criminosos de hackers, os especialistas do Grupo-IB usam a análise de gráficos há muitos anos para identificar todos os tipos de conexões. Casos diferentes têm suas próprias matrizes de dados, seus próprios algoritmos de identificação de conexão e interfaces personalizadas para tarefas específicas. Todas essas ferramentas eram um desenvolvimento interno do Grupo-IB e estavam disponíveis apenas para nossos funcionários.

A análise gráfica da infraestrutura de rede (

gráfico de rede ) foi a primeira ferramenta interna que incorporamos a todos os produtos públicos da empresa. Antes de criar nosso próprio gráfico de rede, analisamos muitos desenvolvimentos semelhantes no mercado e não encontramos um único produto que satisfizesse nossas próprias necessidades. Neste artigo, falaremos sobre como criamos o gráfico de rede, como usá-lo e quais dificuldades encontramos.

Dmitry Volkov, CTO Group-IB e Chefe de Cyber Intelligence

O que um gráfico de rede do Grupo-IB pode fazer?

Investigações

Desde a fundação do Grupo-IB em 2003 até o presente, identificação, decano e responsabilização de criminosos cibernéticos têm sido a principal prioridade em nosso trabalho. Nenhuma investigação de ataque cibernético poderia prescindir de uma análise da infraestrutura de rede do invasor. No início de nossa jornada, foi um trabalho árduo e minucioso encontrar relacionamentos que pudessem ajudar a identificar criminosos: informações sobre nomes de domínio, endereços IP, impressões digitais de servidores, etc.

A maioria dos atacantes tenta agir da forma mais anônima possível na rede. No entanto, como todas as pessoas, eles cometem erros. A principal tarefa dessa análise é encontrar os projetos históricos “brancos” ou “cinzas” dos invasores que se cruzam com a infraestrutura maliciosa usada no incidente real que estamos investigando. Se for possível detectar "projetos brancos", encontrar o invasor, em regra, torna-se uma tarefa trivial. No caso dos "cinzas", é preciso mais tempo e esforço para pesquisar, pois seus proprietários tentam anonimizar ou ocultar os dados de registro, mas as chances permanecem bastante altas. Como regra, no início de sua atividade criminosa, os atacantes prestam menos atenção à sua própria segurança e cometem mais erros; portanto, quanto mais aprofundados pudermos mergulhar na história, maiores serão as chances de uma investigação bem-sucedida. É por isso que um gráfico de rede com um bom histórico é um elemento extremamente importante dessa investigação. Simplificando, quanto mais profundos os dados históricos de uma empresa, melhor será o seu gráfico. Suponha que uma história de 5 anos possa ajudar a resolver, condicionalmente, 1-2 de 10 crimes, e uma história de 15 anos oferece a chance de resolver todos os dez.

Detectando phishing e fraude

Sempre que recebemos um link suspeito para recursos de phishing, fraudulentos ou pirateados, criamos automaticamente um gráfico dos recursos de rede relacionados e verificamos todos os hosts encontrados quanto a conteúdo semelhante. Isso permite que você encontre sites antigos de phishing ativos, mas desconhecidos, e sites novos, preparados para ataques futuros, mas que ainda não são usados. Um exemplo elementar bastante comum: encontramos um site de phishing em um servidor com apenas 5 sites. Ao verificar cada um deles, também encontramos conteúdo de phishing em outros sites, o que significa que podemos bloquear 5 em vez de 1.

Pesquisa de back-end

Esse processo é necessário para estabelecer onde o servidor malicioso está realmente localizado.

99% das lojas de cartões, fóruns de hackers, muitos recursos de phishing e outros servidores mal-intencionados estão escondidos atrás de seus próprios servidores proxy e proxies de serviços legítimos, por exemplo, o Cloudflare. Conhecer o back-end real é muito importante para as investigações: se torna conhecido o provedor de hospedagem do qual você pode remover o servidor, torna-se possível estabelecer conexões com outros projetos maliciosos.

Por exemplo, você tem um site de phishing para coletar dados de cartão bancário que resolve para o endereço IP 11/11/11/11 e um endereço de loja de cartão que resolve para o endereço IP 22.22.22.22. Durante a análise, pode acontecer que o site de phishing e a loja de cartões tenham um endereço IP de back-end comum, por exemplo, 33.33.33.33. Esse conhecimento permite criar um vínculo entre ataques de phishing e uma loja de cartões na qual, talvez, eles vendam dados de cartões bancários.

Correlação de eventos

Quando houver dois gatilhos diferentes (por exemplo, no IDS) com malware e servidores diferentes para controlar o ataque, você os considerará como dois eventos independentes. Mas se houver uma boa conexão entre infraestruturas maliciosas, torna-se óbvio que esses não são ataques diferentes, mas estágios de um ataque multiestágio mais complexo. E se um dos eventos já for atribuído a qualquer grupo de atacantes, o segundo também poderá ser atribuído ao mesmo grupo. Obviamente, o processo de atribuição é muito mais complexo, portanto, trate a escrita como um exemplo simples.

Indicadores de enriquecimento

Não prestaremos muita atenção a isso, pois esse é o cenário mais comum para o uso de gráficos em segurança cibernética: você fornece um indicador para a entrada e obtém uma série de indicadores relacionados na saída.

Detecção de padrões

A identificação de padrões é essencial para uma caça eficaz. Os gráficos permitem não apenas encontrar elementos relacionados, mas também revelar propriedades comuns que são inerentes a um determinado grupo de hackers. Conhecer esses recursos exclusivos permite que você reconheça a infraestrutura do invasor, mesmo no estágio de preparação e sem evidências que confirmem o ataque, como e-mails de phishing ou malware.

Por que criamos nosso próprio gráfico de rede?

Repito que consideramos soluções de diferentes fornecedores antes de chegarmos à conclusão de que precisamos desenvolver nossa própria ferramenta que possa fazer o que não é encontrado em nenhum produto existente. Demorou vários anos para criá-lo, durante o qual o mudamos completamente mais de uma vez. Mas, apesar do longo período de desenvolvimento, ainda não encontramos um único análogo que atendesse aos nossos requisitos. Usando nosso próprio produto, conseguimos resolver quase todos os problemas encontrados nos gráficos de rede existentes. Abaixo, consideramos esses problemas em detalhes:

Como nosso gráfico funciona

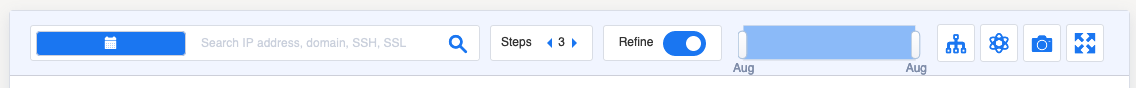

Para começar a usar o gráfico de rede, é necessário inserir o domínio, endereço IP, email ou impressão digital do certificado SSL na caixa de pesquisa. Existem três condições que um analista pode controlar: tempo, profundidade da etapa e limpeza.

Tempo

Hora - a data ou intervalo em que o item de pesquisa foi usado para fins maliciosos. Se você não especificar este parâmetro, o sistema determinará o último intervalo de propriedade desse recurso. Por exemplo, em 11 de julho, a Eset publicou um

relatório sobre como o Buhtrap usa uma exploração de 0 dias para espionagem cibernética. No final do relatório, existem 6 indicadores. Uma delas, a telemetria segura [.] Net, foi registrada novamente em 16 de julho. Portanto, se você criar um gráfico após 16 de julho, receberá resultados irrelevantes. Mas se você indicar que esse domínio foi usado antes dessa data, 126 novos domínios e 69 endereços IP que não estão listados no relatório Eset caem no gráfico:

- ukrfreshnews [.] com

- unian-search [.] com

- vesti-world [.] informação

- runewsmeta [.] com

- foxnewsmeta [.] negócios

- sobesednik-meta [.] informação

- rian-ua [.] líquido

- e outros

Além dos indicadores de rede, encontramos imediatamente links para arquivos maliciosos que tinham links para essa infraestrutura e tags que informam que o Meterpreter, AZORult foi usado.

O melhor é que você obtém esse resultado em um segundo e não precisa mais passar dias analisando os dados. Obviamente, essa abordagem às vezes reduz o tempo para investigações em várias vezes, o que geralmente é crítico.

O número de etapas ou a profundidade de recursão com a qual o gráfico será construído

Por padrão, a profundidade é 3. Isso significa que, a partir do elemento que você está procurando, todos os elementos diretamente relacionados serão encontrados e, a partir de cada novo elemento, novas conexões serão construídas para outros elementos e, a partir dos novos elementos da última etapa, haverá novos elementos.

Tomemos um exemplo não relacionado a APT e explorações de 0 dias. Recentemente, Habré descreveu um caso interessante de fraude associada a criptomoedas. O relatório menciona o domínio - themcx [.] Co, usado pelos golpistas para hospedar o site da supostamente trocadora Miner Coin Exchange e a pesquisa por telefone [.] Xyz, para atrair tráfego.

A partir da descrição, fica claro que o esquema requer uma infraestrutura suficientemente grande para atrair tráfego para recursos fraudulentos. Decidimos analisar essa infraestrutura criando um gráfico em 4 etapas. A saída foi um gráfico com 230 domínios e 39 endereços IP. Em seguida, dividimos os domínios em duas categorias: os que são semelhantes aos serviços para trabalhar com criptomoedas e os que são projetados para capturar tráfego através dos serviços de verificação por telefone:

Limpeza

Por padrão, a opção "Limpar gráfico" está ativada e todos os elementos irrelevantes serão excluídos do gráfico. A propósito, foi usado em todos os exemplos anteriores. Prevejo uma pergunta natural: como garantir que algo importante não desapareça? : , , = 1. .

whois, DNS, .

APT- , . , , , .

. — lloydsbnk-uk[.]com, 3 , 250 , 2015 . , , .

2 .

, 2019 -, . , swift-department.com, saudconsultancy.com, vbgrigoryanpartners.com.

Cobalt gang

2018 Cobalt, , .

hXXps://nationalbank.bz/Doc/Prikaz.doc. , powershell, hXXp://wateroilclub.com/file/dwm.exe %Temp%\einmrmdmy.exe. %Temp%\einmrmdmy.exe aka dwm.exe — CobInt stager, hXXp://admvmsopp.com/rilruietguadvtoefmuy.

, . nationalbank[.]bz , .

IP- 46.173.219[.]152 . 40 , , bl0ckchain[.]ug

paypal.co.uk.qlg6[.]pw

cryptoelips[.]com

, , , , .

nationalbank[.]bz, , 500 Cobalt, . , :

Conclusão

, , , . . , , , . “” , . , . . Group-IB . . , , , , .