Alguns dias atrás, a GlobalSign

lançou o IoT Developer Portal . Aqui você pode se registrar gratuitamente (apenas em endereços corporativos), escolher uma API para integração, obter certificados X.509 gratuitamente e testar seu sistema de autenticação IoT. Até agora, a GlobalSign continua sendo a única autoridade de certificação que emite certificados para dispositivos IoT com um identificador de dispositivo baseado em uma infra-estrutura de chave pública (PKI).

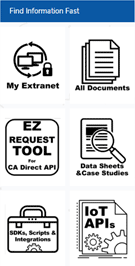

Formulando brevemente a essência, o novo portal é um local centralizado, no qual é fornecido acesso demo a todas as ferramentas necessárias para a integração bem-sucedida da identidade do dispositivo. Aqui estão guias de integração, ferramentas de teste, especificações de produtos, exemplos de código, APIs RESTful etc.

Quem precisa disso?

O portal é ideal para testar sistemas de identificação durante a fase de desenvolvimento. Aqui você pode verificar se, na prática, tudo funcionará de maneira confiável e segura. E para estimar quanto custará o acesso à API e o gerenciamento automático de certificados em um sistema comercial real.

API no centro de tudo

Os dispositivos conectados à Internet geram uma enorme quantidade de dados. Por exemplo, aqui está um exemplo extremo - um veículo não tripulado. Segundo a Intel, cada uma dessas máquinas gerará cerca de

4-4,5 terabytes de informações por dia a partir de sensores, câmeras, etc.

Obviamente, esse é um tipo de "topo da pirâmide" em termos de complexidade de dispositivos. Mas bilhões de aparelhos simples em uma casa inteligente, em uma IoT industrial, em sensores médicos devido à enorme escala e número, não gerarão menos tráfego.

Obviamente, é difícil transferir absolutamente todas as informações para um servidor remoto para processamento. Por exemplo, em uma emergência, você precisa transferir urgentemente uma pequena quantidade de dados importantes para o centro. É aqui que as APIs se aplicam. Portanto,

em uma das implementações da API RESTful, esse conjunto de informações sobre o incidente é transmitido no formato JSON ou YAML:

{ "CarModel": "Toyota Yaris II 2014", "carNumberPlates": "D65261", "accidentTime": "1985-04-12T23:20:50.52Z", "owner": "Wojtek Konowal", "location": "[47.4925, 19.0513]", "averageSpeed": 110, "passangers": 1, "status": "Service is pending", "injury": "Critical" }

Portanto, é desejável integrar redes de dispositivos IoT com alguma API RESTful padrão.

A segurança começa com a identidade

Enquanto as redes IoT se estendem a dezenas de bilhões de dispositivos, uma parte significativa de sua funcionalidade é baseada na identificação confiável um do outro (M2M), na frente de servidores e roteadores em sua rede, bem como na frente de sistemas de gerenciamento baseados em nuvem. Isso forma o canal de autenticação de segurança de ponta a ponta.

Graças à autenticação, cada dispositivo possui um identificador exclusivo e pode confirmar sua autenticidade. Isso é importante para o processamento de dados e a alocação de recursos para este dispositivo após a autorização.

Em muitos casos, a autenticação deve ser realizada anonimamente. Portanto, um dispositivo pode provar criptograficamente que pertence a um determinado grupo, mas, ao mesmo tempo, mantém seu identificador exclusivo em segredo. Em condições modernas, quando todos os provedores tentam coletar o máximo de informações pessoais sobre cada usuário e depois negociá-las, isso também é muito importante. O anonimato é frequentemente um requisito regulatório, de acordo com o GDPR.

Um tópico separado é que o anonimato real é mais complicado do que apenas ocultar um ID. Por exemplo, agora há boatos de que contratados da Apple, Amazon e Google estão ouvindo gravações de áudio de conversas de usuários coletadas pelos assistentes pessoais digitais Siri, Alexa e Google Assistant, respectivamente. Esses contratados

ouvem gravações em áudio de atos sexuais , brigas, compra de drogas e assim por diante - e podem facilmente identificar os nomes e endereços das pessoas que soam nos arquivos. Apesar do anonimato formal dos registros.

Além disso, recentemente, os cientistas provaram que existem muitas maneiras de associar qualquer dado anônimo a pessoas reais. Por exemplo, dados com 15 atributos demográficos "serão revelados por 99,98% dos residentes de Massachusetts". De acordo com o estudo, em quaisquer conjuntos de dados complexos é

quase impossível anonimizar com sucesso os dados .

Talvez no futuro, para preservar o verdadeiro anonimato, seja necessário usar métodos semelhantes aos usados pela equipe de Alan Turing, que descriptografou as cifras do Enigma, mas não conseguiu revelar esse fato, caso contrário o inimigo teria alterado a cifra. Turing tentou ocultar anomalias estatísticas - e emitiu criptografia apenas em casos raros. Na maioria dos casos, os criptografadores ingleses simplesmente observavam silenciosamente os nazistas destruírem soldados e civis - as leis da matemática não lhes permitiam impedir esses assassinatos. As táticas funcionaram. Os nazistas não perceberam que os Aliados frequentemente "adivinharam" informações secretas.

No caso do verdadeiro anonimato da IoT, isso pode significar randomizar dados, adicionar IDs aleatórios e informações estrangeiras aleatórias, para que um estranho não consiga descobrir o verdadeiro proprietário do tráfego interceptado. Mas esses problemas terão que ser resolvidos no futuro. Hoje, o principal é fornecer pelo menos proteção básica para redes IoT.

No contexto da IoT, identificação, autenticação e autorização protegem o dispositivo contra acesso não autorizado e protegem os dados contra falsificação (como é o caso dos medidores de eletricidade, onde a população provavelmente tentará substituir o tráfego). Essas são tarefas relativamente simples que a tecnologia moderna pode lidar.