Olá colegas! Depois de determinar os requisitos mínimos para a implantação do StealthWatch na

última parte , podemos começar a implantação do produto.

1. Maneiras de implantar o StealthWatch

Existem várias maneiras de "tocar" o StealthWatch:

- dcloud - um serviço de laboratório em nuvem;

- Baseado em nuvem: Avaliação gratuita do Stealthwatch Cloud - aqui, o Netflow do seu dispositivo será espalhado na nuvem e o software StealthWatch será analisado lá;

- POV no local ( solicitação GVE ) - do jeito que eu fui, eles soltarão 4 arquivos OVF de máquinas virtuais com licenças integradas por 90 dias que podem ser implantados em um servidor dedicado na rede corporativa.

Apesar da abundância de máquinas virtuais baixadas, para uma configuração mínima de trabalho, apenas duas são suficientes: StealthWatch Management Console e FlowCollector. No entanto, se não houver um dispositivo de rede que possa exportar o Netflow para um FlowCollector, será necessário implantar o FlowSensor, pois o último permite coletar o Netflow usando as tecnologias SPAN / RSPAN.

Como eu disse anteriormente, sua rede real pode atuar como um suporte de laboratório, pois o StealthWatch precisa apenas de uma cópia ou, mais corretamente, de uma cópia do tráfego. A figura abaixo mostra minha rede, onde, no Security Gateway, configurarei o Netflow Exporter e, como resultado, enviarei o Netflow para o coletor.

Para acessar VMs futuras, no firewall, se houver, as seguintes portas devem estar ativadas:

TCP 22 l TCP 25 l TCP 389 l TCP 443 l TCP 2393 l TCP 5222 l UDP 53 l UDP 123 l UDP 161 l UDP 162 l UDP 162 l UDP 389 l UDP 514 l UDP 2055 l UDP 6343Alguns deles são serviços conhecidos, outros são reservados para serviços da Cisco.

No meu caso, eu apenas implantei o StelathWatch na mesma rede que o Check Point e não precisei configurar nenhuma regra de permissão.

2. Instalando o FlowCollector usando o VMware vSphere como exemplo

2.1 Clique em Procurar e selecione o arquivo OVF1. Após verificar a disponibilidade dos recursos, vá para o menu Exibir, Inventário → Rede (Ctrl + Shift + N).

2.2 Na guia Rede, selecione Novo grupo de portas distribuídas nas configurações do comutador virtual.

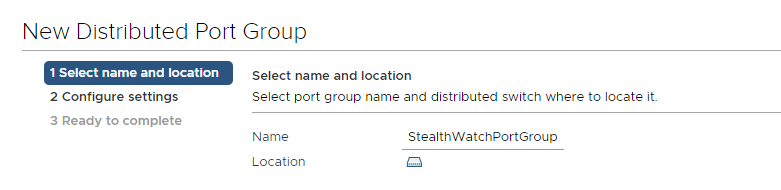

2.3 Definimos o nome, seja StealthWatchPortGroup, o restante das configurações pode ser feito como na captura de tela e clique em Avançar.

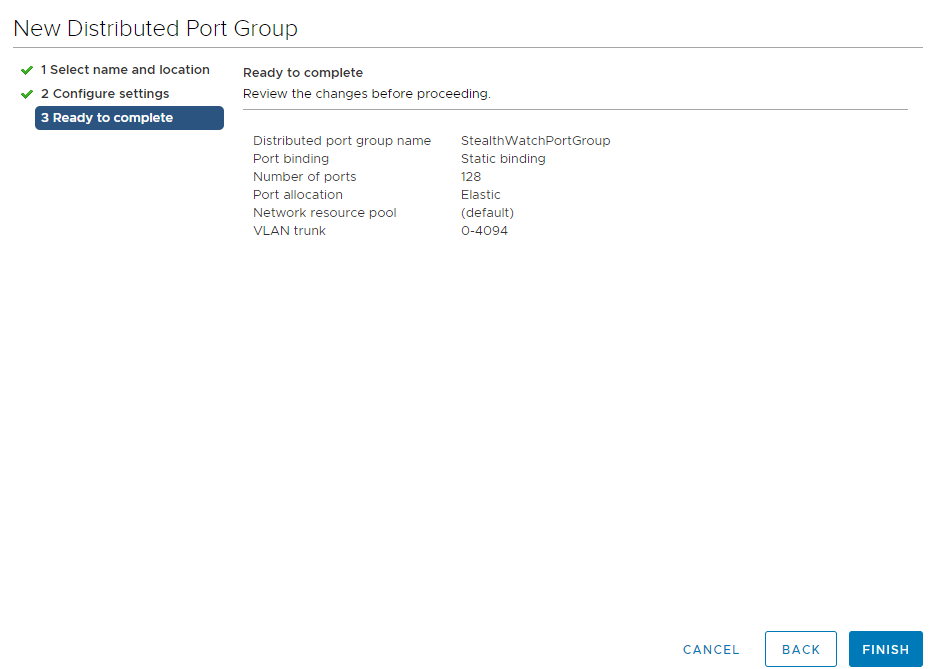

2.4 Concluímos a criação do grupo de portas com o botão Concluir.

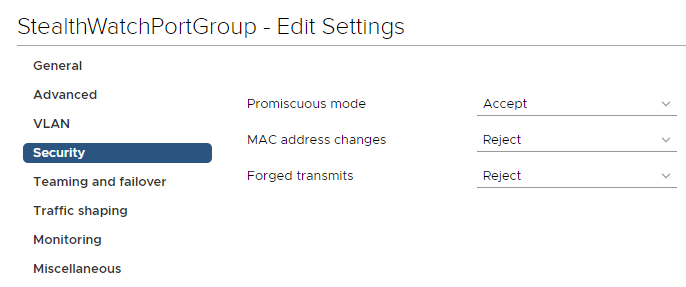

2.5 No grupo de portas criado, edite as configurações clicando com o botão direito do mouse no grupo de portas, selecione Editar configurações. Na guia Segurança, certifique-se de ativar o "modo inaudível", Modo promíscuo → Aceitar → OK.

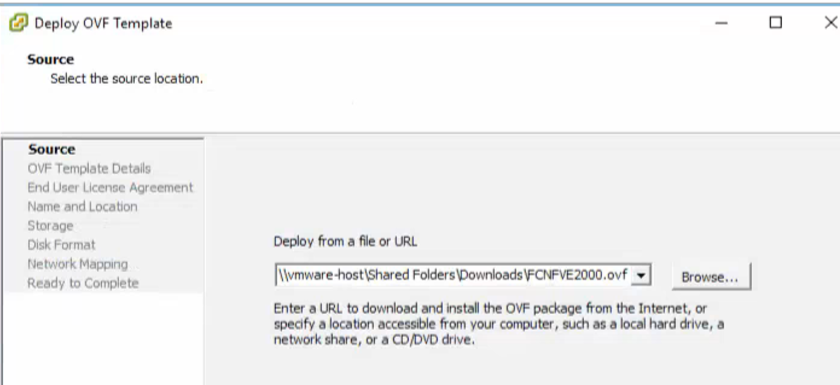

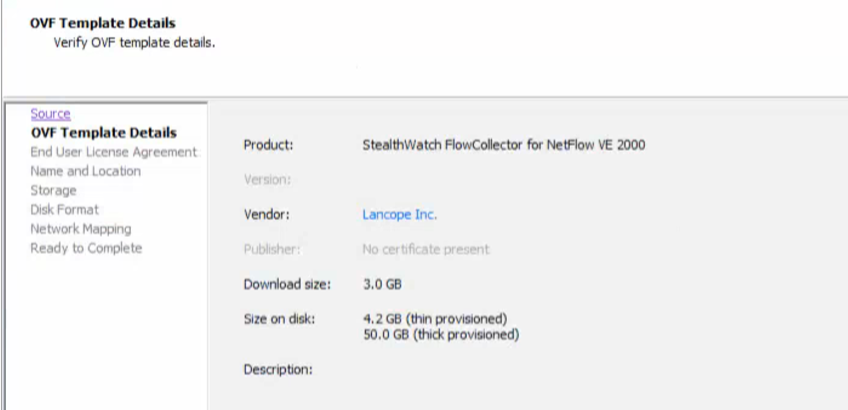

2.6 Como exemplo, importamos o OVF FlowCollector, cujo link de download foi enviado por um engenheiro da Cisco após uma solicitação GVE. Clique com o botão direito do mouse no host no qual planeja implantar a VM, selecione Implantar modelo OVF. Em relação ao espaço alocado, ele será "inicializado" em 50 GB, mas para condições de combate, é recomendável alocar 200 gigabytes.

2.7 Selecione a pasta em que o arquivo OVF está localizado.

2.8 Clique em "Next".

2.9 Indicamos o nome e o servidor em que o implantamos.

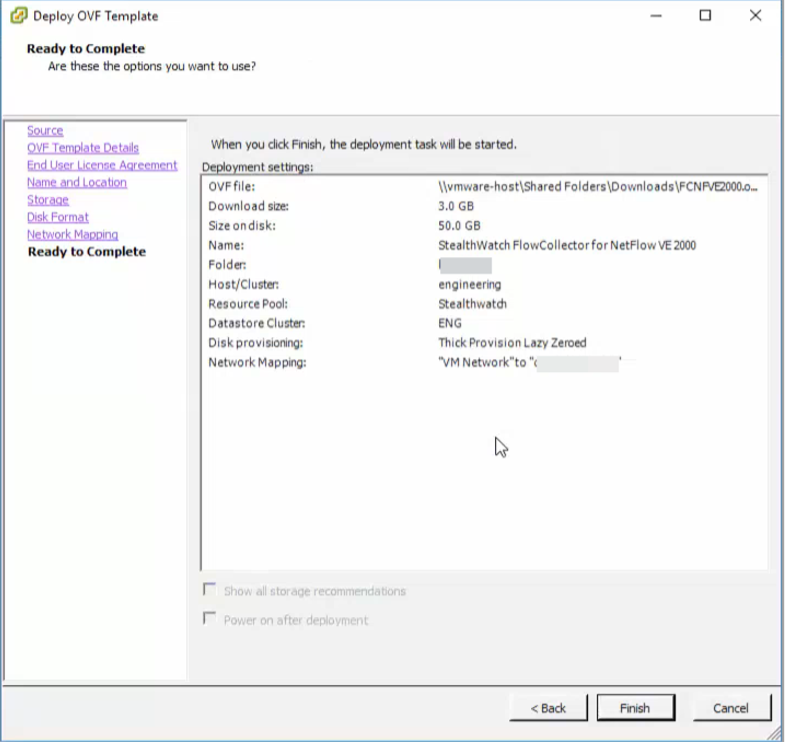

2.10 Como resultado, obtemos a seguinte imagem e clique em "Concluir".

2.11 Seguimos as mesmas etapas para implantar o StealthWatch Management Console.

2.12 Agora você precisa especificar as redes necessárias nas interfaces para que o FlowCollector veja o SMC e os dispositivos dos quais o Netflow será exportado.

3. Inicializando o StealthWatch Management Console

3.1 Acessando o console da máquina SMCVE instalada, você verá um local para inserir seu login e senha, por padrão

sysadmin / lan1cope .

3.2 Vamos ao ponto de gerenciamento, configuramos o endereço IP e outros parâmetros de rede e confirmamos sua alteração. O dispositivo irá reiniciar.

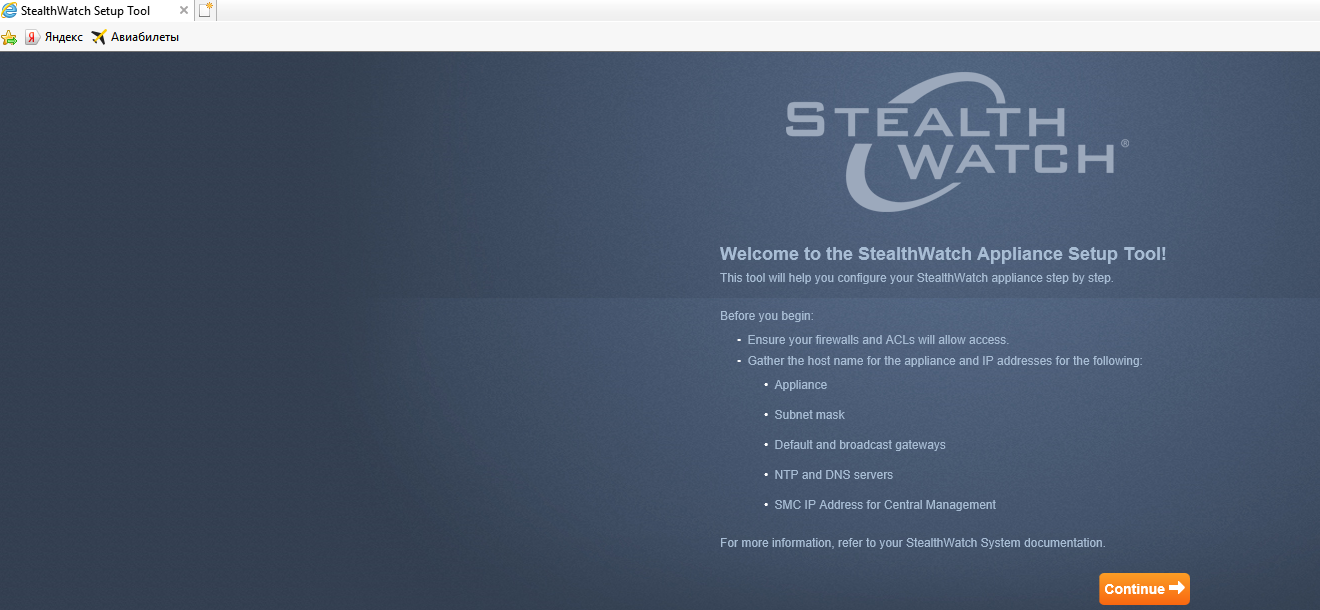

3.3 Vá para a interface da web (via https no endereço que você especificou SMC) e inicialize o console; o nome de usuário / senha padrão é

admin / lan411cope .

PS: acontece que o Google Chrome não abre, o Explorer sempre ajudará.

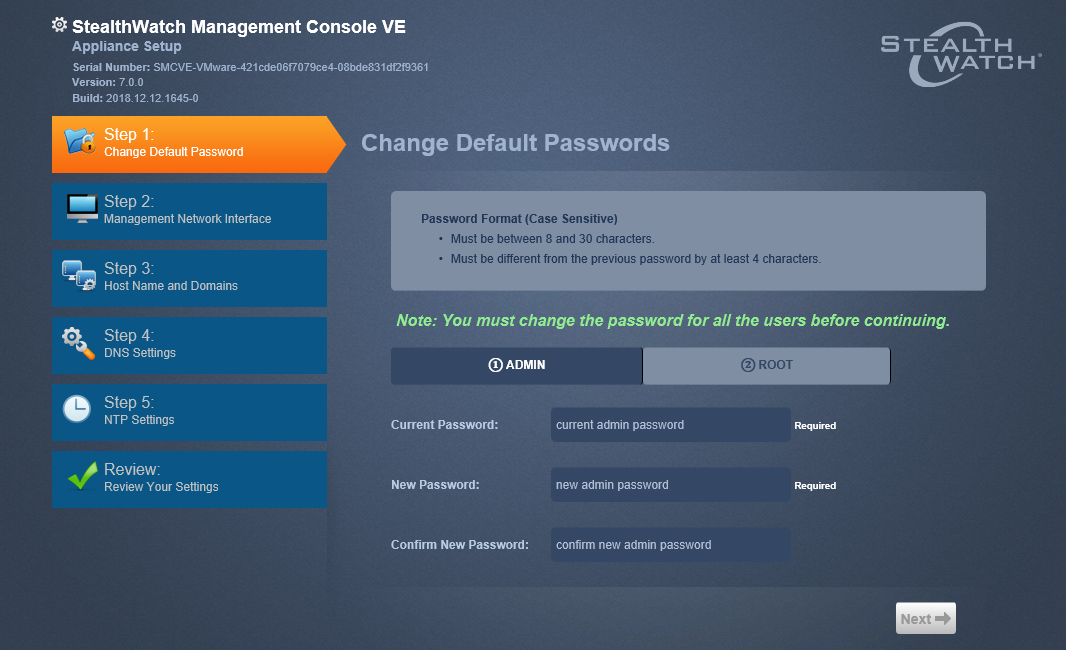

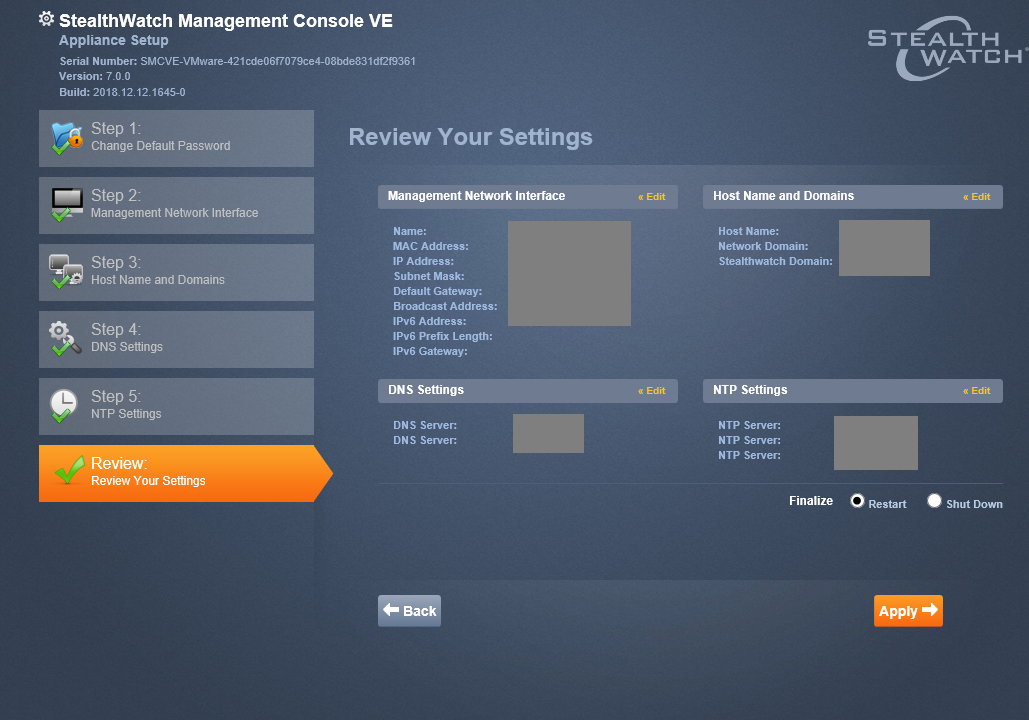

3.4 Certifique-se de alterar as senhas, definir DNS, servidores NTP, domínio e muito mais. As configurações são intuitivas.

3.5 Depois de clicar no botão "Aplicar", o dispositivo será reiniciado novamente. Após 5 a 7 minutos, você pode se conectar novamente a este endereço; O StealthWatch será gerenciado através de uma interface da web.

4. Configurando o FlowCollector

4.1 Com o colecionador da mesma forma. Primeiro, na CLI, especifique o endereço IP, a máscara, o domínio e o FC será reinicializado. Depois disso, você pode conectar-se à interface da web no endereço especificado e executar a mesma configuração básica. Devido ao fato de as configurações serem semelhantes, as capturas de tela detalhadas são omitidas. As

credenciais de logon

são as mesmas .

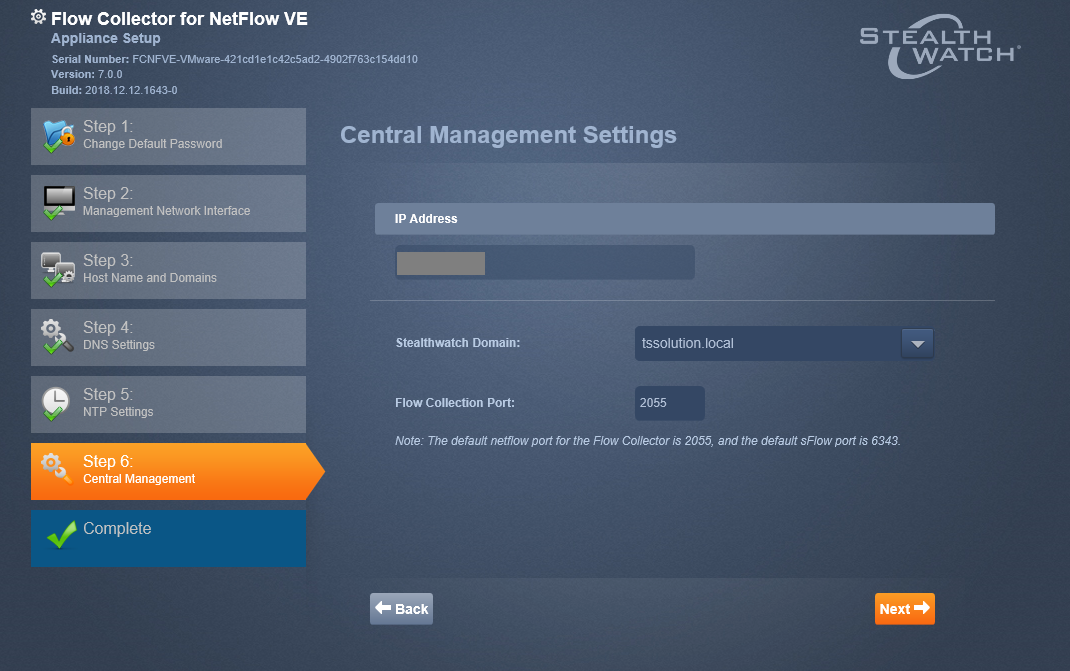

4.2 No penúltimo item, você deve especificar o endereço IP do SMC; nesse caso, o console verá o dispositivo; será necessário inserir essa credencial para confirmar essa configuração.

4.3 Selecionamos o domínio para o StealthWatch, que foi definido anteriormente e a porta

2055 é o Netflow normal, se você trabalha com o sFlow, porta

6343 .

5. Configuração do Exportador do Netflow

5.1 Para configurar o exportador do Netflow, eu recomendo consultar este

recurso , aqui estão os principais guias para configurar o exportador do Netflow para muitos dispositivos: Cisco, Check Point, Fortinet.

5.2 No nosso caso, repito, exportamos o Netflow do gateway Check Point. O exportador do Netflow é configurado em uma guia com um nome semelhante na interface da web (Gaia Portal). Para fazer isso, clique em "Adicionar", especifique a versão do Netflow e a porta necessária.

6. Análise do trabalho do StealthWatch

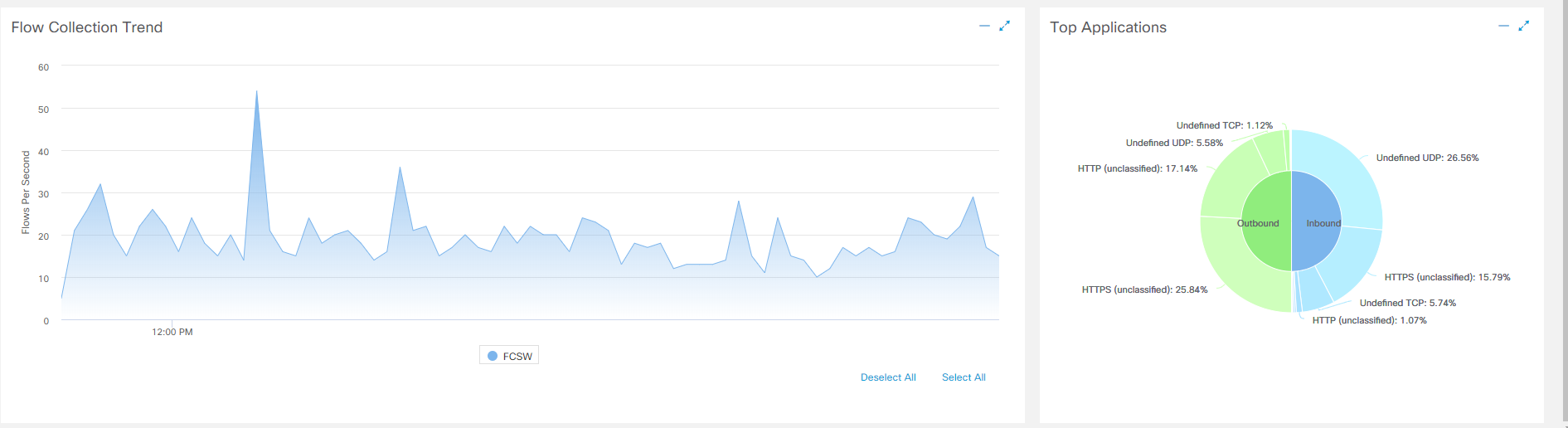

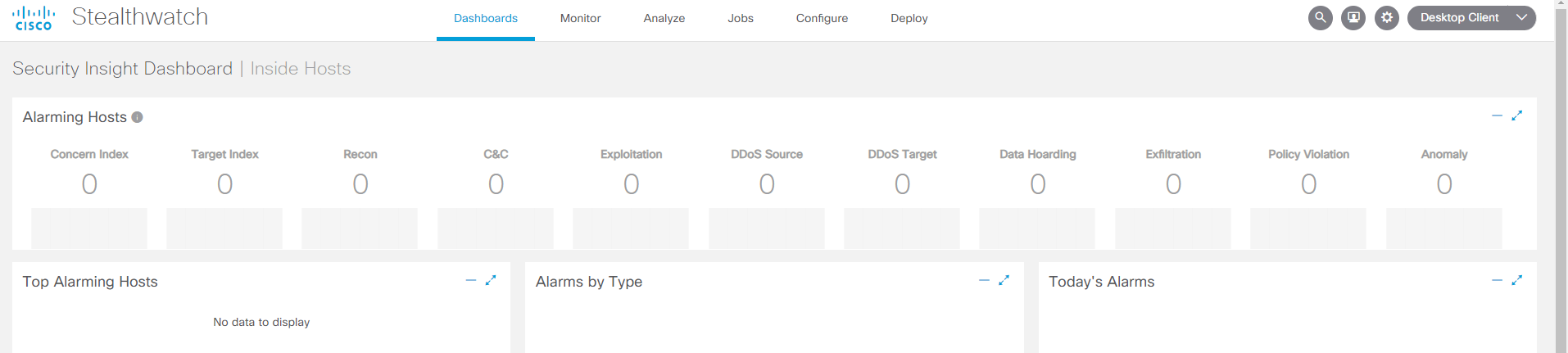

6.1 Indo para a interface da Web SMC, na primeira página de Dashboards> Network Security, você pode ver que o tráfego acabou!

6.2 Algumas configurações, por exemplo, dividindo hosts em grupos, monitorando interfaces individuais, sua carga de trabalho, gerenciando coletores e muito mais, só podem ser encontradas no aplicativo Java StealthWatch. Obviamente, a Cisco está transferindo lentamente toda a funcionalidade para a versão do navegador e em breve recusaremos esse cliente de desktop.

Para instalar o aplicativo, você deve primeiro instalar o

JRE (eu instalei a versão 8, embora se diga que é suportado até 10) no site oficial da Oracle.

No canto superior direito da interface da web do console de gerenciamento, para fazer o download, clique no botão "Desktop Client".

Você salva e instala o cliente à força, o java provavelmente jura; talvez seja necessário adicionar o host às exceções do java.

Como resultado, é aberto um cliente bastante compreensível, no qual é fácil ver o carregamento de exportadores, interfaces, ataques e seus fluxos.

7. Gerenciamento Central do StealthWatch

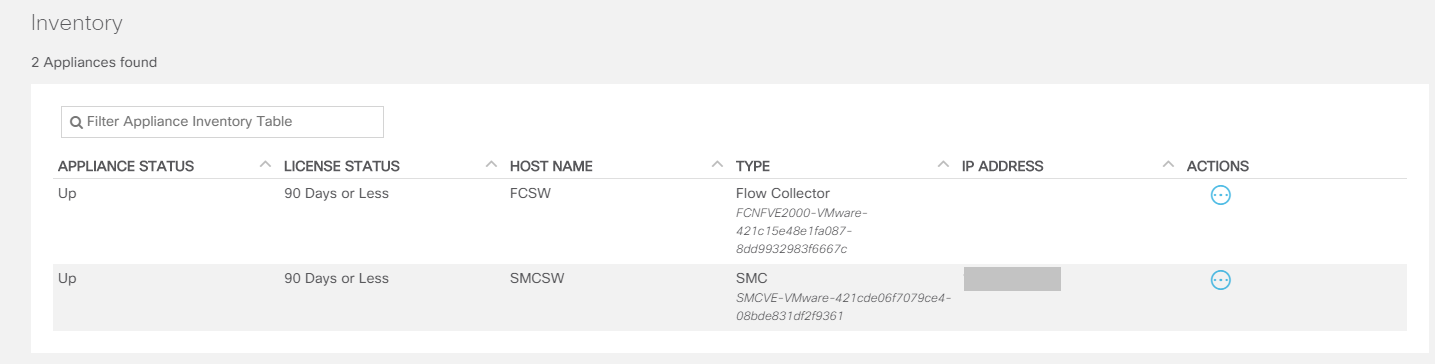

7.1 A guia Gerenciamento Central contém todos os dispositivos que fazem parte do StealthWatch implantado, como: FlowCollector, FlowSensor, UDP-Director e Endpoint Concetrator. Lá, você pode gerenciar configurações de rede e serviços do dispositivo, licenças e desligar manualmente o dispositivo.

Você pode acessar clicando na "engrenagem" no canto superior direito e selecionando Gerenciamento Central.

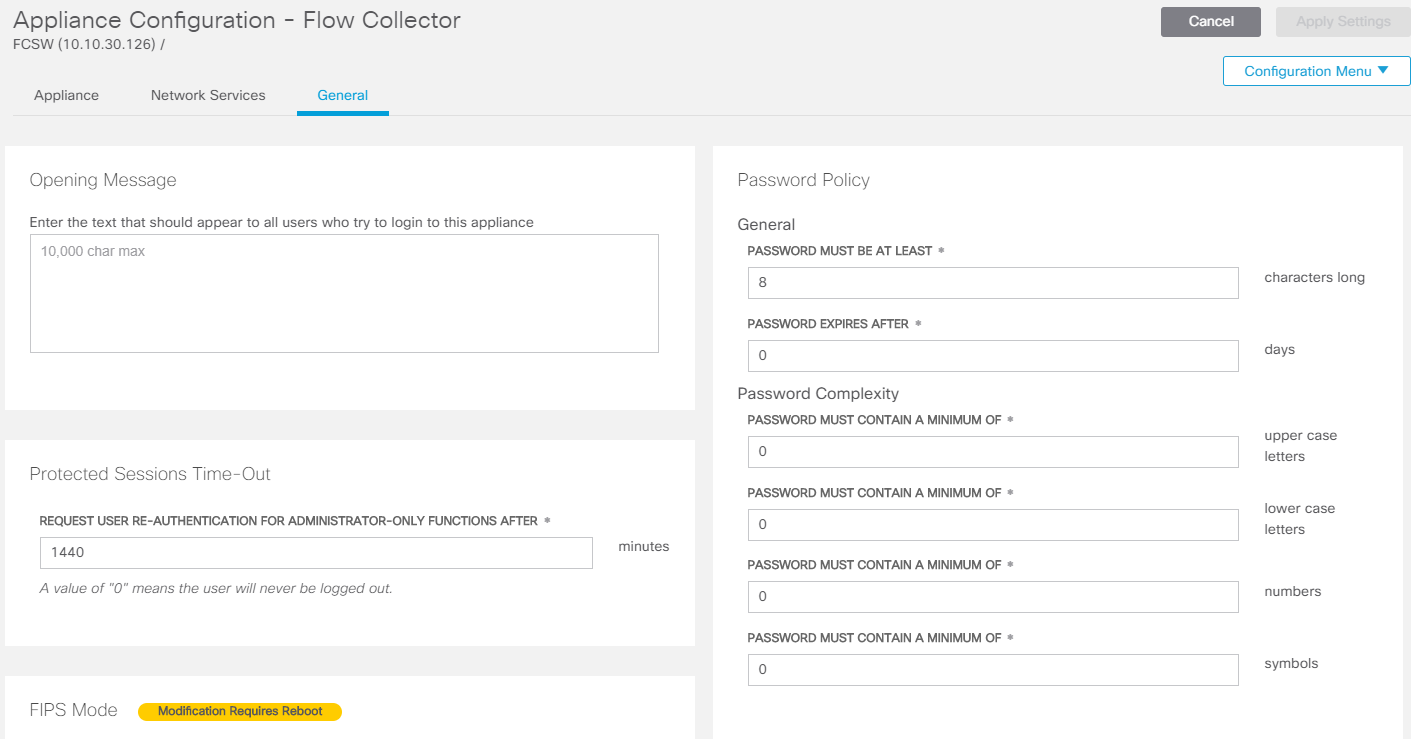

7.2 Ao acessar a Configuração da ferramenta de edição no FlowCollector, você verá SSH, NTP e outras configurações de rede relacionadas ao próprio aplicativo. Para continuar, selecione Ações → Editar configuração do dispositivo no dispositivo necessário.

7.3 O gerenciamento de licenças também pode ser encontrado na guia Gerenciamento Central> Gerenciar Licenças. As licenças de avaliação em caso de solicitação da GVE são concedidas por

90 dias .

O produto está pronto para uso! Na próxima parte, veremos como o StealthWatch pode detectar ataques e gerar relatórios.