Olá Habr! Meu nome é Boris e sou responsável pela segurança das informações de clientes e serviços internos no Linxdatacenter. Hoje falaremos sobre como proteger o correio corporativo no Office 365 contra vazamento e perda de dados.O pesadelo do engenheiro de TI é uma multidão de colegas com gritos de pânico sobre documentos não abertos e falta de correio. E quando todos os dados são sincronizados em uma nuvem pública, um único ato de um usuário incauto separa um pesadelo da realidade. Existem várias maneiras de garantir esse desastre, mas nem todos são igualmente bons. Por várias semanas, procuramos persistentemente por uma solução para a tranqüilidade do departamento de TI e a testamos. Hoje, quero falar sobre os resultados dos testes e o produto que escolhemos para uso no produto.

Quais são os riscos?

O fator humano desempenha um papel fundamental na proteção da informação. Em mais de 90% dos casos, a principal causa de incidentes é uma pessoa e suas ações, que levam a uma violação da segurança da informação. Os aplicativos mais perigosos e usados com mais frequência pelos funcionários são os aplicativos de e-mail e compartilhamento de arquivos. Para nossa empresa, esses serviços são o Office 365 E-mail e o OneDrive. Ambos os aplicativos são acessíveis fora do escritório, sem o uso de uma conexão VPN e autenticação de dois fatores.

Para começar, vamos nos debruçar sobre os tipos mais comuns de ataques que ocorrem ao usar esses aplicativos e suas consequências.

Ataques típicos no email do Office 365

Ataques típicos no Office 365 OneDrive

Agora que você também pensou nos riscos associados ao uso de aplicativos de e-mail aparentemente inocentes, vamos às soluções para protegê-los.

Quais soluções foram consideradas?

Para proteger os serviços em nuvem do Office 365, analisamos as seguintes soluções: Microsoft ATP e Check Point CloudGuard SaaS. Por que exatamente esses produtos? O fato é que o CloudGuard SaaS para o período de teste e, mesmo agora, é uma solução SaaS única que interage com os serviços do Office 365 no nível da API. O Microsoft ATP, por sua vez, é um produto incorporado. Outros fornecedores têm soluções integradas ao trabalho do serviço de email, redirecionando o tráfego para um servidor físico ou virtual que processa a mensagem e a retorna ao usuário final. Para fazer isso, você precisa configurar os conectores do Office 365 e alterar os registros MX no DNS, o que pode levar ao tempo de inatividade dos serviços de email. O trabalho do serviço de correio é fundamental para nós, por isso não consideramos essas soluções.

Antes do teste ativo, estudos e relatórios dos produtos listados sobre vários recursos especializados foram estudados, uma pesquisa com colegas foi realizada.

Microsoft ATP

O Microsoft Office 365 Advanced Threat Protection oferece três níveis de assinatura paga (E1, E3 e E5) para empresas com 300 ou mais usuários. Cada nível inclui a digitalização de anexos e a sandbox (Anexos seguros), filtragem da reputação de URLs (links seguros), proteção básica contra falsificação e antiphishing.

Parece ótimo ... No entanto, o MS Office 365 ATP possui várias vulnerabilidades significativas. Primeiro, o serviço permite que hackers pesquisem registros MX para determinar se os usuários do Office 365 estão usando-os. Depois disso, os atacantes direcionam um ataque usando o logon falso do Office 365 ou o compartilhamento de arquivos via OneDrive. Além disso, qualquer hacker pode ativar uma caixa de correio com proteção Microsoft ATP e, em seguida, verificar constantemente seus ataques ao sistema usando o método de tentativa e erro até encontrar uma estratégia que funcione. Os invasores por apenas US $ 10 podem abrir centenas de contas para testar seus métodos e ainda obter um lucro sólido se seus ataques forem bem-sucedidos a longo prazo. Há pouco tempo, os pesquisadores descobriram uma vulnerabilidade de 0 dias chamada BaseStriker. Embora, para ser sincero, as publicações sobre contornar a proteção da Microsoft sejam exibidas regularmente.

A Avanan informou que o BaseStriker é usado por hackers para conduzir ataques de phishing mais eficazes. Esse método permite que você envie um grande número de links da web através de servidores MSFT sem digitalização. Esse link pode direcionar o usuário para um site de phishing ou para um arquivo que baixa malware. O BaseStriker pode se infiltrar no Office 365, ofuscando essencialmente o ATP, dividindo e ocultando um link malicioso usando uma tag de URL. Um link malicioso está incluído no email, mas, em vez de fazer parte do link original, ele é compartilhado. Isso é mostrado em detalhes no exemplo da Avanan.

O uso de seu próprio shell de software no ambiente do usuário (dentro do navegador), que, como se vê, não reage de maneira alguma a malware e scripts, permite a execução de código malicioso em um site de phishing. No modo Prevenir, a emulação leva cerca de 30 minutos ou mais. Os colegas que testaram esta solução também não recomendam usá-la na prática.

Uma demonstração vívida do ATP (Prova de conceito) e suas deficiências também está disponível no site da TrustedSec (

link ).

SaaS do Check Point Cloud Guard

Vamos para a solução a partir do Check Point. Em nosso teste, usamos a solução CloudGuard SaaS.

O CloudGuard SaaS se conecta ao Office 365 por meio de uma conta de administrador e concede direitos de acesso a emails e arquivos.

Níveis de digitalização:- Cartas recebidas e enviadas, anexos, links em cartas.

- Arquivos no armazenamento de arquivos.

A solução consiste em vários módulos que operam em diferentes níveis:- Anexos e arquivos são verificados pelo módulo Antivírus , usando a tecnologia Check Point SandBlast.

- O módulo Anti-Phishing funciona com remetentes anteriormente desconhecidos e potencialmente perigosos. O Check Point alega usar mais de 300 parâmetros para determinar o phishing.

- O módulo DLP responde a documentos, cartas e anexos que contêm informações financeiras ou organizacionais potencialmente importantes. Uma função bastante útil, especialmente contra possíveis sabotagens ou erros de funcionários, bem como para controlar fluxos de informações.

- O módulo Shadow IT permite identificar o uso de serviços de terceiros, além do Office 365. Shadow IT refere-se a dispositivos, software e serviços de TI presentes na organização, mas não atendidos pelo departamento de TI. Eles não estão no balanço do departamento de TI, seu status e trabalho não são controlados; além disso, o departamento de TI pode não saber nada sobre eles. Isso inclui Amazon AWS, GPC, amoCRM e outros serviços.

- O Módulo de detecção de anomalias permite identificar anomalias quando os usuários fazem logon no Office 365.

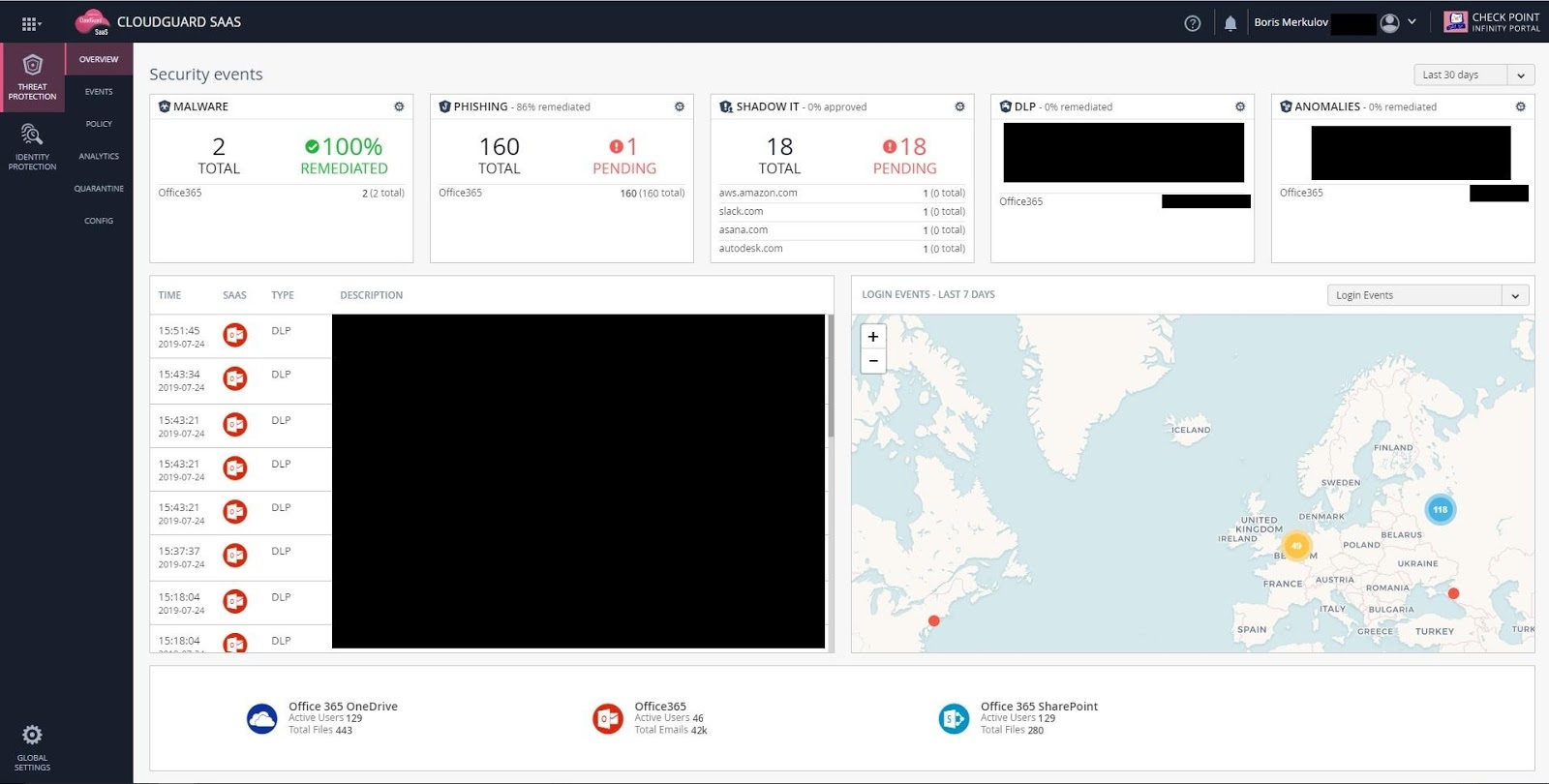

No painel do Cloud Guard SaaS, as estatísticas de cada módulo são exibidas.

No painel do Cloud Guard SaaS, as estatísticas de cada módulo são exibidas.Todos os módulos são treinados e permitem que o administrador indique falsos positivos.

Para o teste, o CloudGuard SaaS foi conectado ao Office 365 Email e Office 365 OneDrive no modo de monitoramento.

Vamos seguir praticando

Vamos analisar os dados do serviço nos últimos dois meses a partir da data de implementação.

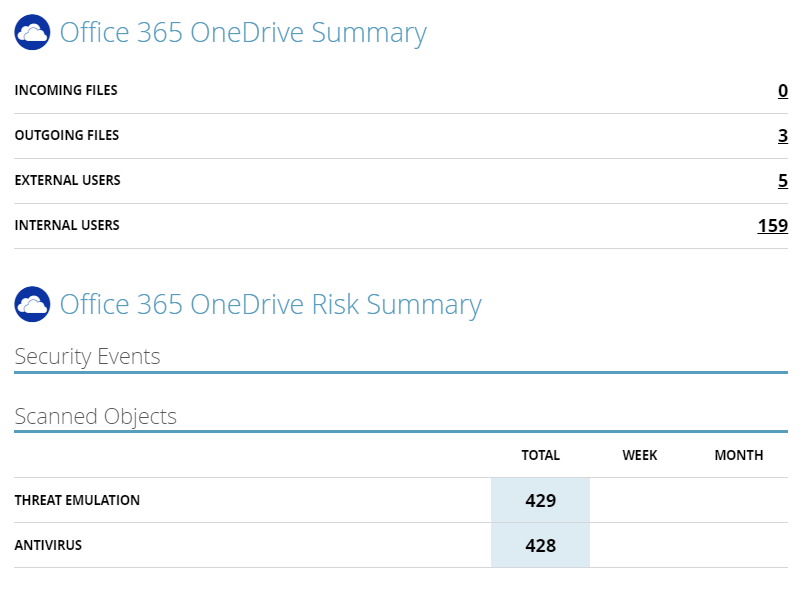

O CloudGuard verifica anexos de email para evitar ameaças e os executa na sandbox.

O CloudGuard verifica anexos de email para evitar ameaças e os executa na sandbox.A captura de tela acima mostra as seguintes informações:

- o número de usuários externos (queremos dizer endereços que não pertencem ao nosso domínio);

- o número de usuários internos protegidos (aqueles no sistema);

- número de e-mails recebidos com anexos;

- número de e-mails enviados com anexos.

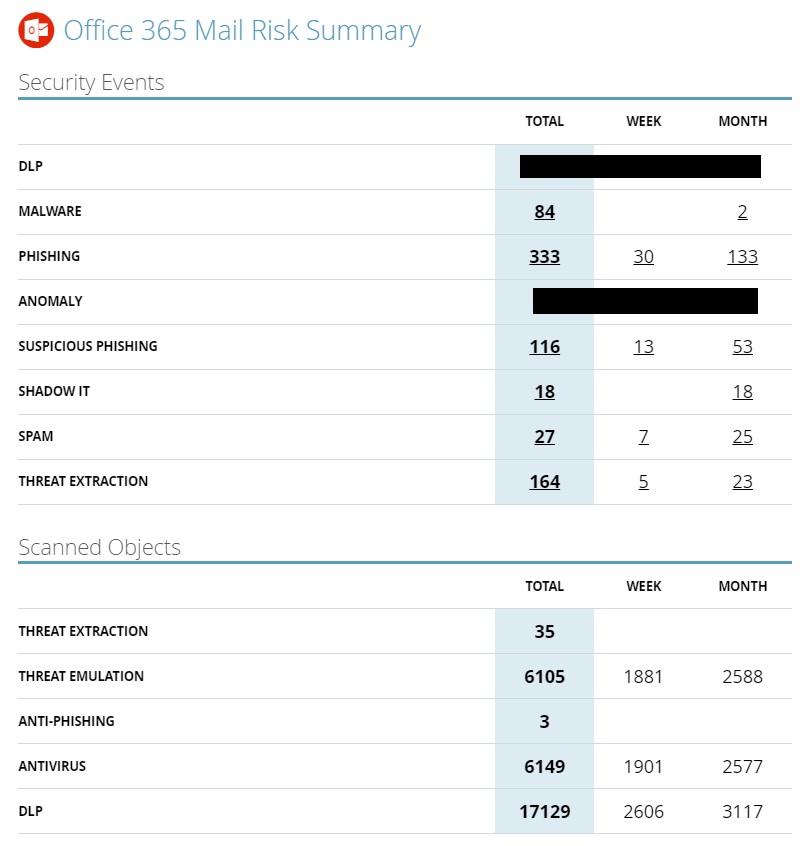

Relatório de Verificação do Office 365

Resumo de ameaças identificadas e objetos verificados.

Resumo de ameaças identificadas e objetos verificados.A captura de tela acima fornece informações sobre as ameaças impedidas (eventos de segurança) e os objetos verificados (objetos verificados):

- vazamento de informações confidenciais (prevenção de vazamento de dados);

- tentativas de entrada de malware (malware);

- phishing

- atividade anormal - é diferente;

- suspeita de phishing

- sombra de TI;

- SPAM

- extração de ameaças (convertendo arquivos para um formulário seguro).

Relatório de verificação do OneDrive

De fato, o relatório é uma quantidade muito maior de informações. Por exemplo, no módulo DLP, você pode ver qual máscara é acionada, encontrar uma carta que causou um possível vazamento de informações. Infelizmente, não posso compartilhar essa tela.

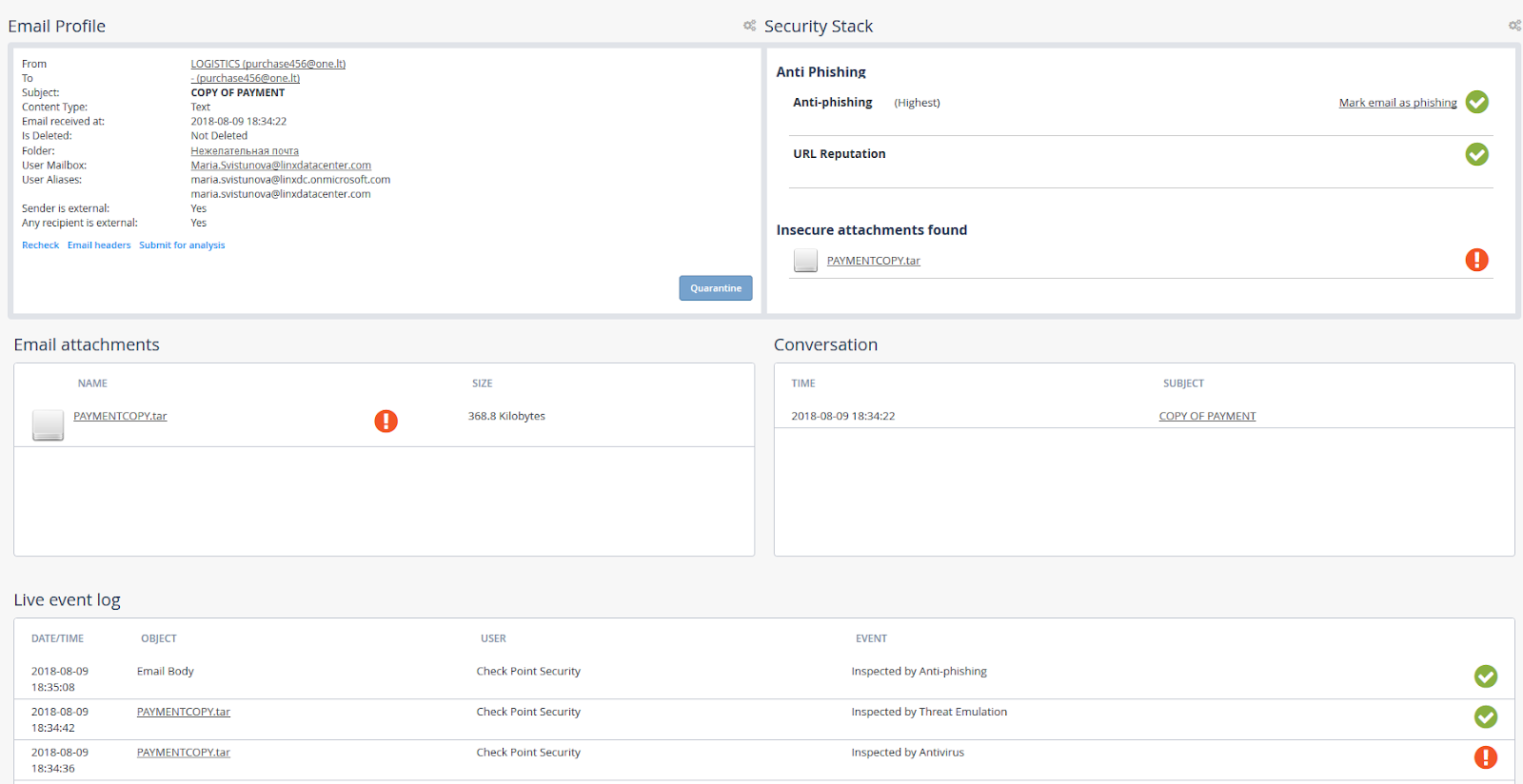

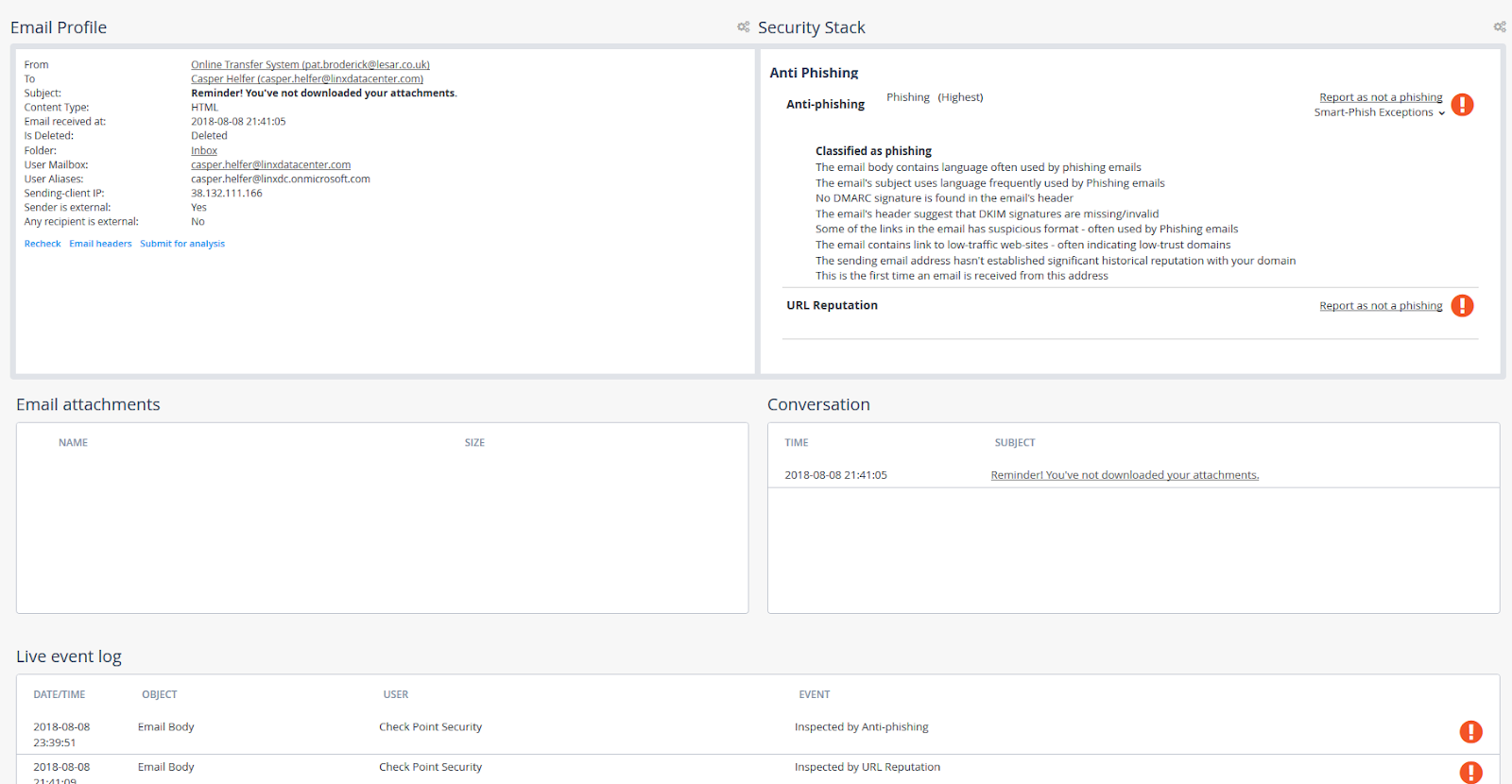

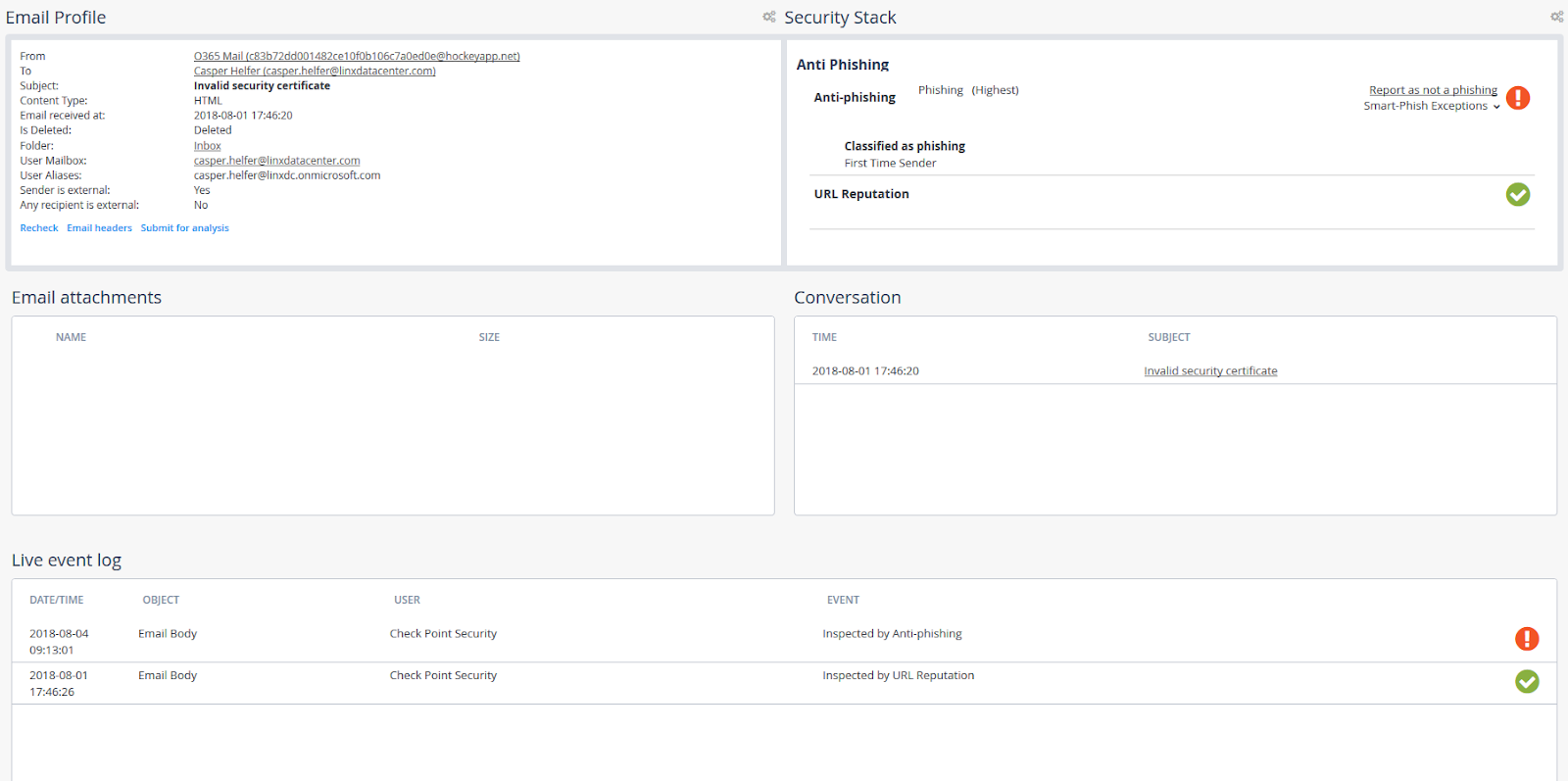

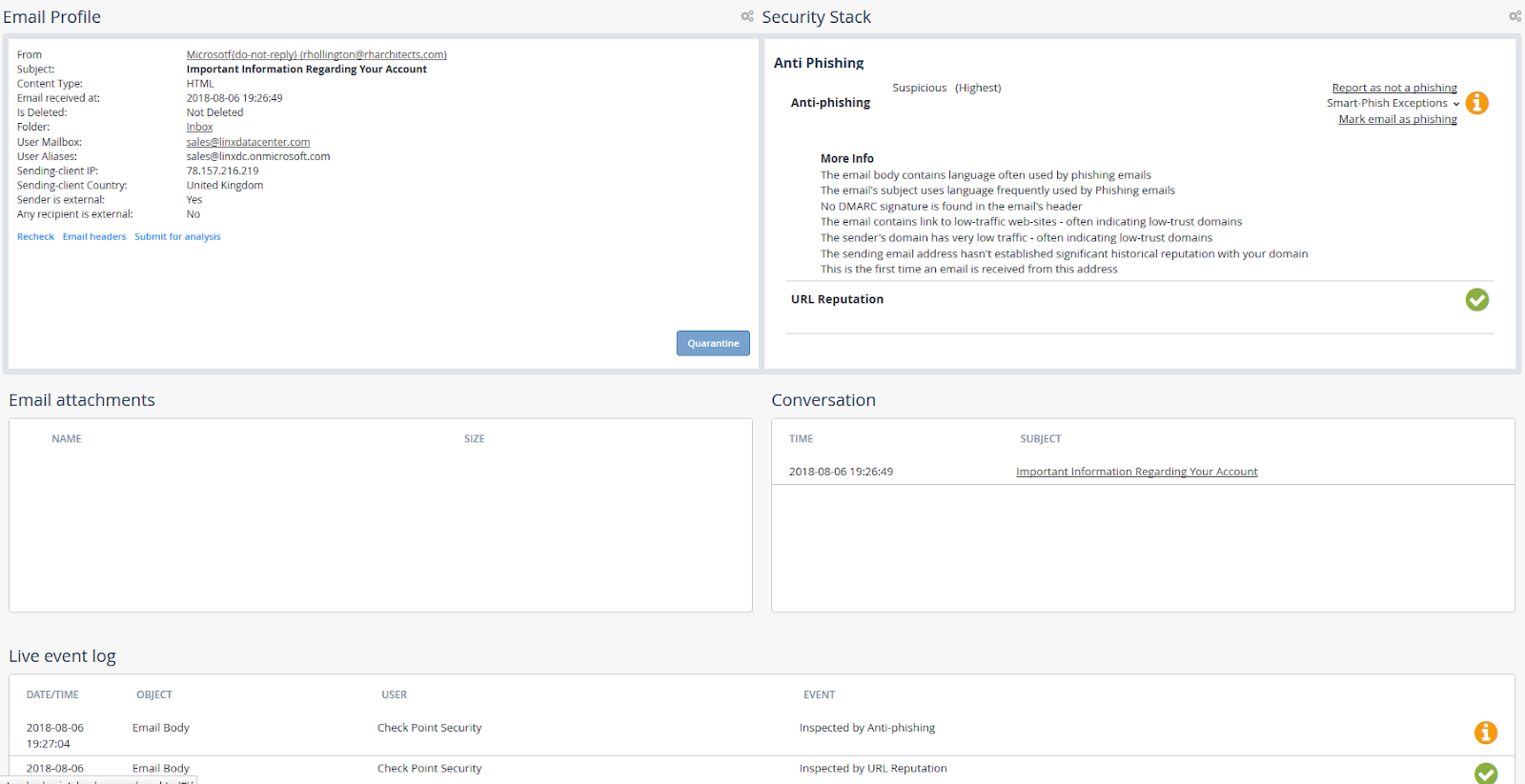

Exemplos de exibição de emails mal-intencionados no portal CloudGuard

- E-mail com anexo malicioso detectado:

- Email de phishing perdido pelos filtros internos da Microsoft:

- A reputação do URL (um dos parâmetros para avaliar e-mails de phishing) é boa, mas o link no e-mail é phishing:

- Um exemplo de mensagem suspeita de phishing, também não vista pelos filtros da Microsoft:

E ... conclusões

Agora vamos falar dos prós e contras do CloudGuard SaaS.

Prós:

- Interface agradável e bastante simples.

- Integração rápida e muito rápida no Office 365: requer uma conta de administrador e 5 a 10 minutos.

- Consultas e suporte direto do fornecedor.

- A possibilidade de testes gratuitos por 30 dias.

- A capacidade de usar grupos nativos do Office 365 para criar uma lista de endereços protegidos, gerenciamento flexível de licenças.

- Cada usuário conectado ao Check Point CloudGuard SaaS pode ser protegido por qualquer módulo por um preço fixo e por qualquer serviço CloudGuard SaaS disponível (correio do Office 365, OneDrive, SharePoint, Google Drive, Dropbox, etc.).

- Relatórios detalhados para cada evento;

- Não faz muito tempo, havia um antispam!

Além disso, em edições futuras, o fornecedor promete a implementação de várias melhorias importantes:

- Módulo de proteção de identidade para o Azure AD, que permitirá vincular a autenticação de dois fatores a cada um dos serviços disponíveis;

- proteção contra phishing por SMS.

Contras:

- A Check Point obtém acesso total aos nossos serviços. As relações são construídas sobre confiança mútua.

- Não é a resposta mais rápida do suporte técnico para problemas emergentes.

- Falta de lista de permissões para endereços de correspondência externos.

- A incapacidade de baixar relatórios da seção de análise é extremamente escassa.

- A ausência da função somente leitura do usuário do portal (apenas o administrador está disponível).

Em geral, estamos satisfeitos com os resultados do teste e optamos pelo produto da Check Point. No momento, o CloudGuard SaaS está conectado ao Office 365 Email e Office 365 OneDrive no modo Prevent.

Gostaria de observar que os engenheiros do Linxdatacenter também consideraram o Cisco Email Security e o Fortimail como outra opção para proteger o servidor de email de ataques de phishing e spam, mas a implementação do CES exige a alteração do registro de domínio MX, a conexão dos conectores no Exchange e pode levar a um pequeno tempo de inatividade. o que, infelizmente, é crítico. Talvez em um futuro próximo voltemos a testar as soluções CES e Fortimail atualizadas.