1. Introdução

Escrevemos, escrevemos, nossos dedos estão cansados. Por que de repente decidimos começar com o dístico dessas crianças? Tudo é muito simples. Neste artigo, queríamos apresentar aos leitores os recursos de nossa solução de segurança de rede mais avançada - a linha de firewalls Zyxel ATP. Como exemplo, o modelo intermediário da linha foi escolhido - ATP500. Com base nisso, planejamos não apenas fazer uma descrição de alta qualidade da funcionalidade de toda a linha de firewalls, mas também compartilhar os resultados dos testes medindo o desempenho do dispositivo ao executar as operações de filtragem de usuário mais comuns. Tendo analisado o volume do material resultante, decidimos dividir o texto em dois ou até três artigos: hoje descreveremos os principais recursos de segurança, além de nos familiarizarmos com as configurações do dispositivo e adiar todas as medições e design até as próximas publicações.

O volume de material está relacionado ao número de funções de proteção multinível que os firewalls da Zyxel oferecem: execução de código em área restrita, aprendizado de máquina, uso de uma nuvem de ameaças atuais, sistema de prevenção de intrusões, sistema de segurança para aplicativos e web e muito mais muito mais.

Então, vamos começar!

Update

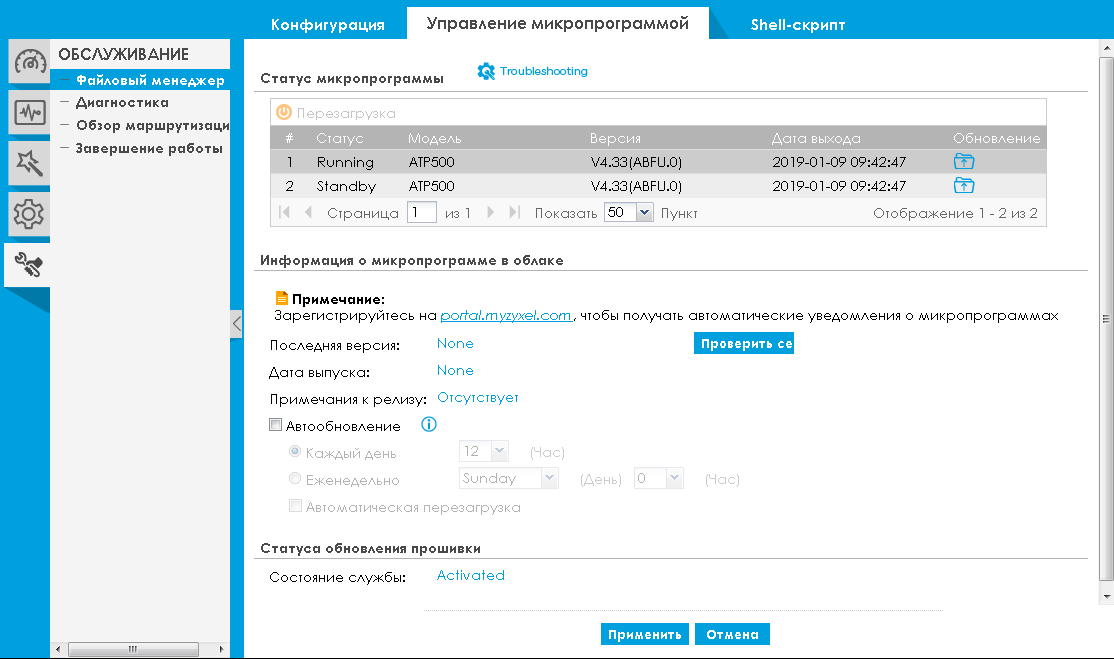

Antes de iniciar uma discussão sobre problemas relacionados à funcionalidade do dispositivo, gostaríamos de lembrar novamente aos leitores a necessidade de atualizar oportunamente não apenas os bancos de dados de assinaturas de antivírus, mas também o firmware do próprio dispositivo. Para dispositivos de segurança, isso é extremamente importante, pois novas versões de firmware não apenas corrigem vulnerabilidades em potencial no código do firmware, mas também expandem a funcionalidade e aumentam o número e a qualidade das verificações de tráfego do usuário. A versão do firmware é alterada usando a guia "Gerenciamento de firmware" do item "Gerenciador de arquivos" do menu "SERVIÇO".

Existem dois firmware no dispositivo ao mesmo tempo: o atual e o backup. Se surgirem problemas durante a atualização do firmware, o administrador poderá retornar facilmente à versão anterior (obviamente funcionando) do firmware. Não inventamos uma roda aqui, dois firmwares - uma abordagem padrão para a maioria dos dispositivos desse nível.

A atualização em si pode ser feita manualmente, de forma semi-automática e totalmente automática. Cada administrador pode escolher o modo de atualização que melhor lhe convier. Por exemplo, os firewalls de escritórios remotos podem ser atualizados automaticamente de acordo com o horário durante o horário de menor carga na rede (por exemplo, à noite ou nos fins de semana), enquanto que para atualizar firewalls em segmentos críticos da rede, você pode recorrer ao método manual de substituição do firmware.

Durante o processo de atualização do firmware, o dispositivo precisa reiniciar. Essa é uma maneira muito padrão de substituir o microcódigo. Durante uma reinicialização, é óbvio que o firewall não pode encaminhar o tráfego do usuário. Isso significa que, durante a reinicialização, os usuários ficarão sem acesso à rede? Ao usar um único firewall, sim, a duração da interrupção do serviço corresponderá aproximadamente ao tempo de reinicialização do ATP. Obviamente, o tempo necessário para reiniciar o dispositivo depende de muitos fatores, como a versão do sistema operacional, o número de serviços incluídos, a plataforma de hardware e assim por diante. Medimos o tempo de inicialização do modelo ATP500 com a configuração padrão e a versão mais recente do firmware no momento da escrita.

O tempo de carregamento foi de 138 segundos, isto é, aproximadamente dois minutos e um quarto. Tudo, como prometemos no início, não há mais medidas neste artigo!

Vale ressaltar que, se a rede for construída usando ferramentas de alta disponibilidade, a interrupção do serviço será muito menor. As configurações correspondentes estão disponíveis no item "Backup do dispositivo" do menu "CONFIGURAÇÃO".

Os firewalls da série Zyxel ATP suportam não apenas duas cópias do firmware, mas também vários arquivos de configuração. Sim, é claro, isso não se aplica diretamente ao procedimento de atualização de firmware e assinaturas, mas não podemos deixar de dizê-lo. O administrador sempre pode reverter para a versão anterior das configurações.

Para o funcionamento de vários serviços, como varredura antivírus, monitoramento de aplicativos, filtro de botnet e sistemas de prevenção de intrusões, é necessário ter bancos de dados de assinaturas atualizados contendo informações sobre malware. Você pode executar uma atualização semiautomática ou definir um agendamento para atualizações automáticas usando o item “Atualização de assinatura” no grupo “Licenciamento” do menu “CONFIGURAÇÃO”.

Em conclusão desta seção, gostaríamos de chamar a atenção dos leitores para o item “Data / Hora” do grupo “Sistema” do menu “CONFIGURAÇÃO”. Usando este item, o administrador pode definir os parâmetros de sincronização de horário. É difícil superestimar a importância dessa sincronização. E não se trata da conveniência de trabalhar com informações do diário (logs). Primeiro, a data e a hora são usadas em todas as agendas configuradas no dispositivo.

Acreditamos que nenhum administrador gostaria de reiniciar o dispositivo inesperadamente no meio do dia útil devido a uma atualização de firmware para o firewall. Mas o que poderia ser ainda mais importante é verificar o tempo de validade dos certificados HTTPS dos servidores acessados pelos usuários da rede protegida.

Agora, passamos à consideração de recursos específicos de segurança de rede.

Anomalias

Os firewalls da série Zyxel ATP permitem detectar anomalias nos dados transmitidos e bloquear esse tráfego. Mas que tipo de anomalias são essas que permitem que o ATP seja detectado ?! Aqui estão apenas alguns exemplos. Talvez qualquer administrador de rede concorde que a verificação de portas de um determinado host não possa ser atribuída ao tráfego típico, é claro, com raras exceções. A aparência de vários tráfego espúrios (inundações) também pertence a esse tipo de anomalia. Cada protocolo de rede e transporte (TCP / UDP / ICMP) possui seu próprio conjunto de anomalias. Assim, por exemplo, entre as anomalias do protocolo IP, pode-se observar a sobreposição de fragmentos e, para o TCP, existem valores reservados (não utilizados) para o campo Comprimento do cabeçalho - o valor mínimo desse campo é 5.

Você pode ativar ou desativar a verificação de tráfego em uma zona de segurança específica para detectar anomalias usando a guia "Configurações básicas" do item "ADP" do grupo "Política de segurança" do menu "CONFIGURAÇÃO". Aqui, o perfil de detecção de anomalias está vinculado à zona.

Os próprios perfis são gerenciados na guia "Perfil" do mesmo item de menu.

Para cada um dos perfis, você pode escolher quais anomalias de tráfego detectar e quais ações executar após a detecção.

Ao encontrar as anomalias mais simples, vamos para um estudo mais aprofundado do tráfego.

Políticos

O item Políticas do grupo Política de Segurança do menu CONFIGURAÇÃO fornece aos administradores a capacidade de gerenciar políticas de filtragem de tráfego que se aplicam aos dados do usuário que passam pelo firewall.

Note-se que há suporte para rotas assimétricas. Esse suporte pode estar em demanda por redes grandes e complexas. No entanto, a recomendação bastante padrão é aplicável aqui que o roteamento assimétrico deve ser evitado sempre que possível.

Para aplicar a política, o tráfego pode ser selecionado de acordo com os seguintes critérios: zonas do remetente e destinatário dos dados, endereços IP do remetente e do destinatário, agendamento, usuário autenticado e tráfego de um determinado serviço. Você pode criar várias políticas ao mesmo tempo. A verificação do tráfego quanto à conformidade com os termos da política é aplicada sequencialmente. A primeira política correspondente é aplicada.

O tráfego sujeito a uma política de processamento específica pode ser transferido para os seguintes mecanismos de processamento: patrulha de aplicativos, filtragem de conteúdo e inspeção SSL. Mais detalhadamente sobre cada um dos mecanismos listados, contaremos mais.

Controle de sessão

A capacidade de limitar o número de sessões, é claro, não está diretamente relacionada à proteção da rede contra infecções por vários malwares. No entanto, pode ser útil em caso de carga excessiva no firewall, por exemplo, quando ocorre um ataque DDoS. Em geral, o número acentuadamente aumentado de conexões abertas simultâneas de um ou vários hosts (em relação ao nível inicial - linha de base) pode indicar indiretamente a aparência de um novo código perigoso na fase ativa. Limitar o número de sessões permitidas reduzirá levemente a propagação da infecção, por exemplo, se o dispositivo se tornar parte da rede botnet; ou reduzir o dano dela.

As restrições gerais são configuradas no item “Controle de Sessão” do grupo “Política de Segurança” do menu “CONFIGURAÇÃO”. Para IPv4 e IPv6, as restrições de tráfego são impostas independentemente.

O número máximo de sessões pode ser definido individualmente para cada usuário ou dispositivo com um endereço IP específico.

E, embora limitar o número máximo de sessões ativas possa ter um efeito positivo em toda a situação com uma infecção ou ataque em geral, recomendamos o uso de ferramentas especializadas para cada caso específico.

Patrulha de aplicativos

O banco de dados de assinaturas desse serviço contém informações sobre vários milhares de aplicativos e serviços online. Além disso, o banco de dados de assinatura do aplicativo é atualizado regularmente, permitindo ao administrador filtrar o tráfego de um número crescente de serviços.

O controle de tráfego de aplicativos conhecidos é realizado configurando os perfis apropriados no item "Patrulha de aplicativos" do grupo "Serviço de segurança" do menu "CONFIGURAÇÃO".

Cada perfil contém uma lista de aplicativos e as ações que precisam ser executadas nele. Talvez valha a pena explicar a diferença entre as ações de descartar e rejeitar. Se você selecionar a opção de descarte, os pacotes serão descartados sem enviar nenhuma notificação, enquanto a opção de rejeição também enviará uma mensagem sobre descarte de pacotes.

Agora considere as possibilidades de filtragem de conteúdo.

Filtragem de conteúdo

A filtragem de conteúdo permite que o administrador controle o acesso a determinados sites ou a recursos que contêm determinados dados. As políticas de filtragem de conteúdo podem estar vinculadas ao tempo, motivo pelo qual ainda é importante pré-configurar a sincronização de tempo com os servidores NTP. A programação para a aplicação de políticas permite bloquear o acesso dos funcionários a determinados recursos (por exemplo, redes sociais) durante o horário de trabalho e vice-versa para permitir após o final de um dia útil ou durante o almoço.

Obviamente, funcionários diferentes precisam acessar diferentes tipos de informações. Por exemplo, os funcionários de recursos humanos devem ter acesso às mesmas redes sociais o tempo todo, uma vez que usam esses sites para desempenhar suas funções imediatas.

A filtragem de conteúdo está configurada na página do mesmo grupo "Serviço de Segurança" do menu "CONFIGURAÇÃO".

Ao criar ou alterar um perfil de filtragem de conteúdo, você pode verificar imediatamente a quais categorias um recurso específico pertence.

Vale ressaltar que o perfil de filtragem não apenas determina os sites aos quais os usuários têm acesso permitido ou bloqueado, mas também permite quais elementos das páginas da web são permitidos (Active X, Java, Cookies, proxies da Web). Além disso, o bloqueio de acesso pode ser feito por palavras-chave.

Naturalmente, o administrador tem a oportunidade de permitir ou negar explicitamente o acesso a determinados recursos, independentemente de qual categoria eles pertencem. A configuração correspondente está disponível nas guias Sites Confiáveis e Sites Proibidos.

Restringir o acesso dos funcionários a determinadas categorias de sites é uma das medidas preventivas para proteger a rede local de software malicioso.

Proteção contra malware

A verificação de tráfego antivírus é talvez uma das opções mais interessantes e populares oferecidas pelos firewalls da série Zyxel ATP. Imediatamente vale a pena mencionar que estamos falando sobre a verificação dos seguintes protocolos: HTTP, FTP, POP3 e SMTP, trabalhando em portas padrão. O tráfego HTTPS será verificado? Sim, se você ativar a opção de inspeção SSL, sobre a qual falaremos mais adiante.

Então, que tipos de malware podem ser detectados? Os vírus são códigos maliciosos projetados para interromper ou alterar o funcionamento de outros produtos de software e / ou sistema operacional. Worms são vírus que se espalham e exploram vulnerabilidades no software instalado ou no sistema operacional. O spyware foi projetado para rastrear o usuário, eles interceptam correspondência, comandos digitados, senhas e assim por diante.

Independentemente do tipo de malware, o módulo de verificação antivírus calcula a soma de hash do arquivo ou de sua parte e o compara ao banco de dados localizado no firewall. É por isso que é tão importante poder atualizar regularmente o banco de dados de assinaturas de vírus conhecidas. No momento, o cálculo de hash é realizado usando o algoritmo MD5. Vale ressaltar que o módulo antivírus integrado permite detectar até vírus polimórficos.

Você pode alterar as configurações de proteção antivírus usando o item "Proteção antimalware" no grupo "Serviço de segurança" do menu "CONFIGURAÇÃO".

Talvez algumas palavras devam ser ditas sobre as configurações disponíveis. Se o administrador precisar verificar a funcionalidade do módulo antivírus, você poderá usar o EICAR de "vírus" de teste, que é uma sequência de texto regular de caracteres ASCII. Esta linha é mostrada na figura abaixo. Nós o publicamos especificamente não em formato de texto para evitar falsos positivos da proteção antivírus para os usuários do Zyxel ATP.

Todos os arquivos transferidos são submetidos à verificação antivírus, mesmo que estejam arquivados. O administrador pode ativar ou desativar a verificação dos arquivos ZIP e RAR.

Além disso, usando a opção Cloud Query, o firewall pode enviar um valor de hash para a nuvem para comparação com um banco de dados em nuvem. Essa verificação será realizada apenas em uma situação se o banco de dados local não contiver informações sobre o arquivo que está sendo verificado.

Provavelmente, nosso leitor curioso neste local pode ter uma pergunta razoável sobre por que o acesso à nuvem é necessário quando há bancos de dados de assinaturas locais. Devo dizer que a pergunta é muito razoável. E a resposta é extremamente simples: os bancos de dados do firewall local são atualizados, embora com bastante frequência, mas ainda não em tempo real. Há alguma probabilidade de que qualquer nova modificação de vírus ainda não esteja contida no banco de dados local de assinaturas de firewall no momento do envio do corpo do malware atualizado para a rede protegida. Nesse caso, um serviço de nuvem será útil, contendo o conjunto mais completo de conjuntos de assinaturas atualizados constantemente. As assinaturas de nuvem podem ser adicionadas não apenas pelos especialistas em antivírus manualmente, mas também usando um mecanismo chamado sandbox, que discutiremos em uma das seções a seguir.

Mas de que intervalos de tempo estamos falando? Os bancos de dados de assinatura de vírus são atualizados até uma vez por hora. A análise de um novo malware desconhecido não requer mais de 15 minutos. Assim, conectar a capacidade de acessar o banco de dados de antivírus na nuvem permite que você ganhe de uma dúzia de minutos a várias horas de tempo precioso.

O administrador tem a capacidade de especificar manualmente listas em preto e branco de arquivos que são permitidos ou proibidos de transferir.

Nossa história sobre o módulo antivírus não estaria completa se não mencionássemos a possibilidade de procurar informações no banco de dados de assinaturas, realizado usando a guia Assinaturas do mesmo item de menu.

Com isso, concluímos nossa discussão sobre os recursos do Zyxel ATP na verificação antivírus dos arquivos transmitidos e passamos ao bloqueio de redes botnet.

Filtro de botnet

Começamos esta seção com a definição clássica: uma botnet é uma rede de computadores infectados que são controlados remotamente. Esta definição está desatualizada há muito tempo. No mundo moderno, ele precisa ser expandido significativamente, pois não apenas os computadores pessoais, servidores e laptops podem ser infectados e gerenciados, mas também tablets e telefones celulares, webcams, roteadores, cafeteiras, geladeiras, aspiradores de pó robóticos e muitos outros gadgets. a quem voluntariamente deixamos entrar em nossa casa. Como é ser atacado por uma lâmpada ou ar condicionado ?! Infelizmente, muitos administradores de rede são bastante frívolos em redes de bots que consistem em eletrodomésticos e dispositivos similares. , . – . , , , . , .

. (C&C servers) . p2p -, .

Zyxel , IP- -. , . « » « » «».

, , , , -.

, . - DDoS – , . - , DDoS- . DDoS-, DDoS- . , , volumetric . .

Zyxel ATP . « » .

, Zyxel , , .

Zyxel ATP . , .

, , . ATP500 .

, , - 113503. , , .

TCP UDP WAN-. .

, , , . -, .

, . – sandboxing (). ? – (0-day, ) , , . .

, ( ) , . , . , – . , , . – , .

? – . , , , , ; Zyxel : ATP - . , , , . , . .

, , . , , , PDF… Zyxel ATP , , . 32 8 . 15 , , .

. , . Zyxel ATP : POP3 SMTP. .

, , , Zyxel ATP ( HTTP/HTTPS ), ( POP3/SMTP ).

, HTTP/HTTPS . , ATP .

IMAP, , SMTP.

« » « » «». , , , .

, .

DMZ, POP3 SMTP. Zyxel ATP , . .

SSL

. , «» – . Let's Encrypt HTTPS 80% (https://letsencrypt.org/stats/#percent-pageloads) HTTP . , Firefox.

, , . Zyxel ATP . «» « SSL» « » «» .

Zyxel ATP -, , , , .

, « SSL» . «» « ».

, . « » .

, , . , .

«» «» «». , , , Zyxel ATP .

.

Estatísticas

. , , ; , . .

« » «».

, Zyxel ATP500, .

, , Zyxel; - - ? - : , - . , – – Zyxel SecuReporter. , , . .

.

Conclusão

Neste artigo, tentamos descrever com detalhes suficientes os recursos da série de firewalls Zyxel ATP. Obviamente, a descrição não dizia respeito a todas as funções do dispositivo, mas apenas àquelas relacionadas à proteção da rede e à verificação do tráfego do usuário em busca de instruções perigosas.

O material acabou sendo bastante volumoso, devido a um grande número de várias funções que fornecem proteção abrangente do perímetro da rede. Obviamente, os firewalls Zyxel ATP também podem ser usados para filtrar o tráfego da intranet, mas, como prometemos no início, colocamos todos os problemas topológicos em um artigo separado.

Também decidimos compartilhar com os leitores nossos planos para o futuro próximo e fornecer uma pequena informação privilegiada. Portanto, para conveniência dos administradores de rede, está planejado introduzir suporte para o nosso sistema de gerenciamento em nuvem Zyxel Nebula a partir de dispositivos de segurança de rede Zyxel ATP. Esse suporte permitirá executar de maneira uniforme as tarefas de gerenciamento centralizado de equipamentos de rede. Esse sistema será especialmente exigido em redes geograficamente distribuídas com muitas filiais pequenas e escritórios remotos. Os usuários dos firewalls da Zyxel sabem que já possuímos o sistema de gerenciamento centralizado do Cloud CNM; no entanto, esse sistema permite administrar apenas dispositivos de segurança. No caso de usar o Zyxel Nebula, o administrador poderá controlar uma ampla gama de vários dispositivos.

Portanto, a série de firewalls Zyxel ATP fornece ao administrador toda uma gama de diversos métodos de segurança de rede baseados em soluções e tecnologias de ponta. Um sistema multinível de verificações de tráfego não permitirá que os invasores sejam bem-sucedidos, fornecendo às empresas a capacidade de fornecer continuamente serviços e realizar negócios.

Se você tiver dúvidas sobre a operação do equipamento de rede corporativa da Zyxel, precisa de conselhos ou suporte - bem-vindo ao nosso bate - papo por telegrama : @zyxelru