Compartilhamos nossa experiência na criação de uma rede Wi-Fi fechada no metrô usando a tecnologia Hotspot 2.0, as primeiras estatísticas e recomendações de segurança. E também convidamos a abrir os testes de uma nova rede.

A partir de meados de fevereiro, no verde, e do final de abril, em todas as linhas do metrô de Moscou, lançou uma nova rede Wi-Fi fechada -

MT . A rede funcionou no modo de teste. Durante todo esse tempo, realizamos testes internos dos funcionários e também observamos a estabilidade dos pontos de acesso e controladores, o possível impacto no serviço no SSID MT_FREE aberto.

O lançamento desta rede não passou despercebido entre nossos usuários. Por meio de vários canais, recebemos várias perguntas sobre como obter credenciais. Mas muitos não abandonaram as tentativas de conexão através de contas inventadas. No momento em que esse SSID estava disponível, foram registradas 14.488 solicitações de autorização exclusivas. Além disso, alguns assinantes até nos escreveram mensagens usando o formulário para inserir o nome de usuário. Uma dessas mensagens, a frase “Como se você ler os logs!”, Foi especialmente agradável de ler. Gosto mútuo!

Vamos dar uma breve olhada nos pré-requisitos para iniciar uma rede fechada, as possibilidades e limitações e o aspecto técnico da implementação do Hotspot 2.0.

Por que precisamos de uma rede MT fechada?

O início de uma rede fechada usando credenciais que identificam exclusivamente um dispositivo ou usuário foi discutido por nós várias vezes. Os drivers de inicialização são principalmente problemas de segurança. É necessário excluir a possibilidade de conectar-se a pontos de phishing com nosso SSID e fazê-lo de forma transparente, para que nenhuma ação adicional seja necessária ao usuário. Embora quase todo o tráfego sensível da Internet seja criptografado usando TLS, os assinantes consideram as redes Wi-Fi sem criptografia menos confiáveis.

Outro motivo para iniciar uma rede com autorização de credencial é a tendência de randomizar os endereços MAC dos dispositivos quando conectados a redes Wi-Fi. Essa tendência é cada vez mais aparente em dispositivos Android. Além disso, se endereços MAC anteriormente variáveis eram um atributo de smartphones baratos (principalmente chineses) e eram usados pelos fabricantes simplesmente por causa da falta de conjuntos de endereços MAC oficialmente reservados, recentemente o Google anunciou oficialmente a introdução dessa tecnologia no sistema operacional Android para impedir o rastreamento de assinantes. Isso cria obstáculos para o uso total do Wi-Fi público na Rússia, uma vez que em cada entrada será necessária uma nova identificação do dispositivo (de acordo com os decretos governamentais 758 e 801). Assim, o endereço MAC deixa gradualmente de ser um meio aceitável de identificar um dispositivo na rede.

Visão geral dos recursos do ponto de acesso

Em busca de uma solução para esses problemas, voltamos nossa atenção para a tecnologia Hotspot 2.0, que está sendo desenvolvida, incluindo a Wi-Fi Alliance e a Wireless Broadband Alliance. Na primeira revisão, a tecnologia deve fechar todas as necessidades emergentes - uma conexão segura com um SSID confiável e uma conexão criptografada. Abaixo está uma comparação do novo paradigma para a organização de redes Wi-Fi da operadora e o estado atual.

Comparação de abordagens para a organização de redes Wi-Fi - antes e depois da introdução da tecnologia Hotspot 2.0.

Comparação de abordagens para a organização de redes Wi-Fi - antes e depois da introdução da tecnologia Hotspot 2.0.A pilha do Hotspot 2.0 inclui três tecnologias principais:

- A capacidade de tomar uma decisão sobre a conexão à rede e a conexão pelo próprio dispositivo sem a ação do usuário (802.11u), independentemente do SSID;

- Uso seguro e privado da rede - criptografia de tráfego na parte de rádio (802.11i, ou na terminologia da Wi-Fi Alliance conhecida por todos os WPA2);

- Um conjunto de métodos de autenticação e autorização para credenciais e gerenciamento de credenciais (EAP, provisionamento).

A tecnologia é bastante jovem, o primeiro lançamento ocorreu no final de 2012, mas está se desenvolvendo bastante ativamente. No final de fevereiro deste ano, o

terceiro lançamento foi anunciado. Vale ressaltar que o ecossistema do Hotspot 2.0 está desenvolvendo não apenas a Wi-Fi Alliance.

É improvável que eu me engane se presumir que muitos leitores associam a tecnologia Hotspot 2.0 à transferência (descarregamento de tráfego) de uma rede Wi-Fi para uma móvel.

De fato, o maior número de implementações do Hotspot 2.0 ocorreu entre as operadoras de telefonia móvel, e a AT&T é pioneira aqui. Há uma explicação para isso - um pré-requisito para a operação de comunicações móveis é a presença no dispositivo de um cartão SIM físico ou virtual. Juntamente com os perfis do operador e a possibilidade de atualizá-los “over the air”, essa condição fornece provisionamento transparente para o cliente (no contexto do Hotspot 2.0, transferência de credenciais, validação e aplicação no sistema operacional).

Ao mesmo tempo, a experiência do cliente na rede Wi-Fi de uma operadora se torna comparável (e, sob certas condições, melhor) do que a experiência em uma rede móvel. O caso também é aplicável aos operadores MVNO, mas tudo depende do esquema de trabalho com o operador host. Para outras operadoras, como nós, o principal desafio é a questão do provisionamento de dispositivos e tudo relacionado a ele. Vamos tentar descobrir.

É tudo sobre credenciais

Credenciais são uma entidade que identifica exclusivamente um usuário. Esses dados devem ser protegidos com segurança para que um invasor não possa interceptá-los e reutilizá-los. A presença de credenciais resolve o problema da autenticação MAC, quando você pode "ouvir" o rádio usando um sniffer, descobrir e substituir o endereço MAC do dispositivo de outra pessoa.

Os tipos mais comuns de credenciais e métodos de autenticação são:

- Métodos de cartão SIM, EAP-SIM, EAP-AKA

- Par de login e senha, EAP-PEAP, EAP-TTLS

As operadoras de celular e MVNO com seus próprios cartões SIM estão em uma posição privilegiada - as credenciais adequadas para a rede Wi-Fi já estão no telefone, são protegidas com segurança e não são necessárias ações adicionais do cliente. O que os outros devem fazer?

A configuração manual é um processo complexo, altamente dependente do SO específico. Para assinantes, isso é extremamente inconveniente. Transferir credenciais em uma rede com configuração automática de dispositivo pode ser uma boa solução. Esse processo será chamado de provisionamento e aqui reside a principal limitação da tecnologia no estágio atual de desenvolvimento.

Evolução do Hotspot 2.0

No momento, foram lançadas três versões do Hotspot com designações não triviais 1, 2, 3. E a tecnologia ainda é chamada 2.0. De fato, o Hotspot 2.0 é um conjunto de padrões que define uma nova abordagem para organizar as redes Wi-Fi da operadora, quando a experiência de usar essas redes é comparável à de uma rede móvel. E dentro da estrutura de lançamentos (1, 2, 3), os próprios padrões são formados, para os quais os dispositivos são certificados.

Portanto, o principal "truque" da primeira versão e da base de tecnologia de meio período é o padrão IEEE 802.11u. O suporte ao 802.11u é necessário no lado da infraestrutura de rede Wi-Fi (pontos de acesso e controladores) e no lado dos dispositivos clientes. Na situação do hardware, não há problemas especiais: mais e mais fornecedores suportam o padrão, porque em chips mais ou menos modernos, a implementação do protocolo de software. Mas investigaremos a situação com os dispositivos clientes um pouco mais tarde.

A segunda versão padroniza o processo de provisionamento e uma nova infraestrutura específica - Online Signup Server (OSU). Este é um servidor que realiza a formação e transmissão de configurações de rede para dispositivos clientes.

A versão 3 publicada recentemente

desenvolve ferramentas de provisionamento . Em uma varredura superficial, eu não percebi os novos "recursos matadores" e não há nenhum dispositivo ou infraestrutura disponível para senti-lo na prática. Se percebermos o interesse dos leitores, podemos tentar examinar com mais detalhes as funções e diferenças de cada versão em outro artigo.

Provisioning

Investigamos o problema da penetração da pilha da tecnologia Hotspot nos dispositivos clientes. Para isso, usaremos a

ferramenta da Wi-Fi Alliance, onde são apresentados os resultados da certificação dos dispositivos. A certificação é um processo voluntário, portanto, os resultados não são para todos os dispositivos. Por exemplo, apenas alguns dispositivos da Apple foram aprovados na certificação - iPhone 3, iPhone 4, iPad. No entanto, todos os dispositivos iOS atuais suportam toda a pilha necessária do Hotspot 2.0 e, o mais importante, o fazem quase da mesma maneira, de versão para versão.

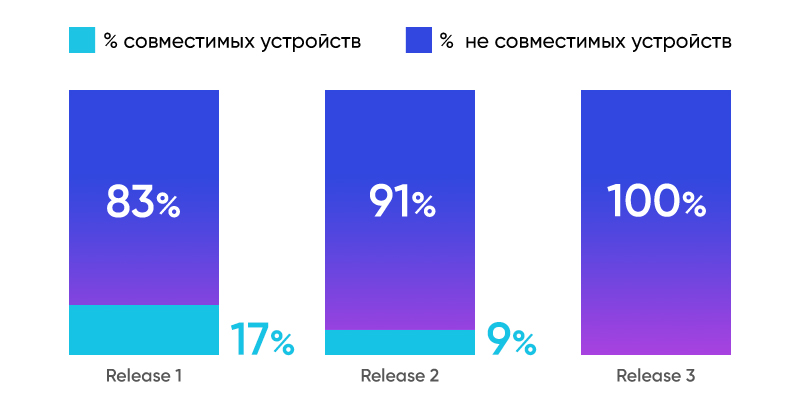

Assim, analisamos os resultados da certificação, com exceção dos dispositivos iOS, para o período de 2012 (publicação do primeiro lançamento). Visualizamos as estatísticas obtidas na forma de um diagrama abaixo. Conclusão - apenas todo quinto dispositivo não iOS suporta a primeira versão (802.11u), a cada décimo - possui uma interface de provisionamento padronizada. Esta situação complica a aplicação em massa.

Penetração do Hotspot 2.0 em dispositivos clientes (exceto iOS)

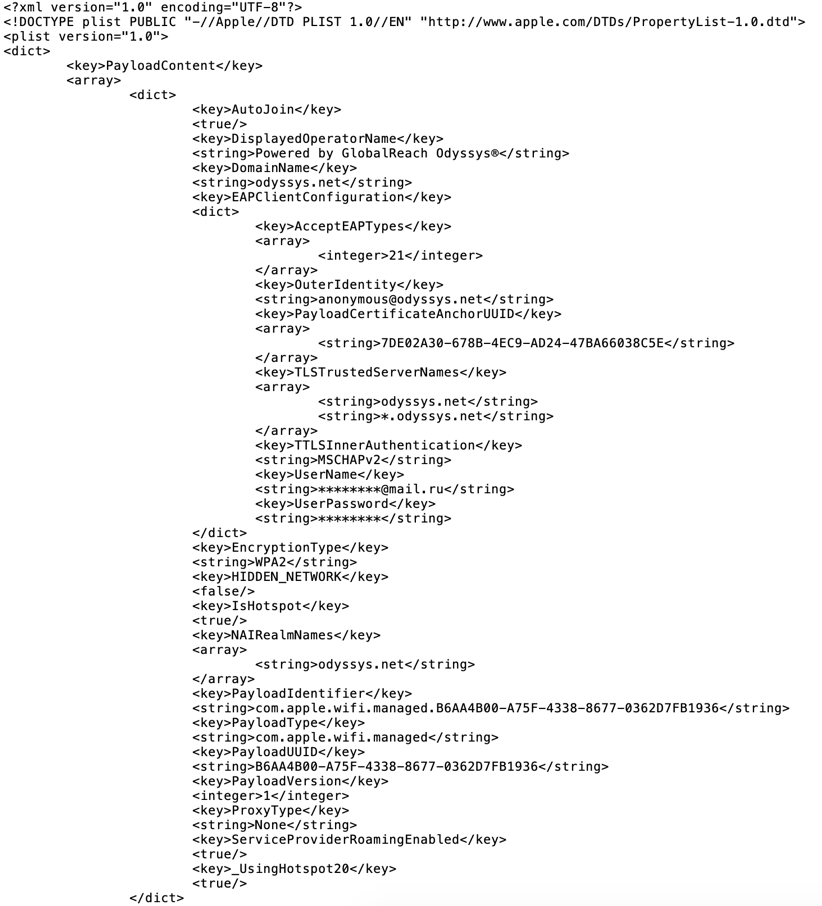

Penetração do Hotspot 2.0 em dispositivos clientes (exceto iOS)Do ponto de vista técnico, o resultado do provisionamento é a presença no dispositivo de credenciais válidas e outras configurações necessárias para uma rede SSID ou Wi-Fi específica. A segunda versão padronizou a estrutura para representar as configurações de rede na forma de documentos XML e os mecanismos para sua transferência para os dispositivos. Um conjunto de configurações de rede que contém, em particular, credenciais, é chamado de perfil de rede. Inicialmente, uma solução semelhante foi proposta pela Apple, mas no final seu desenvolvimento foi padronizado com mudanças significativas. A captura de tela abaixo é um exemplo de perfil para iOS. Além disso, qualquer usuário do Mac OS pode praticar a criação de perfis usando o utilitário Apple Configurator e seguindo a documentação oficial.

Exemplo de perfil para iOS

Exemplo de perfil para iOSComo é o processo de provisionamento para o usuário? Existem várias soluções comerciais de OSU no mercado - GlobalReach Odyssys, Ruckus CloudPath, Aruba ClearPass - para que possamos ver o processo usando uma delas como exemplo.

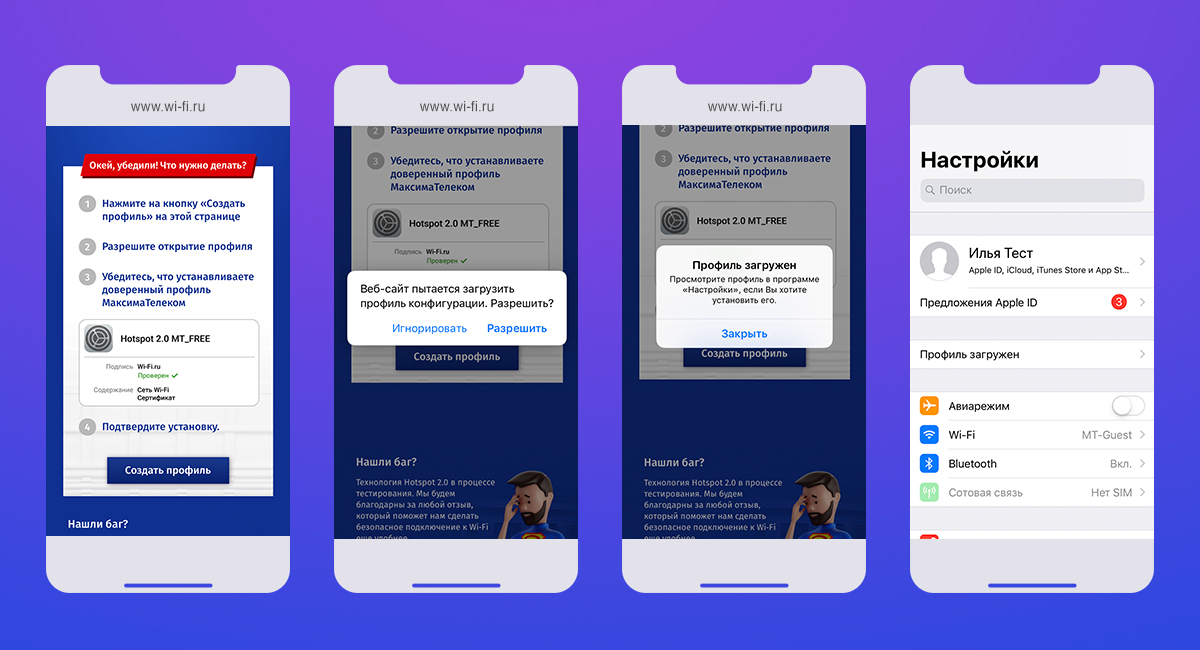

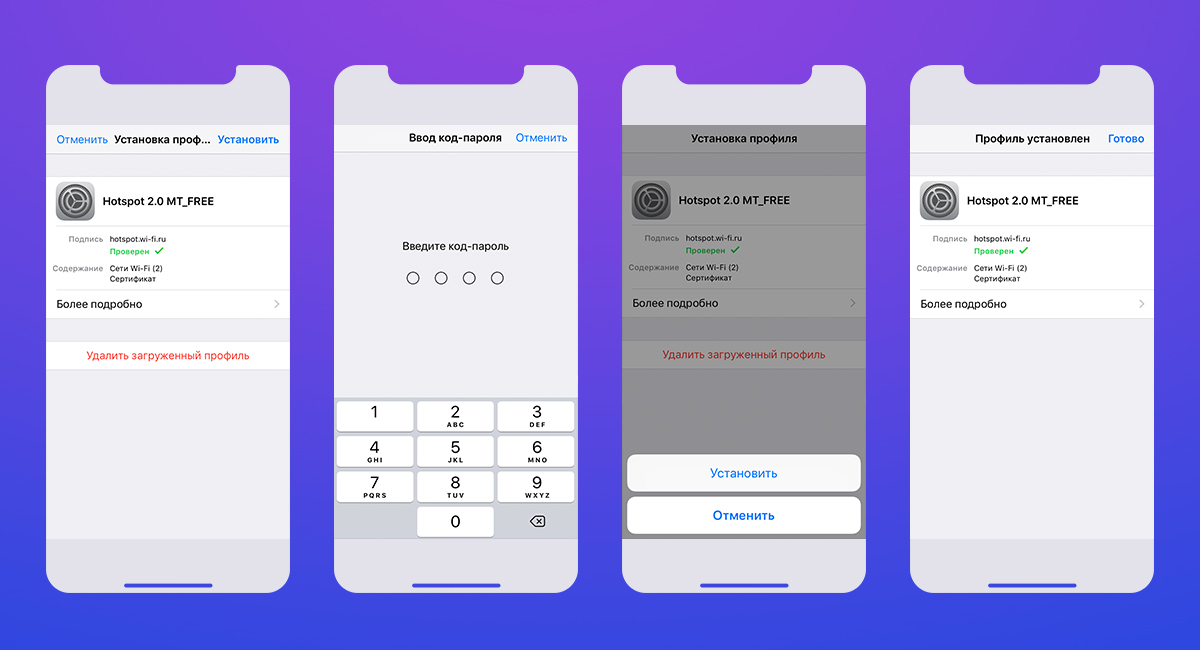

O link fornece capturas de tela para a solução da GlobalReach Odyssys. O link precisa ser aberto apenas no navegador Safari, caso contrário, o sistema operacional do smartphone não reconhecerá o arquivo de perfil (possui a extensão mobileconfig) e não oferecerá a instalação.

Aqui, a configuração do perfil é mostrada com o número máximo de etapas por parte do usuário, por exemplo, quando, além do smartphone, há também um Apple Watch (sim, você pode colocar um perfil no relógio e ele se conectará ao Wi-Fi). O provisionamento da Web de dispositivos iOS é possível apenas através do navegador Safari, este é um requisito do SO. O provisionamento de dispositivos Android, dependendo da versão, pode ser realizado pelo navegador e pelo aplicativo.

Em geral, o algoritmo de configuração de rede é o mesmo para todos os dispositivos:

- o usuário se conecta a uma rede Wi-Fi aberta (um cenário de conexão com uma rede fechada especial em que apenas o OSU estará disponível é possível) ou usa a Internet móvel para abrir a página do OSU;

- na próxima etapa, identificamos o usuário (confirmação por SMS, inserção de credenciais em sua conta pessoal, identificação através do aplicativo);

- no lado de back-end, geramos credenciais, salvamos e transmitimos ao usuário;

- credenciais e configurações de rede são armazenadas no dispositivo do usuário;

- o dispositivo está pronto para funcionar na rede Hotspot 2.0, nenhuma ação adicional é necessária, você só precisa estar na área de cobertura dessa rede.

Do nosso ponto de vista, e acho que o público concordará com isso, o provisionamento da Web exige muita ação do usuário e o processo em si não é transparente. Ninguém tem uma pergunta, qual senha deve ser inserida no formulário?

O uso do aplicativo reduz a necessidade de ação ao mínimo, para um ou dois. Infelizmente, porém, a tecnologia está se movendo ativamente apenas para o desenvolvimento e padronização do provisionamento da Web, o Mobile Device Management Protocol (OAM DM), enquanto a possibilidade de usar o aplicativo não se reflete no padrão. No entanto, os fabricantes de sistemas operacionais móveis estão apresentando a funcionalidade das configurações de software para as configurações de rede do Hotspot 2.0, mas as implementações de diferentes fornecedores são significativamente diferentes, não há universalidade.

Subtotal

Resumindo todas as opções acima, resumimos os breves resultados da revisão e o estado atual da tecnologia:

- Pode resolver o problema de randomizar endereços MAC;

- Pode excluir a possibilidade de conectar-se ao SSID falso de cibercriminosos para nossos usuários;

- Requer provisionamento de credenciais;

- Baixa penetração de parte da pilha de tecnologia (802.11u, provisionamento) em dispositivos Android;

- Provisionamento padronizado da web;

- As provisões usando o protocolo OMA DM são padronizadas, cujo escopo é limitado às redes corporativas;

- Apesar da padronização, a implementação e a funcionalidade suportada dependem do fornecedor (especialmente relevante para o Android).

Dadas as vantagens significativas da tecnologia, bem como o status atual de seu desenvolvimento, decidimos introduzir o Hotspot 2.0 em nossa rede.

Implementação do ponto de acesso 2.0 em uma rede de grande escala

Durante o processo de lançamento, foi necessário resolver vários problemas importantes.

1. Alterações no equipamento de rede sem fioNossas maiores redes, no metrô de Moscou e São Petersburgo, são construídas com equipamentos da Cisco que suportam a tecnologia Hotspot 2.0. A tarefa de instalar todos os controladores no material circulante foi provavelmente a mais volumosa. A configuração do controlador de referência desenvolvida e testada anteriormente usando o configurador automático (escrevemos sobre isso em um

artigo separado) foi aplicada a todas as composições. Aplicação estendida em várias etapas. Primeiro, no ramo verde do metrô de Moscou, para avaliar efeitos e influências locais e, depois, em toda a rede. Agora, o segundo SSID MT está implantado em todo o material circulante do metrô de Moscou.

2. Refinamento do lado da infraestrutura interna, em particular no servidor RADIUS

Como temos um servidor RADIUS totalmente desenvolvido, tivemos que implementar o suporte ao EAP e ao método de autenticação interna.

3. Escolhendo um tipo de credencial e método de autenticação

A escolha não deve apenas fornecer autenticação e autorização confiáveis e transparentes para o assinante da rede, mas também manter a eficiência de nossos modelos de monetização atuais e futuros. Lembramos que a monetização (por meio de publicidade e serviços adicionais) nos permite fornecer acesso gratuito à rede.

O tipo de credencial é escolhido entre o par de nome de usuário / senha e o certificado X.509. À primeira vista, o uso do certificado parece mais confiável, moderno e promissor. Por exemplo, você pode organizar o uso do mesmo certificado para autenticação em aplicativos (mesmo em nossa própria conta pessoal), além disso de forma transparente. No entanto, a questão do gerenciamento de certificados de usuário em uma grande rede pública (em vez de em uma rede corporativa limitada quando há acesso físico a dispositivos) parece não-trivial, especialmente devido às diferenças nas implementações dos fabricantes.

Portanto, escolhemos o par de nome de usuário / senha. O método é TTLS, pois é amplamente usado para roaming Wi-Fi internacional entre operadores. Para autenticar o servidor e excluir a possibilidade de conexão com SSIDs falsos (há nuances, as consideraremos na seção sobre segurança), emitiremos uma chave e um certificado, cuja parte privada será colocada no servidor AAA e a aberta será incluída no perfil. Assim, no estágio de conexão, a autenticação do servidor de autorização ocorrerá.

4. ProvidênciaA questão mais difícil, que não está completamente fechada. Precisamos garantir que as credenciais sejam transferidas para os dispositivos do usuário com um mínimo de ações por parte do proprietário, e é melhor ser transparente para ele. É necessário garantir o mesmo fluxo para os proprietários de iOS e Android, onde não apenas a versão para a versão do SO, mas também para dispositivos de diferentes fabricantes, as configurações de credenciais podem diferir drasticamente. Infelizmente, ainda não existe uma solução universal. Tivemos ideias para transferir a funcionalidade de provisionamento e gerenciamento da conexão Wi-Fi para um aplicativo móvel como uma solução universal, mas encontramos limitações das duas plataformas.

No momento, continuamos a pesquisa e, possivelmente, na versão final, haverá alterações no procedimento de provisionamento ou parte da funcionalidade. Ainda consideramos a idéia de usar o aplicativo como a mais promissora e fácil de usar e continuamos a desenvolvê-la.

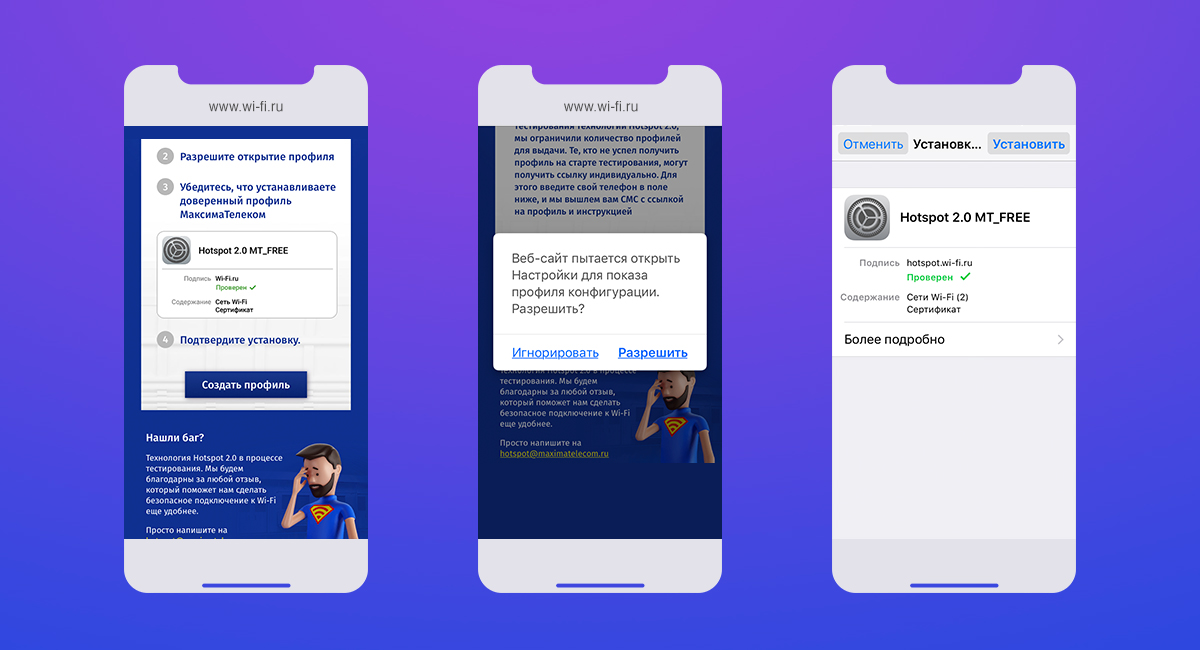

Mas você precisa começar em algum lugar e, como o processo de provisionamento é unificado em todos os dispositivos iOS, começamos a implementar o Hotspot 2.0 com os gadgets da Apple. Desenvolvemos um provisionamento de serviço da web. Convidamos todos a participar dos testes abertos da nova rede, instruções detalhadas no final do artigo.

Sobre segurança

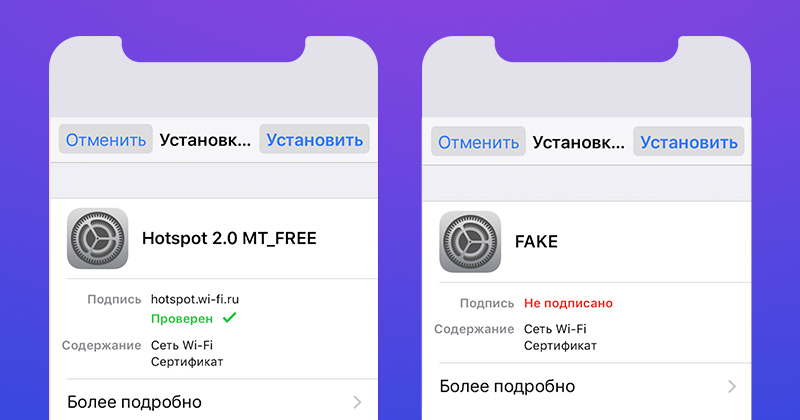

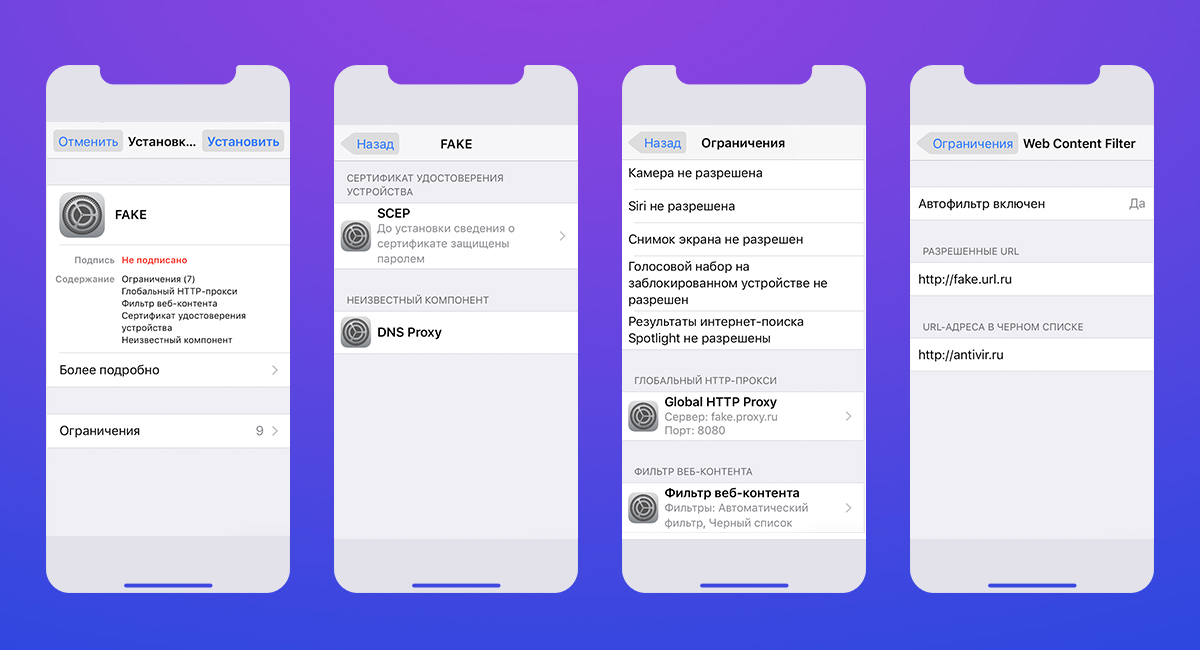

Fornecer redes e credenciais Wi-Fi usando perfis iOS é apenas uma pequena parte da funcionalidade MDM (Mobile Device Management). Nas mãos dos atacantes, a funcionalidade pode levar a consequências negativas para os usuários, até o bloqueio completo do dispositivo ou seu gerenciamento por terceiros. Em particular, restrições à instalação / remoção de aplicativos podem ser adicionadas através do perfil, um invasor pode controlar a instalação de aplicativos, pode direcionar o tráfego do usuário através de seu proxy, etc. Portanto, o processo de instalação de um perfil requer maior atenção do usuário -

você precisa garantir que o perfil seja lançado por uma empresa confiável.Agora, a única maneira transparente de provisionar dispositivos iOS para trabalhar em redes Hotspot 2.0 é definir perfis. Gostaríamos de dar algumas recomendações sobre a instalação de perfis que serão úteis não apenas no contexto das configurações de Wi-Fi:

- Instale perfis apenas de uma fonte confiável. A confiabilidade da fonte é confirmada por uma assinatura digital válida. A assinatura válida na janela de instalação do perfil é indicada por uma inscrição verde - Verificado ou Verificado. Você também pode prestar atenção ao domínio para o qual o certificado foi emitido. No nosso caso, este é hotspot.wi-fi.ru. No futuro, pode ser arbitrário no domínio wi-fi.ru. Não é recomendável instalar um perfil com uma assinatura inválida.

Exemplo de um perfil válido e inválido

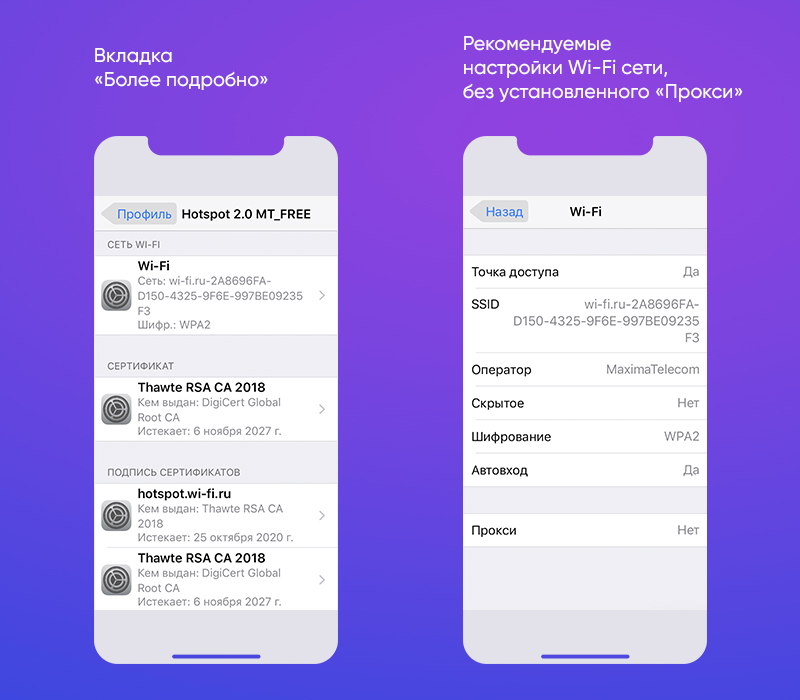

Exemplo de um perfil válido e inválido- Antes de instalar o certificado, você vê quais alterações e configurações serão feitas. Nosso perfil contém configurações de rede Wi-Fi e um certificado intermediário para autenticação de um servidor RADIUS. Na guia "Mais detalhes", você pode ver informações detalhadas sobre as configurações de rede Wi-Fi e os certificados instalados. Não é recomendável definir um perfil em que “Proxy” esteja definido nas configurações de rede Wi-Fi.

- É altamente recomendável não instalar certificados contendo outras configurações, especialmente o SCEP - isso permitirá que os invasores obtenham controle total sobre o dispositivo instalando qualquer perfil sem a sua participação.

Exemplo de perfil com várias limitações da funcionalidade do dispositivo móvel

Exemplo de perfil com várias limitações da funcionalidade do dispositivo móvel- Para dispositivos Android, a principal recomendação é garantir que o certificado do servidor seja usado nas configurações de rede Wi-Fi; caso contrário, será possível conectar-se a SSIDs falsos. iOS, Android , — / . .

No momento, o Hotspot 2.0 ainda não atingiu sua maturidade e está no estágio de desenvolvimento e formação, mas queremos ser uma empresa que dará o primeiro passo na promoção e implementação desta nova tecnologia na Rússia. Para nós, como operadora de um serviço popular da cidade, essa é uma maneira de aumentar a segurança do Wi-Fi público. De fato, ao implantar o Hotspot 2.0 na rede MT_FREE no metrô de Moscou, estamos criando a maior rede Wi-Fi pública da Europa com uma conexão criptografada no nível do rádio.Estamos lançando testes abertos da tecnologia Hotspot 2.0 na rede de metrô para usuários de iOS. Para fazer isso, você precisa seguir o procedimento de provisionamento clicando no link wi-fi.ru/hotspote definindo o perfil. Depois disso, a conexão a uma rede Wi-Fi e o acesso a um ambiente seguro ocorrerão automaticamente assim que o dispositivo aparecer na área de cobertura do MT_FREE (e, como resultado, no MT).Relataremos os resultados dos testes abertos em um texto separado. Portanto, um enorme pedido: participar ativamente dos testes e enviar feedback sobre o trabalho da nova rede para hotspot@maximatelecom.ru.

No momento, o Hotspot 2.0 ainda não atingiu sua maturidade e está no estágio de desenvolvimento e formação, mas queremos ser uma empresa que dará o primeiro passo na promoção e implementação desta nova tecnologia na Rússia. Para nós, como operadora de um serviço popular da cidade, essa é uma maneira de aumentar a segurança do Wi-Fi público. De fato, ao implantar o Hotspot 2.0 na rede MT_FREE no metrô de Moscou, estamos criando a maior rede Wi-Fi pública da Europa com uma conexão criptografada no nível do rádio.Estamos lançando testes abertos da tecnologia Hotspot 2.0 na rede de metrô para usuários de iOS. Para fazer isso, você precisa seguir o procedimento de provisionamento clicando no link wi-fi.ru/hotspote definindo o perfil. Depois disso, a conexão a uma rede Wi-Fi e o acesso a um ambiente seguro ocorrerão automaticamente assim que o dispositivo aparecer na área de cobertura do MT_FREE (e, como resultado, no MT).Relataremos os resultados dos testes abertos em um texto separado. Portanto, um enorme pedido: participar ativamente dos testes e enviar feedback sobre o trabalho da nova rede para hotspot@maximatelecom.ru.Instruções de instalação do perfil

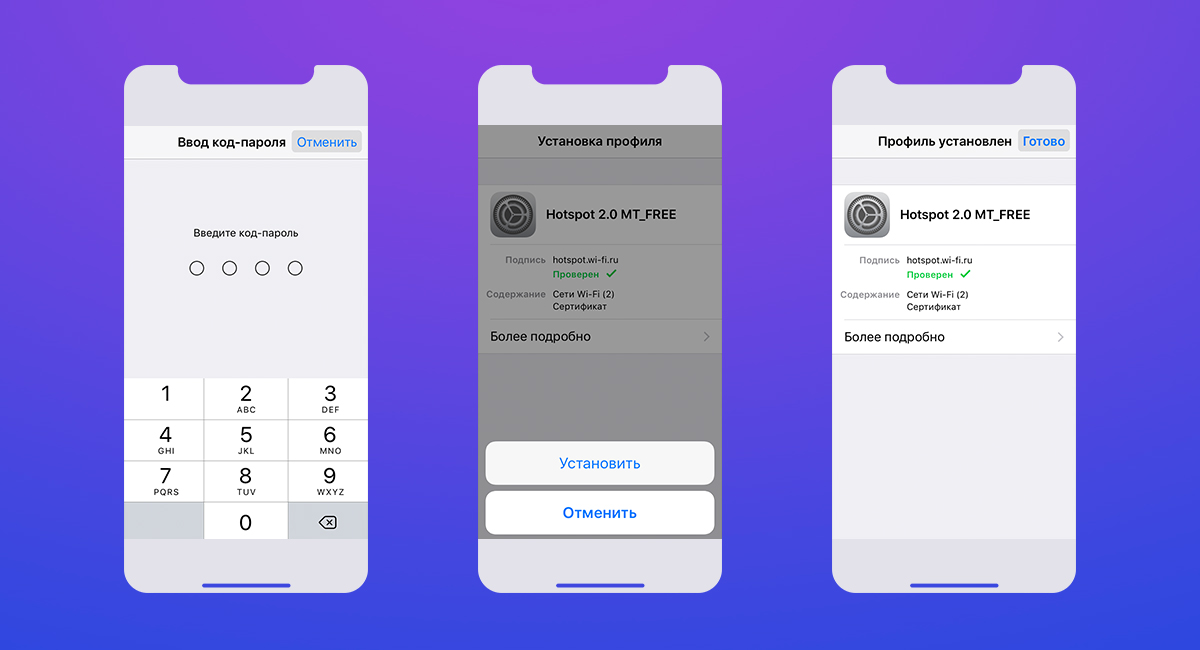

O link com o serviço de geração de perfil wi-fi.ru/hotspot deve ser aberto apenas a partir de dispositivos iOS e no navegador Safari. Essa é uma limitação do sistema operacional. Usamos esse cenário de provisionamento apenas durante o teste de rede aberta. Em um futuro próximo, planejamos lançar uma opção já direcionada usando o aplicativo.As configurações de perfil de fluxo para iOS até a versão 11, inclusive, e a partir de 12 são diferentes. Abaixo está o fluxo para versões até 11 inclusive:

Diferenças no fluxo de instalação de um perfil para iOS a partir da versão 12:

Diferenças no fluxo de instalação de um perfil para iOS a partir da versão 12:

Instruções para remoção de perfil

Um perfil é gerado com um período de validade até 30 de novembro de 2019. Após esse período, o perfil é excluído automaticamente sem nenhuma ação do usuário. Se você precisar excluir um perfil anteriormente, poderá fazê-lo manualmente.