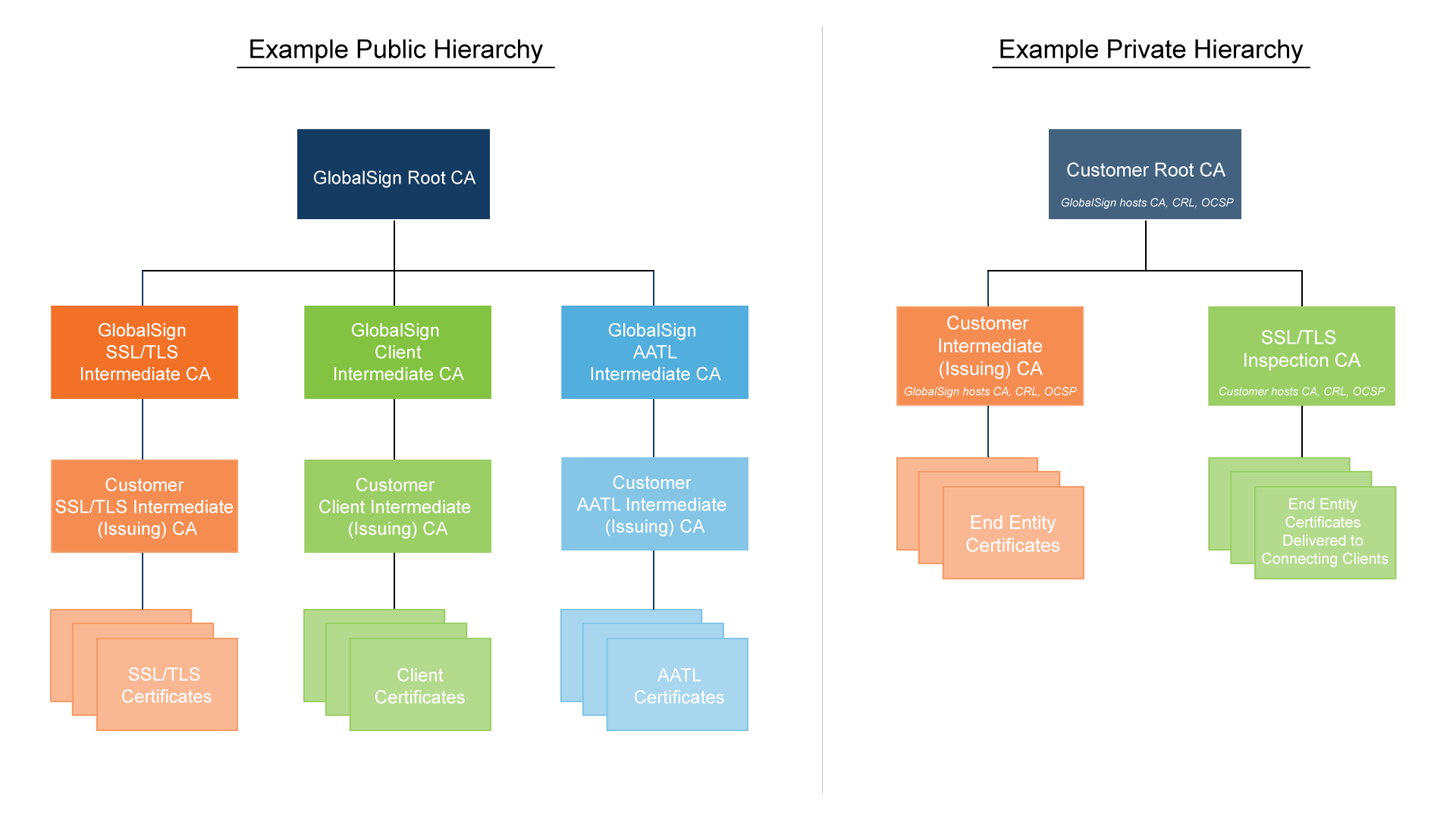

Exemplos de 1) uma CA intermediária em uma hierarquia de confiança aberta e 2) uma hierarquia privada isolada de uma hierarquia aberta com sua própria CA raiz

Exemplos de 1) uma CA intermediária em uma hierarquia de confiança aberta e 2) uma hierarquia privada isolada de uma hierarquia aberta com sua própria CA raizA Infra-estrutura de Chave Pública (PKI) tem sido tradicionalmente hierárquica. Nele, as autoridades de certificação (CAs) são conectadas por relacionamentos de subordinação. Todos os usuários confiam na mesma autoridade de certificação raiz (principal) e cada autoridade de certificação inferior está subordinada a uma autoridade de certificação superior na hierarquia.

Mas e se quisermos criar uma

infraestrutura de PKI privada com nossa própria CA? De fato, em algumas situações, tais hierarquias intermediárias ou parciais são muito convenientes na prática.

Razões típicas para criar uma hierarquia intermediária ou privada

- Autenticação de cliente

É conveniente fazer autenticação de cliente com certificados baseados em uma CA intermediária. Se você tiver uma autoridade de certificação subordinada exclusiva, poderá limitar o número de certificados que fornecem acesso ao sistema. Nesses casos, hierarquias de confiança privadas são geralmente usadas.

- Branding

Para empresas que oferecem certificados a seus clientes ou os incluem no pacote de serviços prestados, a presença de sua própria CA dedicada permite oferecer algumas oportunidades adicionais de marca.

- Inspeção / Descriptografia SSL / TLS

Para um verificador SSL descriptografar e criptografar novamente o conteúdo, ele deve poder emitir certificados conforme necessário. Isso significa que você precisa de sua própria autoridade de certificação subordinada fora da hierarquia pública de confiança. Nesse caso, a CA raiz está localizada na GlobalSign e a CA intermediária está localizada no dispositivo de verificação de certificado do cliente.

- Certificados para fins especiais

Os certificados emitidos em hierarquias privadas podem suportar aplicativos herdados e configurações exclusivas, como períodos de validade mais longos e tamanhos de chave menores, que não são permitidos em certificados públicos confiáveis, de acordo com os requisitos básicos do CA / Browser Forum. No entanto, se você precisar apenas de certificados SSL / TLS privados, sem uma CA privada completa, poderá usar o serviço IntranetSSL .

- Perfis personalizados

Você pode configurar a autoridade de certificação subordinada para tarefas específicas alterando as políticas de extensão de chave, políticas de certificado, ponto de distribuição de listas de revogação de certificado (CRL) de acordo com suas necessidades, fazendo certificados de curto prazo etc.

Alojamento e apoio

Uma empresa pode hospedar e manter suas próprias CAs ou terceirizá-las. Muitas empresas realizam a implantação de sistemas PKI de larga escala por conta própria (fornecimento), sem os recursos necessários para isso. Como o processo requer investimento, é melhor avaliar antecipadamente seus recursos materiais e recursos financeiros no momento e nos próximos anos, o efeito econômico do uso de novas tecnologias, custos iniciais e o custo de funcionamento do sistema.

Após realizar essa avaliação, algumas organizações podem chegar à conclusão de que não precisam de uma infraestrutura de chave pública e, no caso deles, é melhor usar outras ferramentas de segurança: por exemplo, VPN ou programas de criptografia de arquivos. Em vez de toda a infraestrutura da PKI, às vezes é mais fácil executar apenas um servidor de certificação, o que resolve o problema do acesso não autorizado ao conteúdo da Web (IntranetSSL, veja acima).

Hierarquia intermediária ou privada

Em uma hierarquia aberta, todas as autoridades de certificação estão subordinadas à autoridade de certificação raiz, cuja chave pública é incorporada a um aplicativo público, como um navegador da web. Nesse caso, o navegador pode verificar automaticamente a validade dos certificados emitidos por todas as autoridades de certificação em toda a hierarquia, bem como por seus editores, o que é uma vantagem indiscutível.

Hierarquias abertas geralmente são usadas nos casos em que é necessária a troca de informações com partes não afiliadas ou a autenticação delas. A terceira parte confiável nesse caso é a CA de terceirização.

No caso de uma hierarquia privada, o usuário final adiciona manualmente a chave pública da CA raiz corporativa à lista de chaves confiáveis incorporadas no aplicativo. Nesse caso, toda a responsabilidade pelo uso da chave é do usuário. Hierarquias privadas são mais adequadas para comunidades fechadas, por exemplo, usuários de um portal corporativo.

Exemplos típicos de hierarquia intermediária ou privada

- CA raiz dedicada e hierarquia privadas (PKI privada)

O GlobalSign pode criar e hospedar hierarquias privadas, incluindo raiz e intermediária. Eles são criados na mesma infraestrutura segura usada para oferecer suporte a suas próprias CAs raiz em uma hierarquia aberta.

- CA intermediária privada corporativa, centro de emissão de certificados

As CAs intermediárias da marca são criadas especificamente para um cliente específico, com uma cadeia de confiança na CA raiz em uma hierarquia aberta. Esses nós intermediários também podem ser hospedados e mantidos pela GlobalSign, o que facilita o gerenciamento de PKI e conhecimento especializado para equipes internas.

- CA raiz compartilhada aberta (plataforma PKI gerenciada)

Embora em certas situações sejam necessárias autoridades de certificação raiz e hierarquias, a maioria das organizações pode atender aos requisitos regulamentares para certificados usando serviços especializados na plataforma de gerenciamento PKI (Managed PKI) . O portal de gerenciamento de certificados da multifuncional fornece cobrança avançada, gerenciamento de usuários, relatórios e muito mais.

- CA raiz compartilhada privada (IntranetSSL)

O IntranetSSL , disponível através da plataforma de gerenciamento PKI, fornece uma maneira econômica de emitir e gerenciar certificados SSL / TLS para servidores e aplicativos internos. Esses certificados são emitidos por uma Autoridade de Certificação pública, não pública da GlobalSign, portanto, podem incluir configurações proibidas pelo fórum da CA / Navegador em certificados públicos (por exemplo, válidos por mais de três anos, nomes de servidores internos ou endereços IP reservados).

- Raiz de confiança da IoT

As raízes de confiança da IoT têm a mesma flexibilidade que as raízes de confiança tradicionais, mas são adaptadas aos requisitos específicos da IoT. Hierarquias privadas dedicadas, CAs intermediárias de marca acessíveis ao público, centros raiz em uma hierarquia aberta ou privada podem ser usadas para proteger dispositivos, plataformas, gateways e redes de IoT, dependendo do nível de confiança necessário.

- Hierarquia Especial de Confiança

O GlobalSign suporta quase qualquer configuração de hierarquia. Se você precisa de um modelo diferente do descrito acima, ou não está claro imediatamente qual arquitetura é mais adequada para um ecossistema específico, é melhor discutir com um especialista e consultor para criar uma arquitetura de confiança que atenda a necessidades específicas.

Para qualquer um dos exemplos acima, o suporte da CA pode ser terceirizado. A marca ainda é possível, mas as hierarquias são hospedadas e gerenciadas pela GlobalSign em data centers seguros com hardware e software comprovados. Cenários fora do padrão serão ajudados por engenheiros de escolta.

Parece que, ao fornecer sua hierarquia de confiança à terceirização, você reduz o nível de segurança, mas, na prática, é o contrário. Isso garante que todos os componentes da CA sejam protegidos e configurados adequadamente, de acordo com as melhores práticas do mercado. Um benefício adicional é a economia de custos e a carga de recursos em equipes internas para dar suporte à PKI. Somente em alguns casos raros (por exemplo, verificação / descriptografia de SSL), o link intermediário deve estar localizado no cliente.