Este artigo faz parte da série Fileless Malware. Todas as outras partes da série:

Acho que todos podemos concordar que os hackers têm muitos truques e métodos para entrar secretamente na sua infraestrutura de TI e passar despercebidos enquanto roubam seus ativos digitais. A principal conclusão desta série é que a detecção de malware baseada em assinatura é facilmente ignorada, mesmo por abordagens simples, algumas das quais apresentei nesta série.

Entendo muito bem os

pesquisadores de segurança , que costumam considerar inúteis os antivírus, mas você não deve jogá-los fora por causa disso. Ainda assim, ainda existem muitos programas maliciosos escritos por hackers preguiçosos de script kiddy que serão bloqueados por esses scanners.

A melhor ideologia na luta contra malware livre de arquivos e métodos de exploração furtiva é suplementar a proteção de perímetro padrão - scanners de portas e detectores de malware - com linhas de defesa secundárias e ter planos de responder e recuperar quando o inevitável acontecer, incluindo um programa de resposta a ataques .

Quero dizer o conceito de

defesa multilateral (Defense In-Depth, ou DiD) . Essa é uma abordagem muito prática para lidar com hackers avançados que riem das ferramentas de segurança de perímetro e do software de verificação de assinaturas de arquivos.

DiD tem problemas? Claro. Os mesmos profissionais de segurança que perderam a fé nas medidas de segurança tradicionais agora estão promovendo uma lista

branca de aplicativos que

podem ser úteis para você,

especialmente após o fato da penetração inicial.

Como vimos, os métodos de ataque sem código que

demonstrei anteriormente nesta série podem até ser usados

para contornar essa lista de permissões. Isso já se enquadra na nova tendência das técnicas de hackers, que minam a fé em ferramentas legítimas e no software tradicional e o usam para seus propósitos malignos.

Fique ligado e fique ligado para postagens futuras.

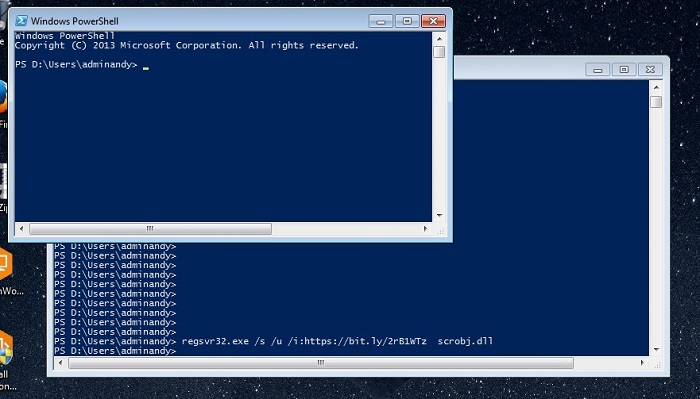

Pergunta: Você pode ignorar os recursos de segurança do Windows passando secretamente comandos para o regsvr32.exe? A resposta é sim

Sério sobre segurança de dados

Na minha opinião, a proteção profunda é a minimização de danos: tomamos o pior resultado como máximo e, passo a passo, o transformamos em algo que não é muito assustador para nós ou que custará muito para os atacantes.

Imagine que um hacker entrou na rede, mas devido às

políticas restritivas de

permissão ideais

em sua empresa , você o impediu de obter acesso a dados confidenciais. Ou os hackers tiveram acesso a dados confidenciais, mas sua incrível tecnologia de análise de comportamento do usuário detectou invasores e contas desativadas antes da fusão de milhões de cartões de crédito. Ou talvez o hacker tenha acesso aos endereços de e-mail dos seus clientes, mas seu plano de resposta à violação operacional, que inclui o monitoramento em tempo real de atividades incomuns de arquivos, permitiu alcançar autoridades reguladoras e vítimas em tempo recorde, evitando multas e antipublicidade .

Proteção do senso comum

A defesa profunda é um conjunto de recomendações e uma certa filosofia, isto é, algumas etapas e

soluções práticas para facilitar a vida.

Se eu pessoalmente tivesse que descrever essa abordagem de defesa e transformá-la em três pontos efetivos, eis o que eu recomendaria em primeiro lugar:

- Avalie os riscos fazendo um inventário do que você precisa proteger. Identifique dados pessoais e outros dados confidenciais que normalmente estão espalhados por todo o sistema de arquivos. Você deve descobrir quem trabalha com eles e quem realmente precisa ter acesso a eles. Cuidado: isso não é tão fácil de fazer quanto parece, mas se você tiver as ferramentas certas , poderá lidar com isso;

- Proteger dados. Agora que você encontrou os dados, limite o dano potencial a futuras violações: reduza o acesso global e por grupo muito amplo e global, simplifique as estruturas de permissão e evite os direitos diretos do usuário. Minimize o risco potencial geral excluindo dados obsoletos e arquivando dados que não são mais necessários ativamente no trabalho;

- Manter um estado seguro automatizando os fluxos de trabalho de fornecimento de acesso, verificando e certificando regularmente direitos e armazenando dados com base em políticas;

- Por fim, monitore constantemente o comportamento incomum do usuário e do sistema.