Um grupo de cientistas indianos

publicou uma revisão dos métodos modernos de bloqueio da Internet introduzidos por agências governamentais, usando o exemplo de seu próprio país. Eles estudaram os mecanismos que os provedores de Internet usam para restringir o acesso a informações proibidas, avaliaram sua precisão e a capacidade de contornar esses bloqueios. Apresentamos a sua atenção os principais pontos deste trabalho.

Dados de entrada

Nos últimos anos, pesquisadores de diferentes países fizeram muitas pesquisas sobre métodos de bloqueio usados em países considerados "não gratuitos" - por exemplo, na China ou no Irã. No entanto, até democracias como a Índia desenvolveram, nos últimos anos, uma infraestrutura maciça para censurar a Internet.

Durante o estudo, os cientistas compilaram uma lista de 1.200 sites potencialmente bloqueados no país. Os dados foram coletados de fontes abertas como Citizen Lab ou Herdict. Então, o acesso à Internet foi organizado usando os nove provedores de serviços de Internet mais populares.

Para determinar o fato de censura e bloqueio do site, a ferramenta OONI foi originalmente usada.

OONI vs próprio script para procurar bloqueios

Os pesquisadores inicialmente pretendiam usar uma ferramenta popular de detecção de censura chamada OONI. No entanto, já durante o experimento, descobriu-se que ele fornece muitos falsos positivos - uma verificação manual dos resultados revelou muitas imprecisões.

Uma definição deficiente de censura pode ser devida a mecanismos OONI desatualizados. Portanto, quando a filtragem DNS é detectada, a ferramenta compara o endereço IP do host especificado retornado pelo DNS do Google (é considerado sem censura) com o endereço IP atribuído ao site pelo provedor de Internet.

Se os endereços não corresponderem, o OONI sinaliza a presença de um bloqueio. No entanto, nas realidades da Internet moderna, diferentes endereços IP não dizem nada e, por exemplo, podem ser evidências do uso de redes CDN.

Assim, os pesquisadores tiveram que escrever seus próprios scripts para detectar bloqueios. Abaixo está uma visão geral das maneiras populares de bloquear conteúdo na Internet e uma análise de sua eficácia nas condições modernas.

Como funcionam os bloqueios ou o que são caixas intermediárias

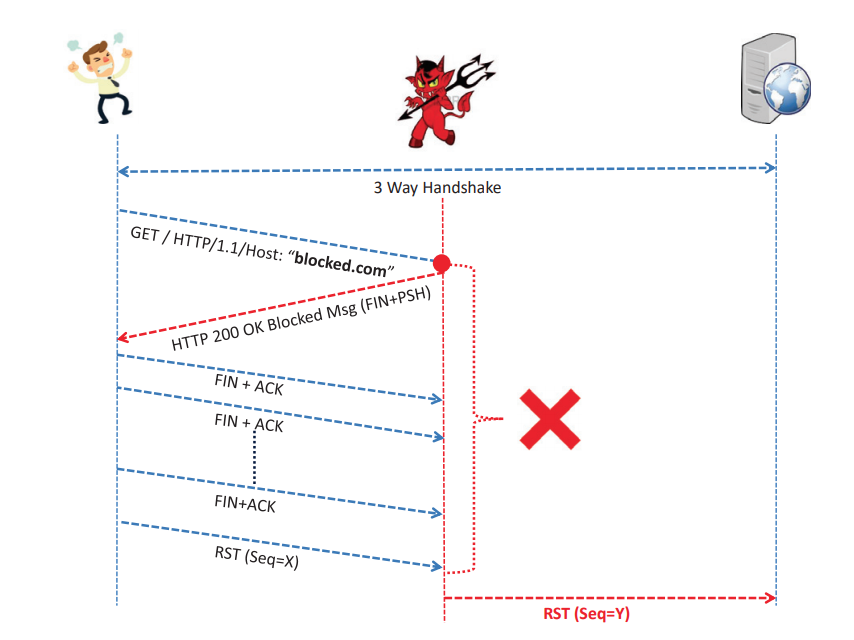

A análise mostrou que em todos os casos de vários tipos de bloqueios, eles são implementados usando elementos de rede incorporados. Os pesquisadores os chamaram de caixas intermediárias - eles interceptam o tráfego do usuário, o analisam e, se encontrarem uma tentativa de conexão com um site proibido, incorporam pacotes especiais no tráfego.

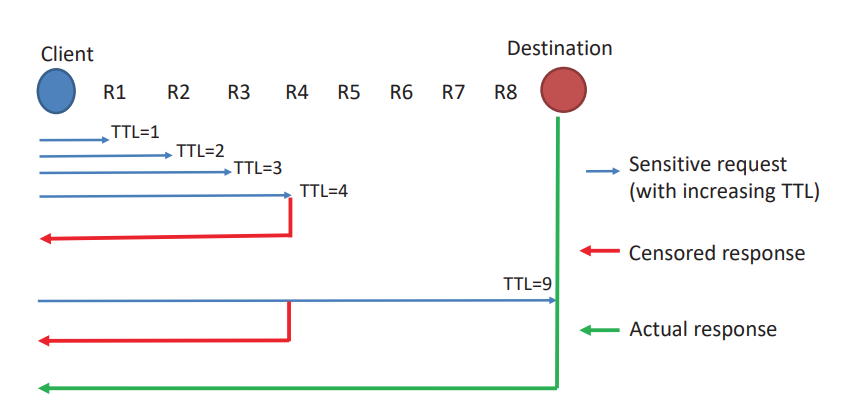

Para detectar caixas intermediárias, os pesquisadores desenvolveram seu próprio método de Rastreamento de Rede Iterativo (INT), que usa os princípios do utilitário traceroute. Sua essência se resume a enviar solicitações da Web para um site bloqueado com um aumento nos valores TTL nos cabeçalhos IP.

Mecanismo de interceptação Middlebox

Bloqueios de DNS

O processo de resolução de DNS é um passo importante para obter acesso a qualquer site. O URL inserido pelo usuário é primeiro resolvido para o endereço IP associado. Ao usar o bloqueio de DNS, os censores sempre intervêm com precisão nesta etapa - o resolvedor resolvido retorna ao usuário um endereço IP inválido; como resultado, o site simplesmente não abre (envenenamento de DNS).

Outro método de bloqueio é o uso de injeções de DNS. Nesse caso, a caixa do meio entre o cliente e o resolvedor intercepta a consulta DNS e envia sua própria resposta contendo o endereço IP incorreto.

Para identificar o bloqueio de DNS por provedores de Internet, os pesquisadores usaram o TOR com nós de saída em países sem censura - se o usar, o site é aberto, mas com uma conexão simples através do provedor - não, existe um fato de bloqueio.

Após identificar os sites bloqueados pelo DNS, os pesquisadores determinaram o método de bloqueio.

Método de rastreamento de rede iterativo: o cliente envia solicitações especiais (DNS / HTTP GET) contendo um site bloqueado e um TTL cada vez maior

Método de rastreamento de rede iterativo: o cliente envia solicitações especiais (DNS / HTTP GET) contendo um site bloqueado e um TTL cada vez maiorFiltragem de pacotes TCP / IP

Bloqueios de filtragem por cabeçalho de pacote são considerados uma maneira popular de censurar online. Na Internet, você encontra muitas pesquisas, cujos autores estão tentando identificar exatamente essa maneira de bloquear sites.

Na realidade, o problema é que esse método pode ser facilmente confundido com falhas do sistema convencional, levando a dificuldades na rede e reduzindo sua largura de banda. Ao contrário do bloqueio HTTP, ao filtrar o TCP / IP, o usuário não recebe nenhuma notificação de que o site de que ele precisa está bloqueado - ele simplesmente não abre. É muito difícil validar e separar os casos de bloqueio das falhas e erros usuais na rede.

No entanto, os pesquisadores tentaram fazer isso. Para isso, foi utilizado o procedimento de handshake. pacotes de handshake encapsulados através do Tor com nós de saída em países sem censura. No caso de sites com os quais foi possível estabelecer uma conexão usando o Tor, o procedimento de handshake foi realizado mais cinco vezes seguidas, com um atraso de cerca de dois segundos. Se cada uma das tentativas não teve êxito, com um alto grau de probabilidade, foi uma questão de filtragem intencional.

Como resultado, esse método de bloqueio não foi encontrado para todos os provedores de Internet testados.

Filtragem HTTP

Porém, no caso de cinco dos nove provedores, a filtragem HTTP foi detectada. Este método envolve a análise do conteúdo de pacotes HTTP. Você pode implementá-lo usando esses elementos de rede muito intermediários (caixas intermediárias).

Para identificar a filtragem HTTP, os pesquisadores criaram loops Tor que terminam em países sem censura na Internet. Em seguida, eles compararam o conteúdo recebido em resposta a solicitações de sites bloqueados feitas internamente e usando o Tor.

Uma das primeiras tarefas foi identificar o momento em que o bloqueio ocorre. Por exemplo, no caso de alguns provedores, após o envio de uma solicitação HTTP GET, a resposta era uma resposta HTTP 200 OK com o conjunto de bits TCP FIN e uma notificação de bloqueio - foi ele quem fez o navegador do cliente encerrar a conexão com o site de destino. No entanto, depois disso, também veio um pacote do site. Nesses casos, não ficou claro o que se tornou o gatilho de bloqueio - a solicitação do cliente ou a resposta do site.

Foi possível descobrir com uma manipulação simples: no cabeçalho do pacote HTTP na solicitação GET, o campo Host foi substituído pelo HOST. Isso acabou sendo suficiente para o site bloqueado abrir. Isso prova que os censores verificam apenas as solicitações do cliente, não as respostas do servidor.

Conclusão: todos os provedores estão bloqueando

Freqüentemente, provedores de serviços de Internet específicos não bloqueiam os sites, mas dependem nesse sentido de provedores que gerenciam redes "vizinhas". No experimento em análise, vários provedores de serviços da Internet nunca foram vistos usando seus próprios bloqueios, mas, ao mesmo tempo, seus sites bloqueados no país não puderam ser abertos para seus usuários da mesma maneira.

Outros artigos sobre o uso de proxies residentes para negócios: