Hoje, continuaremos nossa discussão sobre VLAN e discutiremos o protocolo VTP, bem como os conceitos de poda de VTP e VLAN nativa. Em um vídeo anterior, falamos sobre o VTP, e a primeira coisa que vem à sua mente quando você ouve falar sobre o VTP é que ele não é um protocolo de entroncamento, apesar do que é chamado de "protocolo de entroncamento de VLAN".

Como você sabe, existem dois protocolos populares de entroncamento - o protocolo proprietário Cisco ISL, que não é usado atualmente, e o protocolo 802.q, usado em dispositivos de rede de vários fabricantes para encapsular o tráfego de entroncamento. Este protocolo também é usado em comutadores Cisco. Já dissemos que o VTP é um protocolo de sincronização de VLAN, ou seja, foi projetado para sincronizar o banco de dados da VLAN em todos os comutadores da rede.

Mencionamos vários modos VTP - servidor, cliente, transparente. Se o dispositivo usar o modo servidor, isso permitirá que você faça alterações, adicione ou remova VLANs. O modo cliente não permite alterações nas configurações; você pode configurar um banco de dados VLAN apenas por meio de um servidor VTP e ele será replicado para todos os clientes VTP. O comutador no modo transparente não faz alterações em seu próprio banco de dados de VLAN, mas simplesmente passa por ele mesmo e passa as alterações para o próximo dispositivo no modo cliente. Esse modo é semelhante a desabilitar o protocolo VTP em um dispositivo específico, transformando-o em um portador de informações sobre alterações na VLAN.

Voltar para o Packet Tracer e a topologia de rede discutida na lição anterior. Configuramos a rede VLAN10 para o departamento de vendas e a rede VLAN20 do departamento de marketing, combinando-as com três comutadores.

Entre os comutadores SW0 e SW1, a VLAN20 está conectada e, entre SW0 e SW2, a VLAN10 é conectada devido ao fato de termos adicionado a VLAN10 ao banco de dados da VLAN do comutador SW1.

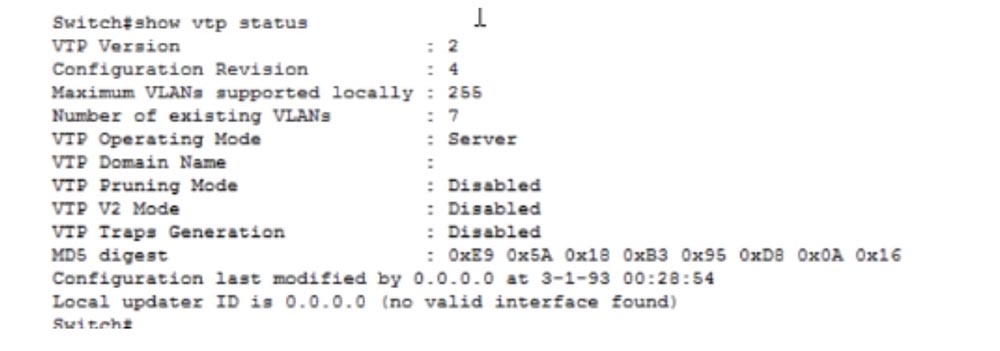

Para considerar a operação do protocolo VTP, vamos usar um dos comutadores como servidor VTP, seja SW0. Se você se lembra, por padrão, todos os comutadores funcionam no modo de servidor VTP. Vamos para o terminal da linha de comando do switch e digite o comando show vtp status. Você vê a versão atual do protocolo VTP - 2 e o número de revisão da configuração 4. Se você se lembrar, sempre que são feitas alterações no banco de dados VTP, o número de revisão é aumentado em um.

O número máximo de VLANs suportadas é 255. Esse número depende da marca de um switch Cisco específico, pois diferentes switches podem suportar um número diferente de redes virtuais locais. O número de VLANs existentes é 7, em um minuto consideraremos que tipo de rede. O modo de gerenciamento VTP é o servidor, o nome de domínio não está definido, o modo de remoção de VTP está desativado, retornaremos a isso mais tarde. Os modos VTP V2 e VTP Traps Generation também estão desativados. Você não precisa conhecer os dois últimos modos de passar no exame 200-125 CCNA, para que não precise se preocupar com eles.

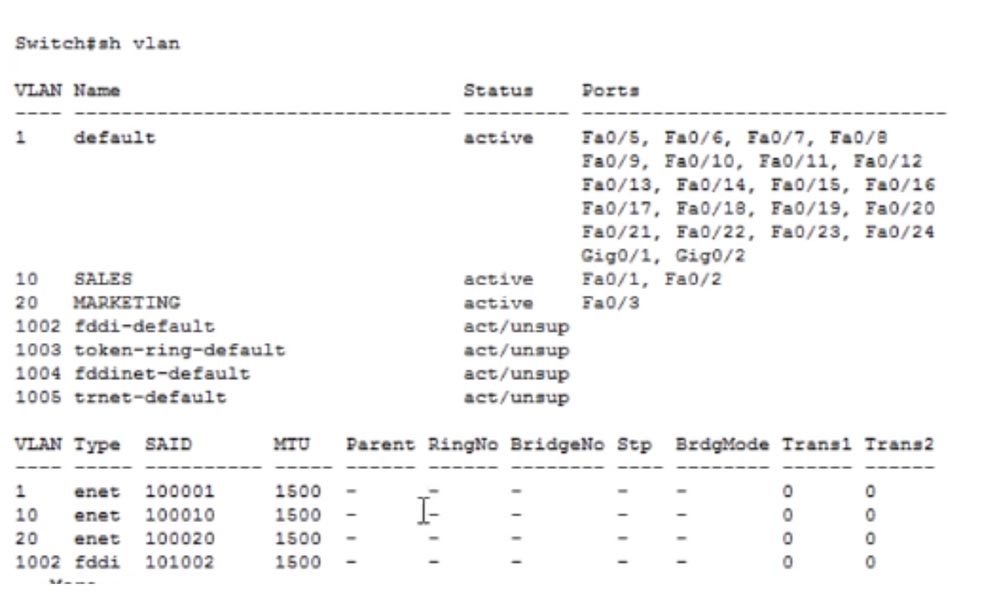

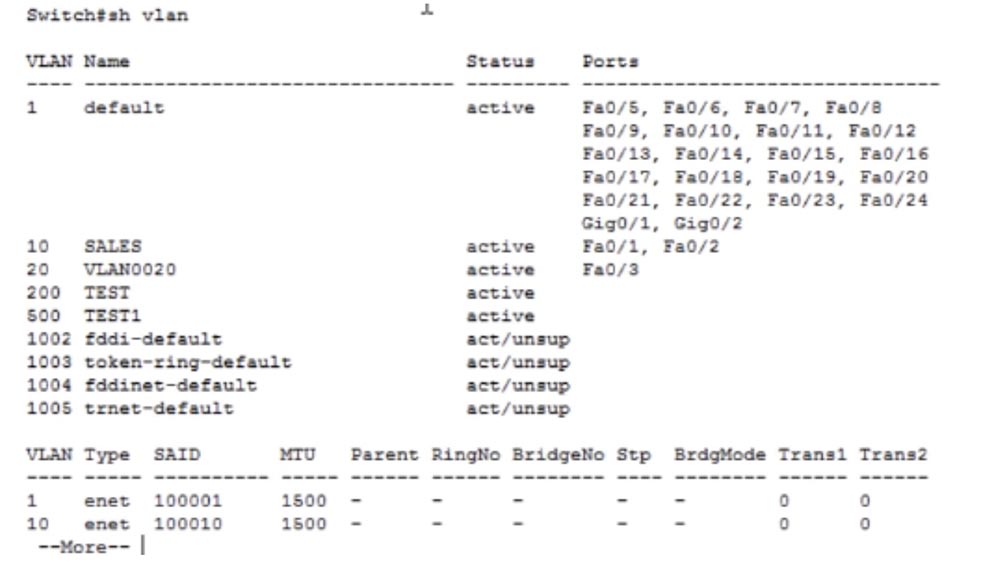

Vamos dar uma olhada no banco de dados VLAN, para o qual usamos o comando show vlan. Como vimos no vídeo anterior, temos quatro redes não suportadas: 1002, 1003, 1004 e 1005.

Ele também lista as 2 VLANs 10 e 20 que criamos e a VLAN1 de rede padrão. Agora vamos para outro comutador e insira o mesmo comando para visualizar o status do VTP. Você vê que o número de revisão para esse switch é 3, está no modo de servidor VTP e todas as outras informações são semelhantes ao primeiro switch. Quando eu insiro o comando show VLAN, verei que fizemos duas alterações nas configurações, uma a menos que o switch SW0, e é por isso que o número de revisão do SW1 é 3. Fizemos 3 alterações nas configurações padrão do primeiro switch, portanto, seu número de revisão aumentou para 4.

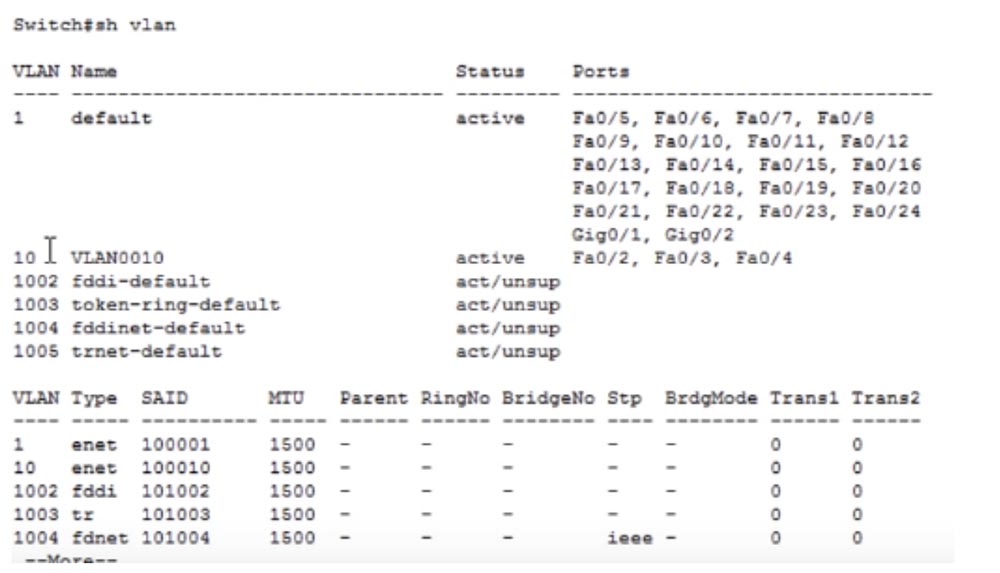

Agora vamos ver o status do SW2. O número da revisão aqui é 1, e isso é estranho. Precisamos ter uma segunda revisão, porque uma alteração foi feita nas configurações. Vamos dar uma olhada no banco de dados da VLAN.

Fizemos uma alteração criando uma rede VLAN10 e não sei por que essas informações não foram atualizadas. Talvez isso se deva ao fato de não termos uma rede real, mas sim um simulador de rede de software no qual possa haver erros. Quando você tem a oportunidade de trabalhar com dispositivos reais enquanto pratica na Cisco, isso o ajudará mais do que o simulador do Packet Tracer. Outra coisa útil na ausência de dispositivos reais seria o GNC3, ou o simulador de rede da Cisco. Este é um emulador que usa o sistema operacional real do dispositivo, por exemplo, um roteador. Há uma diferença entre o simulador e o emulador - o primeiro é um programa que parece um roteador real, mas não é. O emulador programaticamente cria apenas o próprio dispositivo, mas usa software real para sua operação. Mas se você não tiver a oportunidade de trabalhar com o software Cisco IOS real, a melhor opção seria o Packet Tracer.

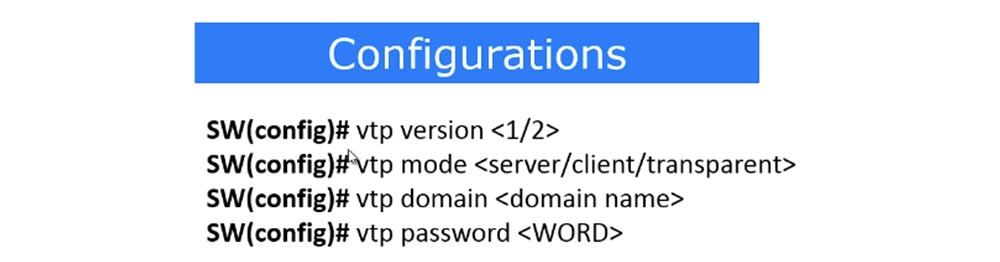

Portanto, precisamos configurar o SW0 como um servidor VTP, para isso, vou para o modo de configuração global e insiro o comando vtp versão 2. Como eu disse, podemos instalar a versão do protocolo de que precisamos - 1 ou 2, neste caso, precisa de uma segunda versão. Em seguida, com o comando vtp mode, configuramos o modo VTP do switch - servidor, cliente ou transparente. Nesse caso, precisamos do modo servidor e, após digitar o comando do servidor vtp mode, o sistema exibe uma mensagem de que o dispositivo já está no modo servidor. Em seguida, precisamos configurar o domínio VTP, para o qual usamos o comando vtp domain nwking.org. Por que isso é necessário? Se houver outro dispositivo com um número de revisão mais alto na rede, todos os outros dispositivos com uma revisão mais baixa começarão a replicar o banco de dados da VLAN deste dispositivo. No entanto, isso só acontece quando os dispositivos têm o mesmo nome de domínio. Por exemplo, se você trabalha em nwking.org, especifica esse domínio, se na Cisco, o domínio é Cisco.com e assim por diante. O nome de domínio dos dispositivos da sua empresa permite distingui-los dos dispositivos de outra empresa ou de qualquer outro dispositivo de rede externo. Se você atribuir um nome de domínio da empresa a um dispositivo, ele fará parte da rede da empresa.

A próxima coisa a fazer é definir uma senha VTP. É necessário para que um hacker, com um dispositivo com um número de revisão grande, não possa copiar as configurações de VTP para o seu switch. Entro a senha do cisco usando o comando vtp password cisco. Depois disso, a replicação dos dados VTP entre os switches só será possível se as senhas corresponderem. Se a senha errada for usada, o banco de dados da VLAN não será atualizado.

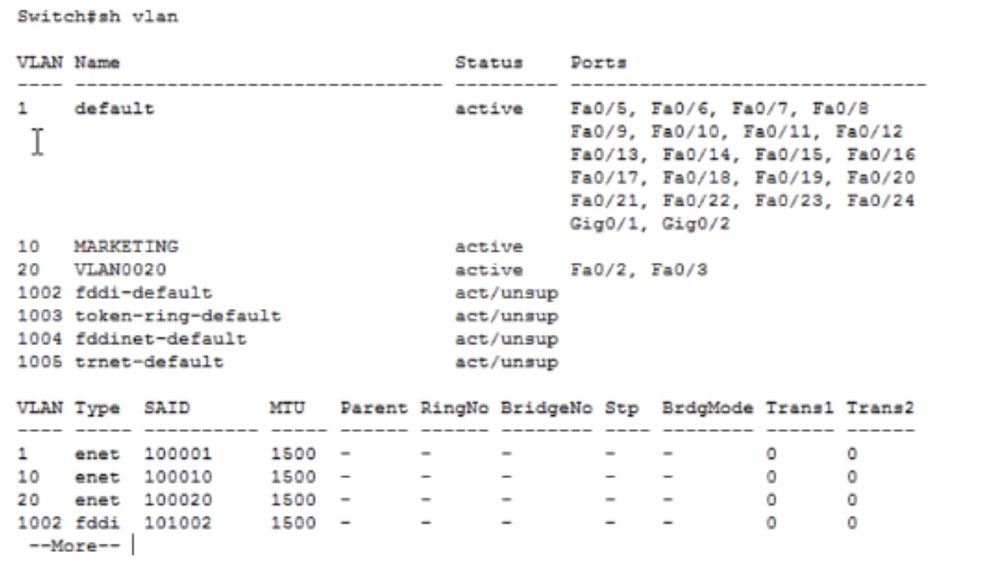

Vamos tentar criar mais algumas VLANs. Para fazer isso, eu uso o comando config t, use o comando vlan 200 para criar uma rede com o número 200, nomeie-o como TEST e salve as alterações com o comando exit. Então eu crio outra rede vlan 500 e chamo-a de TEST1. Se você agora inserir o comando show vlan, na tabela de rede virtual do switch, poderá ver essas duas novas redes às quais nenhuma porta está atribuída.

Vamos para SW1 e ver seu status VTP. Vemos que nada mudou aqui, exceto pelo nome de domínio, o número de VLANs permaneceu igual a 7. Não vemos a aparência das redes que criamos, porque a senha do VTP não corresponde. Vamos definir a senha do VTP neste switch digitando os comandos conf t, vtp pass e vtp password cisco em sequência. O sistema emitiu uma mensagem de que o banco de dados da VLAN do dispositivo agora usa a senha da Cisco. Vamos dar uma olhada no status do VTP novamente para verificar se as informações foram replicadas. Como você pode ver, o número de VLANs existentes aumentou automaticamente para 9.

Se você olhar o banco de dados VLAN desse switch, poderá ver que as redes VLAN200 e VLAN500 que criamos apareceram automaticamente nele.

O mesmo precisa ser feito com o último comutador SW2. Vamos inserir o comando show vlan - você vê que não houve alterações. Da mesma forma, não há alterações no status do VTP. Para que essa opção atualize as informações, você também precisa configurar uma senha, ou seja, digite os mesmos comandos do SW1. Depois disso, o número de VLANs no status SW2 aumentará para 9.

É para isso que serve o protocolo VTP. Isso é ótimo, fornecendo atualização automática de informações em todos os dispositivos de rede do cliente depois de fazer alterações no dispositivo do servidor. Você não precisa fazer alterações manualmente no banco de dados da VLAN de todos os comutadores - a replicação ocorre automaticamente. Se você tiver 200 dispositivos de rede, suas alterações serão salvas simultaneamente em todos os duzentos dispositivos. Por precaução, precisamos ter certeza de que o SW2 também é um cliente VTP; portanto, vá para as configurações com o comando config t e insira o comando do cliente no modo vtp.

Assim, em nossa rede, apenas o primeiro comutador está no modo Servidor VTP, os outros dois estão no modo Cliente VTP. Se agora eu entrar nas configurações do SW2 e digitar o comando vlan 1000, recebo a mensagem: "A configuração de VTP VLAN não é permitida quando o dispositivo está no modo cliente". Portanto, não posso fazer alterações no banco de dados da VLAN se o switch estiver no modo de cliente VTP. Se eu quiser fazer alterações, preciso ir ao servidor do switch.

Entro nas configurações do terminal SW0 e insiro os comandos vlan 999, nomeie IMRAN e saia. Essa nova rede apareceu no banco de dados VLAN desse comutador e, se eu for agora para o banco de dados do cliente SW2 do comutador, verei que as mesmas informações apareceram aqui, ou seja, ocorreu a replicação.

Como eu disse, o VTP é um ótimo software, mas se usado incorretamente, esse protocolo pode atrapalhar toda a rede. Portanto, você precisa ter muito cuidado com a rede da empresa se o nome de domínio e a senha VTP não forem especificados. Nesse caso, tudo o que o hacker precisa é inserir o cabo do seu switch em uma tomada na parede, conectar-se a qualquer switch do escritório usando o protocolo DTP e, usando o tronco criado, atualizar todas as informações usando o protocolo VTP. Portanto, o hacker poderá excluir todas as VLANs importantes, aproveitando o fato de o número de revisão do seu dispositivo ser maior que o número de revisão dos demais switches. Ao mesmo tempo, os comutadores da empresa substituirão automaticamente todas as informações do banco de dados da VLAN por informações replicadas de um comutador malicioso, e toda a sua rede entrará em colapso.

Isso ocorre porque os computadores que usam um cabo de rede estão conectados a uma porta de switch específica à qual a VLAN 10 ou VLAN20 está conectada. Se essas redes forem removidas do banco de dados da LAN do switch, ele desconectará automaticamente a porta pertencente a uma rede inexistente. Normalmente, a rede de uma empresa pode falhar precisamente porque os comutadores simplesmente desativam as portas associadas à VLAN que foram removidas durante a próxima atualização.

Para evitar que esse problema ocorra, você precisa definir o nome de domínio e a senha do VTP ou usar a função Cisco Port Security, que permite gerenciar os endereços MAC das portas do switch, introduzindo várias restrições ao uso. Por exemplo, se alguém tentar alterar o endereço MAC, a porta será desligada imediatamente. Em breve conheceremos muito bem esse recurso dos comutadores Cisco e agora você só precisa saber que o Port Security permite garantir que o VTP esteja protegido contra um invasor.

Resuma qual é a configuração do VTP. Essa opção de versão do protocolo é 1 ou 2, o objetivo do modo VTP é servidor, cliente ou transparente. Como eu disse, o último modo não atualiza o banco de dados VLAN do próprio dispositivo, mas simplesmente passa todas as alterações para os dispositivos vizinhos. A seguir, são apresentados os comandos para atribuir um nome de domínio e senha: domínio vtp <nome de domínio> e senha vtp <senha>.

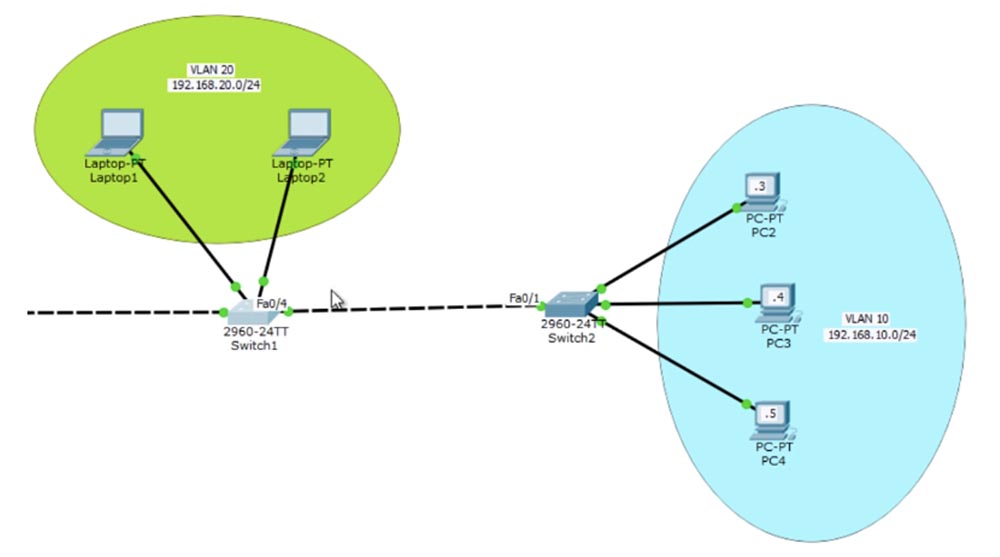

Agora vamos falar sobre as configurações de remoção de VTP. Se você observar a topologia de rede, poderá ver que todos os três comutadores têm o mesmo banco de dados de VLAN, o que significa que VLAN10 e VLAN20 fazem parte dos três comutadores. Tecnicamente, o switch SW2 não precisa de uma rede VLAN20, porque não possui portas relacionadas a essa rede. No entanto, independentemente disso, todo o tráfego enviado do computador Laptop0 via VLAN20 passa para o comutador SW1 e dele para as portas SW2 através de um tronco. Sua principal tarefa como especialista em rede é garantir que o mínimo de dados possível seja transmitido pela rede. Você deve garantir a transferência dos dados necessários, mas como limitar a transferência de informações que não são necessárias para este dispositivo?

Você deve garantir que o tráfego destinado aos dispositivos VLAN20 não vá para as portas SW2 através do tronco quando não for necessário. Ou seja, o tráfego do Laptop0 deve chegar ao SW1 e mais adiante aos computadores na rede VLAN20, mas não deve ir além da porta de tronco correta do SW1. Isso pode ser alcançado usando a poda de VTP.

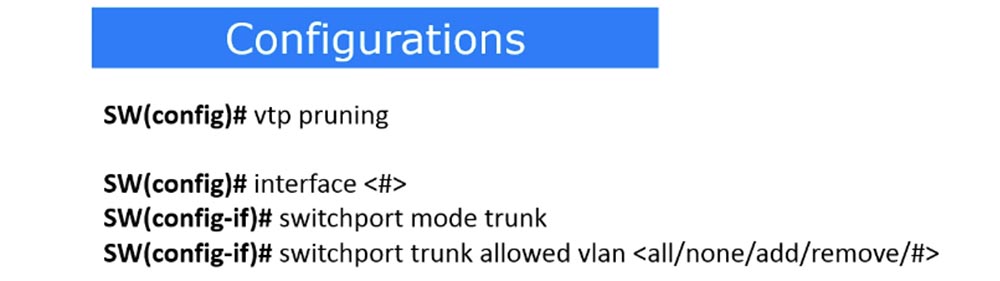

Para fazer isso, precisamos entrar nas configurações do servidor VTP SW0, porque, como eu já disse, as configurações de VTP podem ser feitas apenas através do servidor, vá para as configurações globais e digite o comando vtp poda. Como o Packet Tracer é apenas um simulador, esse comando não existe em seus prompts de linha de comando. No entanto, quando eu digito a poda de vtp e pressiono "Enter", o sistema relatará que a poda de vtp não está disponível.

Usando o comando show vtp status, veremos que o modo de remoção de VTP está no estado desabilitado, portanto, precisamos disponibilizá-lo movendo-o para a posição de habilitação. Feito isso, ativamos o modo de Poda de VTP nos três comutadores da nossa rede no domínio da rede.

Deixe-me lembrá-lo do que é a poda de VTP. Quando ativamos esse modo, o servidor de switch SW0 informa ao switch SW2 que apenas a VLAN10 está configurada em suas portas. Depois disso, o comutador SW2 informa ao comutador SW1 que ele não precisa de nenhum outro tráfego que não seja o tráfego destinado à rede VLAN10. Agora, graças à remoção de VTP, o switch SW1 tem as informações de que não precisa enviar tráfego VLAN20 no tronco SW1-SW2.

Como administrador de rede, isso é muito conveniente para você. Você não precisa inserir comandos manualmente, pois o switch é inteligente o suficiente para enviar exatamente o que um dispositivo de rede específico precisa. Se amanhã você colocar outra unidade da equipe de marketing em um prédio vizinho e conectar sua rede VLAN20 ao comutador SW2, esse comutador informará imediatamente o comutador SW1 que agora possui redes VLAN10 e VLAN20 e solicitará que você transfira tráfego para as duas redes. Essas informações são atualizadas constantemente em todos os dispositivos, o que torna a comunicação mais eficiente.

Há outra maneira de especificar a transferência de tráfego - use um comando que permita a transferência de dados apenas para a VLAN especificada. Entro nas configurações do switch SW1, onde estou interessado na porta Fa0 / 4, e insiro os comandos int fa0 / 4 e o switchport trunk permitiu vlan. Como eu já sei que o SW2 possui apenas VLAN10, posso especificar o switch SW1 para que sua porta de tronco permita que apenas o tráfego dessa rede passe usando o comando vlan permitido. Assim, programei a porta de tronco Fa0 / 4 para transmitir tráfego apenas para VLAN10. Isso significa que essa porta não passará mais tráfego VLAN1, VLAN20 ou qualquer outra rede, exceto a especificada.

Você pode perguntar qual é o melhor para usar - VTP Pruning ou o comando vlan permitido. A resposta é subjetiva, porque em alguns casos faz sentido usar o primeiro método e, em alguns, o segundo. Como administrador de rede, você deve escolher a melhor solução. Em alguns casos, a decisão de programar a porta para permitir o tráfego para uma VLAN específica pode ser boa, mas em alguns casos pode ser ruim. No caso de nossa rede, o uso do comando vlan permitido pode ser garantido se não for necessário alterar a topologia da rede. Mas se alguém quiser adicionar um grupo de dispositivos usando a VLAN20 ao SW 2, é mais recomendável aplicar o modo de remoção de VTP.

Portanto, configurar a remoção de VTP é usar os seguintes comandos. O comando vtp podun fornece uso automático desse modo. Se você deseja configurar a remoção de VTP da porta de tronco para transmitir manualmente o tráfego de uma VLAN específica, use o comando para selecionar a interface do número da porta de tronco <#>, ative o tronco do modo de porta de comutação do modo de tronco e ative o tráfego de uma rede específica usando a vlan permitida do tronco de porta de comutação < tudo / nenhum / adicionar / remover / #>.

Você pode usar 5 parâmetros no último comando. Tudo significa que o tráfego é permitido para todas as VLANs, nenhum - o tráfego não é permitido para todas as VLANs. Se você usar o parâmetro add, poderá adicionar passagem de tráfego para outra rede. Por exemplo, permitimos o tráfego da VLAN10 e, com o comando add, você também pode permitir a passagem do tráfego da rede VLAN20. O comando remove permite remover uma das redes, por exemplo, se você usar o parâmetro remove 20, apenas a transmissão de tráfego da VLAN10 permanecerá.

Agora considere a VLAN nativa. Já dissemos que a VLAN nativa é uma rede virtual para transmitir tráfego não marcado através de uma porta de tronco específica.

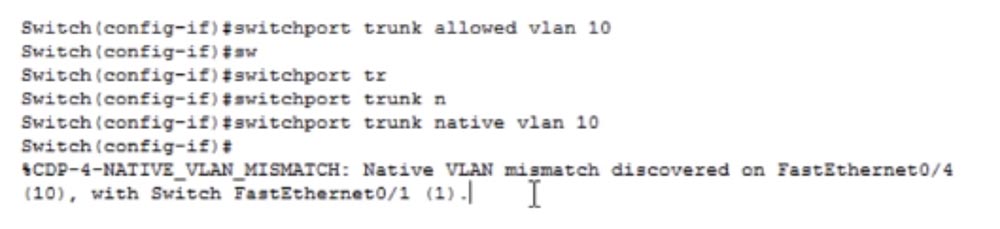

Entro nas configurações de uma porta específica, conforme indicado pelo cabeçalho da linha de comando SW (config-if) #, e uso o comando switchport trunk native vlan <número da rede>, por exemplo, VLAN10. Agora todo o tráfego da VLAN10 passará pela tag sem tag.

Voltar para a topologia de rede lógica na janela Packet Tracer. Se eu usar o comando switchport trunk native vlan 20 para a porta do switch Fa0 / 4, todo o tráfego da rede VLAN20 passará pelo tronco Fa0 / 4 - SW2 sem marcação. Quando o switch SW2 recebe esse tráfego, ele pensa: “esse é um tráfego não marcado, então eu tenho que encaminhá-lo para a VLAN nativa”. Para esse switch, a VLAN nativa é a VLAN1 da rede. As redes 1 e 20 não estão conectadas de nenhuma maneira, mas como o modo nativo de VLAN é usado, temos a oportunidade de rotear o tráfego da VLAN20 para uma rede completamente diferente. No entanto, esse tráfego não será encapsulado e as próprias redes ainda deverão corresponder.

Vejamos um exemplo. Entrarei nas configurações do SW1 e usarei o comando switchport trunk native vlan 10. Agora, qualquer tráfego da VLAN10 virá da porta do tronco sem identificação. Quando atingir a porta de tronco SW2, o switch entenderá que deve encaminhá-lo para a VLAN1. Como resultado desta solução, o tráfego não poderá alcançar computadores PC2, 3 e 4, pois eles estão conectados às portas de acesso do switch para a VLAN10.

, native VLAN Fa0/4, VLAN10, Fa0/1, VLAN1. , - native VLAN.

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? ,

30% entry-level , : VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps $20 ? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

Dell R730xd 2 vezes mais barato? Somente temos

2 TVs Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV a partir de US $ 199 na Holanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - a partir de US $ 99! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?