Os autoresK.E. Polezhaev, Analista

A.A. Zavedenskaya, Analista Assistente

Lista de abreviações usadasAWP - Estação de trabalho

ASUTP - Sistema de

controle automatizado de

processosBDU - Banco de Dados de Perigo

IB - Segurança da Informação

ME - Firewall

NDV - Oportunidades não documentadas (não declaradas)

Software - Software

SRZI - Ferramentas de Segurança da Informação

SUMiD - Sistema para monitoramento e diagnóstico remoto dos principais equipamentos tecnológicos

FSB da Rússia - Serviço Federal de Segurança da Federação Russa

FSTEC da Rússia - Serviço Federal de Controle Técnico e de Exportação da Federação Russa

1. IntroduçãoEsta Nota Analítica contém uma visão geral do

Pedido nº 1015 do Ministério da Energia da Federação Russa, datado de 6 de

novembro de 2019, publicado no portal oficial da Internet de informações legais em 18 de fevereiro de 2019 “Sobre a aprovação de requisitos para funções básicas (obrigatórias) e segurança da informação de instalações de energia elétrica durante a criação e operação subsequente de o território da Federação Russa de sistemas para monitoramento e diagnóstico remotos de equipamentos de energia ”(Registrado em 15 de fevereiro de 2019 no 53815) (doravante denominada a Ordem do Ministério da Energia).

O pedido entra em vigor após seis meses a partir da data de sua publicação oficial, ou seja, desde 18 de agosto de 2019.

Na indústria de energia elétrica, nos processos tecnológicos de produção e transmissão de eletricidade e calor, sistemas de controle de processo automatizados (doravante referidos como sistemas de controle de processo) são usados ativamente. Os sistemas automatizados de controle de processo podem ser integrados aos sistemas remotos de monitoramento e diagnóstico (a seguir - SUMiD) da condição técnica dos principais equipamentos das instalações de energia elétrica, o que requer medidas para garantir a segurança desses sistemas. O pedido estabelece requisitos organizacionais e funcionais para garantir a segurança das informações do SUMiD, ou seja, a segurança de seus componentes de software, infraestrutura de hardware, ferramentas internas de proteção de informações e garantia de controle de segurança. Ele também estabelece os requisitos para garantir o IS SUMiD nos estágios do ciclo de vida e certificação.

1. GeralO Sistema de Monitoramento e Diagnóstico Remoto (SUMiD) é um complexo de software e hardware que fornece o processo de monitoramento e controle remoto do estado dos principais equipamentos tecnológicos de uma instalação de energia elétrica, diagnosticando e prevendo alterações na condição técnica do principal equipamento tecnológico com base nos dados coletados recebidos dos sistemas de coleta de dados instalados em equipamentos tecnológicos e não afetando o modo normal de equipamento / instalação. Por exemplo, o tipo indicado de sistemas pode incluir: um sistema de monitoramento e diagnóstico, "Sistema para monitoramento e controle de equipamentos de transformadores", da ZAO Inter, software da General Electric, Monitor On-Site (OSM).

Os requisitos da Ordem do Ministério da Energia são estabelecidos com relação às funções básicas do SUMiD e à segurança da informação das instalações de energia elétrica durante a criação e subsequente operação do SUMiD na Federação Russa. Podemos concluir que os requisitos se aplicam aos Assuntos de Eletricidade que operam nas instalações de energia elétrica SUMiD. Devido ao fato de os requisitos de segurança da informação serem impostos no estágio de criação de um SUMiD, é lógico que as entidades de energia elétrica que utilizam um SUMiD de terceiros tentarão atribuir o cumprimento de parte dos requisitos da Ordem do Ministério da Energia às organizações que implementam o SUMiD.

Os assuntos da indústria de energia elétrica são pessoas que operam na indústria de energia elétrica, incluindo a produção de energia elétrica, térmica e de energia, a compra e venda de energia e energia elétrica, o fornecimento de energia aos consumidores, a prestação de serviços de transmissão de energia elétrica, o fornecimento de serviços de transmissão de energia elétrica, o controle operacional de despacho no setor de energia elétrica e a venda de energia elétrica (capacidade), a organização da venda de energia elétrica e energia.

Objetos do setor de energia elétrica - objetos de propriedade usados diretamente no processo de produção, transmissão de energia elétrica, controle de despacho operacional no setor de energia elétrica e comercialização de energia elétrica, incluindo instalações de rede elétrica. Os objetos da Ordem do Ministério da Energia referem-se aos objetos nos locais em que certos equipamentos tecnológicos básicos funcionam, com o SUMiD instalado neste equipamento e com determinadas funções básicas.

O principal equipamento tecnológico é o equipamento, cuja violação ou rescisão leva à perda de controle da instalação de energia elétrica, uma alteração negativa irreversível nos parâmetros de seu funcionamento ou uma diminuição significativa na segurança da operação da instalação de energia elétrica.

De acordo com a ordem do Ministério da Energia, os principais equipamentos tecnológicos incluem:

- Turbinas a vapor com capacidade instalada igual ou superior a 5 MW e equipamentos auxiliares envolvidos no processo tecnológico principal, mas que não produzam nem convertem energia elétrica), projetados para garantir a operacionalidade do equipamento tecnológico principal (adiante designado - equipamento auxiliar);

- caldeiras a vapor (energia) que fornecem turbinas de vapor para vapor com uma capacidade instalada de 5 MW ou mais e equipamento auxiliar relacionado;

- turbinas hidráulicas com uma capacidade instalada de 5 MW ou mais e equipamento auxiliar relacionado;

- turbinas a gás com capacidade unitária superior a 25 MW e equipamentos auxiliares relacionados;

- transformadores de potência com tensão de 110 kV e superior, com capacidade superior a 63 MVA e equipamentos auxiliares relacionados.

2. Funções básicas e principais componentes do SUMiDA Ordem do Ministério da Energia determinou as funções básicas (básicas) da SUMiD:

- monitoramento tecnológico do estado dos principais equipamentos tecnológicos;

- controle remoto do principal equipamento tecnológico com possibilidade de influência remota no principal equipamento tecnológico, a fim de alterar os parâmetros de funcionamento ou desligamento, utilizando software especial e (ou) o módulo de software SUMiD.

Com base na redação da Ordem, o Ministério da Energia permanece incerto se o sistema que não controla remotamente o principal equipamento tecnológico deve ser classificado como um SUMiD. Os especialistas da UTSB LLC enviaram um pedido ao Ministério da Energia da Rússia para esclarecer a questão das funções básicas do SUMiD. Em resposta a uma solicitação, o Ministério da Energia da Rússia esclarece que os requisitos da Ordem do Ministério da Energia se aplicam tanto aos sistemas que realizam apenas monitoramento tecnológico, quanto aos sistemas que monitoram e controlam remotamente os principais equipamentos tecnológicos.

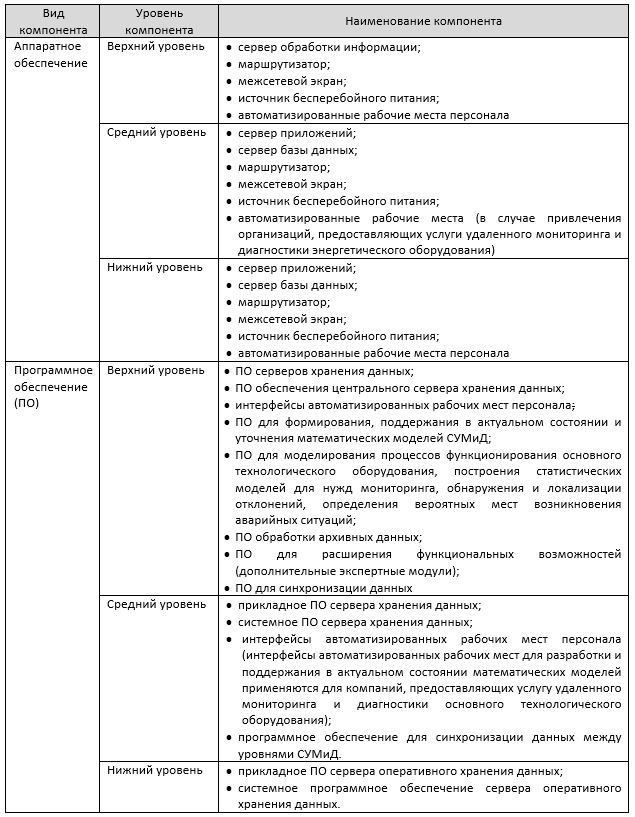

A Tabela 1 mostra os componentes de software e hardware que podem fazer parte do SUMiD, de acordo com a Ordem do Ministério da Energia.

Tabela 1. Componentes de software e hardware do SUMiD

De acordo com a Ordem do Ministério da Energia, o Sujeito à Eletricidade pode usar no SUMiD um conjunto incompleto de componentes de software e hardware da lista acima. O assunto de energia elétrica também pode usar outros componentes de software e hardware. No entanto, o software e o hardware do SUMiD devem ser aprovados pelo Assunto da eletricidade, na forma de uma lista de equipamentos e softwares aprovados para uso.

3. Requisitos organizacionais para garantir a SUMiDDentro da estrutura dos requisitos organizacionais, são estabelecidas medidas para organizar o fornecimento de segurança da informação pelo Assunto da Eletricidade, bem como medidas primárias necessárias para essa organização. O Ministério da Energia da Rússia esclarece que o Assunto da Eletricidade pode transmitir os requisitos da Ordem do Ministério da Energia para as organizações que participam da implementação dos estágios do ciclo de vida do SUMiD, introduzindo medidas e medidas para garantir a segurança das informações nos Termos de Referência.

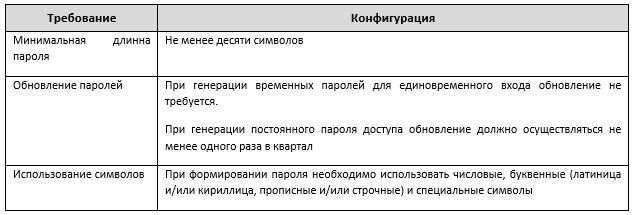

O acesso do pessoal ao software SUMiD deve ser implementado através de procedimentos de identificação e autenticação. Para inserir uma conta de usuário, uma política de senha deve ser aprovada e configurada que atenda aos requisitos mínimos listados na tabela 2.

Tabela 2. Requisitos da Política de Senha

Para acesso de pessoal ao software SUMiD, a Entidade de Eletricidade deve fornecer regras de controle de acesso que atendam aos seguintes requisitos mínimos:

- O pessoal da conta deve ser criado para o pessoal do sistema em relação ao SGQ & A;

- as configurações das contas de pessoal em relação ao SUMiD devem ser aprovadas pelo sujeito da eletricidade;

- contas internas (contas não personalizadas) devem estar desativadas.

Para manter a composição da configuração de hardware do SUMiD, a Entidade de Eletricidade deve executar os seguintes procedimentos:

- fornecer suporte para processos tecnológicos com um conjunto finito de software, cuja lista deve ser aprovada;

- fornecer medidas organizacionais e técnicas para registrar eventos de segurança para todos os softwares incluídos no SUMiD;

- definição e ajuste de parâmetros de atualização (intervalo de tempo) de software que fornece segurança da informação;

- organização e atualização do arquivo de projeto e documentação operacional SUMiD;

- aprovação da composição do equipamento de hardware SUMiD, bem como do software usado para a infraestrutura de hardware na forma de uma lista de equipamentos e softwares aprovados para uso.

A ordem do Ministério da Energia da Rússia não estabeleceu o requisito de teste obrigatório da operacionalidade das atualizações de software que garantem a segurança das informações. No entanto, a vulnerabilidade “falta de teste ou teste simplificado de software” faz parte da Lista de vulnerabilidades básicas necessárias para analisar as vulnerabilidades e criar um modelo de ameaça para as vulnerabilidades (Apêndice 2 da Ordem do Ministério da Energia).

O assunto do setor de energia elétrica deve realizar várias das seguintes atividades:

- a segmentação da infraestrutura de hardware do SUMiD foi realizada com a alocação obrigatória de um conjunto mínimo de segmentos (o segmento de coleta, armazenamento e transmissão de dados; o segmento de operação; o segmento de manutenção; software de sistema);

- Foram desenvolvidas regras para determinar e aprovar a composição da infraestrutura de hardware SUMiD e fornecer controle sobre a infraestrutura de hardware SUMiD;

- em locais onde a infraestrutura de hardware SUMiD está localizada, o controle de acesso físico é fornecido e regulado.

Após a conclusão do procedimento de segmentação, a Entidade de Eletricidade deve determinar os processos de gerenciamento de segurança da informação do SUMiD.

Os firewalls de servidor pessoal (doravante denominado ME) devem ser ativados para equipamentos de servidor e estações de trabalho para o pessoal do Sujeito a Eletricidade, executando as funções de gerenciamento de um conjunto de meios técnicos de proteção de informações, infraestrutura de informações e telecomunicações do SUMiD. Os MEs pessoais devem fornecer o bloqueio do acesso à rede, não previsto pelo funcionamento do SUMiD. As senhas para acessar o software e as ferramentas relevantes de proteção antivírus com atualizações também devem ser definidas.

O assunto do setor de energia elétrica deve verificar a conformidade dos meios internos de proteção da segurança da informação com os objetivos da segurança da informação, que incluem:

- auditoria de eventos de segurança da informação;

- fornecer proteção criptográfica;

- acesso discreto para usuários do sistema;

- controle de interação de rede;

- passando atributos de segurança;

- identificação e autenticação;

- configuração de segurança

- Estabelecendo conexões confiáveis

- disponibilidade de informações.

O assunto da indústria de energia elétrica deve executar o seguinte conjunto de medidas:

- controle da documentação do projeto e estado inicial do software;

- proteção contra acesso não autorizado a informações sobre parâmetros técnicos e tecnológicos dos principais equipamentos tecnológicos;

- formação e armazenamento de relatórios dessas atividades.

- Como um conjunto básico de controles de segurança da informação para o SUMiD, o Assunto da Eletricidade deve executar as seguintes medidas:

- aprovar a política de segurança da informação;

- distribuir responsabilidades dentro da organização para garantir a segurança das informações;

- fornecer educação e treinamento para o pessoal de segurança da informação;

- fornecer educação e treinamento para o pessoal na manutenção de regimes de segurança da informação;

- organizar processos para relatar casos de violação de proteção;

- aplicar proteção antivírus;

- proteger dados e documentação de projeto;

- monitorar a conformidade com uma política de segurança da informação aprovada.

A entidade do setor de energia deve categorizar o SUMiD de acordo com a Lei Federal de 26 de julho de 2017, nº 187- “Sobre a segurança da infraestrutura de informações críticas da Federação Russa”, em conformidade com o decreto do governo da Federação Russa de 08.02.2018, nº 127 “Sobre a aprovação das regras para categorizar objetos da infraestrutura de informações críticas da Federação Russa , bem como uma lista de indicadores de critérios para a importância da infraestrutura de informações críticas da Federação Russa "e garantia de conformidade atos jurídicos normativos com base nos resultados da categorização.

A categorização do SUMiD pelo sujeito da eletricidade pode causar dificuldades nos casos em que o SUMiD não é propriedade do sujeito da eletricidade. Na maioria dos casos, o monitoramento e o diagnóstico do estado dos equipamentos tecnológicos são fornecidos ao Assunto da Eletricidade como um serviço, e o SUMiD é suportado pela organização - o desenvolvedor do SUMiD.

As medidas de proteção da informação devem ser aplicadas em todos os estágios (estágios) da criação do SUMiD definido por GOST 34.601-90 “Tecnologia da informação. Um conjunto de padrões para sistemas automatizados. Sistemas automatizados estão em construção. ” Como a Ordem do Ministério da Energia não impõe a responsabilidade de garantir a segurança da informação, os especialistas da UTSSB LLC consideram possível indicar os participantes da organização de cada estágio como responsáveis por garantir a segurança da informação em todos os estágios (estágios) da criação de um SUMiD.

4. Requisitos para garantir a SUMiD nas etapas do ciclo de vida

Durante a criação e a subsequente operação do SUMiD, a função de monitoramento tecnológico do estado dos principais equipamentos tecnológicos das instalações de energia elétrica, em termos de coleta, armazenamento e transmissão de dados (centros de processamento de dados), deve ser realizada por meio da infraestrutura de coleta, armazenamento e transmissão de dados localizada na Federação Russa. Ao transmitir dados por uma rede de comunicação pública, devem ser aplicados meios de proteção de informações (doravante denominados SRZI) que passaram na avaliação de conformidade com base nos requisitos da Lei Federal de 27 de dezembro de 2002, n. 184 - Sobre o Regulamento Técnico. A avaliação da conformidade dos meios de proteção de informações com base nos requisitos da Lei Federal de 27 de dezembro de 2002, nº 184 - “Sobre o Regulamento Técnico” é realizada na forma de certificação dos meios de proteção de informações.

Note-se que esse requisito não se aplica à infraestrutura de processamento de dados. Portanto, a função de monitoramento tecnológico do estado dos principais equipamentos tecnológicos em termos de processamento de dados tecnológicos pode ser realizada fora da Federação Russa.

No caso de usar software especial e / ou um módulo de software com uma função de controle remoto no SUMiD, uma verificação deve ser realizada para eles não inferior ao nível 4 da ausência de controle NDV.

O assunto do setor de energia elétrica deve desenvolver e aprovar um modelo de ameaças e um intruso para o SUMiD. Para modelar ameaças de SI, o Banco de Dados de Ameaças da FSTEC na Rússia deve ser usado, bem como outras fontes disponíveis e os resultados da avaliação da probabilidade de vulnerabilidades dos componentes SUMiD. Ao modelar ameaças, devem ser descritas as fontes de ameaças, vulnerabilidades típicas, objetos de influência, ações destrutivas em relação aos objetos do SGQ.

Com base no modelo gerado de ameaças à segurança da informação, o SUMiD está desenvolvendo uma política de segurança da informação que inclui os requisitos funcionais para segurança da informação do SUMiD.

Na Ordem do Ministério da Energia, o conceito de "requisitos funcionais" não está definido e o conjunto básico de requisitos funcionais para segurança da informação do SUMiD não é fornecido, com base no qual o Sujeito à Eletricidade poderia formar seu próprio conjunto de requisitos funcionais. De acordo com os especialistas da UTSB LLC, bem como com base no Projeto de Portaria do Ministério da Energia nº 1015, os requisitos funcionais são formados com base no documento “GOST R ISO / IEC 15408-2-2013. Tecnologia da Informação (TI). Métodos e ferramentas de segurança. Critérios para avaliar a segurança da tecnologia da informação. Parte 2. Componentes funcionais de segurança ”(doravante - GOST R ISO / IEC 15408-2-2013). Os requisitos funcionais são impostos ao objeto de avaliação e incluem classes funcionais constituídas por famílias e componentes funcionais.O assunto da avaliação no contexto da Ordem do Ministério da Energia será o SUMiD.As classes funcionais incluem:- auditoria de segurança;

- comunicação;

- suporte criptográfico;

- proteção de dados do usuário;

- identificação e autenticação;

- gerenciamento de segurança;

- privacidade

- proteção das funções de segurança do objeto da avaliação;

- uso de recursos;

- acesso ao sujeito da avaliação;

- rota / canal confiável.

Uma descrição detalhada das classes funcionais de suas famílias e componentes é fornecida em GOST R ISO / IEC 15408-2-2013., , « , , », 11.02.2013 № 17. . , , , .

, , , 27.12.2002 № 184- « » ( 11 , , , 11.02.2013 № 17).

, , , , , , 11.02.2013 № 17.

27.12.2002 № 184- « » , , , () .

, , III, IV V 21.12.2017 № 235.

, , , 25.12.2017 № 239 , 21.12.2017 №235.

, , - , , , . . , () , .

- , . 15 2019 .

- 08.02.2018 № 127 « , ». , 21.12.2017 № 235 25.12.2017 № 239 , , . , .

- , , , .

- 27.12.2002 № 184- « ». .

- , . . , , ; , .

- , , / , 4 .

- :

- , 11.02.2013 № 17;

- , 27.12.2002 № 184- « ».