ATUALIZAÇÃO : no atual Firefox 68, a vulnerabilidade já foi corrigida (graças ao Dukat ).

Trishita Tiwari e Ari Trachtenberg, da Universidade de Boston, publicaram um artigo mostrando um novo método de ataque para verificar portas em hosts na rede interna de um usuário ou em um host local ( CVE-2019-11728 ). O ataque é realizado usando o cabeçalho HTTP Alt-Svc, introduzido nos Serviços Alternativos HTTP RFC-7838 (aprovado em 2016).

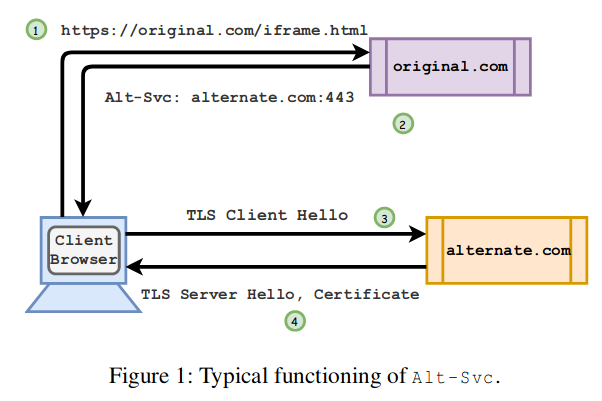

O cabeçalho HTTP Alt-Svc permite redirecionar uma solicitação para um novo host e porta. Isso é usado para equilibrar a carga. Por exemplo:

Alt-Svc: http/1.1="other.example.com:443";ma=200;persist=1

instrui o navegador a se conectar ao host other.example.org na porta 443 para receber a página solicitada usando HTTP / 1.1. O parâmetro "ma" define a duração máxima do redirecionamento. Além do HTTP / 1.1, os protocolos HTTP / 2-sobre-TLS (h2), HTTP / 2-sobre texto sem formatação (h2c), SPDY (spdy) e QUIC (quic) usando UDP são suportados.

O host atacante pode iterar sequencialmente nos endereços de rede internos e nas portas de rede, usando o atraso entre solicitações repetidas como um sinal: quando o recurso redirecionado não está disponível, o navegador recebe instantaneamente o pacote RST em resposta e marca imediatamente o serviço alternativo indisponível e redefine a vida útil do redirecionamento especificada na solicitação. Se a porta de rede estiver aberta, levará mais tempo para concluir a conexão (será feita uma tentativa de estabelecer uma conexão com a troca de pacotes apropriada) e o navegador não responderá instantaneamente.

Isso também permite que você ignore as restrições nas conexões com portas que os navegadores consideram inseguras para conexões ( Firefox , Chrome ), por exemplo, portas nos serviços de correio e DNS.

Possíveis métodos de ataque, exceto a verificação de portas:

- DDoS ataca com amplificação. Por exemplo, o handshake TLS para serviços não HTTP força o servidor a transmitir informações de certificado para o cliente, forçando o servidor a responder 60 vezes com mais dados do que o solicitado.

- Ignore a proteção contra malware e phishing com a Navegação segura do Google. Redirecionar para um host malicioso usando Alt-Svc não gera um aviso.

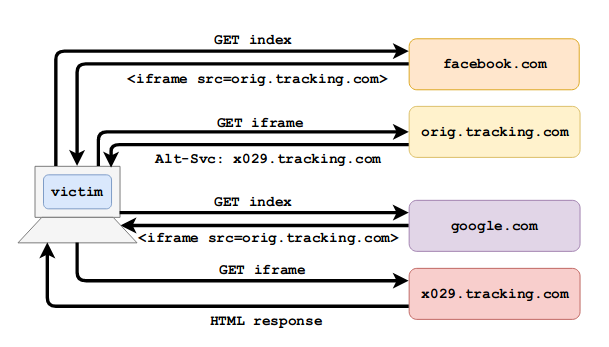

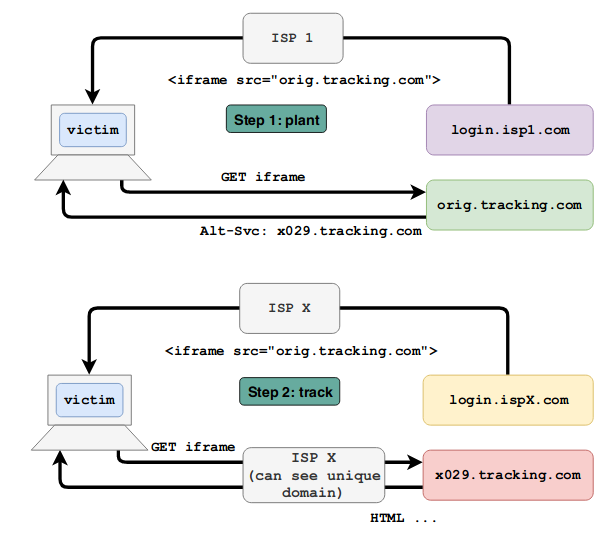

- Rastreando o usuário ignorando os meios de proteção contra rastreadores. Ele usa um iframe que chama Alt-Svc para um manipulador de rastreamento de movimento externo. Também pode ser usado para rastrear usuários por provedores que têm uma página da web para acessar, por exemplo, o portal cativo de WiFi. O navegador do usuário lembra o Alt-Svc exclusivo para o iframe do domínio de rastreamento. Na próxima vez que você visitar esta página, poderá ver no nível da rede para onde o navegador do cliente irá.

- Se um site usa o redirecionamento Alt-Svc, o ISP (ou qualquer outro intermediário), quando um usuário acessa uma página específica, pode estabelecer o fato de uma visita anterior a esse site.

- Entupimento de log IDS com falsos positivos

Para o Firefox, o processamento Alt-Svc pode ser desativado da seguinte maneira: about: config -> network.http.altsvc.enabled: false (obrigado pela dica para Anonymous with opennet).