Atualmente, nenhum dispositivo com uma conexão de rede está protegido contra possíveis ataques de hackers. Até a câmera.

Na conferência de hackers do DEF CON 2019, Eyal Itkin, da Check Point Software Technologies,

revelou a primeira exploração ao vivo

do mundo para o protocolo

PTP (Picture Transfer Protocol). Muitos DSLRs modernos oferecem suporte à transferência de arquivos via WiFi. Nesse caso, é descrito um ponto de acesso WiFi malicioso, ao qual as câmeras ao redor são conectadas automaticamente.

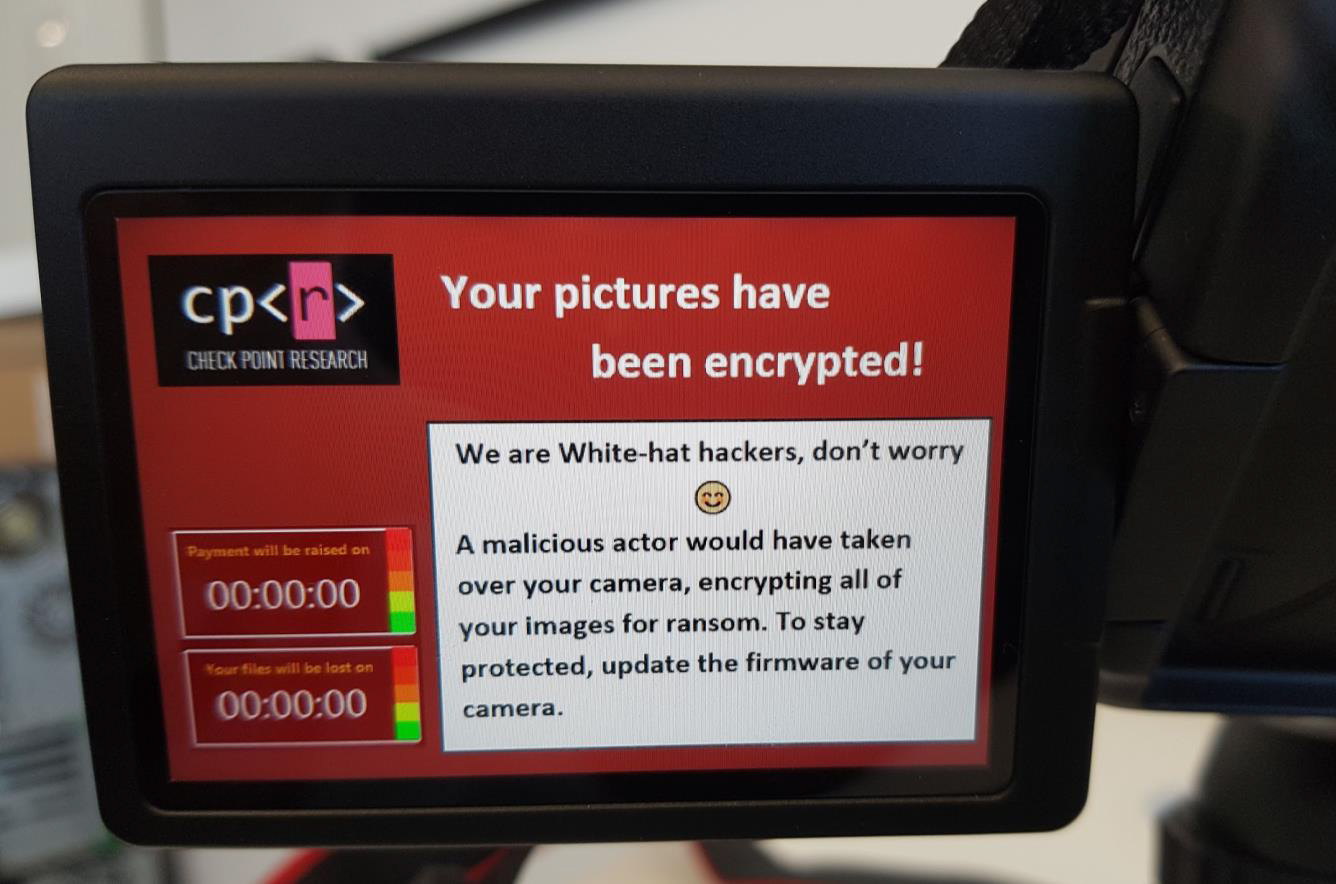

A exploração também funciona quando a câmera está fisicamente conectada ao computador via PTP / USB. Nos dois casos, um invasor pode estabelecer uma conexão com a câmera e carregar o código executável nela. Por exemplo, para criptografar todas as imagens em um cartão.

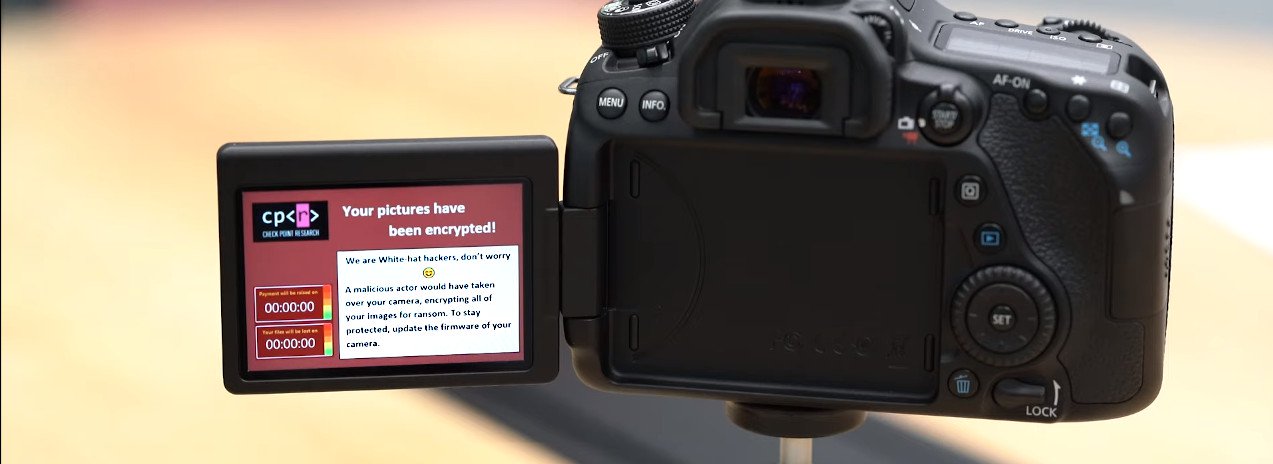

Por exemplo, a Check Point Eyal Itkin enviou para a câmera Canon EOS 80D uma versão demo de um malware de ransomware que criptografa arquivos em um cartão flash. Itkin sugere que este é um modelo muito real de monetização: muitas vezes fotos de eventos importantes da vida são armazenadas lá, então as pessoas vão querer pagar para recuperá-las.

Além do ransomware, outros métodos de exploração de exploração são teoricamente possíveis:

- Incapacitação completa

- Usando a câmera para espionagem (ela já tira fotos)

Eles escolheram o modelo da Canon porque este fabricante controla mais de 50% do mercado global de câmeras digitais. Além disso, um extenso movimento de modificação foi desenvolvido em torno das câmeras Canon. Os ativistas fazem engenharia reversa de firmware e hardware para liberar firmware livre com funcionalidade aprimorada: consulte

Magic Lattern e

Canon Hack Development Kit (CHDK).

Porém, métodos semelhantes se aplicam a outras câmeras, pois todos eles suportam PTP de maneira padrão. E este protocolo possui propriedades importantes que favorecem o hacking:

- sem autenticação e criptografia (o protocolo foi criado originalmente em USB, a existência de PTP / IP não foi assumida);

- suporte para dezenas de equipes complexas com funcionalidade rica;

- Suporte WiFi.

Em conexão com o hacking, a Canon emitiu um patch e

um aviso de segurança , no qual recomenda que os usuários tomem precauções, não se conectem a WiFi suspeito e desabilitem as funções de rede se não forem usadas.

Demonstração em vídeo

Detalhes técnicos do ataque

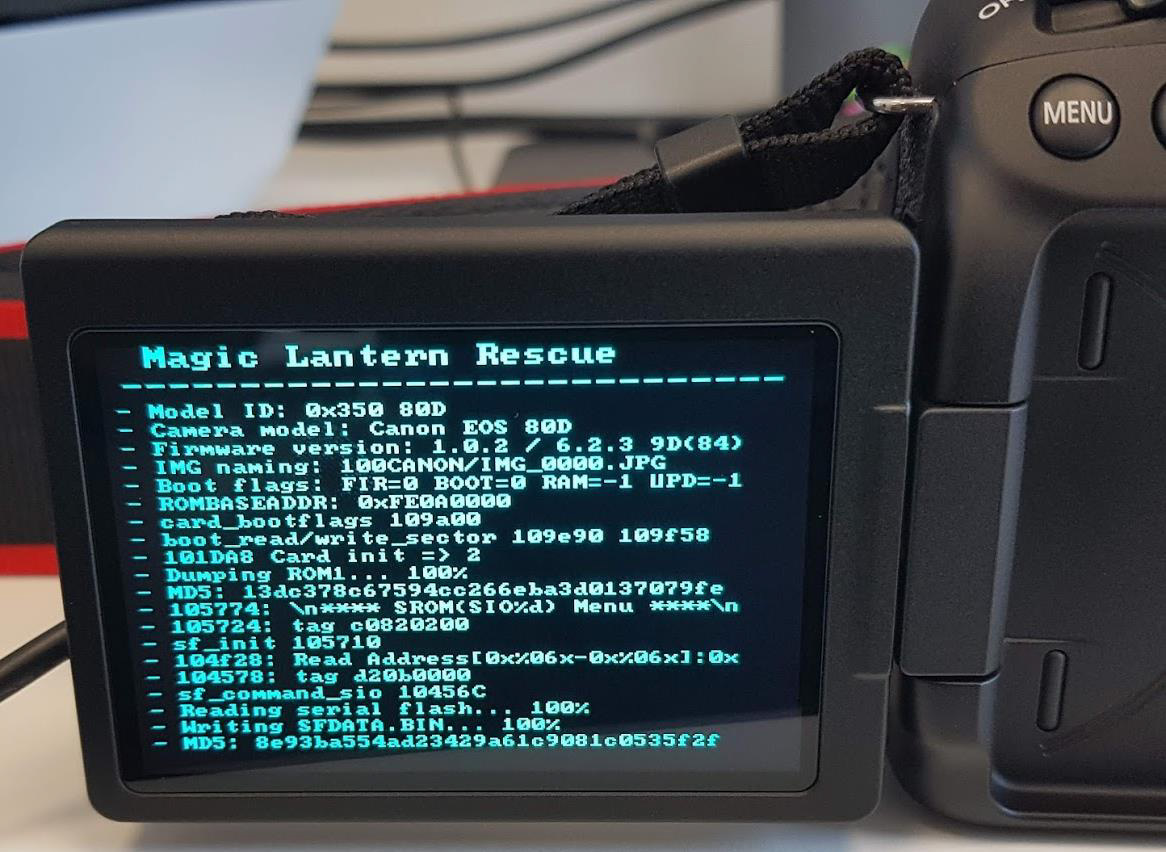

A primeira coisa que o hacker fez foi fazer engenharia reversa e analisar o firmware da câmera. Descobriu-se que ele é criptografado pelo AES, mas não há chave. Mas a comunidade Magic Lattern já resolveu esse problema. Eles usaram o ROM Dumper e conseguiram as chaves.

O dump é carregado no IDA, e o Magic Lattern possui um bom banco de dados com endereços documentados de onde essa ou aquela função é chamada. As câmeras da Canon usam o sistema operacional em tempo real proprietário do DryOS. Graças a ela, o dispositivo é capaz de reiniciar em apenas três segundos.

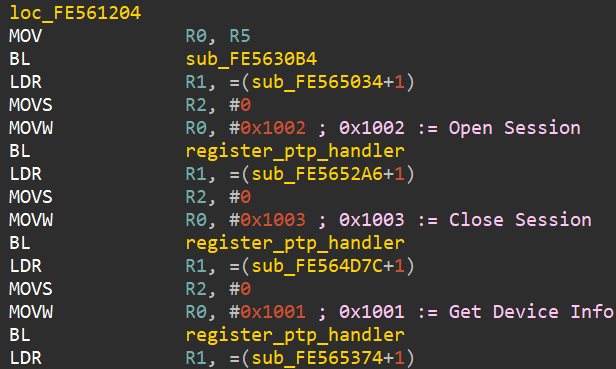

Aqui está uma

lista de comandos PTP com códigos de operação no DryOS. Para encontrar o código necessário no firmware, basta iniciar a busca pela constante correspondente indicada na lista para cada comando.

Uma análise superficial de algumas funções que funcionam com comandos PTP mostrou que elas são bastante difíceis de implementar (148 manipuladores exclusivos em uma função) e existem vulnerabilidades óbvias nos estouros de buffer.

O Itkin encontrou quatro vulnerabilidades de estouro de buffer ao chamar quatro comandos PTP (SendObjectInfo, NotifyBtStatus, BLERequest, SendHostInfo): números de vulnerabilidade CVE-2019-5994, CVE-2019-5998, CVE-2019-5999, CVE-2019-6000). Curiosamente, duas vulnerabilidades estão relacionadas ao processamento do Bluetooth, embora este modelo de câmera não seja compatível com o Bluetooth.

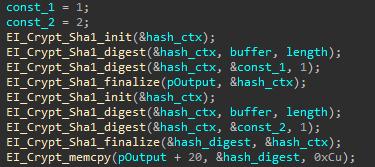

Agora restava coletar uma exploração adequada, o que foi feito. Mas o autor não parou por aí e, para uma demonstração mais visual, decidiu escrever um programa de ransomware que criptografaria arquivos em um cartão flash. E a idéia não era implementar sua própria criptografia, mas

usar as funções de criptografia AES embutidas no próprio firmware da Canon ! Em busca de funções criptográficas, Iskin até encontrou as próprias chaves de criptografia.

Devido à implementação proprietária, era difícil entender como a chave é gerada no firmware. Mas esse entendimento não é necessário para o uso de funções criptográficas, disse Itkin. Sob o comando do malware, eles criptografam com sucesso as fotos no mapa e calculam a assinatura correta.

Itkin também desenvolveu uma maneira de instalar uma atualização de firmware maliciosa na câmera sem intervenção do usuário (CVE-2019-5995).

Em uma apresentação no DEF CON, o autor

diz que esta é a primeira exploração do protocolo PTP e "uma maneira confiável de capturar a maioria das DSLR sem explorar nenhuma vulnerabilidade".