Boa tarde Você está preocupado com Valentina Ostroukhova da contabilidade. Sergey Sergeyevich sai de férias por duas semanas e eu o substituirei. Você poderia me dar acesso às pastas dele no diretório // fs-buh / black_cashier / corrupt desse tempo? Agradecemos antecipadamente!

Valentina Ostroukhova, contadora parceira

Oi Aqui é Kolya do suporte técnico. Criamos um novo grupo no AD especificamente para o novo chefe do departamento de segurança. Há acesso a servidores específicos. Você pode me adicionar lá temporariamente para que eu possa verificar a correção do acesso? Obrigada

Nikolay Zubatov, engenheiro de suporte técnico

E se a empresa não seguir os termos dos direitos concedidos e Valentina e Nikolai ainda tiverem acesso a recursos desnecessários para o seu trabalho? Quanto mais usuários na organização, mais essas ameaças em potencial. No artigo, mostraremos em que consiste o ciclo de vida dos usuários e sobre uma ferramenta para controlá-lo.

O ciclo de vida de um usuário é o provisionamento, gerenciamento e desprovisionamento do usuário. Em cada um desses estágios, atributos específicos são atribuídos ou desabilitados ao usuário: associação ao grupo, caixa de correio, acesso ao armazenamento de arquivos etc. Se você quiser saber mais sobre o processo, recomendamos

este documento . E consideraremos o controle sobre os atributos do usuário e a formação de relatórios detalhados.

A primeira etapa funciona melhor nas organizações - criando usuários e concedendo direitos a eles. Às vezes, gerenciar e desabilitar usuários segue o caminho e uma bagunça começa. Duas histórias no início do artigo são uma ilustração gráfica.

Essas histórias são casos reais de dois de nossos clientes. No terceiro cliente, encontramos usuários que não alteraram suas senhas por 2 anos ou mais (não, a política para o período de validade foi configurada no local, mas não para todos). Acontece que agora ninguém sabe por que esses usuários precisam de tais privilégios. Em um dos bancos, houve um caso de contas de usuário não personalizadas desbloqueadas de usuários remotos que já estiveram em concessionárias de carros e emitiram empréstimos. O banco fechou essa área em apenas dois anos, mas as contas ativas permaneceram. Em outra empresa, todos os usuários tiveram acesso a uma impressora a laser colorida, onde os funcionários ficaram felizes em imprimir documentos pessoais, fotografias e outras coisas não relacionadas ao trabalho. Também houve um caso com grupos de anúncios aninhados, nos quais usuários com direitos administrativos no domínio não são identificados há anos.

Conte-nos nos comentários sobre situações semelhantes e como elas foram identificadas. A sensação de que você pode esperar histórias muito surpreendentes.

Os scripts auto-escritos e os recursos internos do AD (e de outros produtos da Microsoft) nem sempre oferecem uma oportunidade de analisar detalhadamente a verdadeira extensão da discrepância com os requisitos elementares de segurança. Além disso, o suporte para essas decisões geralmente é realizado por uma pessoa específica, sem a qual não está claro como isso funciona. Usar uma solução comercial para gerar relatórios sobre direitos do usuário é identificar ameaças ocultas e reduzir a dependência de pessoas específicas.

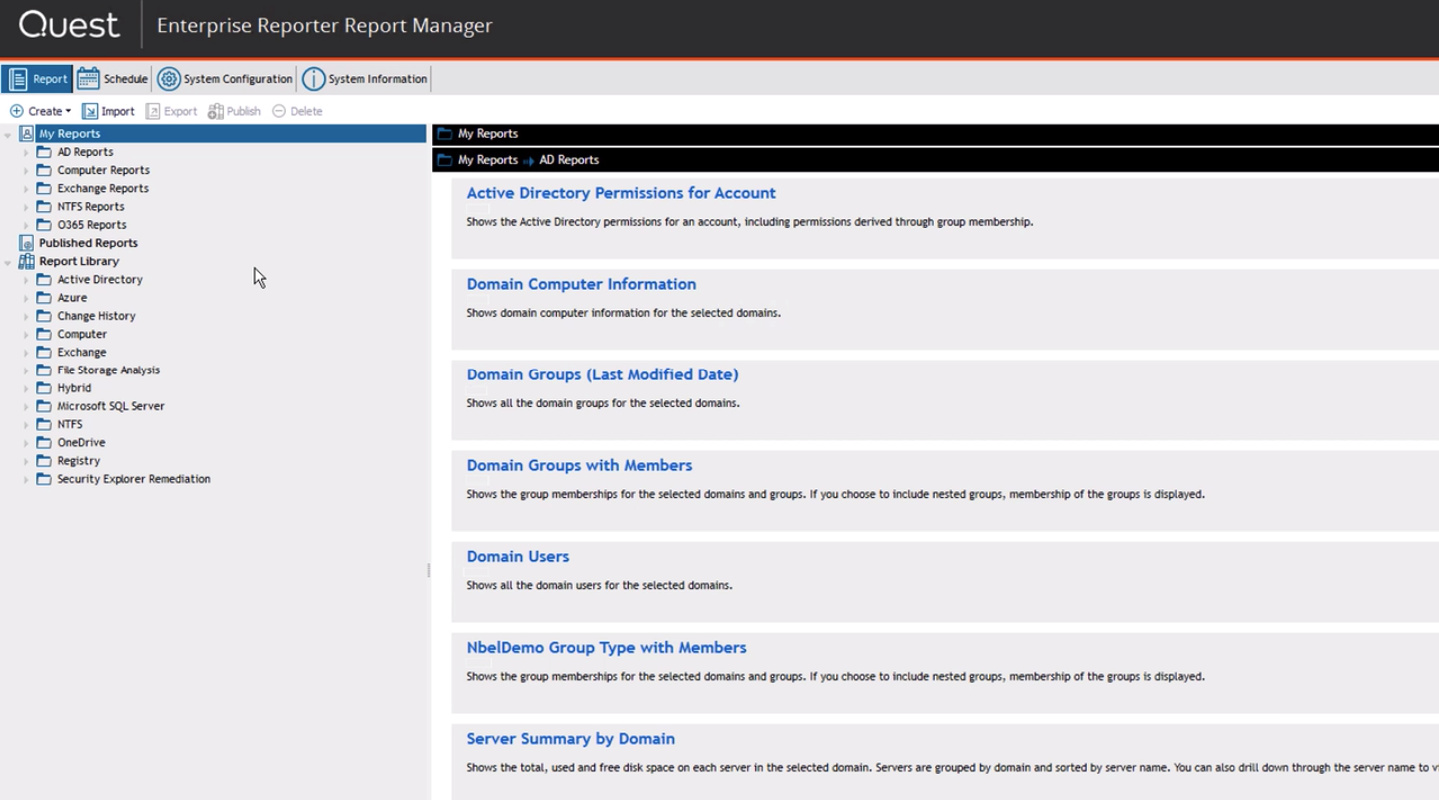

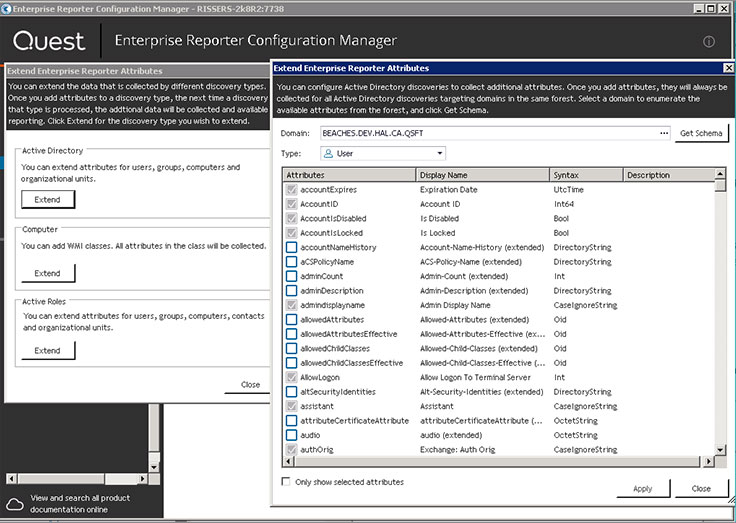

O Quest Enterprise Reporter é uma ferramenta de controle de acesso e relatórios de segurança para ambientes Microsoft: Active Directory / Azure AD, Exchange / Exchange Online, Office 365, Windows Servers, OneDrive for Business, SQL Server, infraestrutura do Azure (VMs, discos, grupos de segurança de rede e o resto).

Várias centenas de relatórios pré-instalados para a infraestrutura listada, a capacidade de executar ações de controle sobre direitos de acesso (adicionar um usuário ao grupo, cancelar o acesso ao diretório etc.) navegando diretamente no relatório e gerando seus próprios relatórios com base nos dados disponíveis na infraestrutura.

Cada relatório pode ser gerado em uma programação e verificado, por exemplo, se os objetos estão no nível correto, se você usar a

abordagem “Floresta vermelha” ou ESAE .

Destacamos os relatórios mais reveladores do Quest Enterprise Reporter:

- Usuários administrativos que não efetuaram login nos últimos 30 dias. No mesmo relatório, você pode ver usuários de grupos aninhados.

- Usuários com uma senha infinita.

- Serviços lançados não da conta do sistema. Um dos tipos de ataques é o logon no servidor por meio de um serviço (logon como serviço), iniciado a partir de uma conta específica.

- Grupos no AD com um único usuário.

- Hotfixes instalados no computador.

- Software instalado nos controladores de domínio (ou em qualquer outro computador).

- Acesso a pastas compartilhadas para uma conta ou acesso a uma pasta de contas diferentes. Esses dois relatórios relacionados nos permitirão identificar situações do histórico no início deste artigo.

- Arquivos com mais de N dias, arquivos criados nos últimos 30 dias, arquivos abertos nos últimos 30 dias.

- Caixas de correio delegadas e suas propriedades.

- Direitos de acesso de contas ao esquema no banco de dados MSSQL.

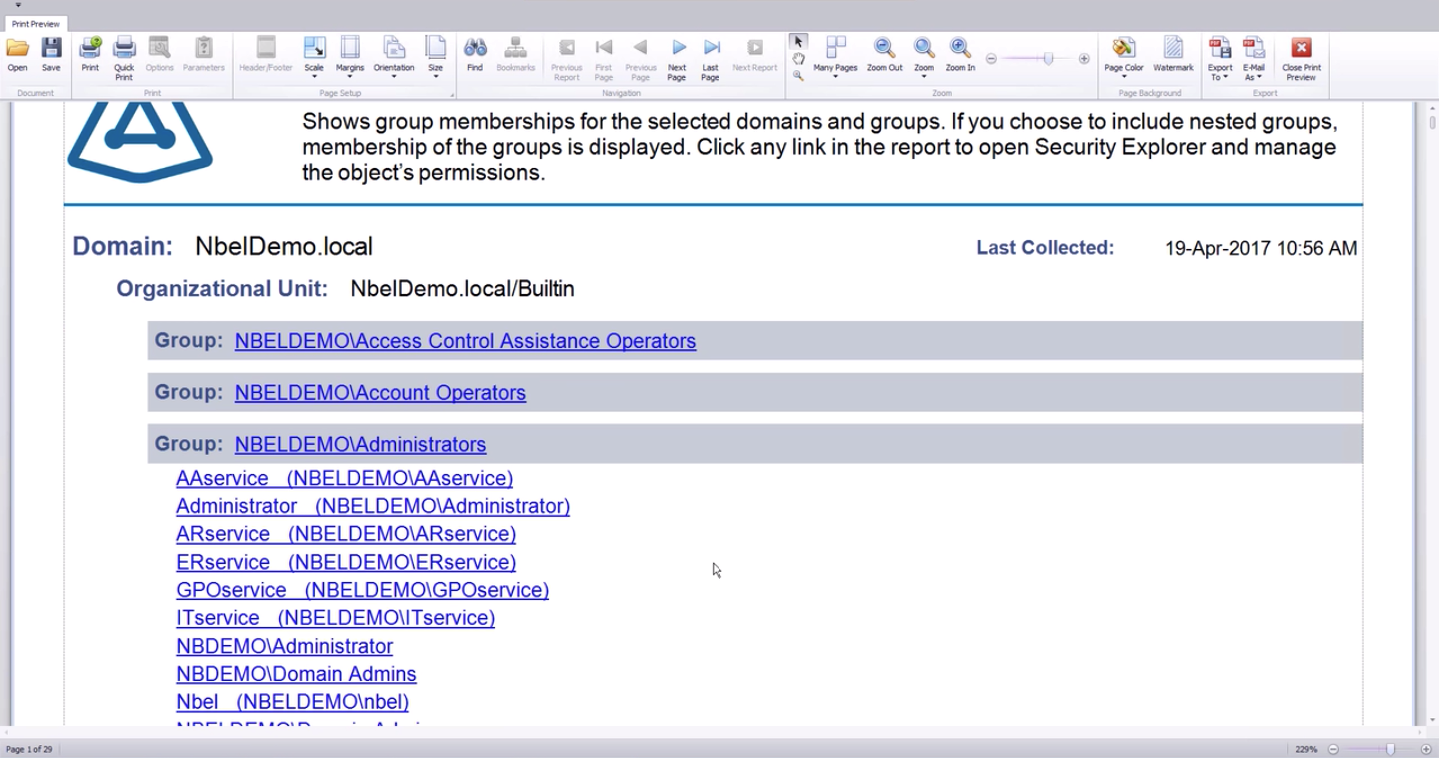

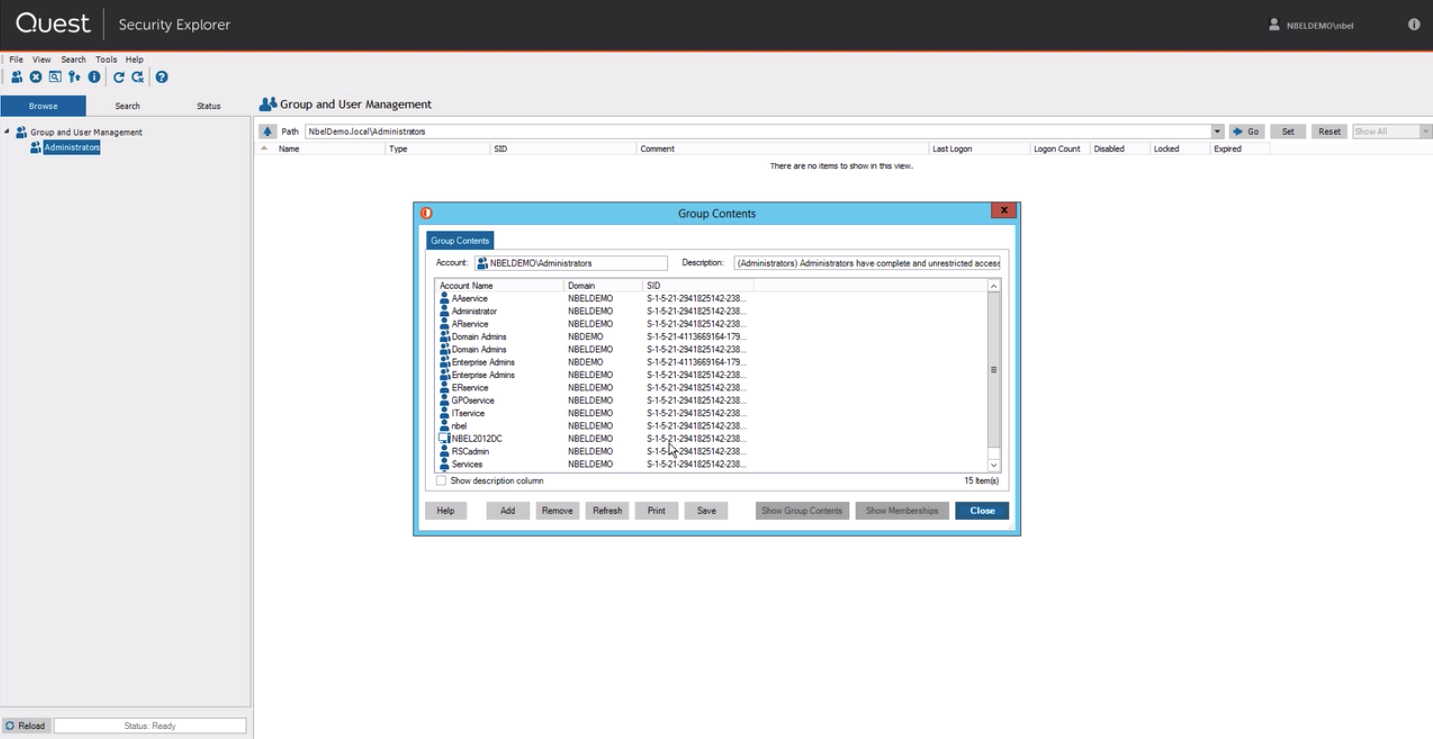

Diretamente do relatório do link, você pode acessar o Security Explorer, através do qual as ações típicas são executadas: adicionar ao grupo AD, atribuir direitos de acesso à pasta etc. É assim que um relatório especializado se parece.

Módulo Security Explorer para determinar a quais arquivos um usuário tem acesso.

Na mesma interface, você pode atribuir direitos precisos ao arquivo.

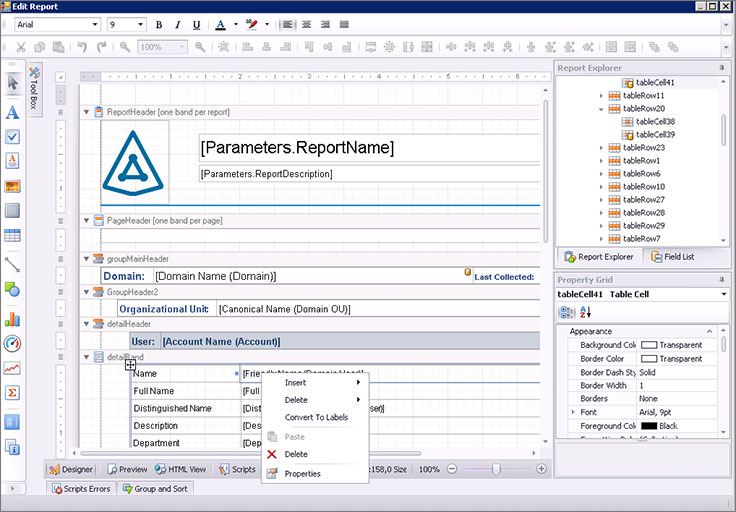

Se sua empresa possui requisitos especiais para o formato de relatórios, você pode inserir facilmente um logotipo e compor conforme necessário.

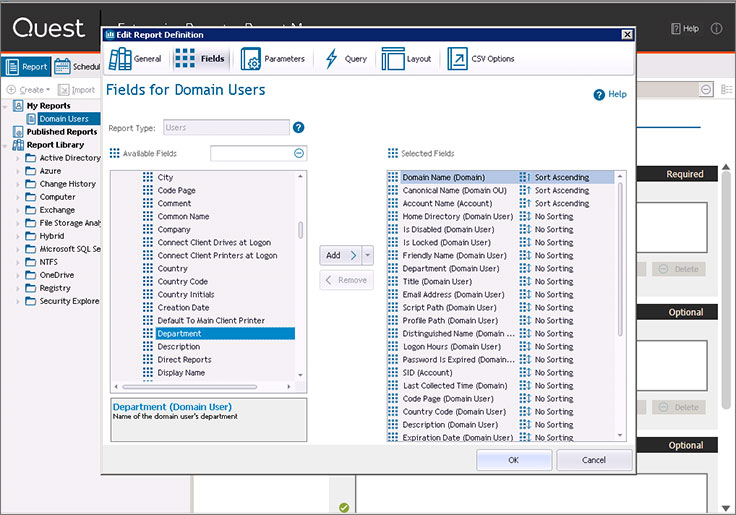

Os campos no relatório também podem ser arbitrários (de disponíveis).

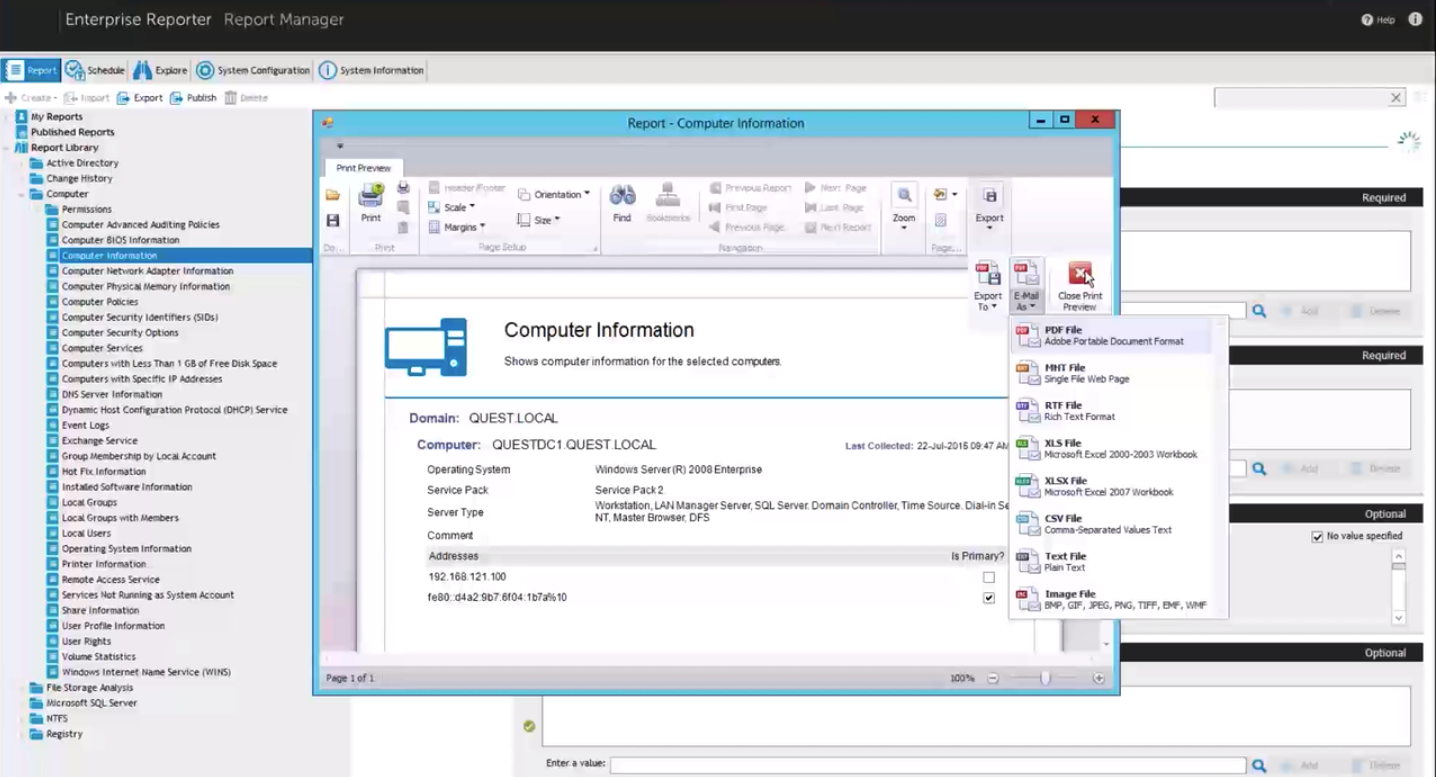

A descarga de relatórios em vários formatos está disponível na interface.

O Quest Enterprise Reporter é uma solução simples, mas funcional, instalada e funcionando. Este produto faz parte do grupo de soluções Quest para gerenciar a infraestrutura da Microsoft. Escrevemos sobre isso em detalhes no

artigo sobre automação da auditoria de segurança da informação . Se você estiver interessado em testar o produto em sua infraestrutura ou quiser saber mais sobre o produto, deixe contatos e escreva brevemente sobre a infraestrutura existente da Microsoft no

formulário de feedback em nosso site .