Em 13 de agosto, a Microsoft lançou a próxima atualização de segurança (

notícias de revisão) para sistemas operacionais Windows e programas de escritório, e desta vez o patch foi realmente gigantesco: alguém obviamente não conseguiu sair de férias neste verão. No total, 93 vulnerabilidades foram encerradas, das quais 23 foram classificadas como críticas.

Erros graves

foram fechados nos Serviços de Área de Trabalho Remota, no cliente

DHCP , no

manipulador de arquivos .LNK,

duas vulnerabilidades no Hyper-V com uma saída de sandbox.

Um trabalho monumental sobre os bugs é uma notícia muito boa. Entre outras coisas, várias vulnerabilidades são interessantes em si mesmas e outra possui um histórico de descobertas interessante. Além dos problemas já mencionados nos Serviços de Área de Trabalho Remota, hoje examinaremos mais de perto a vulnerabilidade no serviço MSCTF. O pesquisador do Google Project Zero, Tavis Ormandy, que descobriu o último, afirma que o problema existe há 20 anos. Bem, ao mesmo tempo, avaliaremos a vulnerabilidade no Bluetooth, que afeta não apenas o Windows.

WTF é CTF?

Uma vulnerabilidade no serviço MSCTF foi descoberta por Tavis Ormandi quase por acidente (

notícias ,

publicação de Tavis no blog). Tudo começou com um estudo dos mecanismos do Windows que permitem que diferentes programas interajam. Essa interação é limitada ao sistema de Isolamento de privilégios da interface do usuário, o que impede, por exemplo, que os processos do usuário interfiram nos processos do sistema. Estudando casos estranhos, quando, apesar das restrições, as mensagens ainda eram passadas, Tavis encontrou o módulo MSCTF.

Este módulo pertence ao Text Services Framework, que por sua vez controla os layouts de teclado e similares. Todos os aplicativos em execução estão conectados a ele. Porque Bem, por exemplo, para facilitar o processo de inserção de texto em chinês ou japonês.

Para esses idiomas, um programa separado processa a entrada na janela do aplicativo e altera a entrada para hieróglifos. De fato, o MSCTF é um canal de comunicação separado entre aplicativos, que, como se viu, não é suficientemente protegido. A versão mais antiga do MSCTF que Tavis conseguiu encontrar faz parte do pacote de escritório do Microsoft Office XP, que também é compatível com o Windows 98. A partir do Windows XP, o MSCTF faz parte do sistema operacional. As possibilidades de interagir com outros aplicativos através do MSCTF são muito amplas e, o mais importante - não há autorização. Como resultado, Tavis escreveu um

utilitário para trabalhar com o CTF e começou a procurar vulnerabilidades:

Vulnerabilidades, embora não imediatamente, foram encontradas. Na melhor das hipóteses, em um sistema com um dos idiomas que exigem ferramentas avançadas de entrada (japonês, chinês, coreano e outros), você pode substituir o texto no aplicativo, enviar comandos ao console com direitos de administrador, sem ser um usuário privilegiado ou roubar senhas de usuários. Na pior das hipóteses (embora as opções acima já sejam ruins o suficiente), você pode obter direitos do sistema, ou seja, aumentar seus privilégios ao máximo. Essa prova de conceito é mostrada no vídeo:

A vulnerabilidade é de uso limitado e, provavelmente, a maioria dos cenários está disponível apenas com acesso ao sistema. No entanto, existem casos potencialmente possíveis em que um usuário sem privilégios obtém, digamos, os direitos de um administrador de domínio em uma empresa. A vulnerabilidade é

fechada pela atualização de agosto para todos os sistemas operacionais iniciando no Windows 7.

Bluekeep ou não Bluekeep

Os problemas nos Serviços de Área de Trabalho Remota (

notícias ,

boletim no site da Microsoft) são parcialmente semelhantes à vulnerabilidade descoberta em maio deste ano pela

Bluekeep . Buracos no serviço de acesso remoto (mas não no protocolo RDP) teoricamente permitem que o ataque seja distribuído a todos os computadores na rede sem a participação do usuário: existe um certo risco de uma repetição da situação com o criptografador de

criptografia WannaCry em 2017, quando o problema de implementar o protocolo SMB foi explorado em larga escala.

No entanto, existem diferenças em relação ao BlueKeep. Um problema anterior não se aplicava às versões mais recentes do sistema operacional, mas agora, pelo contrário, afeta todos os sistemas operacionais do Windows 7 ao Windows 10 (mas não ao Windows XP, Server 2003 e 2008). Os erros foram identificados durante a auditoria interna da Microsoft, ataques reais ainda não foram notados. O Bluekeep e quatro novos problemas são neutralizados pela inclusão da Autorização de Nível de Rede. Mas o NLA em um sistema sem patch não o salva completamente de vários scripts para executar código em uma máquina remota. Na pior das hipóteses (sem NLA, patch de agosto não instalado, acesso remoto ativado), torna-se possível ignorar a autorização e obter controle do sistema enviando uma solicitação preparada.

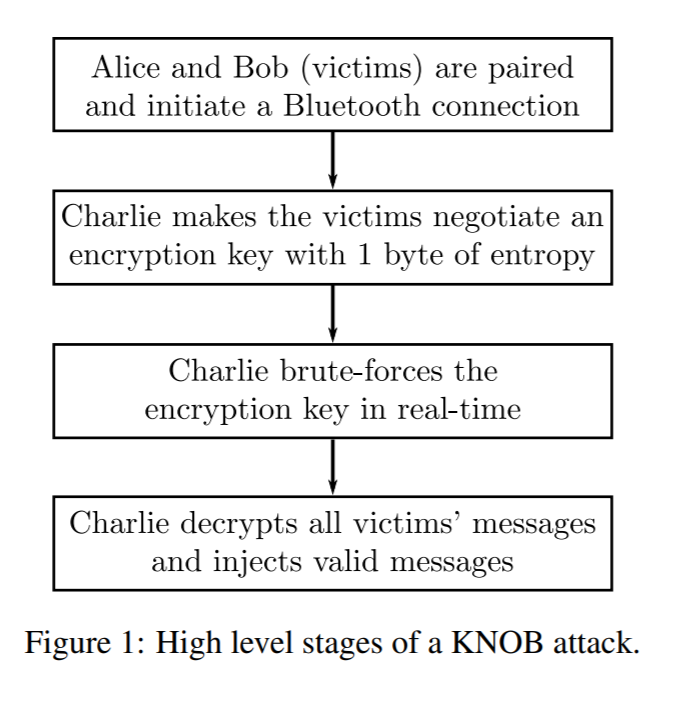

Vulnerabilidade no Bluetooth

O problema, conhecido como KNOB Attack (Key Negociation of Bluetooth), foi descoberto por pesquisadores de Cingapura, Alemanha e Reino Unido (

notícias ,

site de pesquisa,

trabalho científico). Diferente de outras vulnerabilidades no conjunto de patches da Microsoft, isso se aplica não apenas ao Windows, mas geralmente é relevante em quase todos os lugares em que o Bluetooth é usado. Uma grande lista de atualizações de fabricantes de smartphones, laptops e telefones IP que responderam ao problema está

aqui .

Nas especificações do Bluetooth, dois dispositivos que estabelecem uma conexão segura entre si podem selecionar um comprimento de chave entre 1 e 16 bytes. No caso de uma chave de "oito bits", ela pode ser quebrada com bastante rapidez por enumeração simples: se uma conexão "levemente segura" for estabelecida por algum motivo, o invasor poderá descriptografar a troca de dados. Por exemplo, entre um teclado e um computador desktop. A questão é como implementar esse ataque, e o trabalho de pesquisa prova que existem pelo menos duas opções moderadamente realistas.

No primeiro caso, um invasor localizado próximo a duas vítimas pode forçá-las a usar criptografia com um comprimento de chave de 1 byte. O fato é que, durante o processo de estabelecimento de uma conexão, não há criptografia ou controle de integridade de dados. No segundo caso, o cenário de um ataque à cadeia de suprimentos foi investigado: a substituição do firmware do dispositivo fornece criptografia fraca em todos os casos. O segundo ataque foi realizado em um telefone Nexus 5: alteramos alguns bytes no firmware, limitamos o comprimento da chave, conectamos a outro smartphone que precisa aceitar as condições para estabelecer uma conexão.

Essa é uma vulnerabilidade séria que existe devido às especificações inicialmente fracas do padrão Bluetooth. Além disso, muitos dispositivos continuarão sujeitos a um ataque KNOB, pois eles simplesmente não lançam uma atualização. Por outro lado, a implementação de um cenário desse tipo na prática é bastante complicada: no primeiro caso, é necessário estar próximo da vítima no momento certo, no segundo - para intervir na cadeia de suprimentos e, novamente, estar próximo ao dispositivo sob ataque quando dados confidenciais são transmitidos por ele. Em todos os casos, o patch define o tamanho mínimo da chave para que o ataque se torne praticamente inaplicável.

Isenção de responsabilidade: as opiniões expressas neste resumo nem sempre coincidem com a posição oficial da Kaspersky Lab. Caros editores, geralmente recomendam tratar qualquer opinião com ceticismo saudável.