Eu pensei que seria ótimo cobrir eventos de conferências internacionais. E não apenas na revisão geral, mas para falar sobre os relatórios mais interessantes. Trago a sua atenção os primeiros dez quentes.

- À espera de um conjunto amigável de ataques IoT e ranzomvari

- “Abra a boca, digamos 0x41414141”: ataque à infraestrutura cibernética médica

- Exploração cuidadosa à beira de espetos de publicidade contextual

- Como hackers reais evitam a publicidade direcionada

- 20 anos de hackers no MMORPG: gráficos mais legais, explorações são as mesmas

- Hackeie os robôs até que a Skynet chegue

- A militarização do aprendizado de máquina

- Lembre-se de tudo: implantando senhas na memória cognitiva

- E perguntou ao bebê: “Você realmente acha que apenas hackers do governo podem realizar ataques cibernéticos na rede elétrica?”

- A Internet já sabe que estou grávida

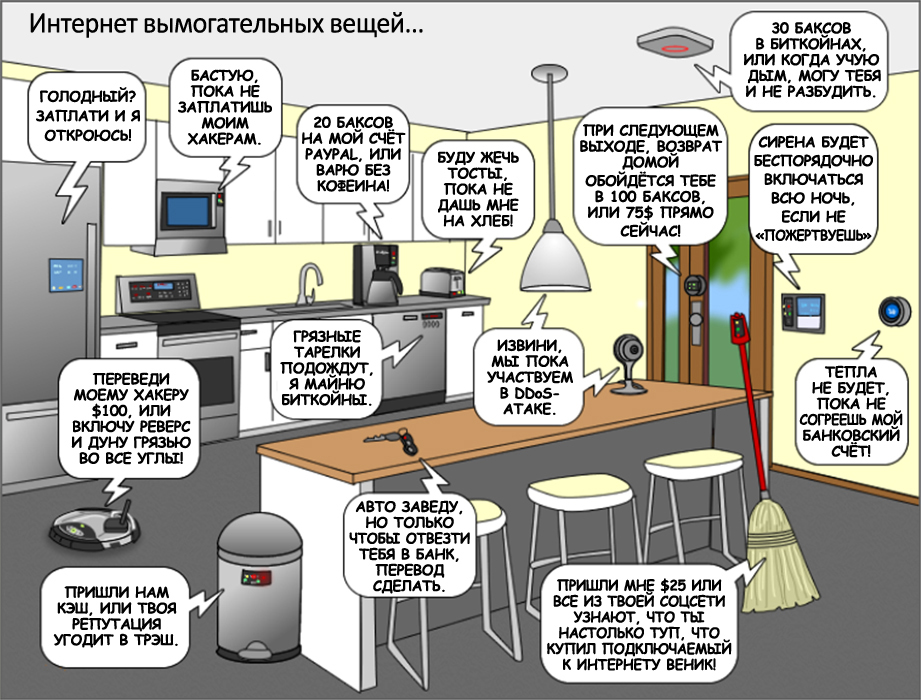

1. Esperando por um conjunto amigável de ataques IoT e ranzomvari

Em 2016, vimos um rápido aumento nos ataques a ranzomvari. Ainda não nos recuperamos desses ataques, pois uma nova onda de ataques DDoS usando a IoT nos cobriu. Neste relatório, o autor fornece uma descrição em fases de como ocorre o ataque de ranzomvar. Como o ranzomvar funciona e o que o pesquisador deve fazer em cada estágio, para combater o ranzvomar.

Ao mesmo tempo, ele conta com técnicas comprovadas. Em seguida, o palestrante lança luz sobre como as IoTs estão envolvidas nos ataques DDoS: informa qual o papel do malware auxiliar na implementação desses ataques (para assistência subsequente da parte dele, na condução de um ataque DDoS pelo exército da IoT). Ele também mostra como um conjunto de ataques ranzomvari e IoT pode se tornar uma grande ameaça nos próximos anos. O palestrante é o autor dos livros “Malware, Rootkits e Botnets: um guia para iniciantes”, “Advanced Malware Analysis”, “Hacking Exposed: Malware & Rootkits Secrets & Solutions” - para que seja relatado com conhecimento.

2. "Abra a boca, digamos 0x41414141": ataque à infraestrutura cibernética médica

O equipamento médico conectado à Internet é uma realidade clínica onipresente. Esse equipamento é de grande ajuda para a equipe médica, pois uma parte significativa da rotina é automatizada. No entanto, este equipamento contém muitas vulnerabilidades (software e hardware) que abrem um amplo campo de atividade para um possível invasor. No relatório, o palestrante compartilha sua experiência pessoal na condução de protestos por infraestrutura cibernética médica; e também informa como os atacantes comprometem o equipamento médico.

O palestrante descreve: 1) como os invasores exploram protocolos de comunicação proprietários, 2) como procuram vulnerabilidades nos serviços de rede, 3) como comprometem os sistemas de suporte à vida, 4) como exploram as interfaces de depuração de hardware e um barramento de dados do sistema; 5) como eles atacam as principais interfaces sem fio e tecnologias sem fio proprietárias específicas; 6) como eles penetram nos sistemas de informações médicas e depois leem e editam: informações pessoais sobre a saúde do paciente; registros médicos oficiais cujo conteúdo é normal, mesmo do paciente; 7) como eles violam o sistema de comunicação, que equipamentos médicos usam para trocar informações e equipes de serviço; 8) como o pessoal médico restringe o acesso ao equipamento; ou até bloqueá-lo.

Durante seu teste, o orador encontrou muitos problemas com equipamentos médicos. Entre eles: 1) criptografia fraca, 2) a capacidade de manipular dados; 3) a capacidade de substituir equipamentos remotamente, 3) vulnerabilidades em protocolos proprietários, 4) a possibilidade de acesso não autorizado a bancos de dados, 5) nomes de usuário / senhas imutáveis codificados. E também outras informações confidenciais armazenadas no firmware do equipamento ou nos binários do sistema; 6) a suscetibilidade de equipamentos médicos a ataques remotos de DoS.

Depois de se familiarizar com o relatório, torna-se óbvio que a segurança cibernética do setor médico hoje é um caso clínico e precisa de cuidados intensivos.

3. Exploração dentária à beira dos espetos de publicidade contextual

Todos os dias, milhões de pessoas vão às redes sociais: no trabalho, no entretenimento ou simplesmente assim. Sob o capô das redes sociais existem plataformas de anúncios invisíveis para o visitante médio, responsáveis por fornecer publicidade contextual relevante aos visitantes da rede social. As plataformas de anúncios são fáceis de usar e muito eficazes. Portanto, na demanda entre os anunciantes.

Além da oportunidade de atingir um público amplo, o que é muito benéfico para os negócios, as plataformas de anúncios também permitem restringir o escopo da segmentação - para uma pessoa específica. Além disso, a funcionalidade das modernas plataformas de anúncios permite que você escolha em qual dos muitos gadgets dessa pessoa em particular exibir anúncios.

T.O. As plataformas de anúncios modernas permitem que o anunciante alcance qualquer pessoa, em qualquer lugar do mundo. Mas essa oportunidade também pode ser usada pelos atacantes, como um gateway de entrada para a rede na qual a suposta vítima trabalha. O palestrante demonstra como um anunciante mal-intencionado pode usar a plataforma Ads para direcionar com precisão sua campanha de phishing, implantada para oferecer uma exploração personalizada a uma pessoa específica.

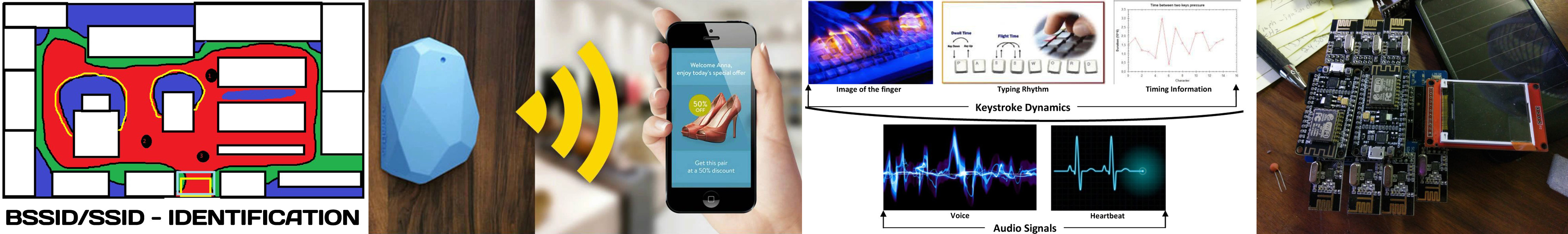

4. Como hackers reais evitam a publicidade direcionada

Utilizamos muitos serviços informatizados diferentes em nossas vidas diárias. E é difícil recusá-los, mesmo quando de repente descobrimos que eles estão realizando vigilância total sobre nós. Tão total que eles acompanham todos os nossos movimentos e cada uma das pontas dos dedos.

O palestrante explica lucidamente como exatamente os profissionais de marketing modernos usam uma grande variedade de métodos de segmentação esotérica. Escrevemos recentemente sobre paranóia móvel, sobre vigilância total. E muitos leitores entenderam o que foi escrito com uma piada inócua, mas pode ser visto no relatório apresentado que os profissionais de marketing modernos já estão usando totalmente tecnologias semelhantes para nos rastrear.

Bem, o que você pode fazer, o setor de publicidade contextual, que alimenta essa vigilância total, está dando trancos e barrancos. Na medida em que as plataformas de anúncios modernas podem rastrear não apenas a atividade de rede de uma pessoa (pressionamentos de teclas, mover o ponteiro do mouse etc.), mas também suas características fisiológicas (como pressionamos as teclas e movemos o mouse). T.O. meios modernos de rastrear plataformas de anúncios incorporadas a serviços sem os quais não podemos imaginar a vida, não apenas por baixo da roupa íntima que nos chega, mas também por baixo da pele. Se não temos a oportunidade de abandonar esses serviços excessivamente observacionais, por que não tentar ao menos bombardeá-los com informações inúteis?

O relatório demonstrou o dispositivo do autor (bot de hardware e software), que permite: 1) injetar sinalizadores Bluetooth; 2) dados ruidosos coletados dos sensores de bordo do veículo; 3) falsificar os parâmetros de identificação do telefone celular; 4) fazer barulho na maneira de dedilhar (no teclado, mouse e sensor). Sabe-se que todas essas informações são usadas para segmentar anúncios em dispositivos móveis.

A demonstração mostra que, após o lançamento do dispositivo do autor, o sistema de rastreamento fica louco; que a informação que ela coleta se torna tão barulhenta e imprecisa que nossos observadores não se beneficiarão mais dela. Como brincadeira, o palestrante demonstra como, graças ao dispositivo apresentado, o "sistema de rastreamento" começa a perceber um hacker de 32 anos - para uma garota de 12 anos que ama loucamente cavalos.

5. 20 anos de hackers no MMORPG: gráficos mais legais, explorações são as mesmas

O tópico hacking MMORPG foi discutido no DEF CON por 20 anos. Em homenagem ao aniversário, o apresentador descreve os momentos mais emblemáticos dessas discussões. Além disso, ele fala sobre suas aventuras no campo da caça furtiva em brinquedos on-line. Começando com Ultima Online (em 1997). E nos anos seguintes: Idade das Trevas de Camelot, Anarchy Online, Asherons Call 2, ShadowBane, Lineage II, Final Fantasy XI / XIV, World of Warcraft. Incluindo vários novos representantes: Guild Wars 2 e Elder Scrolls Online. E isso está longe de todo o histórico do orador!

O relatório fornece detalhes técnicos sobre a criação de explorações para MMORPGs que ajudam o dinheiro virtual a se apossar e que são relevantes para quase todos os MMORPGs. O orador fala brevemente sobre o eterno confronto entre caçadores ilegais (fabricantes de façanhas) e "vigilância de peixes"; e a condição técnica atual dessa corrida armamentista.

Explica a técnica de análise detalhada de pacotes e como configurar explorações para que o fato de caça furtiva não seja detectado no lado do servidor. Incluir apresenta a última façanha, que na época do relatório - tinha uma vantagem sobre a "vigilância de peixes" na corrida armamentista.

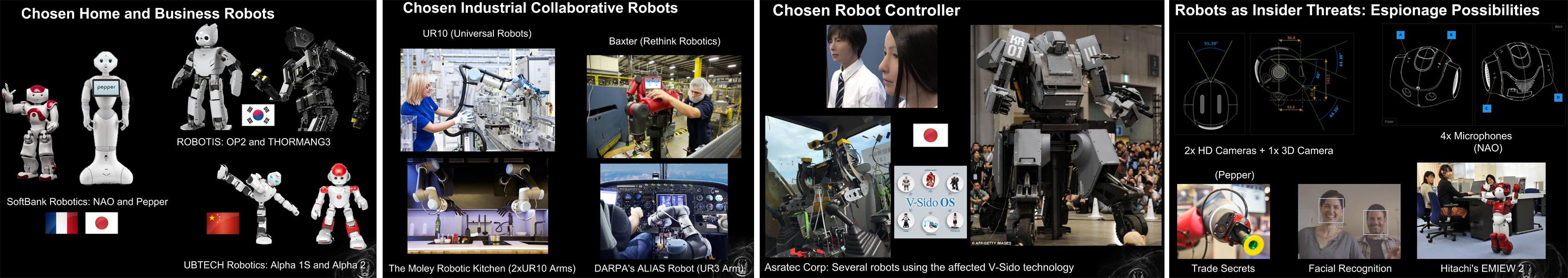

6. Hackeie robôs até o Skynet chegar

Os robôs agora são ouvidos. Num futuro próximo, eles estarão em toda parte: em missões militares, em operações cirúrgicas, na construção de arranha-céus; Assistentes de loja em lojas atendentes de hospitais; assistentes de negócios, parceiros sexuais; cozinheiros domésticos e membros de pleno direito da família.

À medida que o ecossistema de robôs se expande e a influência de robôs em nossa sociedade e economia cresce rapidamente, eles começam a representar uma ameaça significativa para pessoas, animais e empresas. Em sua essência, os robôs são computadores com braços, pernas e rodas. E com as realidades atuais da segurança cibernética, esses computadores são vulneráveis, com braços, pernas e rodas.

As vulnerabilidades de software e hardware dos robôs modernos permitem que um invasor use os recursos físicos do robô, - para causar danos materiais ou financeiros; ou mesmo por acidente ou intencionalmente criar uma ameaça à vida humana. As ameaças potenciais a tudo o que é próximo dos robôs aumentam exponencialmente com o tempo. Além disso, eles estão crescendo em contextos que a indústria estabelecida de segurança de computadores nunca havia visto antes.

Em seus estudos recentes, o palestrante encontrou muitas vulnerabilidades críticas em robôs domésticos, corporativos e industriais, de fabricantes conhecidos. No relatório, ele revela os detalhes técnicos das ameaças atuais e explica como os invasores podem comprometer vários componentes do ecossistema do robô. Com uma demonstração das explorações existentes.

Entre os problemas identificados pelo falante no ecossistema de robôs: 1) comunicações inseguras; 2) a possibilidade de corrupção de memória; 3) vulnerabilidades que permitem a execução remota de código (RCE); 4) a possibilidade de violar a integridade do sistema de arquivos; 5) problemas com autorização; e, em alguns casos, uma falta geral disso; 6) criptografia fraca; 7) problemas com a atualização do firmware; 8) questões de privacidade; 8) recursos não documentados (também vulneráveis ao RCE, etc.); 9) configuração padrão fraca; 10) "estruturas de código aberto vulneráveis para controlar robôs" e bibliotecas de software.

O palestrante oferece demonstrações ao vivo de vários cenários de hackers relacionados a espionagem cibernética, ameaças internas, danos à propriedade etc. Descrevendo cenários realistas que podem ser observados na natureza, o palestrante fala sobre como a insegurança da moderna tecnologia de robôs pode levar ao hacking. Explica por que os robôs invadidos são ainda mais perigosos do que qualquer outra tecnologia comprometida.

O palestrante também chama a atenção para o fato de que projetos de pesquisa brutos entram em produção antes que os problemas de segurança sejam resolvidos. O marketing sempre vence. É urgente corrigir esse estado de coisas doentio. Até a Skynet chegar. Embora ... O próximo relatório sugere que a Skynet já chegou.

7. A militarização do aprendizado de máquina

Correndo o risco de ser conhecido como um cientista extravagante, o palestrante ainda é tocado por sua "criação do novo diabo", apresentando orgulhosamente o DeepHack: uma IA de hackers de código aberto. Este bot é um cracker de aplicativos da web de auto-aprendizado. É baseado em uma rede neural, treinada por tentativa e erro. Ao mesmo tempo, para possíveis consequências para uma pessoa com essas tentativas e erros, o DeepHack trata com uma negligência terrível.

Usando apenas um algoritmo universal, ele aprende a explorar vários tipos de vulnerabilidades. O DeepHack abre as portas para o mundo da IA de hackers, muitos dos quais já podem ser esperados em um futuro próximo. Nesse sentido, o falante orgulhosamente caracteriza seu bot como "o começo do fim".

O palestrante acredita que as ferramentas de hackers baseadas em IA, que aparecerão em breve após o DeepHack, são uma tecnologia fundamentalmente nova que os defensores cibernéticos e os ciberataques ainda precisam adotar. O palestrante garante que, no próximo ano, cada um de nós escreva ferramentas de hackers com o aprendizado de máquina ou tente desesperadamente se defender contra elas. Não há terceiro.

Além disso, de brincadeira ou de maneira séria, o palestrante declara: “A inevitável anti-utopia da IA, que não é mais uma prerrogativa dos gênios diabólicos, já está disponível para todos hoje. Portanto, junte-se a nós e mostraremos como você pode participar da destruição da humanidade, criando seu próprio sistema de aprendizado de máquina militarizado. Claro, se os convidados do futuro não nos impedirem de fazer isso. ”

8. Lembre-se de tudo: implantando senhas na memória cognitiva

O que é memória cognitiva? Como alguém pode "implantar" uma senha lá? E é geralmente seguro? E por que esses truques? A idéia é que, ao usar a abordagem descrita, você não poderá conversar sobre suas senhas, mesmo sob pressão; mantendo a possibilidade de autorização no sistema.

O relatório começa com uma explicação do que é a memória cognitiva. Em seguida, explica como a memória explícita e implícita diferem. A seguir, são analisados os conceitos de consciente e inconsciente. E também explica que tipo de essência é - consciência. Ele descreve como nossa memória codifica, armazena e recupera informações. As limitações da memória humana são descritas. E também como nossa memória é treinada. E o relatório termina com uma história sobre pesquisas modernas sobre memória cognitiva humana, no contexto de como implementar senhas nela.

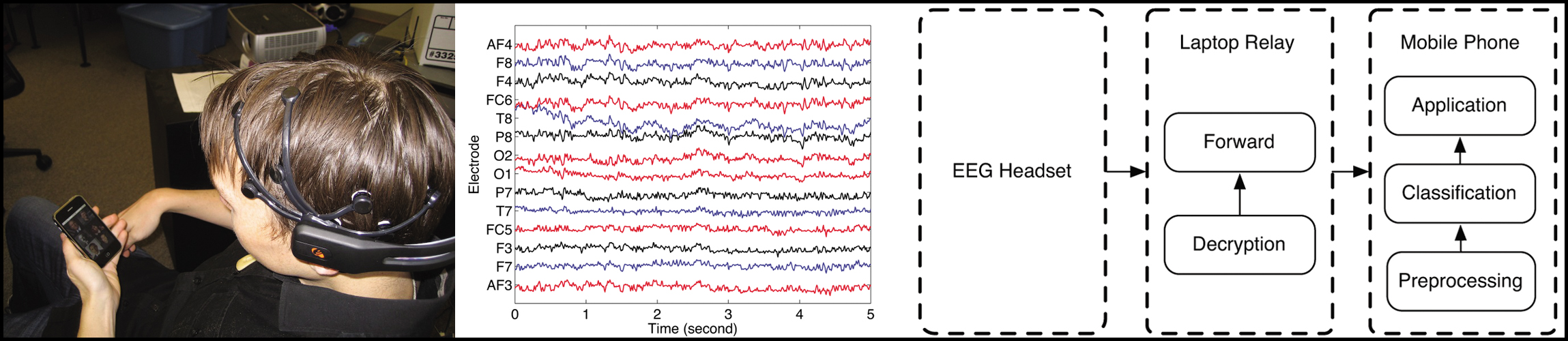

O orador, é claro, não trouxe a solução ambiciosa feita no título de sua apresentação para uma solução completa, mas ao mesmo tempo trouxe alguns estudos interessantes sobre as abordagens para resolver o problema. Em particular, pesquisas na Universidade de Stanford, cujo assunto é o mesmo tema. E um projeto para desenvolver uma interface homem-máquina para pessoas com deficiência visual - com uma conexão direta com o cérebro. O palestrante também se refere a um estudo de cientistas alemães que conseguiram realizar uma conexão algorítmica entre sinais elétricos do cérebro e frases verbais; o dispositivo que eles desenvolveram permite que você digite o texto apenas pensando nele. Outro estudo interessante referido pelo falante é um neurotelefônico, uma interface entre o cérebro e um telefone celular, usando um fone de ouvido sem fio EEG (Dartmouth College, EUA).

Como já mencionado, a ambiciosa declaração feita no título de sua apresentação, o orador não chegou a uma decisão completa. No entanto, o palestrante observa que, apesar de ainda não haver tecnologia para implantar uma senha na memória cognitiva, o malware que está tentando extraí-la já está lá.

9. E a migalha perguntou: “Você realmente acha que apenas hackers do governo podem realizar ataques cibernéticos na rede elétrica?”

A operação ininterrupta de eletricidade é de suma importância em nossas vidas diárias. Nossa dependência da eletricidade se torna especialmente aparente quando é desligada - mesmo por um curto período de tempo. Hoje, acredita-se que as redes cibernéticas da rede sejam extremamente complexas e estejam disponíveis apenas para hackers do governo.

O orador contesta essa opinião estabelecida e apresenta uma descrição detalhada do ataque à rede elétrica, cujos custos são aceitáveis até para hackers não-governamentais. Ele demonstra informações coletadas da Internet que serão úteis na modelagem e análise da grade de destino. Também explica como essas informações podem ser usadas para modelar ataques a redes elétricas em todo o mundo.

O relatório também demonstra a vulnerabilidade crítica descoberta pelo palestrante nos produtos da General Electric Multilin, amplamente utilizados no setor de energia. O palestrante descreve como ele comprometeu completamente o algoritmo de criptografia usado nesses sistemas. Esse algoritmo é usado nos produtos General Electric Multilin para comunicação segura de subsistemas internos e para gerenciar esses subsistemas. .

( ), , ; . , , .

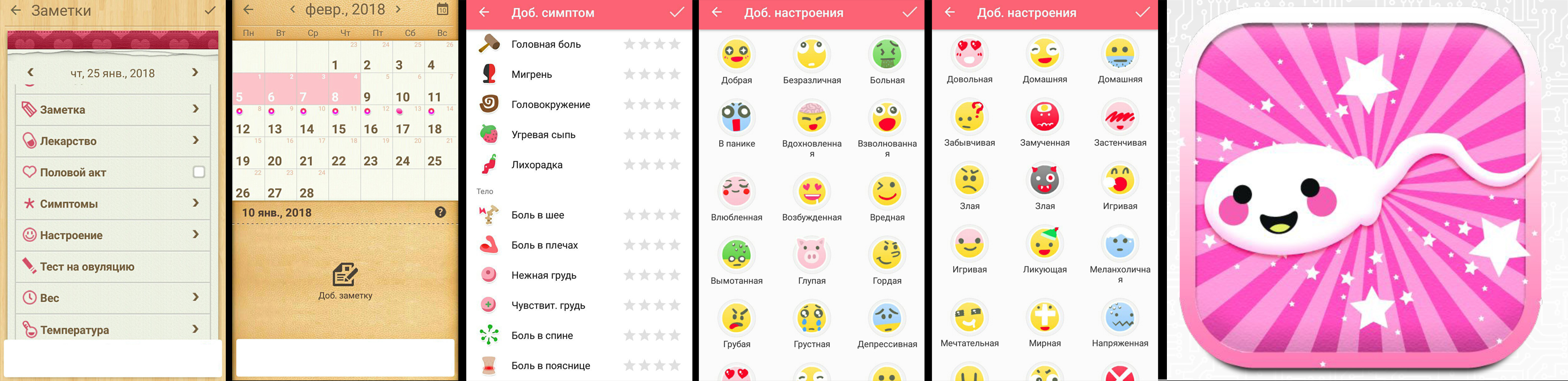

10. ,

– . Android-, , , . , , , , , , .

, ? , , - ; ( ..) /.

O palestrante apresenta os resultados de sua análise de segurança cibernética de mais de uma dúzia de aplicativos que prevêem a probabilidade de concepção e acompanham o curso da gravidez. Ele descobriu que, na maioria dessas aplicações, existem sérios problemas com a cibersegurança em geral e a privacidade em particular.