Hoje, forneceremos uma visão geral das tarefas diárias de um analista de segurança da informação. Seu trabalho é, em essência, uma análise constante de dados brutos de

fontes heterogêneas de segurança de eventos (informações e rede) para manter (e preferencialmente) aumentar o nível de segurança da organização. Essas nem sempre são ações práticas específicas, mas, como regra, incluem agregação de dados de muitas fontes possíveis: logs de eventos de sistemas operacionais, firewalls, roteadores, scanners antivírus e muito mais. Então ele precisa combinar

ou combine-os para obter um conjunto de dados que possa ser processado usando algoritmos apropriados.

Conteúdo

- Análise de segurança em detalhes

- Análise SIEM vs IB

- Exemplos práticos

- Benefícios do IB Analytics

- UBA ou análise de comportamento do usuário

- Como visualizar análises de segurança: painéis e modelos de ameaças

Análise de segurança em detalhes

A parte difícil da profissão de analista de IB é encontrar as ameaças ativas atuais no notório palheiro. E além do mais, vá além da ameaça atual para ver e analisar todo o cenário. Como resultado, bloqueie todas as ameaças semelhantes ou crie uma resposta única, mas eficaz.

Para fazer isso corretamente, é importante determinar imediatamente o tipo de análise necessária, bem como destacar eventos específicos nos quais você se concentrará nesta investigação.

Esta é uma visão geral das análises de segurança da informação.

Agora vamos falar sobre informações de segurança e gerenciamento de eventos, ou SIEM. Em essência, é o mesmo que eu descrevi acima - processando logs de eventos, principalmente a partir de logs de sistemas operacionais, dispositivos de rede e outras ferramentas de segurança e suas análises combinadas subsequentes. Após a conclusão da análise, estatísticas matemáticas clássicas são usadas para que os dados iniciais possam ser interpretados de maneira confiável pelas pessoas.

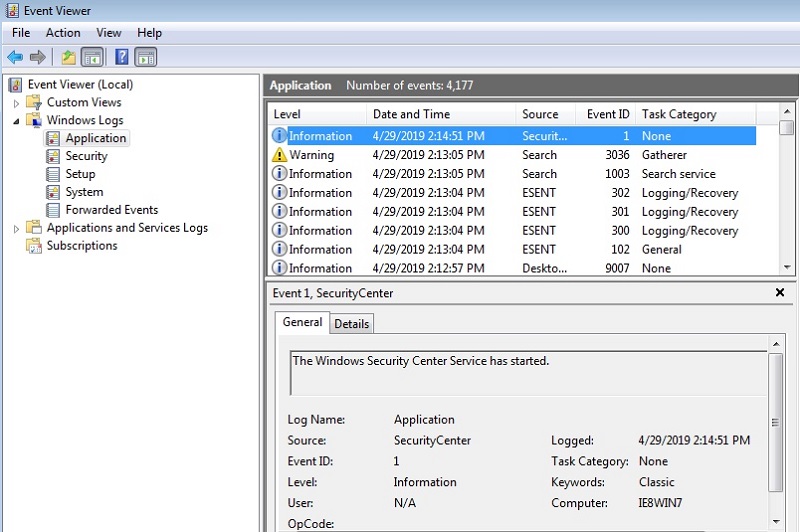

Para ter uma idéia de como é o trabalho com os logs de eventos, é possível ver os eventos do sistema operacional Windows abrindo o Event Viewer em seus laptops:

Aqui está uma rotina de eventos de baixo nível do Windows - nem tudo é tão mágico!

Aqui você pode percorrer milhares e até dezenas de milhares de eventos de sistema e segurança: iniciar e finalizar processos, bloquear contas, executar comandos do PowerShell etc. Agora imagine o que o SIEM deve fazer: combine e encontre correlações entre esses eventos do sistema operacional e os eventos capturados a partir de dispositivos de rede e outros sistemas de segurança e, finalmente, mostre algum sentido com base nisso!

Como um pequeno exemplo, digamos que você deseja rastrear a

exclusão de um arquivo importante. Também é possível que essa remoção, quando correlacionada com outros eventos, indique um ataque real. Para um profissional de TI que não está familiarizado com o SIEM, isso pode parecer uma tarefa muito simples: basta encontrar

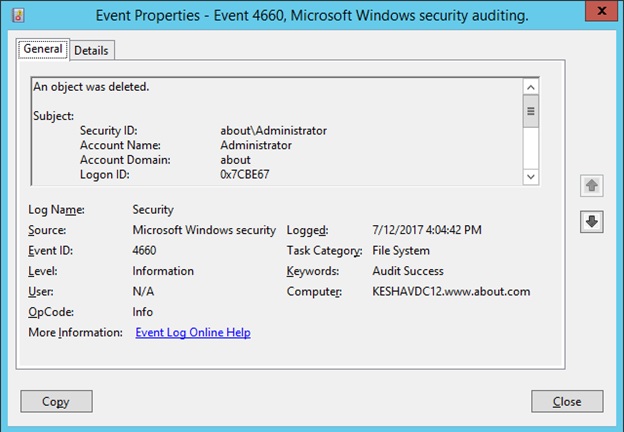

no log de eventos do Windows, o evento de exclusão associado a este arquivo:

Oh não! O evento de desinstalação do Windows (evento número 4660) não contém um nome de arquivo!

Infelizmente, se você observar o evento de exclusão de arquivo do Windows, ele não possui uma informação importante: o

nome e o caminho para o arquivo.Como então podemos determinar o nome do arquivo associado ao evento de exclusão no log do Windows?

Análise SIEM vs IB

Isso não é fácil porque essas informações estão

espalhadas por vários lançamentos no diário. Você precisará mapear o evento de exclusão 4660 para outro evento de acesso a objetos 4663. Na prática, é provável que você procure esses dois eventos, 4660

e 4663, e depois combine as informações deles para obter uma imagem clara. E, a propósito, caso você não saiba, habilitar a auditoria de ações de arquivos no Windows (para receber eventos em arquivos semelhantes aos mostrados acima) é uma tarefa bastante exigente - e, de acordo com várias estimativas, custará até 30% perda de energia de um servidor de arquivos. É por isso que existem

soluções especializadas para isso.

Mesmo neste exemplo muito simples, você pode ver que o SIEM é um processo intensivo e complexo com consumo de recursos poderoso. A propósito, é por isso que, como observam os analistas de segurança, algumas

restrições fundamentais são impostas ao SIEM, pelo menos nas primeiras gerações desses produtos.

Spoilernão funciona tão rápido e exatamente como todos nós queremos

Exemplos práticos

Entre os casos de uso mais comuns da análise de segurança da informação estão:

- Análise de comportamento do usuário UBA (veja abaixo)

- Detecção e Classificação de Ameaças

- Garantir a segurança de TI, fornecendo informações completas e precisas aos negócios para reduzir o risco geral

Benefícios do IB Analytics

Tentar encontrar incidentes de segurança em logs de eventos não processados é intrinsecamente complexo e o SIEM tende a ter muitos resultados imprecisos e falsos positivos.

É aqui que o analista de IB tem as principais vantagens sobre o SIEM: ele é muito mais experiente e perspicaz em como analisar os dados brutos dos eventos e também em como exibir as análises resultantes para tomar melhores decisões no gerenciamento de TI.

UBA ou análise de comportamento do usuário

A análise de comportamento do usuário, ou UBA, pode ser vista como uma versão mais informada do SIEM. Sim, como o SIEM, ele também conta com logs de eventos. No entanto, o UBA se concentra no que o

usuário faz : execução de aplicativos, atividade de rede e os arquivos mais críticos abertos por ele (quando o arquivo ou carta foi aberto, quem os abriu, o que ele fez com eles e com que frequência).

O armazenamento e a coleta de eventos com base nas ações do usuário têm vantagens significativas sobre os logs padrão no SIEM. Os usuários têm seus próprios

padrões de comportamento exclusivos: por exemplo, acesso regular a determinados arquivos e diretórios. Para encontrar possíveis incidentes de segurança, o UBA examina os logs de eventos atuais associados a cada usuário e os compara com uma imagem

típica do que o usuário geralmente faz.

Assim, o UBA é inerentemente SIEM, mas um diferencial

com a história e o contexto . Portanto, ele pode identificar possíveis ataques, determinar se atividades suspeitas são provenientes de hackers, insiders, malware ou outros processos e serviços.

Se você pensou no fato de que os métodos de aprendizado de máquina e análise / previsão da teoria do big data provavelmente são usados aqui, então você está absolutamente certo! Esses métodos de análise ajudam a estabelecer uma certa linha de base com base na qual você pode prever o que é normal e o que não é.

Para resumir, é claro, o SIEM é uma abordagem inteligente para detectar ataques. Mas sem contexto adicional, conclusões e ações baseadas apenas nas estatísticas do SIEM se tornam menos confiáveis. Esses serão, de fato, "falsos positivos" quando o sistema SIEM nos indicar a ameaça no momento em que ela não existe. Em algum momento, você repentinamente descobre que quase 100% do tempo está analisando ameaças falsas sozinho. Mas, no final, você geralmente começa a ignorá-los, e mesmo com aqueles que certamente merecem sua atenção.

O UBA

traz contexto , o que reduz falsos positivos. Os sistemas UBA processam o mesmo fluxo de eventos, mas olham para ele do ângulo da atividade diária das pessoas em sistemas de computador e depois o comparam com a base normalizada acumulada. E, devido a isso, usando nossos próprios algoritmos e regras, identifique com mais precisão a atividade não padrão.

Como visualizar análises de segurança: painéis e modelos de ameaças

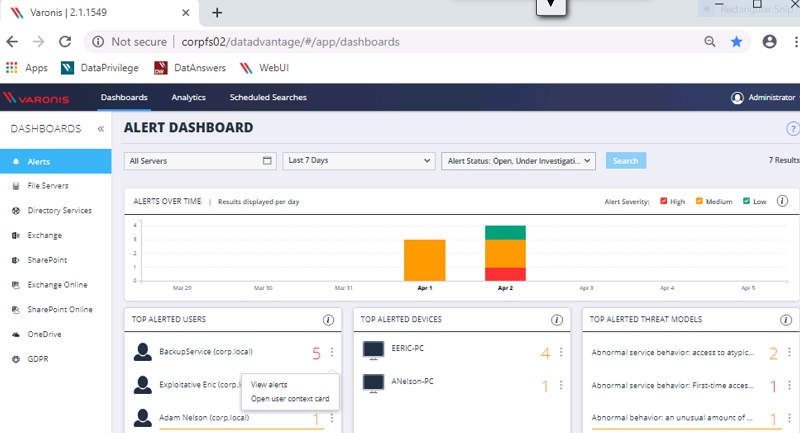

Os sistemas UBA, como vimos, fornecem dados mais limpos, com base nos quais os funcionários de segurança de TI devem poder tomar melhores decisões. Para tornar os dados utilizáveis pelas pessoas, é necessária uma visualização que permita distinguir rapidamente quais dos usuários foram vistos em comportamento anormal.

Painel de segurança único. Aqui você pode fazer uma busca detalhada para obter informações mais detalhadas sobre os usuários afetados e as ameaças que pairam sobre eles.

Os painéis de análise de segurança são interfaces GUI de vários níveis que nos permitem detalhar e ver mais informações, por exemplo, exibir detalhes de um usuário afetado clicando no mapa de contexto do usuário. Por exemplo, em nosso

painel da Varonis (veja a figura acima), você pode ver facilmente quais usuários estão sendo atacados, os dispositivos associados a eles e os modelos de ameaças nos quais estão envolvidos.

Bem, e, finalmente, tudo isso deve nos levar a uma discussão de modelos de ameaças, que são realmente uma maneira formal de identificar e avaliar possíveis ameaças e vulnerabilidades. Por exemplo, o Mitre, o famoso laboratório de pesquisa do MIT, possui uma excelente

base de conhecimento sobre os padrões atuais de ameaças que merecem sua atenção.

O painel de status de segurança de uma organização está localizado na parte superior da cadeia alimentar de eventos. Esse é o resultado visual de uma cadeia de processamento que começa com os métodos UBA aplicados a eventos não processados brutos e termina com algoritmos especiais, geralmente baseados em aprendizado de máquina, para pesquisar e classificar dados em vários modelos de ameaças. Por exemplo, acesso incomum a dados confidenciais, atividade criptográfica detectada, alterações incomuns nos privilégios de um usuário ou grupo, exclusão em massa e muito mais.

Espero que também seja bastante óbvio para você agora que o painel de monitoramento baseado em UBA para ameaças atuais é muito mais eficaz do que trabalhar com logs de eventos brutos? Por exemplo, nossa solução DatAlert cobre uma ampla variedade

de modelos de ameaças . E se você quiser saber mais sobre como nossos recursos de análise de dados podem ajudá-lo a evitar a exibição de logs brutos, inscreva-se em uma

demonstração ou teste piloto.