Em 4 de julho, realizamos um grande

seminário sobre gerenciamento de vulnerabilidades . Hoje publicamos uma transcrição de um discurso de Andrei Novikov, da Qualys. Ele lhe dirá quais etapas você precisa seguir para criar um fluxo de trabalho de gerenciamento de vulnerabilidades. Spoiler: antes da varredura, chegaremos apenas ao meio do caminho.

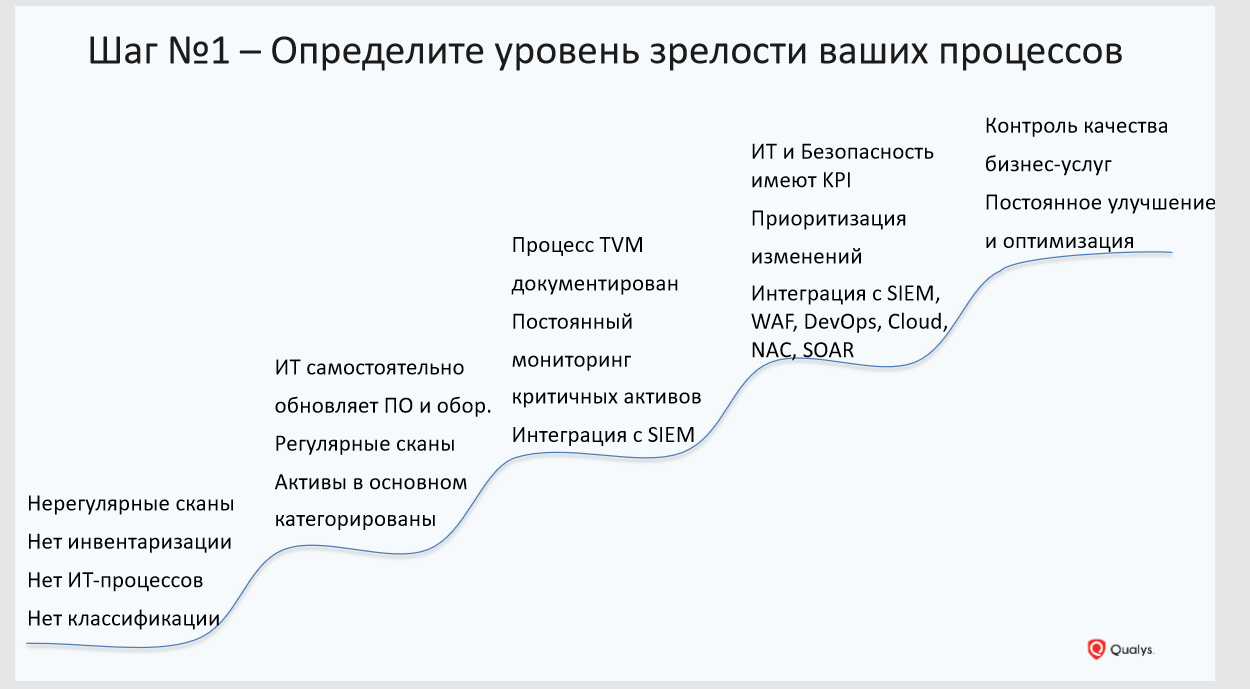

Etapa 1: Determinar o nível de maturidade dos processos de gerenciamento de vulnerabilidades

No início, você precisa entender em que nível sua organização está em termos de maturidade dos processos de gerenciamento de vulnerabilidades. Somente depois disso, você será capaz de entender para onde se mover e quais medidas você precisa tomar. Antes de iniciar varreduras e outras atividades, as organizações precisam realizar um trabalho interno e entender como seus processos atuais funcionam em termos de segurança de TI e informações.

Tente responder às perguntas básicas:

- Você tem processos para inventário e classificação de ativos?

- com que regularidade a infraestrutura de TI é verificada e se toda a infraestrutura é coberta, se você vê a imagem inteira;

- Seus recursos de TI são monitorados?

- Existem KPIs implementados em seus processos e como você entende que eles estão sendo implementados?

- Todos esses processos estão documentados?

Etapa 2: fornecer cobertura total da infraestrutura

Você não pode proteger o que não conhece. A menos que você tenha uma imagem completa do que consiste sua infraestrutura de TI, não poderá protegê-la. A infraestrutura moderna é complexa e está em constante mudança quantitativa e qualitativa.

Agora, a infraestrutura de TI se baseia não apenas em uma pilha de tecnologias clássicas (estações de trabalho, servidores, máquinas virtuais), mas também em tecnologias relativamente novas - contêineres, microsserviços. O serviço de segurança da informação escapa de todas as maneiras possíveis, pois é muito difícil trabalhar com eles usando os kits de ferramentas existentes, que consistem principalmente em scanners. O problema é que qualquer scanner não pode cobrir toda a infraestrutura. Para que um scanner alcance qualquer nó na infraestrutura, vários fatores devem coincidir ao mesmo tempo. O ativo deve estar dentro do perímetro da organização no momento da digitalização. O scanner deve ter acesso de rede aos ativos e suas contas para coletar informações completas.

De acordo com nossas estatísticas, quando se trata de organizações de médio ou grande porte, aproximadamente 15 a 20% da infraestrutura não é capturada pelo scanner por um motivo ou outro: o ativo saiu do perímetro ou nunca aparece no escritório. Por exemplo, o laptop de um funcionário que trabalha remotamente, mas ao mesmo tempo tem acesso à rede corporativa, ou o ativo está localizado em serviços de nuvem externos, como a Amazon. E o scanner, provavelmente, não saberá nada sobre esses ativos, pois estão fora de sua visibilidade.

Para cobrir toda a infraestrutura, você precisa usar não apenas os scanners, mas também um conjunto inteiro de sensores, incluindo a tecnologia de escuta passiva para detectar novos dispositivos em sua infraestrutura, um método baseado em agente de coleta de dados para receber informações - permite receber dados on-line, sem a necessidade de digitalização, sem realçar credenciais.

Etapa 3: categorizar ativos

Nem todos os ativos são igualmente úteis. Determinar quais ativos são importantes e quais não são é sua tarefa. Nem uma única ferramenta, o mesmo scanner, fará isso por você. Idealmente, segurança da informação, TI e negócios analisam a infraestrutura juntos para destacar sistemas críticos para os negócios. Para eles, eles definem métricas aceitáveis para disponibilidade, integridade, confidencialidade, RTO / RPO, etc.

Isso ajudará a priorizar o gerenciamento de vulnerabilidades. Quando seus especialistas receberem dados de vulnerabilidade, isso não será uma planilha com milhares de vulnerabilidades em toda a infraestrutura, mas informações granulares, levando em consideração a criticidade dos sistemas.

Etapa 4: avaliar a infraestrutura

E somente na quarta etapa chegamos a avaliar a infraestrutura em termos de vulnerabilidades. Recomendamos que você preste atenção não apenas às vulnerabilidades do software, mas também aos erros de configuração, que também podem ser uma vulnerabilidade. Aqui, recomendamos o método do agente de coleta de informações. Os scanners podem e devem ser usados para avaliar a segurança do perímetro. Se você usar os recursos de provedores de nuvem, a partir daí também precisará coletar informações sobre ativos e configurações. Preste atenção especial à análise de vulnerabilidades em infraestruturas usando contêineres Docker.

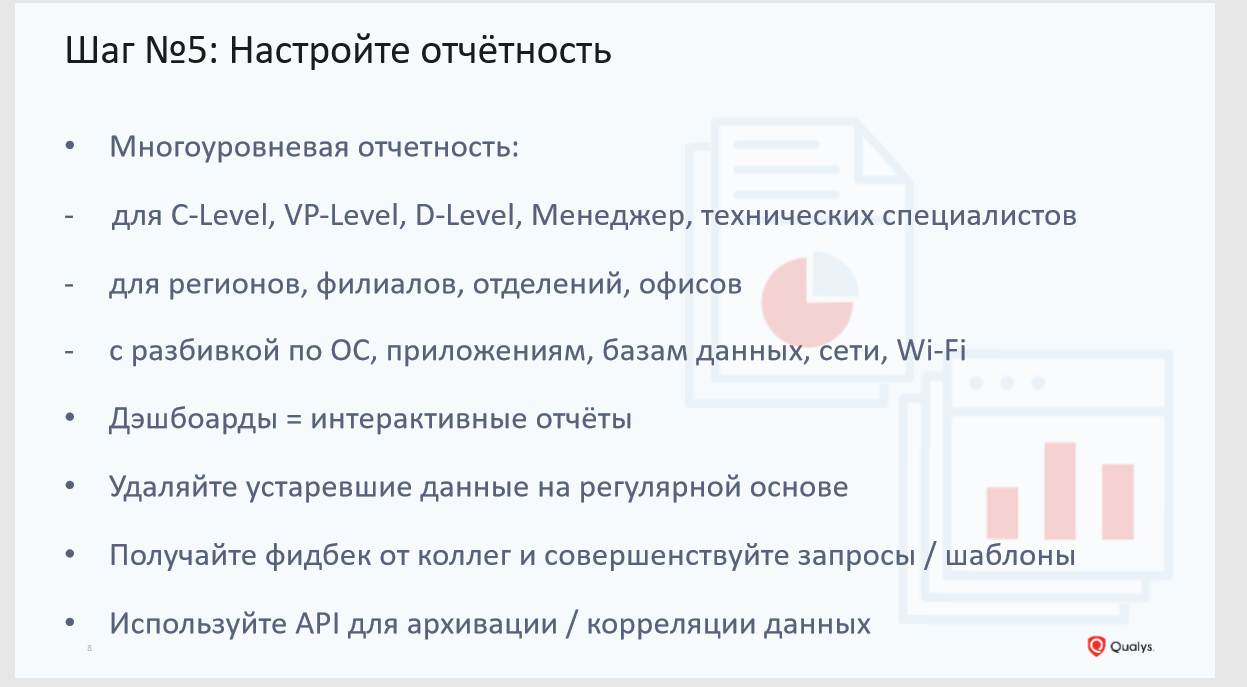

Etapa 5: configurar relatórios

Este é um dos elementos importantes do processo de gerenciamento de vulnerabilidades.

Primeiro ponto: ninguém trabalhará com relatórios de várias páginas com uma lista aleatória de vulnerabilidades e uma descrição de como corrigi-los. Primeiro de tudo, você precisa se comunicar com os colegas e descobrir o que deve estar no relatório e como é mais conveniente para eles receber dados. Por exemplo, algum administrador não precisa de uma descrição detalhada da vulnerabilidade e precisa apenas de informações sobre o patch e um link para ele. Para outro especialista, apenas as vulnerabilidades encontradas na infraestrutura de rede são importantes.

O segundo ponto: reportando, quero dizer não apenas relatórios em papel. Este é um formato desatualizado para obter informações e um histórico estático. Uma pessoa recebe um relatório e não pode influenciar como os dados serão apresentados neste relatório. Para obter o relatório da forma correta, o especialista em TI deve entrar em contato com o especialista em segurança da informação e pedir que ele o reconstrua. O tempo passa, novas vulnerabilidades aparecem. Em vez de transferir relatórios de departamento para departamento, especialistas em ambas as áreas devem poder observar dados on-line e ver a mesma imagem. Portanto, em nossa plataforma, usamos relatórios dinâmicos na forma de painéis personalizados.

Etapa 6: priorizar

Aqui você pode fazer o seguinte:

1. Criando um repositório com imagens douradas dos sistemas. Trabalhe com imagens douradas, verifique se há vulnerabilidades e corrija as configurações continuamente. Isso pode ser feito usando agentes que relatam automaticamente a aparência de um novo ativo e fornecem informações sobre suas vulnerabilidades.

2. Concentre-se nos ativos que são críticos para os negócios. Não há organização no mundo que possa solucionar vulnerabilidades de uma só vez. O processo de correção de vulnerabilidades é longo e até sombrio.

3. Estreitando a superfície dos ataques. Limpe sua infraestrutura de software, serviços desnecessários e feche portas desnecessárias. Recentemente, tivemos um caso com uma empresa em que foram encontradas cerca de 40 mil vulnerabilidades em 40 mil dispositivos relacionados à versão antiga do navegador Mozilla. Como se viu depois, o Mozilla foi introduzido na imagem de ouro há muitos anos, ninguém a usa, mas é a fonte de um grande número de vulnerabilidades. Quando o navegador foi removido dos computadores (ele ainda estava em alguns servidores), essas dezenas de milhares de vulnerabilidades desapareceram.

4. Classifique as vulnerabilidades em um banco de dados de inteligência de ameaças. Considere não apenas a criticidade da vulnerabilidade, mas também a presença de uma exploração pública, malware, patch, acesso externo ao sistema com a vulnerabilidade. Avalie o impacto dessa vulnerabilidade em sistemas críticos de negócios: isso pode levar à perda de dados, negação de serviço etc.

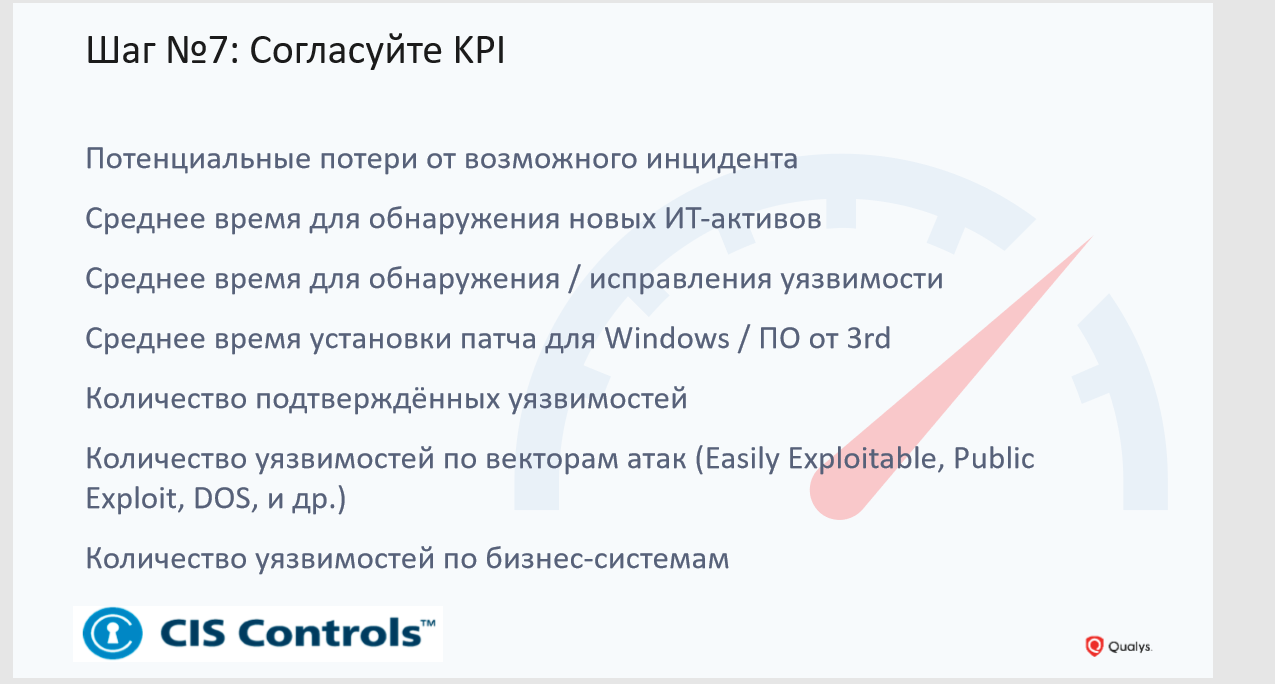

Etapa 7: concordar com o KPI

Não digitalize para digitalizar. Se nada acontecer com as vulnerabilidades encontradas, essa verificação se tornará uma operação inútil. Para impedir que as vulnerabilidades se tornem uma formalidade, considere como você avaliará seus resultados. O IS e o TI devem concordar sobre como o trabalho para eliminar as vulnerabilidades será construído, com que frequência as verificações serão realizadas, os patches serão instalados etc.

No slide, você vê exemplos de possíveis KPIs. Há também uma lista extensa que recomendamos aos nossos clientes. Se for interessante, entre em contato, compartilharei essas informações com você.

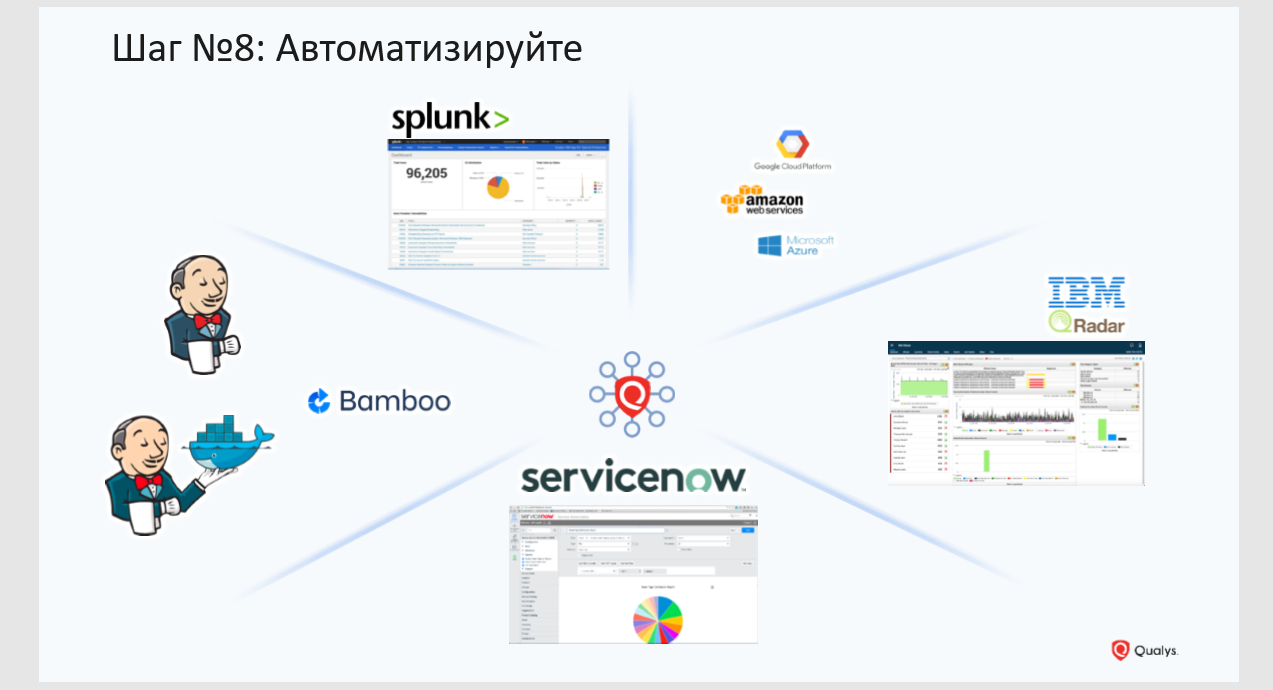

Etapa 8: automatizar

Voltar para a digitalização novamente. Na Qualys, acreditamos que a varredura não é a coisa mais importante que pode acontecer hoje no processo de gerenciamento de vulnerabilidades e que, antes de tudo, é necessário automatizá-la o máximo possível para que possa ser executada sem a participação de um especialista em segurança da informação. Hoje existem muitas ferramentas que permitem fazer isso. Basta que eles tenham uma API aberta e o número necessário de conectores.

Um exemplo que eu gosto de dar é o DevOps. Se você implementar um scanner de vulnerabilidades, poderá simplesmente esquecer o DevOps. Com as tecnologias antigas, que é um scanner clássico, você simplesmente não poderá entrar nesses processos. Os desenvolvedores não esperarão até você digitalizar e fornecer a eles um relatório inconveniente de várias páginas. Os desenvolvedores esperam que as informações de vulnerabilidade caiam na forma de informações de erros em seu sistema de criação de código. A segurança deve ser perfeitamente integrada a esses processos e deve ser apenas uma função chamada automaticamente pelo sistema usado pelos desenvolvedores.

Etapa 9: concentre-se no essencial

Concentre-se no que realmente beneficia sua empresa. As digitalizações podem ser automáticas, os relatórios também podem ser enviados automaticamente.

Concentre-se na melhoria dos processos para que sejam mais flexíveis e convenientes para todos os envolvidos. Concentre-se em garantir que a segurança seja incorporada em todos os contratos com suas contrapartes, que, por exemplo, desenvolvem aplicativos da Web para você.

Se você precisar de informações mais detalhadas sobre como criar um processo de gerenciamento de vulnerabilidades em uma empresa, entre em contato comigo e com meus colegas. Ficarei feliz em ajudar.