Os vírus de ransomware, como outros tipos de malware, evoluem e mudam ao longo dos anos - desde armários simples que impediam o usuário de entrar no sistema e ransomware de "polícia", que nos assustou com processos judiciais por violações fictícias da lei, chegamos a programas de criptografia. Esses malwares criptografam arquivos em discos rígidos (ou discos inteiros) e exigem um resgate não para retornar o acesso ao sistema, mas para que as informações do usuário não sejam excluídas, vendidas em uma darknet ou exibidas em rede na rede. Além disso, o pagamento do resgate não garante o recebimento de uma chave para descriptografar arquivos. E não, isso não é “já há cem anos”, mas ainda é uma ameaça atual.

Dado o sucesso dos hackers e a lucratividade desse tipo de ataque, os especialistas acreditam que, no futuro, sua frequência e criatividade apenas crescerão. De acordo com

a Cybersecurity Ventures, em 2016, os vírus de ransomware atacam empresas cerca de uma vez a cada 40 segundos, em 2019 isso acontece a cada 14 segundos e em 2021 a frequência aumentará para um ataque em 11 segundos. É importante notar que o resgate exigido (especialmente em ataques direcionados a grandes empresas ou infraestrutura urbana) é geralmente muitas vezes menor que o dano causado pelo ataque. Portanto, o ataque de maio às estruturas governamentais de Baltimore, Maryland, nos EUA, causou danos no valor de mais de US $

18 milhões , com os hackers reivindicando um resgate de US $ 76 mil em bitcoin equivalente. E o

ataque à administração de Atlanta , Geórgia, em agosto de 2018 custou à cidade US $ 17 milhões, com um resgate exigido de US $ 52 mil.

Os especialistas da Trend Micro analisaram ataques de ransomware nos primeiros meses de 2019 e, neste artigo, falaremos sobre as principais tendências que aguardam o mundo no segundo semestre.

Vírus ransomware: um breve dossiê

O significado do vírus ransomware é claro desde o seu próprio nome: ameaçando destruir (ou, inversamente, publicar) informações confidenciais ou valiosas para o usuário, os hackers com sua ajuda exigem um resgate pelo retorno do acesso a ele. Para usuários comuns, esse ataque é desagradável, mas não crítico: a ameaça de perder a coleção de músicas ou as fotos das férias nos últimos dez anos não garante o pagamento de um resgate.

A situação das organizações parece completamente diferente. Cada minuto de inatividade dos negócios custa dinheiro; portanto, a perda de acesso ao sistema, aplicativos ou dados de uma empresa moderna é igual a perdas. É por isso que o foco dos vírus de ransomware nos últimos anos passou gradualmente de bombardear com vírus para diminuir a atividade e a transição para ataques direcionados a organizações em áreas nas quais a chance de obter um resgate e seu tamanho são maiores. Por sua vez, as organizações se esforçam para se defender contra ameaças em duas áreas principais: desenvolvendo maneiras de restaurar efetivamente a infraestrutura e os bancos de dados após ataques, bem como adotando sistemas de defesa cibernética mais avançados que detectam e destroem malware em tempo hábil.

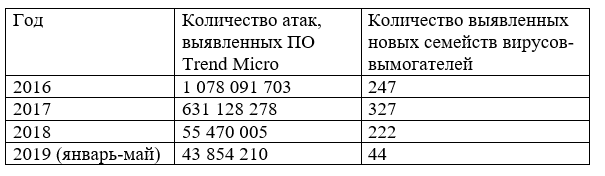

Para manter-se atualizado e desenvolver novas soluções e tecnologias para combater malware, a Trend Micro analisa constantemente os resultados obtidos em seus sistemas de segurança cibernética. De acordo com a Trend Micro

Smart Protection Network , a situação com vírus ransomware nos últimos anos é assim:

Seleção de vítimas em 2019

Este ano, os cibercriminosos começaram claramente a adotar uma abordagem mais cuidadosa à escolha das vítimas: seu objetivo são organizações mais protegidas e dispostas a pagar uma grande quantia pela rápida restauração das atividades normais. É por isso que, desde o início do ano, vários ataques foram registrados nas estruturas do governo e na administração de grandes cidades, incluindo Lake City (resgate - US $ 530 mil) e Riviera Beach (resgate - US $ 600 mil)

no estado da Flórida, EUA .

Por setor, os principais vetores de ataque são assim:

- 27% - agências governamentais;

- 20% - produção;

- 14% - cuidados de saúde;

- 6% - varejo;

- 5% - educação.

Muitas vezes, os cibercriminosos usam o método OSINT (pesquisar e coletar informações de fontes públicas) para se preparar para um ataque e avaliar sua lucratividade. Ao coletar informações, eles entendem melhor o modelo de negócios da organização e os riscos de reputação que ela pode sofrer com um ataque. Os hackers também procuram os sistemas e subsistemas mais importantes que podem ser completamente isolados ou desativados usando vírus de ransomware - isso aumenta a chance de um resgate. Por último, mas não menos importante, o estado dos sistemas de segurança cibernética é avaliado: não faz sentido lançar um ataque a uma empresa cujos especialistas em TI têm grande probabilidade de repulsá-lo.

No segundo semestre de 2019, essa tendência ainda será relevante. Os hackers encontrarão novas áreas de atividade nas quais a interrupção dos processos de negócios leva a perdas máximas (por exemplo, transporte, infraestrutura importante, energia).

Métodos de penetração e infecção

As mudanças também estão ocorrendo constantemente nessa área. As ferramentas mais populares são phishing, anúncios maliciosos em sites e páginas infectadas, além de explorações. Ao mesmo tempo, o principal "cúmplice" dos ataques ainda é o usuário-funcionário que abre esses sites e baixa arquivos por meio de links ou e-mail, o que provoca mais infecções em toda a rede da organização.

No entanto, no segundo semestre de 2019, essas ferramentas serão adicionadas:

- uso mais ativo de ataques usando engenharia social (um ataque no qual a vítima realiza voluntariamente as ações necessárias para o hacker ou fornece informações, considerando, por exemplo, que ele está se comunicando com um representante da gerência ou cliente da organização), o que simplifica a coleta de informações sobre funcionários de fontes públicas;

- o uso de credenciais roubadas, por exemplo, logins e senhas de sistemas de administração remota, que podem ser comprados na darknet;

- hackers físicos e penetração, que permitirão que hackers localizem sistemas críticos no local e neutralizem o sistema de segurança.

Técnicas de ocultação de ataques

Graças ao desenvolvimento de sistemas de cibersegurança, com os quais a Trend Micro também contribui, a descoberta das famílias clássicas de vírus ransomware tornou-se recentemente muito mais fácil. As tecnologias de aprendizado de máquina e análise comportamental ajudam a detectar malware antes mesmo de entrar no sistema, de modo que os hackers precisam criar métodos alternativos para ocultar ataques.

Já conhecidos dos especialistas em segurança de TI e das novas tecnologias dos criminosos cibernéticos, eles visam neutralizar caixas de areia para analisar arquivos suspeitos e sistemas de aprendizado de máquina, desenvolver malware sem arquivos e usar software licenciado infectado, incluindo software de fornecedores de segurança cibernética e vários serviços remotos com acesso à rede da organização.

Conclusões e recomendações

Em geral, podemos dizer que, no segundo semestre de 2019, há uma alta probabilidade de ataques direcionados a grandes organizações que são capazes de pagar um grande resgate a criminosos cibernéticos. Ao mesmo tempo, os hackers nem sempre desenvolvem soluções de hackers e malware por conta própria. Alguns deles, por exemplo, a infame equipe do GandCrab, que já

encerrou suas operações , faturou cerca de US $ 150 milhões, continuam trabalhando sob o esquema RaaS (ransomware como serviço ou ransomware como serviço), semelhante ao antivírus e sistemas de proteção cibernética). Ou seja, não apenas seus criadores, mas também os "inquilinos" estão envolvidos na distribuição de ransomware e criptomoedas bem-sucedidos este ano.

Em tais circunstâncias, as organizações precisam atualizar constantemente seus sistemas de segurança cibernética e esquemas de recuperação de dados em caso de ataque, porque a única maneira eficaz de lidar com vírus de ransomware é não pagar um resgate e privar seus autores de uma fonte de lucro.