Na conferência Chaos Constructions 2019, Leonid

darkk Evdokimov mostrou um curioso relatório sobre os painéis de controle do SORM descobertos acidentalmente em domínio público. O relatório pode ser visto aqui:

darkk.net.ru/2019/cc Em poucas palavras: o painel com as estatísticas da operação dos sistemas de software e hardware SORM do MFI Soft ficou na Internet e não havia nada para todos.

Em algum momento, surgiram despejos brutos de tráfego interceptado, que o mecanismo de pesquisa shodan.io conseguiu indexar. Aqui está um desses dumps:

archive.li/RG9LjExistem endereços MAC, telefones IMEI e várias outras informações pessoais. Mas o mais interessante nesses despejos é que, de alguma forma, houve tráfego para

alguns hosts na porta 443 (HTTPS) de forma clara! Ou seja, as solicitações GET são totalmente visíveis e isso

pode significar que o SORM pode descriptografar o HTTPS. Vamos tentar pensar como isso é possível.

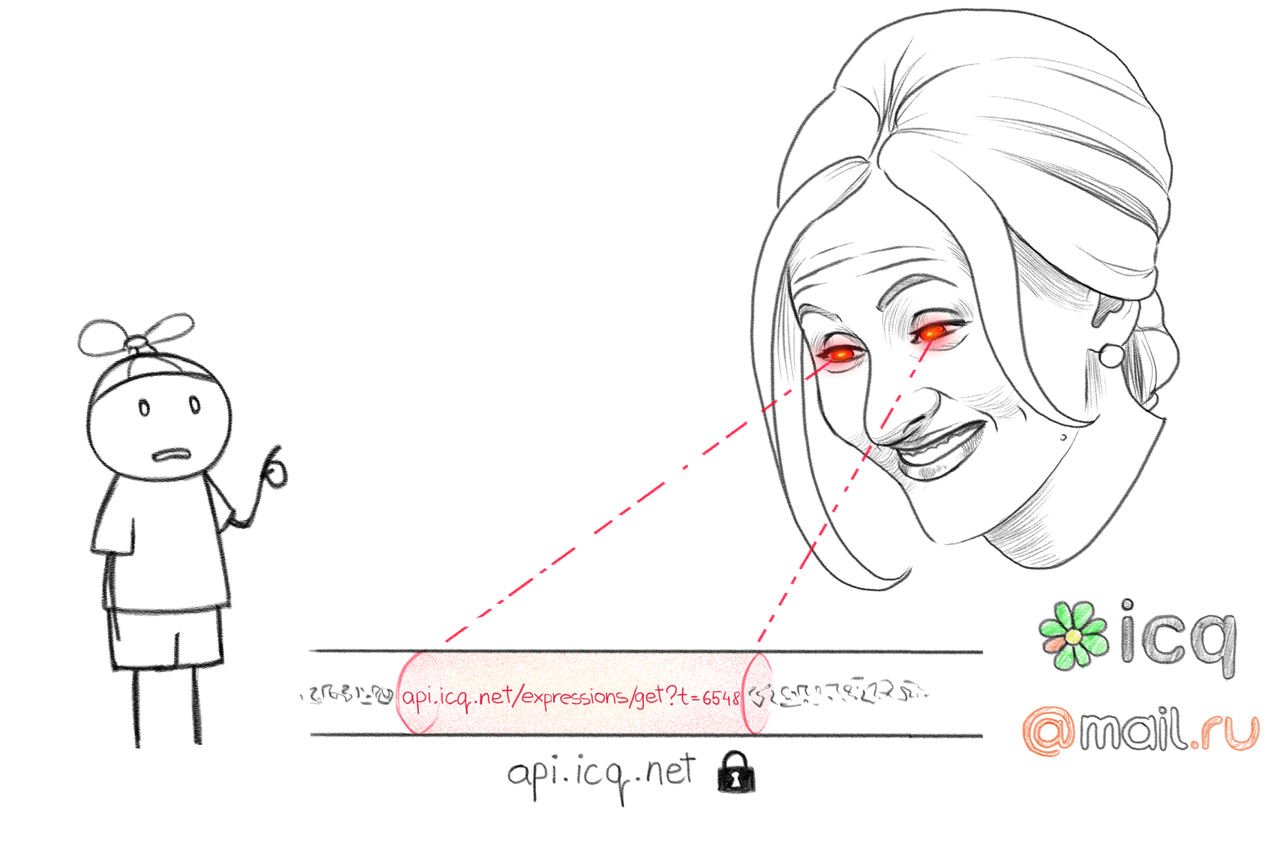

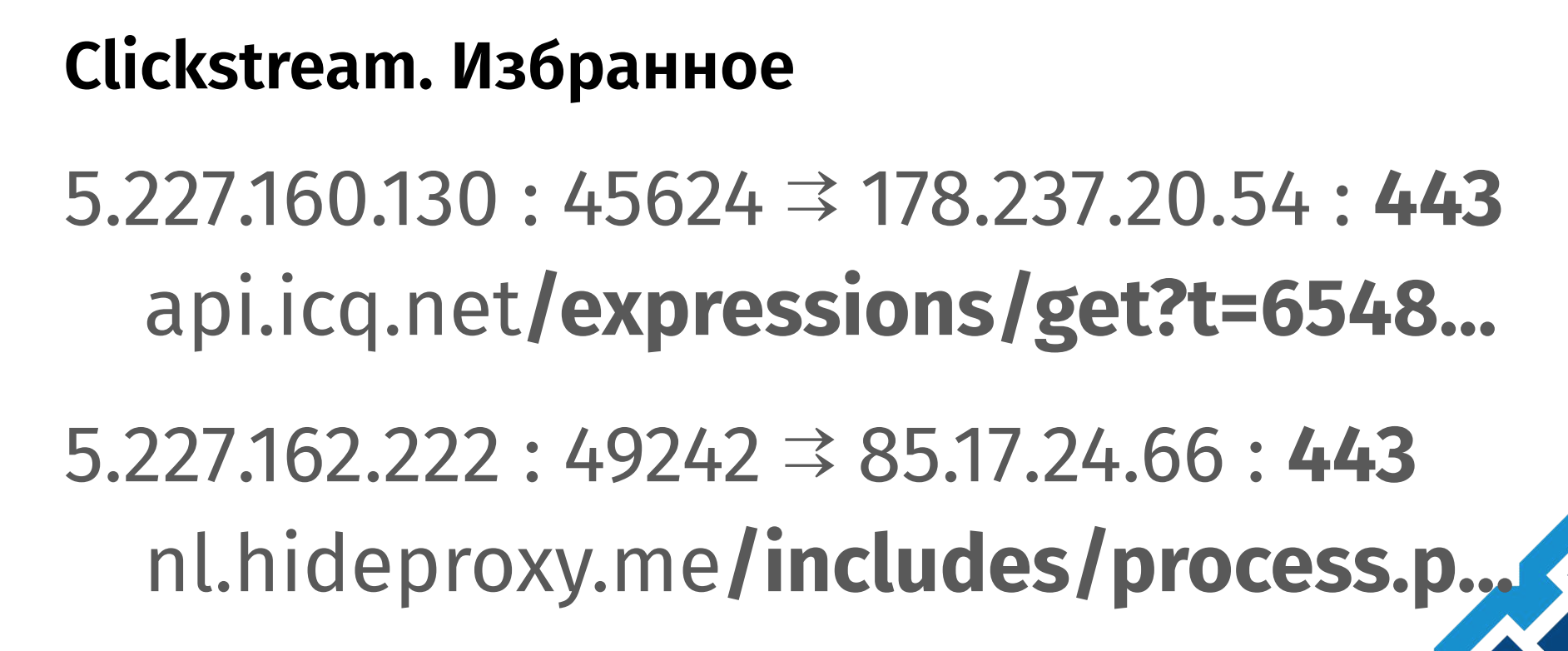

Veja como são os trechos de tráfego interceptados. Pode-se ver que a conexão ocorre na porta 443, mas a solicitação GET é visível na sua totalidade:

É claro que o sistema está de alguma forma obtendo acesso ao tráfego que deve ser criptografado. Como exatamente isso acontece não é conhecido exatamente e não há como verificar isso. Portanto, resta apenas construir hipóteses.

Opção 1: tráfego HTTP na porta 443

Geralmente, ao enviar tráfego HTTP para a porta HTTPS (443), o servidor da Web retorna um erro:

Erro ao solicitar a porta HTTP 443

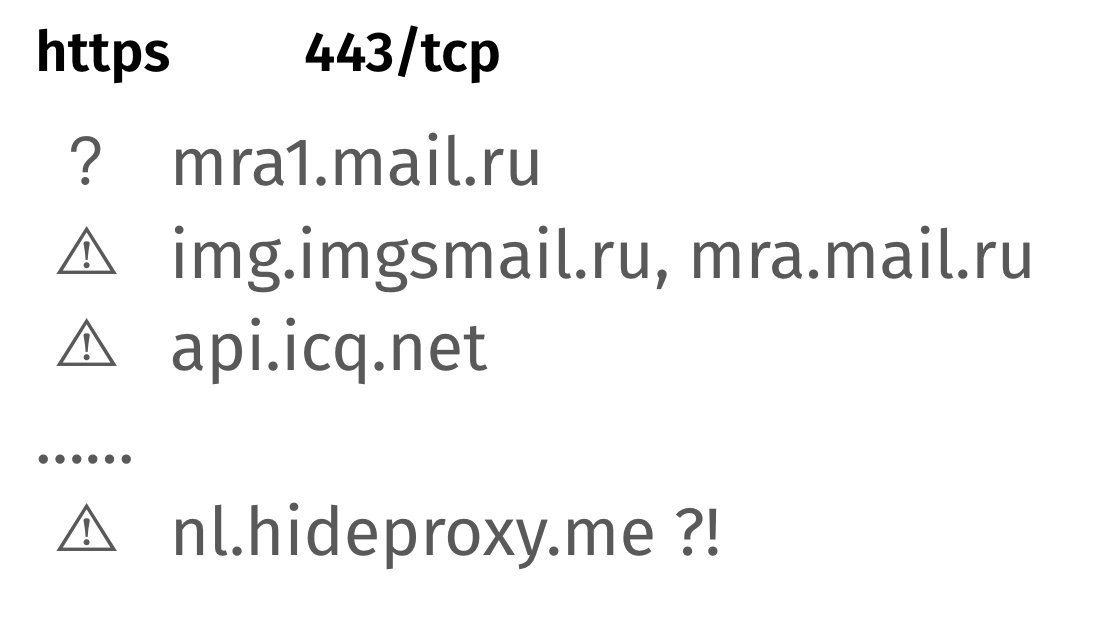

Erro ao solicitar a porta HTTP 443O autor do relatório sugere que alguns hosts podem aceitar tráfego HTTP não criptografado na porta 443. De fato, esses hosts foram encontrados, por exemplo,

mra1.mail.ru.Isso pode ser verificado da seguinte maneira:

curl -v http://mra1.mail.ru:443

, . .

HTTP- HTTPS-

HTTP- HTTPS-, . ICQ HTTPS HTTP. , . , , .

2:

TLS , (

Perfect Forward Secrecy).

:

. , ., , .

, . , , , , ..

UPD

, - . , . HTTPS .

Mail.ru Group

ICQ HTTP- 443 . - , .. 443 .

ICQ - .