A semana passada foi marcada por pelo menos dois eventos de alto nível no campo da segurança da informação. Pela primeira vez em muito tempo, o jailbreak está disponível para os modelos atuais do Apple iPhone com o firmware mais recente do iOS 12.4 (

notícias ,

publicação no hub). O Jailbreak explora uma vulnerabilidade que foi fechada no iOS 12.3, mas aparentemente, por engano, "abriu" novamente na versão 12.4 mais recente.

Foi lançada uma versão do player de vídeo VLC 3.0.8, na qual são encerradas várias vulnerabilidades graves (

notícias ), incluindo aquelas que garantem a execução de código arbitrário ao abrir um arquivo .MKV preparado. Vale ressaltar que, no final de julho, também foram

relatadas sérias vulnerabilidades, também relacionadas ao processamento de MKV, mas esses problemas acabaram sendo uma invenção da imaginação do pesquisador e da estranha configuração de seu computador. Mas novas vulnerabilidades são reais.

Mas hoje não vamos falar sobre isso, mas sobre senhas. O Google resumiu os primeiros resultados do uso da extensão Verificação de senha no navegador Chrome e estatísticas interessantes (

notícias ,

posts originais do

blog ): apenas um quarto das senhas são alteradas para novas, mesmo que o usuário seja notificado de um vazamento. E, ao mesmo tempo, consideraremos novas tentativas dos spammers de invadir o usuário, desta vez pelo Google Drive.

A

extensão de verificação de senha para o navegador Chrome foi lançada pelo Google em fevereiro deste ano. Na semana passada, os especialistas do Google compartilharam os primeiros resultados de seu trabalho. A extensão verifica todas as senhas inseridas pelo usuário no banco de dados de vazamento. Você pode verificar seu e-mail (e, mais recentemente, sua senha) manualmente, por exemplo, em um dos mais famosos recursos de

vazamento - o

HaveIBeenPwned Troy Hunt. A extensão automatiza esse processo e notifica você sobre um par de senha ou login e senha, que já está no banco de dados.

Como nossas senhas se tornam públicas? Existem duas opções: infecção por phishing ou malware, quando a senha é roubada pessoalmente ou invadir o site ou serviço que você usa. As senhas roubadas caem no mercado negro de informações pessoais sobre usuários e, mais cedo ou mais tarde, encontram-se em acesso aberto ou condicionalmente aberto. O Google está cheio de um enorme banco de dados com vazamentos de 4 bilhões de registros. Troy Hunt salvou 8,4 bilhões de registros no momento da publicação. Existem muitas duplicatas e erros nesses vazamentos, mas, devido aos maciços hacks de serviços populares (do LinkedIn ao Yahoo, do Dropbox a milhares de fóruns), podemos assumir com confiança que todas as nossas senhas há cinco anos estão em domínio público.

Ao determinar o logon com uma senha vazada, a extensão do Chrome exibe um aviso, relata o URL do site no qual a senha não segura foi usada e recomenda a alteração. Como as senhas são seguras na própria extensão? Não está muito claro que não exista uma política de privacidade separada para o Verificação de senha, mas enfatizamos que as estatísticas sobre a operação da extensão são coletadas apenas anonimamente. Troy Hunt possui um modo "paranóico" - no serviço da Web, apenas um hash é enviado ao site para verificar a senha do banco de dados de vazamentos, mas você também pode fazer o download do banco de dados de senhas com hash e verificá-lo offline.

E aqui está o que as estatísticas anônimas coletadas do Google. Em apenas seis meses, 650 mil usuários aproveitaram a extensão. Uma boa seleção, mas você deve entender que entre todas as dezenas de milhões de usuários do navegador Google Chrome isso é uma gota no balde. Portanto, nas estatísticas, pode haver um "erro do sobrevivente" - apenas aqueles que já se preocupam com sua segurança fazem uma extensão, para que haja menos "positivos". No total, foram verificadas 21 milhões de combinações únicas de senha de login para 746 mil sites. Destes, 316.000 foram identificados como inseguros, ou seja, um por cento e meio do total.

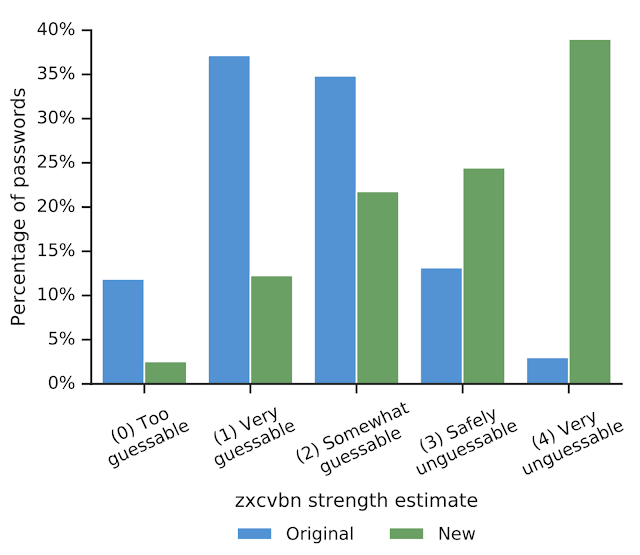

Somente em 26% dos casos dessas mais de 300 mil operações, os usuários decidiram alterar a senha. 60% das senhas foram substituídas por senhas suficientemente fortes - aquelas que são difíceis de selecionar por força bruta ou dicionários. Há uma tendência para melhorar a qualidade das senhas. O gráfico acima mostra que as senhas antigas (que precisam ser substituídas) eram muito mais simples. Novos (que substituíram) na maioria dos casos eram mais difíceis. Os resultados completos do estudo estão publicados

aqui . O relativo anonimato do serviço também é confirmado: no lado do Google, o trabalho era feito apenas com senhas com hash e o nome de domínio era cortado dos logins no caso de usar um endereço de email.

A extensão de Verificação de senha permite avaliar como suas próprias senhas estão vazando. Mas não é uma solução para se proteger contra vazamentos futuros, pois o problema de reutilizar senhas permanece. Uma solução realmente funcional é um gerenciador de senhas que gera senhas aleatórias e complexas para cada site individualmente. Alguns gerenciadores de senhas também começam a usar bancos de dados de vazamento: nesse caso, você descobrirá rapidamente que uma das senhas únicas foi roubada e poderá substituí-las facilmente apenas, e nem todas as senhas em todos os servidores ao mesmo tempo.

Spam do Google DriveOs spammers continuam procurando novas maneiras de invadir seus telefones e caixas de correio, enquanto usam ativamente serviços de rede comuns. Recentemente,

escrevemos sobre um método de entrega de spam criando um evento no calendário do Google. Nesse caso, a mensagem original pode ser filtrada pelo filtro de spam do GMail, mas com as configurações padrão da agenda, você ainda receberá uma notificação por telefone (às vezes às três da manhã). Hoje falaremos sobre spam por meio do compartilhamento de arquivos.

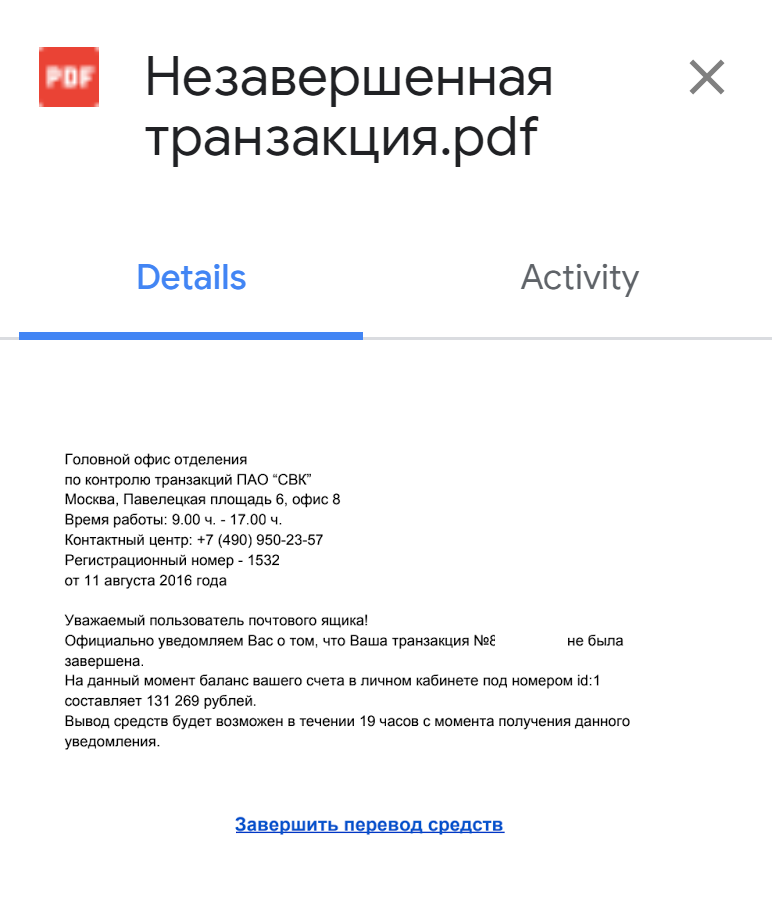

O Google Drive e serviços similares para ataques maliciosos são usados há muito tempo, a tática inicial era criar páginas com palavras-chave populares, que devido à alta confiança no Google Drive dos mecanismos de pesquisa caíram nas principais linhas de resultados de pesquisa. Mas existe uma maneira alternativa: compartilhar um documento com um grande número de usuários dos serviços do Google (recebendo e-mails de bancos de dados de spam) e, já no próprio documento, inserir um link para um site malicioso, phishing ou fraudulento. Parece algo como isto:

O documento não aparece apenas na lista de compartilhados da sua conta. Se o aplicativo Google Drive estiver instalado no telefone (e geralmente é instalado lá), a notificação também chegará ao smartphone. Parece que a única maneira de se livrar das notificações é desativá-las para o aplicativo Google Drive no seu telefone. Na interface do Google Drive, você só pode desativar a duplicação de notificações no e-mail, mas isso pode interromper o fluxo de trabalho com contatos legítimos. E as próprias notificações de spam do GMail bloqueiam com êxito.

Você pode sobreviver ao spam, o problema é que exatamente o mesmo método é usado para ataques direcionados. Um artigo no site Bleeping Computer (

notícias ,

fonte ) fornece exemplos de ataques maliciosos que usam o Google Drive e, por exemplo, o serviço de compartilhamento de arquivos WeTransfer. Tudo é simples: criamos um documento (supostamente um modelo para uma importante carta de trabalho), enviamos em nome de um grande chefe da empresa para seus subordinados. Há um link no documento (disfarçado de "fazer alterações" ou "atualizar o documento"), que leva a um site de phishing ou a uma página com conteúdo malicioso.

Uma campanha com segmentação restrita tem mais probabilidade de romper o filtro de spam da organização, e os funcionários que estão acostumados a trabalhar com serviços em nuvem podem não perceber o problema. E esse cenário simplesmente não pode ser bloqueado, é necessária uma combinação de medidas: um filtro de spam bem ajustado, treinamento de funcionários e proteção contra malware. A propósito, spam massivo através do Google Docs pode ser enviado (e tem a chance de romper os filtros) não apenas de contas de um dia, mas também de usuários que parecem bastante reais. Se a senha da sua conta do Google (Microsoft, Zoho etc.) vazar de acordo com o script descrito no início da postagem, além de todos os outros problemas, sua conta poderá ser usada para coisas tão sombrias.

Isenção de responsabilidade: as opiniões expressas neste resumo nem sempre coincidem com a posição oficial da Kaspersky Lab. Caros editores, geralmente recomendam tratar qualquer opinião com ceticismo saudável.